ASA 8.2: Configurar Syslog usando ASDM

Contents

Introdução

Este documento fornece informações sobre como configurar o syslog no Cisco Adaptive Security Appliance (ASA) 8.x usando a GUI do Adaptive Security Device Manager (ASDM). As mensagens de log do sistema são as mensagens geradas pelo Cisco ASA para notificar o administrador sobre qualquer alteração na configuração, alterações na configuração da rede ou alterações no desempenho do dispositivo. Analisando as mensagens de log do sistema, um administrador pode facilmente solucionar o erro executando uma análise da causa raiz.

As mensagens de syslog são principalmente diferenciadas com base em seu nível de gravidade.

-

Gravidade 0 - Mensagens de Emergência - Recurso inutilizável

-

Gravidade 1 - Mensagens de alerta - Ação imediata necessária

-

Severidade 2 - Mensagens críticas - Condições críticas

-

Severidade 3 - Mensagens de erro - Condições de erro

-

Severidade 4 - Mensagens de aviso - Condições de aviso

-

Gravidade 5 - Mensagens de Notificação - Condições normais, mas significativas

-

Gravidade 6 - Mensagens informativas - Apenas mensagens informativas

-

Gravidade 7 - Mensagens de depuração - Apenas mensagens de depuração

Observação: o nível de gravidade mais alto é uma emergência e o nível de gravidade mais baixo é a depuração.

Exemplos de mensagens de syslog geradas pelo Cisco ASA são mostrados aqui:

-

%ASA-6-106012: Negue IP de IP_address para IP_address, opções de IP hexadecimais.

-

%ASA-3-211001: Memory allocation Error

-

%ASA-5-335003: ACL padrão do NAC aplicada, ACL:nome da ACL - endereço do host

O valor numérico X especificado em "%ASA-X-YYYYY:" indica a gravidade da mensagem. Por exemplo, "%ASA-6-106012" é uma mensagem informativa e "%ASA-5-335003" é uma mensagem de erro.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco ASA versão 8.2

-

Cisco ASDM Versão 6.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configuração Básica de Syslog usando o ASDM

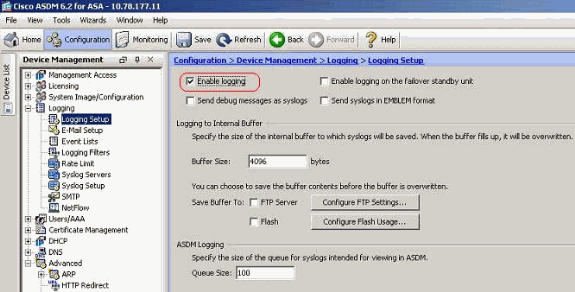

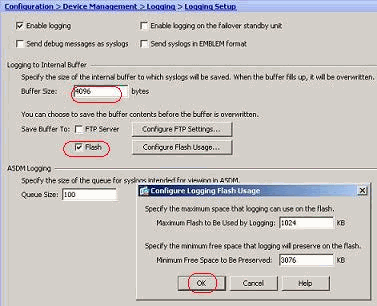

Habilita o registro em log

Conclua estes passos:

-

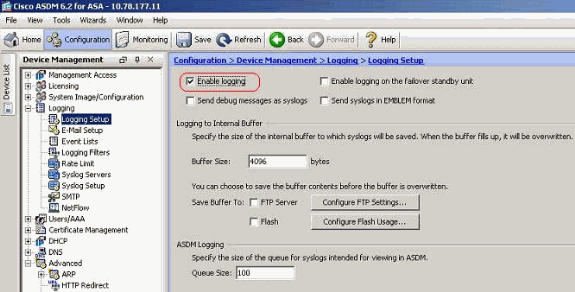

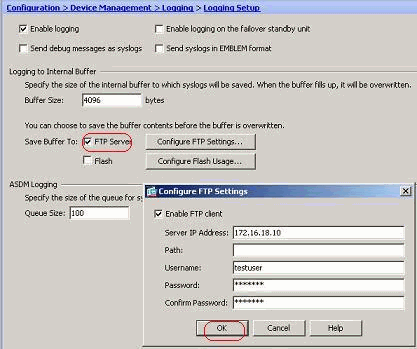

Escolha Configuration > Device Management > Logging > Logging Setup e marque a opção Enable logging.

-

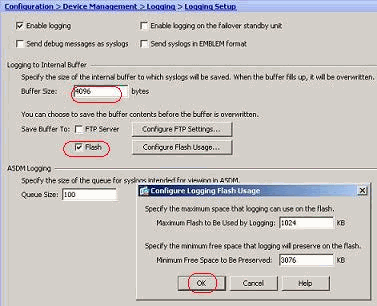

Você pode registrar as mensagens de syslog em um buffer interno especificando o tamanho do buffer. Você também pode optar por salvar o conteúdo do buffer na memória Flash clicando em Configurar uso do Flash e definindo as configurações do Flash.

-

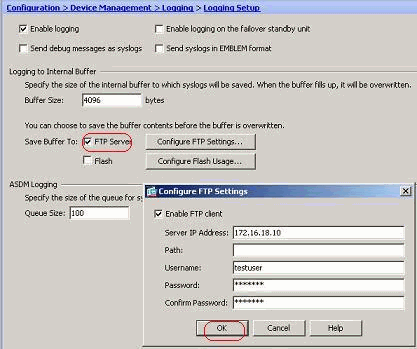

Mensagens de log armazenadas em buffer podem ser enviadas a um servidor FTP antes de serem substituídas. Clique em Configure FTP Settings e especifique os detalhes do servidor FTP conforme mostrado aqui:

Desativar registro

Você pode desabilitar IDs de syslog específicas com base no seu requisito.

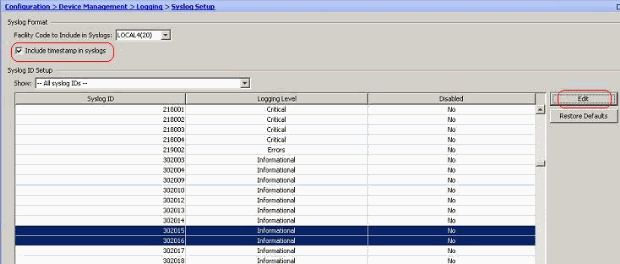

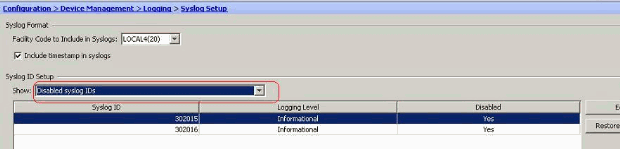

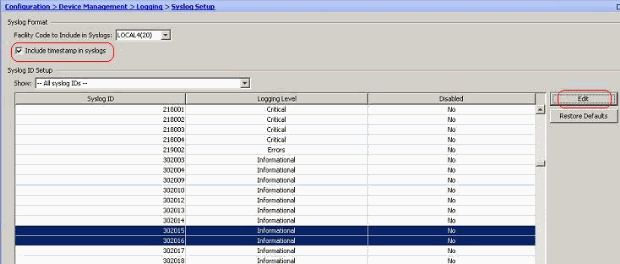

Observação: ao selecionar a marca de seleção da opção Incluir timestamp em syslogs, você pode adicionar a data e a hora em que eles foram gerados como um campo aos syslogs.

-

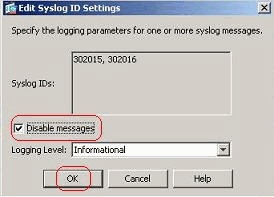

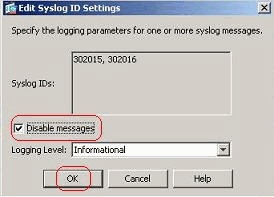

Selecione os syslogs a serem desativados e clique em Editar.

-

Na janela Edit Syslog ID Settings, marque a opção Disable messages e clique em OK.

-

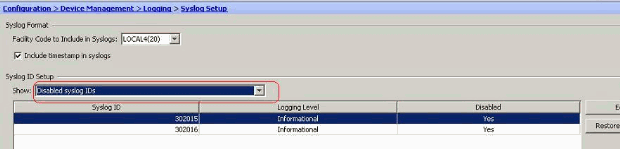

Os syslogs desativados podem ser visualizados em uma guia separada, selecionando IDs de syslog desativados no menu suspenso Syslog ID Setup.

Efetuando login em um e-mail

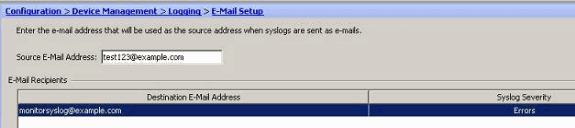

Conclua estas etapas usando o ASDM para enviar os syslogs para um e-mail:

-

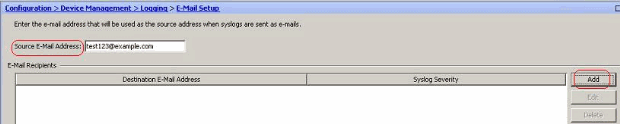

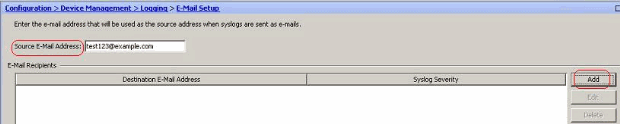

Escolha Configuration > Device Management > Logging > E-Mail Setup. O campo Endereço de E-mail de Origem é útil para atribuir um ID de e-mail como origem para os syslogs. Especifique o endereço de email de origem. Agora, clique em Adicionar para adicionar os destinatários de e-mail.

-

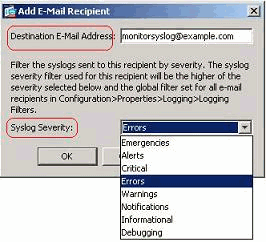

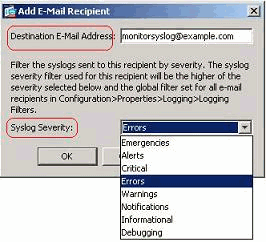

Especifique o endereço de e-mail de destino e escolha o nível de severidade. Com base nos níveis de gravidade, você pode definir diferentes destinatários de e-mail. Clique em OK para voltar ao painel Configuração de e-mail.

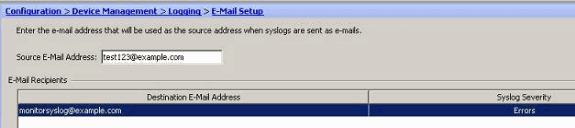

Isso resulta nesta configuração:

-

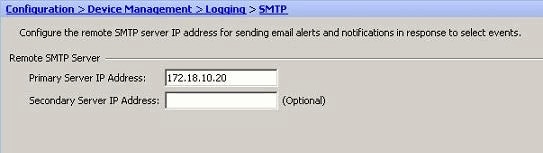

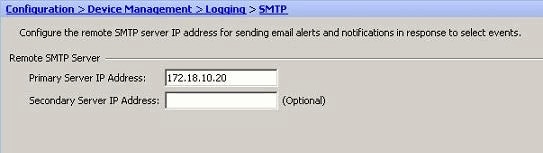

Escolha Configuration > Device Setup > Logging > SMTP e especifique o servidor SMTP.

Registrando-se em um Servidor Syslog

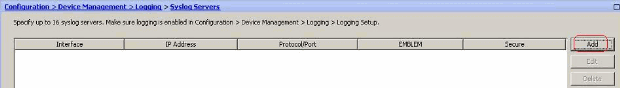

Você pode enviar todas as mensagens de syslog para um servidor syslog dedicado. Execute estas etapas usando o ASDM:

-

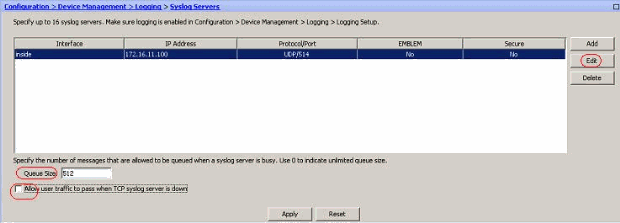

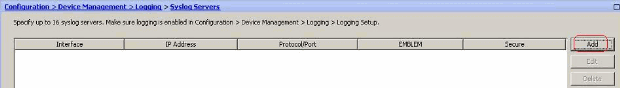

Escolha Configuration > Device Management > Logging > Syslog Servers e clique em Add para adicionar um Servidor syslog.

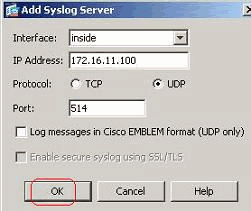

A janela Add Syslog Server é exibida.

-

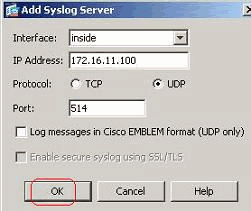

Especifique a interface à qual o servidor está associado juntamente com o endereço IP. Especifique os detalhes de Protocolo e Porta, dependendo da configuração de sua rede. Em seguida, clique em OK.

Observação: verifique se você tem acessibilidade ao Servidor syslog a partir do Cisco ASA.

-

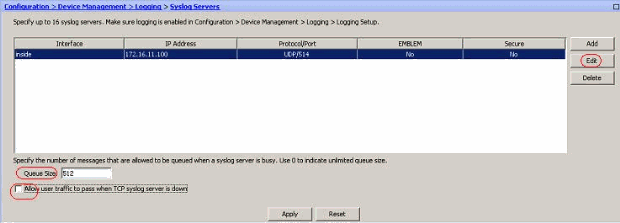

O Servidor syslog configurado é visto como mostrado aqui. As modificações podem ser feitas quando você seleciona este servidor e clica em Editar.

Observação: marque a opção Allow user traffic to pass when TCP syslog server is down. Caso contrário, as novas sessões de usuário serão negadas pelo ASA. Isso se aplica somente quando o protocolo de transporte entre o ASA e o Servidor syslog é TCP. Por padrão, novas sessões de acesso à rede são negadas pelo Cisco ASA quando um Servidor syslog está inoperante por qualquer motivo.

Para definir o tipo de mensagens de syslog que devem ser enviadas ao Servidor syslog, consulte a seção Filtro de registro.

Configuração avançada de syslog usando ASDM

Trabalhando com listas de eventos

As listas de eventos nos permitem criar listas personalizadas que contêm o grupo de mensagens de syslog que devem ser enviadas a um destino. As listas de eventos podem ser criadas de três maneiras diferentes:

-

ID da mensagem ou intervalo de IDs de mensagem

-

Severidade da Mensagem

-

Classe de mensagem

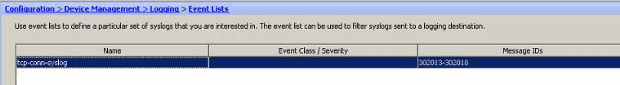

ID da mensagem ou intervalo de IDs de mensagem

Execute estas etapas:

-

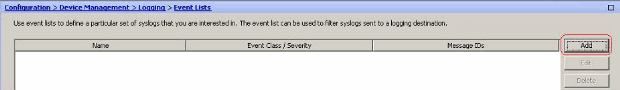

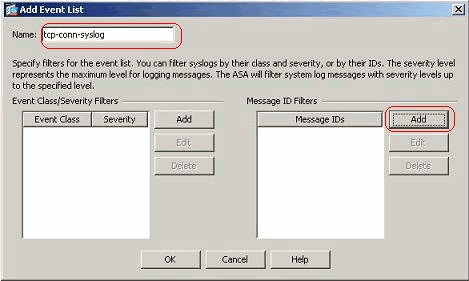

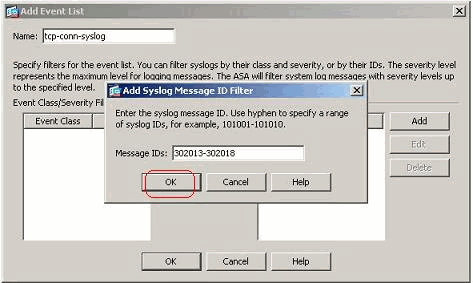

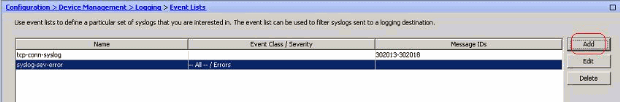

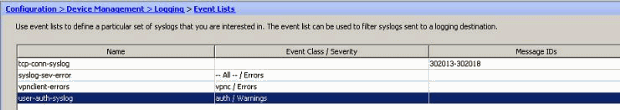

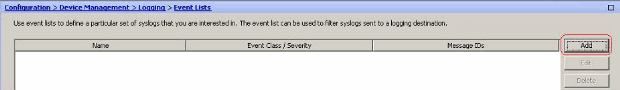

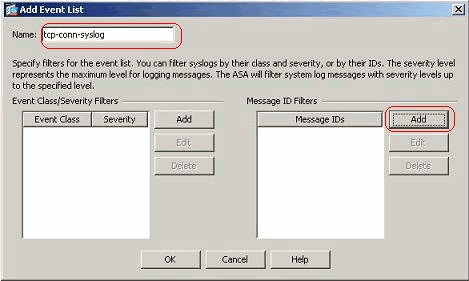

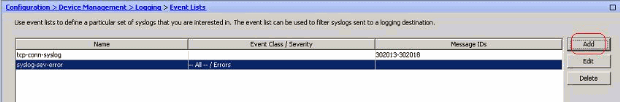

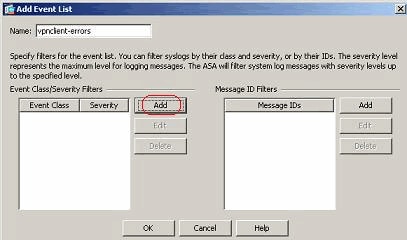

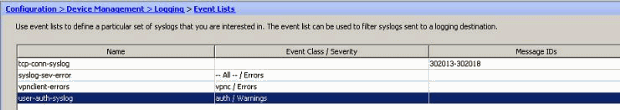

Escolha Configuration > Device Management > Logging > Event Lists e clique em Add para criar uma nova lista de eventos.

-

Especifique um nome no campo Nome. Clique em Adicionar no painel Filtros de ID de mensagem para criar uma nova lista de eventos.

-

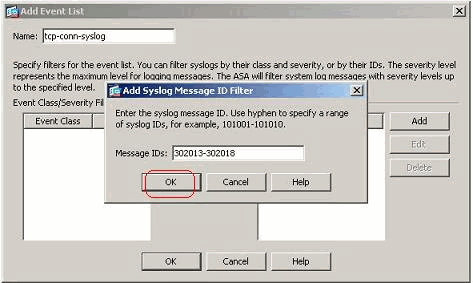

Especifique o intervalo de IDs de mensagem do syslog. Aqui, as mensagens de syslog TCP foram consideradas, por exemplo. Clique em OK para concluir.

-

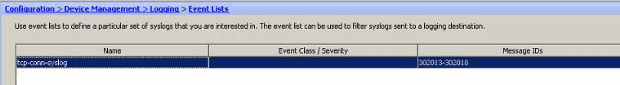

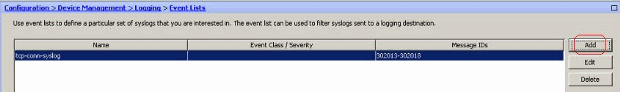

Clique em OK novamente para voltar à janela Listas de eventos.

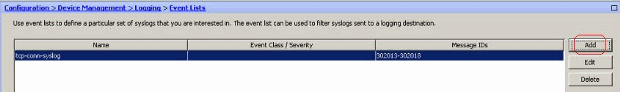

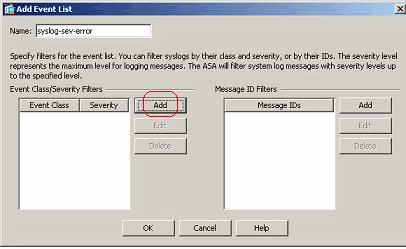

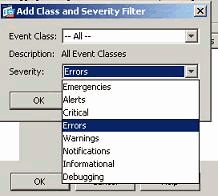

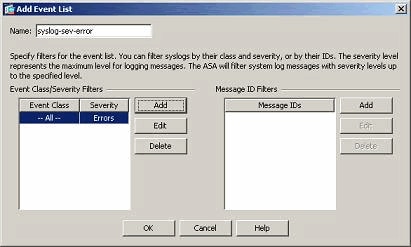

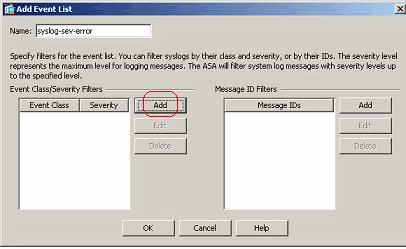

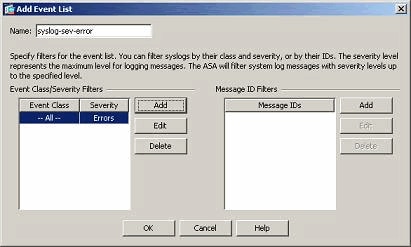

Severidade da Mensagem

-

As listas de eventos também podem ser definidas com base na gravidade da mensagem. Clique em Add para criar uma lista de eventos separada.

-

Especifique o nome e clique em Adicionar.

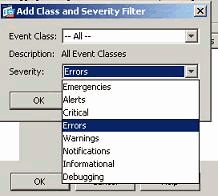

-

Selecione o nível de gravidade como Erros.

-

Click OK.

Classe de mensagem

As listas de eventos também são configuradas com base na classe de mensagem. Uma classe de mensagem é um grupo de mensagens de syslog relacionadas a um recurso do Security Appliance que permite especificar uma classe inteira de mensagens em vez de especificar uma classe para cada mensagem individualmente. Por exemplo, use a classe auth para selecionar todas as mensagens de syslog relacionadas à autenticação do usuário. Algumas classes de mensagens disponíveis são mostradas aqui:

-

Todos — Todas as classes de eventos

-

auth — Autenticação do usuário

-

bridge—Firewall transparente

-

ca—Autoridade de Certificação PKI

-

config — Interface de comando

-

ha — Failover

-

ips—Serviço de proteção contra intrusão

-

ip—Pilha IP

-

np—Processador de Rede

-

ospf—Roteamento OSPF

-

rip—Roteamento RIP

-

sessão — Sessão do usuário

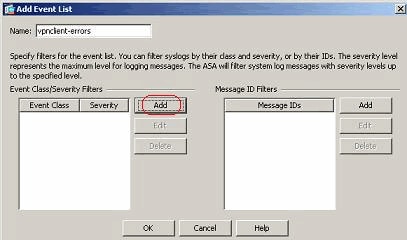

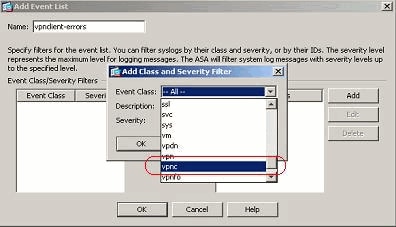

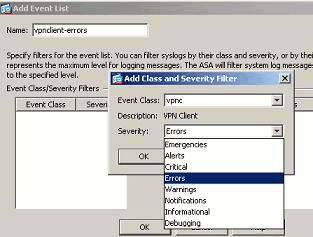

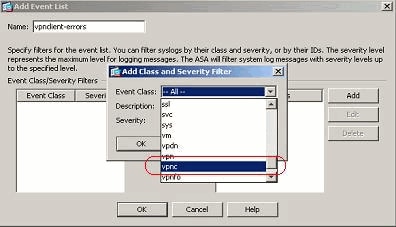

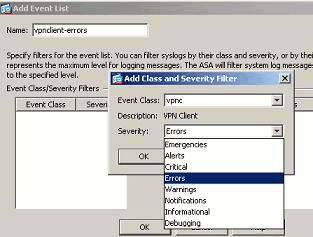

Execute estas etapas para criar uma classe de evento baseada na classe de mensagem vpnclient-errors. A classe de mensagem, vpnc, está disponível para categorizar todas as mensagens de syslog relacionadas ao vpnclient. O nível de severidade para essa classe de mensagem é escolhido como "erros".

-

Clique em Adicionar para criar uma nova lista de eventos.

-

Especifique o nome que será relevante para a classe de mensagem criada e clique em Adicionar.

-

Selecione vpnc na lista suspensa.

-

Selecione o nível de gravidade como Erros. Esse nível de gravidade se aplica somente às mensagens registradas para essa classe de mensagem. Clique em OK para voltar à janela Adicionar lista de eventos.

-

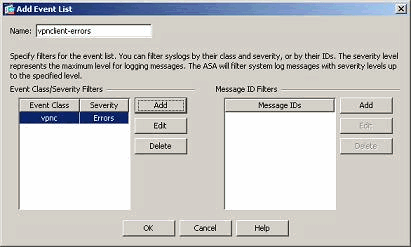

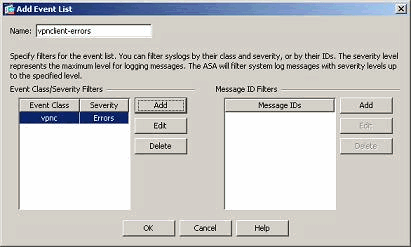

A classe/gravidade do evento é mostrada aqui. Clique em OK para concluir a configuração da lista de eventos "vpnclient-errors".

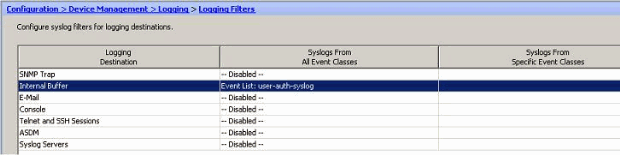

Também é mostrado na próxima captura de tela que uma nova lista de eventos, "user-auth-syslog", é criada com uma classe de mensagem como "auth" e o nível de gravidade para os syslogs dessa classe de mensagem específica como "Avisos". Ao configurar isso, a lista de eventos especifica todas as mensagens de syslog relacionadas à classe de mensagem "auth", com níveis de gravidade até o nível de "Avisos".

Observação: aqui, o termo "até" tem significado. Ao indicar o nível de gravidade, lembre-se de que todas as mensagens de syslog serão registradas até esse nível.

Observação: uma lista de eventos pode conter várias classes de eventos. A lista de eventos "vpnclient-errors" é modificada clicando em Edit e definindo uma nova classe de evento "ssl/error".

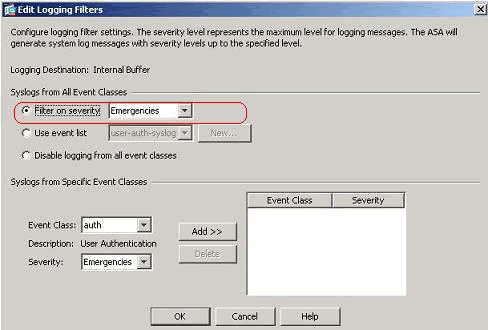

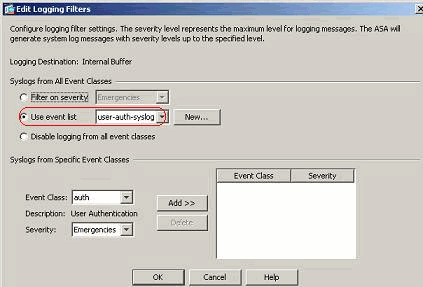

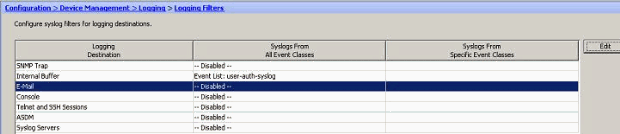

Como Trabalhar com Filtros de Log

Os filtros de registro são usados para enviar as mensagens de syslog a um destino especificado. Essas mensagens de syslog podem ser baseadas na "Severidade" ou nas "Listas de eventos".

Estes são os tipos de destinos aos quais esses filtros são aplicáveis:

-

Buffer interno

-

Interceptação SNMP

-

e-mail

-

Console

-

Sessões Telnet

-

ASDM

-

Servidores Syslog

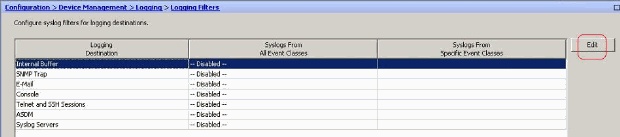

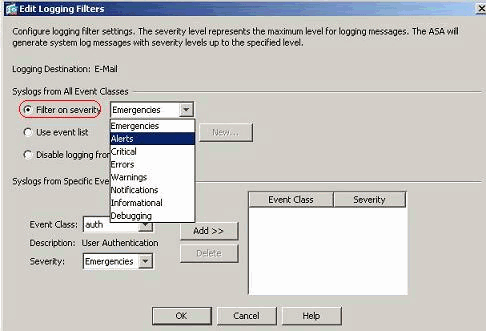

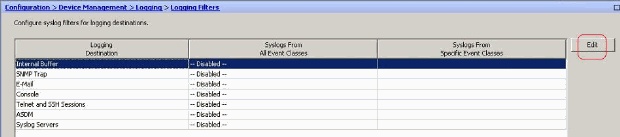

Execute estas etapas:

-

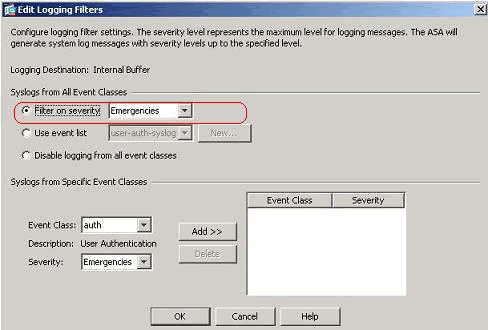

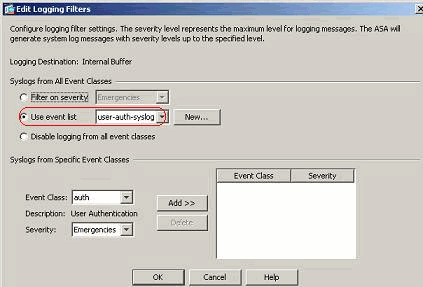

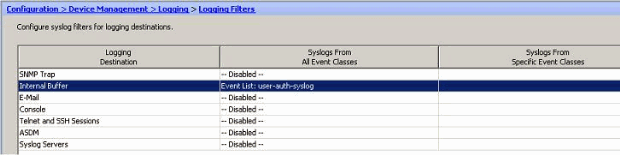

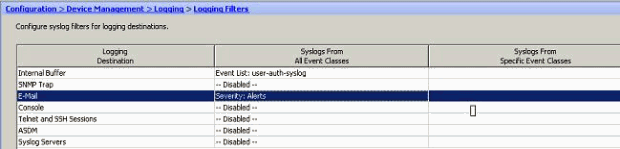

Escolha Configuration > Device Management > Logging > Logging Filters e selecione o destino de registro. Em seguida, clique em Editar para modificar as configurações.

-

Você pode enviar as mensagens de syslog com base na gravidade. Aqui, Emergências foi selecionado para ser mostrado como exemplo.

-

Uma lista de eventos também pode ser selecionada para especificar que tipo de mensagens deve ser enviado a um destino específico. Click OK.

-

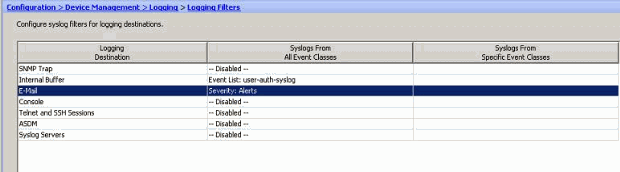

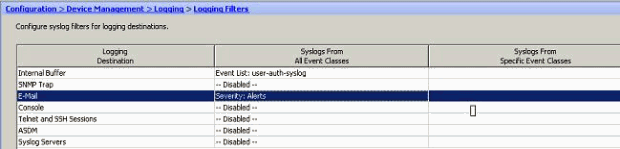

Verifique a modificação.

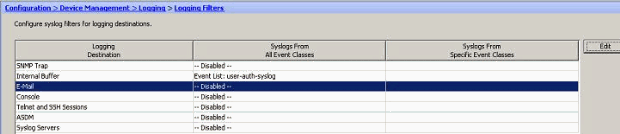

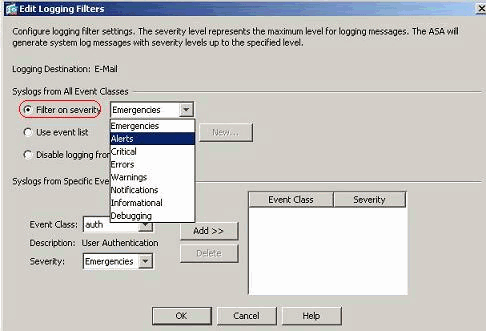

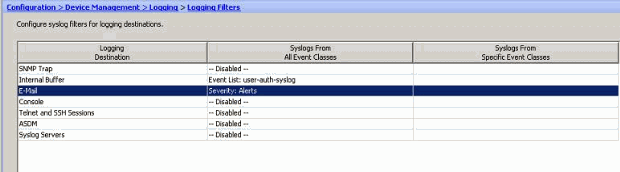

Estas são as etapas de como enviar um grupo de mensagens (com base em seu nível de gravidade) para o servidor de e-mail.

-

Selecione E-mail no campo Destino do registro em log. Em seguida, clique em Editar.

-

Escolha a opção Filtrar na severidade e selecione o nível de severidade necessário.

Aqui, Alertas foi selecionado como o nível de gravidade.

Você pode ver que todas as mensagens do Syslog de alerta devem ser enviadas para o e-mail configurado.

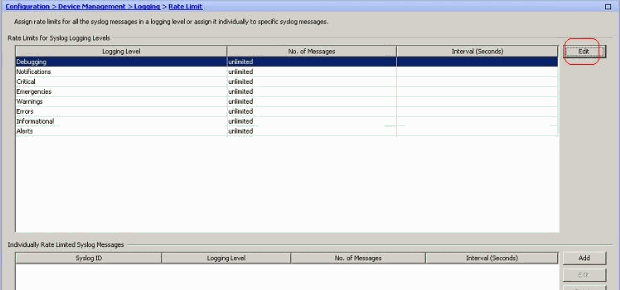

Limite de taxa

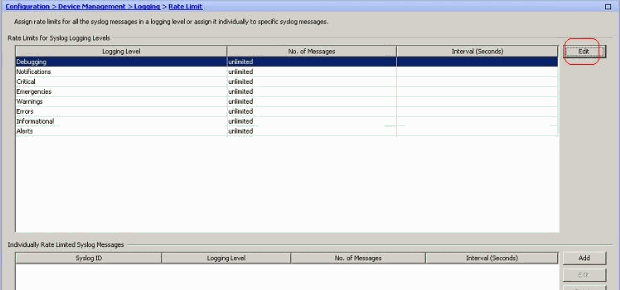

Isso especifica o número de mensagens de syslog que um Cisco ASA envia para um destino em um período de tempo especificado. Geralmente, é definido para o nível de gravidade.

-

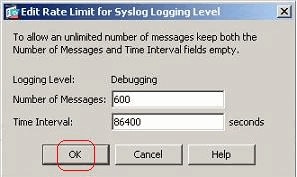

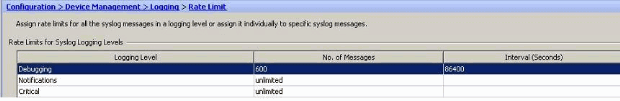

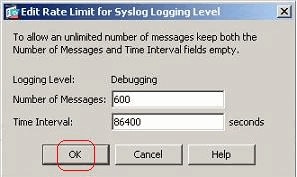

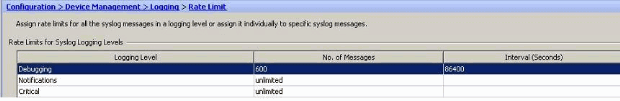

Escolha Configuration > Device Management > Logging > Rate Limit e selecione o nível de gravidade necessário. Em seguida, clique em Editar.

-

Especifique o Número de Mensagens a serem enviadas junto com o Intervalo de Tempo. Click OK.

Observação: esses números são dados como exemplo. Eles diferem dependendo do tipo de ambiente de rede.

Os valores modificados são exibidos aqui:

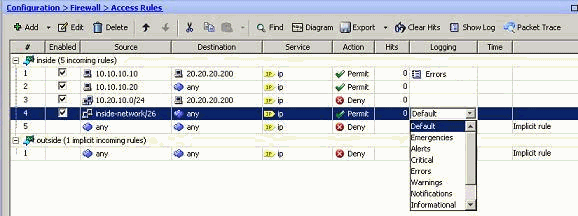

Registrando os acertos de uma regra de acesso

Você pode registrar os acertos da regra de acesso usando o ASDM. O comportamento de registro padrão é enviar uma mensagem de syslog para todos os pacotes negados. Não haverá nenhuma mensagem de syslog para os pacotes permitidos e eles não serão registrados. No entanto, você pode definir um nível de severidade de registro personalizado para a regra de acesso para rastrear a contagem dos pacotes que atingem essa regra de acesso.

Execute estas etapas:

-

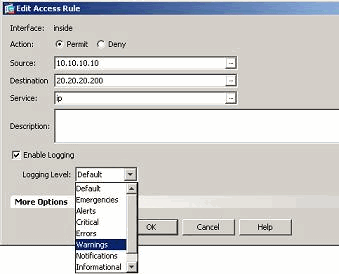

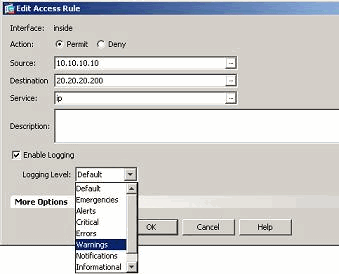

Selecione a regra de acesso necessária e clique em Editar.

A janela Edit the Access Rule é exibida.

Observação: nesta imagem, a opção Default no campo Logging Level indica o comportamento de registro padrão do Cisco ASA. Para obter mais informações sobre isso, consulte a seção Logging Access List Activity.

-

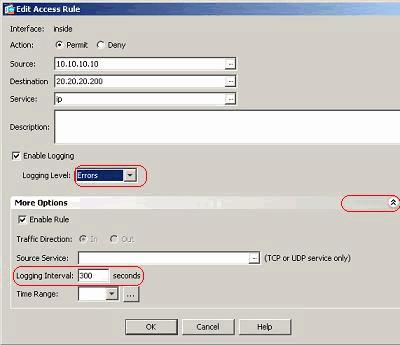

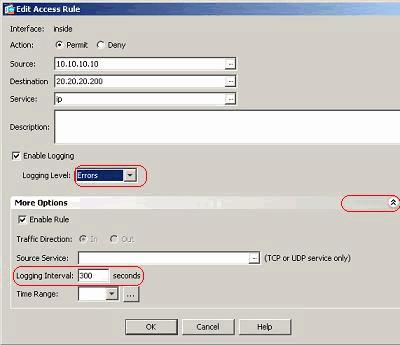

Marque a opção Enable logging e especifique o nível de gravidade necessário. Em seguida, clique em OK.

Observação: ao clicar na guia suspensa More options, você pode ver a opção Logging Interval. Esta opção é destacada somente quando a opção acima Ativar registro é assinalada. O valor padrão desse temporizador é 300 segundos. Essa configuração é útil para especificar o valor de tempo limite para as estatísticas de fluxo a serem excluídas quando não houver correspondência para essa regra de acesso. Se houver qualquer ocorrência, o ASA espera até o tempo de Logging Interval e envia isso para o syslog.

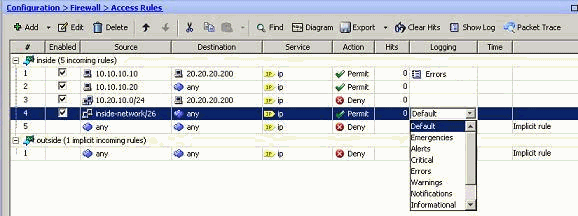

-

As modificações são mostradas aqui. Como alternativa, você pode clicar duas vezes no campo Log da regra de acesso específica e definir o nível de gravidade.

Observação: esse método alternativo de especificar o Nível de Log no mesmo painel Regras de Acesso, clicando duas vezes, funciona apenas para entradas de regra de acesso criadas manualmente, mas não para as Regras Implícitas.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

Configurações

Este documento utiliza as seguintes configurações:

| Cisco ASA |

|---|

: Saved : ASA Version 8.2(1) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 shutdown no nameif no security-level no ip address ! interface Ethernet0/1 nameif outside security-level 0 ip address 209.165.201.2 255.255.255.0 ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.78.177.11 255.255.255.192 ! ! !--- Output Suppressed ! access-list inside_access_in extended permit ip host 10.10.10.10 host 20.20.20.200 log errors access-list inside_access_in extended permit ip host 10.10.10.20 any access-list inside_access_in extended deny ip 10.20.10.0 255.255.255.0 host 20.20.20.200 access-list inside_access_in extended permit ip 10.78.177.0 255.255.255.192 any log emergencies pager lines 24 logging enable logging list user-auth-syslog level warnings class auth logging list TCP-conn-syslog message 302013-302018 logging list syslog-sev-error level errors logging list vpnclient-errors level errors class vpnc logging list vpnclient-errors level errors class ssl logging buffered user-auth-syslog logging mail alerts logging from-address test123@example.com logging recipient-address monitorsyslog@example.com level errors logging queue 1024 logging host inside 172.16.11.100 logging ftp-bufferwrap logging ftp-server 172.16.18.10 syslog testuser **** logging permit-hostdown no logging message 302015 no logging message 302016 logging rate-limit 600 86400 level 7 mtu outside 1500 mtu inside 1500 icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-623.bin asdm history enable arp timeout 14400 ! !--- Output Suppressed ! timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute timeout TCP-proxy-reassembly 0:01:00 dynamic-access-policy-record DfltAccessPolicy ! !--- Output Suppressed ! ! telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list no threat-detection statistics TCP-intercept ! !--- Output Suppressed ! username test password /FzQ9W6s1KjC0YQ7 encrypted privilege 15 ! ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global smtp-server 172.18.10.20 prompt hostname context Cryptochecksum:ad941fe5a2bbea3d477c03521e931cf4 : end |

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

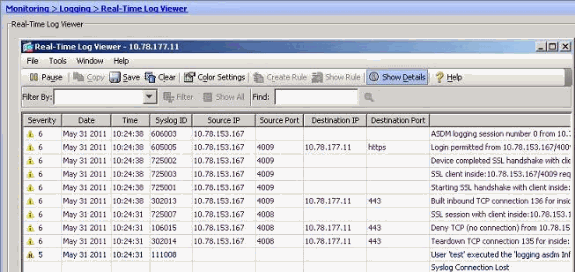

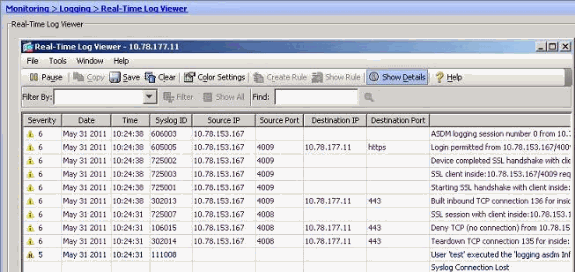

-

Você pode exibir os syslogs no ASDM. Escolha Monitoring > Logging > Real Time Log Viewer. Uma saída de exemplo é mostrada aqui:

Troubleshooting

Problema: Conexão perdida — Conexão Syslog encerrada —

Este erro é recebido ao tentar habilitar o registro em log do ASDM no Painel de Dispositivo para qualquer um dos contextos.

"Conexão perdida — Conexão Syslog encerrada —"

Quando o ASDM é usado para se conectar diretamente ao contexto de administração e o registro do ADSM é desativado, alterne para um subcontexto e ative o registro do ASDM. Os erros são recebidos, mas as mensagens de syslog estão chegando bem ao Servidor syslog.

Solução

Este é um comportamento conhecido com o Cisco ASDM e documentado no bug da Cisco ID CSCsd10699 (somente clientes registrados) . Como solução alternativa, habilite o registro em log do asdm quando estiver conectado ao contexto do administrador.

Não é possível exibir os registros em tempo real no Cisco ASDM

Um problema é que os logs em tempo real não podem ser exibidos no ASDM. Como isso é configurado?

Solução

Configure o seguinte no Cisco ASA:

ciscoasa(config)#logging monitor 6 ciscoasa(config)#terminal monitor ciscoasa(config)#logging on ciscoasa(config)#logging trap 6

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

13-Jun-2011

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback