Exemplo de Configuração de Cliente VPN SSL (SVC ) no ASA com o ASDM

Contents

Introdução

A tecnologia de Rede Privada Virtual (VPN) com Secure Socket Layer (SSL) permite que você se conecte com segurança de qualquer lugar a uma rede corporativa interna usando um dos seguintes métodos:

-

VPN SSL sem cliente (WebVPN) — fornece um cliente remoto que requer um navegador da Web habilitado para SSL para acessar servidores Web HTTP ou HTTPS em uma rede local corporativa (LAN). Além disso, a VPN SSL sem cliente fornece acesso à navegação de arquivos do Windows através do protocolo CIFS (Common Internet File System). O Outlook Web Access (OWA) é um exemplo de acesso HTTP.

Consulte Exemplo de Configuração de VPN SSL Sem Clientes (WebVPN) no ASA para saber mais sobre a VPN SSL Sem Clientes.

-

Thin-Client SSL VPN (Port Forwarding) — Fornece um cliente remoto que faz download de um pequeno applet baseado em Java e permite acesso seguro para aplicações de Protocolo de Controle de Transmissão (TCP - Transmission Control Protocol) que usam números de porta estáticos. O protocolo POP3, o protocolo SMTP, o protocolo IMAP, o secure shell (ssh) e o Telnet são exemplos de acesso seguro. Como os arquivos na máquina local são alterados, os usuários devem ter privilégios administrativos locais para usar esse método. Esse método de VPN SSL não funciona com aplicativos que usam atribuições de porta dinâmicas, como alguns aplicativos de protocolo de transferência de arquivos (FTP).

Consulte o Exemplo de Configuração de VPN SSL Thin-Client (WebVPN) no ASA com ASDM para saber mais sobre a VPN SSL Thin-Client.

Observação: o User Datagram Protocol (UDP) não é suportado.

-

Cliente VPN SSL (Modo de túnel)—Faz o download de um pequeno cliente para a estação de trabalho remota e permite acesso seguro total aos recursos em uma rede corporativa interna. Você pode fazer o download do SSL VPN Client (SVC) para uma estação de trabalho remota permanentemente ou pode remover o cliente depois que a sessão segura for fechada.

Este documento descreve como configurar o SVC em um Adaptive Security Appliance (ASA) usando o Adaptive Security Device Manager (ASDM). As linhas de comando que resultam dessa configuração são listadas na seção Resultados.

Pré-requisitos

Requisitos

Antes de você tentar esta configuração, verifique se estes requisitos são atendidos:

-

O SVC inicia o suporte do software Cisco Adaptive Security Appliance versão 7.1 e posterior

-

Privilégios administrativos locais em todas as estações de trabalho remotas

-

Controles Java e AtiveX na estação de trabalho remota

-

A porta 443 não está bloqueada em nenhum lugar ao longo do caminho de conexão

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco Adaptive Security Appliance Versão 7.2(1)

-

Cisco Adaptive Security Device Manager 5.2(1)

-

Cisco Adaptive Security Appliance série 5510

-

Microsoft Windows XP Professional SP2

As informações neste documento foram desenvolvidas em um ambiente de laboratório. Todos os dispositivos usados neste documento iniciados foram redefinidos para a configuração padrão. Se a sua rede estiver ativa, certifique-se de que compreende o impacto potencial de qualquer comando. Todos os endereços IP usados nessa configuração foram selecionados de endereços RFC 1918 em um ambiente de laboratório; esses endereços IP não são roteáveis na Internet e são apenas para fins de teste.

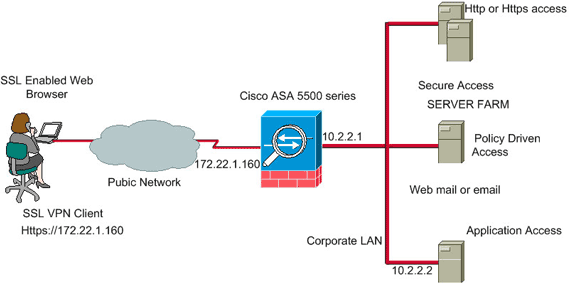

Diagrama de Rede

Este documento usa a configuração de rede descrita nesta seção.

Um usuário remoto se conecta ao endereço IP do ASA com um navegador da Web habilitado para SSL. Após a autenticação bem-sucedida, o SVC é baixado para o computador cliente e o usuário pode usar uma sessão segura criptografada para acesso total a todos os recursos permitidos na rede corporativa.

Tarefas de Pré-configuração

Antes de iniciar, execute estas tarefas:

-

Consulte Habilitação de Acesso HTTPS para o ASDM para permitir que o ASA seja configurado pelo ASDM.

Para acessar o aplicativo ASDM, na estação de gerenciamento, use um navegador da Web habilitado para SSL e insira o endereço IP do dispositivo ASA. Por exemplo: https://inside_ip_address, onde inside_ip_address é o endereço do ASA. Depois que o ASDM for carregado, você poderá iniciar a configuração do SVC.

-

Descarregue o pacote do SSL VPN Client (sslclient-win*.pkg) do site Cisco Software Download (somente clientes registrados) para o disco rígido local da estação de gerenciamento a partir da qual você acessa o aplicativo ASDM.

O WebVPN e o ASDM não podem ser ativados na mesma interface do ASA, a menos que você altere os números de porta. Se desejar que as duas tecnologias usem a mesma porta (porta 443) no mesmo dispositivo, você pode habilitar o ASDM na interface interna e habilitar o WebVPN na interface externa.

Conventions

Para obter mais informações sobre convenções de documentos, consulte as Convenções de Dicas Técnicas da Cisco.

Configurar o SSL VPN Client em um ASA

Para configurar o SSL VPN Client em um ASA, siga estas etapas:

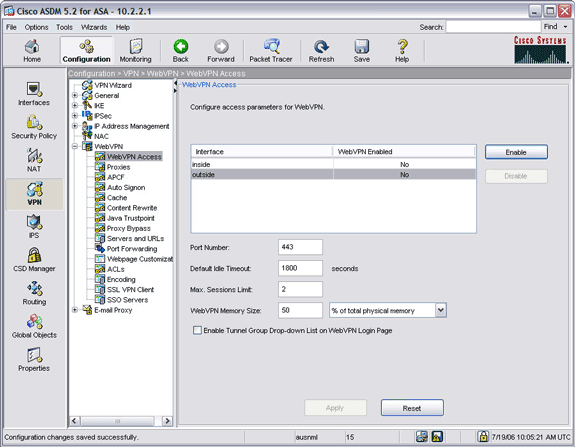

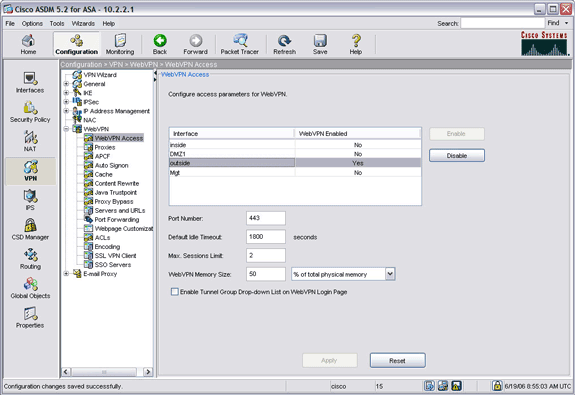

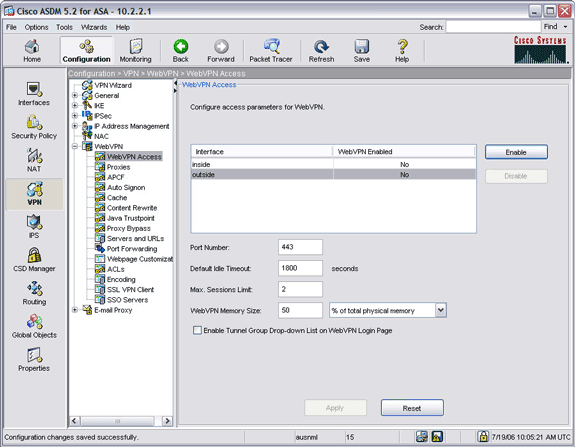

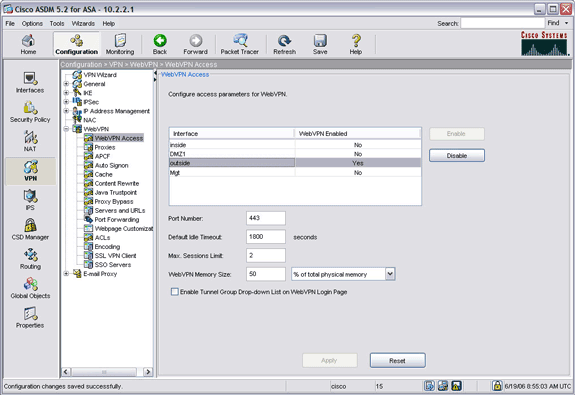

Etapa 1. Habilitar o acesso à WebVPN no ASA

Para habilitar o acesso à WebVPN no ASA, siga estas etapas:

-

No aplicativo ASDM, clique em Configuration e em VPN.

-

Expanda WebVPN e escolha WebVPN Access.

-

Selecione a interface para a qual deseja habilitar a WebVPN e clique em Enable.

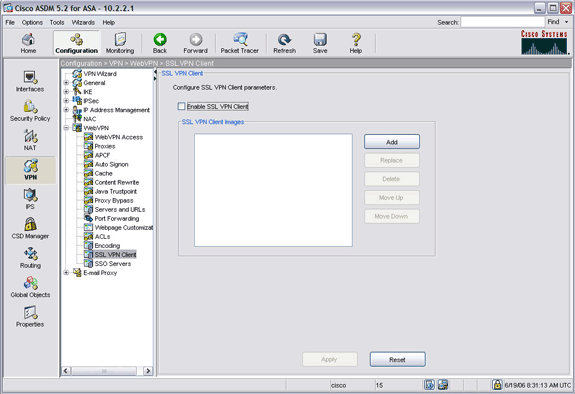

Etapa 2. Instalar e ativar o SSL VPN Client no ASA

Para instalar e ativar o SSL VPN Client no ASA, siga estas etapas:

-

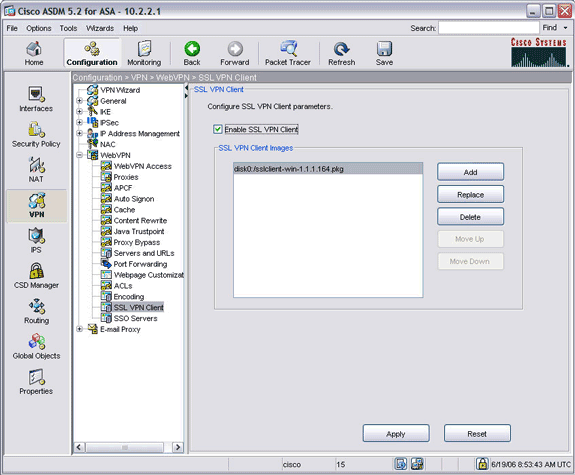

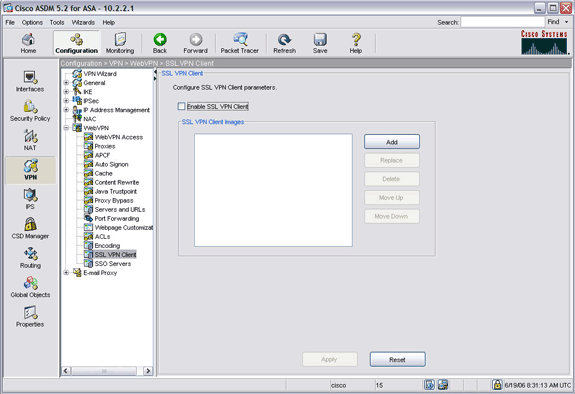

Clique em Configuration e, em seguida, clique em VPN.

-

No painel de navegação, expanda WebVPN e escolha SSL VPN Client.

-

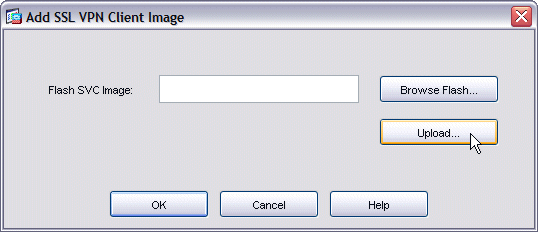

Clique em Add.

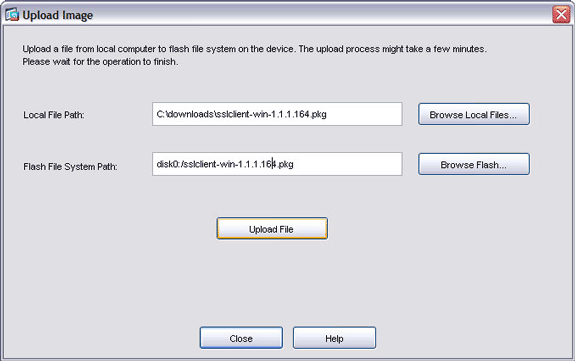

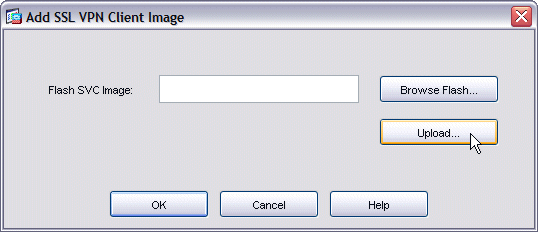

A caixa de diálogo Add SSL VPN Client Image é exibida.

-

Clique no botão Upload.

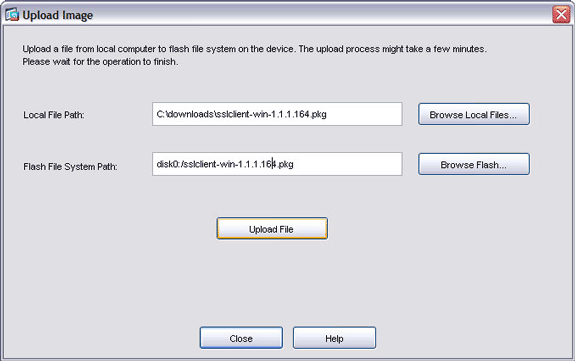

A caixa de diálogo Carregar imagem é exibida.

-

Clique no botão Browse Local Files para localizar um arquivo no computador local ou clique no botão Browse Flash para localizar um arquivo no sistema de arquivos flash.

-

Localize o arquivo de imagem do cliente a ser carregado e clique em OK.

-

Clique em Carregar arquivo e em Fechar.

-

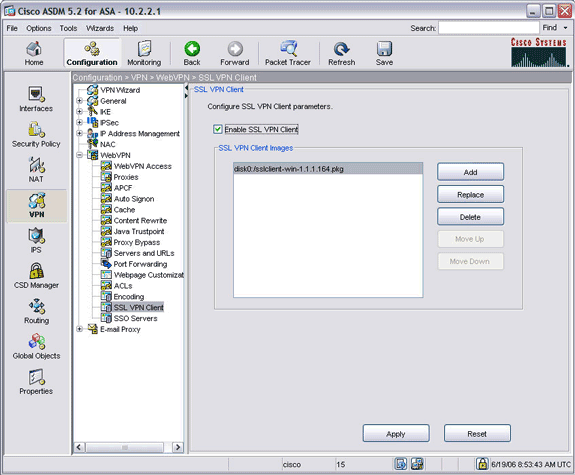

Depois que a imagem do cliente for carregada na memória flash, marque a caixa de seleção Enable SSL VPN Client e clique em Apply.

Observação: se você receber uma mensagem de erro, verifique se o acesso WebVPN está habilitado. No painel de navegação, expanda WebVPN e escolha WebVPN Access. Selecione a interface para a qual deseja configurar o acesso e clique em Enable.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Etapa 3. Habilitar Instalação do SVC em Clientes

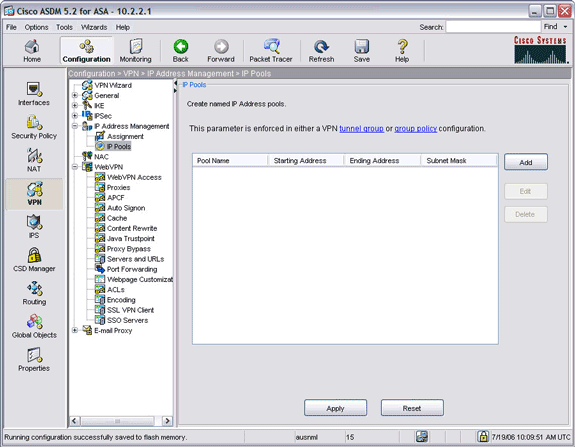

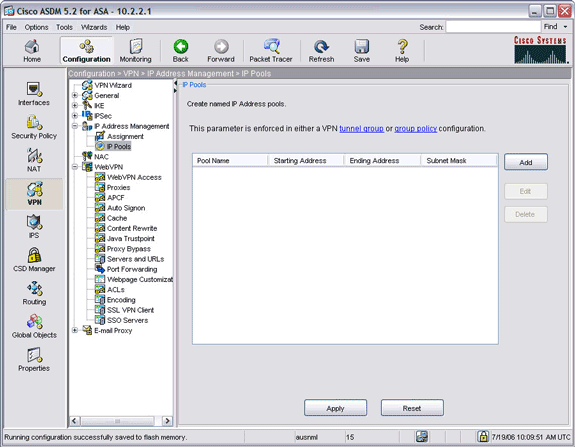

Para habilitar a instalação do SVC em clientes, siga estas etapas:

-

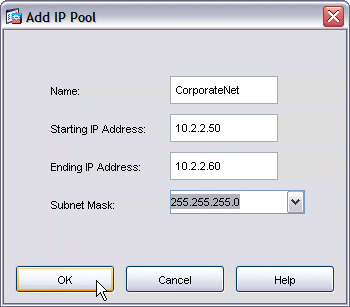

No painel de navegação, expanda IP Address Management e escolha IP Pools.

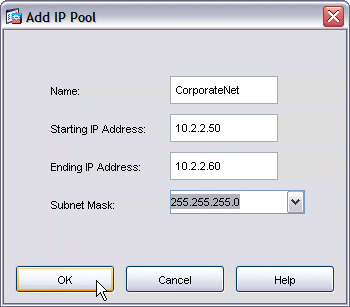

-

Clique em Add, insira valores nos campos Name, Starting IP Address, Ending IP Address e Subnet Mask. Os endereços IP que você digita para os campos Starting IP Address (Endereço IP inicial) e Ending IP Address (Endereço IP final) devem vir de sub-redes da rede interna.

-

Clique em OK e em Aplicar.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

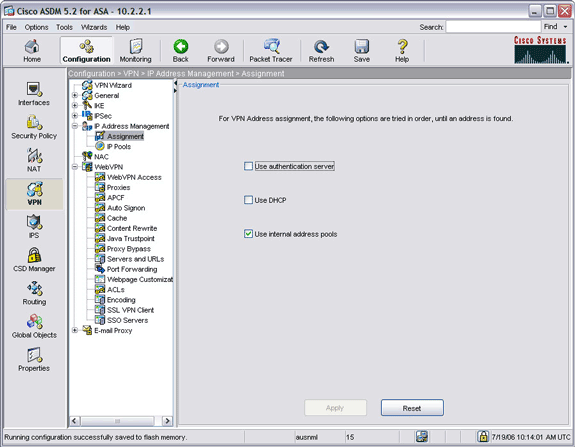

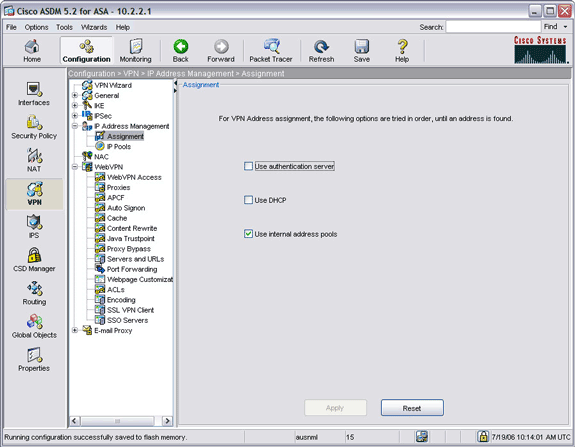

No painel de navegação, expanda IP Address Management e escolha Assignment.

-

Marque a caixa de seleção Use internal address pools e, em seguida, desmarque as caixas de seleção Use authentication server e Use DHCP.

-

Clique em Apply.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

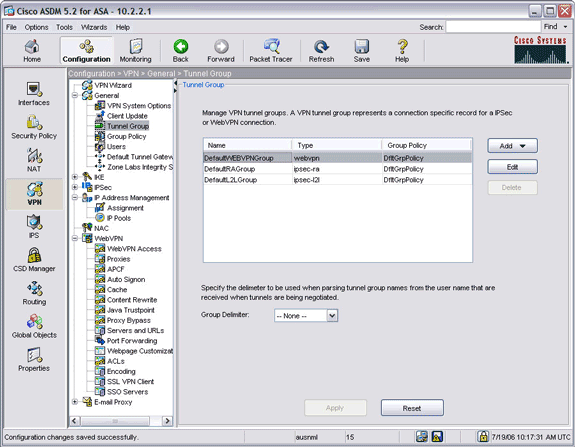

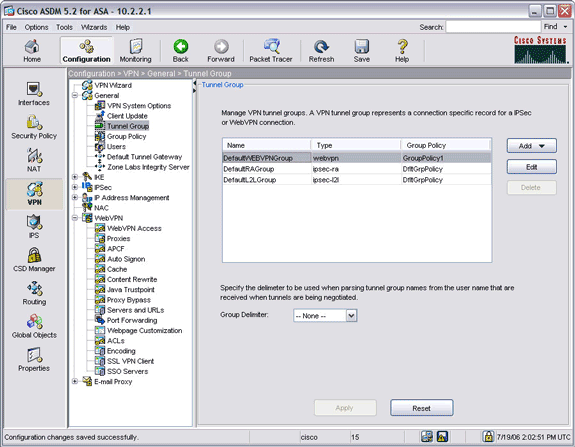

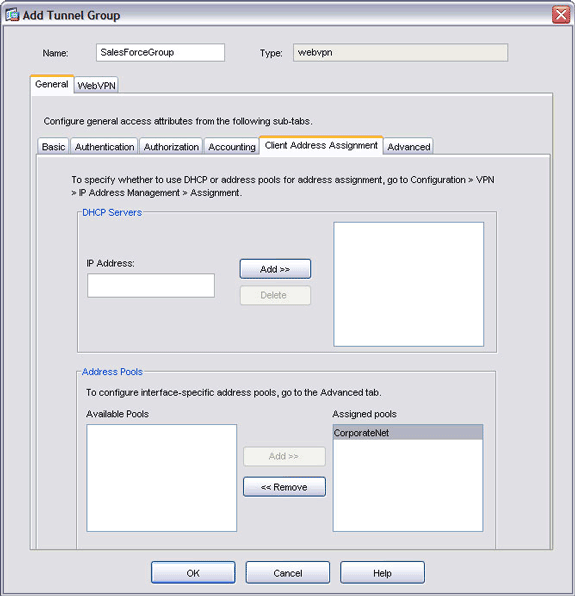

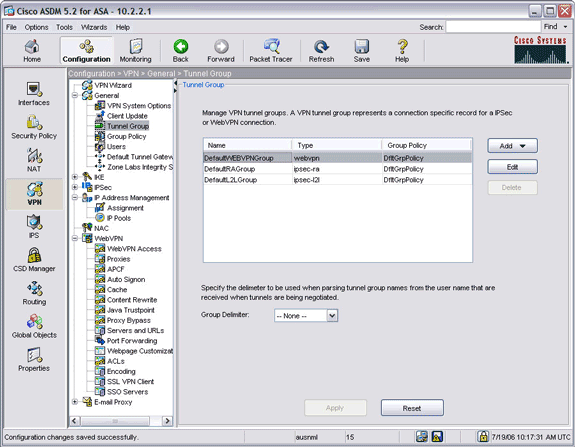

No painel de navegação, expanda Geral e escolha Grupo de Túneis.

-

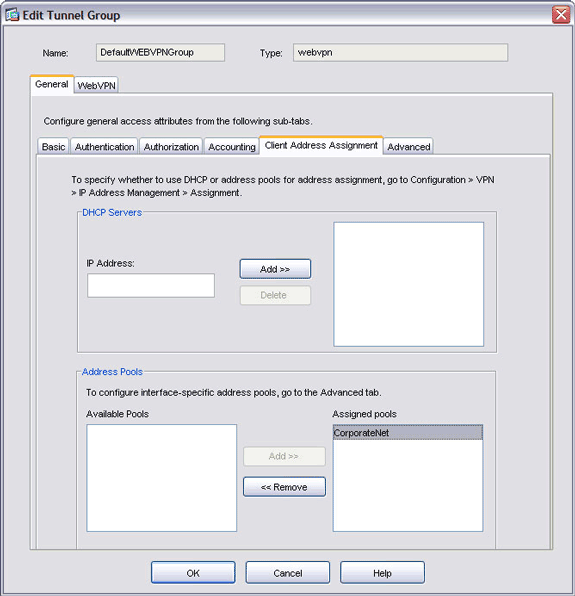

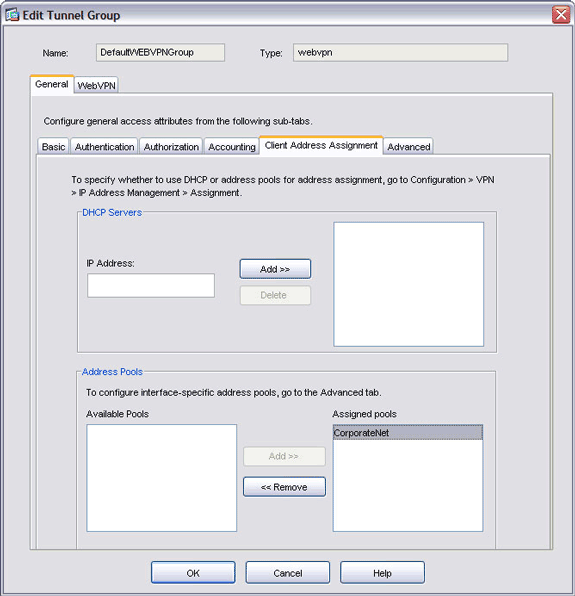

Selecione o grupo de túneis que deseja gerenciar e clique em Edit.

-

Clique na guia Client Address Assignment e selecione o pool de endereços IP recém-criado na lista Available Pools.

-

Clique em Adicionar e em OK.

-

Na janela do aplicativo ASDM, clique em Aplicar.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Etapa 4. Habilitar parâmetro de rechaveamento

Para ativar parâmetros de rechaveamento:

-

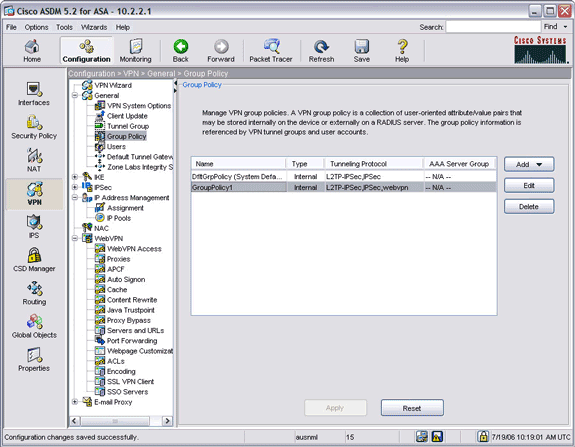

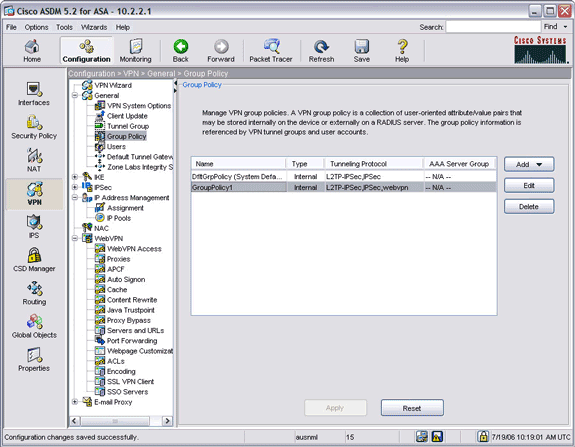

No painel de navegação, expanda Geral e escolha Política de grupo.

-

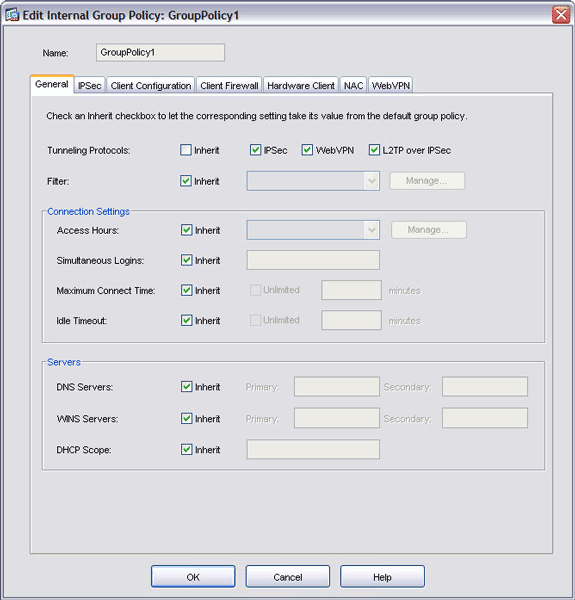

Selecione a política que deseja aplicar a este grupo de clientes e clique em Editar.

-

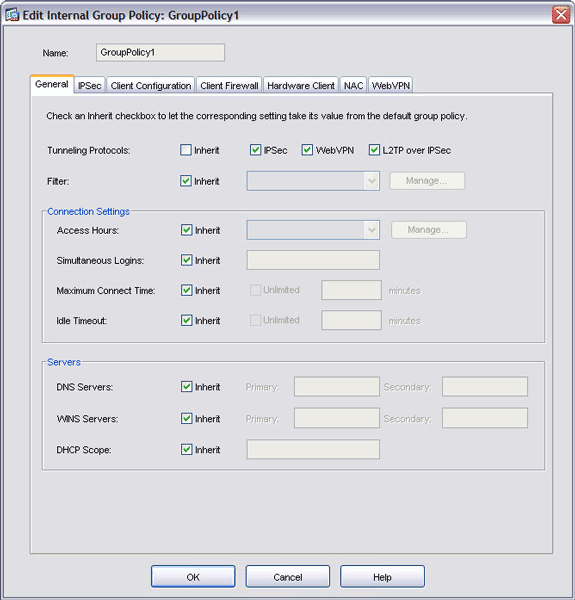

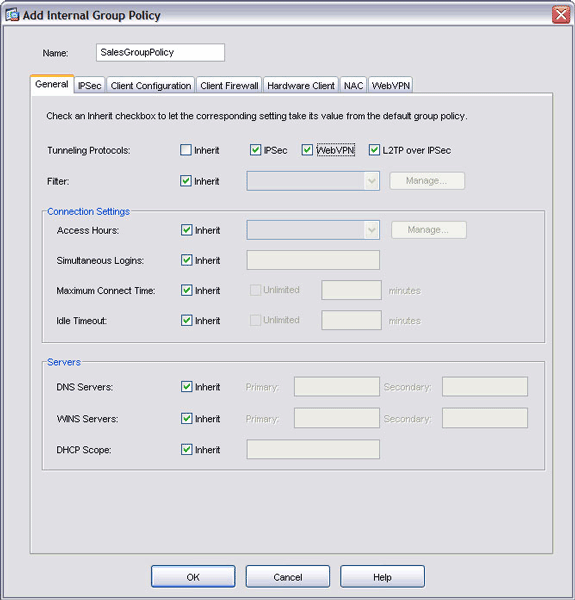

Na guia General, desmarque a caixa de seleção Tunneling Protocols Inherit e marque a caixa de seleção WebVPN.

-

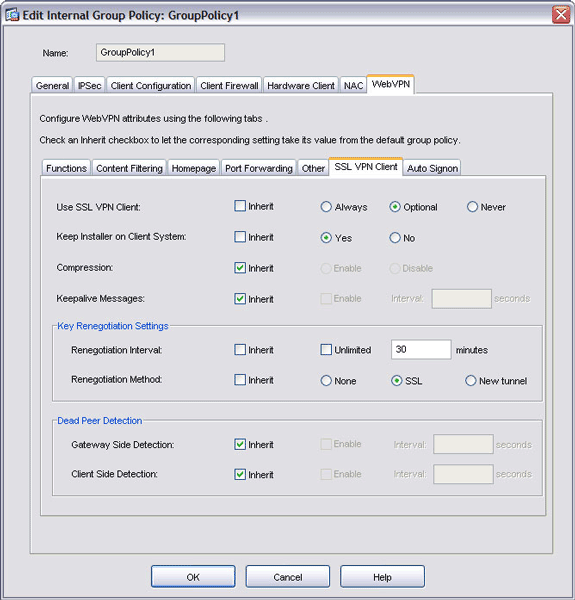

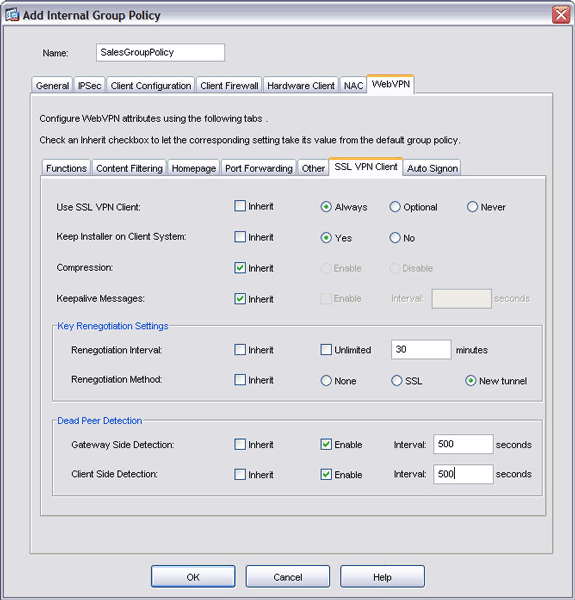

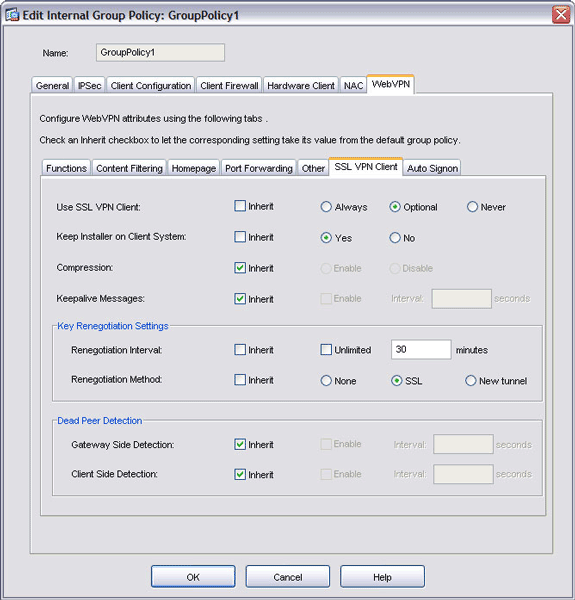

Clique na guia WebVPN, clique na guia SSLVPN Client e escolha estas opções:

-

Para a opção Use SSL VPN Client, desmarque a caixa de seleção Inherit e clique no botão de opção Optional.

Essa opção permite que o cliente remoto escolha se deseja ou não fazer o download do SVC. A opção Always garante que o SVC seja baixado para a estação de trabalho remota durante cada conexão VPN SSL.

-

Para a opção Keep Installer on Client System, desmarque a caixa de seleção Inherit e clique no botão de opção Yes.

Esta ação permite que o software SVC permaneça na máquina cliente; portanto, o ASA não é necessário para fazer o download do software SVC para o cliente cada vez que uma conexão é feita. Esta opção é uma boa escolha para os usuários remotos que acessam frequentemente a rede corporativa.

-

Para a opção Renegotiation Interval, desmarque a caixa Inherit, desmarque a caixa de seleção Unlimited e insira o número de minutos até a geração de uma nova chave.

A segurança é aumentada com a definição de limites no intervalo de tempo durante o qual uma chave é válida.

-

Para a opção Renegotiation Method, desmarque a caixa de seleção Inherit e clique no botão de opção SSL. A renegociação pode utilizar o túnel SSL existente ou um túnel novo criado especificamente para a renegociação.

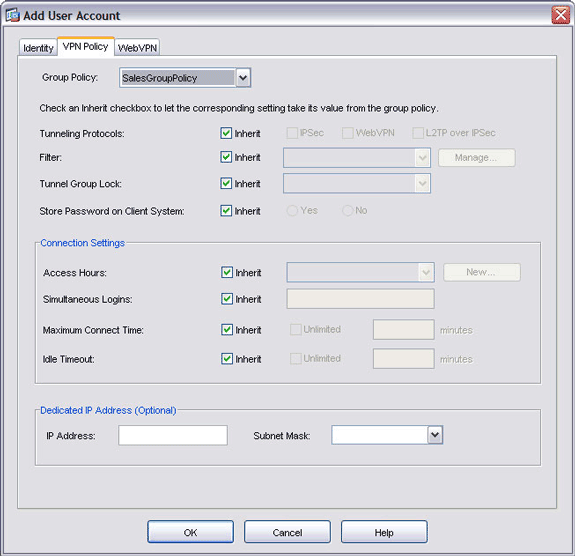

Os atributos do seu cliente VPN SSL devem ser configurados como mostrado nesta imagem:

-

-

Clique em OK e em Aplicar.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Resultados

O ASDM cria estas configurações de linha de comando:

| ciscoasa |

|---|

ciscoasa(config)#show run ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 9jNfZuG3TC5tCVH0 encrypted names dns-guard ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu DMZ1 1500 mtu Mgt 1500 ip local pool CorporateNet 10.2.2.50-10.2.2.60 mask 255.255.255.0 icmp permit any outside asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0 0 route outside 0.0.0.0 0.0.0.0 172.22.1.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute ! !--- Group Policy Statements group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn !--- Enable the SVC for WebVPN webvpn svc enable svc keep-installer installed svc rekey time 30 svc rekey method ssl ! username cisco password 53QNetqK.Kqqfshe encrypted privilege 15 ! http server enable http 10.2.2.0 255.255.255.0 inside ! no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- Tunnel Group and Group Policy using the defaults here tunnel-group DefaultWEBVPNGroup general-attributes address-pool CorporateNet default-group-policy GroupPolicy1 ! no vpn-addr-assign aaa no vpn-addr-assign dhcp ! telnet timeout 5 ssh 172.22.1.0 255.255.255.0 outside ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp ! service-policy global_policy global !--- Enable webvpn and the select the SVC client webvpn enable outside svc image disk0:/sslclient-win-1.1.1.164.pkg 1 svc enable !--- Provide list for access to resources url-list ServerList "E-Commerce Server1" http://10.2.2.2 1 url-list ServerList "BrowseServer" cifs://10.2.2.2 2 tunnel-group-list enable prompt hostname context Cryptochecksum:80a1890a95580dca11e3aee200173f5f : end |

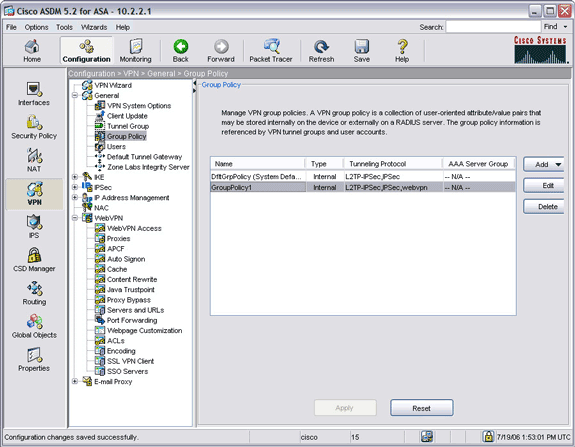

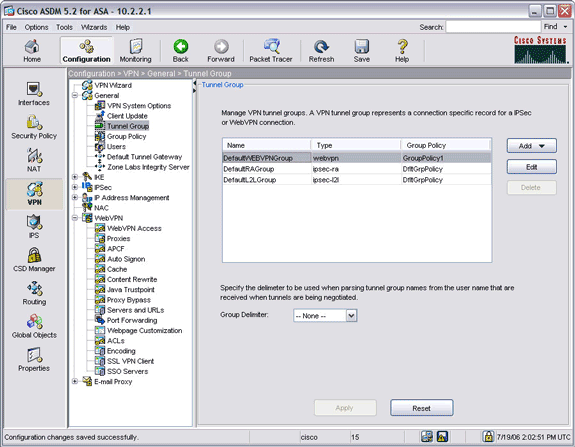

Personalize sua configuração

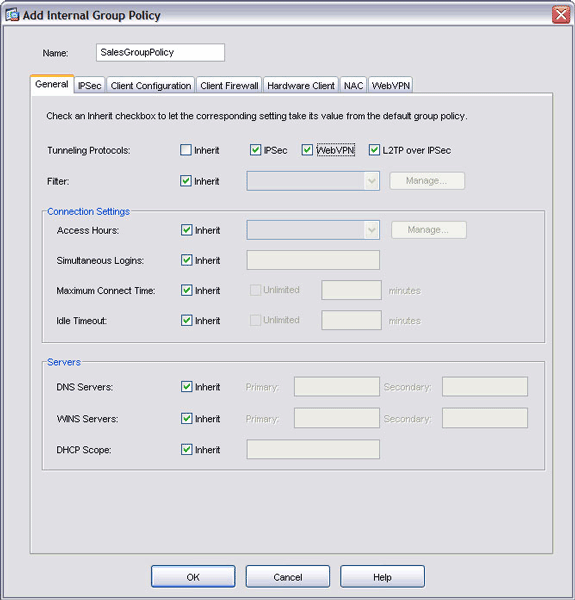

Os procedimentos descritos em Configurar o cliente VPN SSL em um ASA usam os nomes padrão do ASA para a política de grupo (GroupPolicy1) e grupo de túnel (DefaultWebVPNGroup) como mostrado nesta imagem:

Este procedimento descreve como criar suas próprias políticas de grupo personalizadas e grupos de túneis e vinculá-los de acordo com as políticas de segurança de sua organização.

Para personalizar sua configuração, siga estas etapas:

Etapa 1. Criar uma Política de Grupo Personalizada

Para criar uma diretiva de grupo personalizada, siga estas etapas:

-

Clique em Configuration e, em seguida, clique em VPN.

-

Expanda General e escolha Group Policy.

-

Clique em Add e escolha Internal Group Policy.

-

No campo Nome, insira um nome para a política de grupo.

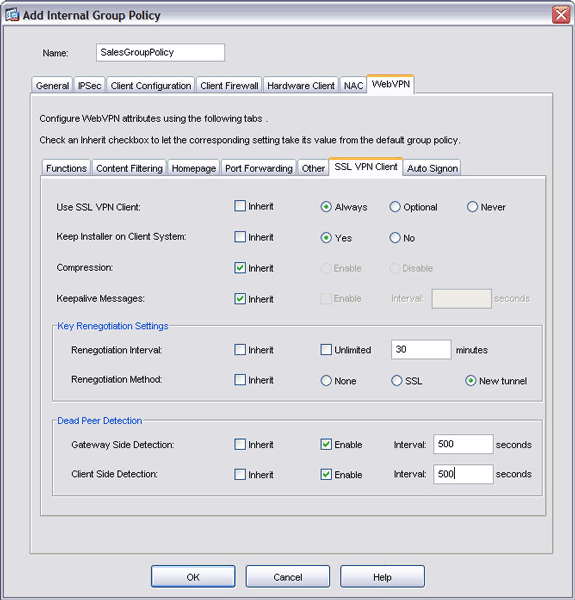

Neste exemplo, o nome da política de grupo foi alterado para SalesGroupPolicy.

-

Na guia General, desmarque a caixa de seleção Tunneling Protocols Inherit e marque a caixa de seleção WebVPN.

-

Clique na guia WebVPN e, em seguida, clique na guia SSLVPN Client.

Nessa caixa de diálogo, você também pode fazer escolhas para o comportamento do VPN Client SSL.

-

Clique em OK e em Aplicar.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

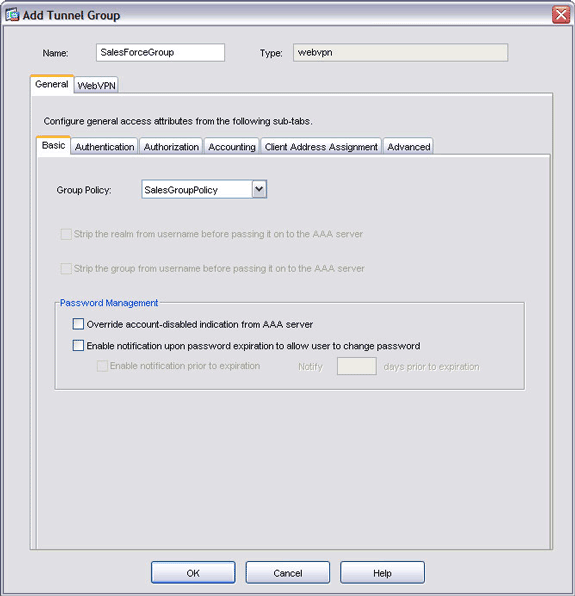

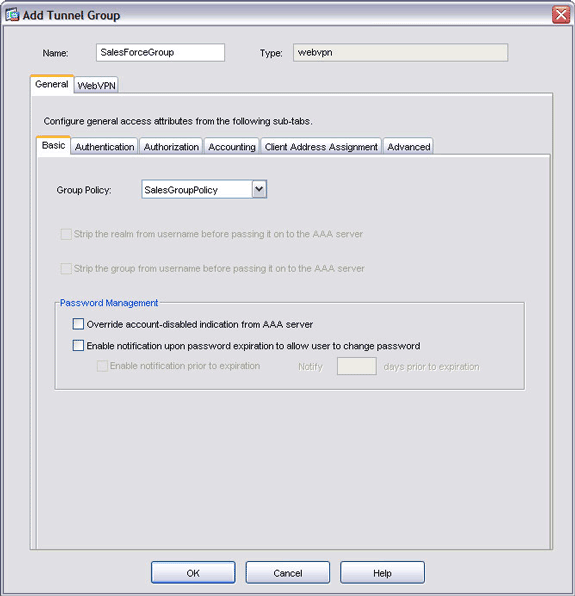

Etapa 2. Criar um grupo de túneis personalizado

Para criar um grupo de túneis personalizado, siga estas etapas:

-

Clique no botão Configuration e depois clique em VPN.

-

Expanda General e escolha Tunnel Group.

-

Clique em Add e escolha WebVPN Access.

-

No campo Nome, insira um nome para o grupo de túneis.

Neste exemplo, o nome do grupo de túneis foi alterado para SalesForceGroup.

-

Clique na seta suspensa Diretiva de grupo e escolha a diretiva de grupo recém-criada.

A política de grupo e o grupo de túneis agora estão vinculados.

-

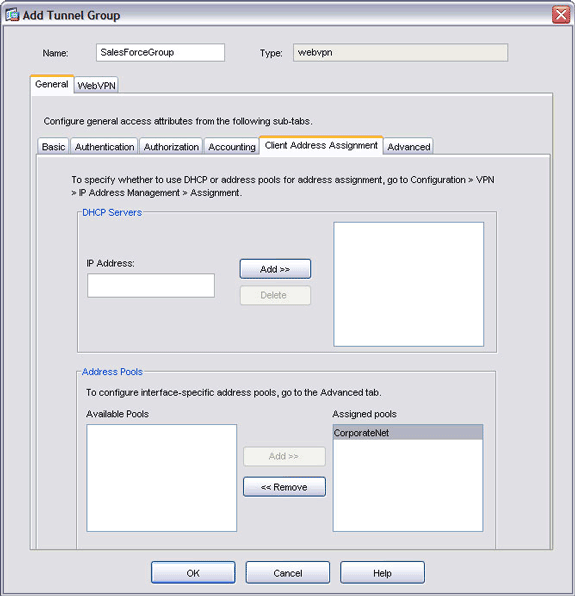

Clique na guia Client Address Assignment e insira as informações do servidor DHCP ou selecione um pool IP criado localmente.

-

Clique em OK e em Aplicar.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

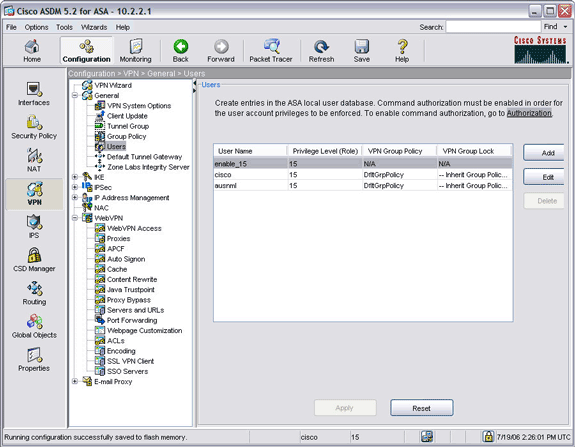

Etapa 3. Crie um usuário e adicione esse usuário à sua política de grupo personalizada

Para criar um usuário e adicioná-lo à sua política de grupo personalizada, siga estas etapas:

-

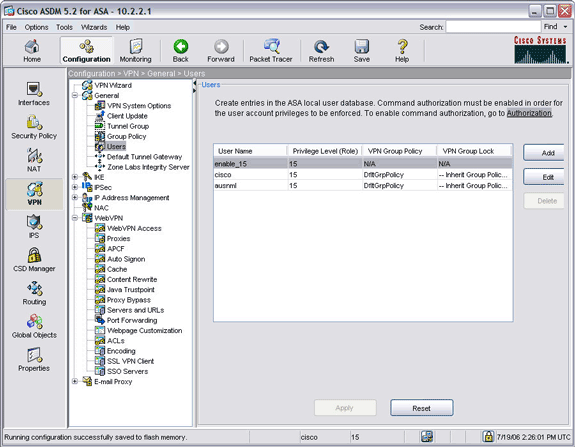

Clique em Configuration e, em seguida, clique em VPN.

-

Expanda Geral e escolha Usuários.

-

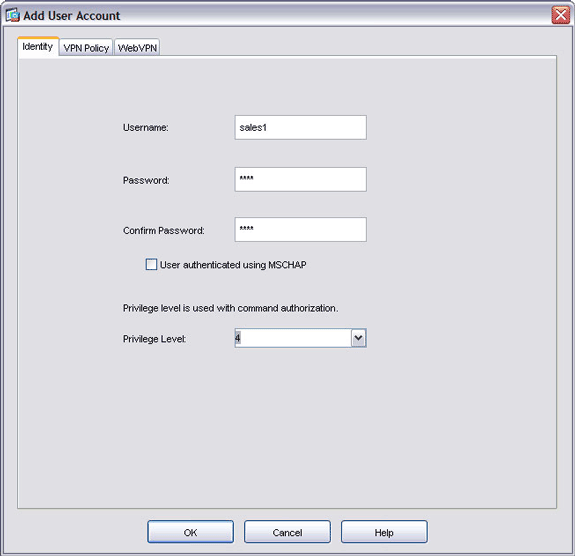

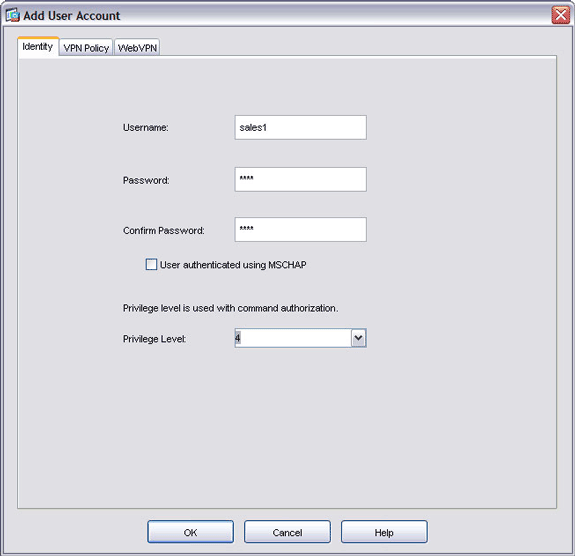

Clique em Add e insira as informações de nome de usuário e senha.

-

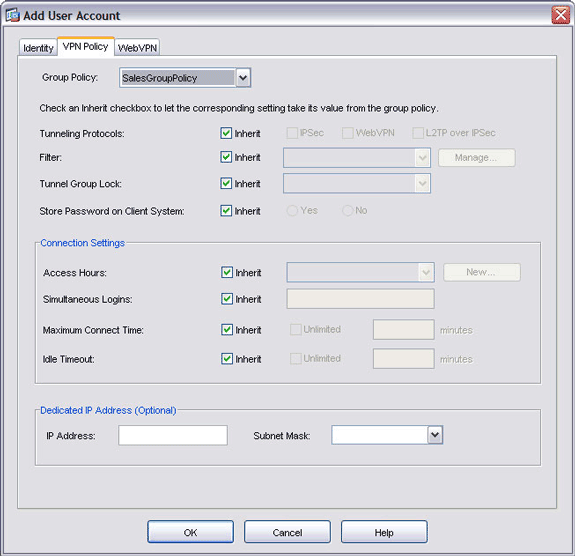

Clique na guia VPN Policy. Verifique se a diretiva de grupo recém-criada é exibida no campo Diretiva de Grupo.

Este usuário herda todas as características da nova política de grupo.

-

Clique em OK e em Aplicar.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Autenticação

A autenticação para clientes VPN SSL é realizada usando um destes métodos:

-

Servidor Cisco Secure ACS (Radius)

-

Domínio NT

-

Diretório ativo

-

Senhas ocasionais

-

Certificados digitais

-

Cartões inteligentes

-

Autenticação AAA local

Esta documentação usa uma conta local criada no dispositivo ASA.

Observação: se um Adaptive Security Appliance tiver vários pontos confiáveis que compartilham a mesma CA, somente um desses pontos confiáveis que compartilham a CA poderá ser usado para validar certificados de usuário.

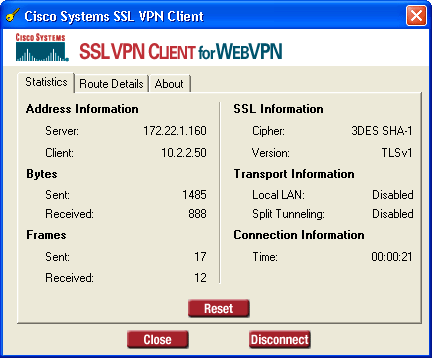

Configuração

Para se conectar ao ASA com um cliente remoto, digite https://ASA_outside_address no campo de endereço de um navegador da Web habilitado para SSL. ASA_outside_address é o endereço IP externo do ASA. Se sua configuração for bem-sucedida, a janela Cisco Systems SSL VPN Client será exibida.

Observação: a janela Cisco Systems SSL VPN Client é exibida somente depois que você aceita o certificado do ASA e depois que o SSL VPN Client é baixado para a estação remota. Se a janela não for exibida, verifique se ela não está minimizada.

Comandos

Vários comandos show estão associados ao WebVPN. Você pode executar estes comandos na interface de linha de comando (CLI) para mostrar estatísticas e outras informações. Para obter informações detalhadas sobre os comandos show, consulte Verificação das Configurações de WebVPN.

Observação: a Output Interpreter Tool (somente clientes registrados) (OIT) suporta determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Troubleshooting

Use esta seção para resolver problemas de configuração.

Erro de SVC

Problema

Você pode receber esta mensagem de erro durante a autenticação:

"The SSl VPN connection to the remote peer was disrupted and could not be automatically re-estabilished. A new connection requires re-authentication and must be restarted manually. Close all sensitive networked applications."

Solução

Se um serviço de firewall estiver em execução no computador, ele poderá interromper a autenticação. Pare o serviço e reconecte o cliente.

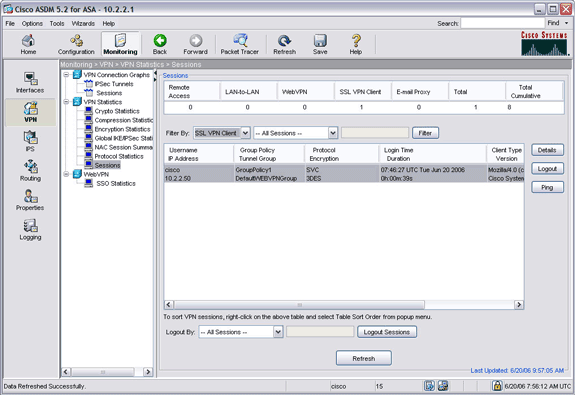

O SVC estabeleceu uma sessão segura com o ASA?

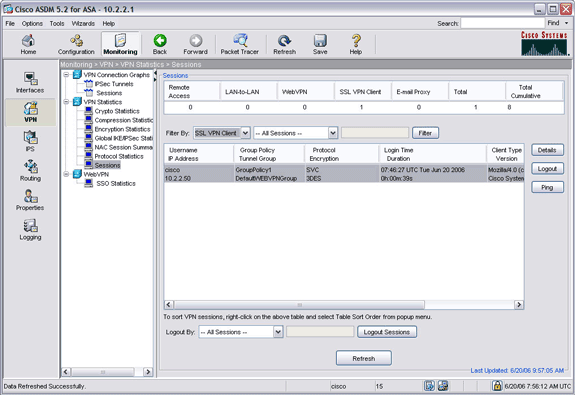

Para garantir que o cliente VPN SSL tenha estabelecido uma sessão segura com o ASA:

-

Clique em Monitoramento.

-

Expanda VPN Statistics e escolha Sessions.

-

No menu suspenso Filter By (Filtrar por), escolha SSL VPN Client e clique no botão Filter.

Sua configuração deve aparecer na lista de sessões.

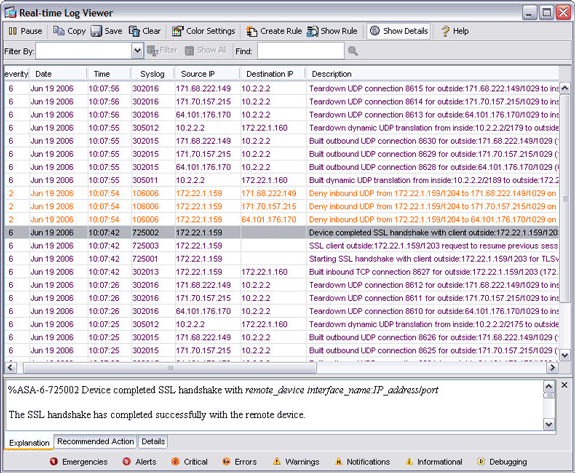

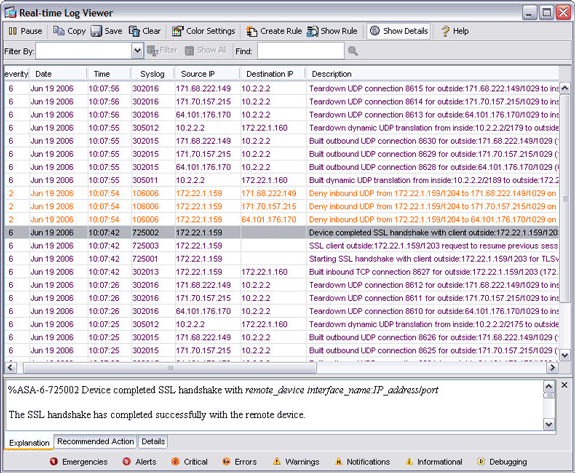

As sessões seguras estão sendo estabelecidas e encerradas com êxito?

Você pode exibir os logs em tempo real para garantir que as sessões sejam estabelecidas e encerradas com êxito. Para exibir logs de sessão:

-

Clique em Monitoring e em Logging.

-

Escolha o Visualizador de logs em tempo real ou Buffer de logs e clique em Exibir.

Observação: para exibir apenas sessões de um endereço específico, filtre por endereço.

Verifique o pool de IPs no perfil WebVPN

%ASA-3-722020: Group group User user-name IP IP_address No address available for SVC connection

Não há endereços disponíveis para serem atribuídos à conexão SVC. Portanto, atribua o endereço do pool IP no perfil.

Se você criar o novo perfil de conexão, configure um alias ou url de grupo para acessar esse perfil de conexão. Caso contrário, todas as tentativas de SSL acessarão o perfil de conexão WebVPN padrão que não tinha um pool de IP vinculado a ele. Configure-o para usar o perfil de conexão padrão e colocar um pool IP nele.

Dicas

-

Verifique se o roteamento funciona corretamente com o pool de endereços IP que você atribui aos clientes remotos. Esse pool de endereços IP deve vir de uma sub-rede na LAN. Você também pode usar um servidor DHCP ou um Servidor de autenticação para atribuir endereços IP.

-

O ASA cria um grupo de túnel padrão (DefaultWebVPNGroup) e uma política de grupo padrão (GroupPolicy1). Se você criar novos grupos e políticas, certifique-se de aplicar valores de acordo com as políticas de segurança de sua rede.

-

Se quiser habilitar a navegação de arquivos do Windows pelo CIFS, insira um servidor WINS (NBNS) em Configuration > VPN > WebVPN > Servers and URLs. Essa tecnologia usa a seleção CIFS.

Comandos

Vários comandos debug estão associados ao WebVPN. Para obter informações detalhadas sobre estes comandos, consulte Uso de Comandos de Depuração do WebVPN.

Observação: o uso dos comandos debug pode afetar adversamente o dispositivo Cisco. Antes de utilizar comandos debug, consulte Informações Importantes sobre Comandos Debug.

Informações Relacionadas

- Exemplo de configuração de VPN SSL sem cliente (WebVPN) no ASA

- Exemplo de Configuração de VPN SSL Thin-Client (WebVPN) no ASA com ASDM

- Exemplo de Configuração do ASA com WebVPN e Logon Único usando ASDM e NTLMv1

- Dispositivos de segurança adaptáveis Cisco ASA 5500 Series

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

20-Jun-2006

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback