Exemplo de configuração de ASA/PIX com OSPF

Contents

Introdução

Este documento descreve como configurar o Cisco ASA para aprender rotas pelo Open Shortest Path First (OSPF), executar a autenticação e a redistribuição.

Consulte PIX/ASA 8.X: Configuração do EIGRP no Cisco Adaptive Security Appliance (ASA) para obter mais informações sobre a configuração do EIGRP.

Observação: o roteamento assimétrico não é suportado no ASA/PIX.

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

-

O Cisco ASA/PIX deve executar a versão 7.x ou posterior.

-

O OSPF não é suportado no modo multicontexto; ele é suportado apenas no modo simples.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco 5500 Series Adaptive Security Appliance (ASA) com software versão 8.0 e posterior

-

Software Cisco Adaptive Security Device Manager (ASDM) versão 6.0 e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

As informações neste documento também se aplicam ao firewall Cisco 500 Series PIX que executa a versão 8.0 do software e posterior.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

OSPF usa um algoritmo de estado do enlace para criar e calcular o caminho mais curto para todos os destinos conhecidos. Cada roteador em uma área OSPF contém um banco de dados de link-state idêntico, que é uma lista de cada interface utilizável do roteador e dos vizinhos alcançáveis.

As vantagens do OSPF sobre RIP incluem:

-

As atualizações do banco de dados link-state do OSPF são enviadas com menos frequência do que as atualizações do RIP, e o banco de dados link-state é atualizado instantaneamente, em vez de gradualmente, à medida que o tempo limite das informações obsoletas se esgota.

-

As decisões de roteamento são baseadas no custo, que é uma indicação da sobrecarga necessária para enviar pacotes através de uma determinada interface. O Security Appliance calcula o custo de uma interface com base na largura de banda do link, e não no número de saltos até o destino. O custo pode ser configurado para especificar os caminhos preferidos.

A desvantagem dos algoritmos shortest path first é que eles exigem muitos ciclos de CPU e memória.

O Security Appliance pode executar dois processos do protocolo OSPF simultaneamente, em diferentes conjuntos de interfaces. Você pode executar dois processos se tiver interfaces que usam os mesmos endereços IP (o NAT permite que essas interfaces coexistam, mas o OSPF não permite endereços sobrepostos). Ou talvez você queira executar um processo interno e outro externo e redistribuir um subconjunto de rotas entre os dois processos. Da mesma forma, talvez seja necessário segregar endereços privados de endereços públicos.

Você pode redistribuir rotas em um processo de roteamento OSPF de outro processo de roteamento OSPF, um processo de roteamento RIP ou de rotas estáticas e conectadas configuradas em interfaces OSPF ativadas.

O Security Appliance oferece suporte aos seguintes recursos OSPF:

-

Suporte de rotas intra-área, inter-área e externas (Tipo I e Tipo II).

-

Suporte de um link virtual.

-

Inundação de LSA do OSPF.

-

Autenticação para pacotes OSPF (autenticação de senha e MD5).

-

Suporte para configurar o Security Appliance como roteador designado ou roteador de backup designado. O Security Appliance também pode ser configurado como um ABR. No entanto, a capacidade de configurar o Security Appliance como um ASBR é limitada somente a informações padrão (por exemplo, injetando uma rota padrão).

-

Suporte para áreas stub e áreas não muito stub.

-

Filtragem LSA tipo 3 de roteador de limite de área.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

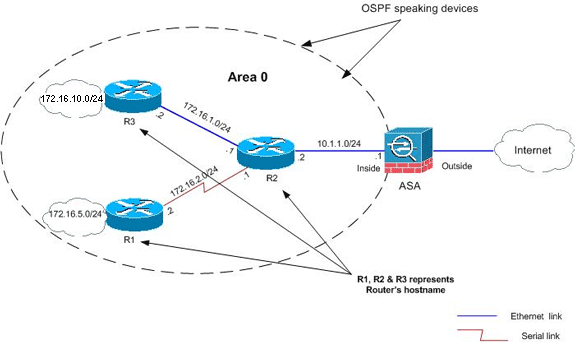

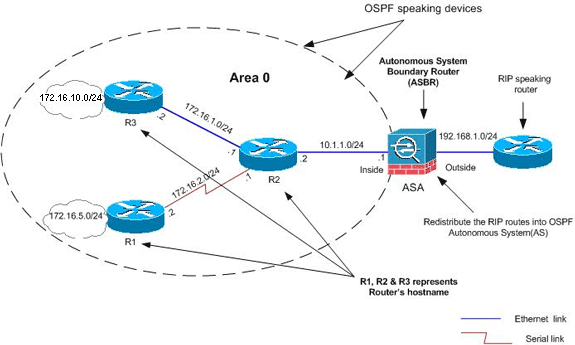

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Nessa topologia de rede, o endereço IP da interface interna do Cisco ASA é 10.1.1.1/24. O objetivo é configurar o OSPF no Cisco ASA para aprender rotas para as redes internas (172.16.1.0/24, 172.16.2.0/24, 172.16.5.0/24 e 172.16.10.0/24) dinamicamente através do roteador adjacente (R2). O R2 aprende as rotas para redes internas remotas através dos outros dois roteadores (R1 e R3).

Configurações

Este documento utiliza as seguintes configurações:

Configuração do ASDM

O Adaptive Security Device Manager (ASDM) é um aplicativo baseado em navegador usado para configurar e monitorar o software em dispositivos de segurança. O ASDM é carregado do Security Appliance e, em seguida, usado para configurar, monitorar e gerenciar o dispositivo. Você também pode usar o Iniciador do ASDM (somente Windows) para iniciar o aplicativo ASDM mais rápido que o miniaplicativo Java. Esta seção descreve as informações necessárias para configurar os recursos descritos neste documento com o ASDM.

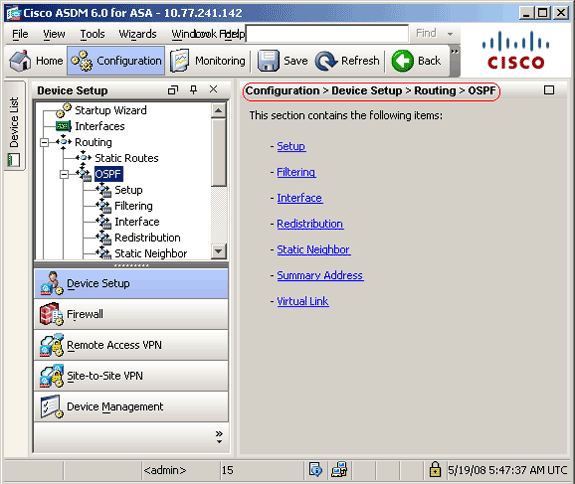

Conclua estas etapas para configurar o OSPF no Cisco ASA:

-

Faça login no Cisco ASA com ASDM.

-

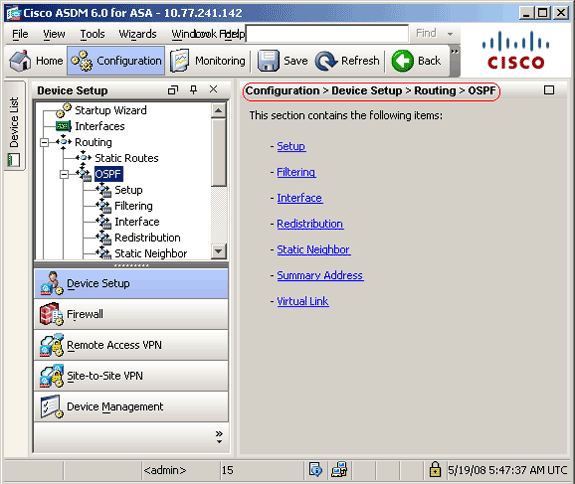

Navegue para a área Configuration > Device Setup > Routing > OSPF da interface ASDM, como mostrado nesta imagem.

-

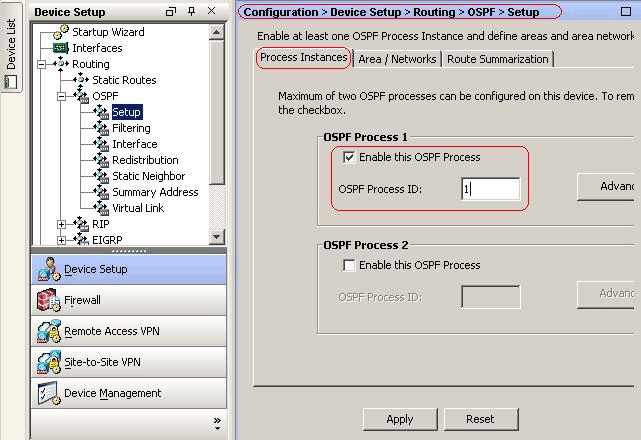

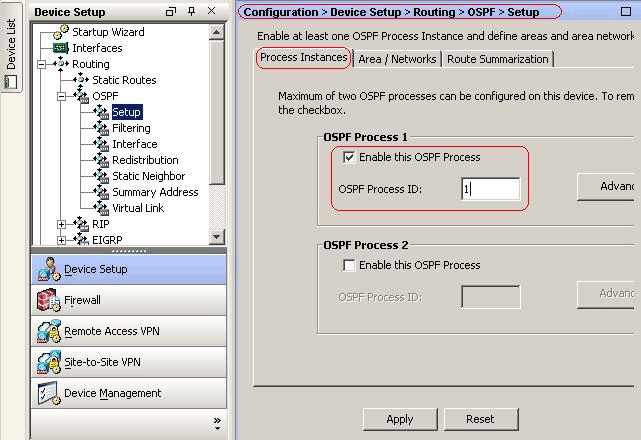

Ative o processo de roteamento OSPF na guia Setup > Process Instances, como mostrado nesta imagem. Neste exemplo, o processo de ID do OSPF é 1.

-

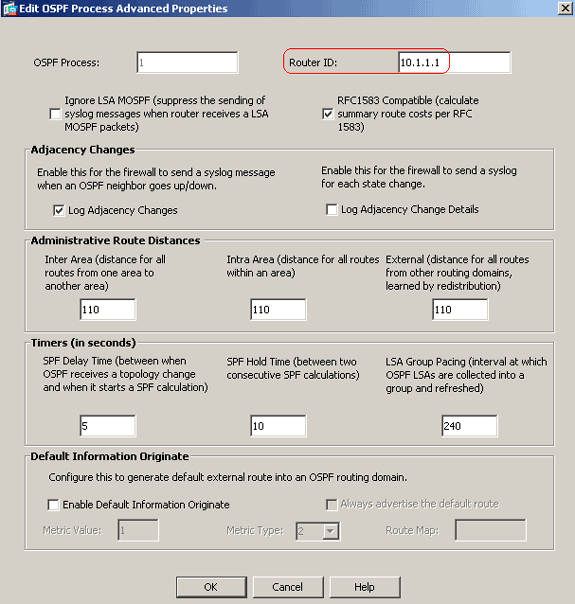

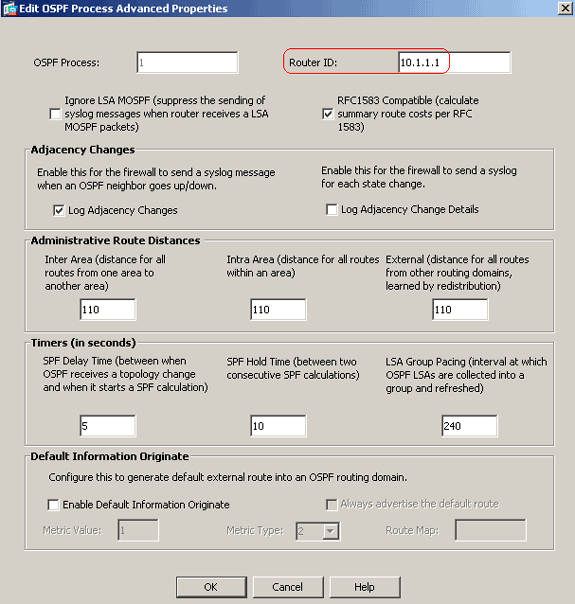

Você pode clicar em Advanced na guia Setup > Process Instances para configurar parâmetros opcionais do processo de roteamento avançado OSPF. Você pode editar configurações específicas do processo, como ID do roteador, Alterações de adjacência, Distâncias de rota administrativa, Temporizadores e Configurações de origem de informações padrão.

Esta lista descreve cada campo:

-

Processo OSPF — Exibe o processo OSPF que você está configurando. Você não pode alterar esse valor.

-

ID do roteador—Para usar um ID de roteador fixo, insira um ID de roteador no formato de endereço IP no campo ID do roteador. Se você deixar esse valor em branco, o endereço IP de nível mais alto no Security Appliance será usado como ID do roteador.

Neste exemplo, o ID do roteador é configurado estaticamente com o endereço IP da interface interna (10.1.1.1).

-

Ignorar LSA MOSPF—Marque esta caixa de seleção para suprimir o envio de mensagens de log do sistema quando o Security Appliance receber pacotes LSA tipo 6 (MOSPF). Essa configuração é desmarcada por padrão.

-

Compatível com RFC 1583 - Marque esta caixa de seleção para calcular os custos de rota de sumarização por RFC 1583. Desmarque essa caixa de seleção para calcular os custos de rota sumarizada por RFC 2328. Para minimizar a chance de loops de roteamento, todos os dispositivos OSPF em um domínio de roteamento OSPF devem ter compatibilidade RFC definida de forma idêntica. Essa configuração é selecionada por padrão.

-

Alterações de adjacência — Contém configurações que definem as alterações de adjacência que fazem com que as mensagens de log do sistema sejam enviadas.

-

Registrar alterações de adjacência—Marque esta caixa de seleção para fazer com que o Security Appliance envie uma mensagem de registro do sistema sempre que um vizinho OSPF fica ativo ou inativo. Essa configuração é selecionada por padrão.

-

Detalhes de alterações de adjacência de log — Marque essa caixa de seleção para fazer com que o Security Appliance envie uma mensagem de log do sistema sempre que ocorrer qualquer alteração de estado, não apenas quando um vizinho for ativado ou desativado. Essa configuração é desmarcada por padrão.

-

-

Distâncias da Rota Administrativa — Contém as configurações para as distâncias administrativas das rotas com base no tipo de rota.

-

Inter Area — Define a distância administrativa para todas as rotas de uma área para outra. Os valores válidos variam de 1 a 255. O valor padrão é 100.

-

Intra Área — Define a distância administrativa para todas as rotas dentro de uma área. Os valores válidos variam de 1 a 255. O valor padrão é 100.

-

Externo — Define a distância administrativa para todas as rotas de outros domínios de roteamento que são aprendidas por meio de redistribuição. Os valores válidos variam de 1 a 255. O valor padrão é 100.

-

-

Temporizadores—Contém as configurações usadas para configurar o ritmo LSA e os temporizadores de cálculo SPF.

-

Tempo de atraso SPF — Especifica o tempo entre o momento em que o OSPF recebe uma alteração de topologia e o momento em que o cálculo SPF é iniciado. Os valores válidos variam de 0 a 65535. O valor padrão é 5.

-

Tempo de Espera SPF — Especifica o tempo de espera entre cálculos SPF consecutivos. Os valores válidos variam de 1 a 65534. O valor padrão é 10.

-

Ritmo do grupo LSA — Especifica o intervalo no qual os LSAs são coletados em um grupo e atualizados, com checksum ou envelhecidos. Os valores válidos variam de 10 a 1800. O valor padrão é 240.

-

-

Default Information Originate — Contém as configurações usadas por um ASBR para gerar uma rota externa padrão em um domínio de roteamento OSPF.

-

Enable Default Information Originate—Marque esta caixa de seleção para ativar a geração da rota padrão no domínio de roteamento OSPF.

-

Sempre anunciar a rota padrão - Marque esta caixa de seleção para sempre anunciar a rota padrão. Essa opção é desmarcada por padrão.

-

Valor da Métrica — Especifica a métrica padrão do OSPF. Os valores válidos variam de 0 a 16777214. O valor padrão é 1.

-

Tipo de Métrica — Especifica o tipo de link externo associado à rota padrão anunciada no domínio de roteamento OSPF. Os valores válidos são 1 ou 2, indicando uma rota externa Tipo 1 ou Tipo 2. O valor padrão é 2.

-

Mapa de Rotas—(Opcional) O nome do mapa de rotas a ser aplicado. O processo de roteamento gera a rota padrão se o mapa de rotas for satisfeito.

-

-

-

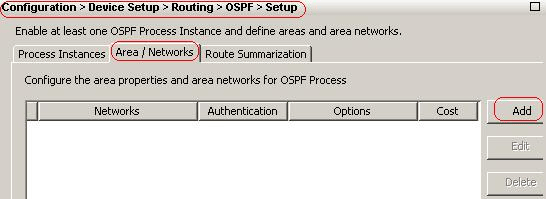

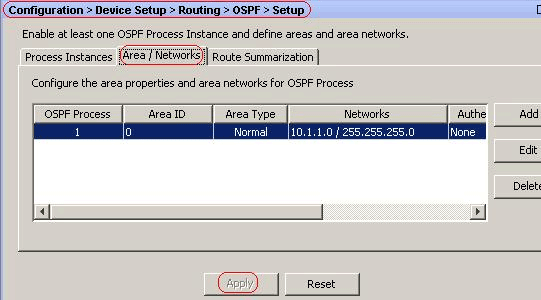

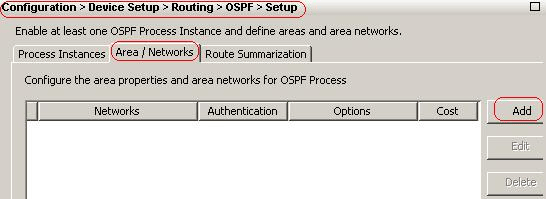

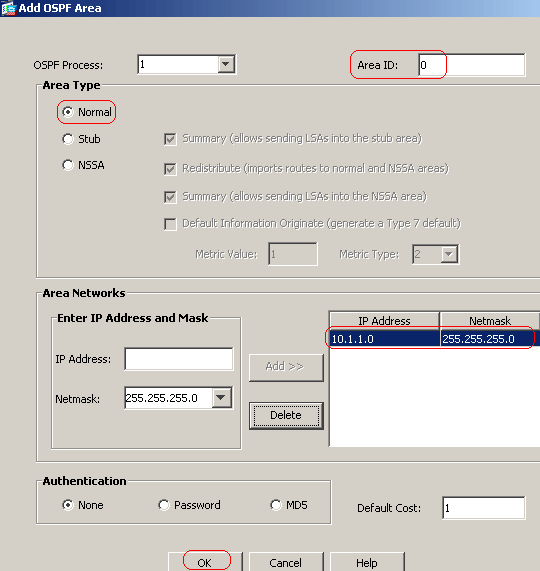

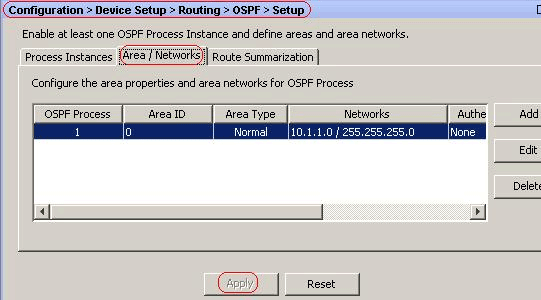

Após concluir as etapas anteriores, defina as redes e interfaces que participam do roteamento OSPF na guia Setup > Area/Networks e clique em Add, conforme mostrado nesta imagem:

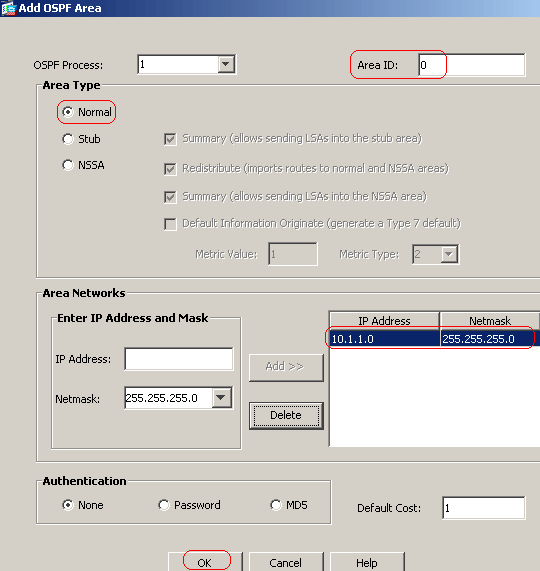

A caixa de diálogo Adicionar área OSPF é exibida.

Neste exemplo, a única rede adicionada é a rede interna (10.1.1.0/24), já que o OSPF está habilitado apenas na interface interna.

Observação: somente as interfaces com um endereço IP que estão dentro das redes definidas participam do processo de roteamento OSPF.

-

Click OK.

Esta lista descreve cada campo:

-

Processo OSPF—Quando você adiciona uma nova área, escolha o ID para o processo OSPF . Se houver apenas um processo OSPF habilitado no Security Appliance, esse processo será selecionado por padrão. Ao editar uma área existente, você não pode alterar o ID do processo OSPF.

-

ID da área—Ao adicionar uma nova área, digite a ID da área. Você pode especificar a ID da área como um número decimal ou um endereço IP. Os valores decimais válidos variam de 0 a 4294967295. Não é possível alterar a ID da área ao editar uma área existente.

Neste exemplo, a ID da área é 0.

-

Tipo de área — Contém as configurações para o tipo de área que está sendo configurado.

-

Normal — Escolha esta opção para tornar a área uma área OSPF padrão. Essa opção é selecionada por padrão quando você cria uma área pela primeira vez.

-

Stub — Escolha esta opção para tornar a área uma área de stub. As áreas de stub não têm roteadores ou áreas além dele. As áreas de stub impedem que os LSAs externos de AS (LSAs tipo 5) sejam inundados na área de stub. Ao criar uma área de stub, você pode desmarcar a caixa de seleção Summary para evitar que os LSAs de resumo (tipos 3 e 4) sejam inundados na área.

-

Resumo — Quando a área que está sendo definida for uma área de stub, desmarque essa caixa de seleção para evitar que LSAs sejam enviados para a área de stub. Essa caixa de seleção é marcada por padrão para áreas de stub.

-

NSSA—Escolha esta opção para tornar a área uma área não muito stub. Os NSSAs aceitam LSAs tipo 7. Ao criar um NSSA, você pode desmarcar a caixa de seleção Summary para evitar que os LSAs de resumo sejam inundados na área. Além disso, você pode desmarcar a caixa de seleção Redistribuir e habilitar Default Information Originate para desabilitar a redistribuição de rota.

-

Redistribute — Desmarque essa caixa de seleção para impedir que as rotas sejam importadas para o NSSA. Essa caixa de seleção é marcada por padrão.

-

Resumo — Quando a área que está sendo definida for um NSSA, desmarque essa caixa de seleção para evitar que LSAs sejam enviados para a área de stub. Essa caixa de seleção é marcada por padrão para NSSAs.

-

Default Information Originate—Marque esta caixa de seleção para gerar um padrão tipo 7 no NSSA. Essa caixa de seleção é desmarcada por padrão.

-

Valor da Métrica — Insira um valor para especificar o valor da métrica OSPF para a rota padrão. Os valores válidos variam de 0 a 16777214. O valor padrão é 1.

-

Tipo de métrica — Escolha um valor para especificar o tipo de métrica OSPF para a rota padrão. As opções são 1 (tipo 1) ou 2 (tipo 2). O valor padrão é 2.

-

-

Redes de área—Contém as configurações que definem uma área OSPF.

-

Inserir endereço IP e máscara — Contém as configurações usadas para definir as redes na área.

-

Endereço IP—Digite o endereço IP da rede ou do host a ser adicionado à área. Use 0.0.0.0 com uma máscara de rede de 0.0.0.0 para criar a área padrão. Você pode usar 0.0.0.0 em apenas uma área.

-

Máscara de rede—Escolha a máscara de rede para o endereço IP ou host a ser adicionado à área. Se você adicionar um host, escolha a máscara 255.255.255.255.

Neste exemplo, 10.1.1.0/24 é a rede a ser configurada.

-

-

Adicionar — Adiciona a rede definida na área Inserir endereço IP e máscara à área. A rede adicionada é exibida na tabela Redes de área.

-

Excluir — Exclui a rede selecionada da tabela Redes de Área.

-

Redes de área—Exibe as redes definidas para a área.

-

Endereço IP—Exibe o endereço IP da rede.

-

Máscara de rede — Exibe a máscara de rede da rede.

-

-

Autenticação — Contém as configurações para a autenticação da área OSPF.

-

Nenhum — Escolha esta opção para desabilitar a autenticação de área OSPF. Essa é a configuração padrão.

-

Senha — Escolha esta opção para usar uma senha de texto claro para autenticação de área. Essa opção não é recomendada quando a segurança é uma preocupação.

-

MD5 — Escolha esta opção para usar a autenticação MD5.

-

-

Custo Padrão — Especifique um custo padrão para a área. Os valores válidos variam de 0 a 65535. O valor padrão é 1.

-

-

Clique em Apply.

-

Opcionalmente, você pode definir filtros de rota no painel Regras de filtro. A filtragem de rotas fornece mais controle sobre as rotas que podem ser enviadas ou recebidas em atualizações OSPF.

-

Opcionalmente, você pode configurar a redistribuição de rota. O Cisco ASA pode redistribuir rotas descobertas pelo RIP e pelo EIGRP no processo de roteamento OSPF. Você também pode redistribuir rotas estáticas e conectadas no processo de roteamento OSPF. Defina a redistribuição da rota no painel Redistribuição.

-

Os pacotes hello do OSPF são enviados como pacotes multicast. Se um vizinho OSPF estiver localizado em uma rede sem broadcast, você deverá defini-lo manualmente. Quando você define manualmente um vizinho OSPF, os pacotes hello são enviados a esse vizinho como mensagens unicast. Para definir vizinhos OSPF estáticos, vá para o painel Vizinhos estáticos.

-

As rotas aprendidas de outros protocolos de roteamento podem ser resumidas. A métrica usada para anunciar o resumo é a menor métrica de todas as rotas mais específicas. As rotas de sumarização ajudam a reduzir o tamanho da tabela de roteamento.

O uso de rotas de sumarização para OSPF faz com que um ASBR OSPF anuncie uma rota externa como um agregado para todas as rotas redistribuídas que são cobertas pelo endereço. Somente as rotas de outros protocolos de roteamento que estão sendo redistribuídas no OSPF podem ser resumidas.

-

No painel Link virtual, você pode adicionar uma área a uma rede OSPF e não é possível conectar a área diretamente à área de backbone; você deve criar um link virtual. Um link virtual conecta dois dispositivos OSPF que têm uma área comum, chamada de área de trânsito. Um dos dispositivos OSPF deve ser conectado à área de backbone.

Configurar a autenticação do OSPF

O Cisco ASA oferece suporte à autenticação MD5 de atualizações de roteamento do protocolo de roteamento OSPF. O digest com chave MD5 em cada pacote OSPF impede a introdução de mensagens de roteamento não autorizadas ou falsas de fontes não aprovadas. A adição de autenticação às suas mensagens OSPF garante que seus roteadores e o Cisco ASA aceitem somente mensagens de roteamento de outros dispositivos de roteamento configurados com a mesma chave pré-compartilhada. Sem essa autenticação configurada, se alguém introduzir outro dispositivo de roteamento com informações de rota diferentes ou contrárias na rede, as tabelas de roteamento em seus roteadores ou no Cisco ASA poderão ser corrompidas, e um ataque de negação de serviço poderá ocorrer. Quando você adiciona autenticação às mensagens do EIGRP enviadas entre seus dispositivos de roteamento (que incluem o ASA), ela evita a adição intencional ou acidental de outro roteador à rede e qualquer problema.

A autenticação da rota OSPF é configurada por interface. Todos os vizinhos OSPF nas interfaces configuradas para autenticação de mensagens OSPF devem ser configurados com o mesmo modo e chave de autenticação para que as adjacências sejam estabelecidas.

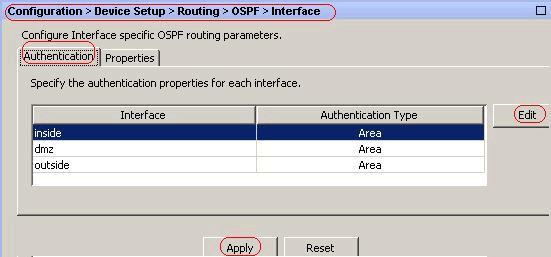

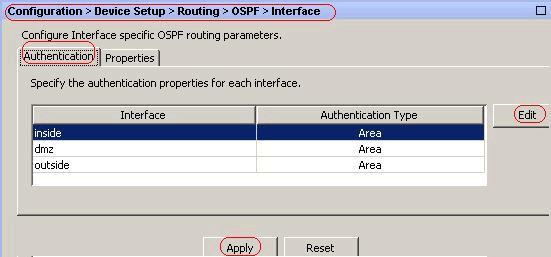

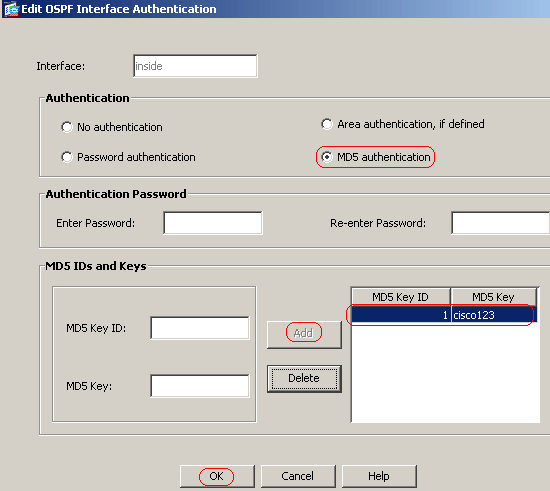

Conclua estas etapas para habilitar a autenticação MD5 do OSPF no Cisco ASA:

-

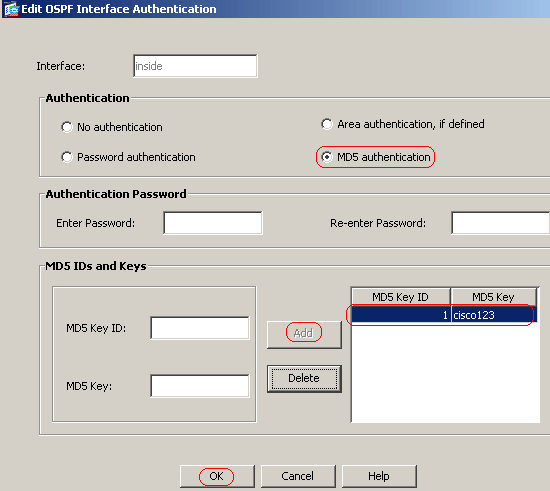

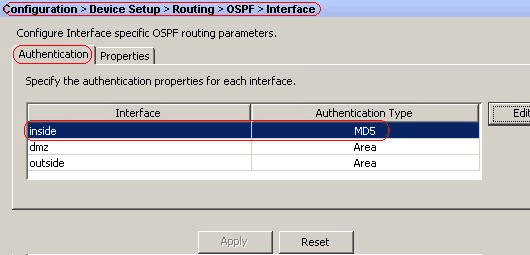

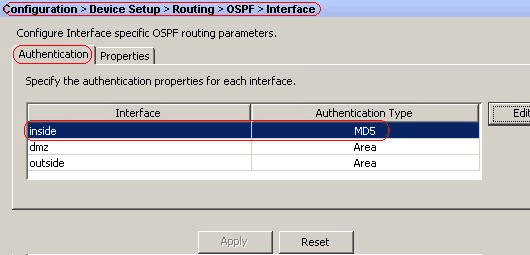

No ASDM, navegue para Configuration > Device Setup > Routing > OSPF > Interface e clique na guia Authentication como mostrado nesta imagem.

Nesse caso, o OSPF é ativado na interface interna.

-

Escolha a interface interna e clique em Editar.

-

Em Authentication, escolha MD5 authentication e adicione mais informações sobre parâmetros de autenticação aqui.

Nesse caso, a chave pré-compartilhada é cisco123 e o ID da chave é 1.

-

Clique em OK e em Aplicar.

Configuração CLI do Cisco ASA

| Cisco ASA |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names !--- Inside interface configuration interface Ethernet0/1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ospf cost 10 !--- OSPF authentication is configured on the inside interface ospf message-digest-key 1 md5 <removed> ospf authentication message-digest ! !--- Outside interface configuration interface Ethernet0/2 nameif outside security-level 0 ip address 192.168.1.2 255.255.255.0 ospf cost 10 ! !--- Output Suppressed icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-602.bin no asdm history enable arp timeout 14400 ! !--- OSPF Configuration router ospf 1 network 10.1.1.0 255.255.255.0 area 0 log-adj-changes ! !--- This is the static default gateway configuration in order to reach Internet route outside 0.0.0.0 0.0.0.0 192.168.1.1 1 ciscoasa# |

Configuração da CLI do roteador Cisco IOS (R2)

| Roteador Cisco IOS (R2) |

|---|

!--- Interface that connects to the Cisco ASA. !--- Notice the OSPF authentication parameters interface Ethernet0 ip address 10.1.1.2 255.255.255.0 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 cisco123 !--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 10.1.1.0 0.0.0.255 area 0 network 172.16.1.0 0.0.0.255 area 0 network 172.16.2.0 0.0.0.255 area 0 |

Configuração da CLI do roteador Cisco IOS (R1)

| Roteador Cisco IOS (R1) |

|---|

!--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 172.16.5.0 0.0.0.255 area 0 network 172.16.2.0 0.0.0.255 area 0 |

Configuração da CLI do roteador Cisco IOS (R3)

| Roteador Cisco IOS (R3) |

|---|

!--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 172.16.1.0 0.0.0.255 area 0 network 172.16.10.0 0.0.0.255 area 0 |

Redistribuir no OSPF com ASA

Como mencionado anteriormente, você pode redistribuir rotas em um processo de roteamento OSPF a partir de outro processo de roteamento OSPF, um processo de roteamento RIP ou de rotas estáticas e conectadas configuradas em interfaces com OSPF.

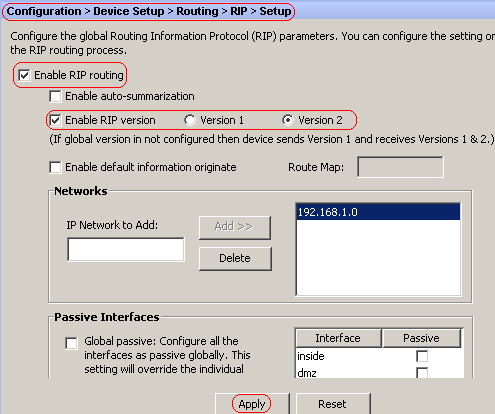

Neste exemplo, redistribuindo as rotas RIP no OSPF com o diagrama de rede como mostrado:

Configuração do ASDM

-

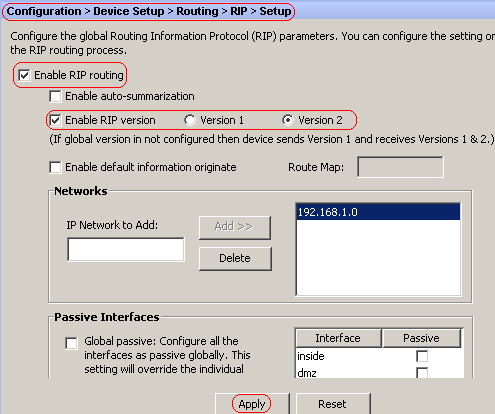

Escolha Configuration > Device Setup > Routing > RIP > Setup para habilitar o RIP e adicione a rede 192.168.1.0 como mostrado nesta imagem.

-

Clique em Apply.

-

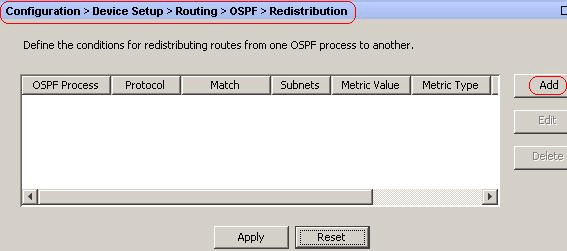

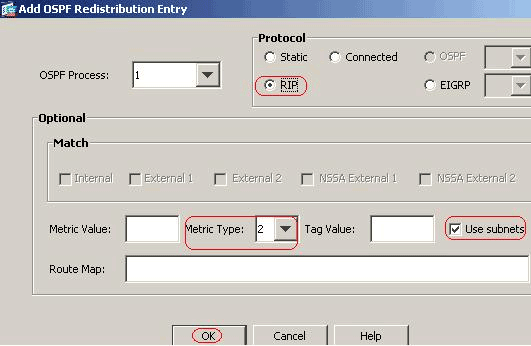

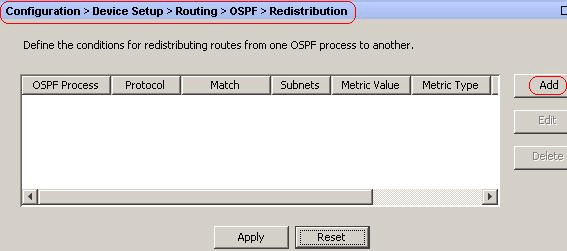

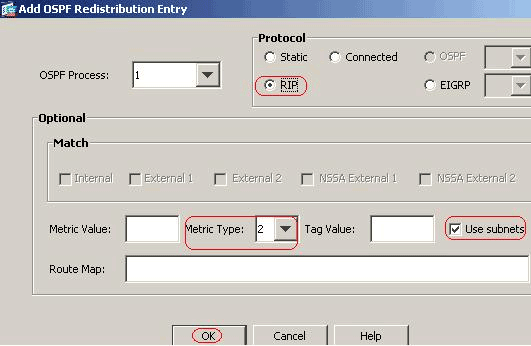

Escolha Configuration > Device Setup > Routing > OSPF > Redistribution > Add para redistribuir rotas RIP no OSPF.

-

Clique em OK e em Aplicar.

Configuração de CLI equivalente

| Configuração CLI do ASA para Redistribuir RIP no AS do OSPF |

|---|

router ospf 1 network 10.1.1.0 255.255.255.0 area 0 log-adj-changes redistribute rip subnets router rip network 192.168.1.0 |

Você pode ver a tabela de roteamento do IOS Router(R2) vizinho após redistribuir rotas RIP no AS OSPF.

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 4 subnets, 2 masks

O 172.16.10.1/32 [110/11] via 172.16.1.2, 01:17:29, Ethernet1

O 172.16.5.1/32 [110/65] via 172.16.2.2, 01:17:29, Serial1

C 172.16.1.0/24 is directly connected, Ethernet1

C 172.16.2.0/24 is directly connected, Serial1

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, Ethernet0

O E2 192.168.1.0/24 [110/20] via 10.1.1.1, 01:17:29, Ethernet0

!--- Redistributed route adverstied by Cisco ASA

Verificar

Conclua estas etapas para verificar sua configuração:

-

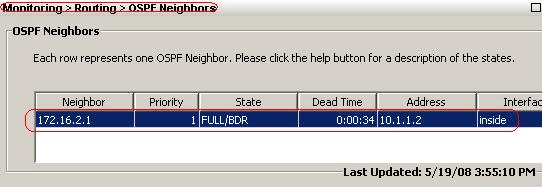

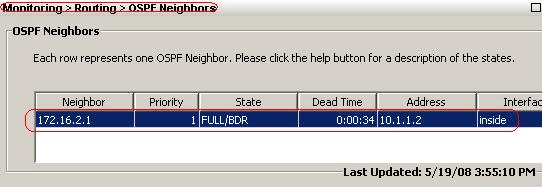

No ASDM, você pode navegar para Monitoring > Routing > OSPF Neighbors para ver cada um dos vizinhos OSPF. Esta imagem mostra o roteador interno (R2) como um vizinho ativo. Você também pode ver a interface onde esse vizinho reside, o ID do roteador vizinho, o estado e o tempo de inatividade.

-

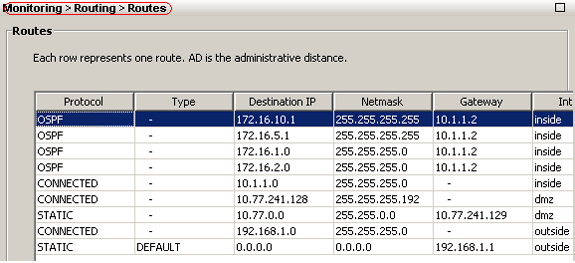

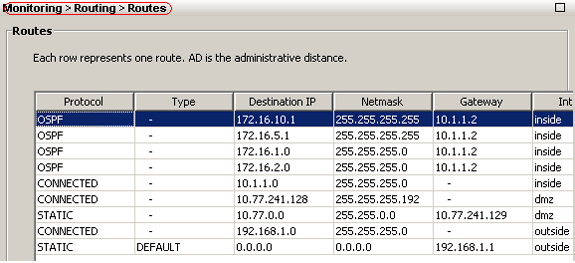

Além disso, você pode verificar a tabela de roteamento se navegar para Monitoring > Routing > Routes. Nesta imagem, as redes 172.16.1.0/24, 172.16.2.0/24, 172.16.5.0/24 e 172.16.10.0/24 são aprendidas por meio de R2 (10.1.1.2).

-

Na CLI, você pode usar o comando show route para obter a mesma saída.

ciscoasa#show route Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route Gateway of last resort is 192.168.1.1 to network 0.0.0.0 O 172.16.10.1 255.255.255.255 [110/21] via 10.1.1.2, 0:00:06, inside O 172.16.5.1 255.255.255.255 [110/75] via 10.1.1.2, 0:00:06, inside O 172.16.1.0 255.255.255.0 [110/20] via 10.1.1.2, 0:00:06, inside O 172.16.2.0 255.255.255.0 [110/74] via 10.1.1.2, 0:00:06, inside C 10.1.1.0 255.255.255.0 is directly connected, inside C 10.77.241.128 255.255.255.192 is directly connected, dmz S 10.77.0.0 255.255.0.0 [1/0] via 10.77.241.129, dmz C 192.168.1.0 255.255.255.0 is directly connected, outside S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.1.1, outside -

Você também pode usar o comando show ospf database para obter informações sobre as redes aprendidas e a topologia ospf.

ciscoasa#show ospf database OSPF Router with ID (192.168.1.2) (Process ID 1) Router Link States (Area 0) Link ID ADV Router Age Seq# Checksum Link count 172.16.1.2 172.16.1.2 123 0x80000039 0xfd1d 2 172.16.2.1 172.16.2.1 775 0x8000003c 0x9b42 4 172.16.5.1 172.16.5.1 308 0x80000038 0xb91b 3 192.168.1.2 192.168.1.2 1038 0x80000037 0x29d7 1 Net Link States (Area 0) Link ID ADV Router Age Seq# Checksum 10.1.1.1 192.168.1.2 1038 0x80000034 0x72ee 172.16.1.1 172.16.2.1 282 0x80000036 0x9e68 -

O comando show ospf neighbors também é útil para verificar os vizinhos ativos e as informações do correspondente. Este exemplo mostra as mesmas informações obtidas do ASDM na etapa 1.

ciscoasa#show ospf neighbor Neighbor ID Pri State Dead Time Address Interface 172.16.2.1 1 FULL/BDR 0:00:36 10.1.1.2 inside

Troubleshooting

Esta seção fornece informações que podem facilitar a solução de problemas do OSPF.

Configuração Estática de Vizinhos para Rede Ponto-a-Ponto

Se você configurou a rede OSPF ponto a ponto sem broadcast no ASA, você deve definir vizinhos OSPF estáticos para anunciar rotas OSPF em uma rede ponto a ponto sem broadcast. Consulte Definição de Vizinhos OSPF Estáticos para obter mais informações.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug ospf events— Habilita a depuração de eventos OSPF.

ciscoasa(config)#debug ospf events OSPF events debugging is on ciscoasa(config)# int e0/1 ciscoasa(config-if)# no shu ciscoasa(config-if)# OSPF: Interface inside going Up OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: 2 Way Communication to 172.16.2.1 on inside, state 2WAY OSPF: Backup seen Event before WAIT timer on inside OSPF: DR/BDR election on inside OSPF: Elect BDR 172.16.2.1 OSPF: Elect DR 172.16.2.1 DR: 172.16.2.1 (Id) BDR: 172.16.2.1 (Id) OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abd opt 0x2 flag 0x7 len 32 OSPF: Send with youngest Key 1 OSPF: End of hello processing OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x12f3 opt 0x42 flag 0x7 len 32 mtu 1500 state EXSTART OSPF: First DBD and we are not SLAVE OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abd opt 0x42 flag 0x2 len 152 mt u 1500 state EXSTART OSPF: NBR Negotiation Done. We are the MASTER OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abe opt 0x2 flag 0x3 len 132 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Database request to 172.16.2.1 OSPF: sent LS REQ packet to 10.1.1.2, length 12 OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abe opt 0x42 flag 0x0 len 32 mtu 1500 state EXCHANGE OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abf opt 0x2 flag 0x1 len 32 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abf opt 0x42 flag 0x0 len 32 mtu 1500 state EXCHANGE OSPF: Exchange Done with 172.16.2.1 on inside OSPF: Synchronized with 172.16.2.1 on inside, state FULL OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: Neighbor change Event on interface inside OSPF: DR/BDR election on inside OSPF: Elect BDR 192.168.1.2 OSPF: Elect DR 172.16.2.1 OSPF: Elect BDR 192.168.1.2 OSPF: Elect DR 172.16.2.1 DR: 172.16.2.1 (Id) BDR: 192.168.1.2 (Id) OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processingObservação: consulte a seção debug ospf da Referência de Comandos do Cisco Security Appliance Versão 8.0 para obter mais informações sobre vários comandos úteis para a solução de problemas.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

19-Feb-2014

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback