ASA 8.X e posterior: Exemplo de Configuração de Adicionar ou Modificar uma Lista de Acesso por meio da GUI do ASDM

Contents

Introdução

Este documento explica como usar o Cisco Adaptive Security Device Manager (ASDM) para trabalhar com listas de controle de acesso. Isso inclui a criação de uma nova lista de acesso, como editar uma lista de acesso existente e outras funcionalidades com as listas de acesso.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco Adaptive Security Appliance (ASA) com versão 8.2.X

-

Cisco Adaptive Security Device Manager (ASDM) com versão 6.3.X

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

As listas de acesso são usadas principalmente para controlar o fluxo de tráfego através do firewall. Você pode permitir ou negar tipos específicos de tráfego com listas de acesso. Cada lista de acesso contém um número de entradas de lista de acesso (ACEs) que controlam o fluxo de tráfego de uma origem específica para um destino específico. Normalmente, essa lista de acesso é vinculada a uma interface para notificar a direção do fluxo no qual ela deve olhar. As listas de acesso são principalmente categorizadas em dois tipos amplos.

-

Listas de acesso de entrada

-

Listas de acesso de saída

As listas de acesso de entrada se aplicam ao tráfego que entra nessa interface, e as listas de acesso de saída se aplicam ao tráfego que sai da interface. A notação de entrada/saída se refere à direção do tráfego em termos dessa interface, mas não ao movimento do tráfego entre interfaces de segurança superiores e inferiores.

Para conexões TCP e UDP, você não precisa de uma lista de acesso para permitir o tráfego de retorno, pois o Security Appliance permite todo o tráfego de retorno para conexões bidirecionais estabelecidas. Para protocolos sem conexão, como o ICMP, o Security Appliance estabelece sessões unidirecionais, de modo que você precise de listas de acesso para aplicar listas de acesso às interfaces de origem e de destino para permitir o ICMP em ambas as direções, ou precise ativar o mecanismo de inspeção do ICMP. O mecanismo de inspeção ICMP trata as sessões ICMP como conexões bidirecionais.

No ASDM versão 6.3.X, há dois tipos de listas de acesso que você pode configurar.

-

Regras de acesso à interface

-

Regras de acesso global

Observação: a regra de acesso se refere a uma entrada de lista de acesso (ACE) individual.

As regras de acesso à interface são vinculadas a qualquer interface no momento de sua criação. Sem vinculá-los a uma interface, você não pode criá-los. Isso difere do exemplo da linha de comando. Com a CLI, você primeiro cria a lista de acesso com o comando access list e, em seguida, vincula essa lista de acesso a uma interface com o comando access-group. ASDM 6.3 e posterior, a lista de acesso é criada e vinculada a uma interface como uma única tarefa. Isso se aplica apenas ao tráfego que flui por essa interface específica.

As regras de acesso global não estão vinculadas a nenhuma interface. Eles podem ser configurados por meio da guia ACL Manager no ASDM e são aplicados ao tráfego de entrada global. Eles são implementados quando há uma correspondência com base na origem, no destino e no tipo de protocolo. Essas regras não são replicadas em cada interface, portanto, economizam espaço na memória.

Quando ambas as regras devem ser implementadas, as regras de acesso à interface normalmente têm precedência sobre as regras de acesso global.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

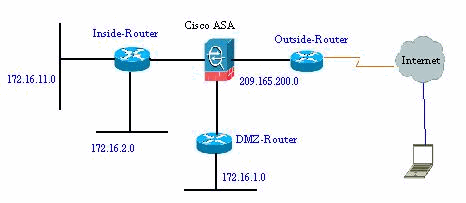

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

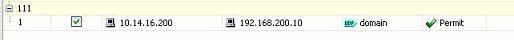

Adicionar uma nova lista de acesso

Conclua estas etapas para criar uma nova lista de acesso com o ASDM:

-

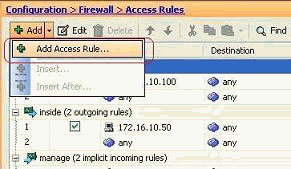

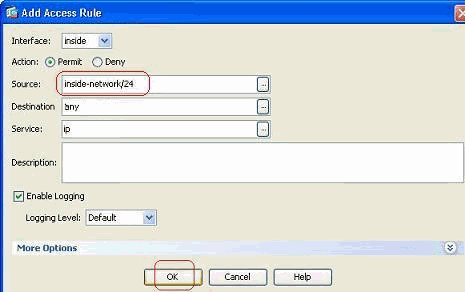

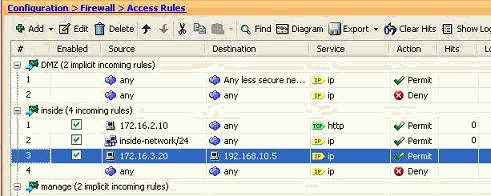

Escolha Configuration > Firewall > Access Rules e clique no botão Add Access Rule.

-

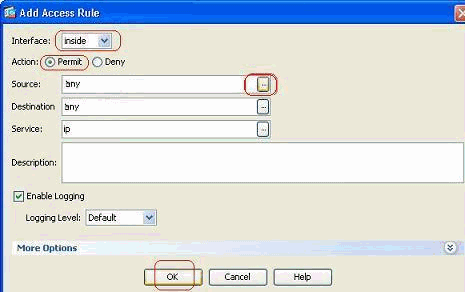

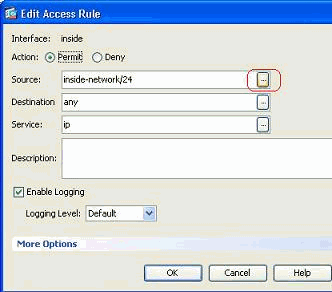

Escolha a interface à qual essa lista de acesso deve ser vinculada, juntamente com a ação a ser executada no tráfego, ou seja, permitir/negar. Em seguida, clique no botão Details para selecionar a rede de origem.

Observação: aqui está uma breve explicação dos diferentes campos mostrados nesta janela:

-

Interface — Determina a interface à qual essa lista de acesso está vinculada.

-

Ação — Determina o tipo de ação da nova regra. Duas opções estão disponíveis. Permit permite todo o tráfego correspondente e Deny bloqueia todo o tráfego correspondente.

-

Origem — Esse campo especifica a origem do tráfego. Isso pode ser qualquer coisa entre um único endereço IP, uma rede, um endereço IP de interface do firewall ou um grupo de objetos de rede. Eles podem ser selecionados com o botão Detalhes.

-

Destino — Este campo especifica a origem do tráfego. Isso pode ser qualquer coisa entre um único endereço IP, uma rede, um endereço IP de interface do firewall ou um grupo de objetos de rede. Eles podem ser selecionados com o botão Detalhes.

-

Serviço — Esse campo determina o protocolo ou serviço do tráfego ao qual essa lista de acesso é aplicada. Você também pode definir um grupo de serviços que contenha um conjunto de protocolos diferentes.

-

-

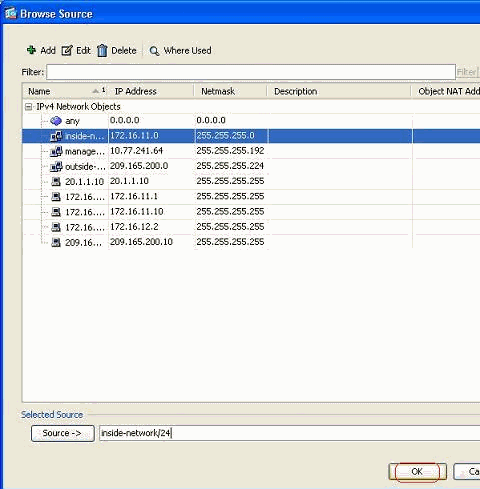

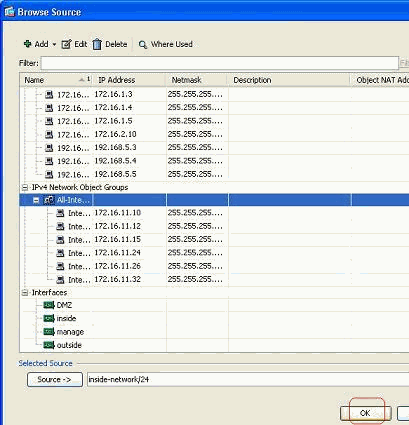

Depois de clicar no botão Details, uma nova janela que contém os Network Objects existentes será exibida. Selecione a rede interna e clique em OK.

-

Você retornará à janela Adicionar regra de acesso. Digite any no campo Destination e clique em OK para concluir a configuração da regra de acesso.

Adicionar uma regra de acesso antes de uma existente:

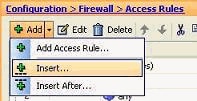

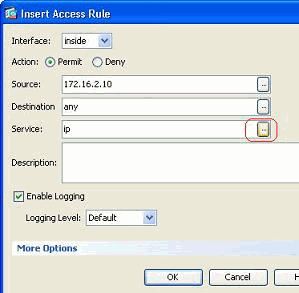

Conclua estas etapas para adicionar uma regra de acesso antes de uma regra de acesso já existente:

-

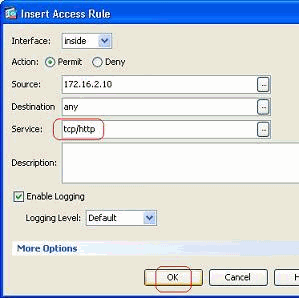

Selecione a entrada da lista de acesso existente e clique em Inserir no menu suspenso Adicionar

-

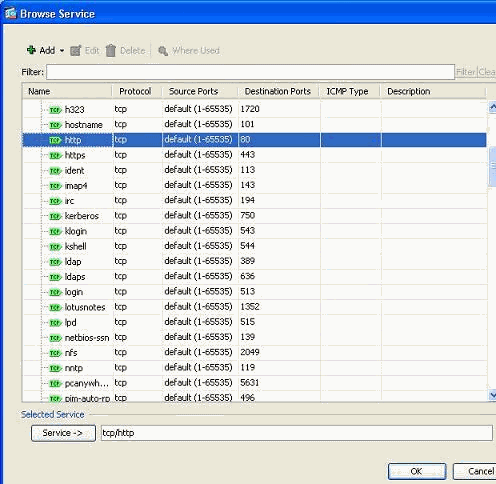

Escolha a Origem e o Destino e clique no botão Detalhes do campo Serviço para escolher o Protocolo.

-

Escolha HTTP para o protocolo e clique em OK.

-

Você volta para a janela Inserir regra de acesso. O campo Serviço é preenchido com tcp/http como o protocolo selecionado. Clique em OK para concluir a configuração da nova entrada da lista de acesso.

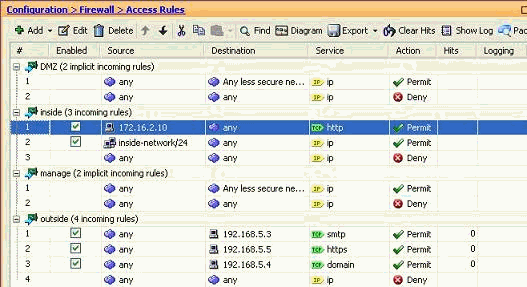

Agora você pode observar a nova regra de acesso mostrada antes da entrada já existente para a Rede Interna.

Observação: a ordem das regras de acesso é muito importante. Ao processar cada pacote a ser filtrado, o ASA examina se o pacote corresponde a qualquer um dos critérios de regra de acesso em uma ordem sequencial e se uma correspondência acontece, ele implementa a ação dessa regra de acesso. Quando uma regra de acesso é correspondida, ela não prossegue para regras de acesso adicionais e verifica-as novamente.

Adicionar uma Regra de Acesso após uma já existente:

Conclua estas etapas para criar uma regra de acesso logo após uma regra de acesso já existente.

-

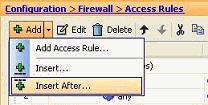

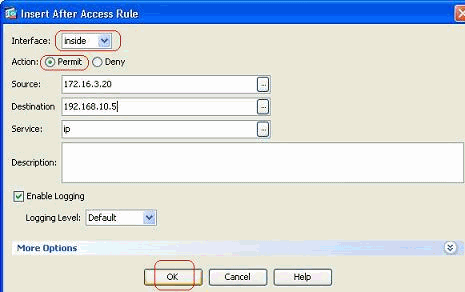

Selecione a regra de acesso após a qual você precisa ter uma nova regra de acesso e escolha Inserir após no menu suspenso Adicionar.

-

Especifique os campos Interface, Ação, Origem, Destino e Serviço e clique em OK para concluir a configuração desta regra de acesso.

Você pode ver que a regra de acesso recém-configurada fica logo após a já configurada.

Criar uma lista de acesso padrão

Conclua estas etapas para criar uma lista de acesso padrão com a GUI do ASDM.

-

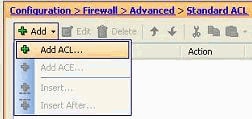

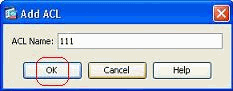

Escolha Configuration > Firewall > Advanced > Standard ACL > Add e clique em Add ACL.

-

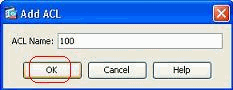

Forneça um número no intervalo permitido para a lista de acesso padrão e clique em OK.

-

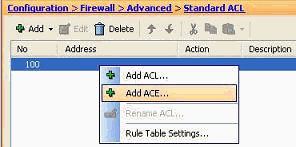

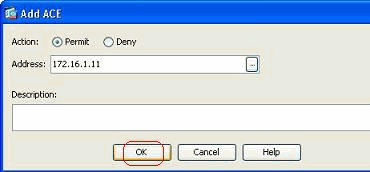

Clique com o botão direito do mouse na lista de acesso e escolha Adicionar ACE para adicionar uma regra de acesso a essa lista de acesso.

-

Selecione a Ação e especifique o Endereço de origem. Se necessário, especifique a Descrição também. Clique em OK para concluir a configuração da regra de acesso.

Criar uma Regra de Acesso Global

Conclua estas etapas para criar uma lista de acesso estendida que contenha regras de acesso global.

-

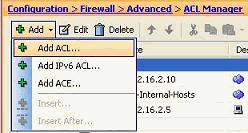

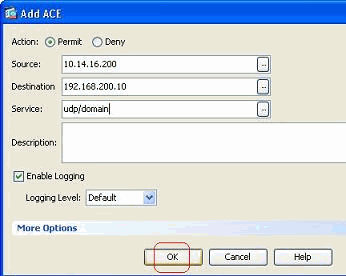

Escolha Configuration > Firewall > Advanced > ACL Manager > Add e clique no botão Add ACL.

-

Especifique um nome para a lista de acesso e clique em OK.

-

Clique com o botão direito do mouse na lista de acesso e escolha Adicionar ACE para adicionar uma regra de acesso a essa lista de acesso.

-

Preencha os campos Ação, Origem, Destino e Serviço e clique em OK para concluir a configuração da regra de acesso global.

Agora você pode exibir a regra de acesso global, como mostrado.

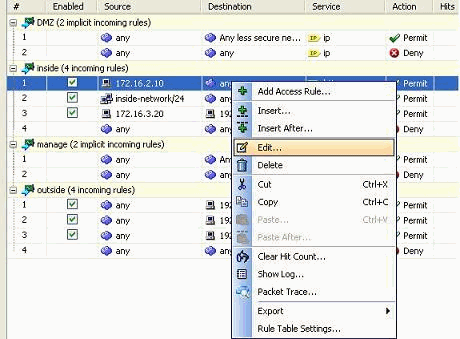

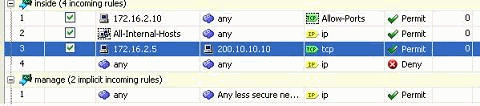

Editar uma lista de acesso existente

Esta seção discute como editar um acesso existente.

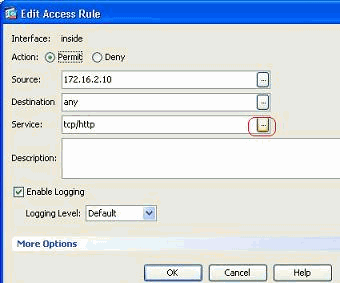

Edite o campo Protocolo para criar um grupo de serviços:

Conclua estas etapas para criar um novo grupo de serviços.

-

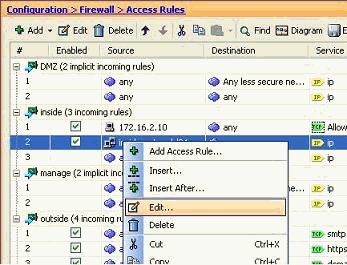

Clique com o botão direito do mouse na regra de acesso que precisa ser modificada e escolha Editar para modificar essa regra de acesso específica.

-

Clique no botão Detalhes para modificar o protocolo associado a esta regra de acesso.

-

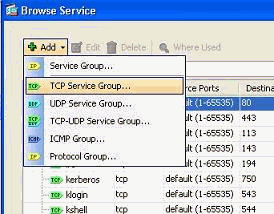

Você pode selecionar qualquer protocolo que não seja HTTP, se necessário. Se houver apenas um protocolo a ser selecionado, não haverá necessidade de criar o grupo de serviço. É útil criar um grupo de serviços quando há um requisito para identificar vários protocolos não adjacentes a serem correspondidos por essa regra de acesso.

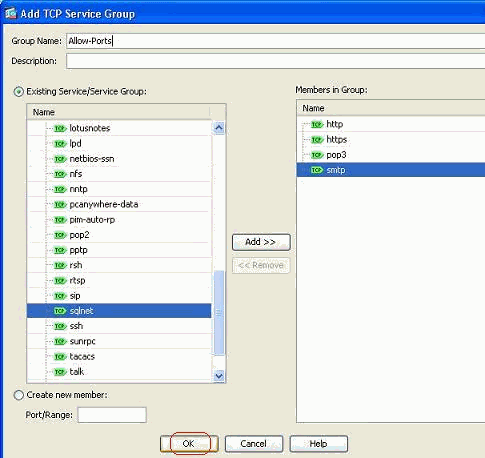

Escolha Add > TCP service group para criar um novo grupo de serviços TCP.

Observação: da mesma forma, você também pode criar um novo grupo de serviços UDP ou grupo ICMP e assim por diante.

-

Especifique um nome para este grupo de serviços, selecione o protocolo no menu do lado esquerdo e clique em Adicionar para movê-los para o menu Membros no Grupo no lado direito. Vários protocolos podem ser adicionados como membros de um grupo de serviços com base no requisito. Os protocolos são adicionados um por um. Depois que todos os membros forem adicionados, clique em OK.

-

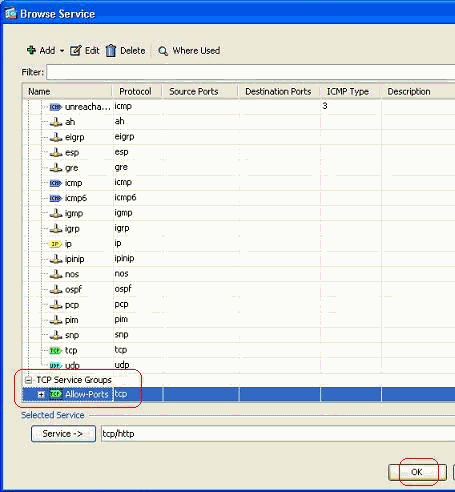

O grupo de serviços recém-criado pode ser exibido na guia Grupos de serviços TCP. Clique no botão OK para retornar à janela Editar regra de acesso.

-

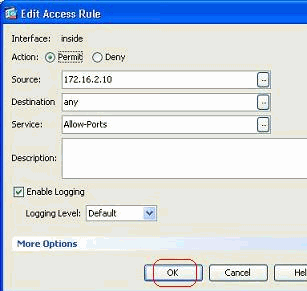

Você pode ver que o campo Serviço é preenchido com o grupo de serviços recém-criado. Clique em OK para concluir a edição.

-

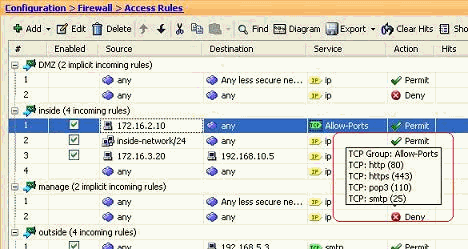

Passe o mouse sobre esse grupo de serviços específico para ver todos os protocolos associados.

Edite os campos Origem/Destino para criar um grupo de objetos Rede:

Os grupos de objetos são usados para simplificar a criação e a manutenção de listas de acesso. Ao agrupar objetos semelhantes, você pode usar o grupo de objetos em uma única ACE em vez de ter que inserir uma ACE para cada objeto separadamente. Antes de criar o grupo de objetos, você precisa criar os objetos. Na terminologia do ASDM, o objeto é chamado de objeto de rede e o grupo de objetos é chamado de grupo de objetos de rede.

Conclua estes passos:

-

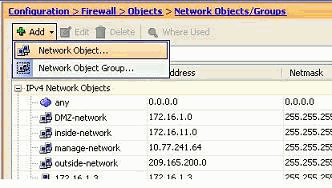

Escolha Configuration > Firewall > Objects > Network Objects/Groups > Add e clique em Network Object para criar um novo objeto de rede.

-

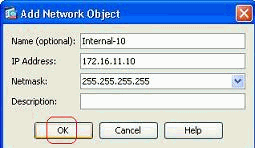

Preencha os campos Name, IP Address e Netmask e clique em OK.

-

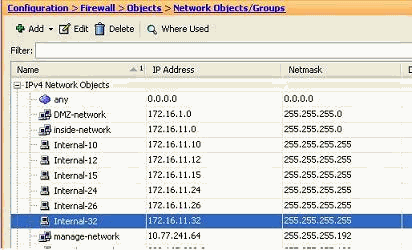

O objeto de rede recém-criado pode ser visto na lista de objetos. Click OK.

-

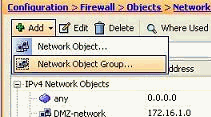

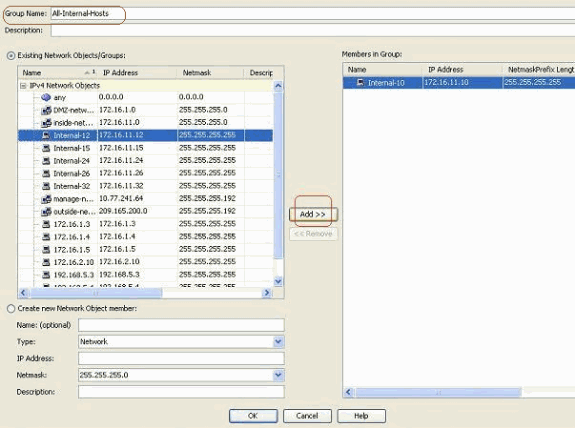

Escolha Configuration > Firewall > Objects > Network Objects/Groups > Add e clique em Network Object Group para criar um novo grupo de objetos de rede.

-

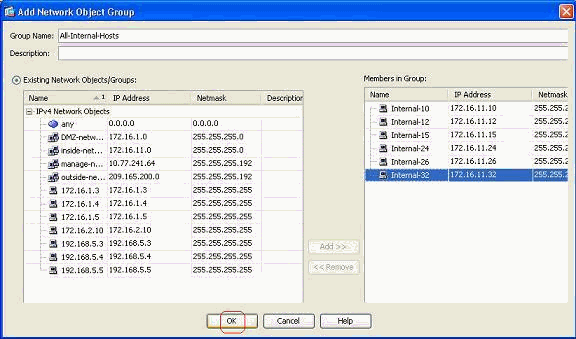

A lista disponível de todos os objetos de rede pode ser encontrada no painel esquerdo da janela. Selecione objetos de rede individuais e clique no botão Add para torná-los membros do grupo de objetos de rede recém-criado. O nome do grupo deve ser especificado no campo alocado para ele.

-

Clique em OK depois de adicionar todos os membros ao grupo.

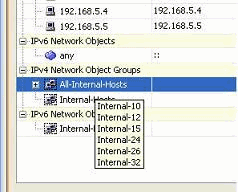

Agora você pode exibir o grupo de objetos da rede.

-

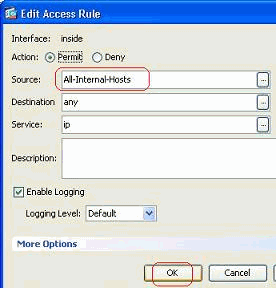

Para modificar qualquer campo de origem/destino de uma lista de acesso existente com um objeto de grupo de rede, clique com o botão direito do mouse na regra de acesso específica e escolha Editar.

-

A janela Editar regra de acesso é exibida. Clique no botão Detalhes do campo Origem para modificá-lo.

-

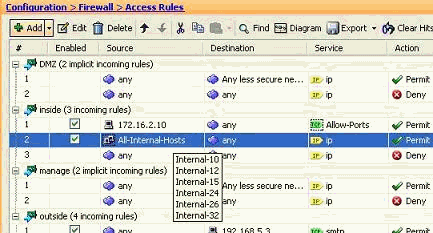

Selecione o grupo de objetos de rede All-Internal-Hosts e clique no botão OK.

-

Click OK.

-

Passe o mouse sobre o campo Origem da regra de acesso para exibir os membros do grupo.

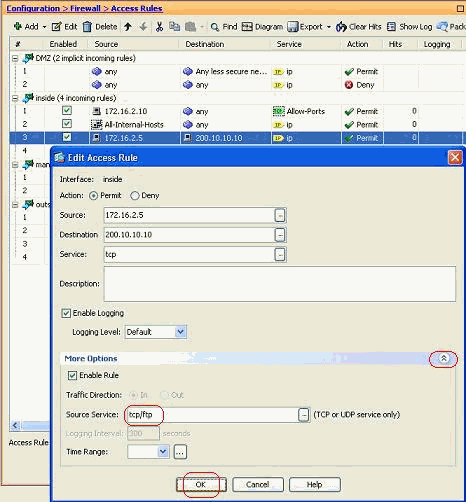

Edite a Porta de Origem:

Conclua estas etapas para modificar a porta de origem de uma regra de acesso.

-

Para modificar a porta de origem de uma regra de acesso existente, clique com o botão direito do mouse nela e escolha Editar.

A janela Editar regra de acesso é exibida.

-

Clique no botão suspenso More Options para modificar o campo Source Service e clique em OK.

Você pode exibir a regra de acesso modificada, como mostrado.

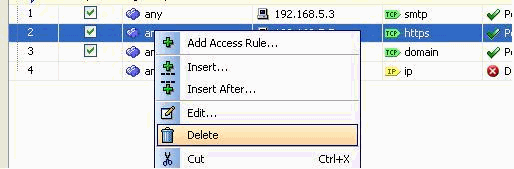

Excluir uma lista de acesso

Conclua estas etapas para excluir uma lista de acesso:

-

Antes de excluir uma lista de acesso existente, você precisa excluir as entradas da lista de acesso (as regras de acesso). Não é possível excluir a lista de acesso, a menos que você exclua primeiro todas as regras de acesso.

Clique com o botão direito do mouse na regra de acesso a ser excluída e escolha Excluir.

-

Conclua a mesma operação de exclusão em todas as regras de acesso existentes e, em seguida, selecione a lista de acesso e escolha Excluir para excluí-la.

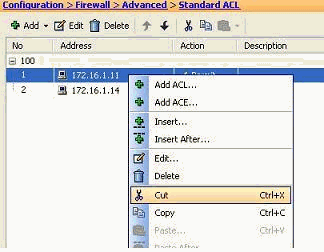

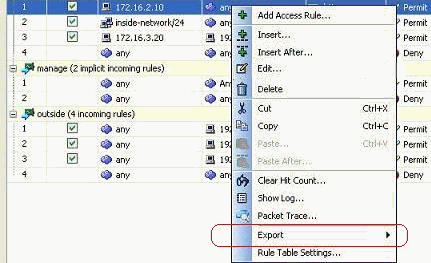

Exportar a Regra de Acesso

As regras de acesso do ASDM vinculam a lista de acesso à respectiva interface, enquanto o ACL Manager rastreia todas as listas de acesso estendidas. As regras de acesso criadas com o ACL Manager não se ligam a nenhuma interface. Essas listas de acesso são geralmente usadas para as funções NAT-Exempt, VPN-Filter e outras similares onde não há associação com a interface. O ACL Manager contém todas as entradas que você tem na seção Configuration > Firewall > Access Rules. Além disso, o ACL Manager também contém as regras de acesso global que não estão associadas a nenhuma interface. O ASDM é organizado de forma que você possa exportar uma regra de acesso de qualquer lista de acesso para outra com facilidade.

Por exemplo, se você precisar que uma regra de acesso que já faz parte de uma regra de acesso global seja associada a uma interface, não será necessário configurá-la novamente. Em vez disso, você pode executar uma operação Recortar e Colar para conseguir isso.

-

Clique com o botão direito do mouse na regra de acesso especificada e escolha Recortar.

-

Selecione a lista de acesso necessária na qual você precisa inserir essa regra de acesso. Você pode usar Colar na barra de ferramentas para inserir a regra de acesso.

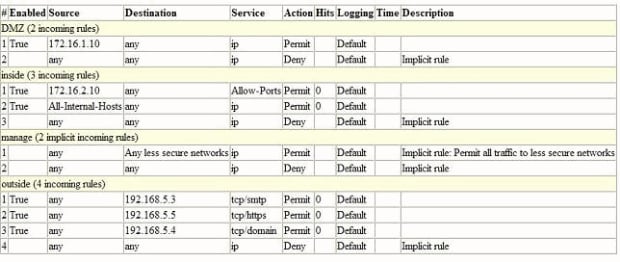

Exportar as informações da lista de acesso

Você pode exportar as informações da lista de acesso para outro arquivo. Há suporte para dois formatos para exportar essas informações.

-

Formato CSV (Comma Separated Value, valor separado por vírgulas)

-

Formato HTML

Clique com o botão direito do mouse em qualquer uma das regras de acesso e escolha Exportar para enviar as informações da lista de acesso a um arquivo.

Aqui estão as informações da lista de acesso mostradas no formato HTML.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

24-Mar-2011

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback