Cisco SecureX와의 통합

단일한 보안 창인 SecureX 클라우드 포털을 통해 모든 Cisco 보안 제품의 데이터를 보고 작업할 수 있습니다. SecureX를 통해 제공되는 툴을 사용하여 위협 추적 및 조사를 보강합니다. SecureX는 각 어플라이언스에서 최적의 소프트웨어 버전을 실행 중인지 여부와 같은 유용한 어플라이언스 및 디바이스 정보도 제공할 수 있습니다.

SecureX에 대한 자세한 내용은 Cisco SecureX 페이지를 참조하십시오.

SecureX 통합 활성화

Cisco SecureX 플랫폼은 가시성을 통합하고 자동화를 가능하게 하며 네트워크, 엔드포인트, 클라우드 및 애플리케이션 전반에서 보안을 강화하는 일관된 경험을 위해 Cisco의 광범위한 통합 보안 포트폴리오와 고객의 인프라를 연결합니다. SecureX에 대한 자세한 내용은 Cisco SecureX 제품 페이지를 참고하십시오.

SecureX를 management center와 통합하면 management center의 모든 데이터에 대한 완전한 개요를 볼 수 있습니다. management center를 SecureX와 통합하는 방법에 대한 자세한 내용은 Cisco Secure Firewall Management Center(7.2 이상 버전) 및 SecureX 통합 가이드를 참고하십시오.

시작하기 전에

조직에 속한 SecureX 계정이 필요합니다. 계정이 없는 경우 CDO 테넌트를 사용하여 계정을 생성합니다.SecureXSecureX 자세한 내용은 CDO를 사용하여 SecureX 계정 생성을 참조하십시오.https://cisco.com/go/fw-securex-account

프로시저

|

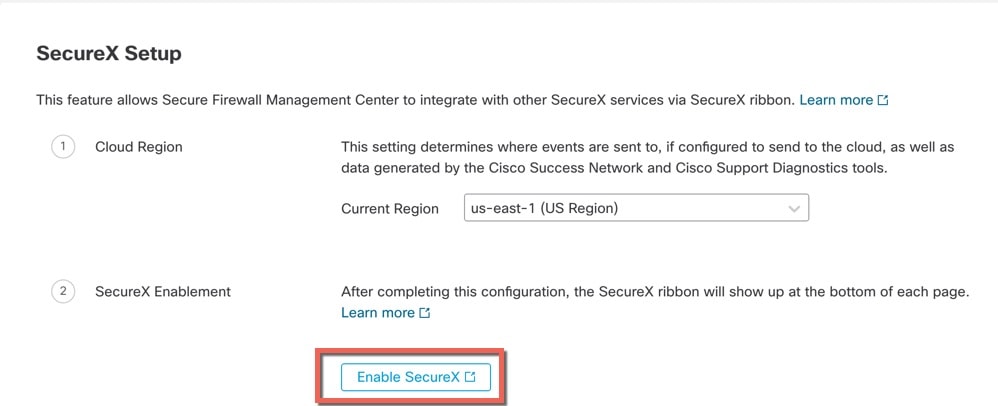

단계 1 |

management center에서 를 선택합니다. |

|

단계 2 |

(선택 사항) Cloud Region(클라우드 지역)에서 Current Region(현재 지역)을 선택합니다. 기본적으로 선택되는 지역은 스마트 라이선싱 지역과 일치하므로 대개 지역을 변경하지 않아도 됩니다. |

|

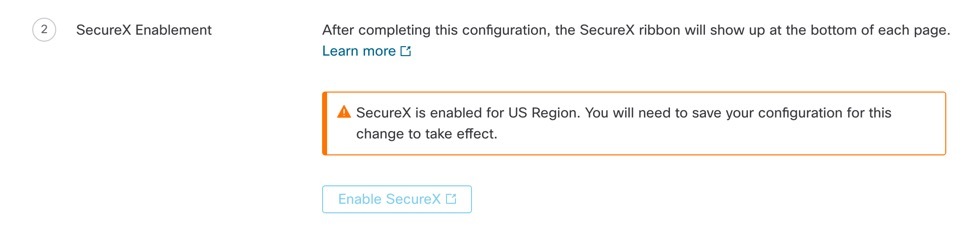

단계 3 |

SecureX Enablement(SecureX 활성화)에서 다음 단계를 수행합니다. |

Cisco Cloud에 이벤트를 전송하도록 Management Center 구성

매니지드 위협 방어 디바이스가 이벤트를 클라우드로 직접 전송하도록 management center을 구성합니다. 이 페이지에서 구성하는 클라우드 지역 및 이벤트 유형은 적용 가능하고 활성화된 경우 여러 통합에 사용할 수 있습니다.

시작하기 전에

-

management center에서 다음을 수행합니다.

-

System(시스템) > Configuration(구성) 페이지로 이동한 다음, 클라우드의 디바이스 목록에서 명확하게 확인할 수 있도록 management center에 고유한 이름을 지정합니다.

-

management center에 위협 방어 디바이스를 추가하고, 디바이스에 라이선스를 할당하고, 시스템이 올바르게 작동하는지 확인합니다. 필요한 정책을 만들었고 생성된 이벤트가 Analysis(분석) 메뉴 아래의 management center 웹 인터페이스에 예상대로 표시되는지 확인합니다.

-

-

클라우드 인증서가 있는지 확인하고 계정이 생성된 SecureX 지역 클라우드에 로그인할 수 있는지 확인합니다.

SecureX 지역 클라우드 URL 및 지원되는 디바이스 버전에 대한 자세한 내용은 Cisco Secure Firewall Management Center 및 SecureX 통합 가이드를 참고하십시오.

-

현재 시스템 로그를 사용하여 클라우드로 이벤트를 전송하는 경우 중복을 방지하기 위해 이 기능을 비활성화합니다.

프로시저

|

단계 1 |

방화벽 이벤트 전송에 사용할 Cisco 지역 클라우드를 결정합니다. 지역 클라우드 선택에 대한 자세한 내용은 Cisco Secure Firewall Management Center 및 SecureX통합 가이드를 참고하십시오.

|

|||||||||||||

|

단계 2 |

management center에서 로 이동합니다. |

|||||||||||||

|

단계 3 |

Current Region(현재 지역) 드롭다운에서 지역 클라우드를 선택합니다. |

|||||||||||||

|

단계 4 |

Cisco 클라우드 이벤트 구성을 활성화하고 클라우드에 전송할 이벤트 유형을 선택합니다.

|

|||||||||||||

|

단계 5 |

Save(저장)를 클릭합니다. |

Cisco Success Network 등록 구성

Cisco Success Network는 management center이 Cisco Cloud에 안전하게 연결하고 사용 정보 및 통계를 스트리밍할 수 있도록 지원하는 클라우드 서비스입니다. 이 텔레메트리를 스트리밍하면 위협 방어에서 관심 있는 데이터를 선택하고 구조화된 형식으로 원격 관리 스테이션에 전송하여 다음과 같은 이점을 얻을 수 있는 메커니즘을 제공합니다.

-

네트워크에서 제품의 효율성을 향상시킬 수있는 활용 가능한 미사용 기능을 알려줍니다.

-

제품에 사용할 수 있는 추가 기술 지원 서비스 및 모니터링에 대해 알려줍니다.

-

(SecureX와 통합하는 경우) 어플라이언스 및 디바이스 상태를 SecureX 타일로 요약하고 모든 디바이스에서 최적의 소프트웨어 버전을 실행 중인지 확인합니다.

-

Cisco가 제품을 개선할 수 있습니다.

Cisco에서 수집하는 텔레메트리 데이터에 대해 자세히 알아보려면 Cisco Secure Firewall Management Center 디바이스에서 수집한 Cisco Success Network 텔레메트리 데이터를 참고하십시오.

management center은 Cisco Support Diagnostics 또는 Cisco Success Network가 활성화되어 있을 때 항상 Cisco Cloud와의 보안 연결을 설정하고 유지합니다. 그러나 management center 및 위협 방어 둘 다 Cisco Support Diagnostics가 활성화된 경우 Cisco Cloud와의 보안 연결을 설정하고 유지합니다. 언제든 Cisco Success Network와 Cisco Support Diagnostics를 모두 비활성화하면 이 연결을 끌 수 있으며, 이 경우 management center와(과) Cisco Cloud의 연결이 끊어집니다.

management center을 Smart Software Manager에 등록할 때 Cisco Success Network를 활성화할 수 있습니다.

참고 |

|

시작하기 전에

SecureX 통합을 활성화하거나 Management Center를 스마트 라이선스에 등록하여 이 작업을 수행할 수 있습니다.

프로시저

|

단계 1 |

를 클릭합니다. |

||

|

단계 2 |

Cisco Cloud Support(Cisco Cloud 지원) 아래에서 Enable Cisco Success Network(Cisco Success Network 활성화) 체크 박스를 선택하여 이 서비스를 활성화합니다.

|

||

|

단계 3 |

Save(저장)를 클릭합니다. |

Cisco 지원 진단 등록 구성

Cisco Support Diagnostics는 사용자가 활성화하는 클라우드 기반 TAC 지원 서비스입니다. 활성화된 경우 management center 및 매니지드 디바이스는 Cisco 클라우드와의 보안 연결을 설정하여 시스템 상태 관련 정보를 스트리밍합니다.

Cisco Support Diagnostics는 TAC 사례 중에 Cisco TAC가 디바이스에서 필수 데이터를 안전하게 수집하게 하여, 문제 해결 중에 향상된 사용자 경험을 제공합니다. 또한 Cisco는 정기적으로 상태 데이터를 수집하고 자동화된 문제 감지 시스템을 사용하여 데이터를 처리하여 문제를 알려줍니다. TAC 사례 중의 데이터 수집 서비스는 지원 계약을 한 모든 사용자가 이용할 수 있지만, 알림 서비스는 특정 서비스 계약이 있는 사용자만 사용할 수 있습니다.

Cisco Support Diagnostics 또는 Cisco Success Network 기능을 활성화하면 management center에서는 Cisco Cloud와의 안전한 연결을 설정하고 유지합니다. 그러나 Cisco Support Diagnostics 기능이 활성화되면 위협 방어 및 management center 모두 Cisco Cloud와의 안전한 연결을 설정하고 유지합니다. 언제든 Cisco Success Network와 Cisco Support Diagnostics를 모두 비활성화하면 이 연결을 끌 수 있으며, 이 경우 이상의 기능과 Cisco Cloud의 연결이 끊어집니다.

management center에서 수집된 데이터의 샘플 파일을 보려면 특정 시스템 기능에 대한 문제 해결 파일 생성 단계를 수행합니다.

management center에서는 수집된 데이터를 SecureX Integration(SecureX 통합) 페이지의 Current Region(현재 지역) 드롭다운 아래에서 선택한 지역 클라우드로 보냅니다.

Cisco Support Diagnostics는 Smart Software Manager를 통해 management center를 등록할 때 활성화할 수 있습니다.

시작하기 전에

SecureX 통합을 활성화하거나 Management Center를 스마트 라이선스에 등록하여 이 작업을 수행할 수 있습니다.

프로시저

|

단계 1 |

를 클릭합니다. |

||

|

단계 2 |

Cisco Cloud Support(Cisco Cloud 지원) 아래에서 Enable Cisco Support Diagnostics(Cisco Support Diagnostics 활성화) 체크 박스를 선택하여 이 서비스를 활성화합니다.

|

||

|

단계 3 |

Save(저장)를 클릭합니다. |

Ribbon을 사용한 SecureX 액세스

리본은 management center 웹 인터페이스에서 모든 페이지의 하단에 표시됩니다. 이 리본을 사용하여 다른 Cisco 보안 제품으로 빠르게 피봇하고 여러 소스의 위협 데이터로 작업할 수 있습니다.

시작하기 전에

-

management center 웹 인터페이스 페이지 하단에 SecureX 리본이 표시되지 않으면 이 절차를 사용하지 마십시오.

대신 Cisco Secure Firewall Threat Defense 및 SecureX 통합 설명서를 참고하십시오.

-

SecureX 계정이 아직없는 경우 IT 부서에서 구하십시오.

프로시저

|

단계 1 |

management center에서 management center 페이지의 하단에 있는 리본을 클릭합니다. |

|

단계 2 |

Get SecureX(SecureX 가져오기)를 클릭합니다. |

|

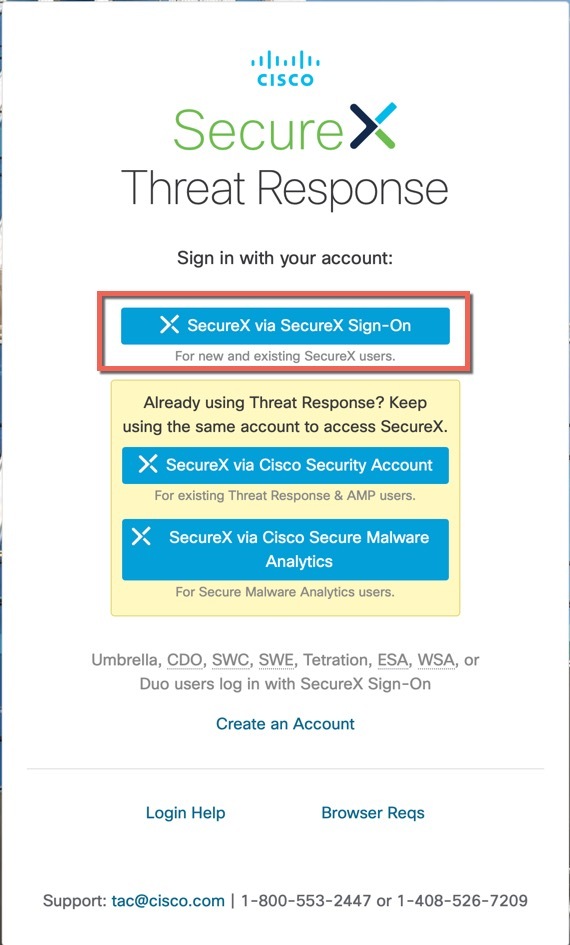

단계 3 |

SecureX에 로그인합니다. |

|

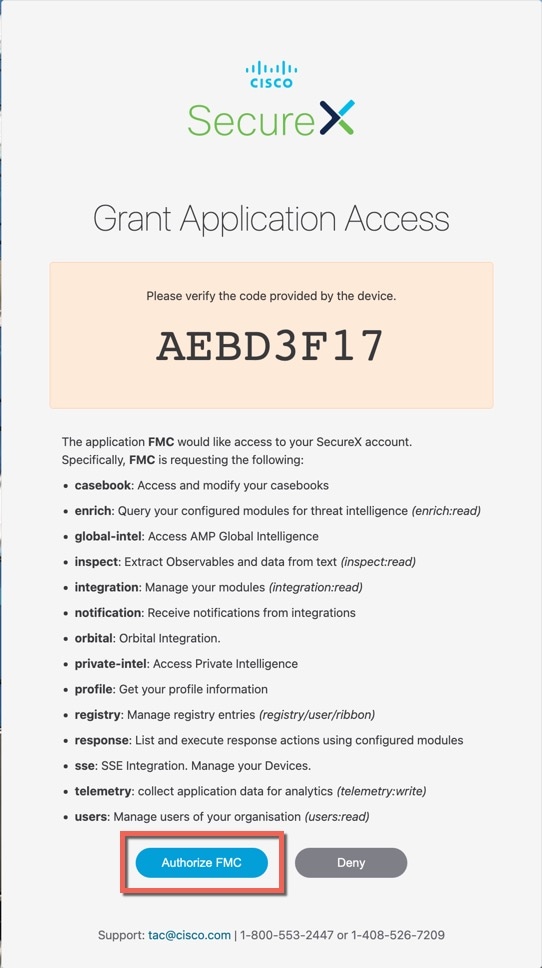

단계 4 |

액세스 권한을 부여하려면 링크를 클릭합니다. |

|

단계 5 |

확장하여 사용하려면 해당 리본을 클릭합니다. |

다음에 수행할 작업

리본 기능 및 사용 방법에 대한 자세한 내용은 SecureX의 온라인 도움말을 참조하십시오.

)

) )

) )

) )

)

)

) )

) 피드백

피드백