도메인을 사용하는 다중 테넌시 소개

management center을 사용하면 도메인을 사용하는 멀티 테넌시를 구현할 수 있습니다. 도메인에 따라 매니지드 디바이스, 구성 및 이벤트에 대한 사용자 액세스가 구분됩니다. 최고 수준 글로벌 도메인에 2~3개의 레벨로 최대 100개의 하위 도메인을 생성할 수 있습니다.

management center에 로그인하는 경우, current domain(현재 도메인)이라고 하는 단일 도메인에 로그인합니다. 사용자 어카운트에 따라 다른 도메인으로 전환할 수 있습니다.

사용자 역할에 의해 부과된 제한 외에도 현재 도메인 레벨이 다양한 구성을 수정할 수 있는 기능을 제한할 수 있습니다. management center은 시스템 소프트웨어 업데이트와 같은 대부분의 관리 작업을 전역 도메인으로 제한합니다.

management center은 다른 작업을 하위 도메인이 없는 리프 도메인으로 제한합니다. 예를 들어 각 매니지드 디비아스를 리프 도메인과 연결하고 해당 리프 도메인의 컨텍스트에서 디바이스 관리 작업을 수행해야합니다. 각 디바이스는 단일 도메인에만 속할 수 있습니다.

각 리프 도메인은 해당 리프 도메인의 디바이스에서 수집한 검색 데이터를 기반으로 자체 네트워크 맵을 작성합니다. 매니지드 디바이스에서 보고한 이벤트(연결, 침입, 악성코드 등)도 디바이스의 리프 도메인에 연결됩니다.

도메인 레벨 1: 전역

멀티 테넌시를 구성하지 않는 경우, 모든 디바이스, 설정 및 이벤트가 전역 도메인에 속하며 이 시나리오에서는 리프 도메인이기도 합니다. 도메인 관리를 제외하고 시스템은 하위 도메인이 추가될 때까지 도메인별 구성 및 분석 옵션을 숨깁니다.

두 개의 도메인 레벨: 전역 및 2차 레벨

2단계 다중 도메인 구축에서 전역 도메인에는 직계 하위 도메인만 있습니다. 예를 들어 MSSP(매니지드 보안 서비스 제공자)는 여러 고객에 대한 네트워크 보안을 관리하기 위해 단일 management center를 사용할 수 있습니다.

-

전역 도메인에 로그인하는 MSSP 관리자는 고객의 구축을 보거나 편집할 수 없습니다. 고객의 구축을 관리하려면 각각 두 번째 수준의 명명된 하위 도메인에 로그인해야 합니다.

-

각 고객의 관리자는 두 번째 수준의 이름이 지정된 하위 도메인에 로그인하여 조직에 적용 가능한 디바이스, 구성 및 이벤트만 관리할 수 있습니다. 이런 로컬 관리자는 MSSP 내 다른 고객의 구축을 보거나 영향을 줄 수 없습니다.

세 개의 도메인 레벨: 전역, 2차 레벨 및 3차 레벨

3단계 다중 도메인 구축에서 전역 도메인에는 하위 도메인이 있으며, 그 중 적어도 하나가 자체 하위 도메인입니다. 앞의 예를 확장해, 이미 하위 도메인으로 제한되어 있는 MSSP 고객이 구축을 더욱 세분화하려는 시나리오를 생각해 보겠습니다. 이 고객은 디바이스 두 부류를 따로 관리하고자 합니다(네트워크 에지에 배치된 디바이스 및 내부에 배치된 디바이스).

-

두 번째 수준 하위 도메인에 로그인하는 고객의 관리자는 고객의 엣지 네트워크 구축을 보거나 편집할 수 없습니다. 네트워크 엣지에 구축된 디바이스를 관리하려면 해당 리프 도메인에 로그인해야 합니다.

-

고객의 엣지 네트워크 관리자는 세 번째 수준(리프) 도메인에 로그인하여 네트워크 엣지에 구축된 디바이스에 적용 가능한 디바이스, 구성 및 이벤트만 관리할 수 있습니다. 마찬가지로 고객의 내부 네트워크 관리자는 내부 디바이스, 구성 및 이벤트를 관리하기 위해 다른 3차 도메인에 로그인할 수 있습니다. 엣지 및 내부 관리자는 서로의 구축을 볼 수 없습니다.

참고 |

멀티테넌시를 사용하는 management center에서 SSO 구성은 전역 도메인 레벨에서만 적용할 수 있으며, 전역 도메인 및 모든 하위 도메인에 적용됩니다. |

도메인 용어

이 문서에서는 도메인 및 다중 도메인 배포에 대해 다음 용어를 사용합니다.

- 전역 도메인

-

다중 도메인 구축의 경우, 최상위 도메인을 표시 합니다. 멀티 테넌시를 구성하지 않는 경우 모든 디바이스, 설정 및 이벤트는 전역 도메인에 해당됩니다. 관리자가 전역 도메인의 전체 Firepower System 구축을 관리할 수 있습니다.

- 서브도메인

-

이차 또는 삼차 도메인입니다.

- 이차 도메인

-

전역 도메인의 하위 도메인입니다. 이차 도메인은 리프 도메인 또는 하위 도메인이 될 수 있습니다.

- 삼차 도메인

-

이차 도메인의 하위 도메인입니다. 삼차 도메인은 항상 리프 도메인입니다.

- 리프 도메인

-

하위 도메인이 없는 도메인입니다. 각 디바이스는 리프 도메인에 속해야 합니다.

- 하위 도메인

-

계층 구조에서 현재 도메인의 하위 단계에 있는 도메인입니다.

- 하위 도메인

-

도메인의 직접 하위 도메인입니다.

- 최상위 도메인

-

현재 도메인을 하위 도메인으로 갖는 도메인입니다.

- 상위 도메인

-

도메인의 직접 상위 도메인입니다.

- 동기 도메인

-

상위 도메인이 동일한 도메인입니다.

- 현재 도메인

-

현재 로그인한 도메인입니다. 시스템은 웹 인터페이스의 오른쪽 상단 사용자 이름 앞에 현재 도메인의 이름을 표시합니다. 사용자 역할이 제한된 경우가 아니라면 현재 도메인의 설정을 수정할 수 있습니다.

도메인 속성

도메인 속성을 수정하려면 해당 도메인의 상위 도메인에서 관리자 권한이 있어야 합니다.

- 이름 및 설명

-

각 도메인의 이름은 계층 내에서 고유해야 합니다. 설명은 선택 사항입니다.

- 상위 도메인

-

두 번째 및 세 번째 레벨 도메인에는 상위 도메인이 있습니다. 도메인을 생성한 후에는 도메인의 상위 항목을 변경할 수 없습니다.

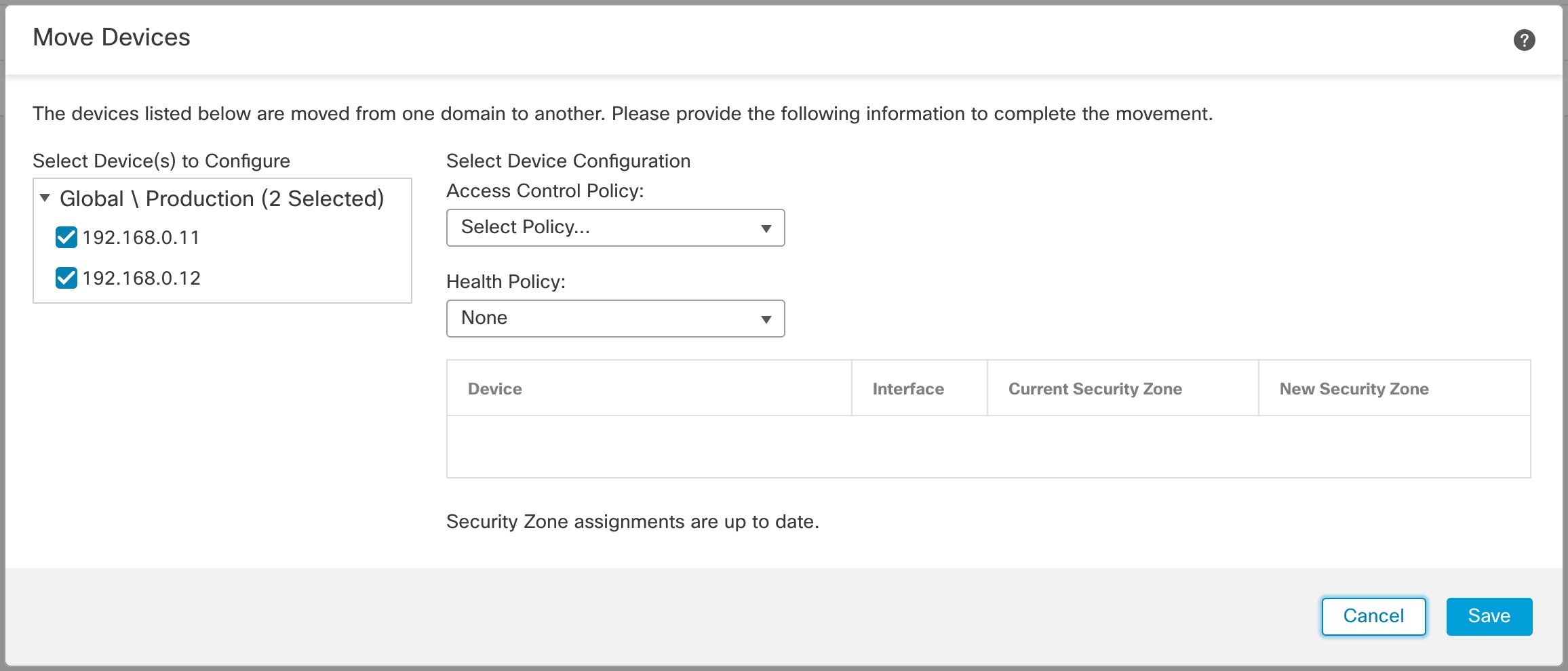

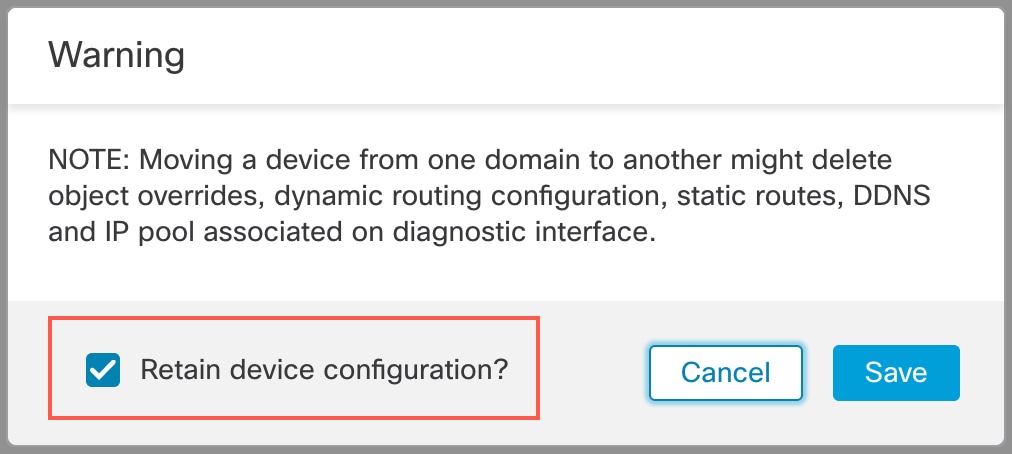

- 디바이스

-

리프 도메인만 디바이스를 포함할 수 있습니다. 즉, 도메인은 하위 도메인이나 디바이스 중 하나만 포함할 수 있으며 둘 다 포함할 수는 없습니다. 리프가 아닌 도메인이 디바이스를 직접 제어하는 구축은 저장할 수 없습니다.

도메인 편집기에서 웹 인터페이스에는 도메인 계층 내의 현재 위치에 따라 사용 가능한 디바이스와 선택한 디바이스가 표시됩니다.

- 호스트 제한

-

management center에서 모니터링할 수 있는 호스트의 수, 즉 네트워크 맵에 저장할 수 있는 호스트 수는 해당 모델에 따라 다릅니다. 다중 도메인 구축에서 리프 도메인은 모니터링되는 호스트의 사용 가능 풀을 공유하지만, 네트워크 맵은 각기 다릅니다.

각 리프 도메인이 네트워크 맵을 채울 수 있도록 각 하위 도메인 레벨에서 호스트 제한을 설정할 수 있습니다. 도메인의 호스트 제한을 0으로 설정하면 도메인이 일반 풀을 공유합니다.

호스트 제한을 설정할 때 각 도메인 레벨에 미치는 영향은 서로 다릅니다.

-

리프 - 리프 도메인의 경우 호스트 제한은 리프 도메인이 모니터링할 수 있는 호스트 수에 대한 단순한 제한입니다.

-

두 번째 레벨 - 세 번째 레벨 리프 도메인을 관리하는 두 번째 레벨 도메인의 경우 호스트 제한은 리프 도메인이 모니터링할 수 있는 총 호스트 수를 나타냅니다. 리프 도메인은 사용 가능한 호스트 풀을 공유합니다.

-

글로벌 - 글로벌 도메인의 경우 호스트 제한은 management center에서 모니터링할 수 있는 총 호스트 수와 같습니다. 이 값은 변경할 수 없습니다.

하위 도메인의 호스트 제한을 합한 값이 상위 도메인의 호스트 제한보다 커질 수 있습니다. 예를 들어 글로벌 도메인 호스트 제한이 150,000이면 각기 호스트 제한이 100,000인 하위 도메인을 여러 개 구성할 수 있습니다. 이러한 각 도메인은 100,000개의 호스트를 모니터링할 수 있지만 모든 도메인이 100,000개의 호스트를 모니터링할 수 있는 것은 아닙니다.

네트워크 검색 정책은 호스트 제한에 도달한 후 새 호스트가 탐지될 때 수행되는 작업을 제어합니다. 새 호스트를 삭제하거나 가장 오랫동안 비활성 상태였던 호스트를 교체할 수 있습니다. 각 리프 도메인에 자체 네트워크 검색 정책이 있으므로, 각 리프 도메인은 시스템에서 새 호스트를 검색할 때 고유한 동작을 관리합니다.

도메인의 호스트 제한을 줄이는 경우 네트워크 맵에 새 제한보다 많은 호스트가 포함되어 있으면 가장 오랫동안 비활성 상태였던 호스트가 삭제됩니다.

-

)

) )

) )

) ) >

) >

피드백

피드백