FDM-관리 디바이스 문제 해결

다음 문서를 사용하여 FDM 관리 디바이스 문제를 해결하십시오.

총괄 요약 보고서 문제 해결

이동하여 네트워크 운영 보고서를 생성했는데 예상한 결과 또는 데이터가 전혀 표시되지 않을 수 있습니다. 경우에 따라 요약에 No data available(사용 가능한 데이터 없음)이 표시될 수 있습니다. 몇 가지 시나리오를 살펴보겠습니다.

-

CDO는 디바이스가 온보딩된 시간부터 1시간마다 이벤트를 폴링합니다. 일부 예약된 이벤트는 10분, 60분, 6시간 또는 24시간마다 다양한 시간 간격으로 폴링되는 여러 작업을 트리거할 수 있습니다. 선택한 디바이스가 방금 온보딩된 경우 데이터를 수집하고 컴파일하는 데 시간이 충분하지 않을 수 있습니다.

-

스마트 라이선스가 부족할 수 있습니다. 충분한 라이선스가 있는 디바이스만 데이터를 생성합니다. 원하는 데이터를 생성하는 데 필요한 스마트 라이선스를 확인하려면 FDM-관리 디바이스 라이선싱 유형의 내용을 참조하십시오.

-

액세스 제어 규칙에 대한 로깅이 활성화되지 않았습니다. 자세한 내용은 FDM-관리 액세스 제어 규칙의 로깅 설정를 참조하십시오.

-

선택한 시간 범위에 표시할 데이터가 부족하거나, 액세스 제어 규칙이 선택한 시간 범위 내에 트리거되지 않았을 수 있습니다. Time Range(시간 범위) 옵션 간에 전환하여 다른 기간이 보고서에 영향을 미치는지 확인합니다.

FTD 온보딩 문제 해결

연결성

-

ping으로 디바이스 연결을 확인합니다. ASA에서 직접 FP 관리 IP 주소를 ping해 보십시오. ICMP가 외부로부터의 통신을 차단하면 인터넷에서 FP 관리 인터페이스를 ping 할 수 없습니다. cUrl / wget은 구성된 IP/포트에서 FP 관리 인터페이스에 액세스할 수 있는지 확인하는 데 도움이 됩니다.

-

호환성을 위해 ASA 및/또는 ASDM 소프트웨어 버전을 확인합니다. 자세한 내용은 CDO에서 지원하는 하드웨어 및 소프트웨어를 참조하십시오.

-

ASA 로그를 사용하여 CDO 트래픽이 ASA에 의해 차단되는지 확인합니다. SSH를 통해 FP HTTP 관리 인터페이스에 연결하려는 시도는 /var/log/httpd/httpsd_access_log에 기록됩니다.

모듈의 잘못된 구성

-

지원되지 않는 구성 모듈이 특정 요구 사항을 충족하지 않는 경우 CDO는 디바이스의 구성을 지원하지 못할 수 있습니다.

HTTP 인증

-

CDO는 온보딩 프로세스 중에 ASA 디바이스를 인증하기 위해 토큰 기반 SSO를 발급합니다. 멀티 컨텍스트 모드의 ASA의 경우 비관리 컨텍스트에서 FP 모듈을 온보딩하려고 하면 토큰 문제가 발생할 수 있습니다. 잘못된 토큰은 /var/log/mojo/mojo.log에서 ASDM SSO 로그인으로 식별됩니다.

라이선스 부족으로 인해 실패

디바이스 연결 상태가 "Insufficient License(라이선스 부족)"로 표시되면 다음을 수행합니다.

-

디바이스가 라이선스를 획득할 때까지 잠시 기다립니다. 일반적으로 Cisco Smart Software Manager가 디바이스에 새 라이선스를 적용하는 데 시간이 걸립니다.

-

디바이스 상태가 변경되지 않으면 CDO에서 로그아웃하고 다시 로그인하여 CDO 포털을 새로 고침한 후 라이선스 서버와 디바이스 간의 네트워크 통신 문제를 해결합니다.

-

포털을 새로 고침해도 디바이스 상태가 변경되지 않으면 다음을 수행합니다.

Procedure

|

Step 1 |

Cisco Smart Software Manager에서 새 등록 키를 생성하고 복사합니다. 자세한 내용은 스마트 라이선싱 생성 비디오를 참조하십시오. |

|

Step 2 |

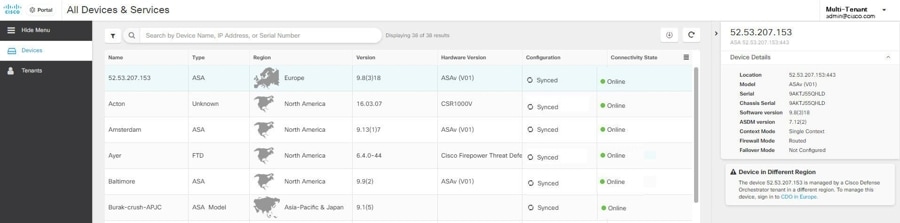

CDO 탐색 모음에서 Inventory(재고 목록) 페이지를 클릭합니다. |

|

Step 3 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 4 |

적절한 디바이스 유형 탭을 클릭하고 Insufficient License(라이선스 부족) 상태의 디바이스를 선택합니다. |

|

Step 5 |

Device Details(디바이스 세부 정보) 창에서 Insufficient Licenses(불충분한 라이선스)에 표시되는 Manage Licenses(라이선스 관리)를 클릭합니다. Manage Licenses(라이선스 관리) 창이 나타납니다. |

|

Step 6 |

Activate(활성화) 필드에 새 등록 키를 붙여넣고 Register Device(디바이스 등록)를 클릭합니다. |

새 등록 키가 디바이스에 성공적으로 적용되면 연결 상태가 Online(온라인)으로 바뀝니다.

등록되지 않은 디바이스 문제 해결

FDM 관리 디바이스가 Firewall Device Manager을 통해 클라우드에서 등록 취소되었을 수 있습니다.

클라우드에 디바이스를 다시 등록하려면 다음을 수행하십시오.

프로시저

|

단계 1 |

Inventory(인벤토리) 페이지에서 Devices(장치 ) 탭을 클릭합니다. |

|

단계 2 |

FTD 탭을 클릭하고 "미등록된 디바이스" 상태의 디바이스를 선택하면 오른쪽의 오류 메시지가 표시됩니다. |

|

단계 3 |

등록되지 않은 디바이스가 등록 키를 사용하여 온보딩된 경우, Cisco Defense Orchestrator는 이전에 적용된 키가 만료되었으므로 새 등록 키를 생성하라는 메시지를 표시합니다.

|

|

단계 4 |

등록되지 않은 디바이스가 일련 번호를 사용하여 온보딩된 경우, CDO는 Firewall Device Manager에서 디바이스를 자동 등록하라는 메시지를 표시합니다.

|

등록 키로 온보딩 중 디바이스 등록 실패 문제 해결

클라우드 서비스 FQDN을 확인하지 못함

클라우드 서비스 FQDN 확인 실패로 인해 디바이스 등록에 실패하면, 네트워크 연결 또는 DNS 구성을 확인하고 디바이스 온보딩을 다시 시도하십시오.

잘못된 등록 키로 인해 실패

잘못된 등록 키로 인해 디바이스 등록이 실패하는 경우로, 올바르지 않은 등록 키를 Firewall Device Manager에 붙여넣으면 발생할 수 있습니다.

Cisco Defense Orchestrator에서 동일한 등록 키를 다시 복사하고 디바이스 등록을 시도합니다. 디바이스에 이미 스마트 라이선스가 있는 경우 등록 키를 firewall device manager에 붙여넣기 전에 스마트 라이선스를 제거해야 합니다.

라이선스 부족으로 인해 실패

디바이스 연결 상태가 "Insufficient License(라이선스 부족)"로 표시되면 다음을 수행합니다.

-

디바이스가 라이선스를 획득할 때까지 잠시 기다립니다. 일반적으로 Cisco Smart Software Manager가 디바이스에 새 라이선스를 적용하는 데 시간이 걸립니다.

-

디바이스 상태가 변경되지 않으면 CDO에서 로그아웃하고 다시 로그인하여 CDO 포털을 새로 고침한 후 라이선스 서버와 디바이스 간의 네트워크 통신 문제를 해결합니다.

-

포털을 새로 고침해도 디바이스 상태가 변경되지 않으면 다음을 수행합니다.

-

Cisco Smart Software Manager에서 새 등록 키를 생성하고 복사합니다. 자세한 내용은 스마트 라이선싱 생성 비디오를 참조하십시오.

-

CDO 탐색 모음에서 Inventory(재고 목록) 페이지를 클릭합니다.

-

Insufficient License(불충분한 라이센스) 상태의 디바이스를 선택합니다.

-

Device Details(디바이스 세부 정보)창에서 Insufficient Licenses(불충분한 라이선스)에 표시되는 Manage Licenses(라이선스 관리)를 클릭합니다. 라이선스 관리 창이 열립니다.

-

Activate(활성화) 필드에 새 등록 키를 붙여넣고 Register Device(디바이스 등록)를 클릭합니다.

-

-

새 등록 키가 디바이스에 성공적으로 적용되면 연결 상태가 Online(온라인)으로 바뀝니다.

침입 방지 시스템 문제 해결

내 IPS 정책 옵션은 무엇입니까?

온보드된 모든 디바이스는 "기본 재정의"라는 Cisco Defense Orchestrator 제공 IPS 정책에 자동으로 연결됩니다. CDO에서는 모든 FDM 관리 디바이스에 대해 새 IPS 정책을 생성하므로 이 이름을 가진 여러 정책이 있을 수 있습니다. 기본 IP 정책을 사용하지만 서명 오버라이드 옵션을 편집하려는 경우 자세한 내용은 Firepower 침입 정책 서명 재정의를 참조하십시오. 디바이스마다 다른 서명 오버라이드를 구성하면 기본 오버라이드 정책이 일관되지 않을 수 있습니다.

모든 디바이스에 대해 서로 다른 IPS 정책을 사용하려면 어떻게 해야 합니까?

CDO는 모든 FDM 관리 디바이스에 대해 새 IPS 정책을 생성하므로 이 이름을 가진 정책이 여러 개 있을 수 있습니다. 각 디바이스가 온보딩된 후 CDO 제공 IPS 정책의 이름을 바꿀 필요가 없습니다. 정책을 확장하면 연결된 디바이스가 표시되며 디바이스 또는 정책별로 위협 이벤트 페이지 및 서명 오버라이드 페이지를 필터링할 수도 있습니다. 기본 오버라이드 정책을 사용자 지정하려면 디바이스별로 서명 오버라이드를 구성합니다. 이로 인해 기본 오버라이드 침입 정책이 일관되지 않게 되지만 기능이 금지되지는 않습니다.

FDM 관리 디바이스에서 오버라이드가 구성된 디바이스를 온보딩했습니다.

CDO 외부에서 구성된 오버라이드는 디바이스 구성이나 기능에 문제를 일으키지 않습니다.

오버라이드가 이미 구성되어 있는 디바이스를 온보딩하고 이 새 디바이스가 오버라이드가 없는 디바이스와 IP 정책을 공유하는 경우 IPS 정책이 일관성 없음으로 표시됩니다. 일관성 없음을 해결하려면 Firepower Intrusion Policy Signature Overrides의 단계 3을 참조하십시오.

SSL 암호 해독 문제 해결

재서명 암호 해독이 브라우저에서는 작동하지만 앱에서는 작동하지 않는 웹 사이트 처리(SSL 또는 인증 기관 피닝)

스마트폰 및 기타 디바이스용 일부 앱은 SSL(또는 인증 기관) 피닝이라는 기술을 사용합니다. SSL 피닝 기술은 원래 서버 인증서의 해시를 앱 자체에 포함합니다. 따라서 앱이 FDM 관리 디바이스에서 재서명된 인증서를 받으면 해시 검증에 실패하고 연결이 중단됩니다.

이때 기본적인 증상은 사용자가 사이트 앱을 사용해서는 웹 사이트에 연결할 수 없지만 웹 브라우저를 사용하면 연결할 수 있다는 것입니다(앱으로 연결에 실패한 디바이스에서 브라우저를 사용할 때도 연결 가능). 사용자가 Facebook iOS 또는 Android 앱은 사용할 수 없지만 Safari나 Chrome에서 https://www.facebook.com/을 입력하면 연결할 수 있는 경우를 예로 들 수 있습니다.

SSL 피닝은 특별히 메시지 가로채기(man-in-the-middle) 공격을 차단하는 데 사용되므로 이러한 현상을 해결하는 방법은 없습니다. 다음 옵션 중에서 선택해야 합니다.

-

앱 사용자를 지원합니다. 이 경우 사이트로의 트래픽을 암호 해독할 수 없습니다. SSL Decryption(SSL 암호 해독) 규칙의 Application(애플리케이션) 탭에서 사이트 애플리케이션용 Do Not Decrypt(암호 해독 안 함) 규칙을 생성하고, 이 규칙을 연결에 적용할 Decrypt Re-sign(재서명 암호 해독) 규칙 앞에 배치합니다.

-

사용자들이 브라우저만 사용하도록 강제합니다. 사이트로의 트래픽을 암호 해독해야 하는 경우에는 사용자에게 네트워크를 통해 연결할 때 사이트 앱을 사용할 수 없으며 브라우저만 사용해야 함을 알려야 합니다.

기타 세부정보

특정 사이트가 브라우저에서는 작동하는데 동일 디바이스의 앱에서는 작동하지 않는 경우 SSL 피닝 인스턴스를 살펴봐야 합니다. 하지만 심층적으로 확인하려면 연결 이벤트를 사용해 브라우저 테스트와 더불어 SSL 피닝을 확인할 수 있습니다.

앱은 두 가지 방식으로 해시 검증 장애를 처리할 수 있습니다.

-

Facebook 등의 그룹 1 앱은 서버에서 SH, CERT, SHD 메시지를 받는 즉시 SSL ALERT 메시지를 보냅니다. Alert는 보통 SSL 피닝을 나타내는 "Unknown CA (48)(알 수 없는 CA(48))" 알림입니다. 알림 메시지 후에는 TCP Reset(TCP 재설정)이 전송됩니다. 이벤트 세부사항에는 다음 증상이 표시됩니다.

-

SSL Flow Flag(SSL 플로우 플래그)에는 ALERT_SEEN이 포함되어 있습니다.

-

SSL Flow Flag(SSL 플로우 플래그)에는 APP_DATA_C2S 또는 APP_DATA_S2C가 포함되어 있지 않습니다.

-

SSL Flow Message(SSL 플로우 메시지)는 보통 CLIENT_HELLO, SERVER_HELLO, SERVER_CERTIFICATE, SERVER_KEY_EXCHANGE, SERVER_HELLO_DONE입니다.

-

-

Dropbox 등의 그룹 2 앱은 알림을 보내지 않습니다. 대신 핸드셰이크가 완료될 때까지 기다렸다가 TCP Reset(TCP 재설정)을 전송합니다. 이벤트에는 다음 증상이 표시됩니다.

-

SSL Flow Flag(SSL 플로우 플래그)에는 ALERT_SEEN, APP_DATA_C2S 또는 APP_DATA_S2C가 포함되어 있지 않습니다.

-

SSL Flow Message(SSL 플로우 메시지)는 보통 CLIENT_HELLO, SERVER_HELLO, SERVER_CERTIFICATE, SERVER_KEY_EXCHANGE, SERVER_HELLO_DONE, CLIENT_KEY_EXCHANGE, CLIENT_CHANGE_CIPHER_SPEC, CLIENT_FINISHED, SERVER_CHANGE_CIPHER_SPEC, SERVER_FINISHED입니다.

-

CA 인증서에 대한 다운로드 버튼이 비활성화됨

CDO에 준비되었지만 아직 디바이스에 다시 구축되지 않은 인증서(셀프 서명되고 업로드됨)에 대해서는 다운로드 버튼이 비활성화됩니다. 인증서는 디바이스에 구축한 후에만 다운로드할 수 있습니다.

일련 번호를 사용하여 FDM-관리 디바이스 온보딩 문제 해결

-

프로비저닝 오류

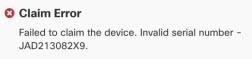

클레임 오류

유효하지 않은 일련 번호

Cisco Defense Orchestrator에서 디바이스를 클레임하는 동안 잘못된 일련 번호가 입력되었습니다.

해결 방법

-

CDO에서 FDM 관리 디바이스 인스턴스를 삭제합니다.

-

올바른 일련 번호를 입력하여 새 FDM 관리 디바이스 인스턴스를 생성하고 디바이스를 클레임합니다.

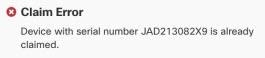

디바이스 일련 번호가 이미 요청됨

일련 번호를 사용하여 FDM 관리 디바이스를 온보딩할 때 다음 오류가 발생합니다.

원인

이 오류는 다음 이유 중 하나로 인해 발생할 수 있습니다.

-

디바이스가 외부 벤더로부터 구매되었을 수 있으며 디바이스가 벤더의 테넌시에 있습니다.

-

디바이스가 이전에 다른 지역의 다른 CDO 인스턴스에서 관리되었을 수 있으며 해당 클라우드 테넌시에 등록되어 있습니다.

해결 방법

다른 클라우드 테넌시에서 디바이스의 일련 번호를 등록 취소한 다음 테넌트에서 회수해야 합니다.

사전 요구 사항

디바이스는 클라우드 테넌시에 연결할 수 있는 인터넷에 연결되어 있어야 합니다.

외부 벤더에서 구매한 디바이스

외부 벤더에서 구매한 디바이스가 벤더의 클라우드 테넌시에 등록되었을 수 있습니다.

-

CDO에서 디바이스 인스턴스를 삭제합니다.

-

디바이스에 FXOS 이미지를 설치합니다. 자세한 내용은 FTD를 사용하는 Firepower 1000/21000용 Cisco FXOS 문제 해결 가이드의 "리이미징 절차" 장을 참조하십시오.

-

콘솔 포트에서 FXOS CLI에 연결합니다.

-

현재 관리자 비밀번호를 사용하여 FXOS에 로그인합니다.

-

FXOS CLI에서 local-mgmt: firepower # connect local-mgmt에 연결합니다.

-

명령을 실행하여 클라우드 테넌시에서 디바이스를 등록 취소합니다. firepower(local-mgmt) # cloud deregister.

-

등록 취소에 성공하면 CLI 인터페이스에서 성공 메시지를 반환합니다.

예: firepower(local-mgmt) # cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9

디바이스가 이미 클라우드 테넌시에서 등록 취소된 경우 CLI 인터페이스에 디바이스 일련 번호가 클라우드 테넌시에 등록되지 않았음을 나타냅니다. RESULT=success MESSAGE=DEVICE_NOT_FOUND: Device with serial number JAD213082x9 is not registered with 보안 서비스 익스체인지 , X-Flow-Id: 63e48b4c-8426-48fb-9bd0-25fcd7777b99

-

일련 번호를 제공하여 CDO에서 디바이스를 다시 클레임합니다. 자세한 내용은 디바이스 일련 번호를 사용하여 FDM 매니지드 디바이스 온보딩을 참조하십시오.

-

디바이스에 FDM 관리 디바이스 애플리케이션(버전 6.7 이상)을 설치합니다. 로우 터치(low-touch) 프로비저닝이 디바이스에서 시작되고 Cisco Cloud에 자체적으로 등록됩니다. CDO은 디바이스를 온보딩합니다.

다른 지역의 다른 클라우드 테넌시에서 이미 관리하는 FDM-관리 디바이스 온보딩

디바이스가 이전에 다른 지역의 다른 CDO 인스턴스에서 관리되었을 수 있으며 해당 클라우드 테넌시에 등록되어 있습니다.

사례 1: 디바이스를 소유하는 테넌트에 액세스할 수 있습니다.

-

영역 1의 CDO에서 디바이스 인스턴스를 삭제합니다.

-

Firewall Device Manager에서 페이지로 이동합니다. 디바이스가 CDO에서 제거되었음을 나타내는 경고 메시지가 나타납니다.

-

링크를 클릭하고 드롭다운 목록에서 Unregister Cloud Services(클라우드 서비스 등록 취소)를 선택합니다.

-

경고를 읽고 Unregister(등록 취소)를 클릭합니다.

-

영역 2의 CDO에서 디바이스를 클레임합니다.

-

Firewall Device Manager에서 로 이동하여 Auto-enroll with Tenancy from Cisco Defense Orchestrator(Cisco Defense Orchestrator에서 테넌시에 자동 등록) 옵션을 선택하고 Register(등록)를 클릭합니다. 디바이스는 새 지역에 속하는 새 테넌트에 매핑되고 CDO는 디바이스를 온보딩합니다.

사례 2: 디바이스를 소유하는 테넌트에 액세스할 수 없습니다.

-

콘솔 포트에서 FXOS CLI에 연결합니다.

-

현재 관리자 비밀번호를 사용하여 FXOS에 로그인합니다.

-

FXOS CLI에서 local-mgmt: firepower # connect local-mgmt에 연결합니다.

-

명령을 실행하여 클라우드 테넌시에서 디바이스를 등록 취소합니다. firepower(local-mgmt) # cloud deregister.

-

등록 취소에 성공하면 CLI 인터페이스에서 성공 메시지를 반환합니다.

예: firepower(local-mgmt) # cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9

디바이스가 클라우드에서 등록 취소됩니다.

-

영역 2의 CDO에서 디바이스를 클레임합니다.

-

Firewall Device Manager에서 로 이동하여 Auto-enroll with Tenancy from Cisco Defense Orchestrator(Cisco Defense Orchestrator에서 테넌시에 자동 등록) 옵션을 선택하고 Register(등록)를 클릭합니다. 디바이스는 새 지역에 속하는 새 테넌트에 매핑되고 CDO는 디바이스를 온보딩합니다.

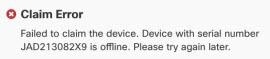

디바이스가 오프라인임

원인

다음 이유 중 하나로 인해 디바이스에서 Cisco Cloud에 연결할 수 없습니다.

-

디바이스가 잘못 연결되었습니다.

-

네트워크에 디바이스의 고정 IP 주소가 필요할 수 있습니다.

-

네트워크에서 맞춤형 DNS를 사용하거나 고객 네트워크에서 외부 DNS 차단이 있습니다.

-

PPPoE 인증이 필요합니다. (유럽 지역에서 일반적입니다.)

-

FDM 관리 디바이스가 프록시 뒤에 있습니다.

해결 방법

-

디바이스에 로그인하고 부트스트랩 CLI 프로세스 또는 CDO Easy 설정 프로세스를 통해 디바이스가 인터넷에 연결할 수 있도록 먼저 구성합니다.

-

케이블링 및 네트워크 연결을 확인합니다.

-

방화벽이 트래픽을 차단하고 있지 않은지 확인합니다.

-

보안 서비스 익스체인지 도메인에 연결할 수 있는지 확인합니다. 자세한 내용은 하드웨어 설치를 위한 구성 사전 요건을 참조하십시오.

디바이스를 클레임하지 못했음

원인

이 오류는 다음 이유 중 하나로 인해 발생할 수 있습니다.

-

보안 서비스 익스체인지에 일시적인 문제가 있을 수 있습니다.

-

서버가 다운되었을 수 있습니다.

해결 방법

-

CDO에서 FDM 관리 디바이스 인스턴스를 삭제합니다.

-

새 FDM 관리 디바이스 인스턴스를 생성하고 잠시 후 디바이스를 다시 클레임합니다.

참고 |

디바이스를 클레임할 수 없는 경우 워크플로로 이동하여 오류 메시지를 확인하고 CDO 지원 팀에 세부 정보를 전송합니다. |

프로비저닝 오류

디바이스 비밀번호가 변경되지 않았음

Cisco Defense Orchestrator에서 디바이스를 클레임할 때 디바이스의 초기 프로비저닝이 실패하고 Inventory(재고 목록) 페이지에 "Unprovisioned(프로비저닝되지 않음)" 메시지가 표시될 수 있습니다.

원인

기본 비밀번호가 변경되지 않은 새 FDM 관리 디바이스에 대해 CDO FDM 관리 디바이스 시리얼 온보딩 마법사에서 "Default Password Changed(기본 비밀번호 변경)" 옵션을 선택했을 수 있습니다.

해결 방법

디바이스의 비밀번호를 변경하려면 Inventory(재고 목록) 페이지에서 Enter Password(비밀번호 입력)를 클릭해야 합니다. CDO가 새 비밀번호를 사용하여 계속 진행하고 디바이스를 온보드합니다.

디바이스 비밀번호가 이미 변경됨

CDO에서 디바이스를 클레임할 때 디바이스의 초기 프로비저닝이 실패하고 Inventory(재고 목록) 페이지에 "Unprovisioned(프로비저닝되지 않음)" 메시지가 표시될 수 있습니다.

원인

기본 비밀번호가 이미 변경된 FDM 관리 디바이스에 대해 CDO FDM 관리 디바이스 시리얼 온보딩 마법사에서 "Default Password Not Changed(기본 비밀번호가 변경되지 않음)" 옵션을 선택했을 수 있습니다.

해결 방법

시리얼 온보딩 마법사에서 제공된 새 비밀번호를 무시하려면 Inventory(재고 목록) 페이지에서 Confirm and Proceed(확인 및 진행)를 클릭해야 합니다. CDO가 새 비밀번호를 사용하여 계속 진행하고 디바이스를 온보드합니다.

기타 오류

다른 모든 프로비저닝 오류의 경우 Retry(재시도)를 클릭하여 프로비저닝을 다시 시작할 수 있습니다. 여러 번 재시도한 후에도 실패하면 다음 단계를 수행합니다.

-

CDO에서 FDM 관리 디바이스 인스턴스를 삭제하고 새 인스턴스를 생성합니다. 온보딩 단계는 디바이스 일련 번호를 사용하여 FDM 매니지드 디바이스 온보딩을 참조하십시오.

-

Firewall Device Manager에서 로 이동하여 Auto-enroll with Tenancy from Cisco Defense Orchestrator(Cisco Defense Orchestrator에서 테넌시에 자동 등록) 옵션을 선택하고 Register(등록)를 클릭합니다.

FDM-관리 HA 생성 문제 해결

이벤트 설명 오류

Cisco Defense Orchestrator에서 FDM 관리 HA 쌍을 온보딩하거나 생성하려고 하면 HA 쌍이 형성되지 않고 다음 메시지와 함께 오류가 표시될 수 있습니다.

Event description(이벤트 설명):CD App Sync 오류는 Cisco Threat Response가 Active에서는 활성화되지만 Standb에서는 활성화되지 않는다는 것입니다.

이 오류가 표시되면 HA 쌍 내의 디바이스 중 하나 또는 둘 모두의 디바이스가 CDO, Firepower Threat Response 또는 Cisco Success Network와 같은 Cisco cloud 서버에 이벤트를 보낼 수 있도록 구성되지 않은 것입니다.

Firewall Device Manager UI에서 Send Events to the Cisco Cloud(Cisco Cloud로 이벤트 보내기) 기능을 활성화해야 합니다. 자세한 내용은 실행 중인 버전의 Firepower Device Manager 구성 가이드에서 클라우드 서비스 구성 장을 참조하십시오.

HA를 생성한 후 디바이스 중 하나가 잘못된 상태입니다.

HA를 만드는 동안 디바이스 중 하나가 비정상 상태이거나 오류 상태가 되면 HA 쌍을 끊고 디바이스 상태를 확인한 다음 HA를 다시 생성합니다. failover history(장애 조치 기록)이 문제를 진단하는 데 도움이 될 수 있습니다.

를 클릭합니다.

를 클릭합니다.

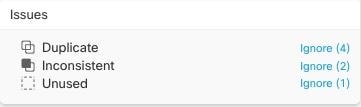

는 이름은 다르지만 값은 동일한 디바이스에 있는 두 개 이상의 개체입니다. 이러한 개체는 대개 실수로 생성되고 유사한 용도로 사용되며 다른 정책에서 사용됩니다. 중복 개체 문제를 해결한 후 CDO는 유지된 개체 이름으로

영향을 받는 모든 개체 참조를 업데이트합니다.

는 이름은 다르지만 값은 동일한 디바이스에 있는 두 개 이상의 개체입니다. 이러한 개체는 대개 실수로 생성되고 유사한 용도로 사용되며 다른 정책에서 사용됩니다. 중복 개체 문제를 해결한 후 CDO는 유지된 개체 이름으로

영향을 받는 모든 개체 참조를 업데이트합니다.

는 디바이스 구성에 존재하지만 다른 개체, 액세스 목록 또는 NAT 규칙에서 참조하지 않는 개체입니다.

는 디바이스 구성에 존재하지만 다른 개체, 액세스 목록 또는 NAT 규칙에서 참조하지 않는 개체입니다.

를 클릭하여 CDO에서 사용되지 않는 개체를 제거합니다.

를 클릭하여 CDO에서 사용되지 않는 개체를 제거합니다.

는 두 개 이상의 디바이스에서 이름은 같지만 값이 다른 개체입니다. 사용자가 동일한 이름 및 콘텐츠를 사용하여 서로 다른 구성에서 개체를 생성하지만 시간이 지남에 따라 이러한 개체의 값이 달라지므로 불일치가 발생하는 경우가

있습니다.

는 두 개 이상의 디바이스에서 이름은 같지만 값이 다른 개체입니다. 사용자가 동일한 이름 및 콘텐츠를 사용하여 서로 다른 구성에서 개체를 생성하지만 시간이 지남에 따라 이러한 개체의 값이 달라지므로 불일치가 발생하는 경우가

있습니다.

피드백

피드백