| 716001 |

WebVPN Session Started |

| 716002 |

WebVPN Session Terminated |

| 716003 |

WebVPN User URL access |

| 716004 |

WebVPN User URL access denied |

| 716005 |

WebVPN ACL error |

| 716006 |

WebVPN User Disabled |

| 716007 |

WebVPN Unable to Create |

| 716008 |

WebVPN Debug |

| 716009 |

WebVPN ACL error |

| 716010 |

WebVPN User access network |

| 716011 |

WebVPN User access |

| 716012 |

WebVPN User Directory access |

| 716013 |

WebVPN User file access |

| 716014 |

WebVPN User file access |

| 716015 |

WebVPN User file access |

| 716016 |

WebVPN User file access |

| 716017 |

WebVPN User file access |

| 716018 |

WebVPN User file access |

| 716019 |

WebVPN User file access |

| 716020 |

WebVPN User file access |

| 716021 |

WebVPN user access file denied |

| 716022 |

WebVPN Unable to connect proxy |

| 716023 |

WebVPN session limit reached |

| 716024 |

WebVPN User access error |

| 716025 |

WebVPN User access error |

| 716026 |

WebVPN User access error |

| 716027 |

WebVPN User access error |

| 716028 |

WebVPN User access error |

| 716029 |

WebVPN User access error |

| 716030 |

WebVPN User access error |

| 716031 |

WebVPN User access error |

| 716032 |

WebVPN User access error |

| 716033 |

WebVPN User access error |

| 716034 |

WebVPN User access error |

| 716035 |

WebVPN User access error |

| 716036 |

WebVPN User login successful |

| 716037 |

WebVPN User login failed |

| 716038 |

WebVPN User Authentication Successful |

| 716039 |

WebVPN User Authentication Rejected |

| 716040 |

WebVPN User logging denied |

| 716041 |

WebVPN ACL hit count |

| 716042 |

WebVPN ACL hit |

| 716043 |

WebVPN Port forwarding |

| 716044 |

WebVPN Bad Parameter |

| 716045 |

WebVPN Invalid Parameter |

| 716046 |

WebVPN connection terminated |

| 716047 |

WebVPN ACL usage |

| 716048 |

WebVPN memory issue |

| 716049 |

WebVPN Empty SVC ACL |

| 716050 |

WebVPN ACL error |

| 716051 |

WebVPN ACL error |

| 716052 |

WebVPN Session Terminated |

| 716053 |

WebVPN SSO Server added |

| 716054 |

WebVPN SSO Server deleted |

| 716055 |

WebVPN Authentication Successful |

| 716056 |

WebVPN Authentication Failed |

| 716057 |

WebVPN Session terminated |

| 716058 |

WebVPN Session lost |

| 716059 |

WebVPN Session resumed |

| 716060 |

WebVPN Session Terminated |

| 722001 |

WebVPN SVC Connect request error |

| 722002 |

WebVPN SVC Connect request error |

| 722003 |

WebVPN SVC Connect request error |

| 722004 |

WebVPN SVC Connect request error |

| 722005 |

WebVPN SVC Connect update issue |

| 722006 |

WebVPN SVC Invalid address |

| 722007 |

WebVPN SVC Message |

| 722008 |

WebVPN SVC Message |

| 722009 |

WebVPN SVC Message |

| 722010 |

WebVPN SVC Message |

| 722011 |

WebVPN SVC Message |

| 722012 |

WebVPN SVC Message |

| 722013 |

WebVPN SVC Message |

| 722014 |

WebVPN SVC Message |

| 722015 |

WebVPN SVC invalid frame |

| 722016 |

WebVPN SVC invalid frame |

| 722017 |

WebVPN SVC invalid frame |

| 722018 |

WebVPN SVC invalid frame |

| 722019 |

WebVPN SVC Not Enough Data |

| 722020 |

WebVPN SVC no address |

| 722021 |

WebVPN Memory issue |

| 722022 |

WebVPN SVC connection established |

| 722023 |

WebVPN SVC connection terminated |

| 722024 |

WebVPN Compression Enabled |

| 722025 |

WebVPN Compression Disabled |

| 722026 |

WebVPN Compression reset |

| 722027 |

WebVPN Decompression reset |

| 722028 |

WebVPN Connection Closed |

| 722029 |

WebVPN SVC Session terminated |

| 722030 |

WebVPN SVC Session terminated |

| 722031 |

WebVPN SVC Session terminated |

| 722032 |

WebVPN SVC connection Replacement |

| 722033 |

WebVPN SVC Connection established |

| 722034 |

WebVPN SVC New connection |

| 722035 |

WebVPN Received Large packet |

| 722036 |

WebVPN transmitting Large packet |

| 722037. |

WebVPN SVC connection closed |

| 722038 |

WebVPN SVC session terminated |

| 722039 |

WebVPN SVC invalid ACL |

| 722040 |

WebVPN SVC invalid ACL |

| 722041 |

WebVPN SVC IPv6 not available |

| 722042 |

WebVPN invalid protocol |

| 722043 |

WebVPN DTLS disabled |

| 722044 |

WebVPN unable to request address |

| 722045 |

WebVPN Connection terminated |

| 722046 |

WebVPN Session terminated |

| 722047 |

WebVPN Tunnel terminated |

| 722048 |

WebVPN Tunnel terminated |

| 722049 |

WebVPN Session terminated |

| 722050 |

WebVPN Session terminated |

| 722051 |

WebVPN address assigned |

| 722053 |

WebVPN Unknown client |

| 723001 |

WebVPN Citrix connection Up |

| 723002 |

WebVPN Citrix connection Down |

| 723003 |

WebVPN Citrix no memory issue |

| 723004 |

WebVPN Citrix bad flow control |

| 723005 |

WebVPN Citrix no channel |

| 723006 |

WebVPN Citrix SOCKS error |

| 723007 |

WebVPN Citrix connection list broken |

| 723008 |

WebVPN Citrix invalid SOCKS |

| 723009 |

WebVPN Citrix invalid connection |

| 723010 |

WebVPN Citrix invalid connection |

| 723011 |

WebVPN citrix Bad SOCKS |

| 723012 |

WebVPN Citrix Bad SOCKS |

| 723013 |

WebVPN Citrix invalid connection |

| 723014 |

WebVPN Citrix connected to Server |

| 724001 |

WebVPN Session not allowed |

| 724002 |

WebVPN Session terminated |

| 724003 |

WebVPN CSD |

| 724004 |

WebVPN CSD |

| 725001 |

SSL handshake Started |

| 725002 |

SSL Handshake completed |

| 725003 |

SSL Client session resume |

| 725004 |

SSL Client request Authentication |

| 725005 |

SSL Server request authentication |

| 725006 |

SSL Handshake failed |

| 725007 |

SSL Session terminated |

| 725008 |

SSL Client Cipher |

| 725009 |

SSL Server Cipher |

| 725010 |

SSL Cipher |

| 725011 |

SSL Device choose Cipher |

| 725012 |

SSL Device choose Cipher |

| 725013 |

SSL Server choose cipher |

| 725014. |

SSL LIB error |

| 725015 |

SSL client certificate failed |

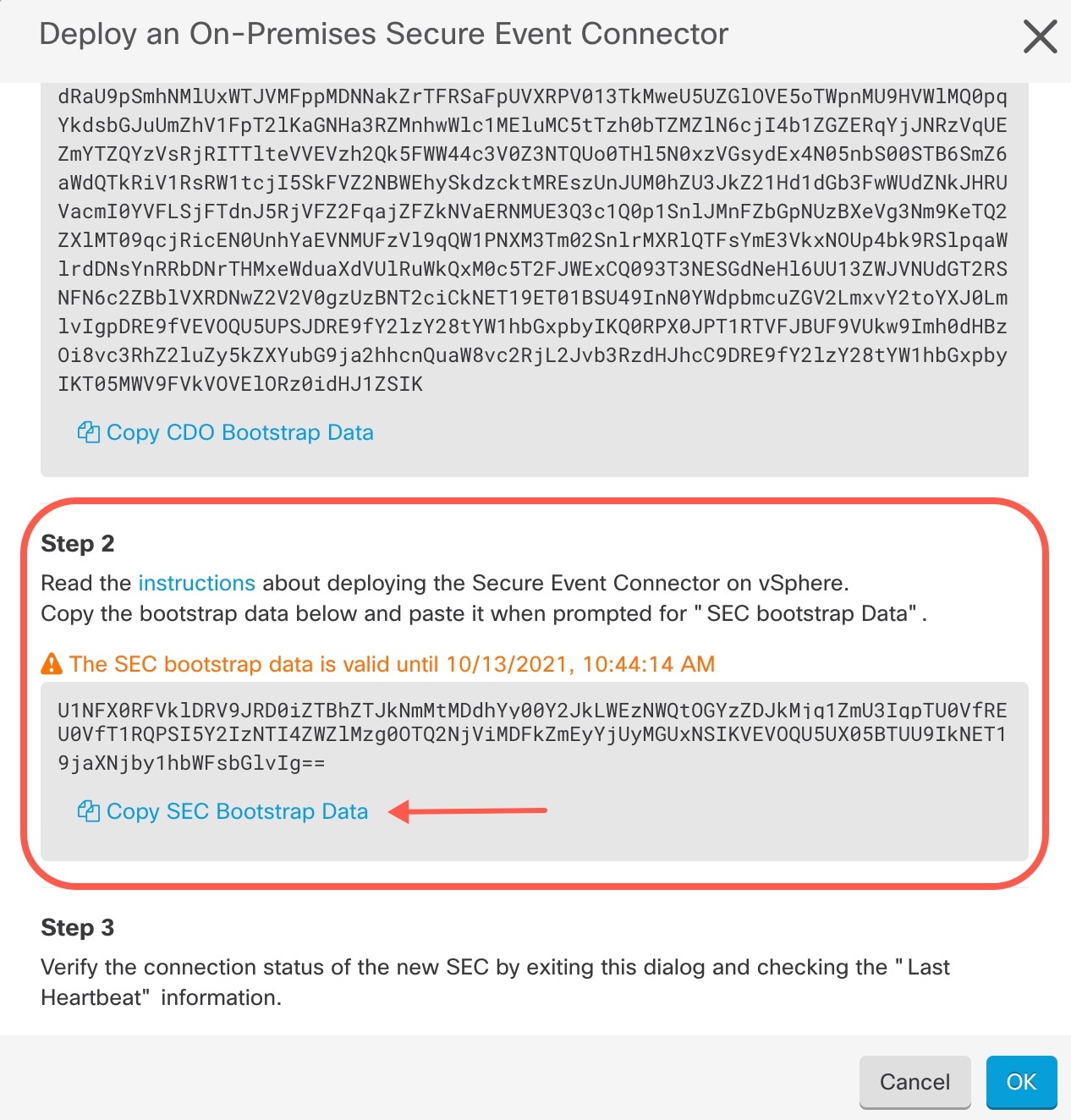

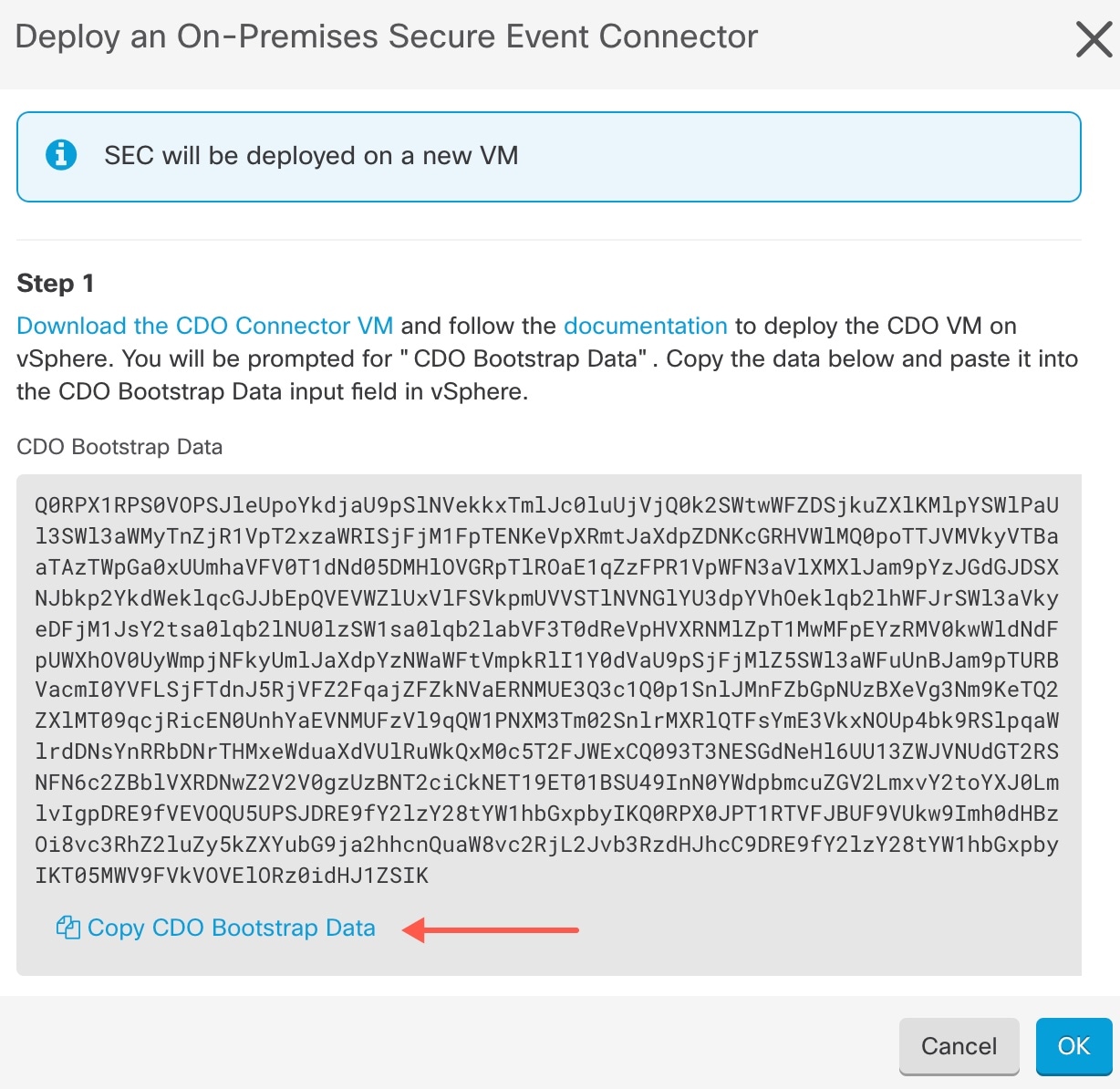

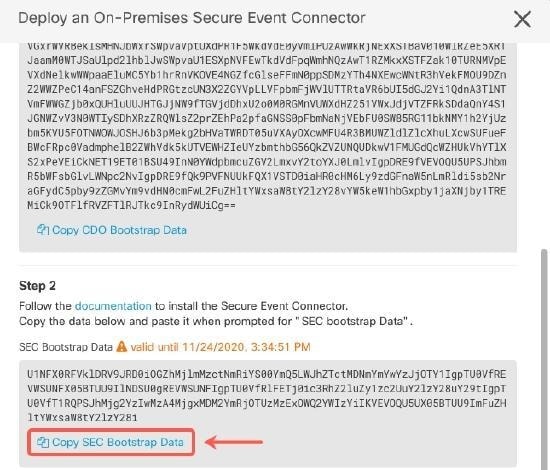

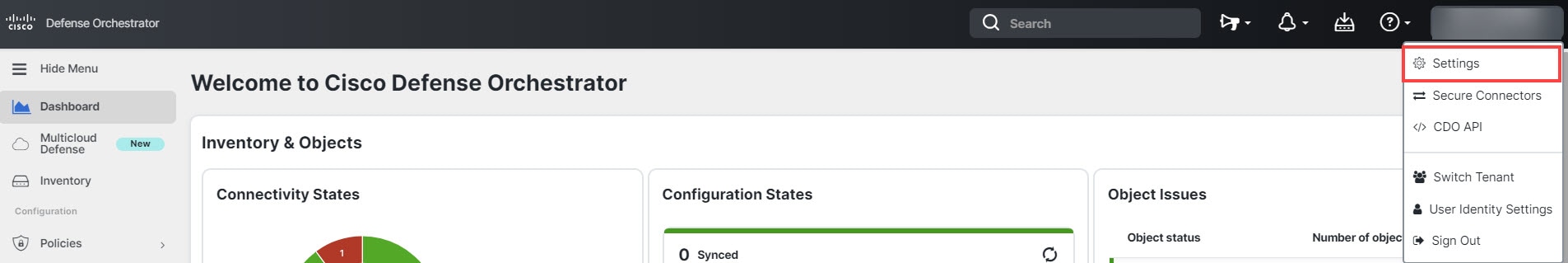

을 클릭하고 보안 이벤트 커넥터(보안 이벤트 커넥터)를 클릭합니다.

을 클릭하고 보안 이벤트 커넥터(보안 이벤트 커넥터)를 클릭합니다.

) - 모든 센서와 연결 설정됨, 구성된 경우 CDO

) - 모든 센서와 연결 설정됨, 구성된 경우 CDO

) - 일부 센서 또는 CDO(구성된 경우)와의 연결이 설정되었으며 하나 이상의 센서가 제대로 구성되지 않음

) - 일부 센서 또는 CDO(구성된 경우)와의 연결이 설정되었으며 하나 이상의 센서가 제대로 구성되지 않음

) - 구성된 모든 센서 및 CDO(구성된 경우)와의 연결 끊김

) - 구성된 모든 센서 및 CDO(구성된 경우)와의 연결 끊김

) > Sensors(센서)를 선택합니다.

) > Sensors(센서)를 선택합니다.

)을 클릭하여 해당 유형의 모든 로깅된 관찰을 확인합니다.

)을 클릭하여 해당 유형의 모든 로깅된 관찰을 확인합니다.

)을 클릭하고 낮음, 중간 또는 높음을 선택하여 우선순위를 변경합니다.

)을 클릭하고 낮음, 중간 또는 높음을 선택하여 우선순위를 변경합니다.

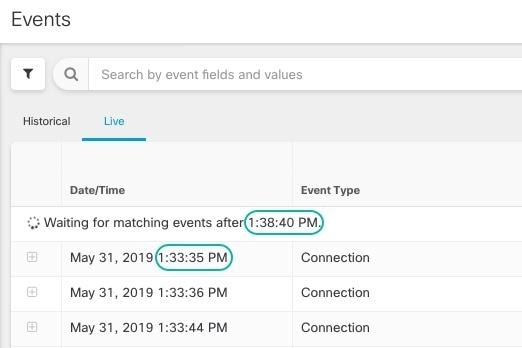

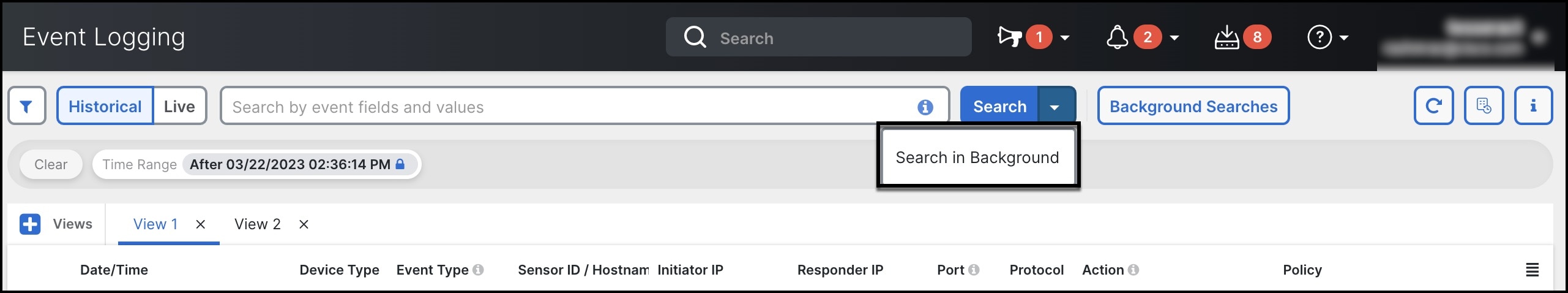

또는 "일시 중지"

또는 "일시 중지"  할 수 있습니다. 라이브 이벤트가 "재생" 중인 경우 CDO는 이벤트 뷰어에 지정된 필터링 기준과 일치하는 이벤트를 수신된 순서대로 표시합니다. 이벤트가 일시 중지된 경우 CDO는 라이브 이벤트 재생을 다시 시작할 때까지

라이브 이벤트 페이지를 업데이트하지 않습니다. 이벤트 재생을 다시 시작하면 CDO는 이벤트 재생을 다시 시작한 시점부터 Live(라이브) 페이지에 이벤트를 채우기 시작합니다. 누락된 항목은 다시 채우지 않습니다.

할 수 있습니다. 라이브 이벤트가 "재생" 중인 경우 CDO는 이벤트 뷰어에 지정된 필터링 기준과 일치하는 이벤트를 수신된 순서대로 표시합니다. 이벤트가 일시 중지된 경우 CDO는 라이브 이벤트 재생을 다시 시작할 때까지

라이브 이벤트 페이지를 업데이트하지 않습니다. 이벤트 재생을 다시 시작하면 CDO는 이벤트 재생을 다시 시작한 시점부터 Live(라이브) 페이지에 이벤트를 채우기 시작합니다. 누락된 항목은 다시 채우지 않습니다.

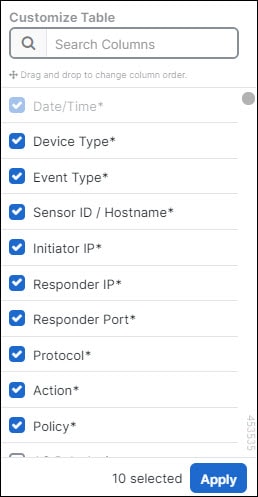

을 클릭하고 원하는 열을 선택하거나 선택 취소합니다.

을 클릭하고 원하는 열을 선택하거나 선택 취소합니다.

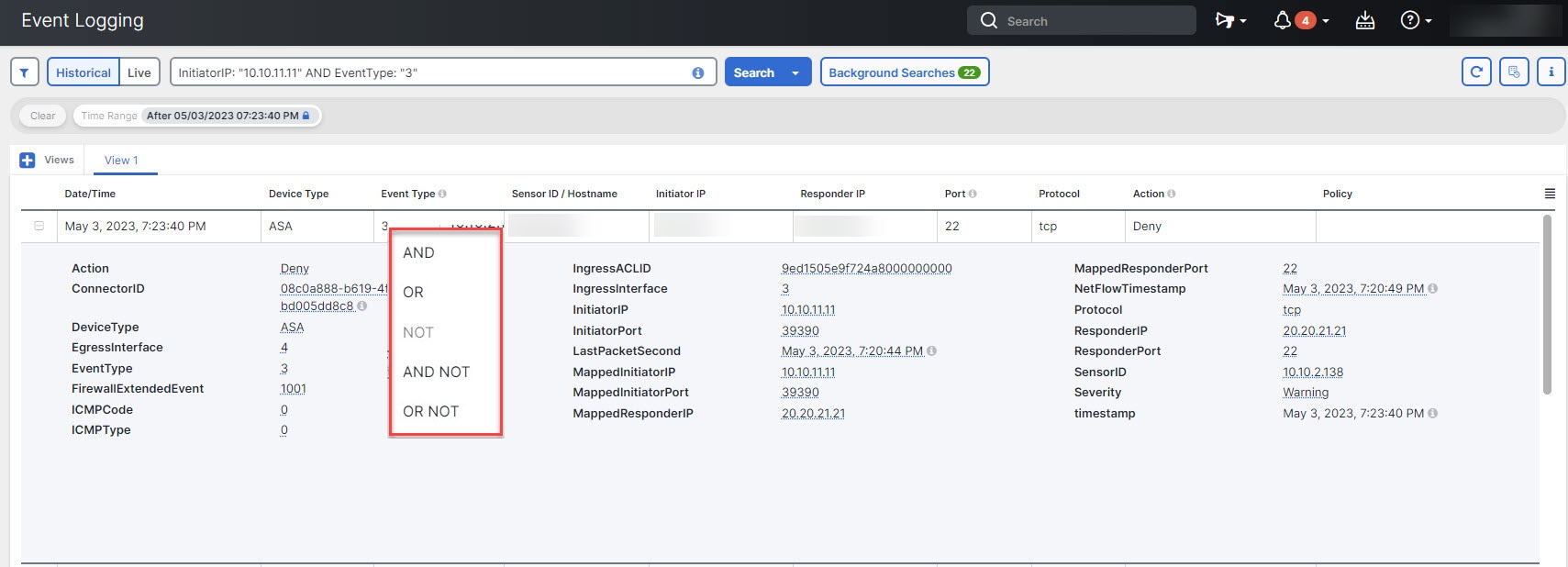

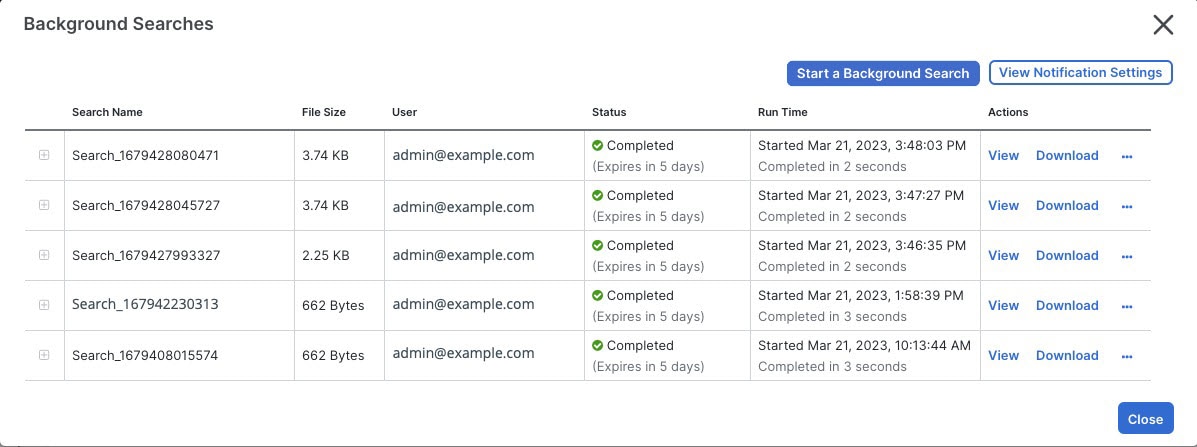

를 클릭합니다.

를 클릭합니다.

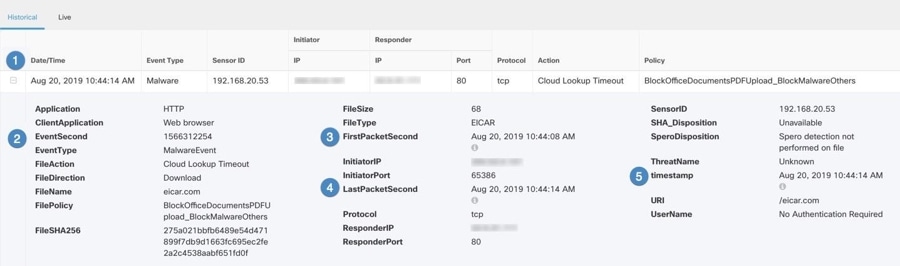

를 클릭합니다. 필터링 열은 고정 아이콘

를 클릭합니다. 필터링 열은 고정 아이콘  을 클릭하여 열 수 있습니다.

을 클릭하여 열 수 있습니다.

피드백

피드백