인터페이스

CDO(Cisco Defense Orchestrator)를 사용하여 FTD(Firepower Threat Defense) 디바이스에서 데이터 인터페이스 또는 관리/진단 인터페이스를 구성하고 편집할 수 있습니다.

현재 CDO는 라우팅 인터페이스 및 브리지 그룹만 구성할 수 있습니다. 구성 패시브 인터페이스는 지원하지 않습니다.

Firepower 인터페이스 구성에 대한 지침 및 제한 사항

Cisco Defense Orchestrator(CDO)를 사용하여 디바이스를 구성할 때는 인터페이스 구성에 여러 가지 제한이 적용됩니다. 다음 기능이 필요한 경우 Firepower Management Center를 사용하여 디바이스를 구성해야 합니다.

방화벽

-

라우팅 방화벽 모드만 지원됩니다. 투명 방화벽 모드 인터페이스는 구성할 수 없습니다.

-

물리적 Firepower 1010 디바이스만 스위치 포트 모드에 대해 구성된 인터페이스를 지원합니다. 자세한 내용은 FDM-관리 디바이스용 스위치 포트 모드 인터페이스를 참조하십시오.

수동

-

현재 Cisco Defense Orchestrator(CDO)는 패시브 또는 ERSPAN 인터페이스를 구성할 수 없는 인터페이스 테이블 광고에서 패시브 인터페이스 모드를 식별하지 않습니다. 패시브 인터페이스를 구성하고 식별하려면 FDM 관리 UI를 사용해야 합니다.

IPS 전용 모드

-

인터페이스를 IPS 전용 처리를 위해 인라인(인라인 집합 내) 또는 인라인 탭으로 구성할 수는 없습니다. IPS 전용 모드 인터페이스는 여러 방화벽 검사를 건너뛰며 IPS 보안 정책만 지원합니다. 그에 비해 방화벽 모드 인터페이스는 흐름 유지, IP 및 TCP 레이어 둘 다에서 흐름 상태 추적, IP 조각 모음 및 TCP 표준화와 같은 방화벽 기능에 트래픽을 적용합니다.

-

보안 정책에 따라 이 방화벽 모드 트래픽에 대해 IPS 기능을 선택 사항으로 구성할 수도 있습니다.

EtherChannel

CDO는 버전 6.5 이상을 실행하는 디바이스에 대한 읽기, 생성 및 기능을 지원합니다. Etherchannel 인터페이스를 생성하는 방법에 대한 자세한 내용은 FDM 매니지드 디바이스에 대한 EtherChannel 인터페이스 추가를 참조하십시오. 생성하려면

-

물리적 Firepower 디바이스에서 최대 48개의 EtherChannel을 구성할 수 있지만, 한 번에 활성화할 수 있는 인터페이스의 수는 디바이스 모델에 따라 다릅니다. 디바이스별 제한 사항은 디바이스별 요구 사항을 참조하십시오.

-

채널 그룹의 모든 인터페이스는 미디어 유형 및 용량이 동일해야 하며 속도 및 듀플렉스를 동일하게 설정해야 합니다. 미디어 유형은 RJ-45 또는 SFP일 수 있으며 서로 다른 유형(구리 및 광섬유)의 SFP를 혼합할 수 있습니다. 더 큰 용량의 인터페이스에서는 속도를 낮게 설정하여 인터페이스 용량(예: 1GB 및 10GB 인터페이스)을 혼합하여 사용할 수 없습니다.

-

EtherChannel을 연결하는 디바이스는 802.3ad EtherChannel도 지원해야 합니다.

-

FDM 매니지드 디바이스는 VLAN 태그가 지정된 LACPDU를 지원하지 않습니다. Cisco IOS vlan dot1Q tag native 명령을 사용하여 인접한 스위치에서 네이티브 VLAN 태깅을 활성화할 경우, FDM 관리 디바이스에서는 태그 처리된 LACPDU를 제거합니다. 인접한 스위치에서 네이티브 VLAN 태깅을 비활성화해야 합니다.

-

모든 FDM 관리 디바이스 컨피그레이션에서는 멤버 물리적 인터페이스 대신 논리적 EtherChannel 인터페이스를 참조합니다.

Note

PortChannel로 설정된 인터페이스는 물리적 인터페이스, 이중 인터페이스만 사용할 수 있으며 하위 인터페이스는 브리지 그룹 멤버 인터페이스로 지원됩니다.

브리지 그룹

현재 CDO는 하나의 브리지 그룹 구성을 지원합니다. 디바이스가 브리지 그룹을 지원하는지 확인하려면 자세한 내용은 FDM-관리 디바이스 구성의 브리지 그룹 호환성을 참조하십시오.

브리지 그룹에 인터페이스를 추가할 때는 다음 사항에 유의하십시오.

-

인터페이스에 이름이 있어야 합니다.

-

인터페이스에 대해 IPv4 또는 IPv6 주소(고정 주소 또는 DHCP를 통해 제공된 주소)가 정의되어 있으면 안 됩니다.

-

BVI는 멤버 인터페이스로 VLAN 인터페이스 또는 기타 라우팅된 인터페이스를 가질 수 있지만, 단일 BVI에서 둘 다 멤버 인터페이스로 가질 수는 없습니다.

-

BVI는 멤버 인터페이스로 VLAN 인터페이스 또는 기타 라우팅된 인터페이스를 가질 수 있지만, 단일 BVI에서 둘 다 멤버 인터페이스로 가질 수는 없습니다.

-

인터페이스는 PPPoE(Point-to-Point Protocol over Ethernet)일 수 없습니다.

-

인터페이스는 보안 영역(영역에 있는 경우)과 연결할 수 없습니다. 브리지 그룹에 인터페이스를 추가하려면 먼저 인터페이스에 대한 NAT 규칙을 삭제해야 합니다.

-

멤버 인터페이스는 개별적으로 활성화 및 비활성화합니다. 그러므로 사용하지 않는 인터페이스는 브리지 그룹에서 제거할 필요 없이 비활성화할 수 있습니다. 브리지 그룹 자체는 항상 활성화됩니다.

-

브리지 그룹의 멤버로 추가할 인터페이스를 구성할 수 있습니다. 인터페이스 요구 사항 및 생성에 대한 내용은 브리지 그룹 구성을 참조하십시오.

Point-to-Point Protocol over Ethernet

-

IPv4에 대해서는 PPPoE(Point-to-Point Protocol over Ethernet)를 구성할 수 없습니다. 인터넷 인터페이스가 DSL/케이블 모뎀에 연결되어 있거나 기타 ISP 연결을 사용하며 ISP에서 PPPoE를 사용하여 IP 주소를 제공하는 경우에는 FDM을 사용하여 이러한 설정을 구성해야 합니다.

VLAN

VLAN 인터페이스 및 VLAN 멤버 구성에 대한 자세한 내용은 FDM-관리 디바이스 VLAN 구성을 참조하십시오. 스위치 포트 모드에 대한 VLAN 구성에 대한 자세한 내용은 스위치 포트 모드에 대한 FDM-관리 디바이스 VLAN 구성을 참조하십시오.

-

인터페이스는 물리적 인터페이스여야 합니다.

-

인터페이스는 관리 전용일 수 없습니다.

-

인터페이스는 BVI, 하위 인터페이스, 다른 VLAN 인터페이스, EtherChannel 등 다른 유형의 인터페이스로 연결할 수 없습니다.

-

인터페이스는 BVI 멤버 또는 etherchannel 멤버일 수 없습니다.

-

디바이스 모델은 다양한 수의 VLAN 멤버를 지원합니다. 자세한 내용은 디바이스 모델별 VLAN 멤버의 최대 수를 참조하십시오.

Note

사용자 환경에 VLAN을 구성하려면 자세한 내용은 Firepower VLAN 하위 인터페이스 및 802.1Q 트렁킹 구성을 참조하십시오.

네트워크 모듈 카드

선택적 네트워크 모듈 설치는 ASA 5515-X, 5525-X, 5545-X, 5555-X 및 Firepower 2100 Series 디바이스로 제한됩니다.

-

카드는 부트스트랩 중(즉, 초기 설치/리이미징 시 또는 로컬/제거 관리 간 전환 시)에만 검색됩니다. CDO는 이러한 인터페이스의 속도 및 듀플렉스를 올바른 기본값으로 설정합니다. 사용 가능한 인터페이스의 총 개수는 변경하지 않고 선택 사항인 카드를 인터페이스의 속도/듀플렉스 옵션을 변경하는 카드로 교체하는 경우, 시스템이 교체된 인터페이스에 대한 올바른 속도/듀플렉스 값을 인식하도록 디바이스를 재부팅합니다. 디바이스를 사용하는 SSH 또는 콘솔 세션에서 reboot 명령을 입력합니다. 그런 다음 시스템에서는 원래 설정을 자동으로 수정하지 않으므로 CDO를 사용하여 기능 변경 사항이 있는 각 물리적 인터페이스를 편집하고 유효한 속도 및 듀플렉스 옵션을 선택합니다. 시스템 행동을 수정하려면 변경 사항을 바로 구축합니다.

- FDM 관리 Secure Firewall 3100 시리즈 디바이스에서 네트워크 모듈을 활성화 또는 비활성화하거나 인터페이스의 브레이크아웃 온라인 삽입 및 제거(OIR)를 수행할 수 없습니다.

-

Note

카드를 인터페이스의 총 개수를 변경하는 카드로 교체하거나 다른 개체에서 참조하는 인터페이스를 제거하면 예기치 않은 문제가 발생할 수 있습니다. 이러한 유형의 변경을 수행해야 하는 경우, 먼저 제거할 인터페이스에 대한 모든 참조(예: 보안 영역 멤버십, VPN 연결 등)를 제거합니다. 또한, 변경을 수행하기 전에 백업을 수행하는 것이 좋습니다.

가상 FDM-관리 디바이스의 인터페이스

-

가상 FDM 관리 디바이스를 다시 초기화하지 않고는 인터페이스를 추가하거나 제거할 수 없습니다. FDM 관리 디바이스에서 이러한 작업을 실행해야 합니다.

Note

인터페이스를 다른 속도/듀플렉스 기능이 있는 인터페이스로 교체하는 경우, 다음 절차에 따라 시스템이 새로운 속도/듀플렉스 값을 인식하도록 디바이스를 재부팅합니다. 장치의 CLI 콘솔에서 reboot 명령을 입력합니다. 그런 다음 시스템에서는 원래 설정을 자동으로 수정하지 않으므로 CDO에서는 기능 변경 사항이 있는 각 인터페이스를 편집하고 유효한 속도 및 듀플렉스 옵션을 선택합니다. 시스템 행동을 수정하려면 변경 사항을 바로 구축합니다.

디바이스 모델별 VLAN 멤버의 최대 수

디바이스 모델은 구성할 수 있는 VLAN 하위 인터페이스의 최대 수를 제한합니다. 하위 인터페이스는 데이터 인터페이스에서만 구성할 수 있으며 관리 인터페이스에서는 구성할 수 없습니다. 다음 표에서는 각 디바이스 모델의 제한 사항에 대해 설명합니다.

|

모델 |

VLAN 하위 인터페이스의 최대 수 |

|---|---|

|

Firepower 1010 |

60 |

|

Firepower 1120 |

512 |

|

Firepower 1140, Firepower 1150 |

1024 |

|

Firepower 2100 |

1024 |

|

Secure Firewall 3100 |

1024 |

|

Firepower 4100 |

1024 |

|

Firepower 9300 |

1024 |

|

ASA 5508-X |

50 |

|

ASA 5515-X |

100 |

|

ASA 5516-X |

100 |

|

ASA 5525-X |

200 |

|

ASA 5545-X |

300 |

|

ASA 5555-X |

500 |

|

ISA 3000 |

100 |

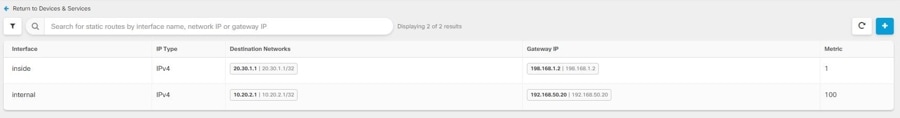

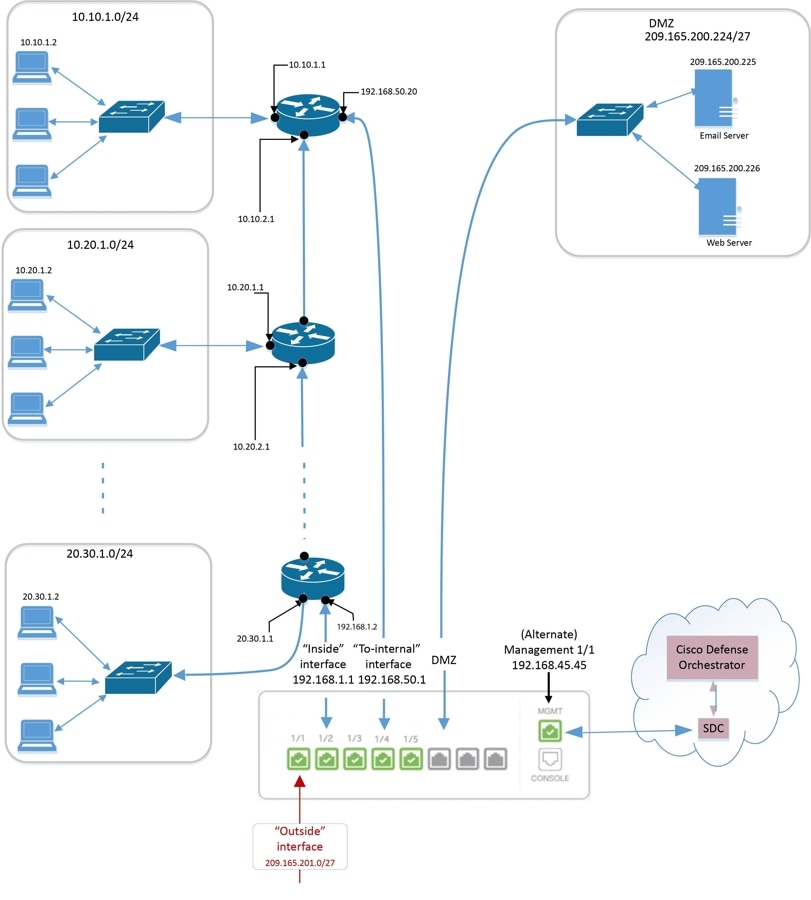

Firepower 데이터 인터페이스

CDO(Cisco Defense Orchestrator)는 FDM 관리 디바이스에서 라우팅 인터페이스 및 브리지 가상 인터페이스 구성을 지원합니다.

라우팅 인터페이스

각 레이어 3 라우팅 인터페이스(또는 하위 인터페이스)에는 고유한 서브넷의 IP 주소가 필요합니다. 이러한 인터페이스는 보통 스위치, 다른 라우터의 포트 또는 ISP/WAN 게이트웨이에 연결합니다.

고정 주소를 할당할 수도 있고, DHCP 서버에서 주소를 가져올 수도 있습니다. 그러나 DHCP 서버가 디바이스에서 고정으로 정의된 인터페이스와 같은 서브넷의 주소를 제공하는 경우 시스템은 DHCP 인터페이스를 비활성화합니다. DHCP를 사용하여 주소를 가져오는 인터페이스가 트래픽 전달을 중지하는 경우에는 주소가 디바이스의 다른 인터페이스에 대한 서브넷과 중복되는지 확인하십시오.

라우팅 인터페이스에서 IPv6 주소와 IPv4 주소를 모두 구성할 수 있습니다. IPv4 및 IPv6 모두에 대한 기본 경로를 구성해야 합니다. 이 작업은 Firepower Device Manager를 사용하여 FDM 관리 디바이스에서 수행해야 합니다. 기본 경로 구성에 대한 자세한 내용은 "Firepower Device Manager 버전 x.x.x용 Cisco Firepower Threat Defense 구성 가이드"의 기본 사항 > 라우팅을 참조하십시오.

브리지 그룹 및 브리지 가상 인터페이스

브리지 그룹은 FDM 관리 디바이스에서 경로 대신 브리징하는 인터페이스 그룹입니다. 브리지 인터페이스는 브리지 그룹에 속하며 모든 인터페이스는 동일한 네트워크에 있습니다. 브리지 그룹은 브리지 네트워크에 IP 주소가 있는 BVI(브리지 가상 인터페이스)로 표시됩니다. 브리지 그룹에 포함된 인터페이스를 "멤버"라고 합니다.

BVI의 이름을 지정하면 라우팅 인터페이스와 BVI를 라우팅할 수 있습니다. 이 경우 BVI는 멤버 인터페이스와 라우팅 인터페이스 간의 게이트웨이 역할을 합니다. BVI의 이름을 지정하지 않으면 브리지 그룹 멤버 인터페이스의 트래픽은 브리지 그룹을 벗어날 수 없습니다. 일반적으로는 인터넷에 멤버 인터페이스를 라우팅할 수 있도록 인터페이스 이름을 지정합니다.

FDM 관리 디바이스는 브리지 그룹을 하나만 지원합니다. 따라서 CDO는 하나의 브리지 그룹만 관리할 수 있으며, 디바이스에서 추가 브리지 그룹을 생성할 수 없습니다. CDO는 가상 FDM 관리 디바이스 인스턴스가 아닌 하드웨어에 직접 설치된 FDM 관리 디바이스의 BVI만 관리할 수 있습니다.

라우팅 모드에서 브리지 그룹을 사용하는 방식 중 하나는 외부 스위치 대신 FDM 관리 디바이스에서 추가 인터페이스를 사용하는 것입니다. 브리지 그룹 멤버 인터페이스에 엔드포인트를 직접 연결할 수 있습니다. 또한 스위치를 연결하여 BVI와 같은 네트워크에 엔드포인트를 더 추가할 수도 있습니다.

수동 인터페이스

패시브 인터페이스는 스위치 SPAN(Switched Port Analyzer) 또는 미러 포트를 사용하여 네트워크를 통과하는 트래픽을 모니터링합니다. SPAN 또는 미러 포트를 사용하면 스위치의 다른 포트에서 트래픽을 복사할 수 있습니다. 이 기능을 사용하면 네트워크 트래픽의 플로우 내에 있지 않더라도 시스템 가시성이 확보됩니다. 수동 구축으로 구성된 시스템에서는 트래픽 차단 또는 형성과 같은 특정 작업을 할 수 없습니다. 패시브 인터페이스는 모든 트래픽을 조건 없이 수신하며 이러한 인터페이스에서 수신된 트래픽은 재전송되지 않습니다.

현재 CDO는 FDM 관리 디바이스에서 패시브 인터페이스 관리를 제한적으로 지원합니다.

-

FDM 관리 디바이스에서 패시브 인터페이스를 구성해야 합니다.

-

라우팅된 인터페이스는 패시브 인터페이스로 변경할 수 없으며, 패시브 인터페이스는 CDO를 사용하여 라우팅된 인터페이스로 변경할 수 없습니다.

-

CDO는 인터페이스 테이블에서 패시브 인터페이스를 식별하지 않습니다.

관리/진단 인터페이스

Management(관리)라는 레이블이 지정된 물리적 포트 또는 FDM 관리 Device Virtual의 경우 Management 0/0 가상 인터페이스에는 실제로 두 개의 개별 인터페이스가 연결되어 있습니다.

-

관리 가상 인터페이스 - 시스템 통신에 사용되는 IP 주소입니다. 이 주소는 시스템이 데이터베이스 업데이트를 검색할 때와 스마트 라이선싱에 사용하는 주소입니다. 이 주소에 대해 관리 세션(Firepower Device Manager 및 CLI)을 열 수 있습니다. 에서 정의되는 관리 주소를 설정해야 합니다.

-

진단 실제 인터페이스 - 물리적 관리 포트의 실제 이름은 진단입니다. 이 인터페이스를 사용하여 외부 syslog 서버로 syslog 메시지를 전송할 수 있습니다. 진단 실제 인터페이스에 대한 IP 주소는 필요한 경우에만 구성하면 됩니다. 즉, syslog에 사용하려는 경우에만 인터페이스를 구성합니다. 이 인터페이스는 페이지에 표시되며 해당 페이지에서 구성할 수 있습니다. 진단 실제 인터페이스는 관리 트래픽만 허용하며 통과 트래픽은 허용하지 않습니다.

(하드웨어 디바이스.) 관리/진단을 구성할 때는 물리적 포트를 네트워크에 유선으로 연결하지 않는 것이 좋습니다. 대신 관리 IP 주소만 구성하고 인터넷에서 업데이트를 가져오는 게이트웨이로 데이터 인터페이스를 사용하도록 해당 주소를 구성합니다. 그런 다음 HTTPS/SSH 트래픽으로 연결되는 내부 인터페이스를 열고(기본값으로 HTTPS는 활성화되어 있음) 내부 IP 주소를 사용하여 Firepower Device Manager를 엽니다. 이 작업은 Firepower Device Manager에서 직접 수행해야 합니다. 자세한 내용은 Firepower Device Manager용 Cisco Firepower Threat Defense 구성 가이드의 "관리 액세스 목록 구성"을 참조하십시오.

FDM 관리 Device Virtual의 경우 권장되는 구성은 Management0/0을 내부 인터페이스와 같은 네트워크에 연결하고 내부 인터페이스를 게이트웨이로 사용하는 것입니다. 진단에 대해 별도의 주소를 구성하지는 마십시오.

Note |

관리 인터페이스를 편집하는 방법에 대한 특별 지침은 Firepower 버전 6.4 이상용 Firepower Device Manager용 Cisco Firepower Threat Defense 구성 가이드를 참조하십시오. 가이드를 열고 로 이동합니다. 관리 인터페이스 구성은 Firepower Device Manager에서 수행해야 합니다. |

인터페이스 설정

다음 항목을 사용하여 인터페이스 설정을 구성합니다.

Firepower 인터페이스 설정에서 보안 영역 사용

각 인터페이스는 단일 보안 영역에 할당할 수 있습니다. 그런 후에 영역을 기준으로 하여 보안 정책을 적용합니다. 예를 들어 내부 인터페이스는 내부 영역에, 외부 인터페이스는 외부 영역에 할당할 수 있습니다. 예를 들어, 트래픽이 내부에서 외부로는 이동하되 외부에서 내부로는 이동할 수 없도록 액세스 제어 정책을 구성할 수 있습니다.

각 영역은 라우팅 또는 패시브 모드가 됩니다. 이 모드는 인터페이스 모드와 직접 관련이 있습니다. 라우팅 및 패시브 인터페이스는 같은 모드의 보안 영역에만 추가할 수 있습니다.

BVI(Bridge Virtual Interface)는 보안 영역에 추가되지 않습니다. 멤버 인터페이스만 보안 영역에 추가됩니다.

영역에 진단 또는 관리 인터페이스를 포함하지 않습니다. 영역은 데이터 인터페이스에만 적용됩니다.

CDO는 현재 ASA 또는 FTD 디바이스에서 VTI(Virtual Tunnel Interface) 터널의 관리, 모니터링 또는 사용을 지원하지 않습니다. VTI 터널이 구성된 디바이스는 CDO에 온보딩될 수 있지만 VTI 인터페이스는 무시됩니다. 보안 영역 또는 고정 경로가 VTI를 참조하는 경우 CDO는 VTI 참조 없이 보안 영역 및 고정 경로를 읽습니다. VTI 터널에 대한 CDO 지원이 곧 제공될 예정입니다.

보안 영역에 대한 자세한 내용은 보안 영역 개체를 참조하십시오.

보안 영역에 FDM-관리 디바이스 인터페이스 할당

시작하기 전에

보안 영역을 추가할 때 인터페이스에는 다음과 같은 제한 사항이 있습니다.

-

인터페이스에 이름이 있어야 합니다.

-

인터페이스는 관리 전용일 수 없습니다. 이 옵션은 인터페이스의 Advanced(고급) 탭에서 활성화 및 비활성화됩니다.

-

브릿지 그룹 인터페이스에는 보안 영역을 할당할 수 없습니다.

-

스위치 포트 모드에 대해 구성된 인터페이스에는 보안 영역을 할당할 수 없습니다.

-

CDO는 현재 ASA 또는 FDM 관리 디바이스에서 VTI(Virtual Tunnel Interface) 터널의 관리, 모니터링 또는 사용을 지원하지 않습니다. VTI 터널이 구성된 디바이스는 CDO에 온보딩될 수 있지만 VTI 인터페이스는 무시됩니다. 보안 영역 또는 고정 경로가 VTI를 참조하는 경우 CDO는 VTI 참조 없이 보안 영역 및 고정 경로를 읽습니다. VTI 터널에 대한 CDO 지원이 곧 제공될 예정입니다.

보안 영역에 Firepower 인터페이스 할당

보안 영역을 기존 인터페이스에 연결하려면 다음 절차를 수행합니다.

Procedure

|

Step 1 |

CDO에 로그인합니다. |

||

|

Step 2 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

||

|

Step 3 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

||

|

Step 4 |

FTD 디바이스를 클릭하고 수정할 FDM 관리 디바이스를 선택합니다. |

||

|

Step 5 |

오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||

|

Step 6 |

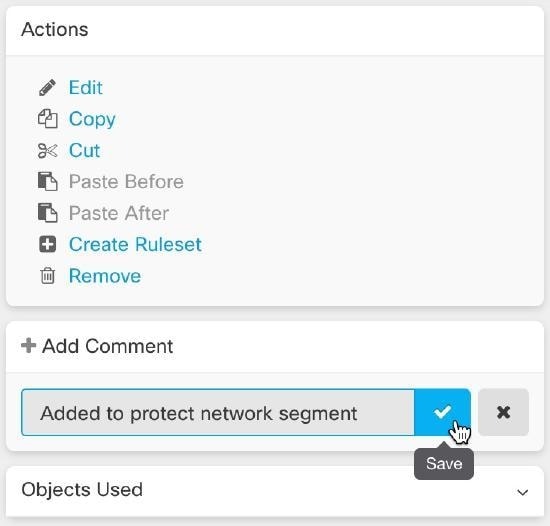

보안 영역을 추가할 인터페이스를 선택하고 |

||

|

Step 7 |

Security Zone(보안 영역) 드롭다운 메뉴를 사용하여 이 인터페이스와 연결할 보안 영역을 선택합니다.

|

||

|

Step 8 |

Save(저장)를 클릭합니다. |

||

|

Step 9 |

Firepower 인터페이스 설정에서 자동 MDI/MDX 사용

RJ-45 인터페이스의 경우 기본 자동 협상 설정에는 Auto-MDI/MDIX 기능도 포함됩니다. Auto-MDI/MDIX는 자동 협상 단계에서 직선 케이블이 감지된 경우 내부 크로스오버를 수행하므로 크로스오버 케이블이 필요 없습니다. 인터페이스에서 Auto-MDI/MDIX를 활성화하려면 속도 또는 양방향을 자동 협상하도록 설정해야 합니다. 속도와 양방향 둘 다 명시적으로 고정 값으로 설정한 경우 두 설정 모두에 대해 자동 협상을 사용 해제하면 Auto-MDI/MDIX도 사용 해제됩니다. 기가비트 인터넷의 경우 속도와 양방향을 1000 및 최대로 설정하면 인터페이스에서 항상 자동 협상이 실행되므로 Auto-MDI/MDIX 기능도 항상 사용 설정된 상태이고 이를 사용 해제할 수 없습니다.

이러한 설정은 인터페이스를 편집할 때 Advanced(고급) 탭에서 구성됩니다.

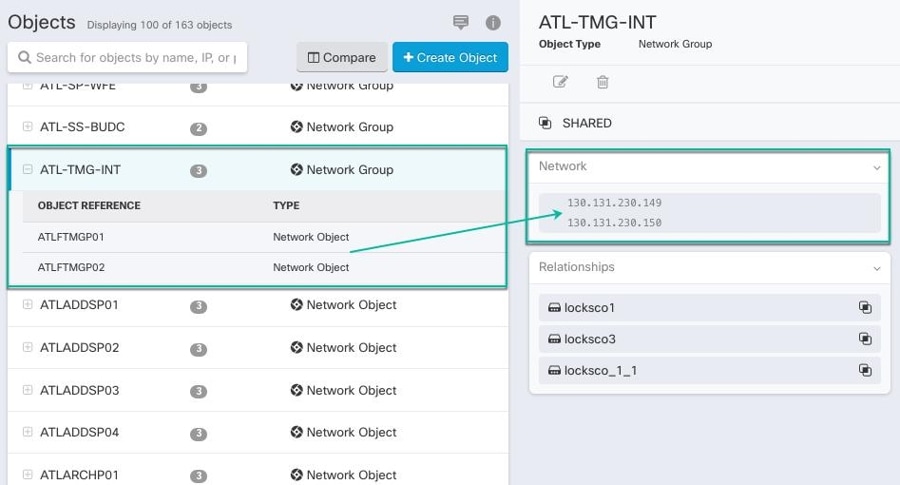

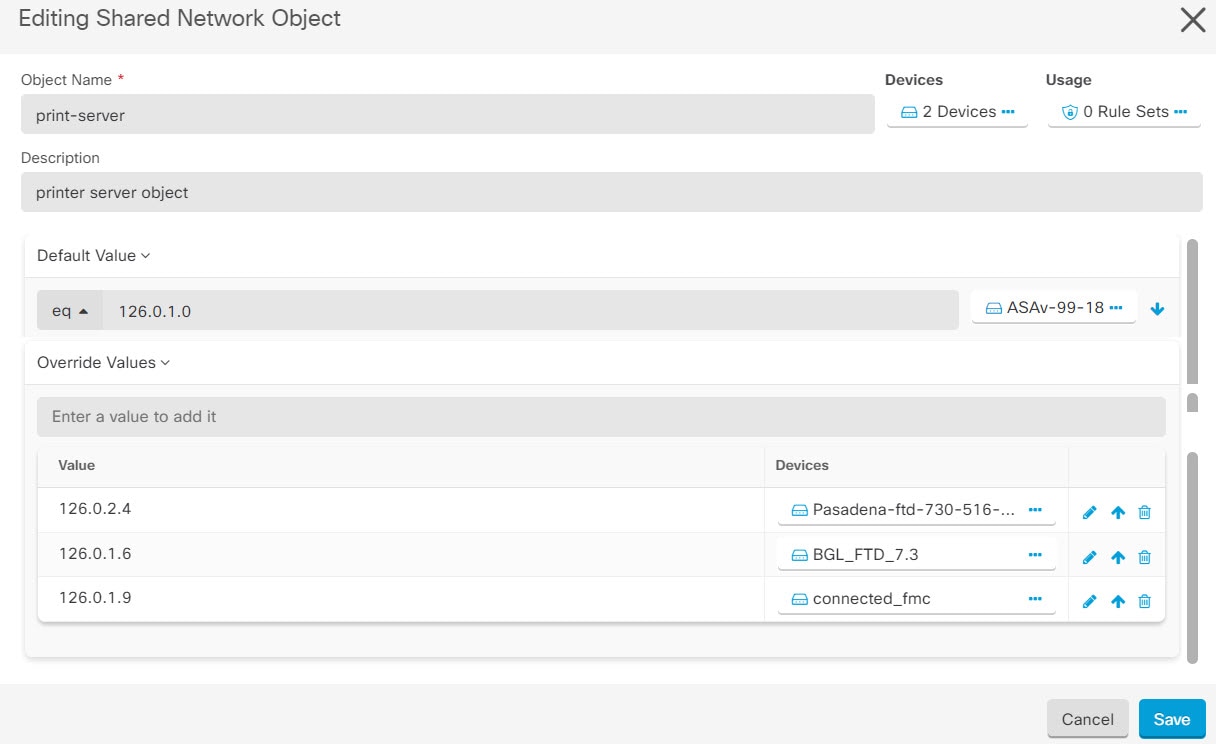

Firepower 인터페이스 설정에서 MAC 주소 사용

MAC(Media Access Control) 주소를 수동으로 구성하여 기본값을 재정의할 수 있습니다.

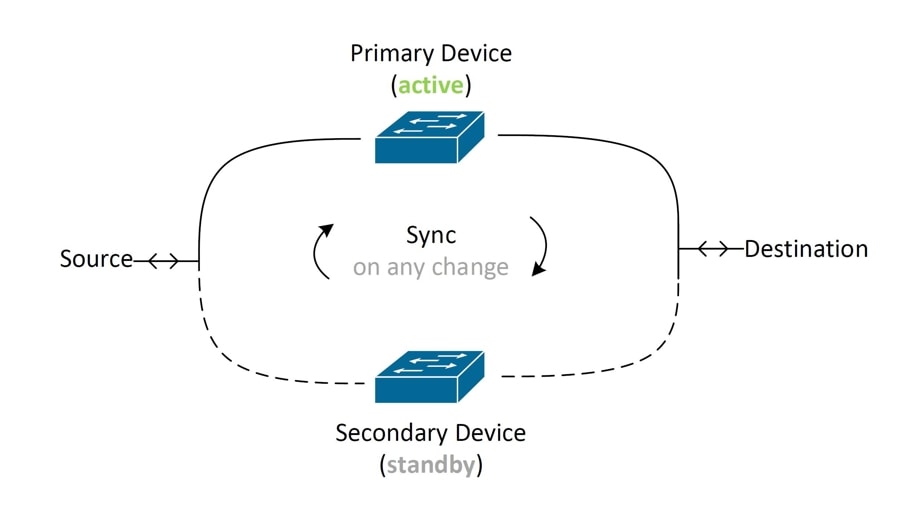

고가용성 컨피그레이션의 경우, 인터페이스에 대해 액티브 및 스탠바이 MAC 주소를 모두 구성할 수 있습니다. 액티브 유닛이 페일오버하고 스탠바이 유닛이 활성화되면 새 액티브 유닛은 액티브 MAC 주소를 사용하기 시작하므로 네트워크 중단이 최소화됩니다.

액티브 및 스탠바이 MAC 주소는 인터페이스를 구성할 때 Advanced(고급) 탭에서 구성됩니다.

기본 MAC 주소

기본 MAC 주소 할당은 인터페이스의 유형에 따라 다릅니다.

-

물리적 인터페이스 - 물리적 인터페이스는 번인된(burned-in) MAC 주소를 사용합니다.

-

하위 인터페이스 - 물리적 인터페이스의 모든 하위 인터페이스도 동일한 번인된(burned-in) MAC 주소를 사용합니다. 하위 인터페이스에 고유한 MAC 주소를 할당할 수 있습니다. 이를테면 서비스 공급자가 MAC 주소를 기준으로 액세스 제어를 수행하려 합니다. 또한 IPv6 링크-로컬 주소는 MAC 주소를 기준으로 생성되므로 하위 인터페이스에 고유한 MAC 주소를 할당하면 고유한 IPv6 링크-로컬 주소를 사용할 수 있습니다.

Firepower 인터페이스 설정에서 MTU 설정 사용

MTU 정보

MTU는 FDM 관리 디바이스가 지정된 이더넷 인터페이스에서 전송할 수 있는 최대 프레임 페이로드 크기를 지정합니다. MTU 값은 이더넷 헤더, VLAN 태깅 또는 기타 오버헤드가 없는 프레임 크기입니다. 예를 들어, MTU를 1500으로 설정할 경우 예상 프레임 크기는 헤더 포함 시 1518바이트이고 VLAN 사용 시에는 1522입니다. 이러한 헤더를 수용하기 위해 MTU 값을 이보다 더 높게 설정하지 마십시오.

경로 MTU 검색

FDM 관리 디바이스에서는 경로 MTU 검색을 지원하며(RFC 1191에 규정), 이 기능을 사용하면 두 호스트 간의 네트워크 경로에 있는 모든 디바이스에서 MTU를 조율할 수 있으므로, 경로의 최저 MTU에 대한 표준을 설정할 수 있습니다.

MTU 및 단편화

IPv4의 경우 지정된 MTU보다 큰 발신 IP 패킷은 2개 이상의 프레임으로 단편화됩니다. 분할된 패킷은 목적지(또는 일부 경우 중간 홉에서)에서 다시 합쳐지며, 분할이 일어날 경우 성능이 저하될 수 있습니다. IPv6의 경우에는 일반적으로 패킷의 단편화가 전혀 허용되지 않습니다. 따라서 분할을 방지하려면 IP 패킷이 MTU 크기 내에 맞아야 합니다.

UDP 또는 ICMP의 경우 애플리케이션은 단편화 방지를 위해 MTU를 고려해야 합니다.

Note |

FDM 관리 디바이스는 메모리에 여유 공간이 있는 한 구성된 MTU보다 큰 프레임을 수신할 수 있습니다. |

MTU와 점보 프레임

큰 MTU를 사용하는 경우 더 큰 패킷을 전송할 수 있습니다. 큰 패킷은 네트워크에서 더욱 효율적으로 사용할 수 있습니다. 다음 지침을 참조하십시오.

-

트래픽 경로에서 일치하는 MTU: 트래픽 경로를 따라 모든 FDM 관리 디바이스 인터페이스 및 기타 디바이스 인터페이스에서 MTU를 동일하게 설정하는 것이 좋습니다. MTU를 일치시키면 패킷 분할 시 디바이스가 중간에 끼어드는 현상을 방지할 수 있습니다.

-

점보 프레임 수용: 점보 프레임은 표준 최대값인 1522바이트(계층 2 헤더 및 VLAN 헤더 포함)보다 큰 이더넷 패킷으로 최대 9216바이트입니다. 점보 프레임을 수용하기 위해 MTU를 최대 9198바이트로 설정할 수 있습니다. 최대값은 가상 FDM 관리의 경우 9000입니다.

Note

MTU를 늘리면 점보 프레임에 더 많은 메모리가 할당되므로 액세스 규칙 등 다른 기능의 최대 사용량이 제한될 수 있습니다. ASA 5500-X Series 디바이스 또는 가상 FDM 관리에서 기본 1500 이상으로 MTU를 늘리면 시스템을 재부팅해야 합니다. 점보 프레임 지원이 항상 활성화되는 Firepower 2100 Series 디바이스는 재부팅하지 않아도 됩니다.

점보 프레임 지원은 Firepower 3100 디바이스에서 기본적으로 활성화됩니다.

Firepower 인터페이스용 IPv6 주소 지정

Firepower 물리적 인터페이스에 대해 두 가지 유형의 유니캐스트 IPv6 주소를 구성할 수 있습니다.

-

Global(전역)—전역 주소는 공용 네트워크에서 사용할 수 있는 공용 주소입니다. 브리지 그룹의 경우 각 멤버 인터페이스가 아닌 BVI(브리지 가상 인터페이스)에 대해 글로벌 주소를 구성합니다. 다음 항목은 글로벌 주소로 지정할 수 없습니다.

-

내부에서 예약된 IPv6 주소: fd00::/56(from=fd00:: to= fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

::/128 등의 지정되지 않은 주소

-

루프백 주소(::1/128)

-

멀티캐스트 주소, ff00::/8

-

링크-로컬 주소(fe80::/10)

-

-

Link-local(링크-로컬)—링크-로컬 주소는 직접 연결된 네트워크에서만 사용할 수 있는 사설 주소입니다. 라우터에서 링크-로컬 주소를 사용하여 패킷을 전달하지 않습니다. 이는 특정 물리적 네트워크 세그먼트에서의 통신에만 사용됩니다. 이러한 주소는 주소 확인 및 네이버 검색과 같은 네트워크 검색 기능이나 주소 컨피그레이션에만 사용할 수 있습니다. 각 인터페이스에는 자체 주소가 있어야 합니다. 링크-로컬 주소는 세그먼트에서만 사용 가능하며 인터페이스 MAC 주소와 연결되기 때문입니다.

적어도 IPv6가 작동하려면 링크-로컬 주소를 구성해야 합니다. 전역 주소를 설정하면 링크-로컬 주소가 인터페이스에서 자동으로 구성되므로 링크-로컬 주소를 특별히 구성하지 않아도 됩니다. 전역 주소를 구성하지 않은 경우 자동으로 또는 수동으로 링크-로컬 주소를 구성해야 합니다.

Firepower 인터페이스 구성

물리적 또는 가상 인터페이스 연결에 케이블을 연결하려면 인터페이스를 구성해야 합니다. 최소한 인터페이스 이름을 지정하고 트래픽을 전달하도록 인터페이스를 활성화해야 합니다. 인터페이스가 브리지 그룹의 멤버인 경우에는 인터페이스의 이름을 지정하는 작업만 수행하면 됩니다. 인터페이스가 BVI(브리지 가상 인터페이스)인 경우 BVI에 IP 주소를 할당해야 합니다. 지정된 포트의 단일 실제 인터페이스가 아닌 VLAN 하위 인터페이스를 생성하려는 경우에는 일반적으로 실제 인터페이스가 아닌 하위 인터페이스에 IP 주소를 구성합니다. VLAN 하위 인터페이스를 사용하면 실제 인터페이스를 각기 다른 VLAN ID로 태그가 지정된 여러 논리적 인터페이스로 분할할 수 있습니다.

인터페이스 목록에는 사용 가능한 인터페이스, 해당 이름, 주소 및 상태가 표시됩니다. 인터페이스 행을 선택하고 Actions(작업) 창에서 Edit(편집)를 클릭하여 인터페이스의 상태를 on 또는 off로 변경하거나 인터페이스를 편집할 수 있습니다. 목록에는 컨피그레이션을 기준으로 인터페이스 특성이 표시됩니다. 인터페이스 행을 확장하여 하위 인터페이스 또는 브리지 그룹 멤버를 확인합니다.

실제 Firepower 인터페이스 구성

실제 인터페이스를 사용하려면 최소한 인터페이스를 활성화해야 합니다. 일반적으로 이름을 지정하고 IP 주소 지정을 구성할 수도 있지만 VLAN 하위 인터페이스를 생성하려는 경우, 패시브 모드 인터페이스를 구성하는 경우 또는 인터페이스를 브리지 그룹에 추가하려는 경우에는 IP 주소를 구성하지 않습니다.

Note |

브리지 그룹 멤버 인터페이스 또는 패시브 인터페이스에서는 IP 주소를 구성할 수 없습니다. 그러나 IPv6 주소 지정과 관련이 없는 고급 설정을 수정할 수는 있습니다. |

인터페이스를 비활성화하여 연결된 네트워크에서 전송을 일시적으로 차단할 수 있습니다. 인터페이스 컨피그레이션을 제거할 필요는 없습니다. 현재 Cisco Defense Orchestrator(CDO)는 라우팅 인터페이스 및 브리지 그룹만 구성할 수 있습니다. CDO는 패시브 인터페이스를 나열하지만 CDO의 액티브 인터페이스로 재설정할 수는 없습니다.

Note |

참고: CDO는 IPv4에 대해 PPPoE(Point-to-Point Protocol over Ethernet) 구성을 지원하지 않습니다. FDM 관리에서 이 옵션을 구성하면 CDO UI에 문제가 발생할 수 있습니다. 디바이스에 대해 PPPoE를 구성해야 하는 경우 FDM 관리 디바이스에서 적절하게 변경해야 합니다. |

절차

Procedure

|

Step 1 |

Devices & Services(디바이스 및 서비스) 페이지에서 인터페이스를 구성하려는 디바이스를 클릭하고 오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||

|

Step 2 |

Interfaces(인터페이스) 페이지에서 구성할 물리적 인터페이스를 선택합니다. |

||

|

Step 3 |

오른쪽의 Actions(작업) 창에서 Edit(편집)를 클릭합니다. |

||

|

Step 4 |

물리적 인터페이스에 논리적 이름을 지정하고 필요한 경우 설명을 입력합니다. 하위 인터페이스를 구성하는 경우가 아니면 인터페이스에는 이름이 있어야 합니다.

|

||

|

Step 5 |

다음 옵션 중 하나를 선택합니다.

이 실제 인터페이스에 대해 하위 인터페이스를 구성하려는 경우에는 이러한 작업만 수행하면 될 가능성이 높습니다. Save(저장)를 클릭하고 Firepower VLAN 하위 인터페이스 및 802.1Q 트렁킹 구성을 계속합니다. 아니면 계속 진행합니다.

|

물리적 인터페이스에 대한 IPv4 주소 지정 구성

Warning |

DHCP 주소 풀을 구성하고 저장하면 DHCP 주소 풀이 인터페이스의 구성된 IP 주소에 바인딩됩니다. DHCP 주소 풀을 구성한 후 인터페이스의 서브넷 마스크를 편집하면 FDM 관리 디바이스에 대한 구축이 실패합니다. 또한 FDM 관리 콘솔에서 DHCP 주소 풀을 편집하고 FDM 관리 디바이스에서 Cisco Defense Orchestrator로 구성을 읽는 경우에도 읽기가 실패합니다. |

Procedure

|

Step 1 |

"Editing Physical Interface(물리적 인터페이스 편집)" 대화 상자에서 IPv4 Address(IPv4 주소) 탭을 클릭합니다. |

||

|

Step 2 |

Type(유형) 필드에서 다음 옵션 중 하나를 선택합니다.

|

||

|

Step 3 |

완료한 경우 Save(저장)를 클릭하거나 다음 절차 중 하나를 계속합니다.

|

물리적 인터페이스에 대한 IPv6 주소 지정 구성

Procedure

|

Step 1 |

"Editing Physical Interface(물리적 인터페이스 편집)" 대화 상자에서 IPv6 Address(IPv6 주소) 탭을 클릭합니다. |

||

|

Step 2 |

State(상태)-IPv6 처리를 활성화하고 전역 주소를 구성하지 않을 때 링크 로컬 주소를 자동으로 구성하려면 State(상태) 슬라이더를 클릭하여 사용하도록 설정합니다. 링크-로컬 주소는 인터페이스 MAC 주소(수정된 EUI-64 형식)를 기반으로 생성됩니다.

|

||

|

Step 3 |

Address Auto Configuration(주소 자동 구성)-주소를 자동으로 구성하려면 이 옵션을 선택합니다. IPv6 스테이트리스 자동 컨피그레이션에서는 디바이스가 있는 링크에 IPv6 서비스를 제공하도록 구성된 라우터가 있는 경우에만 글로벌 IPv6 주소를 생성합니다. 이러한 서비스에는 링크에서 사용할 IPv6 글로벌 접두사 알림이 포함됩니다. 링크에서 IPv6 라우팅 서비스를 사용할 수 없는 경우에는 링크-로컬 IPv6 주소만 제공됩니다. 디바이스의 직접 네트워크 링크 외부에서는 이 주소에 액세스할 수 없습니다. 링크 로컬 주소는 수정된 EUI-64 인터페이스 ID를 기반으로 합니다. RFC 4862에서는 스테이트리스 자동 컨피그레이션에 대해 구성한 호스트에서 라우터 알림 메시지를 전송하지 않도록 지정하지만, 이 경우에는 FDM 관리 디바이스에서 라우터 알림 메시지를 전송합니다. 메시지를 표시하지 않고 RFC를 준수하려면 RA 표시 안 함을 선택합니다. |

||

|

Step 4 |

Suppress RA(RA 표시 안 함)-라우터 알림을 표시하지 않으려면 이 상자를 선택합니다. Firepower Threat Defense 디바이스는 인접 디바이스가 기본 라우터 주소를 동적으로 학습할 수 있도록 라우터 알림에 참여할 수 있습니다. 기본적으로 라우터 알림 메시지(ICMPv6 유형 134)는 IPv6가 구성된 각 인터페이스에 주기적으로 전송됩니다. 라우터 광고는 라우터 요청 메시지에 대한 응답으로도 보내집니다(ICMPv6 Type 133). 예정된 다음 라우터 광고 메시지를 기다릴 필요 없이 호스트가 즉시 자동 구성을 할 수 있도록 시스템 시동 시 라우터 요청 메시지가 전송됩니다. Firepower Threat Defense 디바이스에서 IPv6 접두사를 제공하지 않도록 하려는 인터페이스(예: 외부 인터페이스)에서는 이러한 메시지를 표시하지 않을 수 있습니다. |

||

|

Step 5 |

Link-Local Address(링크-로컬 주소)-주소를 링크 로컬로만 사용하려면 Link-Local Address(링크-로컬 주소) 필드에 주소를 입력합니다. 로컬 네트워크 외부에서는 링크 로컬 주소에 액세스할 수 없습니다. 브리지 그룹 인터페이스에서는 링크-로컬 주소를 구성할 수 없습니다.

|

||

|

Step 6 |

Standby Link-Local Address(스탠바이 링크-로컬 주소)-인터페이스가 고가용성 디바이스 쌍을 연결하는 경우 이 주소를 구성합니다. 이 인터페이스가 연결된 다른 FDM 관리 디바이스에 있는 인터페이스의 링크-로컬 주소를 입력합니다. |

||

|

Step 7 |

Static Address/Prefix(고정 주소/접두사)-스테이트리스 자동 설정을 사용하지 않는 경우 전체 고정 전역 IPv6 주소와 네트워크 접두사를 입력합니다. 예를 들어, 2001:0DB8::BA98:0:3210/48와 같이 입력합니다. IPv6 주소 지정에 대한 자세한 내용은 Firepower 인터페이스의 IPv6 주소 지정을 참조하십시오. |

||

|

Step 8 |

Standby IP Address(스탠바이 IP 주소) - 고가용성을 구성하는 경우 이 인터페이스에서 HA를 모니터링하는 중이라면 같은 서브넷에 스탠바이 IPv6 주소도 구성합니다. 스탠바이 디바이스의 이 인터페이스에서 스탠바이 주소를 사용합니다. 스탠바이 IP 주소를 설정하지 않으면 액티브 유닛이 네트워크 테스트를 사용하여 스탠바이 인터페이스를 모니터링할 수 없으며 링크 상태만 추적할 수 있습니다. |

||

|

Step 9 |

완료한 경우 Save(저장)를 클릭하거나 다음 절차 중 하나를 계속합니다.

|

물리적 인터페이스 활성화

Procedure

|

Step 1 |

활성화할 인터페이스를 선택합니다. |

|

Step 2 |

인터페이스의 논리적 이름과 연결된 창의 오른쪽 상단에 있는 State(상태) 슬라이더를 파란색으로 밉니다. |

|

Step 3 |

지금 변경 사항을 검토하고 구축하거나 기다렸다가 여러 변경 사항을 한 번에 구축합니다. |

Firepower VLAN 하위 인터페이스 및 802.1Q 트렁킹 구성

VLAN 하위 인터페이스를 사용하면 실제 인터페이스를 각기 다른 VLAN ID로 태그가 지정된 여러 논리적 인터페이스로 분할할 수 있습니다. 하나 이상의 VLAN 하위 인터페이스가 포함된 인터페이스는 자동으로 802.1Q 트렁크로 구성됩니다. VLAN을 사용하면 정해진 실제 인터페이스에서 트래픽을 따로 유지할 수 있으므로, 실제 인터페이스 또는 디바이스를 더 추가하지 않고 네트워크에 사용 가능한 인터페이스 수를 늘릴 수 있습니다.

스위치의 트렁크 포트에 물리적 인터페이스를 연결하는 경우 하위 인터페이스를 생성합니다. 스위치 트렁크 포트에 표시될 수 있는 각 VLAN에 대해 하위 인터페이스를 생성합니다. 스위치의 액세스 포트에 물리적 인터페이스를 연결하는 경우 하위 인터페이스를 생성할 필요가 없습니다.

Note |

브리지 그룹 멤버 인터페이스에서는 IP 주소를 구성할 수 없습니다. 그러나 필요에 따라 고급 설정을 수정할 수는 있습니다. |

시작하기 전에

물리적 인터페이스에서 태그가 지정되지 않은 패킷을 방지합니다. 하위 인터페이스를 사용하는 경우 물리적 인터페이스에서도 트래픽을 전달하도록 하지 않는 것이 일반적입니다. 물리적 인터페이스는 태그가 지정되지 않은 패킷을 전달하기 때문입니다. 하위 인터페이스에서 트래픽을 전달하려면 실제 인터페이스를 활성화해야 하므로, 인터페이스의 이름을 지정하지 않는 방법을 통해 실제 인터페이스가 트래픽을 전달하지 않도록 해야 합니다. 실제 인터페이스에서 태그가 지정되지 않은 패킷을 전달할 수 있도록 하려면 일반적인 방식으로 인터페이스 이름을 지정하면 됩니다.

절차

Procedure

|

Step 1 |

탐색 창에서 Devices & Services(디바이스 및 서비스)를 클릭합니다. |

||

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

||

|

Step 3 |

FTD 탭을 클릭하고 인터페이스를 구성할 디바이스를 클릭합니다. |

||

|

Step 4 |

오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||

|

Step 5 |

Interfaces(인터페이스) 페이지에서 구성할 물리적 인터페이스를 선택하고 오른쪽의 Actions(작업) 창에서 + New Subinterface(새로운 하위 인터페이스)를 클릭합니다. Parent Interface(상위 인터페이스) 필드에 이 하위 인터페이스를 생성하는 물리적 인터페이스의 이름이 표시됩니다. 하위 인터페이스를 생성한 후에는 상위 인터페이스를 변경할 수 없습니다. |

||

|

Step 6 |

하위 인터페이스에 논리적 이름을 지정하고 필요한 경우 설명을 입력합니다. 논리적 이름을 입력하지 않으면 나머지 인터페이스 구성이 무시됩니다.

|

||

|

Step 7 |

VLAN ID 및 하위 인터페이스 ID를 구성합니다.

하위 인터페이스에 대한 IPv4 주소 지정 구성 및 하위 인터페이스에 대한 IPv6 주소 지정 구성을 계속 진행합니다. |

하위 인터페이스에 대한 IPv4 주소 지정 구성

Procedure

|

Step 1 |

"Adding Subinterface(하위 인터페이스 추가)" 대화 상자에서 IPv4 Address(IPv4 주소) 탭을 클릭합니다. |

||

|

Step 2 |

Type(유형) 필드에서 다음 옵션 중 하나를 선택합니다.

|

||

|

Step 3 |

완료한 경우 Create(생성)를 클릭하거나 다음 절차 중 하나를 계속합니다.

|

하위 인터페이스에 대한 IPv6 주소 지정 구성

Procedure

|

Step 1 |

IPv6 Address(IPv6 주소) 탭을 클릭합니다. |

||

|

Step 2 |

Enable IPv6 Processing(IPv6 처리 활성화) - 전역 주소를 구성하지 않는 경우 IPv6 처리를 활성화하고 링크-로컬 주소를 자동으로 구성하려면 State(상태) 슬라이더를 파란색으로 이동합니다. 링크-로컬 주소는 인터페이스 MAC 주소(수정된 EUI-64 형식)를 기반으로 생성됩니다.

|

||

|

Step 3 |

Address Auto Configuration(주소 자동 구성)-주소를 자동으로 구성하려면 이 옵션을 선택합니다. IPv6 스테이트리스 자동 설정에서는 디바이스가 있는 링크에 IPv6 서비스를 제공하도록 구성된 라우터가 있는 경우에만 전역 IPv6 주소를 생성합니다. 이러한 서비스에는 링크에서 사용할 IPv6 전역 접두사 알림이 포함됩니다. 링크에서 IPv6 라우팅 서비스를 사용할 수 없는 경우에는 링크-로컬 IPv6 주소만 제공됩니다. 디바이스의 직접 네트워크 링크 외부에서는 이 주소에 액세스할 수 없습니다. 링크 로컬 주소는 수정된 EUI-64 인터페이스 ID를 기반으로 합니다. |

||

|

Step 4 |

Suppress RA(RA 표시 안 함)-라우터 알림을 표시하지 않으려면 이 상자를 선택합니다. Firepower Threat Defense 디바이스는 인접 디바이스가 기본 라우터 주소를 동적으로 학습할 수 있도록 라우터 알림에 참여할 수 있습니다. 기본적으로 라우터 알림 메시지(ICMPv6 유형 134)는 IPv6가 구성된 각 인터페이스에 주기적으로 전송됩니다. 라우터 광고는 라우터 요청 메시지에 대한 응답으로도 보내집니다(ICMPv6 Type 133). 예정된 다음 라우터 광고 메시지를 기다릴 필요 없이 호스트가 즉시 자동 구성을 할 수 있도록 시스템 시동 시 라우터 요청 메시지가 전송됩니다. Firepower Threat Defense 디바이스에서 IPv6 접두사를 제공하지 않도록 하려는 인터페이스(예: 외부 인터페이스)에서는 이러한 메시지를 표시하지 않을 수 있습니다. |

||

|

Step 5 |

Link-Local Address(링크-로컬 주소)-주소를 링크 로컬로만 사용하려면 Link-Local Address(링크-로컬 주소) 필드에 주소를 입력합니다. 로컬 네트워크 외부에서는 링크 로컬 주소에 액세스할 수 없습니다.

|

||

|

Step 6 |

Standby Link-Local Address(스탠바이 링크-로컬 주소) - 인터페이스가 고가용성 디바이스 쌍을 연결하는 경우 이 주소를 구성합니다. |

||

|

Step 7 |

Static Address/Prefix(고정 주소/접두사) - 스테이트리스 자동 설정을 사용하지 않는 경우 전체 고정 전역 IPv6 주소와 네트워크 접두사를 입력합니다. 예를 들어, 2001:0DB8::BA98:0:3210/48와 같이 입력합니다. IPv6 주소 지정에 대한 자세한 내용은 IPv6 주소 지정(136페이지)을 참조하십시오. |

||

|

Step 8 |

Standby IP Address(스탠바이 IP 주소) - 고가용성을 구성하는 경우 이 인터페이스에서 HA를 모니터링하는 중이라면 같은 서브넷에 스탠바이 IPv6 주소도 구성합니다. 스탠바이 디바이스의 이 인터페이스에서 스탠바이 주소를 사용합니다. 스탠바이 IP 주소를 설정하지 않으면 액티브 유닛이 네트워크 테스트를 사용하여 스탠바이 인터페이스를 모니터링할 수 없으며 링크 상태만 추적할 수 있습니다. |

||

|

Step 9 |

완료한 경우 Create(생성)를 클릭하거나 다음 절차 중 하나를 계속합니다.

|

물리적 인터페이스 활성화

Procedure

|

Step 1 |

하위 인터페이스를 활성화하려면 하위 인터페이스의 논리적 이름과 연결된 State(상태) 슬라이더를 파란색으로 밉니다. |

|

Step 2 |

지금 변경 사항을 검토하고 구축하거나 기다렸다가 여러 변경 사항을 한 번에 구축합니다. |

고급 Firepower 인터페이스 옵션 구성

고급 인터페이스 옵션에는 대부분의 네트워크에 적합한 기본 설정이 있습니다. 네트워킹 문제를 해결하는 경우에만 이러한 설정을 구성하십시오.

다음 절차에서는 인터페이스가 이미 정의되어 있다고 가정합니다. 인터페이스를 처음 수정하거나 생성할 때 이러한 설정을 수정할 수도 있습니다.

이 절차 및 모든 단계는 선택 사항입니다.

제한 사항:

-

Firepower 2100 디바이스에서는 관리 인터페이스의 MTU, 듀플렉스 또는 속도를 설정할 수 없습니다.

-

이름 없는 인터페이스의 MTU는 반드시 1500바이트로 설정해야 합니다.

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

||

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

||

|

Step 3 |

FTD 탭을 클릭하고 인터페이스를 구성할 디바이스를 클릭합니다. |

||

|

Step 4 |

오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||

|

Step 5 |

Interfaces(인터페이스) 페이지에서 구성할 물리적 인터페이스를 선택하고 오른쪽의 Actions(작업) 창에서 Edit(편집)를 클릭합니다. |

||

|

Step 6 |

Advanced(고급) 탭을 클릭합니다. |

||

|

Step 7 |

Enable for HA Monitoring(HA 모니터링 활성화)이 자동으로 활성화됩니다. 이 옵션을 활성화하면 디바이스는 HA 쌍이 고가용성 구성에서 피어 디바이스로 페일오버할지 여부를 결정할 때 인터페이스의 상태를 요소로 포함합니다. 이 옵션은 고가용성을 구성하지 않는 경우 무시되며 인터페이스의 이름을 구성하지 않는 경우에도 무시됩니다. |

||

|

Step 8 |

데이터 인터페이스 관리만 수행하려면 Management Only(관리만)를 선택합니다. 관리 전용 인터페이스에서는 통과 트래픽을 허용하지 않으므로 데이터 인터페이스를 관리 전용 인터페이스로 설정할 때 사용할 수 있는 값은 거의 없습니다. 관리/진단 인터페이스(항상 관리 전용)의 경우에는 이 설정을 변경할 수 없습니다. |

||

|

Step 9 |

IPv6 DHCP 구성 설정을 수정합니다.

|

||

|

Step 10 |

DAD 시도 구성 - 인터페이스가 DAD(Duplicate Address Detection)를 수행하는 빈도를 0~600 사이의 값으로 설정합니다. 기본값은 1입니다. 스테이트리스 자동 구성 프로세스에서 DAD는 새로운 유니캐스트 IPv6 주소가 고유한지 확인한 다음 주소를 인터페이스에 할당합니다. 중복 주소가 인터페이스의 링크-로컬 주소인 경우 인터페이스의 IPv6 패킷 처리가 사용 해제됩니다. 중복 주소가 전역 주소인 경우 주소가 사용되지 않습니다. 인터페이스에서는 네이버 요청 메시지를 사용하여 DAD를 수행합니다. DAD(Duplicate Address Detection) 처리를 비활성화하려면 값을 0으로 설정합니다. |

||

|

Step 11 |

MTU(Maximum Transmission Unit)를 원하는 값으로 변경합니다. 기본 MTU는 1500바이트입니다. 64~9198(Firepower Threat Defense Virtual의 경우 9000) 사이의 값을 지정할 수 있습니다. 네트워크에서 대개 점보 프레임이 표시되면 높은 값을 설정합니다. 자세한 내용은 인터페이스의 MTU 설정을 참조하십시오.

|

||

|

Step 12 |

(실제 인터페이스만 해당됨) 속도 및 이중 설정을 수정합니다. 기본적으로 인터페이스는 연결 반대쪽의 인터페이스와 최적의 이중 및 속도를 협상하지만, 필요한 경우 특정 이중이나 속도를 강제 적용할 수 있습니다. 나열된 옵션은 인터페이스에서 지원하는 유일한 옵션입니다. 네트워크 모듈의 인터페이스에 이러한 옵션을 설정하기 전에 인터페이스 구성에 대한 제한 사항을 읽어보십시오.

|

||

|

Step 13 |

(선택 사항, 하위 인터페이스 및 고가용성 유닛의 경우 권장함.) MAC 주소를 구성합니다. MAC Address(MAC 주소) - H.H.H. 형식의 MAC(Media Access Control) 주소입니다. 여기서 H는 16비트 16진수입니다. 예를 들어 MAC 주소 00-0C-F1-42-4C-DE는 000C.F142.4CDE로 입력합니다. MAC 주소에는 멀티캐스트 비트를 설정해서는 안 됩니다(즉, 왼쪽에서 두 번째 16진수는 홀수일 수 없음). Standby MAC Address(스탠바이 MAC 주소) - 고가용성에 사용할 주소입니다. 액티브 유닛이 페일오버되고 스탠바이 유닛이 액티브 상태가 되면, 네트워크 중단을 최소화하기 위해 새 액티브 유닛에서 액티브 MAC 주소를 사용하기 시작하고 기존 액티브 유닛은 스탠바이 주소를 사용합니다. |

||

|

Step 14 |

Create(생성)를 클릭합니다. |

브리지 그룹 구성

브리지 그룹은 하나 이상의 인터페이스를 그룹화하는 가상 인터페이스입니다. 인터페이스를 그룹화하는 주요 이유는 스위치 인터페이스 그룹을 생성하기 위해서입니다. 따라서 브리지 그룹에 포함된 인터페이스에 워크스테이션 또는 기타 엔드포인트 디바이스를 직접 연결할 수 있습니다. 이러한 워크스테이션이나 디바이스는 별도의 물리적 스위치를 통해 연결할 필요는 없지만, 브리지 그룹 멤버에 스위치를 연결할 수도 있습니다.

그룹 멤버에는 IP 주소가 없습니다. 대신 모든 멤버 인터페이스는 BVI(브리지 가상 인터페이스)의 IP 주소를 공유합니다. BVI에서 IPv6를 활성화하는 경우 멤버 인터페이스에는 고유한 링크-로컬 주소가 자동으로 할당됩니다.

일반적으로는 BVI(브리지 그룹 인터페이스)에서 DHCP 서버를 구성합니다. 이 서버는 멤버 인터페이스를 통해 연결된 모든 엔드포인트에 대해 IP 주소를 제공합니다. 그러나 원하는 경우에는 멤버 인터페이스에 연결된 엔드포인트에서 고정 주소를 구성할 수 있습니다. 브리지 그룹 내의 모든 엔드포인트에는 브리지 그룹 IP 주소와 같은 서브넷의 IP 주소가 있어야 합니다.

Note |

ISA 3000의 경우 디바이스는 브리지 그룹 BVI(이름: 내부)이 미리 구성된 상태로 제공됩니다. 이 그룹에는 외부 인터페이스를 제외한 모든 데이터 인터페이스가 포함됩니다. 따라서 디바이스에는 인터넷 또는 기타 업스트림 네트워크에 연결하는 데 사용되는 포트 하나가 미리 구성되어 있습니다. 그리고 기타 모든 포트는 엔드포인트에 대한 직접 연결용으로 활성화되어 있으며 사용 가능합니다. 새 서브넷에 대해 내부 인터페이스를 사용하려는 경우에는 먼저 BVI에서 필요한 인터페이스를 제거해야 합니다. |

FDM 관리 디바이스는 브리지 그룹을 하나만 지원합니다. 따라서 Cisco Defense Orchestrator는 하나의 브리지 그룹만 관리할 수 있으며, 디바이스에서 추가 브리지 그룹을 생성할 수 없습니다.

CDO에서 브리지 그룹을 만든 후에는 구성이 FDM 관리 디바이스에 구축될 때까지 브리지 그룹 ID를 알 수 없습니다. FDM 관리 디바이스는 브리지 그룹 ID(예: BVI1)를 할당합니다. 인터페이스가 삭제되고 새 브리지 그룹이 생성되면 새 브리지 그룹은 증가된 숫자(예: BVI2)를 수신합니다.

시작하기 전에

브리지 그룹의 멤버로 추가할 인터페이스를 구성합니다. 구체적으로 각 멤버 인터페이스는 다음 요건을 충족해야 합니다.

-

인터페이스에 이름이 있어야 합니다.

-

인터페이스는 관리 전용으로 구성할 수 없습니다.

-

인터페이스는 패시브 모드에 대해 구성할 수 없습니다.

-

인터페이스는 EtherChannel 인터페이스 또는 EtherChannel 하위 인터페이스일 수 없습니다.

-

인터페이스에 대해 IPv4 또는 IPv6 주소(고정 주소 또는 DHCP를 통해 제공된 주소)가 정의되어 있으면 안 됩니다. 현재 사용 중인 인터페이스에서 주소를 제거해야 하는 경우에는 주소가 있는 인터페이스를 사용하는 인터페이스의 다른 컨피그레이션(예: 정적 경로, DHCP 서버 또는 NAT 규칙)도 제거해야 할 수 있습니다. IP 주소가 있는 인터페이스를 브리지 그룹에 추가하려고 하면 CDO에서 경고를 표시합니다. 브리지 그룹에 인터페이스를 계속 추가하면 CDO가 인터페이스 구성에서 IP 주소를 제거합니다.

-

BVI는 멤버 인터페이스로 VLAN 인터페이스 또는 기타 라우팅된 인터페이스를 가질 수 있지만, 단일 BVI에서 둘 다 멤버 인터페이스로 가질 수는 없습니다.

-

인터페이스는 PPPoE(Point-to-Point Protocol over Ethernet)일 수 없습니다.

-

인터페이스는 보안 영역(영역에 있는 경우)과 연결할 수 없습니다. 브리지 그룹에 인터페이스를 추가하려면 먼저 인터페이스에 대한 NAT 규칙을 삭제해야 합니다.

-

멤버 인터페이스는 개별적으로 활성화 및 비활성화합니다. 그러므로 사용하지 않는 인터페이스는 브리지 그룹에서 제거할 필요 없이 비활성화할 수 있습니다. 브리지 그룹 자체는 항상 활성화됩니다.

-

브리지 그룹은 클러스터링을 지원하지 않습니다.

Note |

브리지 그룹은 라우팅 모드의 Firepower 2100 디바이스 또는 브리지된 ixgbevf 인터페이스가 있는 VMware에서 지원되지 않습니다. |

브릿지 그룹 인터페이스의 이름 구성 및 브릿지 그룹 멤버 선택

이 절차에서는 BVI(브릿지 그룹 인터페이스)에 이름을 지정하고 브리지 그룹에 추가할 인터페이스를 선택합니다.

Procedure

|

Step 1 |

탐색 모음에서 Inventory(재고 목록)를 클릭합니다. |

||

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

||

|

Step 3 |

FTD 탭을 클릭하고 브리지 그룹을 생성할 디바이스를 선택합니다. |

||

|

Step 4 |

다음 중 하나를 수행합니다.

|

||

|

Step 5 |

다음을 구성합니다.

|

||

|

Step 6 |

Bridge Group Member(브리지 그룹 멤버) 탭을 클릭합니다. 브리지 그룹은 단일 브리지 그룹에 인터페이스 또는 하위 인터페이스를 64개까지 추가할 수 있습니다.

|

||

|

Step 7 |

Save(저장)를 클릭합니다. 이제 BVI에 이름 및 멤버 인터페이스가 있습니다. 다음 작업을 계속 진행하여 브릿지 그룹 인터페이스를 구성합니다. 멤버 인터페이스 자체에 대해서는 다음 작업을 수행하지 않습니다.

|

BVI용 IPv4 주소 구성

Procedure

|

Step 1 |

브리지 그룹을 생성할 디바이스를 선택합니다. |

||

|

Step 2 |

인터페이스 목록에서 BVI를 선택하고 Actions(작업) 창에서 Edit(편집)를 클릭합니다. |

||

|

Step 3 |

IPv4 Address(IPv4 주소) 탭을 클릭하여 IPv4 주소를 구성합니다. |

||

|

Step 4 |

Type(유형) 필드에서 다음 옵션 중 하나를 선택합니다.

|

||

|

Step 5 |

다음 절차 중 하나를 계속합니다.

|

BVI용 IPv6 주소 구성

Procedure

|

Step 1 |

IPv6 Address(IPv6 주소) 탭을 클릭하여 BVI용 IPv6 주소 지정을 구성합니다. |

||

|

Step 2 |

IPv6 주소 지정의 다음 측면을 구성합니다. |

||

|

Step 3 |

Enable IPv6 Processing(IPv6 처리 활성화) - 전역 주소를 구성하지 않는 경우 IPv6 처리를 활성화하고 링크-로컬 주소를 자동으로 구성하려면 State(상태) 슬라이더를 파란색으로 끕니다. 링크 로컬 주소는 인터페이스 MAC 주소(수정된 EUI-64 형식)를 기반으로 생성됩니다.

|

||

|

Step 4 |

Suppress RA(RA 표시 안 함) - 라우터 알림을 표시하지 않을지를 선택합니다. Firepower Threat Defense 디바이스는 인접 디바이스가 기본 라우터 주소를 동적으로 학습할 수 있도록 라우터 알림에 참여할 수 있습니다. 기본적으로 라우터 알림 메시지(ICMPv6 유형 134)는 IPv6가 구성된 각 인터페이스에 주기적으로 전송됩니다. 라우터 광고는 라우터 요청 메시지에 대한 응답으로도 보내집니다(ICMPv6 Type 133). 예정된 다음 라우터 광고 메시지를 기다릴 필요 없이 호스트가 즉시 자동 구성을 할 수 있도록 시스템 시동 시 라우터 요청 메시지가 전송됩니다. FTD 디바이스에서 IPv6 접두사를 제공하지 않도록 하려는 인터페이스(예: 외부 인터페이스)에서는 이러한 메시지를 표시하지 않을 수 있습니다. |

||

|

Step 5 |

Static Address/Prefix(고정 주소/접두사) - 스테이트리스 자동 구성을 사용하지 않는 경우 전체 고정 글로벌 IPv6 주소와 네트워크 접두사를 입력합니다. 예를 들어, 2001:0DB8::BA98:0:3210/48와 같이 입력합니다. IPv6 주소 지정에 대한 자세한 내용은 IPv6 주소 지정을 참조하십시오. |

||

|

Step 6 |

Standby IP Address(스탠바이 IP 주소) - 고가용성을 구성하는 경우 이 인터페이스에서 HA를 모니터링하는 중이라면 같은 서브넷에 스탠바이 IPv6 주소도 구성합니다. 스탠바이 디바이스의 이 인터페이스에서 스탠바이 주소를 사용합니다. 스탠바이 IP 주소를 설정하지 않으면 액티브 유닛이 네트워크 테스트를 사용하여 스탠바이 인터페이스를 모니터링할 수 없으며 링크 상태만 추적할 수 있습니다. |

||

|

Step 7 |

다음 절차 중 하나를 계속합니다.

|

고급 인터페이스 옵션 구성

브리지 그룹 멤버 인터페이스에서 대부분의 고급 옵션을 구성하지만, 일부 옵션은 브릿지 그룹 인터페이스 자체에 사용할 수 있습니다.

Procedure

|

Step 1 |

고급 설정에는 대부분의 네트워크에 적합한 기본값이 있습니다. 네트워크 문제를 해결하는 경우에만 이러한 기본값을 수정하십시오. |

|

Step 2 |

OK(확인)를 클릭합니다. |

|

Step 3 |

Save(저장)를 클릭하고 Firepower 디바이스에 변경 사항을 구축합니다. 자세한 정보는 CDO에서 FTD로 구성 변경 사항 구축을 참조하십시오. |

What to do next

-

사용하려는 모든 멤버 인터페이스가 활성화되어 있는지 확인합니다.

-

브리지 그룹에 대해 DHCP 서버를 구성합니다. DHCP 서버 구성을 참조하십시오.

-

적절한 보안 영역에 멤버 인터페이스를 추가합니다.

-

ID, NAT, 액세스 등의 정책이 브리지 그룹 및 멤버 인터페이스에 필요한 서비스를 제공하는지 확인합니다.

FDM-관리 구성의 브리지 그룹 호환성

인터페이스를 지정할 수 있는 다양한 구성에서는 경우에 따라 브리지 BVI(가상 인터페이스)를 지정할 수 있으며, 경우에 따라 브리지 그룹의 멤버를 지정할 수 있습니다. 이 테이블에서는 BVI를 사용할 수 있는 경우와 멤버 인터페이스를 사용할 수 있는 경우에 대해 설명합니다.

|

Firepower Threat Defense 구성 유형 |

BVI를 사용할 수 있음 |

BVI 멤버를 사용할 수 있음 |

|---|---|---|

|

DHCP 서버 |

예 |

아니요 |

|

DNS 서버 |

예 |

예 |

|

관리 액세스 |

예 |

아니요 |

|

NAT(Network Address Translation) |

아니요 |

예 |

|

보안 영역 |

아니요 |

예 |

|

사이트 투 사이트 VPN 액세스 포인트 |

아니요 |

예 |

|

Syslog 서버 |

예 |

아니요 |

브리지 그룹 삭제

브리지 그룹을 삭제하면 해당 멤버는 표준 라우팅 인터페이스가 되며 모든 NAT 규칙 또는 보안 영역 멤버십은 유지됩니다. 인터페이스를 수정하여 IP 주소를 지정할 수 있습니다. 새 브리지 그룹을 생성해야 하는 경우 먼저 기존 브리지 그룹을 삭제해야 합니다.

Procedure

|

Step 1 |

탐색 창에서 Devices & Services(디바이스 및 서비스)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 3 |

FTD 탭을 클릭하고 브리지 그룹을 삭제할 디바이스를 선택합니다. |

|

Step 4 |

BVI 브리지 그룹을 선택하고 Actions(작업) 창에서 Remove(제거)를 클릭합니다. |

|

Step 5 |

지금 변경 사항을 검토하고 구축하거나 기다렸다가 여러 변경 사항을 한 번에 구축합니다. |

FDM-관리 디바이스에 대한 EtherChannel 인터페이스 추가

EtherChannel 인터페이스 제한 사항

디바이스 모델에 따라 EtherChannel은 동일한 미디어 유형 및 용량의 여러 멤버 인터페이스를 포함할 수 있으며 동일한 속도 및 듀플렉스로 설정해야 합니다. 더 큰 용량의 인터페이스에서는 속도를 낮게 설정하여 인터페이스 용량(예: 1GB 및 10GB 인터페이스)을 혼합하여 사용할 수 없습니다. LACP(Link Aggregation Control Protocol)에서는 두 네트워크 디바이스 간의 LACPDU(Link Aggregation Control Protocol Data Units)를 교환하여 인터페이스를 취합합니다.

EtherChannel 인터페이스에는 물리적 구성 및 소프트웨어 버전에 따라 여러 가지 제한 사항이 있습니다. 자세한 내용은 아래 섹션을 참조하십시오.

일반 인터페이스 제한 사항

-

EtherChannel은 FDM 관리 버전 6.5 이상을 실행하는 디바이스에서만 사용할 수 있습니다.

-

Cisco Defense Orchestrator는 Firepower 디바이스 1010, 1120, 1140, 1150, 2110, 2120, 2130, 2140, 3110, 3120, 3130, 3140에서 EtherChannel 인터페이스 구성을 지원합니다. 디바이스 모델별 인터페이스 제한 사항은 디바이스별 요구 사항을 참조하십시오.

-

채널 그룹의 모든 인터페이스는 미디어 유형 및 용량이 동일해야 하며 속도 및 듀플렉스를 동일하게 설정해야 합니다. 미디어 유형은 RJ-45 또는 SFP일 수 있으며 서로 다른 유형(구리 및 광섬유)의 SFP를 혼합할 수 있습니다. 더 큰 용량의 인터페이스에서는 속도를 낮게 설정하여 인터페이스 용량(예: 1GB 및 10GB 인터페이스)을 혼합하여 사용할 수 없습니다.

-

EtherChannel을 연결하는 디바이스는 802.3ad EtherChannel도 지원해야 합니다.

-

FDM 관리 디바이스에서는 VLAN 태그 처리된 LACPDU를 지원하지 않습니다. Cisco IOS vlan dot1Q tag native 명령을 사용하여 인접한 스위치에서 네이티브 VLAN 태깅을 활성화할 경우, FDM 관리 디바이스에서는 태그 처리된 LACPDU를 제거합니다. 인접한 스위치에서 네이티브 VLAN 태깅을 비활성화해야 합니다.

-

모든 FDM 관리 디바이스 컨피그레이션에서는 멤버 물리적 인터페이스 대신 논리적 EtherChannel 인터페이스를 참조합니다.

-

Portchannel 인터페이스는 물리적 인터페이스로 표시됩니다.

디바이스별 제한 사항

다음 디바이스에는 특정 인터페이스 제한이 있습니다.

1000 Series

-

Firepower 1010은 최대 8개의 EtherChannel 인터페이스를 지원합니다.

-

Firepower 1120,1140,1150은 최대 12개의 EtherChannel 인터페이스를 지원합니다.

-

1000 시리즈는 LACP 빠른 속도를 지원하지 않습니다. LACP는 항상 일반 속도를 사용합니다. 이 설정은 구성 가능하지 않습니다.

2100 Series

-

Firepower 2110 및 2120 모델은 최대 12개의 EtherChannel 인터페이스를 지원합니다.

-

Firepower 2130 및 2140 모델은 최대 16개의 EtherChannel 인터페이스를 지원합니다.

-

2100 시리즈는 LACP 빠른 속도를 지원하지 않습니다. LACP는 항상 일반 속도를 사용합니다. 이 설정은 구성 가능하지 않습니다.

Secure Firewall 3100 시리즈

-

모든 Secure Firewall 3100 모델은 최대 16개의 EtherChannel 인터페이스를 지원합니다.

-

Secure Firewall 3100 모델은 LACP 빠른 속도를 지원합니다.

-

Secure Firewall 3100 Series 모델은 네트워크 모듈 및 인터페이스의 OIR(Breakout Online Insertion and Removal) 활성화 또는 비활성화를 지원하지 않습니다.

4100 Series 및 9300 Series

-

4100 및 9300 Series에서는 EtherChannel을 생성하거나 구성할 수 없습니다. 이러한 디바이스에 대한 Etherchannel은 FXOS 섀시에서 구성해야 합니다.

-

4100 및 9300 Series의 Etherchannel은 Cisco Defense Orchestrator에서 물리적 인터페이스로 표시됩니다.

EtherChannel 인터페이스 추가

다음 절차를 사용하여 FDM 매니지드 디바이스에 EtherChannel을 추가합니다.

Note |

다른 EtherChannel을 즉시 생성하려면 Create Another(다른 EtherChannel 생성) 체크 박스을 선택하고 Create(생성)를 클릭합니다. |

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 3 |

FTD 탭을 클릭하고 EtherChannel을 추가할 디바이스를 선택합니다. |

|

Step 4 |

오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 선택합니다. |

|

Step 5 |

파란색 더하기 |

|

Step 6 |

(선택 사항) Logical Name(논리적 이름)을 입력합니다. |

|

Step 7 |

(선택 사항) 설명을 입력합니다. |

|

Step 8 |

EtherChannel ID를 입력합니다. Firepower 1010 Series의 경우 1~8 사이의 값을 입력합니다. Firepower 2100, 3100, 4100, 9300 Series의 경우 1~48 사이의 값을 입력합니다. |

|

Step 9 |

Link Aggregation Control Protocol(링크 어그리게이션 제어 프로토콜)의 드롭다운 버튼을 클릭하고 두 가지 옵션 중 하나를 선택합니다.

|

|

Step 10 |

EtherChannel에 멤버로 포함할 인터페이스를 검색하여 선택합니다. 하나 이상의 인터페이스를 포함해야 합니다. 경고: EtherChannel 인터페이스를 멤버로 추가하고 이미 IP 주소가 구성된 경우 CDO는 멤버의 IP 주소를 제거합니다. |

|

Step 11 |

Create(생성)를 클릭합니다. |

FDM-관리 디바이스용 EtherChannel 인터페이스 편집 또는 제거

다음 절차를 사용하여 기존 EtherChannel 인터페이스를 수정하거나 FDM 관리 디바이스에서 EtherChannel 인터페이스를 제거합니다.

EtherChannel 편집

EtherChannel에는 수정할 때 알고 있어야 하는 몇 가지 제한 사항이 있습니다. 자세한 내용은 Firepower 구성에 대한 지침 및 제한 사항을 참조하십시오.

Note |

EtherChannel에는 하나 이상의 멤버가 있어야 합니다. |

기존 EtherChannel을 편집하려면 다음 절차를 수행합니다.

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

||

|

Step 2 |

Devices(디바이스) 탭을 클릭합니다. |

||

|

Step 3 |

FTD 탭을 클릭하고 수정할 EtherChannel과 연결된 위협 방어를 선택합니다. |

||

|

Step 4 |

오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||

|

Step 5 |

Interfaces(인터페이스) 페이지에서 편집할 EtherChannel 인터페이스를 선택합니다. 오른쪽의 Actions(작업) 창에서 편집 |

||

|

Step 6 |

다음 항목을 수정합니다.

|

||

|

Step 7 |

Save(저장)를 클릭합니다. |

EtherChannel 인터페이스 제거

Note |

HA(고가용성) 또는 기타 구성과 연결된 EtherChannel 인터페이스입니다. CDO에서 삭제하기 전에 모든 구성에서 EtherChannel 인터페이스를 수동으로 제거해야 합니다. |

FDM 관리 디바이스에서 EtherChannel 인터페이스를 제거하려면 다음 절차를 수행합니다.

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 3 |

FTD 탭을 클릭하고 삭제할 EtherChannel과 연결된 위협 방어를 클릭합니다. |

|

Step 4 |

오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 선택합니다. |

|

Step 5 |

Interfaces(인터페이스) 페이지에서 편집할 EtherChannel 인터페이스를 선택합니다. 오른쪽의 Actions(작업) 창에서 Remove(제거)를 클릭합니다. |

|

Step 6 |

EtherChannel 인터페이스 삭제를 확인하고 OK(확인)를 클릭합니다. |

EtherChannel 인터페이스에 하위 인터페이스 추가

EtherChannel 하위 인터페이스

Interfaces(인터페이스) 페이지에서는 각 인터페이스를 확장하여 하위 인터페이스가 있는 디바이스의 인터페이스를 볼 수 있습니다. 이 확장된 보기에는 하위 인터페이스의 고유한 논리적 이름, 활성화/비활성화 상태, 연결된 보안 영역 및 모드도 표시됩니다. 하위 인터페이스의 인터페이스 유형 및 모드는 상위 인터페이스에 의해 결정됩니다.

일반 제한 사항

CDO는 다음 인터페이스 유형에 대한 하위 인터페이스를 지원하지 않습니다.

-

관리 전용으로 구성된 인터페이스.

-

스위치 포트 모드로 구성된 인터페이스.

-

수동 인터페이스.

-

VLAN 인터페이스.

-

BVI(Bridge Virtual Interface).

-

이미 다른 EtherChannel 인터페이스의 멤버인 인터페이스.

다음에 대한 하위 인터페이스를 생성할 수 있습니다.

-

브리지 그룹 멤버.

-

EtherChannel 인터페이스.

-

물리적 인터페이스.

EtherChannel 인터페이스에 하위 인터페이스 추가

기존 인터페이스에 하위 인터페이스를 추가하려면 다음 절차를 수행합니다.

Note |

다른 하위 인터페이스를 즉시 생성하려면 Create Another(다른 하위 인터페이스 생성) 체크 박스을 선택하고 Create(생성)를 클릭합니다. |

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 3 |

FTD 탭을 클릭하고 EtherChannel을 추가할 위협 방어를 선택합니다. 오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 선택합니다. |

|

Step 4 |

하위 인터페이스를 그룹화할 인터페이스를 선택합니다. 오른쪽의 Action(작업) 창에서 |

|

Step 5 |

(선택 사항) Logical Name(논리적 이름)을 입력합니다. |

|

Step 6 |

(선택 사항) 설명을 입력합니다. |

|

Step 7 |

(선택 사항) 하위 인터페이스에 보안 영역을 할당합니다. 하위 인터페이스에 논리적 이름이 없으면 보안 영역을 할당할 수 없습니다. |

|

Step 8 |

VLAN ID를 입력합니다. |

|

Step 9 |

EtherChannel ID를 입력합니다. 1~48 사이의 값을 사용합니다. Firepower 1010 Series의 경우 1~8 사이의 값을 입력합니다. |

|

Step 10 |

IPv4, IPv6, Advanced(고급) 탭 중에서 선택하여 하위 인터페이스의 IP 주소를 구성합니다. |

|

Step 11 |

Create(생성)를 클릭합니다. |

EtherChannel에서 하위 인터페이스 편집 또는 제거

다음 절차를 사용하여 기존 하위 인터페이스를 수정하거나 Etherchannel 인터페이스에서 하위 인터페이스를 제거합니다.

Note |

하위 인터페이스 및 EtherChannel 인터페이스에는 구성에 영향을 줄 수 있는 일련의 지침 및 제한 사항이 있습니다. 자세한 내용은 일반 하위 인터페이스 제한 사항을 참조하십시오. |

하위 인터페이스 편집

EtherChannel 인터페이스와 연결된 기존 하위 인터페이스를 편집하려면 다음 절차를 수행합니다.

Procedure

|

Step 1 |

CDO에 로그인합니다. |

|

Step 2 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

|

Step 3 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 4 |

FTD 탭을 클릭하고 편집할 EtherChannel 및 하위 인터페이스와 연결된 위협 방어를 선택합니다. |

|

Step 5 |

오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 선택합니다. |

|

Step 6 |

하위 인터페이스가 속해 있는 EtherChannel 인터페이스를 찾아 확장합니다. |

|

Step 7 |

편집할 하위 인터페이스를 선택합니다. 오른쪽의 Action(작업) 창에서 편집 |

|

Step 8 |

다음 항목을 수정합니다.

|

|

Step 9 |

Save(저장)를 클릭합니다. |

EtherChannel에서 하위 인터페이스 제거

다음 절차를 사용하여 EtherChannel 인터페이스에서 기존 하위 인터페이스를 제거합니다.

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭합니다. |

|

Step 3 |

FTD 탭을 클릭하고 편집할 EtherChannel 및 하위 인터페이스와 연결된 위협 방어를 선택합니다. 오른쪽에 있는 Management(관리) 창에서 Interfaces(인터페이스)를 선택합니다. |

|

Step 4 |

하위 인터페이스가 속해 있는 EtherChannel 인터페이스를 찾아 확장합니다. |

|

Step 5 |

삭제할 하위 인터페이스를 선택합니다. |

|

Step 6 |

오른쪽의 Actions(작업) 창에서 Remove(제거)를 클릭합니다. |

|

Step 7 |

하위 인터페이스 인터페이스 삭제를 확인하고 OK(확인)를 클릭합니다. |

가상 FDM-관리 디바이스에 인터페이스 추가

가상 FDM 관리 디바이스를 구축할 때는 가상 머신에 인터페이스를 할당합니다. 그런 다음, FDM 관리 디바이스 내에서 하드웨어 디바이스에 사용하려는 것과 같은 메서드로 해당 인터페이스를 구성합니다.

그러나 가상 머신에 가상 인터페이스를 더 추가한 다음, FDM에서 이를 자동으로 인식하도록 할 수는 없습니다. 가상 FDM 관리 디바이스에 대한 실제 인터페이스와 동일한 인터페이스가 더 필요한 경우에는 기본적으로 인터페이스 구성을 다시 시작해야 합니다. 새 가상 머신을 구축할 수도 있고 다음 절차를 사용할 수도 있습니다.

Caution |

가상 머신에 인터페이스를 추가하려면 가상 FDM 관리 구성을 완전히 지워야 합니다. 컨피그레이션에서 그대로 유지되는 부분은 관리 주소와 게이트웨이 설정뿐입니다. |

시작하기 전에

FDM 관리 디바이스에서 다음을 수행합니다.

-

가상 FDM 관리 디바이스 구성을 검사하여 새 가상 머신에서 복제할 설정을 적어 둡니다.

-

Devices(디바이스) > Smart License(스마트 라이선스) > View Configuration(구성 보기)을 선택하고 모든 기능 라이선스를 비활성화합니다.

Procedure

|

Step 1 |

가상 FDM 관리 디바이스 전원 끄기 |

|

Step 2 |

가상 머신 소프트웨어를 사용하여 가상 FDM 관리 디바이스에 인터페이스를 추가합니다. VMware의 경우 가상 어플라이언스는 기본적으로 e1000(1Gbit/s) 인터페이스를 사용합니다. vmxnet3 또는 ixgbe(10Gbit/s) 인터페이스를 사용할 수도 있습니다. |

|

Step 3 |

가상 FDM 관리 디바이스 전원 켜기 |

|

Step 4 |

가상 FDM 관리 디바이스 콘솔을 열고 로컬 관리자를 삭제한 후 활성화합니다. 로컬 관리자를 삭제했다가 활성화하면 디바이스 컨피그레이션이 재설정되며 시스템이 새 인터페이스를 인식하게 됩니다. 관리 인터페이스 컨피그레이션은 재설정되지 않습니다. 다음 SSH 세션은 해당 명령을 보여줍니다. |

|

Step 5 |

FDM 관리 디바이스에 대한 브라우저 세션을 열고 디바이스 설정 마법사를 완료한 다음 디바이스를 구성합니다. 자세한 내용은 Firepower Device Manager용 Cisco Firepower Threat Defense 구성 가이드, 버전 xxx 가이드 시작하기 장의 "초기 구성 완료" 섹션을 참조하십시오. |

FDM-관리 디바이스에 대한 스위치 포트 모드 인터페이스

각 물리적 Firepower 1010 인터페이스의 경우, 해당 작업을 방화벽 인터페이스 또는 스위치 포트로 설정할 수 있습니다. 스위치 포트에서는 하드웨어에서 스위칭 기능을 사용하여 레이어 2에서 트래픽을 전달합니다. 동일한 VLAN의 스위치 포트는 하드웨어 스위칭을 사용하여 서로 통신할 수 있으며 트래픽에는 FDM 관리 디바이스 보안 정책이 적용되지 않습니다. 액세스 포트의 경우 태그 없는 트래픽만 허용되며 이러한 포트는 단일 VLAN에 할당할 수 있습니다. 트렁크 포트의 경우 태그 없는 트래픽과 태그 있는 트래픽이 허용되며 둘 이상의 VLAN에 속할 수 있습니다. 버전 6.4로 이미지 재설치된 디바이스의 경우, 이더넷 1/2~1/8이 VLAN 1의 액세스 스위치 포트로 구성됩니다. 버전 6.4 이상으로 수동으로 업그레이드한 디바이스의 경우 이더넷 구성은 업그레이드 이전의 구성을 유지합니다. 동일한 VLAN의 스위치 포트는 하드웨어 스위칭을 사용하여 서로 통신할 수 있으며 트래픽에는 FDM 관리 디바이스 보안 정책이 적용되지 않습니다.

액세스 또는 트렁크

스위치 포트로 구성된 물리적 인터페이스는 액세스 포트 또는 트렁크 포트로 할당할 수 있습니다.

액세스 포트는 하나의 VLAN에만 트래픽을 전달하고 태그가 지정되지 않은 트래픽만 수락합니다. 단일 호스트 또는 디바이스로 트래픽을 전달하려는 경우 이 옵션을 사용하는 것이 좋습니다. 또한 인터페이스와 연결할 VLAN을 지정해야 합니다. 그렇지 않으면 VLAN 1이 기본값이 됩니다.

트렁크 포트는 여러 VLAN에 트래픽을 전달합니다. 하나의 VLAN 인터페이스를 기본 트렁크 포트로 할당하고 하나 이상의 VLAN을 연결된 트렁크 포트로 할당해야 합니다. 스위치 포트 인터페이스와 연결할 최대 20개의 인터페이스를 선택할 수 있습니다. 그러면 서로 다른 VLAN ID의 트래픽이 스위치 포트 인터페이스를 통과할 수 있습니다. 태그가 지정되지 않은 트래픽이 스위치 포트를 통과하는 경우 트래픽은 기본 VLAN 인터페이스의 VLAN ID로 태그가 지정됩니다. 1002와 1005 사이의 기본 FDDI(Fibre Distributed Data Interface) 및 토큰 링 ID는 VLAN ID에 사용할 수 없습니다.

포트 모드 변경

라우팅 모드에 대해 VLAN 멤버로 구성된 인터페이스를 선택하면 CDO는 자동으로 인터페이스를 스위치 포트 모드로 변환하고 기본적으로 인터페이스를 액세스 포트로 구성합니다. 따라서 논리적 이름 및 연결된 고정 IP 주소가 인터페이스에서 제거됩니다.

구성 제한 사항

다음 제한 사항에 유의하십시오.

-

물리적 Firepower 1010 디바이스만 스위치 포트 모드 구성을 지원합니다. 가상 FDM 관리 디바이스는 스위치 포트 모드를 지원하지 않습니다.

-

Firepower 1010 디바이스는 최대 60개의 VLAN을 허용합니다.

-

스위치 포트 모드에 대해 구성된 VLAN 인터페이스는 이름이 지정되지 않아야 합니다. 즉, MTU를 반드시 1500바이트로 구성해야 합니다.

-

스위치 포트 모드로 구성된 인터페이스는 삭제할 수 없습니다. 인터페이스 모드를 스위치 포트 모드에서 라우팅 모드로 수동으로 변경해야 합니다.

-

스위치 포트 모드에 대해 구성된 인터페이스는 IP 주소를 지원하지 않습니다. 인터페이스가 현재 VPN, DHCP에 대해 참조되거나 구성된 경우 또는 고정 경로와 연결된 경우 IP 주소를 반드시 수동으로 제거해야 합니다.

-

브리지 그룹 인터페이스의 어떤 멤버도 스위치 포트로 사용할 수 없습니다.

-

VLAN 인터페이스의 MTU는 반드시 1500바이트여야 합니다. 명명되지 않은 VLAN 인터페이스는 다른 구성을 지원하지 않습니다.

-

스위치 포트 모드는 다음을 지원하지 않습니다.

-

진단 인터페이스.

-

동적, 멀티캐스트 또는 ECMP(Equal-Cost Multi-Path) 라우팅.

-

수동 인터페이스.

-

etherchannel을 포트하거나 etherchannel의 멤버인 인터페이스를 사용합니다.

-

하위 인터페이스.

-

페일오버 및 상태 링크.

-

고가용성 및 스위치 포트 모드 인터페이스

고가용성 사용 시 스위치 포트 기능을 사용해서는 안 됩니다. 스위치 포트는 하드웨어에서 작동하므로 액티브 유닛과 스탠바이 유닛 모두에서 트래픽을 계속 전달합니다. 고가용성은 트래픽이 스탠바이 유닛을 통과하는 것을 방지하도록 설계되었지만, 이 기능은 스위치 포트로 확장되지 않습니다. 일반 고가용성 네트워크 설정에서 두 유닛의 액티브 스위치 포트는 네트워크 루프로 이어집니다. 모든 스위칭 기능에는 외부 스위치를 사용하는 것이 좋습니다. VLAN 인터페이스는 장애 조치를 통해 모니터링될 수 있지만 스위치 포트는 그럴 수 없습니다.

Note |

방화벽 인터페이스만 페일 오버 링크로 사용할 수 있습니다. |

템플릿의 스위치 포트 모드 구성

스위치 포트 모드에 대해 구성된 인터페이스를 사용하여 디바이스의 템플릿을 생성할 수 있습니다. 템플릿에서 디바이스로 인터페이스를 매핑할 때는 다음 시나리오에 유의하십시오.

-

템플릿을 적용하기 전에 템플릿 인터페이스에 VLAN 멤버가 포함되어 있지 않으면 CDO는 동일한 속성을 가진 사용 가능한 디바이스 인터페이스에 자동으로 매핑합니다.

-

VLAN 멤버를 포함하지 않는 템플릿 인터페이스가 N/A로 구성된 디바이스 인터페이스에 매핑된 경우 CDO는 템플릿을 적용할 디바이스에 인터페이스를 자동으로 생성합니다.

-

VLAN 멤버를 포함하는 템플릿 인터페이스가 존재하지 않는 디바이스 인터페이스에 매핑된 경우 템플릿 적용이 실패합니다.

-

템플릿은 동일한 디바이스 인터페이스에 두 개 이상의 템플릿 인터페이스를 매핑하는 것을 지원하지 않습니다.

-

템플릿의 관리 인터페이스는 디바이스의 관리 인터페이스에 매핑되어야 합니다.

FDM-관리 디바이스 VLAN 구성

하위 인터페이스 또는 스위치 포트를 구성하려면 먼저 VLAN 인터페이스를 구성해야 합니다.

Note |

FDM 관리 디바이스는 최대 60개의 VLAN 인터페이스를 지원합니다. |

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

||||

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

||||

|

Step 3 |

FTD 탭을 클릭하고 VLAN을 생성할 디바이스를 선택합니다. |

||||

|

Step 4 |

오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||||

|

Step 5 |

Interfaces(인터페이스) 페이지에서 |

||||

|

Step 6 |

다음을 구성합니다.

|

||||

|

Step 7 |

IPv4 Address(IPv4 주소) 탭을 클릭하고 Type(유형) 필드에서 다음 옵션 중 하나를 선택합니다.

|

||||

|

Step 8 |

(선택 사항) IPv6 Address(IPv6 주소) 탭을 클릭하고 다음을 구성합니다.

|

||||

|

Step 9 |

(선택 사항) Advanced(고급) 탭을 클릭합니다.

|

||||

|

Step 10 |

이 디바이스에 대해 다른 하위 인터페이스를 생성하려면 하위 인터페이스 구성을 완료하기 전에 Create another(다른 하위 인터페이스 생성)를 선택합니다. |

||||

|

Step 11 |

(선택 사항) 팝업 창의 오른쪽 상단 모서리에 있는 State(상태) 슬라이더를 회색에서 파란색으로 전환하여 하위 인터페이스를 생성할 때 활성화합니다. |

||||

|

Step 12 |

확인을 클릭합니다. |

||||

|

Step 13 |

지금 변경 사항을 검토하고 구축하거나 기다렸다가 여러 변경 사항을 한 번에 구축합니다. |

스위치 포트 모드에 대한 FDM-관리 디바이스 VLAN 구성

구성하기 전에 스위치 포트 모드에 대한 제한 사항을 읽어보십시오. 자세한 내용은 FTD용 스위치 포트 모드 인터페이스를 참조하십시오.

Note |

언제든지 물리적 인터페이스에 VLAN 멤버를 할당하거나 편집할 수 있습니다. 새 구성을 확인한 후 디바이스에 변경 사항을 구축해야 합니다. |

스위치 포트 모드에 대한 VLAN 인터페이스 생성

Procedure

|

Step 1 |

탐색창에서 Inventory(재고 목록)를 클릭합니다. |

||

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

||

|

Step 3 |

FTD 탭을 클릭하고 인터페이스를 구성할 디바이스를 선택합니다. |

||

|

Step 4 |

오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

||

|

Step 5 |

Interfaces(인터페이스) 페이지에서 |

||

|

Step 6 |

VLAN Members(VLAN 멤버) 탭을 보고 원하는 물리적 인터페이스를 선택합니다.

|

||

|

Step 7 |

FTD VLAN 구성에 설명된 대로 VLAN 인터페이스의 나머지 부분을 구성합니다. |

||

|

Step 8 |

Save(저장)를 클릭합니다. VLAN 구성을 재설정하고 인터페이스에 IP 주소를 재할당할 것임을 확인합니다. |

||

|

Step 9 |

지금 변경 사항을 검토하고 구축하거나 기다렸다가 여러 변경 사항을 한 번에 구축합니다. |

스위치 포트 모드에 대한 기존 물리적 인터페이스 구성

Procedure

|

Step 1 |

탐색 창에서 Devices & Services(디바이스 및 서비스)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

|

Step 3 |

FTD 탭을 클릭하고 인터페이스를 구성할 디바이스를 선택합니다. |

|

Step 4 |

오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)를 클릭합니다. |

|

Step 5 |

Interfaces(인터페이스) 페이지에서 수정할 물리적 인터페이스를 선택합니다. 오른쪽의 Action(작업) 창에서 편집 |

|

Step 6 |

스위치 포트 모드에 대해 구성된 인터페이스는 논리적 이름을 지원하지 않습니다. 인터페이스에 논리적 이름이 있는 경우 삭제합니다. |

|

Step 7 |

Mode(모드)를 찾은 다음 드롭다운 메뉴를 사용하여 Switch Port(스위치 포트)를 선택합니다. |

|

Step 8 |

스위치 포트 모드에 대한 물리적 인터페이스를 구성합니다.

|

|

Step 9 |

Save(저장)를 클릭합니다. VLAN 구성을 재설정하고 인터페이스에 IP 주소를 재할당할 것임을 확인합니다. |

|

Step 10 |

지금 변경 사항을 검토하고 구축하거나 기다렸다가 여러 변경 사항을 한 번에 구축합니다. |

Firepower 인터페이스 보기 및 모니터링

Firepower 인터페이스를 보려면 다음 단계를 수행합니다.

Procedure

|

Step 1 |

탐색 창에서 Devices & Services(디바이스 및 서비스)를 클릭합니다. |

|

Step 2 |

Devices(디바이스) 탭을 클릭하여 디바이스를 찾거나 Templates(템플릿) 탭을 클릭하여 모델 디바이스를 찾습니다. |

|

Step 3 |

FTD 탭을 클릭하고 인터페이스를 확인할 디바이스를 클릭합니다. |

|

Step 4 |

오른쪽의 Management(관리) 창에서 Interfaces(인터페이스)( |

|

Step 5 |

인터페이스 테이블에서 인터페이스를 선택합니다.

|

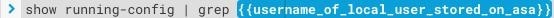

CLI에서 인터페이스 모니터링

SSH를 사용하여 디바이스에 연결하고 아래 명령을 실행하여 인터페이스에 대한 몇 가지 기본 정보, 동작 및 통계를 볼 수 있습니다.

SSH를 사용하여 디바이스에 쉽게 연결하려면 모니터링할 FDM 관리 디바이스를 SSH 디바이스로 온보딩한 다음, CDO에서 >_ 명령줄 인터페이스를 사용합니다.

-

show interface는 인터페이스 통계 및 구성 정보를 표시합니다. 이 명령에는 필요한 정보를 가져오는 데 사용할 수 있는 여러 키워드가 있습니다. 사용 가능한 옵션을 확인하려면 키워드로 ?를 사용합니다. -

show ipv6 interface는 인터페이스에 대한 IPv6 구성 정보를 표시합니다. -

show bridge-group은 멤버 정보와 IP 주소를 비롯하여 BVI(Bridge Virtual Interfaces)에 대한 정보를 표시합니다. -

show conn은 인터페이스를 통해 현재 설정되어 있는 연결에 대한 정보를 표시합니다. -

show traffic은 각 인터페이스를 통과하는 트래픽에 대한 통계를 표시합니다. -

show ipv6 traffic은 디바이스를 통과하는 IPv6 트래픽에 대한 통계를 표시합니다. -

show dhcpd는 인터페이스의 DHCP 사용량에 대한 통계와 기타 정보(특히 인터페이스에 구성된 DHCP 서버 관련 정보)를 표시합니다.

버튼을 클릭하고 Bridge Group Interface(브릿지 그룹 인터페이스)를 선택합니다.

버튼을 클릭하고 Bridge Group Interface(브릿지 그룹 인터페이스)를 선택합니다.

버튼을 클릭합니다.

버튼을 클릭합니다.

)를 선택합니다.

)를 선택합니다.

로 식별합니다.

로 식별합니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

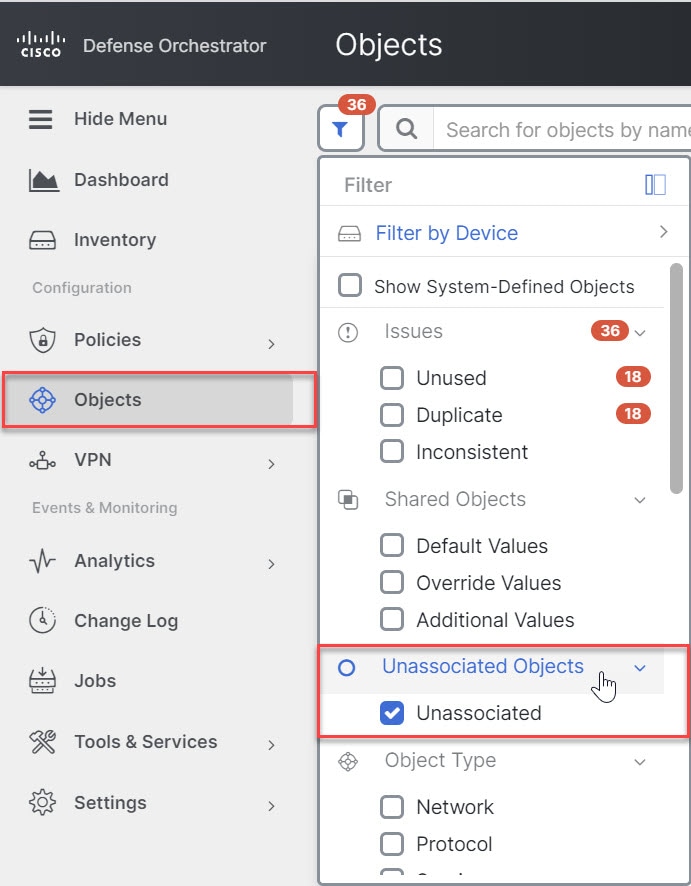

를 클릭하고 Unassociated (연결되지 않음) 확인란을 선택합니다.

를 클릭하고 Unassociated (연결되지 않음) 확인란을 선택합니다.

를 클릭합니다.

를 클릭합니다.

를 클릭합니다.

를 클릭합니다.

을 클릭하여 편집합니다.

을 클릭하여 편집합니다.

화살표를 클릭하여 푸시하고 공유 개체의 기본값으로 생성합니다.

화살표를 클릭하여 푸시하고 공유 개체의 기본값으로 생성합니다.

화살표를 클릭하여 푸시하고 공유 네트워크 그룹의 추가 값으로 설정합니다. 공유 네트워크 그룹과 연결된 모든 디바이스가 자동으로 할당됩니다.

화살표를 클릭하여 푸시하고 공유 네트워크 그룹의 추가 값으로 설정합니다. 공유 네트워크 그룹과 연결된 모든 디바이스가 자동으로 할당됩니다.

을 클릭합니다.

을 클릭합니다.

아이콘을 클릭합니다. (간단한 편집은 편집 모드를 시작하지 않고 인라인으로 수행할 수도 있습니다.)

아이콘을 클릭합니다. (간단한 편집은 편집 모드를 시작하지 않고 인라인으로 수행할 수도 있습니다.)

버튼을 클릭합니다.

버튼을 클릭합니다.

) 버튼을 클릭하여 현재 검색 필터를 기반으로 위협을 표시하는 테이블을 새로 고칩니다.

) 버튼을 클릭하여 현재 검색 필터를 기반으로 위협을 표시하는 테이블을 새로 고칩니다.

) 버튼을 클릭합니다. Microsoft Excel과 같은 스프레드시트 애플리케이션에서 .csv 파일을 열어 목록의 항목을 정렬하고 필터링할 수 있습니다.

) 버튼을 클릭합니다. Microsoft Excel과 같은 스프레드시트 애플리케이션에서 .csv 파일을 열어 목록의 항목을 정렬하고 필터링할 수 있습니다.  배지는 재정의가 디바이스 전체에서 일정하지 않음을 나타냅니다. 영향을 받는 디바이스의 수가 포함된 INCONSISTENT 필드를 확인할 수 있습니다.

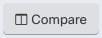

배지는 재정의가 디바이스 전체에서 일정하지 않음을 나타냅니다. 영향을 받는 디바이스의 수가 포함된 INCONSISTENT 필드를 확인할 수 있습니다.

버튼을 클릭하고 패시브 및 액티브 인증에 대한 설명을 검토한 후 대화 상자에서

버튼을 클릭하고 패시브 및 액티브 인증에 대한 설명을 검토한 후 대화 상자에서

)을 클릭합니다. 또한, 클라이언트에게 배포할 수 있도록 재서명 암호 해독 규칙에 사용되는 인증서를 다운로드할 수 있습니다. 자세한 내용은 디바이스에서 실행 중인 버전의

)을 클릭합니다. 또한, 클라이언트에게 배포할 수 있도록 재서명 암호 해독 규칙에 사용되는 인증서를 다운로드할 수 있습니다. 자세한 내용은 디바이스에서 실행 중인 버전의  을 클릭하여 복사본을 획득합니다. 인증서 설치 방법에 대한 자세한 내용은 각 브라우저에 대한 설명서를 참조하십시오.

을 클릭하여 복사본을 획득합니다. 인증서 설치 방법에 대한 자세한 내용은 각 브라우저에 대한 설명서를 참조하십시오.  )를 선택합니다. 디바이스가 규칙 집합에 연결되지 않은 경우 우선순위를 설정할 수 있습니다. 이 선택은 해당 규칙 집합에 포함된 모든 규칙과 디바이스에서 규칙이 처리되는 방식에 영향을 미칩니다.

)를 선택합니다. 디바이스가 규칙 집합에 연결되지 않은 경우 우선순위를 설정할 수 있습니다. 이 선택은 해당 규칙 집합에 포함된 모든 규칙과 디바이스에서 규칙이 처리되는 방식에 영향을 미칩니다.

아이콘을 클릭하여 디바이스에 변경 사항을 구축합니다.

아이콘을 클릭하여 디바이스에 변경 사항을 구축합니다.

버튼을 클릭합니다.

버튼을 클릭합니다.

버튼을 클릭합니다.

버튼을 클릭합니다.

를 클릭합니다.

를 클릭합니다.

아이콘을 클릭합니다.

아이콘을 클릭합니다.

를 클릭합니다.

를 클릭합니다.

를 사용하여 새 개체를 생성합니다.

를 사용하여 새 개체를 생성합니다.

버튼을 클릭하고 디바이스에 대한 적절한 사전 공유 키를 입력합니다.

버튼을 클릭하고 디바이스에 대한 적절한 사전 공유 키를 입력합니다.

를 보고하는 각 디바이스를 선택하고 오른쪽의 Peers(피어) 창을 확인합니다. 하나의 피어 이름이 나열됩니다. CDO는 다른 피어 이름을 "[Missing peer IP.]"로 보고합니다.

를 보고하는 각 디바이스를 선택하고 오른쪽의 Peers(피어) 창을 확인합니다. 하나의 피어 이름이 나열됩니다. CDO는 다른 피어 이름을 "[Missing peer IP.]"로 보고합니다.

아이콘을 클릭할 수 있습니다.

아이콘을 클릭할 수 있습니다.

을 클릭하고 원하는 열을 선택하거나 선택 취소합니다.

을 클릭하고 원하는 열을 선택하거나 선택 취소합니다.

아이콘을 클릭합니다. CDO는 화면에 표시되는 규칙을 .csv 파일로 내보냅니다.

아이콘을 클릭합니다. CDO는 화면에 표시되는 규칙을 .csv 파일로 내보냅니다.

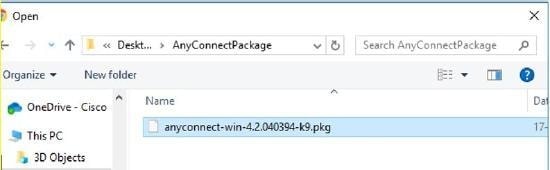

를 클릭하여 패키지를 업로드합니다. 체크섬이 일치하지 않으면 AnyConnect 패키지 업로드가 실패합니다. 장애에 대한 자세한 내용은 디바이스의 워크플로우 탭을 참조하십시오.

를 클릭하여 패키지를 업로드합니다. 체크섬이 일치하지 않으면 AnyConnect 패키지 업로드가 실패합니다. 장애에 대한 자세한 내용은 디바이스의 워크플로우 탭을 참조하십시오.

를 클릭하여 패키지를 업로드합니다. CDO는 경로에 연결할 수 있고 지정된 파일 이름이 유효한 패키지인지 확인합니다. 검증에 성공하면 AnyConnect 패키지의 이름이 나타납니다. RA VPN 구성에

를 클릭하여 패키지를 업로드합니다. CDO는 경로에 연결할 수 있고 지정된 파일 이름이 유효한 패키지인지 확인합니다. 검증에 성공하면 AnyConnect 패키지의 이름이 나타납니다. RA VPN 구성에  아이콘을 클릭합니다. 운영 체제에 여러 버전의 AnyConnect 패키지가 있는 경우 목록에서 교체할 패키지를 선택하고

아이콘을 클릭합니다. 운영 체제에 여러 버전의 AnyConnect 패키지가 있는 경우 목록에서 교체할 패키지를 선택하고  아이콘을 클릭합니다. 운영 체제에 여러 버전의 AnyConnect 패키지가 있는 경우 목록에서 삭제할 패키지를 선택합니다. 해당 필드에서 기존 패키지가 사라집니다.

아이콘을 클릭합니다. 운영 체제에 여러 버전의 AnyConnect 패키지가 있는 경우 목록에서 삭제할 패키지를 선택합니다. 해당 필드에서 기존 패키지가 사라집니다.

를 클릭하여

를 클릭하여  를 클릭하여 지침을 클립보드에 복사한 다음 사용자에게 배포합니다.

를 클릭하여 지침을 클립보드에 복사한 다음 사용자에게 배포합니다.

버튼) (구성

버튼) (구성

)을 클릭하여 연결 프로파일 및 연결 지침에 관한 요약 정보를 엽니다.

)을 클릭하여 연결 프로파일 및 연결 지침에 관한 요약 정보를 엽니다.

를 클릭합니다.

를 클릭합니다.

을 클릭하여 기록 창을 확장합니다.

을 클릭하여 기록 창을 확장합니다.

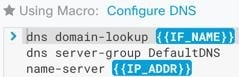

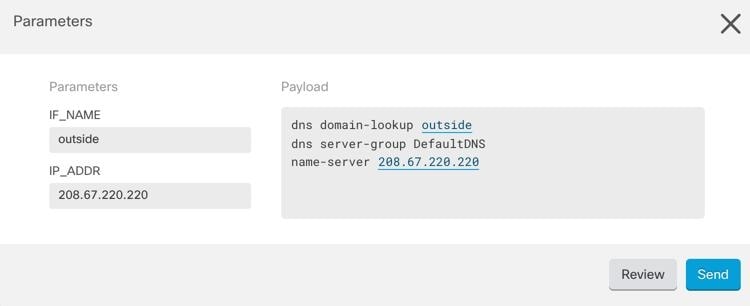

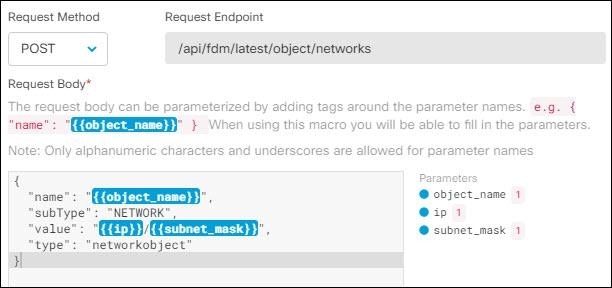

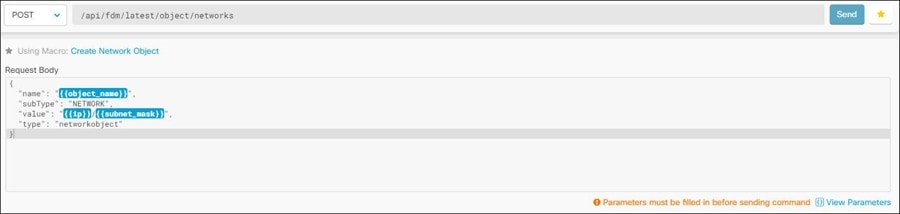

를 클릭하여 이미 존재하는 매크로를 확인합니다.

를 클릭하여 이미 존재하는 매크로를 확인합니다.

를 클릭합니다. 이 명령은 이제 새 CLI 매크로의 기본이 됩니다.

를 클릭합니다. 이 명령은 이제 새 CLI 매크로의 기본이 됩니다.

를 클릭합니다.

를 클릭합니다.

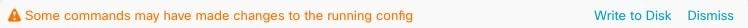

을 클릭합니다. 경고를 검토하고

을 클릭합니다. 경고를 검토하고  을 클릭하여 대량 구축의 결과를 확인합니다.

을 클릭하여 대량 구축의 결과를 확인합니다.

피드백

피드백