Security Cloud Control 라이선스

Security Cloud Control는 조직 자격에 대한 기본 구독과 디바이스 관리를 위한 디바이스 라이선스가 필요합니다. 필요한 테넌트 수에 따라 하나 이상의 Security Cloud Control 기본 구독을 구입하고 디바이스 모델 번호 및 수량에 따라 디바이스 라이선스를 구입할 수 있습니다. 즉, 기본 구독을 구매하면 Security Cloud Control 조직이 제공되며 Security Cloud Control를 사용하여 관리하기로 선택한 모든 디바이스에 대해 별도의 디바이스 라이선스가 필요합니다.

구축 계획을 위해 각 Security Cloud Control 테넌트는 SDC(Secure Device Connector)를 통해 약 500개의 디바이스를 관리하고 클라우드 커넥터를 사용하는 원하는 수의 디바이스를 관리할 수 있습니다. 자세한 내용은 SDC(Secure Device Connector)를 참조하십시오.

Security Cloud Control에서 디바이스를 온보딩하고 관리하려면, 관리하려는 디바이스에 따라 기본 구독 및 디바이스별 기간 기반 구독을 구매해야 합니다.

구독

Security Cloud Control Firewall Management 구독은 기간 기반입니다.

-

기본- 1년, 3년 및 5년 동안의 구독을 제공하고 Security Cloud Control 조직에 액세스하고 적절하게 라이선스가 부여된 디바이스를 온보딩할 수 있는 권한을 제공합니다.

-

디바이스 라이선스 - 관리하기로 선택한 모든 지원 디바이스에 대해 1년, 3년 및 5년 구독을 제공합니다. 예를 들어 Cisco Firepower 1010 디바이스에 대한 3년 소프트웨어 구독을 구매한 경우, 3년 동안 Security Cloud Control를 사용하여 Cisco Firepower 1010 디바이스를 관리하도록 선택할 수 있습니다.

Security Cloud Control가 지원하는 Cisco 보안 디바이스에 대한 자세한 내용은 Security Cloud Control에서 지원하는 소프트웨어 및 하드웨어를 참조하십시오.

CDO로 방화벽을 관리할 때 Security Analytics and Logging를 Security Cloud Control 구독과 결합하거나 Security Analytics and Logging 엔타이틀먼트를 별도의 구독으로 얻을 수 있습니다. Security Analytics and Logging 구독에 대한 자세한 내용은 Security Analytics and Logging 라이선스를 참조하십시오.

참고 |

Catalyst SD-WAN에는 추가 라이선스가 필요하지 않습니다. DNA 또는 WAN Essentials 라이선스를 사용하는 고객은 Security Cloud Control와 통합할 수 있습니다. |

중요사항 |

Security Cloud Control에서 고가용성 디바이스 쌍을 관리하기 위해 두 개의 별도 디바이스 라이선스가 필요하지 않습니다. ASA(Secure Firewall ASA) 고가용성 쌍이 있는 경우, Security Cloud Control는 고가용성 디바이스 쌍을 하나의 단일 디바이스로 간주하므로 하나의 ASA 디바이스 라이선스를 구입하는 것으로 충분합니다. |

참고 |

Cisco 스마트 라이선스 포털을 통해 Security Cloud Control 라이선스를 관리할 수 없습니다. |

소프트웨어 구독 지원

Security Cloud Control 기본 구독에는 구독 기간 동안 유효한 소프트웨어 구독 지원이 포함되며 추가 비용 없이 소프트웨어 업데이트, 주요 업그레이드 및 Cisco TAC(Technical Assistance Center)에 대한 액세스를 제공합니다. 소프트웨어 지원이 기본적으로 선택되어 있지만 요구 사항에 따라 Security Cloud Control 솔루션 지원을 활용할 수도 있습니다.

클라우드 제공 Firewall Management Center 및 Threat Defense 라이선스

Security Cloud Control에서 클라우드 제공 Firewall Management Center를 사용하기 위해 별도의 라이선스를 구입할 필요가 없습니다. Security Cloud Control 테넌트의 기본 구독에는 클라우드 제공 Firewall Management Center에 대한 비용이 포함됩니다.

클라우드 제공 Firewall Management Center 평가 라이선스

클라우드 제공 Firewall Management Center은 90일 평가판 라이선스가 제공됩니다. 평가 기간이 경과한 후에도 Firewall Threat Defense 디바이스를 클라우드 제공 Firewall Management Center에 계속 온보딩할 수 있습니다. 단, 수동으로 트리거되거나 예약된 다른 모든 구축은 클라우드 제공 Firewall Management Center을 CSSM(Cisco Smart Software Manager)에 등록할 때까지 차단됩니다. 평가판 라이선스가 만료되면 Security Cloud Control이 알림 창의 알림을 통해 사용자에게 알립니다.

CSSM에 등록한 후 사용하고자 하는 기능에 필요한 라이선스를 구매하는 것을 권장합니다. 라이선스를 구매하면 클라우드 제공 Firewall Management Center이 컴플라이언스 위반 상태가 되지 않도록 합니다.

클라우드 제공 Firewall Management Center을 CSSM에 등록하는 방법에 대한 자세한 내용은 Management Center를 Smart Software Manager에 등록을 참조하십시오.

Security Cloud Control 테넌트에서 프로비저닝된 클라우드 제공 Firewall Management Center를 가져오는 방법을 알아보려면 Security Cloud Control 테넌트용 클라우드 제공 Firewall Management Center 요청을 참조하십시오.

참고 |

클라우드 제공 Firewall Management Center는 에어갭 네트워크의 디바이스에 대한 특정 라이선스 예약(SLR)을 지원하지 않습니다. |

클라우드 제공 Firewall Management Center용 Threat Defense 라이선스

클라우드 제공 Firewall Management Center에서 관리하는 각 Secure Firewall Threat Defense 디바이스에 대해 개별 라이선스가 필요합니다. 자세한 내용은 Security Cloud Control Firewall Management에서 클라우드 제공 Firewall Management Center로 Firewall Threat Defense 관리에서 라이선싱을 참조하십시오.

Security Cloud Control가 클라우드 제공 Firewall Management Center으로 마이그레이션된 디바이스에 대한 라이선스를 처리하는 방법을 알아보려면 Management Center에서 Cloud로 Threat Defense 마이그레이션을 참조하십시오.

참고 |

Secure Firewall 버전 7.6.0의 평가 모드용 Talos 인증서가 2025년 3월 31일에 만료될 예정입니다. 이 날짜 이후로 평가 모드에서 Talos 호스팅 서비스(특히 웹 평판/범주 조회 관련 서비스)에 대한 액세스가 중단됩니다. |

로 식별합니다.

로 식별합니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

로 식별됩니다.

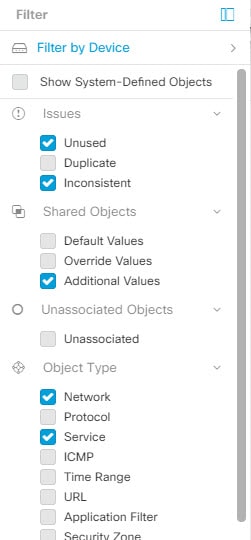

를 클릭하고 Unassociated(연결되지 않음) 체크 박스를 선택합니다.

를 클릭하고 Unassociated(연결되지 않음) 체크 박스를 선택합니다.

를 클릭합니다.

를 클릭합니다.

를 클릭합니다.

를 클릭합니다.

을 클릭하여 개체를 생성합니다.

을 클릭하여 개체를 생성합니다.

을 클릭합니다.

을 클릭합니다.

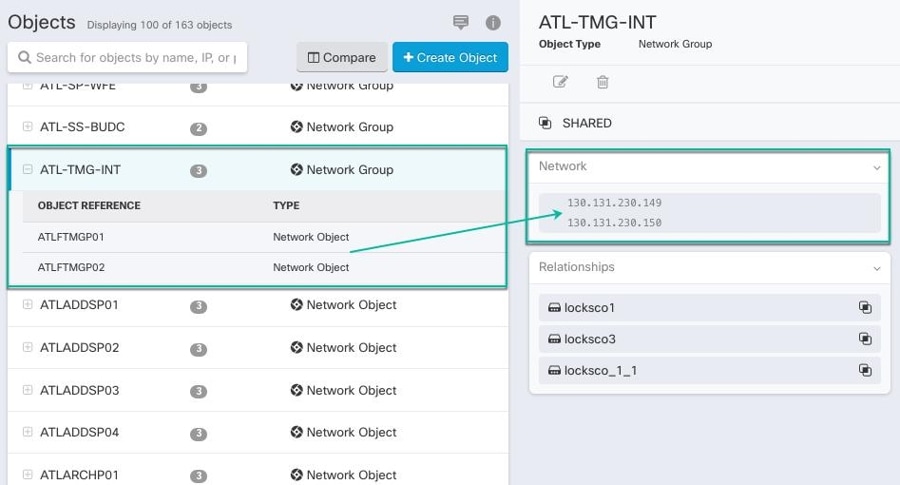

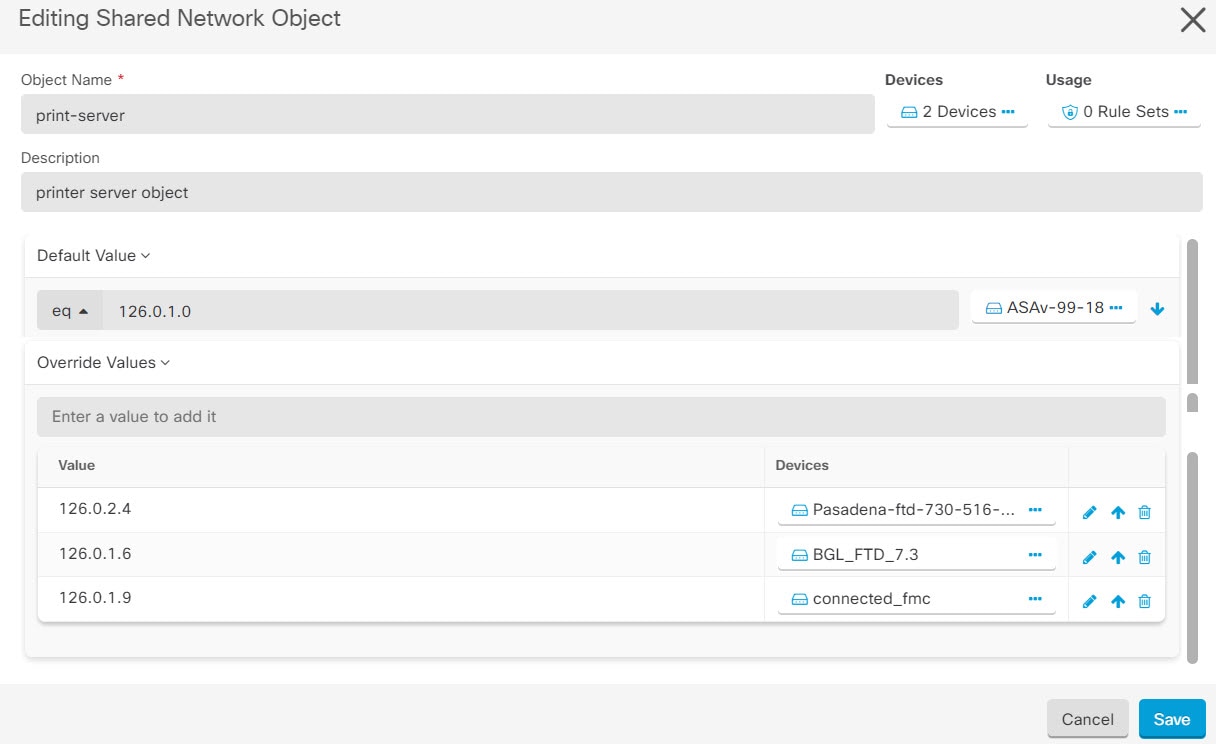

화살표를 클릭하여 푸시하고 공유 네트워크 그룹의 추가 값으로 설정합니다. 공유 네트워크 그룹과 연결된 모든 디바이스가 자동으로 할당됩니다.

화살표를 클릭하여 푸시하고 공유 네트워크 그룹의 추가 값으로 설정합니다. 공유 네트워크 그룹과 연결된 모든 디바이스가 자동으로 할당됩니다.

화살표를 클릭하여 공유 네트워크 그룹의 기본 개체로 푸시하고 설정합니다.

화살표를 클릭하여 공유 네트워크 그룹의 기본 개체로 푸시하고 설정합니다.

아이콘을 클릭하고

아이콘을 클릭하고  를 클릭합니다.

를 클릭합니다.

를 사용하여 새 개체를 생성합니다.

를 사용하여 새 개체를 생성합니다.

피드백

피드백