Security Cloud Control 테넌트 관리

Security Cloud Control를 사용하면 테넌트, 사용자 및 알림 환경설정의 특정 측면을 사용자 지정할 수 있습니다. 사용자 지정 구성에 사용할 수 있는 다음 설정을 검토하십시오.

사용자 환경설정 구성

일반 Security Cloud Control 설정에 관한 다음 항목을 참조하십시오.

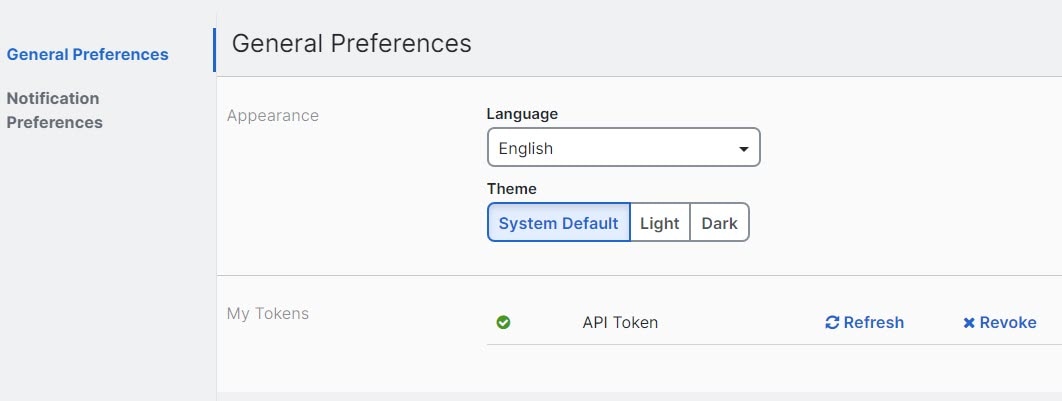

일반 환경설정

Security Cloud Control UI를 표시할 언어와 테마를 선택합니다. 이 선택은 이 변경을 수행하는 사용자에게만 영향을 미칩니다.

Security Cloud Control 웹 인터페이스 모양 변경

웹 인터페이스가 표시되는 방식을 변경할 수 있습니다.

프로시저

|

단계 1 |

사용자 이름 하단에 있는 드롭다운 목록에서 Preferences(환경설정)를 선택합니다. |

|

단계 2 |

General Preferences(일반 환경설정) 영역에서 Theme(테마)를 선택합니다.

|

사용자 알림 환경설정

Security Cloud Control 테넌트에 연결된 디바이스에 특정 이벤트가 발생할 때마다 알림을 생성합니다. 여기에는 디바이스에서 수행한 작업, 만료 또는 만료된 디바이스 인증서 또는 보고서 생성 작업의 시작, 완료 또는 실패가 포함됩니다. 기본적으로 이러한 알림은 활성화되어 있으며 역할에 관계없이 테넌트와 연결된 모든 사용자에게 표시됩니다. 관심 있는 알림만 표시하도록 개인 알림 환경설정을 사용자 지정할 수 있습니다. 이러한 환경설정은 사용자에게 고유하며 테넌트에 연결된 다른 사용자에게 영향을 주지 않습니다.

참고 |

또한 아래에 나열된 알림에 대한 변경 사항은 실시간으로 자동 업데이트되며 구축이 필요하지 않습니다. |

디바이스 워크플로우에 대한 알림 전송

-

구축 - 이 작업은 하며, SSH 또는 IOS 디바이스에 대한 통합 인스턴스는 포함하지 않습니다.

-

백업 - 이 작업은 FDM 관리 디바이스에만 적용됩니다.

-

업그레이드 - 이 작업은 ASA 및 FDM 관리 디바이스에만 적용됩니다.

-

Firewall Threat Defense를 클라우드로 마이그레이션 - 이 작업은 Firewall Threat Defense

Device Manager를 Firewall Management Center에서 Security Cloud Control로 변경할 때 적용됩니다.

디바이스 이벤트에 대한 알림 전송

-

오프라인 상태 - 이 작업은 테넌트와 연결된 모든 디바이스에 적용됩니다.

-

온라인 재전환 - 이 작업은 테넌트와 연결된 모든 디바이스에 적용됩니다.

-

충돌 탐지됨 - 이 작업은 테넌트와 연결된 모든 디바이스에 적용됩니다.

-

HA 상태 변경됨 - 이 작업은 HA 또는 페일오버 쌍 내의 디바이스, 현재 상태 및 변경된 상태를 나타냅니다. 이 작업은 테넌트와 연결된 모든 HA 및 페일오버 구성에 적용됩니다.

-

사이트 간 세션 연결 끊김 - 이 작업은 테넌트에 구성된 모든 사이트 간 VPN 구성에 적용됩니다.

이벤트 검색 보고서 생성을 위한 알림 전송

-

보고서 생성 시작됨: 보고서 생성 작업이 시작되면 알림을 수신합니다. 이는 즉시 및 예약된 검색에 모두 적용됩니다.

-

보고서 생성 완료: 보고서 생성 작업이 종료되면 알림을 받습니다. 이는 즉시 및 예약된 검색에 모두 적용됩니다.

-

보고서 생성 실패: 보고서 생성 작업이 실패하면 알림을 받습니다. 이는 즉시 및 예약된 검색에 모두 적용됩니다. 매개변수 또는 쿼리를 확인하고 다시 시도하십시오.

알림 환경설정 선택 취소

기본적으로 모든 이벤트는 활성화되고 알림을 생성합니다. 위에서 언급한 이벤트에 의해 생성된 알림을 선택 취소하려면 알림 유형을 수동으로 선택 취소 해야 합니다. 변경 사항을 확인하려면 Save(저장)를 클릭해야 합니다.

이메일 공지

위에서 언급한 알림을 수신하려면 Email Alerts(이메일 알림) 토글을 활성화합니다. 이메일로 수신할 알림을 선택하고 Save(저장) 버튼을 클릭합니다. 기본적으로 Use Security Cloud Control notification settings above(위의 알림 설정 사용)는 선택되어 있습니다. 즉, 이 페이지의 "Send Alerts When...(다음의 경우 알림 전송...)" 섹션에서 선택한 것과 동일한 모든 알림 및 이벤트에 대한 이메일 알림을 수신하게 됩니다.

위에서 언급한 이벤트 또는 경고 중 일부만 이메일로 전달하려면 Use Security Cloud Control notification settings above(위의 알림 설정 사용)의 선택을 취소합니다. 이 작업은 사용 가능한 알림을 수정하고 개인화하기 위한 추가 위치를 생성합니다. 이는 리던던시(redundancy)를 줄이는 데 도움이 될 수 있습니다.

Security Cloud Control 알림 보기

알림  아이콘을 클릭하여 테넌트에 온보딩한 디바이스에 발생했거나 영향을 미친 최신 알림을 확인합니다. Notification Settings(알림 설정) 페이지에서 선택하는 항목은 Security Cloud Control에 표시되는 알림 유형에 영향을 미칩니다. 자세한 내용을 보려면 계속 읽으십시오.

아이콘을 클릭하여 테넌트에 온보딩한 디바이스에 발생했거나 영향을 미친 최신 알림을 확인합니다. Notification Settings(알림 설정) 페이지에서 선택하는 항목은 Security Cloud Control에 표시되는 알림 유형에 영향을 미칩니다. 자세한 내용을 보려면 계속 읽으십시오.

이 드롭다운 페이지는 Overview(개요), All(모두), Dismissed(해제됨)의 3개 탭으로 그룹화됩니다.

개요 탭

Overview(개요) 탭은 가장 최근의 우선 순위가 높은 알림 및 구독한 이벤트를 조합하여 표시합니다. 우선순위가 높은 이벤트는 다음과 같습니다.

-

구축 실패

-

백업 실패

-

업그레이드 실패

-

FTD를 cdFMC로 마이그레이션 실패

-

디바이스가 오프라인 상태가 됨

-

디바이스 HA 상태가 변경됨

-

디바이스 인증서 만료

Notifications(알림 설정) 창에서 Notification Settings(알림 설정)를 클릭하거나 User Preferences(사용자 환경설정) 페이지에서 수신할 알림을 구성할 수 있습니다. 대시보드 오른쪽 상단 모서리에 있는 User ID(사용자 ID) 버튼.

All(모두) 탭

All(모두) 탭은 이메일 구독 알림 및 높은 우선 순위로 나열된 모든 항목을 포함하여 우선 순위와 상관없이 모든 알림을 표시합니다.

Dismissed(해제됨) 탭

Dismissed(해제됨) 탭에는 해제한 알림이 표시됩니다. 알림의 "x"를 클릭하면 개별 알림을 무시할 수 있습니다.

드롭다운 메뉴에서 알림 Dismiss(해제)를 선택하면 "개요" 및 "모두" 탭 모두 에서 알림이 해제됩니다. Dismiss(해제) 탭에 30일 동안 유지되며, 그 이후에는 Security Cloud Control에서 제거됩니다.

알림 검색

알림 드롭다운 창을 보는 경우, 위에서 언급한 탭 중 하나를 사용하여 키워드나 알림을 쿼리할 수 있습니다.

알림 환경설정 보기

Preferences(환경설정) 페이지에서 개인 환경설정을 확인합니다. 이 페이지에서 다음 "Notify Me in Security Cloud Control When(다음 상황일 때 알림)" 알림을 구성하고 이메일 알림을 활성화하여 원하는 알림을 수신할 수 있습니다. 알림 환경설정을 참조하십시오.

테넌트 설정

변경 요청 추적 활성화

변경 요청 추적을 활성화하면 테넌트의 모든 사용자에게 영향을 미칩니다. 변경 요청 추적을 활성화하려면 다음 절차를 따르십시오.

Procedure

|

Step 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

Step 2 |

왼쪽 창에서 를 클릭합니다. |

|

Step 3 |

변경 요청 추적 아래의 슬라이더를 클릭합니다. 확인되면 인터페이스의 왼쪽 하단 모서리에 변경 요청 도구 모음이 나타나고 변경 로그의 변경 요청 드롭다운 메뉴가 나타납니다. |

디바이스 변경 사항 자동 수락 옵션 활성화

디바이스 변경에 대한 자동 수락을 활성화하면 Security Cloud Control가 디바이스에서 직접 수행된 모든 변경 사항을 자동으로 수락할 수 있습니다. 이 옵션을 비활성화된 상태로 두거나 나중에 비활성화하는 경우 수락하기 전에 각 디바이스 충돌을 검토해야 합니다.

디바이스 변경 사항에 대한 자동 수락을 활성화하려면 다음 절차를 따르십시오.

Procedure

|

Step 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

Step 2 |

왼쪽 창에서 . |

|

Step 3 |

Enable the option to auto-accept device changes(디바이스 변경 사항을 자동으로 수락하는 옵션 활성화) 아래의 슬라이더를 클릭합니다. |

기본 충돌 탐지 간격

이 간격은 Security Cloud Control가 변경 사항을 위해 온보딩된 디바이스를 폴링하는 빈도를 결정합니다. 이 선택은 이 테넌트로 관리되는 모든 디바이스에 영향을 주며 언제든지 변경할 수 있습니다.

Note |

하나 이상의 디바이스를 선택한 후 Security Devices(보안 디바이스) 페이지에서 사용 가능한 Conflict Detection(충돌 탐지) 옵션을 통해 이 선택 항목을 재정의할 수 있습니다. |

이 옵션을 구성하고 충돌 탐지를 위한 새 간격을 선택하려면 다음 절차를 수행합니다.

Procedure

|

Step 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

Step 2 |

왼쪽 창에서 를 클릭합니다. |

|

Step 3 |

Default Conflict Detection Interval(기본 충돌 탐지 간격)의 드롭다운 메뉴를 클릭하고 시간 값을 선택합니다. |

자동 구축 예약 옵션 활성화

자동 구축을 예약하는 옵션을 활성화하면 편리한 날짜와 시간에 향후 구축을 예약할 수 있습니다. 활성화되면 단일 또는 반복 자동 구축을 예약할 수 있습니다. 자동 구축을 예약하려면 자동 구축 예약을 참조하십시오.

전용  의 보류 중인 변경 사항이 있는 경우 디바이스에 대한 Security Cloud Control의 변경 사항은 디바이스에 자동으로 구축되지 않습니다. 디바이스가 Conflict Detected(충돌 탐지됨) 또는 Not Synced(동기화되지 않음)와 같이 Synced(동기화됨) 상태가 아닌 경우 예약된 구축이 실행되지 않습니다. 예약된 구축이 실패한 모든 인스턴스가 작업 페이지에 나열됩니다.

의 보류 중인 변경 사항이 있는 경우 디바이스에 대한 Security Cloud Control의 변경 사항은 디바이스에 자동으로 구축되지 않습니다. 디바이스가 Conflict Detected(충돌 탐지됨) 또는 Not Synced(동기화되지 않음)와 같이 Synced(동기화됨) 상태가 아닌 경우 예약된 구축이 실행되지 않습니다. 예약된 구축이 실패한 모든 인스턴스가 작업 페이지에 나열됩니다.

Enable the Option to Schedule Automatic Deployments(자동 구축 예약 옵션 활성화)가 해제된 경우 예약된 모든 구축이 삭제됩니다.

Important |

Security Cloud Control를 사용하여 디바이스에 대해 둘 이상의 예약된 구축을 생성하는 경우 새 구축이 기존 구축을 덮어씁니다. API를 사용하여 디바이스에서 둘 이상의 예약된 구축을 생성하는 경우, 새 구축을 예약하기 전에 기존 구축을 삭제해야 합니다. |

자동 구축을 예약하는 옵션을 활성화하려면 다음 절차를 따르십시오.

Procedure

|

Step 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

Step 2 |

왼쪽 창에서 를 클릭합니다. |

|

Step 3 |

Enable the option to schedule automatic deployment(자동 구축을 예약하는 옵션 활성화) 아래의 슬라이더를 클릭합니다. |

웹 분석

웹 분석은 페이지 히트를 기반으로 익명의 제품 사용 정보를 Cisco에 제공합니다. 이 정보에는 확인한 페이지, 특정 페이지를 사용한 시간, 브라우저 버전, 제품 버전, 디바이스 호스트 이름 등이 포함됩니다. Cisco는 이 정보를 활용해 기능 사용 패턴을 확인하고 제품을 개선할 수 있습니다. 모든 사용량 데이터는 익명으로 전송되며 민감한 데이터는 전송되지 않습니다.

웹 분석은 기본적으로 활성화됩니다. 웹 분석을 비활성화하거나 나중에 활성화하려면 다음 절차를 따르십시오.

Procedure

|

Step 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

Step 2 |

왼쪽 창에서 를 클릭합니다. |

|

Step 3 |

웹 분석 아래의 토글을 클릭합니다. |

Cisco Talos 와 이벤트 데이터 공유

시스코의 위협 인텔리전스 조직인 Talos와 디바이스의 악의적인 이벤트 데이터를 공유합니다. 이벤트 데이터를 공유하면 Talos 위협 탐지 및 대응 기능을 개선하는 데 도움이 되며, 이를 통해 네트워크에 더 맞춤형 보안 업데이트를 제공하고 새로운 위협에 대한 보호를 강화할 수 있습니다.

Talos에 대한 자세한 내용은 Cisco Talos 제품 페이지를 참조하십시오.

Talos와 이벤트 데이터 공유 활성화 토글 버튼을 활성화해도 클라우드 제공 Firewall Management Center에서 Talos 위협 추적 텔레메트리 기능이 자동으로 활성화되지는 않습니다. 이 기능으로 최상의 결과를 얻으려면 클라우드 제공 Firewall Management Center에서 Talos 위협 추적 텔레메트리도 활성화해야 합니다. 자세한 내용은 침입 정책 환경설정을 참조하십시오.

Talos와 이벤트 데이터 공유는 기본적으로 활성화되어 있습니다. 옵트아웃하려면 다음 절차를 따르십시오.

프로시저

|

단계 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

||

|

단계 2 |

왼쪽 탐색 모음에서 를 클릭합니다. |

||

|

단계 3 |

설정을 비활성화하려면 Talos와 이벤트 데이터 공유 활성화 토글 버튼을 클릭합니다.

|

기본 반복 백업 일정 구성

여러 디바이스에서 백업 일정을 일관되게 하려면 이 설정을 사용하여 기본 반복 백업 일정을 구성하십시오. 특정 디바이스에 대한 백업을 예약할 때 기본 설정을 사용하거나 변경할 수 있습니다. 기본 반복 백업 일정을 변경해도 기존의 예약된 백업이나 반복 백업 일정은 변경되지 않습니다.

Procedure

|

Step 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

Step 2 |

왼쪽 창에서 를 클릭합니다. |

|

Step 3 |

테넌트 설정 영역에서 FDM Default Recurring Backup Schedule(FDM 기본 반복 백업 일정) 섹션을 찾은 다음, Frequency(빈도) 필드에서 매일, 매주 또는 매월 백업을 선택합니다. |

|

Step 4 |

백업을 수행할 시간을 24시간 단위로 선택합니다. UTC(Coordinated Universal Time)로 시간을 예약합니다.

|

|

Step 5 |

Save(저장)를 클릭합니다. |

테넌트 ID

테넌트 ID는 테넌트를 식별합니다. 이 정보는Cisco TAC(Technical Assistance Center)에 문의해야 하는 경우에 유용합니다.

테넌트 이름

테넌트 이름도 테넌트를 식별합니다. 테넌트 이름은 조직 이름이 아닙니다. 이 정보는Cisco TAC(Technical Assistance Center)에 문의해야 하는 경우에 유용합니다.

Security Cloud Control Platform Navigator

Platform Navigator는 9개의 블록으로 구성된 애플리케이션 크로스 런처(![]() )로, Security Cloud Control의 오른쪽 상단에 표시됩니다. 다음 Cisco 네트워킹 및 보안 애플리케이션으로 쉽게 교차 실행할 수 있습니다.

)로, Security Cloud Control의 오른쪽 상단에 표시됩니다. 다음 Cisco 네트워킹 및 보안 애플리케이션으로 쉽게 교차 실행할 수 있습니다.

조직 알림 설정

Security Cloud Control 툴바에서 알림 버튼 ![]() 을 클릭합니다.

을 클릭합니다.

조직과 연결된 모든 사용자가 이러한 알림을 자동으로 수신합니다. 또한 이러한 알림의 일부 또는 모두가 사용자에게 전달될 수 있습니다.

Note |

이러한 설정을 변경하려면 슈퍼 관리자 사용자 역할이 있어야 합니다. |

이메일 가입자

Security Cloud Control 테넌트의 알림을 수신하는 이메일을 추가하거나 수정합니다. 자세한 내용은 이메일 가입자 활성화을 참조하십시오.

서비스 통합

메시징 앱에서 수신 Webhook를 활성화하고 앱 대시보드에서 직접 Security Cloud Control 알림을 수신합니다. 자세한 내용은 Security Cloud Control 알림에 대한 서비스 통합 활성화를 참조하십시오.

이메일 가입자 활성화

Security Cloud Control의 이메일 알림은 작업 유형 및 영향을 받는 디바이스를 나타냅니다.

디바이스의 현재 상태 및 작업 내용에 대한 자세한 정보를 알아보려면 Security Cloud Control에 로그인하여 영향을 받는 디바이스의 변경 로그를 검토하는 것이 좋습니다.

경고 |

메일러를 추가하는 경우 올바른 이메일을 입력해야 합니다. Security Cloud Control는 테넌트와 연결된 알려진 사용자에 대한 이메일 주소를 확인하지 않습니다. |

이메일 구독 추가

시작하기 전에

이메일 구독 목록을 보려면 관리자여야 하며, 이메일 구독을 추가, 제거 또는 편집하려면 슈퍼 관리자여야 합니다.

프로시저

|

단계 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

단계 2 |

왼쪽 창에서 를 클릭합니다. |

|

단계 3 |

페이지의 오른쪽 상단에 있는 + 아이콘을 클릭합니다. |

|

단계 4 |

텍스트 필드에 유효한 이메일 주소를 입력합니다. |

|

단계 5 |

가입자에게 알리려는 이벤트 및 알림의 해당 체크 박스를 선택하고 선택 취소합니다. |

|

단계 6 |

Save(저장)를 클릭합니다. 언제든지 Cancel(취소)을 클릭하여 테넌트에 대한 새 이메일 구독을 생성할 수 있습니다. |

이메일 구독 편집

시작하기 전에

이메일 구독 목록을 보려면 관리자여야 하며, 이메일 구독을 추가, 제거 또는 편집하려면 슈퍼 관리자여야 합니다.

프로시저

|

단계 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

단계 2 |

왼쪽 창에서 를 클릭합니다. |

|

단계 3 |

이메일 구독을 위해 편집하도록 활성화하려는 이메일 주소를 찾습니다. |

|

단계 4 |

편집 아이콘을 클릭합니다. |

|

단계 5 |

구성된 이메일 주소로 알림을 전송하려면 Security Cloud Control에 대한 다음 속성을 수정합니다.

|

|

단계 6 |

Ok(확인)를 클릭합니다. 언제든지 Cancel(취소)을 클릭하여 이메일 구독에 대한 변경 사항을 무효화할 수 있습니다. |

이메일 구독 삭제

이메일 구독 목록에서 메일러를 삭제하려면 다음 절차를 사용합니다.

시작하기 전에

이메일 구독 목록을 보려면 관리자여야 하며, 이메일 구독을 추가, 제거 또는 편집하려면 슈퍼 관리자여야 합니다.

프로시저

|

단계 1 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

단계 2 |

왼쪽 창에서 를 클릭합니다. |

|

단계 3 |

테넌트의 이메일 구독에서 제거할 사용자를 찾습니다. |

|

단계 4 |

제거할 사용자에 대해 Remove(제거) 아이콘을 클릭합니다. |

|

단계 5 |

구독 목록에서 사용자를 제거할지 확인합니다. 이는 사용자 기능에 영향을 주지 않습니다. |

Security Cloud Control 알림을 위한 서비스 통합 활성화

서비스 통합을 활성화하여 지정된 메시징 애플리케이션 또는 서비스를 통해 Security Cloud Control 알림을 전달합니다. 알림을 받으려면 메시시 프로그램에서 웹후크 URL을 생성하고 Security Cloud Control의 Notification Settings(알림 설정) 페이지에서 해당 웹후크를 Security Cloud Control에 지정해야 합니다.

Security Cloud Control는 기본적으로 Cisco Webex, Microsoft Teams 및 Slack을 서비스 통합으로 지원합니다. 이러한 서비스로 전송되는 메시지는 채널 및 자동화된 봇용으로 특별히 형식이 지정됩니다.

참고 |

Webhook별로 수신할 알림에 대해 해당 상자를 선택해야 합니다. |

Webex Teams용 수신 Webhook

시작하기 전에

Security Cloud Control 알림은 지정된 작업 공간에 표시되거나 비공개 메시지에 자동 봇으로 표시됩니다. 이 절차를 완료하기 전에 다음을 수행해야 합니다.

-

Webex 계정.

-

Security Cloud Control 계정 및 테넌트.

Webex Teams에 대해 수신 웹후크를 허용하려면 다음 절차를 따르십시오.

프로시저

|

단계 1 |

Webex apphub를 엽니다. |

||

|

단계 2 |

페이지 맨 위에서 Connect(연결)를 클릭합니다. |

||

|

단계 3 |

페이지 하단으로 스크롤하여 다음을 구성합니다.

|

||

|

단계 4 |

Add(추가)를 선택합니다. 선택한 Webex Space는 애플리케이션이 추가되었다는 알림을 받게 됩니다. |

||

|

단계 5 |

웹후크 URL을 복사합니다. |

||

|

단계 6 |

Security Cloud Control에 로그인합니다. |

||

|

단계 7 |

왼쪽 창에서 를 클릭합니다. |

||

|

단계 8 |

선택한 알림이 올바른지 검사하고 확인합니다. 그렇지 않은 경우 서비스 통합에 연결하기 전에 알림 선택을 수정할 것을 강력하게 권장합니다. |

||

|

단계 9 |

Service Integrations(서비스 통합)으로 스크롤합니다. |

||

|

단계 10 |

파란색 플러스 버튼을 클릭합니다. |

||

|

단계 11 |

Name(이름)을 입력합니다. 이 이름은 구성된 서비스 통합으로 Security Cloud Control에 나타납니다. 구성된 서비스로 전달되는 이벤트에는 나타나지 않습니다. |

||

|

단계 12 |

드롭다운 메뉴를 확장하고 Webex를 서비스 유형으로 선택합니다. |

||

|

단계 13 |

서비스에서 생성한 웹후크 URL을 붙여넣습니다. |

||

|

단계 14 |

OK(확인)를 클릭합니다. |

Microsoft Teams용 수신 Webhook

Security Cloud Control에서 Microsoft Teams에 알림을 전달할 수 있습니다. 이러한 메시지는 Microsoft Teams에서 지정된 채널에 표시되거나 개인 채팅 메시지 내 자동화된 봇으로 표시됩니다. 이 기능 활성화하려면 Microsoft Teams에서 Webhook URL을 생성하고 Security Cloud Control가 해당 Webhook를 가리키도록 해야 합니다. Microsoft Teams 채널에 수신 Webhook를 추가하는 방법에 대한 자세한 내용은 Microsoft Teams용 워크플로우를 사용하여 수신 Webhook 생성 문서를 참조하십시오.

사전 요건

다음은 Microsoft Teams에서 Security Cloud Control 알림을 허용하기 위한 사전 요건입니다.

-

Microsoft Teams 어카운트.

-

Security Cloud Control 계정 및 테넌트.

이 절차를 Use Microsoft Teams에서 Webhook URL을 생성하고 Security Cloud Control에서 알림을 활성화합니다.

프로시저

|

단계 1 |

Microsoft Teams 어카운트에 로그인합니다. |

|

단계 2 |

New Teams 클라이언트에서 Teams를 클릭하고 수신 Webhook을 추가할 채널로 이동합니다. |

|

단계 3 |

채널 이름 옆에 있는 More options •••(추가 옵션 •••)를 클릭합니다. |

|

단계 4 |

Workflows(워크플로우)를 클릭합니다. |

|

단계 5 |

Webhook 요청이 수신되면 채널에 게시를 클릭합니다. |

|

단계 6 |

webhook의 이름을 제공하고 Next(다음)를 클릭합니다. |

|

단계 7 |

게시해야 하는 채널을 선택합니다. Microsoft Teams 채팅이나 채널에서 이 워크플로를 사용하면 해당 필드에 자동으로 값이 채워집니다. |

|

단계 8 |

요구하는 세부 정보를 입력한 후 Add workflow(워크플로우 추가)를 클릭합니다. |

|

단계 9 |

표시되는 대화 상자에서 고유한 웹후크 URL을 복사합니다. URL은 채널에 매핑됩니다. Teams에 정보를 전송할 수 있습니다. |

|

단계 10 |

Security Cloud Control에 로그인합니다. |

|

단계 11 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

단계 12 |

왼쪽 창에서 을 클릭합니다. |

|

단계 13 |

Service Integrations(서비스 통합)으로 스크롤합니다. |

|

단계 14 |

파란색 플러스 버튼을 클릭합니다. |

|

단계 15 |

Name(이름)을 입력합니다. 이 이름은 구성된 서비스 통합으로 Security Cloud Control에 표시됩니다. 단, 구성된 서비스로 전달되는 이벤트에는 나타나지 않습니다. |

|

단계 16 |

드롭다운 목록을 확장하고 Service Type(서비스 유형)으로 Microsoft Teams를 선택합니다. |

|

단계 17 |

Microsoft Teams에서 생성한 웹후크 URL을 URL에 붙여넣습니다. |

|

단계 18 |

Send Alerts When(다음 경우에 알림 전송)에서 선택한 알림이 올바른지 검사하고 확인합니다. 그렇지 않은 경우 계속하기 전에 알림 선택을 수정합니다. |

|

단계 19 |

Save(저장)를 클릭합니다. |

Slack용 수신 Webhook

Security Cloud Control 알림은 지정된 채널에 표시되거나 비공개 메시지에 자동 봇으로 표시됩니다. Slack이 수신 웹후크를 처리하는 방법에 대한 자세한 내용은 Slack 앱을 참조하십시오.

Slack에 대해 수신 웹후크를 허용하려면 다음 절차를 따르십시오.

프로시저

|

단계 1 |

Slack계정에 로그인합니다. |

|

단계 2 |

왼쪽 패널에서 아래로 스크롤하여 Add Apps(앱 추가)를 선택합니다. |

|

단계 3 |

Incoming Webhooks(수신 웹후크)에 대한 애플리케이션 디렉토리를 검색하고 앱을 찾습니다. Add(추가)를 선택합니다. |

|

단계 4 |

Slack 워크스페이스의 관리자가 아닌 경우, 조직의 관리자에게 요청을 보내고 앱이 계정에 추가될 때까지 기다려야 합니다. Request Configuration(요청 구성)을 선택합니다. 선택적 메시지를 입력하고 Submit Request(요청 제출)을 선택합니다. |

|

단계 5 |

워크스페이스에 수신 웹후크 앱이 활성화되면 Slack 설정 페이지를 새로고침하고 Add New Webhook to Workspace(워크스페이스에 새 웹후크 추가)를 선택합니다. |

|

단계 6 |

드롭다운 메뉴를 사용하여 Security Cloud Control 알림을 표시할 Slack 채널을 선택합니다. Authorize(승인)을 선택합니다. 요청이 활성화되기를 기다리는 동안 이 페이지에서 다른 곳으로 이동하려면 Slack에 로그인하고 왼쪽 상단 모서리에서 작업 공간 이름을 선택하기만 하면 됩니다. 드롭다운 메뉴에서 Customize Workspace(작업 공간 사용자 지정)을 선택하고 Configure Apps(앱 구성)을 선택합니다. 로 이동합니다. Incoming Webhooks(수신 웹후크)를 선택하여 앱의 랜딩 페이지를 연 다음 탭에서 Configuration(구성)을 선택합니다. 그러면 이 앱이 활성화된 작업 공간 내의 모든 사용자가 나열됩니다. 계정 구성만 보고 편집할 수 있습니다. 작업 공간 이름을 선택하여 구성을 편집하고 계속 진행합니다. |

|

단계 7 |

Slack 설정 페이지는 앱의 구성 페이지로 리디렉션됩니다. 웹후크 URL을 찾아 복사합니다. |

|

단계 8 |

Security Cloud Control에 로그인합니다. |

|

단계 9 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

단계 10 |

왼쪽 창에서 를 클릭합니다. |

|

단계 11 |

선택한 알림이 올바른지 검사하고 확인합니다. 그렇지 않은 경우 서비스 통합에 연결하기 전에 알림 선택을 수정할 것을 강력하게 권장합니다. |

|

단계 12 |

Service Integrations(서비스 통합)으로 스크롤합니다. |

|

단계 13 |

파란색 플러스 버튼을 클릭합니다. |

|

단계 14 |

Name(이름)을 입력합니다. 이 이름은 구성된 서비스 통합으로 Security Cloud Control에 나타납니다. 구성된 서비스로 전달되는 이벤트에는 나타나지 않습니다. |

|

단계 15 |

드롭다운 메뉴를 확장하고 서비스 유형으로 Slack을 선택합니다. |

|

단계 16 |

서비스에서 생성한 웹후크 URL을 붙여넣습니다. |

|

단계 17 |

OK(확인)를 클릭합니다. |

맞춤형 통합용 수신 Webhook

시작하기 전에

Security Cloud Control는 사용자 지정 통합을 위한 메시지 형식을 지정하지 않습니다. 사용자 지정 서비스 또는 애플리케이션을 통합하기로 선택한 경우 Security Cloud Control는 JSON 메시지를 보냅니다.

수신 웹후크를 활성화하고 웹후크 URL을 생성하는 방법에 대한 서비스 설명서를 참조하십시오. 웹후크 URL이 있으면 아래 절차를 사용하여 웹후크를 활성화합니다.

프로시저

|

단계 1 |

선택한 사용자 지정 서비스 또는 애플리케이션에서 웹후크 URL을 생성하고 복사합니다. |

|

단계 2 |

Security Cloud Control에 로그인합니다. |

|

단계 3 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

|

단계 4 |

왼쪽 창에서 를 클릭합니다. |

|

단계 5 |

선택한 알림이 올바른지 검사하고 확인합니다. 그렇지 않은 경우 서비스 통합에 연결하기 전에 알림 선택을 수정할 것을 강력하게 권장합니다. |

|

단계 6 |

Service Integrations(서비스 통합)으로 스크롤합니다. |

|

단계 7 |

파란색 플러스 버튼을 클릭합니다. |

|

단계 8 |

Name(이름)을 입력합니다. 이 이름은 구성된 서비스 통합으로 Security Cloud Control에 나타납니다. 구성된 서비스로 전달되는 이벤트에는 나타나지 않습니다. |

|

단계 9 |

드롭다운 메뉴를 확장하고 서비스 유형으로 Custom(사용자 지정)을 선택합니다. |

|

단계 10 |

서비스에서 생성한 웹후크 URL을 붙여넣습니다. |

|

단계 11 |

OK(확인)를 클릭합니다. |

로깅 설정

월별 이벤트 로깅 한도와 한도가 재설정될 때까지 남은 일수를 확인합니다. 저장된 로깅은 Cisco cloud가 수신한 압축된 이벤트 데이터를 나타냅니다.

지난 12개월 동안 테넌트가 받은 로그를 보려면 View Historical Usage(기록 히스토리 보기)를 클릭합니다.

추가 스토리지를 요청하는 데 사용할 수 있는 링크도 있습니다.

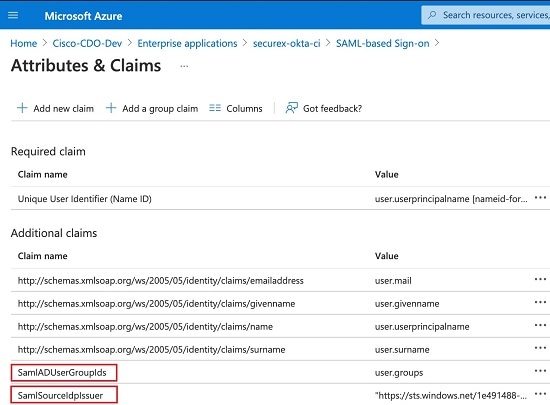

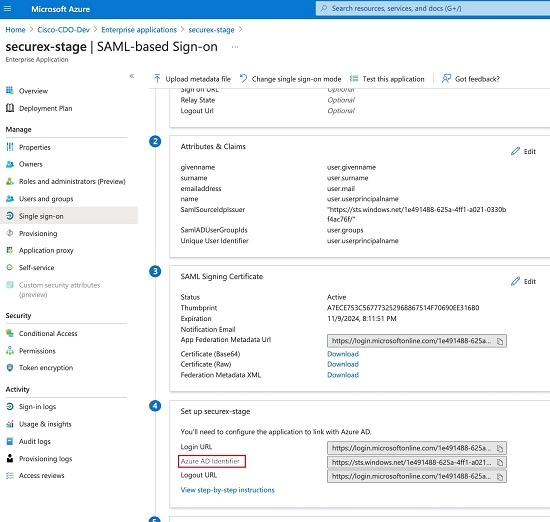

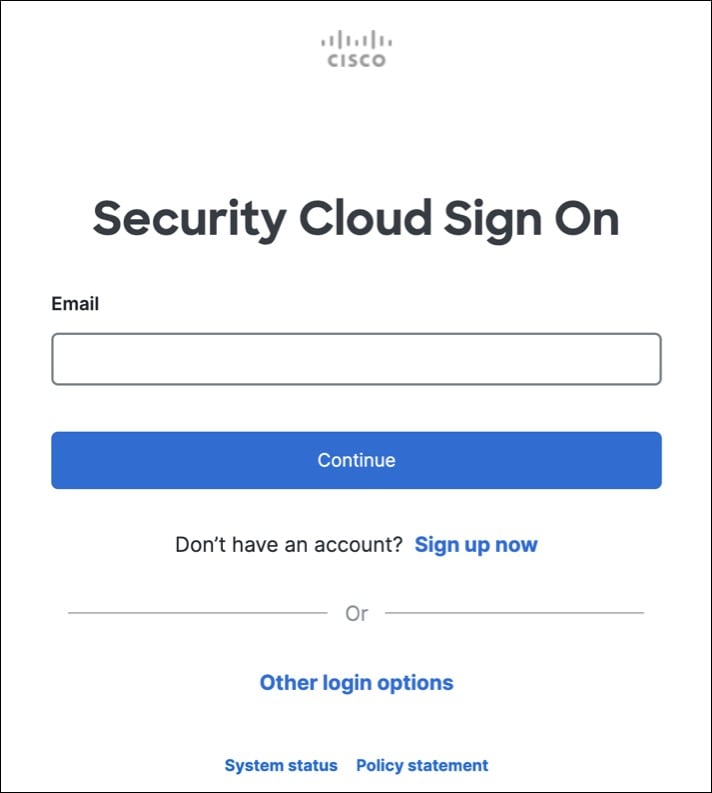

SAML SSO(Single Sign-On)를 Security Cloud Control과 통합

Security Cloud Control는 Cisco Secure Sign-On을 SAML Single Sign-On IdP(Identity Provider) 및 MFA(다단계 인증)용 Duo Security로 사용합니다. 이는 Security Cloud Control의 기본 인증 방법입니다.

그러나 고객이 자신의 SAML SSO(Single Sign-On) IdP 솔루션을 Security Cloud Control와 통합하려는 경우 IdP가 SAML 2.0 및 IdP(Identity Provider) 시작 워크플로를 지원하는 경우라면 가능합니다.

자체 또는 서드파티 IdP(Identity Provider)를 Cisco Security Cloud Sign On과 통합하려면 Cisco Security Cloud Sign On ID 제공자 통합 가이드를 참조하십시오.

자체 SAML 솔루션을 Security Cloud Control와 통합하는 데 추가 지원이 필요한 경우 지원팀에 문의하여 케이스를 생성합니다.

Attention |

케이스를 열 때 요청이 올바른 팀에 전달되도록 Manually Select A Technology(기술 수동 선택)을 선택하고 요청이 올바른 팀에 전달되도록 SecureX - 로그인 및 관리를 선택했는지 확인합니다. |

SSO 인증서 갱신

ID 공급자(IdP)는 일반적으로 SecureX SSO와 통합됩니다. Cisco TAC 사례를 열고 metadata.xml 파일을 제공하십시오. 자세한 내용은 Cisco SecureX Sign-On 타사 ID 제공자 통합 가이드를 참조하십시오.

주의 |

케이스를 열 때 요청이 올바른 팀에 전달되도록 Manually Select A Technology(기술 수동 선택)을 선택하고 요청이 올바른 팀에 전달되도록 SecureX - 로그인 및 관리를 선택했는지 확인합니다. |

(레거시만 해당) IdP(Identity Provider) 통합이 Security Cloud Control와 직접 통합된 경우 Security Cloud Control TAC로 지원 티켓을 열고 metadata.xml 파일을 제공하십시오.

내 토큰

자세한 내용은 API Tokens(API 토큰)을 참조하십시오.

API 토큰

개발자는 Security Cloud Control REST API 호출을 할 때 Security Cloud Control API 토큰을 사용합니다. 호출이 성공하려면 REST API 인증 헤더에 API 토큰이 반드시 포함되어야 합니다. API 토큰은 "장기 유효" 액세스 토큰 역할을 하며 만료되지 않지만, 갱신되거나 취소될 수 있습니다.

Security Cloud Control에서 API 토큰을 생성하려면, 먼저 API 전용 사용자가 존재하지 않는 경우 생성해야 합니다. 이 사용자는 API 토큰 생성 및 사용을 위해 특별히 지정되었습니다.

API 전용 사용자가 생성되면 해당 사용자에 대한 새 API 토큰 생성할 수 있습니다. 토큰은 생성 직후에만 표시되며, General Settings(일반 설정) 페이지를 유지하는 한 계속 표시됩니다. General Settings(일반 설정) 페이지에서 다른 페이지로 이동했다가 다시 돌아오면, 토큰이 발급된 것은 분명하지만 더 이상 표시되지 않습니다.

Note |

API 전용 사용자만 API 토큰을 생성할 수 있습니다. 개별 사용자는 자신이나 타인을 위해 API 토큰을 생성할 수 없습니다. |

API 토큰 형식 및 클레임

API 토큰은 JSON 웹 토큰(JWT)입니다. JWT 토큰 형식에 대해 자세히 알아보려면 JSON 웹 토큰 소개를 읽어보십시오.

Security Cloud Control API 토큰은 다음과 같은 클레임 집합을 제공합니다.

-

id - 사용자/디바이스 uid

-

parentId - 테넌트 uid

-

ver - 공개 키의 버전(초기 버전은 0, 예, cdo_jwt_sig_pub_key.0)

-

subscriptions - 보안 서비스 익스체인지 구독 (선택 사항)

-

client_id - "api-client"

-

jti - 토큰 ID

Security Cloud Control Firewall Management에 대한 API 전용 사용자 관리

API 전용 사용자 역할을 사용하면 사용자는 사용자 인터페이스 없이도 API를 사용하여 Security Cloud Control와 상호 작용할 수 있습니다. API 전용 사용자 역할은 자동화된 프로세스와 통합이 필요한 조직에서 유용합니다.

API 전용 사용자의 액세스를 관리하려면 다음을 수행합니다.

-

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다.

-

왼쪽 창에서 를 선택합니다.

다른 사용자에게 접근 권한을 부여하거나, 사용자 역할을 변경하거나, 새 사용자를 초대하려면 다음을 수행합니다.

-

-

를 선택합니다.

자세한 내용은 Security Cloud Control 플랫폼 서비스 설명서에서 사용자 관리를 참조하십시오.

토큰 관리

API 전용 사용자 생성

프로시저

|

단계 1 |

Security Cloud Control에 로그인합니다. |

||

|

단계 2 |

Security Cloud Control 플랫폼 메뉴에서, 을 클릭합니다. |

||

|

단계 3 |

왼쪽 창에서 를 클릭합니다. |

||

|

단계 4 |

테넌트에 새 사용자를 추가하려면 Add a new user(새 사용자 추가) ( |

||

|

단계 5 |

API Only User(API 전용 사용자) 확인란을 선택합니다. |

||

|

단계 6 |

Username(사용자 이름) 필드에 사용자 이름을 입력하고 OK(확인)를 클릭합니다.

|

||

|

단계 7 |

드롭다운 메뉴에서 사용자 역할을 선택합니다. |

||

|

단계 8 |

OK(확인)를 클릭합니다. |

||

|

단계 9 |

User Management(사용자 관리) 탭을 클릭합니다. |

||

|

단계 10 |

새 API 전용 사용자의 토큰 열에서 Generate API Token(API 토큰 생성)을 클릭하여 API 토큰을 얻습니다. |

API 토큰 생성

Procedure

|

Step 1 |

사용자 이름 하단에 있는 드롭다운 목록에서 를 선택합니다. |

|

Step 2 |

내 토큰에서 Generate API Token(API 토큰 생성)를 클릭합니다. |

|

Step 3 |

민감한 데이터를 유지하기 위한 기업의 모범 사례에 따라 안전한 위치에 토큰을 저장하십시오. |

API 토큰 새로 고침

API 토큰은 만료되지 않습니다. 그러나 API 토큰을 분실하거나 유출되었을 경우, 또는 기업의 보안 지침을 준수하기 위해 기존 토큰을 갱신하는 방식으로 API 토큰을 새로 고칠 수 있습니다.

Procedure

|

Step 1 |

사용자 이름 하단에 있는 드롭다운 목록에서 Preferences(환경설정)를 클릭합니다. |

||

|

Step 2 |

에서 Refresh Token(토큰 새로 고침)를 클릭합니다. Security Cloud Control이 새 API 토큰을 생성합니다. |

||

|

Step 3 |

민감한 데이터를 유지하기 위한 기업의 모범 사례에 따라 안전한 위치에 새 토큰을 저장하십시오.

|

API 토큰 취소

Procedure

|

Step 1 |

사용자 이름 하단에 있는 드롭다운 목록에서 Preferences(환경설정)를 클릭합니다. |

||

|

Step 2 |

에서 Revoke Token(토큰 취소)를 클릭합니다. Security Cloud Control가 토큰을 취소합니다.

|

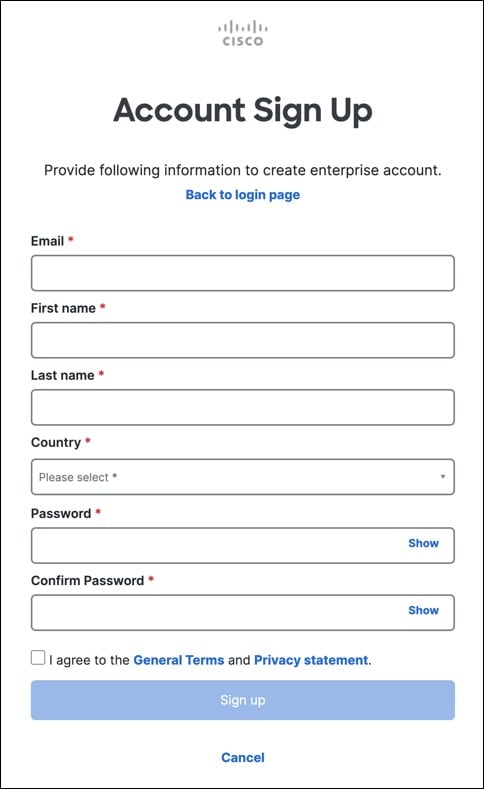

ID 제공자 계정과 Security Cloud Control 사용자 레코드 간의 관계

Security Cloud Control에 로그인하려면 고객에게 SAML 2.0 호환 IdP(Identity Provider), 다단계 인증 제공자 및 Security Cloud Control의 사용자 레코드가 있는 계정이 필요합니다. IdP 어카운트에는 사용자의 자격 증명이 포함되며 IdP는 이러한 자격 증명을 기반으로 사용자를 인증합니다. 다단계 인증은 ID 보안의 추가 레이어를 제공합니다. Security Cloud Control 사용자 레코드에는 주로 사용자 이름, 연결된 Security Cloud Control 테넌트 및 사용자의 역할이 포함됩니다. 사용자가 로그인하면 Security Cloud Control는 IdP의 사용자 ID를 Security Cloud Control의 테넌트에 있는 기존 사용자 레코드에 매핑하려고 시도합니다. Security Cloud Control가 일치하는 항목을 찾으면 사용자는 해당 테넌트에 로그인됩니다.

엔터프라이즈에 자체 SSO(Single Sign-On) ID 제공자가 없는 경우 ID 제공자는 Cisco Secure Cloud Sign-on입니다. Cisco Secure Cloud Sign-On은 다단계 인증에 Duo를 사용합니다. 고객은 원하는 경우 자신의 IdP를 Security Cloud Control와 통합할 수 있습니다.

로그인 워크플로우

다음은 IdP 계정이 Security Cloud Control 사용자 레코드와 상호 작용하여 Security Cloud Control 사용자에 로그인하는 방법에 대한 간략한 설명입니다.

Procedure

|

Step 1 |

사용자는 인증을 위해 Cisco Secure Cloud Sign-On(https://security.cisco.com)과 같은 SAML 2.0 호환 ID 공급자(IdP)에 로그인하여 Security Cloud Control에 대한 액세스를 요청합니다. |

|

Step 2 |

IdP는 사용자가 인증된 사용자라는 SAML 어설션을 발행하고 포털은 사용자가 액세스할 수 있는 애플리케이션을 표시합니다. 타일 중 하나는 Security Cloud Control를 나타냅니다. |

|

Step 3 |

Security Cloud Control는 SAML 어설션의 유효성을 검사하고 사용자 이름을 추출한 다음 테넌트 중에서 해당 사용자 이름에 해당하는 사용자 레코드를 찾으려고 시도합니다.

Security Cloud Control에 사용자 레코드를 생성해도 IdP에 계정이 생성되지 않고 IdP에 계정을 생성해도 Security Cloud Control에 사용자 레코드가 생성되지 않습니다. 마찬가지로 IdP에서 계정을 삭제한다고 해서 Security Cloud Control에서 사용자 기록을 삭제한 것은 아닙니다. 그러나 IdP 계정이 없는 경우 사용자를 Security Cloud Control에 인증할 방법이 없습니다. Security Cloud Control 사용자 기록을 삭제한다고 해서 IdP 계정이 삭제된 것은 아닙니다. 그러나 Security Cloud Control 사용자 레코드가 없는 경우 인증된 사용자가 Security Cloud Control 테넌트에 액세스할 수 있는 방법이 없습니다. |

이 아키텍처의 의미

Cisco Security Cloud 로그인을 사용하는 고객

Security Cloud Control의 Cisco Secure Cloud Sign-On ID 공급자를 사용하는 고객의 경우 슈퍼 관리자는 Security Cloud Control에 사용자 레코드를 생성할 수 있으며 사용자는 Security Cloud Control에 자체 등록할 수 있습니다. 두 사용자 이름이 일치하고 사용자가 올바르게 인증된 경우 사용자는 Security Cloud Control에 로그인할 수 있습니다.

슈퍼 관리자가 사용자가 Security Cloud Control에 액세스하지 못하도록 해야 하는 경우 Security Cloud Control 사용자의 사용자 레코드를 간단히 삭제할 수 있습니다. Cisco Secure Cloud Sign-On 계정은 여전히 존재하며 슈퍼 관리자가 사용자를 복원하려는 경우 Cisco Secure Cloud Sign-On에 사용된 것과 동일한 사용자 이름으로 새 Security Cloud Control 사용자 레코드를 생성하면 됩니다.

고객이 기술 지원 센터(TAC)에 전화해야 하는 Security Cloud Control 문제에 직면한 경우 고객은 TAC 엔지니어를 위한 사용자 레코드를 생성하여 테넌트를 조사하고 정보와 제안을 고객에게 다시 보고할 수 있습니다. .

자체 ID 제공자가 있는 고객

자체 ID 공급자가 있는 고객의 경우 ID 공급자 계정과 Security Cloud Control 테넌트를 모두 제어합니다. 이러한 고객은 Security Cloud Control에서 ID 공급자 계정 및 사용자 레코드를 만들고 관리할 수 있습니다.

사용자가 Security Cloud Control에 액세스하지 못하도록 해야 하는 경우, IdP 계정, Security Cloud Control 사용자 레코드 또는 둘 다를 삭제할 수 있습니다.

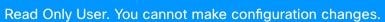

Cisco TAC의 도움이 필요한 경우, TAC 엔지니어를 위해 읽기 전용 역할이 있는 ID 공급자 계정과 Security Cloud Control 사용자 레코드를 모두 생성할 수 있습니다. 그런 다음 TAC 엔지니어는 고객의 Security Cloud Control 테넌트에 액세스하여 조사하고 고객에게 정보와 제안을 보고할 수 있습니다.3

Cisco Managed Service 제공자

Cisco MSP(Managed Service Provider)가 Security Cloud Control의 Cisco Secure Cloud Sign-On IdP를 사용하는 경우 Cisco Secure Cloud Sign-On에 자체 등록할 수 있으며 고객은 MSP가 고객의 테넌트를 관리할 수 있도록 Security Cloud Control에 사용자 레코드를 생성할 수 있습니다. 물론 고객은 원할 때 MSP의 레코드를 삭제할 수 있는 모든 권한을 가집니다.

관련 주제

MSSP 포털

Security Cloud Control의 MSSP 포털은 매니지드 보안 서비스 제공자(MSSP)가 여러 테넌트에 걸쳐 디바이스를 효율적으로 모니터링하고 관리할 수 있는 멀티테넌트, 클라우드 기반 관리 플랫폼입니다.

포털 Configuration Status(구성 상태), Connectivity State(연결성 상태), Software Version(소프트웨어 버전), 전체 네트워크 상태 등의 실시간 정보를 단일 인터페이스로 통합하므로, 개별 테넌트 환경에 액세스할 필요 없이 원활한 개요를 제공합니다.

시작하기 전에

-

Cisco TAC 로 지원 티켓을 열어 MSSP 포털을 생성하여 테넌트를 관리합니다. 자세한 내용은 TAC를 사용하여 지원 티켓 열기을 참조하십시오.

-

브라우저 관련 문제를 방지하려면 웹 브라우저에서 캐시와 쿠키를 지우는 것이 좋습니다.

MSSP 포털 구성 요소

포털의 왼쪽 창에서 제공되는 옵션을 사용하여 포털의 보안 디바이스 및 테넌트에 대한 세부 정보를 보고 포털 설정을 구성할 수 있습니다.

-

대시보드

-

일반 개요 디바이스, 클라우드 서비스, 방화벽 관리자의 총 수와 해당 연결 상태가 표시됩니다. 디바이스의 구성 상태에 대한 정보도 제공합니다.

-

상태 개요에서는 테넌트에 온보딩된 Secure Firewall ASA 디바이스의 중요 성능 데이터에 대한 인사이트를 제공합니다.

자세한 내용은 MSSP 포털에서 상태 개요 대시보드 보기를 참조하십시오.

-

-

Security Devices(보안 디바이스)

포털에 추가된 테넌트에 온보딩된 모든 디바이스, 클라우드 서비스, 템플릿 및 방화벽 관리자에 대한 정보를 제공합니다. 자세한 내용은 보안 디바이스 세부 정보을 참조하십시오.

-

Tenants(테넌트)

-

포털에서 관리하는 모든 테넌트에 대한 정보를 제공합니다. 테넌트 정보로 검색하고 테넌트 정보를 쉼표로 구분된 값(.csv) 파일로 내보낼 수 있습니다.

-

Super Admin(슈퍼 관리자) 권한이 있는 사용자만 새 테넌트를 생성하거나 기존 테넌트를 포털에 추가할 수 있습니다.

-

-

설정

-

General Settings(일반 설정)에서는 포털 설정에 대한 정보를 제공합니다.

-

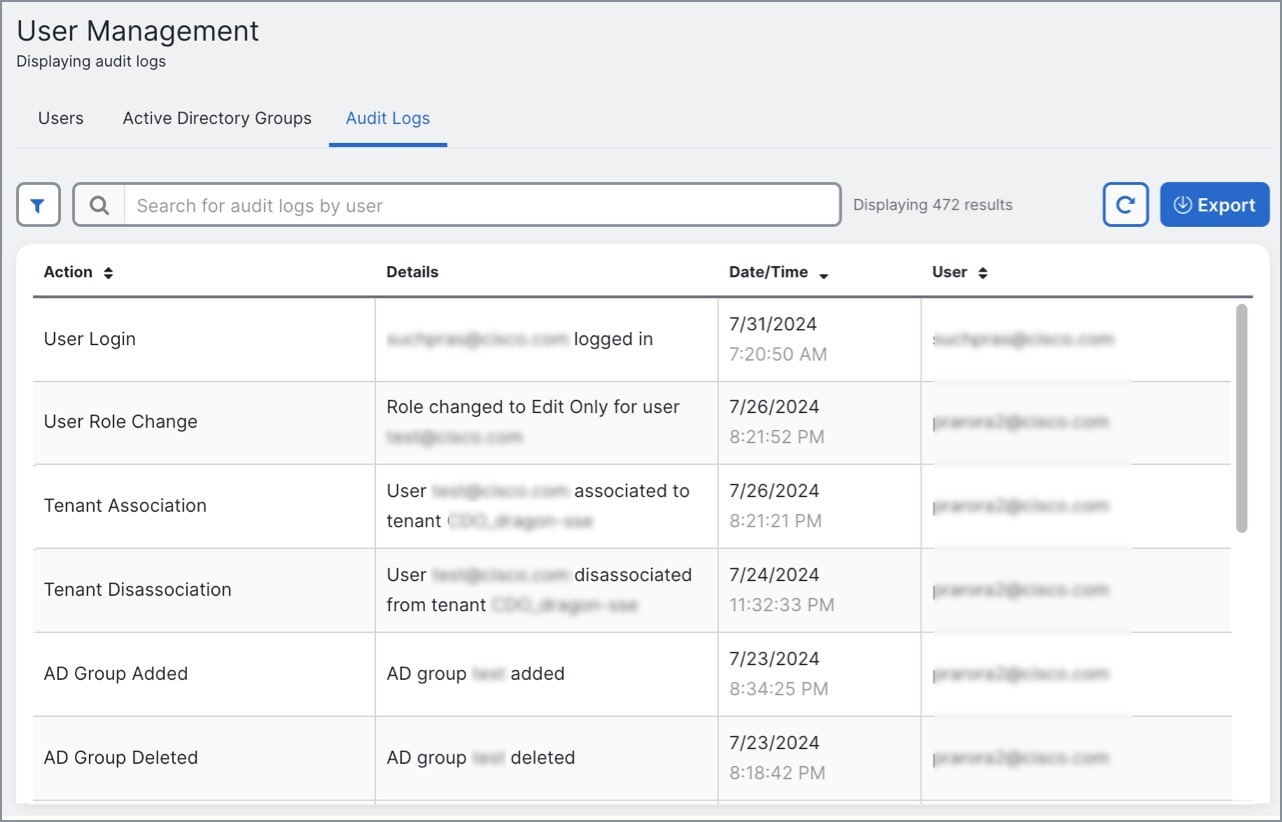

User Management(사용자 관리)에서 모든 User(사용자), Active Directory 그룹 및 Audit Logs(감사 로그)의 목록을 볼 수 있습니다. 자세한 내용은 User Management(사용자 관리)를 참조하십시오.

-

참고 |

슈퍼 관리자 권한이 있는 사용자는 API 엔드포인트를 사용하여 다음을 수행할 수 있습니다.

|

MSSP 대시보드 정보

MSSP 대시보드는 MSSP 포털의 테넌트에 온보딩된 디바이스, 클라우드 서비스 및 방화벽 관리자에 대한 포괄적인 개요를 제공합니다.

이 대시보드는 사전 정의된 위젯을 사용합니다. 위젯은 보안 디바이스, 클라우드 서비스 및 방화벽 관리자의 다양한 측면에 대한 인사이트를 제공하는 작고 독립적인 구성 요소입니다. 위젯을 사용자 지정할 수는 없지만, 원하는 순서대로 끌어다 놓아 다시 정렬할 수는 있습니다.

-

General Overview(개요)(일반 개요): Unreachable(연결 불가), Pending action(작업 보류 중), Other(기타) 및 Online(온라인)으로 분류되는 Devices(디바이스), Cloud services(클라우드 서비스) 및 방화벽 관리자의 연결 상태를 한눈에 볼 수 있는 상위 수준의 개요를 제공합니다. Configuration state(구성 상태) 위젯은 Conflict detected(충돌 탐지됨), Not synced(동기화되지 않음) 및 Synced(동기화됨)로 분류된 디바이스의 구성 상태에 대한 개요를 제공합니다.

-

Health Overview(상태 개요): 테넌트에서 관리하는 Secure Firewall ASA 디바이스의 CPU, 메모리, 디스크 사용량 및 인터페이스 통계와 같은 중요 성능 지표에 대한 개괄적인 중앙 집중식 보기를 제공합니다. 자세한 내용은 MSSP 포털에서 상태 개요 대시보드 보기를 참조하십시오.

MSSP 포털에서 상태 대시보드

MSSP 포털 에서 대시보드의 Health Overview(상태 개요) 섹션을 사용하여 테넌트의 Secure Firewall ASA 디바이스에 대한 중요 성능 지표에 대한 자세한 통찰력을 얻을 수 있습니다. 이 기능을 통해 성능 병목 현상을 감지하고 최적의 운영을 보장하기 위한 사전 조치를 취할 수 있습니다.

상태 개요 대시보드의 이점

-

모니터링: 실시간 데이터 스냅샷을 통해 디바이스 성능에 대한 통찰력을 얻습니다.

-

향상된 의사 결정: 상세한 메트릭을 사용하여 디바이스 관리 및 문제 해결에 대한 데이터 기반 의사 결정을 내립니다.

-

효율적인 리소스 관리: 인터페이스, CPU 사용량, 메모리 사용량, 디스크 사용량 및 인터페이스 오류 목록을 추적하여 리소스를 효과적으로 할당합니다.

MSSP 포털에서 ASA 상태 모니터링 활성화 또는 비활성화

상태 개요 대시보드를 사용하여 MSSP 포털 에서 Secure Firewall ASA 디바이스를 모니터링하려면 아래 절차에 따라 MSSP 포털 레벨에서 기능을 활성화해야 합니다. 그런 다음 모니터링하려는 보안 방화벽 ASA 디바이스를 보유한 각 테넌트에 대해, 먼저 테넌트 수준에서 해당 기능을 활성화해야 합니다. 또한 모니터링하려는 Secure Device Connector 관리 ASA 디바이스의 경우 Security Cloud Control 플랫폼 내에서 개별 디바이스 수준에서도 해당 기능을 활성화해야 합니다. 자세한 내용은 디바이스 상태 메트릭 활성화을 참조하십시오.

Note |

클라우드 디바이스 게이트웨이(CDG) ASA 디바이스는 테넌트 수준에서 ASA 상태 모니터링을 활성화하면 자동으로 활성화됩니다. |

대량 옵트인 및 옵트아웃 옵션은 Security Cloud Control 플랫폼의 Security Devices(보안 디바이스) 페이지에서 SDC(Secure Device Connector)에서 관리하는 ASA 디바이스의 디바이스 상태 메트릭에도 사용할 수 있습니다. 자세한 내용은 디바이스 상태 메트릭 대량 옵트인 또는 옵트아웃을 참조하십시오.

ASA 상태 모니터링을 활성화하려면 MSSP 포털 레벨에서 ASA 상태 모니터링 기능을 활성화하는 것 외에도 Secure Firewall ASA 디바이스의 경우 테넌트 레벨 및 Secure Device Connector 관리 ASA 디바이스의 경우 개별 디바이스 수준에서 기능을 활성화해야 합니다. 참고로 토글 버튼은 순서에 관계없이 활성화할 수 있습니다. 이 구성을 사용하면 상태 모니터링 데이터가 수집되어 MSSP 상태 대시보드에서 분석에 사용할 수 있습니다.

Note |

MSSP 포털 레벨에서 ASA 상태 모니터링 기능을 활성화하거나 비활성화하려면 슈퍼 관리자 사용자 권한이 있어야 합니다. |

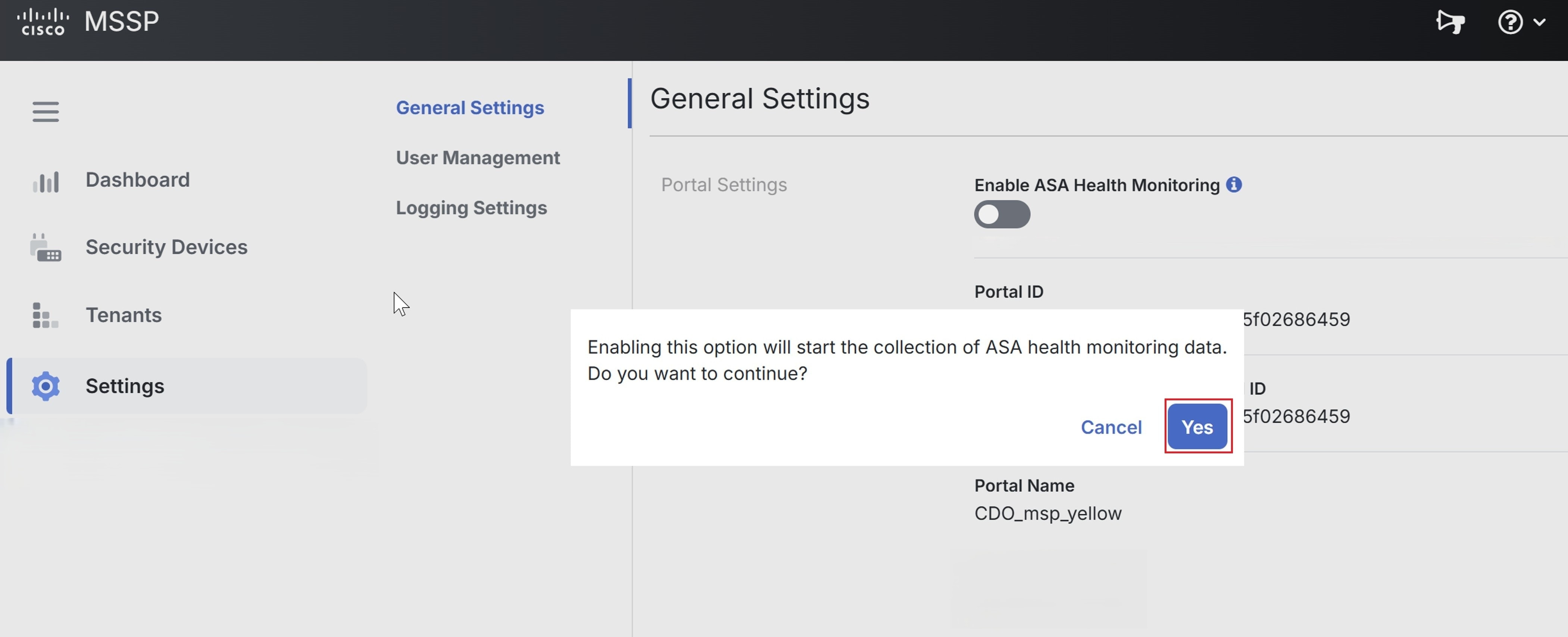

Procedure

|

Step 1 |

왼쪽 창에서 으로 이동합니다. |

|

Step 2 |

Portal Settings(포털 설정) 섹션에서Enable ASA Health Monitoring(ASA 상태 모니터링 활성화) 토글 버튼을 클릭하여 활성화합니다. |

|

Step 3 |

표시되는 대화 상자에서 Yes(예)를 클릭하여 테넌트에 대한 ASA 상태 모니터링 기능을 켭니다.

|

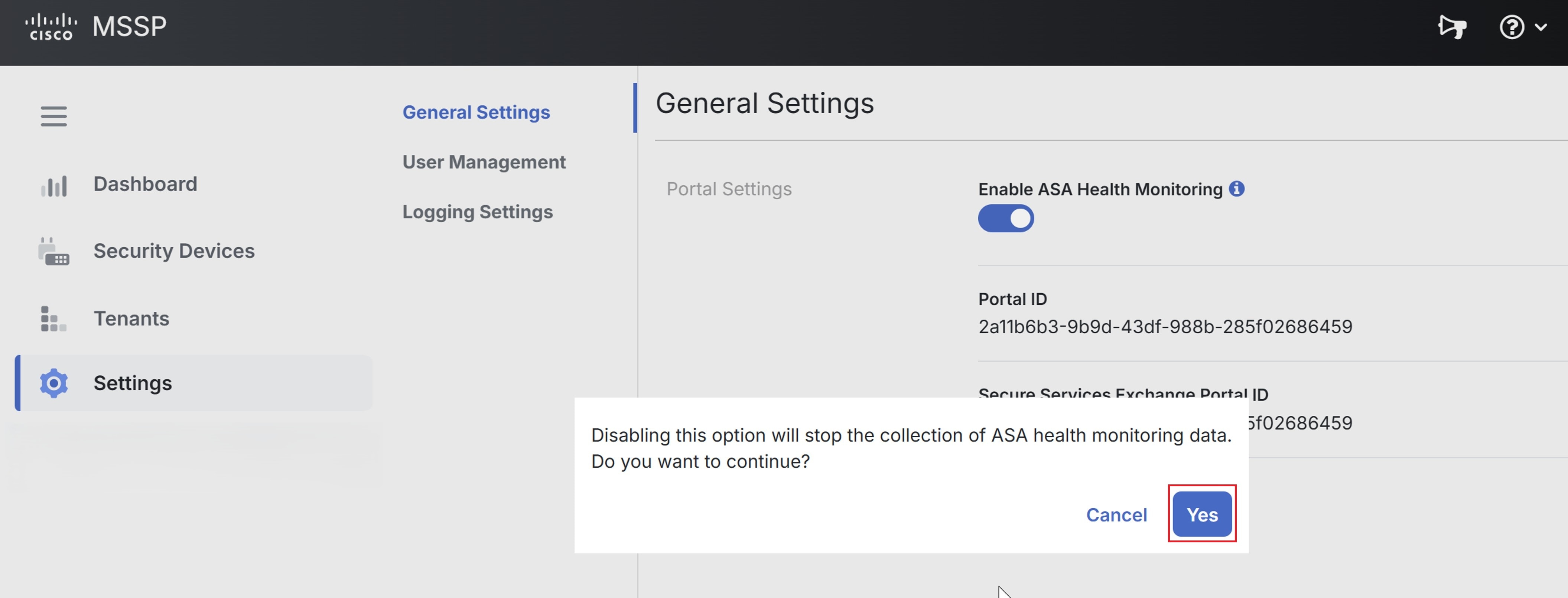

|

Step 4 |

(선택 사항) 이 기능을 비활성화하려면 Enable ASA Health Monitoring(ASA 상태 모니터링 활성화)토글 버튼을 클릭하고 확인 대화 상자에서 Yes(예)를 클릭합니다.

|

MSSP 포털에서 상태 개요 대시보드 보기

MSSP 포털 대시보드의 Health Overview(상태 개요) 섹션은 테넌트의 Secure Firewall ASA 디바이스에 대한 핵심 성능 매개변수를 중앙 집중화된 고수준 관점에서 제공합니다.

이 절차를 사용하여 테넌트에 온보딩된 Secure Firewall ASA 디바이스의 디바이스 상태 및 리소스 사용량을 확인합니다.

Procedure

|

Step 1 |

왼쪽 창에서 Dashboard(대시보드)를 클릭합니다. |

||||||||||||||||||

|

Step 2 |

Health Overview(상태 개요) 섹션으로 이동합니다. |

||||||||||||||||||

|

Step 3 |

Duration(기간) 드롭다운 목록에서 데이터를 보려는 기간을 선택합니다. 이를 통해 건강 대시보드 데이터가 자동으로 새로 고쳐지는 빈도를 선택하거나 완전히 비활성화할 수 있습니다. |

||||||||||||||||||

|

Step 4 |

자세히 보려는 건강 매개변수를 클릭합니다. 이 표는 건강 개요 대시보드에서 확인할 수 있는 모든 상태 메트릭을 설명합니다.

|

MSSP 포털에서 상태 메트릭 문제 해결

다음은 상태 개요 대시보드에 데이터가 표시되지 않는 몇 가지 시나리오입니다.

-

문제: 대시보드의 상태 개요 섹션 아래에 상태 메트릭 데이터가 표시되지 않습니다.

해결 방법: 에서 ASA 상태 모니터링을 활성화합니다. 자세한 내용은 MSSP 포털에서 ASA 상태 모니터링 활성화 또는 비활성화을 참조하십시오.

-

문제: 온보딩된 ASA 디바이스가 없습니다.

해결 방법: Security Cloud Control 플랫폼에서 Security Devices(보안 디바이스)로 이동하여 Secure Firewall ASA 디바이스를 온보딩합니다. 모니터링을 시작하기 전에 디바이스가 올바르게 온보딩되었는지 확인합니다. 자세한 내용은 디바이스 상태 메트릭 활성화을 참조하십시오.

-

문제: 디바이스에 연결할 수 없습니다.

해결 방법: 디바이스의 연결성을 확인하고 디바이스가 온라인 상태인지 확인합니다. 연결성 문제를 확인하고 문제 해결 하려면 Security Cloud Control 플랫폼에서 Security Devices(보안 디바이스) 페이지에 로그인합니다. 테넌트에서 디바이스를 선택하고 오른쪽 창에서 로 이동합니다.

보안 디바이스 세부 정보

왼쪽 창에서 Security Devices(보안 디바이스)를 클릭하여 다음 탭이 포함된 Security Devices(보안 디바이스) 페이지를 확인합니다.

|

탭 이름 |

설명 |

|---|---|

| 디바이스 |

포털의 테넌트에 온보딩된 모든 디바이스를 확인합니다.

|

| 클라우드 서비스 |

포털 의 테넌트에 온보딩된 모든 클라우드 서비스를 확인합니다.

|

| 템플릿 |

포털의 테넌트에 온보딩된 모든 템플릿을 확인합니다.

|

| 방화벽 관리자 |

포털의 테넌트에 온보딩된 모든 방화벽 관리자를 확인합니다.

|

-

분석 및 규정 준수 보고를 지원하기 위해 세부 정보를 쉼표로 구분된 값(.csv) 파일로 내보낼 수 있습니다. 데이터를 내보낼 때마다 Security Cloud Control는 생성 시간 스탬프와 포털의 전역 고유 식별자가 파일 이름에 포함된 새로운 .csv 파일을 생성합니다.

-

열 선택기를 사용하면 테이블에서 볼 디바이스 속성을 선택하거나 지울 수 있습니다. 테이블 설정을 보려면 테이블의 오른쪽 상단에 있는 기어 아이콘 (

)을 클릭합니다.

)을 클릭합니다.

테이블을 사용자 정의하면 Security Cloud Control는 다음에 로그인할 때 Security Devices(보안 디바이스) 페이지를 볼 때 선택 사항을 기억합니다.

MSSP 포털에 테넌트 추가

슈퍼 관리자 권한이 있는 사용자는 여러 지역에서 MSSP 포털에 테넌트를 추가할 수 있습니다. 예를 들어 유럽에서 미국으로 테넌트 추가하거나 그 반대로 추가할 수 있습니다.

Important |

테넌트에 대한 API 전용 사용자를 생성하고 Security Cloud Control 인증을 위한 API 토큰을 생성하는 것이 좋습니다. |

Note |

포털에 여러 테넌트를 추가하려면 각 테넌트에서 API 토큰을 생성하고 텍스트 파일에 붙여넣습니다. 그런 다음 토큰을 생성하기 위해 매번 테넌트로 전환하지 않고도 포털에 테넌트를 차례로 추가할 수 있습니다. |

Procedure

|

Step 1 |

왼쪽 창에서 Tenants(테넌트)를 클릭합니다. |

||

|

Step 2 |

페이지 오른쪽 상단 모서리에 있는 |

||

|

Step 3 |

새 테넌트를 추가하려면 Next(다음)을 클릭합니다.

|

||

|

Step 4 |

Tenant Details(테넌트 세부 정보)에서 Display Name(표시 이름)과 Tenant Name(테넌트 이름) 및 Sales Order Number(세일즈 오더 번호)를 입력합니다. 판매 주문 번호 없이 생성된 테넌트는 30일 가치 입증 평가판으로 제공됩니다. |

||

|

Step 5 |

Next(다음)를 클릭합니다. |

||

|

Step 6 |

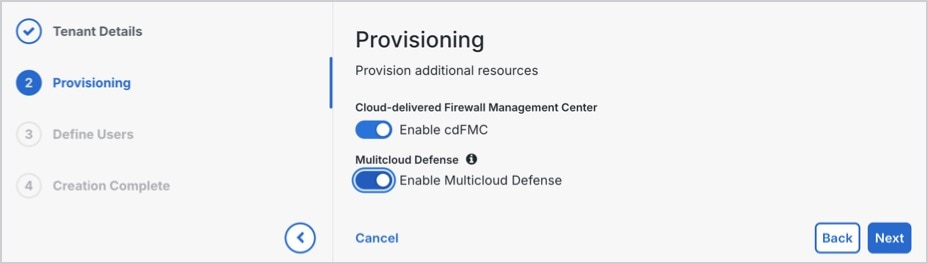

Provisioning(프로비저닝)에서,

|

||

|

Step 7 |

Define Users(사용자 정의)에서 이메일 주소를 입력하고 역할을 선택하여 사용자를 수동으로 추가하거나, CSV 파일 템플릿을 다운로드하여 필요한 세부 정보를 입력한 후 파일을 업로드합니다. 추가된 사용자는 User list(사용자 목록) 섹션에 표시됩니다. |

||

|

Step 8 |

Create Tenant(테넌트 생성)을 클릭합니다. 테넌트 생성이 완료되었으며 프로비저닝에는 몇 분 정도 소요될 수 있습니다. |

MSSP 포털에서 테넌트 삭제

Procedure

|

Step 1 |

왼쪽 창에서 Tenants(테넌트)를 클릭합니다. |

|

Step 2 |

오른쪽의 해당 삭제 아이콘을 클릭하여 테넌트를 삭제합니다. |

|

Step 3 |

Remove(제거)를 클릭합니다. 참고로 연결된 디바이스도 포털에서 제거됩니다. |

MSSP 포털 설정 관리

Security Cloud Control를 사용하면 설정 페이지에서 MSSP 포털 및 개별 사용자 어카운트의 특정 측면을 사용자 지정할 수 있습니다. 왼쪽 창에서 Settings(설정)를 클릭하여 설정 페이지에 액세스합니다.

설정

General Settings(일반 설정)

웹 분석은 페이지 히트를 기반으로 익명의 제품 사용 정보를 Cisco에 제공합니다. 이 정보에는 확인한 페이지, 특정 페이지를 사용한 시간, 브라우저 버전, 제품 버전, 디바이스 호스트 이름 등이 포함됩니다. Cisco는 이 정보를 활용해 기능 사용 패턴을 확인하고 제품을 개선할 수 있습니다. 모든 사용량 데이터는 익명으로 전송되며 민감한 데이터는 전송되지 않습니다.

웹 분석은 기본적으로 활성화됩니다. 웹 분석을 비활성화하거나 나중에 활성화하려면 다음 절차를 따르십시오.

-

왼쪽 창에서 를 선택합니다.

-

Web Analytics(웹 분석) 아래의 토글을 클릭합니다.

사용자 관리

User Management(사용자 관리) 화면에서 MSSP 포털과 연결된 모든 사용자 레코드를 볼 수 있습니다. 사용자 계정을 추가, 편집 또는 삭제할 수 있습니다. 자세한 내용은 User Management(사용자 관리)를 참조하십시오.

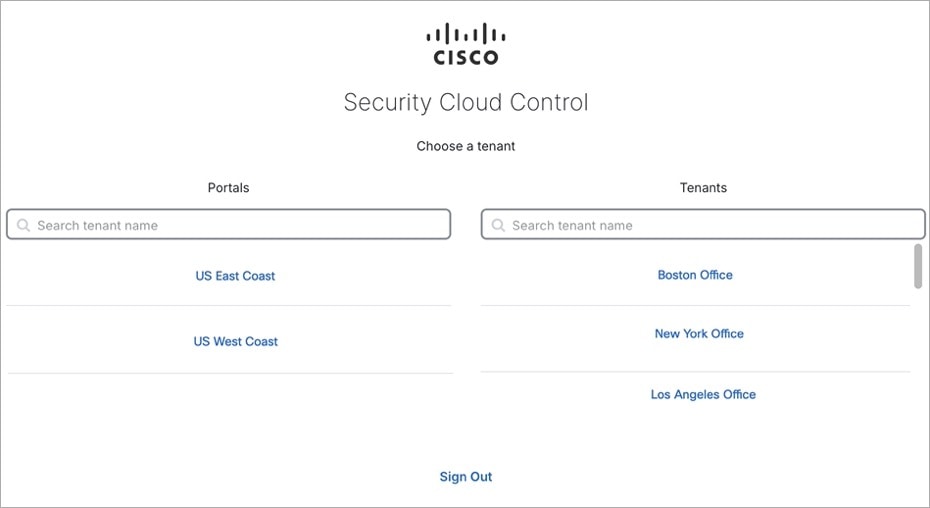

테넌트 전환

포털 테넌트가 둘 이상인 경우 Security Cloud Control에서 로그아웃하지 않고 다른 포털 또는 테넌트 간에 전환할 수 있습니다.

Procedure

|

Step 1 |

MSSP 포털에서 오른쪽 상단 모서리의 테넌트 메뉴를 클릭합니다. |

|

Step 2 |

Switch Tenant(테넌트 전환)를 클릭합니다. |

|

Step 3 |

보려는 포털 또는 테넌트를 선택합니다. |

Cisco Success Network

Cisco Success Network는 사용자가 활성화하는 클라우드 서비스입니다. Cisco Success Network를 활성화하면 디바이스와 Cisco cloud간에 보안 연결이 설정되어 사용 정보 및 통계를 스트리밍합니다. 스트리밍 원격 측정은 디바이스에서 관심 있는 데이터를 선택하고 구조화된 형식으로 원격 관리 스테이션에 전송하는 메커니즘을 제공하여 다음과 같은 이점을 제공합니다.

-

네트워크에서 제품의 효율성을 향상시킬 수있는 활용 가능한 미사용 기능을 알려줍니다.

-

제품에 사용할 수 있는 추가 기술 지원 서비스 및 모니터링에 대해 알려줍니다.

-

Cisco가 제품을 개선할 수 있습니다.

디바이스는 항상 보안 연결을 설정하고 유지하며 Cisco Success Network에 등록할 수 있습니다. 디바이스를 등록하고 나면 Cisco Success Network 설정을 변경할 수 있습니다.

참고 |

|

Cisco Success Network 활성화 또는 비활성화

초기 시스템 설정 중에 Cisco Smart Software Manager에 디바이스를 등록하라는 메시지가 표시됩니다. 90일 평가 라이선스를 대신 선택한 경우에는 평가 기간이 종료되기 전에 디바이스를 등록해야 합니다. 디바이스를 등록하려면 Cisco Smart Software Manager(Smart Licensing 페이지)에 디바이스를 등록하거나 등록 키를 입력하여 Security Cloud Control에 등록합니다.

디바이스를 등록할 때는 가상 어카운트가 디바이스에 라이선스를 할당합니다. 디바이스를 등록하면 활성화한 선택 가능한 라이선스도 등록됩니다.

Firewall Device Manager UI를 통해서만 이 옵션을 비활성화할 수 있지만 Cisco Success Network를 비활성화하여 언제든지 이 연결을 끌 수 있습니다. 비활성화하면 클라우드에서 디바이스의 연결이 끊어집니다. 연결 해제는 업데이트 수신 또는 스마트 라이선싱 기능 작동에 영향을 주지 않으므로 이러한 기능은 계속 정상적으로 작동됩니다. 자세한 내용은 Firepower 디바이스 매니저 구성 가이드, 버전 6.4.0+에서 시스템 관리 창의 Cisco Success Network에 연결 섹션을 참조하십시오.

아이콘을 클릭합니다.

아이콘을 클릭합니다.

를 클릭합니다.

를 클릭합니다.

피드백

피드백