Security Cloud Control에서 ASA 연결 자격 증명 업데이트

ASA를 온보딩하는 과정에서 Security Cloud Control가 디바이스에 연결하는 데 사용해야 하는 사용자 이름 및 비밀번호를 입력했습니다. 디바이스에서 해당 자격 증명이 변경된 경우 Update Credentials(자격 증명 업데이트) 디바이스 작업을 사용하여 Security Cloud Control에서도 해당 자격 증명을 업데이트하십시오. 이 기능을 사용하면 디바이스를 다시 등록하지 않고도 Security Cloud Control에서 자격 증명을 업데이트할 수 있습니다. 전환할 사용자 이름과 암호 조합은 해당 사용자의 ASA 또는 AAA(Authentication, Authorization, and Accounting) 서버에 이미 존재해야 합니다. 이 프로세스는 Security Cloud Control 데이터베이스에만 영향을 미칩니다. 자격 증명 업데이트 기능을 사용할 때 ASA 구성이 변경되지 않습니다.

프로시저

|

단계 1 |

왼쪽 창에서 를 클릭합니다. |

||

|

단계 2 |

Devices(디바이스) 탭을 클릭한 다음 ASA를 클릭합니다. |

||

|

단계 3 |

업데이트할 연결 자격 증명이 있는 ASA를 선택합니다. 한 번에 하나 이상의 ASA에서 자격 증명을 업데이트할 수 있습니다. |

||

|

단계 4 |

Device Actions(디바이스 작업) 창에서 Update Credentials(자격 증명 업데이트)를 클릭합니다. |

||

|

단계 5 |

ASA를 Security Cloud Control에 연결하는 데 사용하는 Cloud Connector 또는 SDC(Secure Device Connector)를 선택합니다. |

||

|

단계 6 |

ASA에 연결하는 데 사용할 새 사용자 이름 및 비밀번호를 입력합니다. |

||

|

단계 7 |

자격 증명이 변경된 후 Security Cloud Control는 디바이스를 동기화합니다.

|

SDC 간에 ASA 이동

Security Cloud Control는 테넌트당 둘 이상의 SDC 사용을 지원합니다. 다음 절차를 사용하여 한 SDC에서 다른 SDC로 관리형 ASA를 이동할 수 있습니다.

프로시저

|

단계 1 |

왼쪽 창에서 를 클릭합니다. |

|

단계 2 |

다른 SDC로 이동하려는 ASA를 선택합니다. |

|

단계 3 |

Device Actions(디바이스 작업) 창에서 Update Credentials(자격 증명 업데이트)를 클릭합니다. |

|

단계 4 |

Secure Device Connector 버튼을 클릭하고 디바이스를 이동하려는 SDC를 선택합니다. |

|

단계 5 |

ASA를 온보딩하는 데 사용한 관리자 사용자 이름 및 비밀번호를 입력하고 Update(업데이트)를 클릭합니다. 이러한 변경 사항을 디바이스에 구축할 필요는 없습니다. |

->

->  )은 저장되지 않은 변경 사항을 강조 표시합니다.

)은 저장되지 않은 변경 사항을 강조 표시합니다.

)는 디바이스의 기존 로컬 값을 사용하는 매개변수를 강조 표시합니다.

)는 디바이스의 기존 로컬 값을 사용하는 매개변수를 강조 표시합니다.

이 표시되는 경우, 공유 시스템 설정 정책을 디바이스에 적용하는 중에 오류가 발생했음을 의미합니다. 문제를 해결하려면 ASA System Settings(ASA 시스템 설정) 페이지에서 정책을 클릭하고

이 표시되는 경우, 공유 시스템 설정 정책을 디바이스에 적용하는 중에 오류가 발생했음을 의미합니다. 문제를 해결하려면 ASA System Settings(ASA 시스템 설정) 페이지에서 정책을 클릭하고  를 클릭합니다.

를 클릭합니다. ) 아이콘을 클릭합니다.

) 아이콘을 클릭합니다.

) 버튼을 클릭합니다.

) 버튼을 클릭합니다.

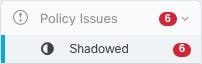

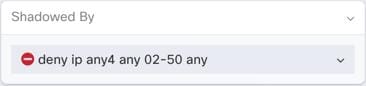

로 표시됩니다.우 라인 2의 규칙은 정책의 다른 규칙에 의해 섀도우된

로 표시됩니다.우 라인 2의 규칙은 정책의 다른 규칙에 의해 섀도우된  로 표시됩니다. 라인 2의 규칙에 대한 작업은 정책의 다른 규칙에 의해 섀도우되어 있으므로 회색으로 표시됩니다.

로 표시됩니다. 라인 2의 규칙에 대한 작업은 정책의 다른 규칙에 의해 섀도우되어 있으므로 회색으로 표시됩니다.

를 클릭합니다.

를 클릭합니다.

를 사용하여 새 개체를 생성합니다.

를 사용하여 새 개체를 생성합니다.

피드백

피드백