ネットワーク設定

このセクションでは、Web インターフェイスのシステム メニューに表示されるネットワーク サービスと設定関連のオプションについて説明します。 これらのオプションを使用すると、Expressway の IP 設定、ファイアウォール ルール、侵入保護、Expressway で使用される外部サービス (DNS、NTP、SNMP など) など、Expressway が配置されているネットワークに関連して Expressway を設定できます。

イーサネット設定

(注) |

このページの速度設定は、Cisco Expressway 物理アプライアンス上で実行されているシステムのみに適用されます。 これらは仮想マシン (VM) ベースのシステムには適用されません。 VM システムに表示される接続速度は無効であり、基盤となる物理 NIC の実際の速度に関係なく、常に 10000 Mb/s として表示されます。 これは、VM が物理 NIC から実際の速度を取得できないためです。 |

[イーサネット] ページ () には、Expressway とそれが接続されているイーサネット ネットワーク間の接続速度が表示されます。 Expressway は自動ネゴシエーションのみをサポートしているため、 速度 は常に 自動になります。 Expressway と接続されたスイッチは、接続の速度とデュプレックス モードを自動的にネゴシエートします。

IP 設定の構成

IP ページ () は、Expressway の IP プロトコルとネットワーク インターフェース設定を構成するために使用されます。

IP プロトコル構成

Expressway が IPv4、IPv6、または両方のバージョンの IP プロトコル スイートを使用するかどうかを設定できます。 デフォルトは 両方です。

-

IPv4 のみ: IPv4 アドレスを使用するエンドポイントからの登録のみを受け入れ、IPv4 経由で通信する 2 つのエンドポイント間の通話のみを取得します。 他のシステムとの通信は IPv4 経由でのみ行われます。

-

IPv6 のみ: IPv6 アドレスを使用するエンドポイントからの登録のみを受け入れ、IPv6 経由で通信する 2 つのエンドポイント間の呼び出しのみを実行します。 他のシステムとの通信は IPv6 経由でのみ行われます。

-

両方: IPv4 または IPv6 アドレスのいずれかを使用してエンドポイントからの登録を受け入れ、いずれかのプロトコルを使用して通話を受けます。 通話が IPv4 のみのエンドポイントと IPv6 のみのエンドポイントの間で行われる場合、Expressway は IPv4 から IPv6 へのゲートウェイとして機能します。 いずれかのプロトコルを介して他のシステムと通信します。

一部のエンドポイントは IPv4 と IPv6 の両方をサポートしていますが、エンドポイントは Expressway に登録するときに 1 つのプロトコルしか使用できません。 使用するプロトコルは、エンドポイント上の Expressway の IP アドレスを指定するために使用される形式によって決まります。 エンドポイントが IPv4 または IPv6 のいずれかを使用して登録されると、Expressway はこのアドレス指定スキームを使用してのみエンドポイントに通話を送信します。 別のアドレス指定方式を使用して別のデバイスからそのエンドポイントに発信された通話は、Expressway によって変換 (ゲートウェイ処理) されます。

Expressway で設定されているすべての IPv6 アドレスは、/64 ネットワーク プレフィックス長を持つものとして扱われます。

IPv4 から IPv6 への相互運用

Expressway は、IPv4 デバイスと IPv6 デバイス間の通話のゲートウェイとして機能できます。 この機能を有効にするには、両方の IP プロトコルを選択します。 Expressway が IPv4 から IPv6 へのゲートウェイとして機能している通話はトラバーサル通話であり、リッチ メディア セッション ライセンスが必要です。

IP ゲートウェイ

Expressway で使用されるデフォルトの IPv4 ゲートウェイ と IPv6 ゲートウェイ を設定できます。 これらは、Expressway のローカル サブネットに含まれない IP アドレスに対する IP 要求が送信されるゲートウェイです。

-

デフォルトの IPv4 ゲートウェイは 127.0.0.1 ですが、コミッショニング プロセス中に変更する必要があります。

-

IPv6 ゲートウェイを入力する場合は、静的グローバル IPv6 アドレスにする必要があります。 リンクローカルまたはステートレス自動構成 (SLAAC) IPv6 アドレスにすることはできません。

LAN 設定

LAN 1 は、Expressway 上のプライマリ ネットワーク ポートです。 このポートの IPv4 アドレスとサブネット マスク、 IPv6 アドレス、および 最大伝送単位 (MTU) を設定できます。 Expressway には、デフォルトの IP アドレス 192.168.0.100 (両方の LAN ポート) が設定されて出荷されます。 これにより、Expressway をネットワークに接続し、デフォルトのアドレス経由でアクセスして、リモートで構成できるようになります。

IPv6 アドレスを入力する場合は、静的グローバル IPv6 アドレスである必要があります。 リンクローカル アドレスまたはステートレス自動構成 (SLAAC) アドレスにすることはできません。

最大転送単位 (MTU) のデフォルトは 1500 バイトです。

高度なネットワーク を有効にしている場合は、LAN 2 ポートに対してこれらのオプションを構成することもできます。

ネットワーク上の重複した IPv4 アドレスの検出

ネットワーク内の重複 IPv4 アドレスの検出は、有効なすべての LAN インターフェイスで 300 秒 (5 分) ごとに実行されます。 重複した IPv4 アドレスが検出されると、アラームが発生します。 特定のインターフェースに対して発生したアラームは、競合が解決されてから 5 分以内に解除されます。 この重複アドレスは、ユーザー インターフェイスと CLI コマンドで確認することができます。 このコマンドは重複した IPv4 アドレスのみを検出します。 IPv6 アドレスを検出しません。

専用管理インターフェース

Expressway の DMI を有効にする場合:

手順

|

ステップ 1 |

[専用管理インターフェイスを使用する(Use Dedicated Management Interface)] を [はい(Yes)] に設定します。 |

|

ステップ 2 |

LAN3 - DMI セクション:

|

|

ステップ 3 |

システムを再起動する。 これらの変更を有効にするには再起動が必要です。 DMI は、管理トラフィックのインターフェースとして LAN3 上でアクティブ化されました。 DMI を 唯一の 管理インターフェースにする場合は、次のタスクに進みます。 |

次のタスク

DMI 単独のインターフェイスを作成する

(オプション) DMI を唯一のインターフェイスにする - サーバー管理トラフィック用

このタスクを使用して、管理トラフィックが DMI を使用するようにします (Expressway がサーバです)。

-

これは、管理サービス (Web ユーザ インターフェイス、REST API、CLI) や SNMP に対して実行できます。 DMI のみに設定するサービスに応じて、次の手順のいずれかまたは両方を実行します。

-

ページに移動し、 [構成] セクションで、 [専用管理インターフェースを使用する] を [はい]のみに設定します。

-

ページに移動し、[サービス(Services)] セクションで、[専用管理インターフェイスのみを使用(管理用)(Use Dedicated Management Interface only (for administration))] をはいに設定します。

-

-

ウェブ ユーザー インターフェイスと API の変更を有効にするには、システムを再起動する必要があります。これらの変更は、再起動するまで LAN1 / LAN2 からアクセス可能です。 変更は、再起動の有無にかかわらず、コマンド ライン インターフェイス (SSH) および SNMP サービスに対してすぐに有効になります。

指定された管理サービスには、DMI/LAN3 ポートからのみアクセスできるようになりました。

(注) |

管理サービスが DMI を唯一のインターフェースとして使用するように設定されている場合は、Expressway で DMI を無効にすることはできません。 |

(オプション) DMI を唯一のインターフェースにする - サブネット外のクライアント管理トラフィック

Expressway ソフトウェアのバージョンによっては、Expressway がクライアントとして機能する管理トラフィックの場合、ターゲット サーバが DMI/LAN3 ポートと同じサブネットにある場合にのみ、トラフィックが DMI に送信されることがあります。 この問題が当てはまるかどうかを確認するには、リリース ノートを確認してください。 そうである場合、かつ LAN3 と同じサブネットにサーバーを導入できない場合は、オプションとして、サービスごとに LAN3 の静的 IP ルートを設定することにより、Expressway 管理トラフィックに DMI を使用するように強制することができます。

高度なネットワーキングとデュアルネットワークインターフェースについて

高度なネットワーキング機能により、Expressway-E の LAN 2 イーサネット ポートが有効になり、Expressway にセカンダリ IP アドレスを使用できるようになります。 また、Expressway-E が静的 NAT デバイスの背後に配置され、パブリック IP アドレスとプライベート IP アドレスを別々に持つことができる展開もサポートされています。

デュアルネットワークインターフェースの構成

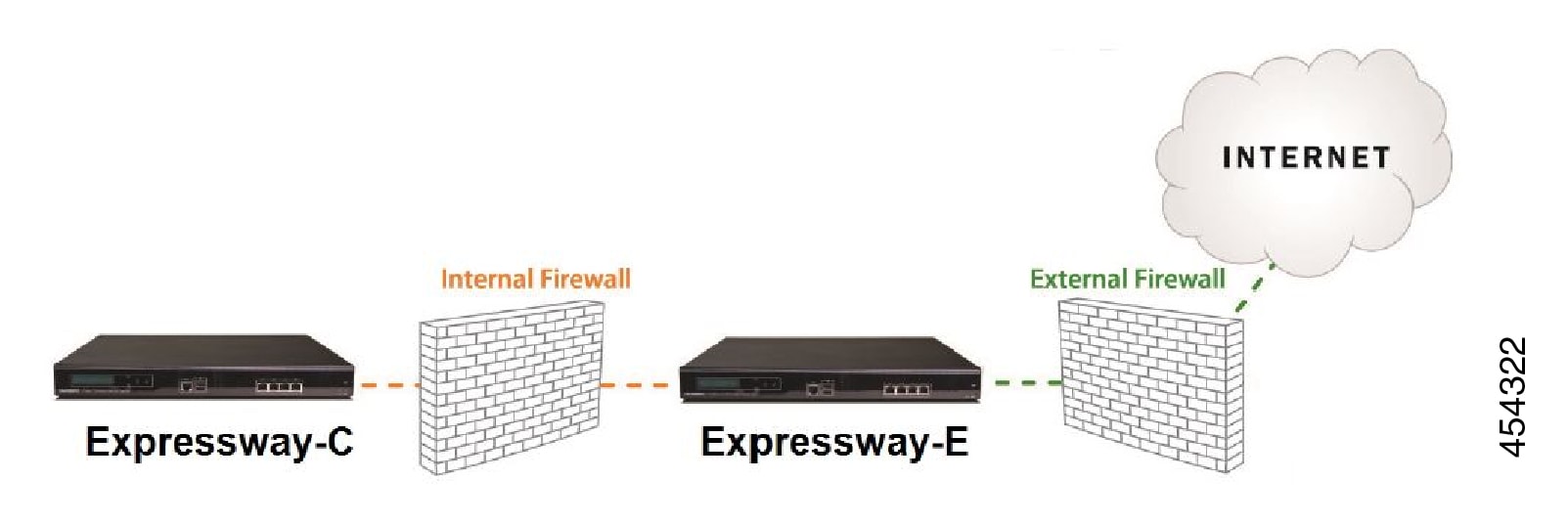

デュアル ネットワーク インターフェイスは、Expressway-E システムでのみサポートされており、Expressway-C には展開できません。

デュアル ネットワーク インターフェイスは、Expressway-E が、別々のネットワーク セグメント上の 2 つの別々のファイアウォール間の DMZ に配置されている展開を対象としています。 このような展開では、ルータによって内部ネットワーク上のデバイスが IP トラフィックをパブリック インターネットにルーティングできなくなるため、トラフィックは Expressway-E などのアプリケーション プロキシを通過する必要があります。

デュアルネットワークインターフェースを有効にするには

始める前に

-

LAN 2 ポートを設定する前に、LAN 1 ポートを設定し、Expressway を再起動します。

-

LAN 1、LAN 2、および LAN 3 インターフェイスは、重複しない異なるサブネット上に存在する必要があります。

-

Expressway-E が DMZ 内にある場合、Expressway-E の外部 IP アドレスはパブリック IP アドレスである必要があります。また、静的 NAT モードが有効になっている場合は、静的 NAT アドレスがパブリックにアクセス可能である必要があります。

-

Expressway-E は、企業内の内部ファイアウォールを通過するためにも使用できます。 この場合、 "パブリック" IP アドレスは一般にはアクセスできない可能性がありますが、企業の他の部分からはアクセス可能な IP アドレスになります。

-

一方または両方のインターフェースの IP アドレスを変更する必要がある場合は、UI または CLI を介して変更できます。 必要に応じて両方を同時に変更することができ、新しいアドレスは再起動後に有効になります。

手順

|

ステップ 1 |

デュアル ネットワーク インターフェイスを使用するをはいに設定します。 |

|

ステップ 2 |

外部 LAN インターフェース 設定で LAN2 をインターフェースとして選択します。 外部インターフェースで静的 NAT を有効にすることを選択できるようになりました。 この設定では、TURN サーバ リレーを割り当てるポートも決定します。 トラブルシューティングのヒント: |

静的 NAT の設定

静的 NAT デバイスの背後に Expressway-E を展開して、パブリック IP アドレスとプライベート IP アドレスを別々に持つことができます。 この機能は、Expressway-E が DMZ に配置され、高度なネットワーキング機能が有効になっている導入で使用することを目的としています。

これらの展開では、プライベート IPv4 アドレスとパブリック IPv4 アドレスの両方を使用するために、外部向け LAN ポートで静的 NAT が有効になっています。 内部向けの LAN ポートでは静的 NAT が有効になっていないため、単一の IP アドレスが使用されます。 このような展開では、トラバーサル クライアントは Expressway-E の内部 IP アドレスを使用するように設定する必要があります。

静的 NAT を有効にするには

手順

|

ステップ 1 |

IPv4 アドレス フィールドに、ポートのプライベート IP アドレスを入力します。 |

|

ステップ 2 |

[IPv4 静的 NAT モード(IPv4 static NAT mode)] を [オン(On)] に設定します。 |

|

ステップ 3 |

IPv4 静的 NAT アドレス フィールドに、ポートのパブリック IP アドレス (変換後に表示される IP アドレス (NAT 要素の外側)) を入力します。 |

IPv6 モードの機能と制限

Expressway の IP インターフェイスを IPv6 のみ モードに設定すると、それらのインターフェイスは IPv6 のみを使用します。 他のシステムとの通信に IPv4 は使用されず、IPv4 と IPv6 (デュアル スタック) 間の相互運用も行われません。

明示的な IPv6 対応機能

-

Expressway に登録された IPv6 エンドポイント間の通話。

-

DiffServ トラフィック クラス (TC) のタグ付け。

-

TURN サーバ (Expressway-E 上)。

-

自動侵入防止。

-

DNS ルックアップ。

-

ポートの使用状況とステータスページ。

-

モバイル& Remote Access(MRA)

サポートされている RFC

-

RFC 2460: インターネット プロトコル バージョン 6 (IPv6) 仕様 (部分的に実装: 静的グローバル アドレスのみ)。

-

RFC 2464: イーサネット ネットワーク経由の IPv6 パケットの送信。

-

RFC 3596: IP バージョン 6 をサポートするための DNS 拡張。

-

RFC 4213: IPv6 ホストおよびルーターの基本的な移行メカニズム。

-

RFC 4291: IP バージョン 6 アドレス指定アーキテクチャ。

-

RFC 4443: インターネット プロトコル バージョン 6 (IPv6) 仕様のインターネット制御メッセージ プロトコル (ICMPv6)。

-

RFC 4861: IP バージョン 6 (IPv6) の近隣探索。

-

RFC 5095: IPv6 におけるタイプ 0 ルーティング ヘッダーの廃止。

-

RFC 6156: IPv6 の Traversal Using Relays around NAT (TURN) 拡張。

IPv6 モードの既知の制限

-

IPv6 アドレスは静的である必要があり、リンク ローカル アドレスや SLAAC アドレスにすることはできません。

-

Expressway の IP アドレスまたはゲートウェイの IP アドレスを変更する場合は、Expressway を再起動する必要があります。

-

配布された証明書失効リストから失効ステータスを取得することは、IPv6 モードではサポートされていません。

DNS 設定の構成

DNS ページ () は、Expressway 上の DNS サーバと DNS 設定を構成するために使用されます。

システムのホスト名とドメイン名の設定

システム ホスト名 は、この Expressway が認識される DNS ホスト名を定義します。

-

クラスター内の各ピアごとに一意である必要があります。

-

これは、リモート ログ サーバ上の Expressway を識別するために使用されます ( "システム ホスト名" が指定されていない場合は、デフォルト名の TANDBERG が使用されます)。

-

文字、数字、ハイフン、アンダースコアのみを含める必要があります。 最初の文字は文字で、最後の文字は文字または数字でなければなりません。

ドメイン名 は、修飾されていないサーバ アドレス (例: ldapserver) を解決しようとするときに使用されます。 クエリが DNS サーバに送信される前に、非修飾サーバ アドレスに追加されます。 サーバ アドレスが完全修飾されている場合 (たとえば、 ldapserver.mydomain.com)、または IP アドレスの形式である場合、DNS サーバに照会する前にドメイン名はサーバ アドレスに追加されません。 ドメイン名は、次の Expressway 構成設定に適用されます。

-

LDAPサーバ

-

NTP サーバ

-

外部マネージャーサーバ

-

リモートログサーバ

すべてのサーバ アドレスに IP アドレスまたは FQDN (完全修飾ドメイン名) を使用することをお勧めします (Expressway の FQDN は、 システム ホスト名 と ドメイン名 を組み合わせたものです)。

SIP メッセージングへの影響

システム ホスト名 と ドメイン名 は、エンドポイントが Expressway を SIP プロキシとして FQDN 形式 (IP アドレスではなく、非推奨) で設定している場合、SIP メッセージングでこの Expressway への参照を識別するためにも使用されます。

この場合、たとえば、エンドポイントに設定されている FQDN が、Expressway に設定されている システム ホスト名 および ドメイン名 と一致しない場合、Expressway は INVITE 要求を拒否することがあります。

(注) |

このチェックは、エンドポイントから Expressway に送信される SIP 要求のルート ヘッダーに SIP プロキシ FQDN が含まれているために行われます。 |

カスタムドメイン検索

検索ドメイン 設定は、外部ホストが Expressway-C とは異なる DNS ドメインにあり、非修飾ホスト名で設定されている Edge 展開に関係します。 オプションでこの設定を使用して、1 つ以上の DNS ドメインを指定できます。 Expressway はこれらのドメインを非修飾ホスト名に 1 つずつ追加し、結果として得られる FQDN を DNS に照会します。 DNS が IP アドレスを返すまでこのプロセスを繰り返します。 つまり、ホスト間の接続を構成するときに FQDN を入力する必要はありません。

複数のアドレスを区切るにはスペースを使用します。

DNS リクエスト

デフォルトでは、DNS 要求はシステムの一時ポート範囲内のランダムなポートを使用します。 必要に応じて、 [DNS 要求のポート範囲] を [カスタム ポート範囲を使用する] に設定し、 [DNS 要求のポート範囲の開始] フィールドと [DNS 要求のポート範囲の終了] フィールドを定義することで、カスタム ポート範囲を指定できます。

(注) |

送信元ポートの範囲を狭く設定すると、DNS スプーフィング攻撃に対する脆弱性が高まります。 |

DNS サーバアドレスの設定

以下を使用する場合は、アドレス解決のために照会する DNS サーバを少なくとも 1 つ指定する必要があります。

-

外部アドレスを指定するときは、IP アドレスではなく FQDN を使用します (たとえば、LDAP サーバ、NTP サーバ、ネイバー ゾーン、ピアなど)。

デフォルトの DNS サーバ

最大 5 つのデフォルト DNS サーバを指定できます。 Expressway は一度に 1 つのサーバのみを照会します。 そのサーバが利用できない場合、Expressway はリストから別のサーバを試します。

サーバの指定順序は重要ではありません。 Expressway は、最後に利用可能であったことがわかっているサーバを優先します。

ドメインごとの DNS サーバ

5 つのデフォルトの DNS サーバに加えて、指定したドメインに対して最大 5 つの明示的な DNS サーバを追加で指定できます。 これは、特定のドメイン階層を明示的な権限にルーティングする必要がある展開で役立ちます。

追加のドメインごとの DNS サーバ アドレスごとに、最大 2 つのドメイン名を指定できます。 これらのドメインのすべての DNS クエリは、デフォルトの DNS サーバではなく、指定された DNS サーバに転送されます。

冗長化されたドメインごとのサーバーを指定するには、ドメインごとの DNS サーバーアドレスを追加し、それを同じドメイン名に関連付けます。 これらのドメインに対する DNS 要求は、両方の DNS サーバに並行して送信されます。

DNS ルックアップ ツール () を使用して、特定のホスト名の要求にどのドメイン ネーム サーバ (DNS サーバ) が応答しているかを確認できます。

転送プロトコル

Expressway は DNS 解決に UDP と TCP を使用し、DNS サーバは通常 UDP 応答と TCP 応答の両方を送信します。 UDP 応答が 512 バイトの UDP メッセージ サイズ制限を超える場合、Expressway は UDP 応答を処理できません。 代わりに Expressway が TCP 応答を処理できるため、通常はこれは問題にはなりません。

ただし、ポート 53 で TCP 受信をブロックし、UDP 応答が 512 バイトを超える場合、Expressway は DNS からの応答を処理できません。 この場合、DNS ルックアップ ツールを使用しても結果は表示されず、要求されたアドレスを必要とする操作はすべて失敗します。

DNS レコードのキャッシュ

パフォーマンスを向上させるために、DNS ルックアップがキャッシュされる場合があります。 DNS 構成が変更されるたびにキャッシュは自動的にフラッシュされます。また、オプションで [DNS キャッシュをフラッシュ] をクリックして強制的にフラッシュすることもできます。

DSCP / Quality of Service 設定を設定する

DSCP マーキングについて

X8.9 以降、Expressway は、モバイルおよびリモート アクセスを含むファイアウォールを通過するトラフィックに対して、改善された DSCP (Differentiated Service Code Point) パケット マーキングをサポートします。 DSCP は、パケットのサービス品質レベルを測る指標です。 トラフィックの優先順位をより細かく制御するために、次の個別のトラフィック タイプに対して DSCP 値が設定 (マーク) されます。

|

トラフィック タイプ |

提供されたデフォルト値 |

Web UI フィールド |

|---|---|---|

|

ビデオ |

34 |

QoS ビデオ |

|

音声 |

46 |

QoS オーディオ |

|

XMPP |

24 |

QoS XMPP |

|

[シグナリング(Signaling)] |

24 |

QoS シグナリング |

X8.9 より前は、すべてのシグナリング トラフィックとメディア トラフィックに DSCP 値をまとめて適用する必要がありました。

オプションで、 ウェブ UI ページ (または CLI) からデフォルトの DSCP 値を変更できます。

注:

-

DSCP 値 "0 " は標準のベストエフォート サービスを指定します。

-

DSCP マーキングは SIP および H.323 トラフィックに適用されます。

-

TURN トラフィックが実際に Expressway によって処理される場合、DSCP マーキングが TURN メディアに適用されます。

-

メディア タイプを識別できない場合は、デフォルトでトラフィック タイプ "ビデオ" が割り当てられます。 (たとえば、異なるメディア タイプが同じポートで多重化されている場合など)。

既存の QoS/DSCP コマンドと API は廃止されました

(注) |

X8.9 以降では、QoS/DSCP 値を指定するための以前の方法はサポートされなくなりました。 以前の Web UI 設定 QoS モードと QoS 値、CLI コマンド |

現在これらのコマンドを使用している場合はどうなりますか?

Expressway をアップグレードすると、定義した既存の QoS 値が新しいフィールドに自動的に適用され、指定されたデフォルトが置き換えられます。 たとえば、値 20 を定義した場合、4 つの DSCP 設定 (QoS オーディオ、QoS ビデオ、QoS XMPP、QoS シグナリング) もすべて 20 に設定されます。

ダウングレードはサポートしていません。 アップグレード前のソフトウェア バージョンに戻す必要がある場合、QoS 設定は元のデフォルトにリセットされます。 したがって、QoS モードは [なし] に設定され、QoS 値は 0 に設定されています。使用する値を手動で再定義する必要があります。

DSCP 値の設定

提供された DSCP のデフォルト値をオプションで変更するには、 [サービス品質] ページ () に移動し、使用する新しい値を指定します。

静的ルート

Expressway から IPv4 または IPv6 アドレス範囲への静的ルートを定義できます。 に移動します。

このページでは、静的ルートを表示、追加、削除できます。

高度なネットワーク オプションを使用し、Expressway を DMZ に展開する場合は、静的ルートが必要になることがあります。 他の複雑なネットワーク展開でも必要になる場合があります。

静的ルートを追加するには

手順

|

ステップ 1 |

この Expressway からの新しい静的ルートの基本宛先アドレスを入力します。 たとえば、 203.0.113.0 または 2001:db8:: と入力します。 |

||

|

ステップ 2 |

範囲を定義するプレフィックスの長さを入力します。 例を拡張すると、 24 と入力して IPv4 範囲 203.0.113.0 - 203.0.113.255 を定義したり、 32 と入力して IPv6 範囲 2001:db8:: から 2001:db8:ffff:ffff:ffff:ffff:ffff:ffff を定義したりできます。 アドレス範囲フィールドには、Expressway が IP アドレスとプレフィックスの長さから計算した範囲が表示されます。 |

||

|

ステップ 3 |

新しいルートのゲートウェイの IP アドレスを入力します。 |

||

|

ステップ 4 |

新しいルートのイーサネット インターフェイスを選択します。 このオプションは、2 番目のイーサネット インターフェイスが有効になっている場合にのみ使用できます。 そのインターフェース経由のルートを強制するには LAN 1 または LAN 2 を選択し、Expressway がどちらのインターフェースでもこのルートを作成できるようにするには 自動 を選択します。 |

||

|

ステップ 5 |

をクリックします。 新しい静的ルートがテーブルにリストされます。 必要に応じて、このテーブルからルートを削除できます。

|

フィードバック

フィードバック