ファイアウォール越えについて

ファイアウォールの目的は、ネットワークに入る IP トラフィックを制御することです。 ファイアウォールは通常、一方的な着信要求をブロックするため、ネットワーク外部からの呼び出しはすべて阻止されます。 ただし、ファイアウォールは、特定の信頼できる宛先への送信要求を許可し、それらの宛先からの応答を許可するように構成できます。 この原理は、あらゆるファイアウォールの安全な通過を可能にするために、Cisco の Expressway テクノロジーによって使用されています。

Expressway ソリューション

Expressway ソリューションは次の要素で構成されています。

-

パブリック ネットワーク上のファイアウォールの外側または DMZ 内に配置され、ファイアウォール トラバーサル サーバとして機能する Expressway-E。

-

プライベート ネットワーク内に配置され、ファイアウォール トラバーサル クライアントとして機能する Expressway-C またはその他のトラバーサル対応エンドポイント。

2 つのシステムが連携して動作し、両者間のすべての接続がアウトバウンドとなる環境を構築します。 つまり、クライアントからサーバに確立されます。 そして、ファイアウォールを正常に通過できるようになります。

連鎖ファイアウォール トラバーサル

Business-to-Business(B2B)Expressway の導入では、ファイアウォール ウォール トラバーサルの連鎖を設定できます。 Expressway-E は、トラバーサル サーバとして機能するだけでなく、別の Expressway-E へのトラバーサル クライアントとしても機能します。

たとえば、2 つの Expressway-E を連結する場合 (図を参照)、最初の Expressway-E は Expressway-C のトラバーサル サーバになります。 最初の Expressway-E は、2 番目の Expressway-E のトラバーサル クライアントでもあります。 2 番目の Expressway-E は、最初の Expressway-E のトラバーサル サーバです。

(注) |

|

推奨事項と前提条件

(注) |

Expressway-E と Expressway-C の両方で同じソフトウェア バージョンを実行することをお勧めします。 |

ファイアウォールが Expressway-E と Expressway-C を区別できないため、これらに共有アドレスを使用しないでください。 Expressway-E の IP アドレス指定に静的 NAT を使用する場合は、Expressway-C の NAT 操作が同じトラフィック IP アドレスに解決されないようにしてください。 Expressway-E と Expressway-C 間の共有 NAT アドレスはサポートされていません。

それはどのように機能するか教えてください。

トラバーサル クライアントは、ファイアウォールを介してトラバーサル サーバ上の指定されたポートへの接続を常に維持します。 この接続は、クライアントが定期的にサーバにパケットを送信することで維持されます。 トラバーサル サーバは、トラバーサル クライアントへの着信呼び出しを受信すると、この既存の接続を使用して、着信呼び出し要求をクライアントに送信します。 次に、クライアントは、通話メディアやシグナリングに必要な発信接続を開始します。

このプロセスにより、ファイアウォールの観点からは、すべての接続がファイアウォール内のトラバーサル クライアントからトラバーサル サーバに開始されることが保証されます。

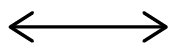

ファイアウォール トラバーサルが正しく機能するには、Expressway-E に接続するクライアント システムごとに 1 つのトラバーサル サーバ ゾーンが設定されている必要があります (これには、Expressway-E に直接登録されるトラバーサル対応エンドポイントは含まれません。これらの接続の設定は別の方法で構成されます)。 同様に、各 Expressway クライアントには、接続先のサーバごとに 1 つのトラバーサル クライアント ゾーンが設定されている必要があります。

クライアント サーバ ゾーンの各ペアに構成されるポートとプロトコルは同じである必要があります。 各システムで必要な構成の概要については、「 トラバーサル クライアントとサーバの構成 」を参照してください。 Expressway-E は特定のポート上でクライアントからの接続をリッスンするため、Expressway-C にトラバーサル クライアント ゾーンを作成する前に、Expressway-E にトラバーサル サーバ ゾーンを作成することをお勧めします。

トラバーサル クライアントとトラバーサル サーバは両方とも Cisco Expressway システムである必要があります (どちらも Cisco VCS にすることはできません)。

エンドポイントトラバーサル技術の要件

ファイアウォール トラバーサルをサポートするための "遠端" (自宅やホテルなど) エンドポイントの要件を以下にまとめます。

-

H.323 の場合、エンドポイントは Assent または H460.18 と H460.19 をサポートする必要があります。

-

SIP の場合、エンドポイントは標準の SIP をサポートするだけで済みます。

-

登録メッセージにより、Expressway がそのエンドポイントにメッセージを送信できるように、 "遠端の" ファイアウォール ポートが開いたままになります。 Expressway は、ファイアウォールの背後にあるエンドポイントからのメディアを待機してから、同じポートでメディアを返します。エンドポイントは同じポートでのメディアの送受信をサポートする必要があります。

-

Expressway は SIP アウトバウンドもサポートしています。これは、完全な登録メッセージを使用するオーバーヘッドなしでファイアウォールを開いたままにする代替方法です。

-

-

SIP および H.323 エンドポイントは Expressway-E に登録できます。また、ローカル "DMZ" ファイアウォールで関連ポートが開かれているため、SIP および H.323 ポート経由で Expressway-E への通信が許可され、Expressway-E に通話を送信することもできます。

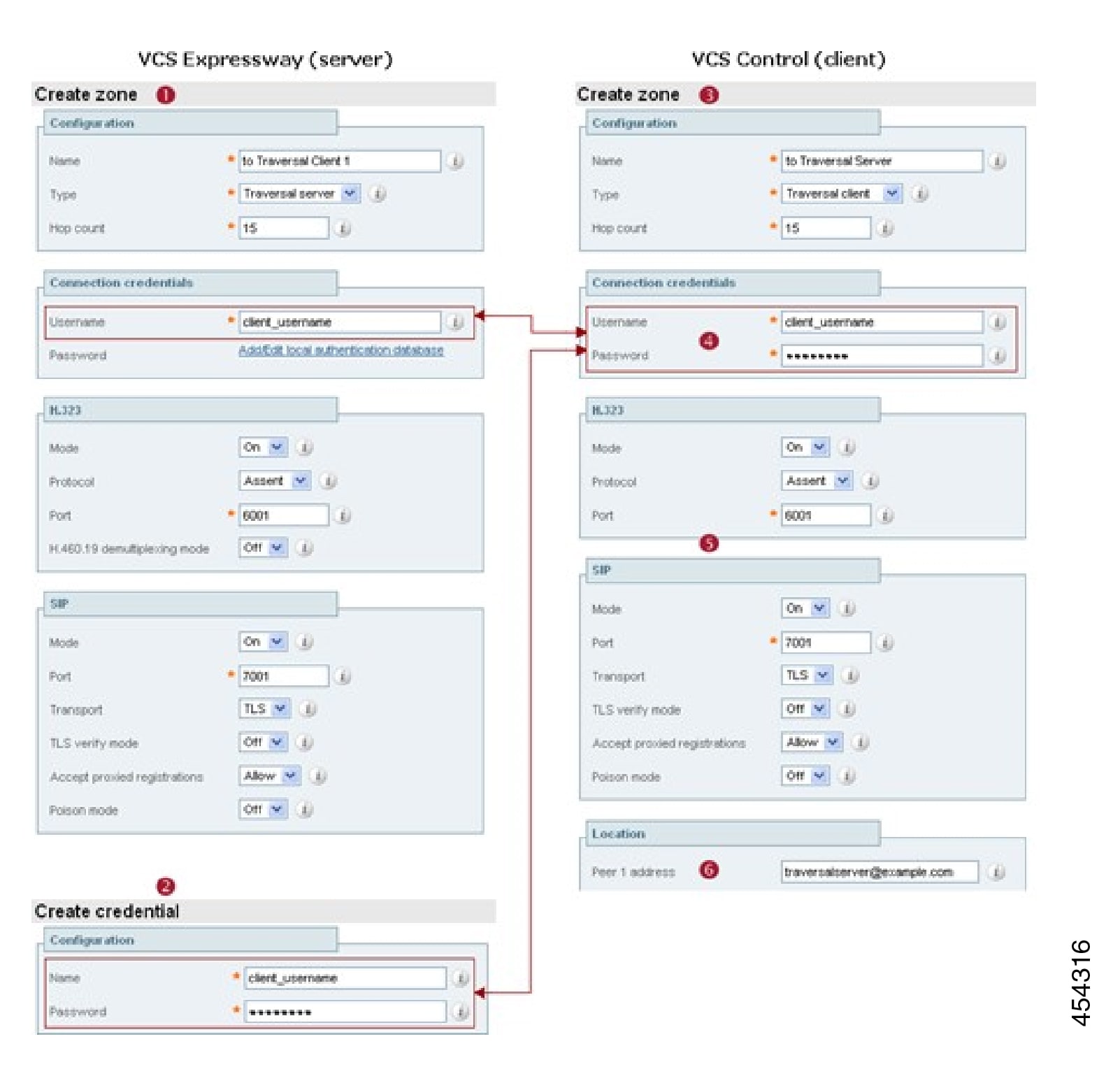

エンドポイントは、 ICE を使用して、エンドポイント間のメディア通信に最適なパス(エンドポイントの視点から見て最適なパス)を見つけることもできます。 メディアは、エンドポイントからエンドポイントへ直接送信することも、エンドポイントから宛先ファイアウォールの外部 IP アドレスを経由して宛先エンドポイントへ送信することも、エンドポイントから TURN サーバを経由して宛先エンドポイントへ送信することもできます。

-

Expressway は、Expressway がメディアを通過する必要がない通話に対して ICE をサポートします (たとえば、IPv4/IPv6 変換や SIP/H.323 変換が不要な場合)。通常、これは ICE をサポートできる 2 つのエンドポイントが Expressway-E クラスタに直接通信することを意味します。

-

Expressway-E には、ICE 対応エンドポイントをサポートするための独自の組み込み TURN サーバ があります。

H.323 ファイアウォールトラバーサルプロトコル

Expressway は、H.323 に対して 2 つの異なるファイアウォール トラバーサル プロトコル (Assent と H.460.18/H.460.19) をサポートしています。

-

Assent は Cisco 独自のプロトコルです。

-

H.460.18 と H.460.19 は、それぞれシグナリングとメディアのファイアウォール通過プロトコルを定義する ITU 標準です。 これらの標準は、オリジナルの Assent プロトコルに基づいています。

トラバーサル サーバとトラバーサル クライアントは、通信するために同じプロトコルを使用する必要があります。 2 つのプロトコルはそれぞれ異なる範囲のポートを使用します。

SIP ファイアウォールトラバーサルプロトコル

Expressway は、メディアの SIP ファイアウォール トラバーサル用の Assent プロトコルをサポートしています。

シグナリングは、クライアントからサーバに確立された TCP/TLS 接続を介して行われます。

メディア多重分離

Expressway-E は、次の通話シナリオでメディア多重分離を使用します。

-

Assent を使用するように設定されたトラバーサル ゾーンを通過する Expressway-C との間の H.323 または SIP コール レッグ。

-

デマルチプレクシング モードで H460.19 を使用するように設定されたトラバーサル サーバ ゾーンを通過する Expressway-C との間の H.323 コール レッグ。

-

Expressway-E と Assent または H.460.19 対応エンドポイント間の H.323 コール レッグ。

Expressway-E は、SIP エンドポイント (Assent または H.460.19 をサポートしていないエンドポイント) との間の直接のコール レッグに、またはトラバーサル サーバ ゾーンがデマルチプレックス モードで H.460.19 を使用するように設定されていない場合に、非デマルチプレックス メディアを使用します。

Expressway-E 上のメディア多重分離ポートは、 トラバーサル メディア ポートの一般的な範囲から割り当てられます。 これは、H.323 か SIP かに関係なく、すべての RTP/RTCP メディアに適用されます。

デフォルトのメディア トラバーサル ポートの範囲は 36000 ~ 59999 で、Expressway-C の で設定されています。 大規模な Expressway システムでは、範囲の最初の 12 ポート (デフォルトでは 36000 ~ 36011) は常に多重化トラフィック用に予約されています。 Expressway-E はこれらのポートをリッスンします。 大規模システムでは、デマルチプレックス リスニング ポートの個別の範囲を構成することはできません。メディア ポート範囲の最初の 6 ペアが常に使用されます。 小規模/中規模システムでは、Expressway-E 上の多重化された RTP/RTCP トラフィックをリッスンする 2 つのポートを明示的に指定できます ()。 特定のポート ペアを設定しないことを選択した場合 (Use configured demultiplexing ports = No)、Expressway-E はメディア トラバーサル ポート範囲の最初のポート ペア (デフォルトでは 36000 と 36001) をリッスンします。

(注) |

設定された逆多重化ポートの使用設定への変更を有効にするには、システムを再起動する必要があります。 |

たとえば、企業内から自宅のエンドポイントへの Expressway-C/Expressway-E ペア経由の SIP コールでは、Expressway-C に面した Expressway-E ポートでのみ逆多重化が行われます。

|

エンタープライズエンドポイント |

|

Expressway-C |

|

Expressway-E |

|

ホームエンドポイント |

||

|

非 デマルチプレックス |

非 多重分離した |

デマルチプレックス |

非 多重分離した |

|||||

|

RTP ポート |

36002 |

36004 |

36000 |

36002 |

||||

|

RTCP ポート |

36003 |

36005 |

36001 |

36003 |

||||

ただし、同じ Expressway-C/Expressway-E を経由して企業内から自宅の Assent 対応 H.323 エンドポイントに H.323 コールを送信すると、Expressway-E の両側で多重分離が実行されます。

|

エンタープライズエンドポイント |

|

Expressway-C |

|

Expressway-E |

|

ホームエンドポイント |

||

|

非 デマルチプレックス |

非 デマルチプレックス |

デマルチプレックス |

デマルチプレックス |

|||||

|

RTP ポート |

36002 |

36004 |

36000 |

36000 |

||||

|

RTCP ポート |

36003 |

36005 |

36001 |

36001 |

||||

Expressway-E に高度なネットワーキングがある場合、上記と同じポート番号が引き続き使用されますが、それらは内部 IP アドレスと外部 IP アドレスに割り当てられます。

フィードバック

フィードバック