ドメインおよびインターネットの設定

制限付きアクセス ドメインを構成する

指定されたサーバのみを使用して登録、プロビジョニング、ファームウェアアップグレード、およびレポートを送信するように、電話機を設定することができます。 指定されたサーバを使用しない登録、プロビジョニング、アップグレード、およびレポートは、電話機では実行できません。 使用するサーバを指定する場合は、以下のフィールドに入力するサーバがリストに含まれていることを確認してください。

-

プロビジョニングタブ上のプロファイルルール、プロファイルルール B、プロファイルルール C、およびプロファイルルール D

-

プロビジョニングタブ上のアップグレードルールおよび Cisco ヘッドセットアップグレードルール

-

プロビジョニングタブ上のレポートルール

-

プロビジョニングタブ上のカスタム CA ルール

-

内線(n)タブ上のプロキシおよびアウトバウンドプロキシ

始める前に

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

システム設定セクションで、制限付きアクセスドメイン フィールドを見つけ、各サーバーの完全修飾ドメイン名(FQDN)を入力します。 FQDN はカンマで区切ります。 例:次の形式で文字列を入力することによって、設定ファイル (cfg.xml) でこのパラメータを設定することができます。 |

|

ステップ 3 |

[すべての変更の送信(Submit All Changes)]をクリックします。 |

DHCP オプションを設定する

始める前に

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

設定プロファイル セクションで、 DHCPオプション設定のパラメータ表の説明に従って、使用するDHCPオプションと 使用するDHCPv6オプション を設定します。 |

|

ステップ 3 |

[すべての変更の送信(Submit All Changes)]をクリックします。 |

DHCPオプション設定のパラメータ

次の表は、電話機のウェブインターフェイスの音声>プロビジョニングタブの下にある設定プロファイルセクションにおけるDHCPオプション設定のパラメータの機能と使用方法を定義しています。 また、パラメータを設定するために、XML (cfg.xml) コードを含む電話構成ファイルに追加される文字列のシンタックスも定義します。

|

パラメータ |

説明 |

|---|---|

|

[使用するDHCPオプション(DHCP Option To Use)] |

ファームウェアおよびプロファイルを取得するために使用される、コンマで区切られた DHCP オプション。 次のいずれかを実行します。

デフォルト:66,160,159,150,60,43,125 |

|

[使用するDHCPv6オプション(DHCPv6 Option To Use)] |

ファームウェアおよびプロファイルを取得するために使用される、コンマで区切られた DHCPv6 オプション。 次のいずれかを実行します。

デフォルト:17,160,159 |

DHCP オプションのサポート

次の表に、複数の電話機でサポートされている DHCP オプションを表示します。

|

ネットワーク標準規格 |

説明 |

|---|---|

|

DHCP オプション 1 |

サブネット マスク(Subnet mask) |

|

DHCP オプション 2 |

タイム オフセット |

|

DHCP オプション 3 |

ルータ |

|

DHCP オプション 6 |

ドメイン ネーム サーバ |

|

DHCP オプション 15 |

ドメイン名(Domain Name) |

|

DHCP オプション 41 |

IP アドレスのリース期間 |

|

DHCP オプション 42 |

NTP サーバ |

|

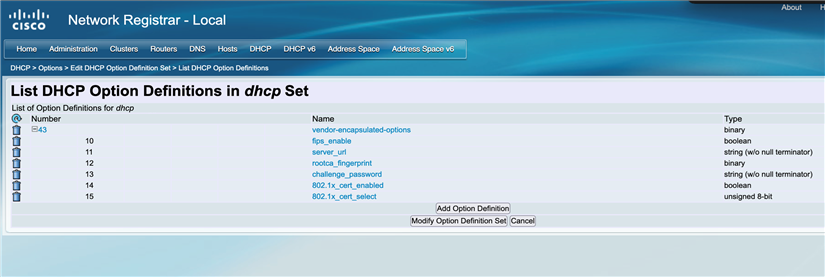

DHCP オプション 43 |

ベンダー固有の情報 TR.69 自動コンフィギュレーション サーバ(ACS)の検出に使用できます。 |

|

DHCP オプション 56 |

NTP サーバ IPv6 を使用した NTP サーバの構成 |

|

DHCP オプション 60 |

ベンダー クラス ID |

|

DHCP オプション 66 |

TFTP サーバ名 |

|

DHCP オプション 125 |

ベンダー識別ベンダー固有の情報 TR.69 自動コンフィギュレーション サーバ(ACS)の検出に使用できます。 |

|

DHCP オプション 150 |

TFTP サーバ(TFTP server) |

|

DHCP オプション 159 |

プロビジョニング サーバ IP |

|

DHCP オプション 160 |

プロビジョニング URL |

フィードバック

フィードバック