NAT を使用する理由

IP ネットワーク内の各コンピュータおよびデバイスには、ホストを識別する固有の IP アドレスが割り当てられています。パブリック IPv4 アドレスが不足しているため、これらの IP アドレスの大部分はプライベートであり、プライベートの企業ネットワークの外部にルーティングできません。RFC 1918 では、アドバタイズされない、内部で使用できるプライベート IP アドレスが次のように定義されています。

-

10.0.0.0 ~ 10.255.255.255

-

172.16.0.0 ~ 172.31.255.255

-

192.168.0.0 ~ 192.168.255.255

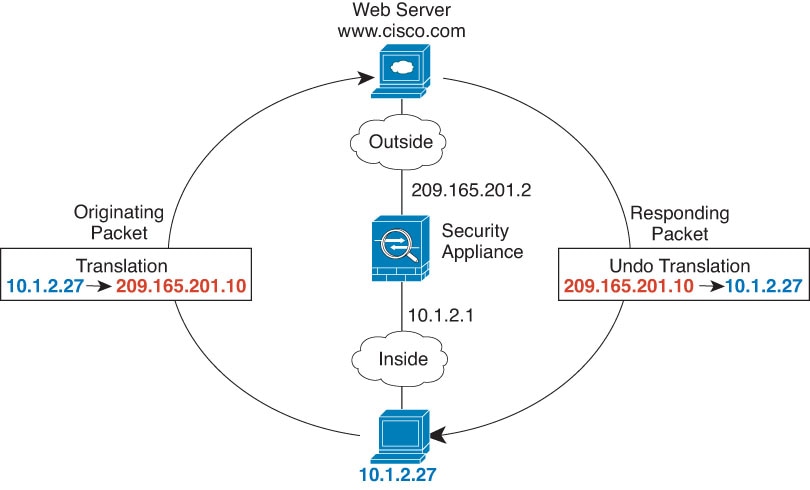

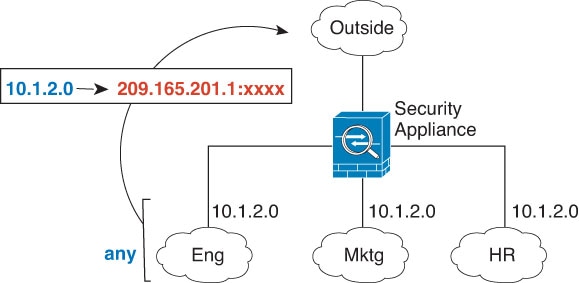

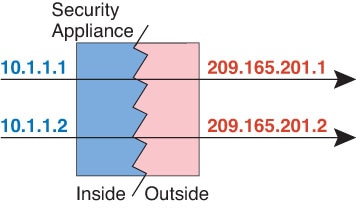

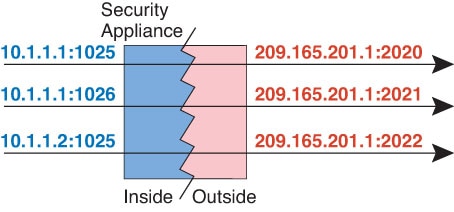

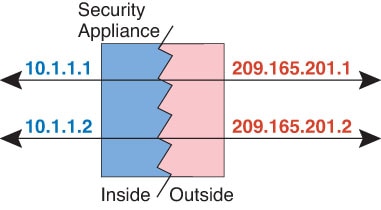

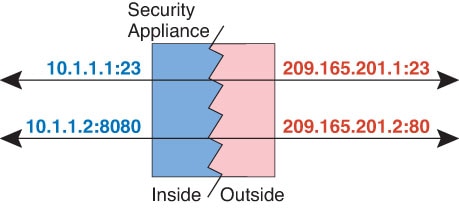

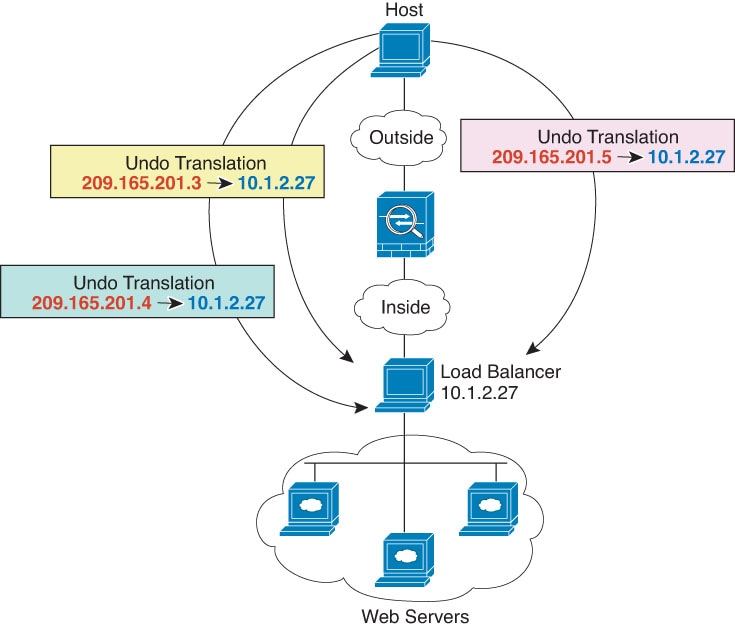

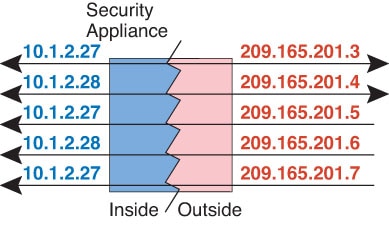

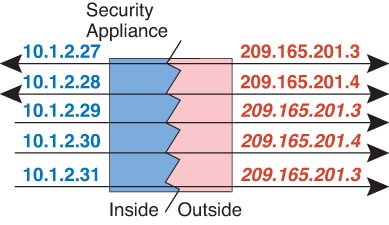

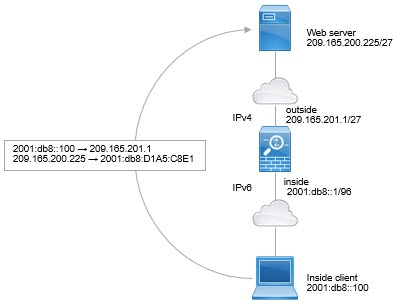

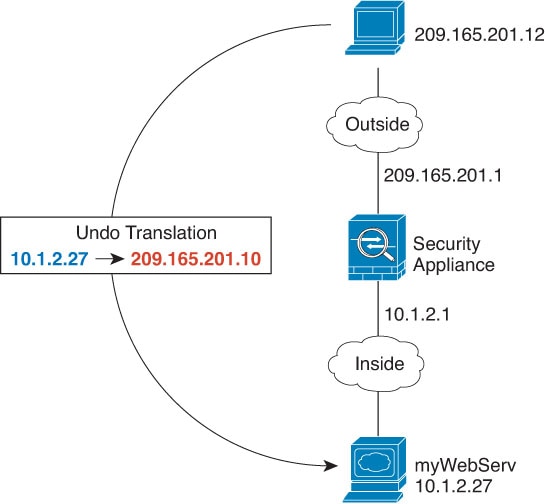

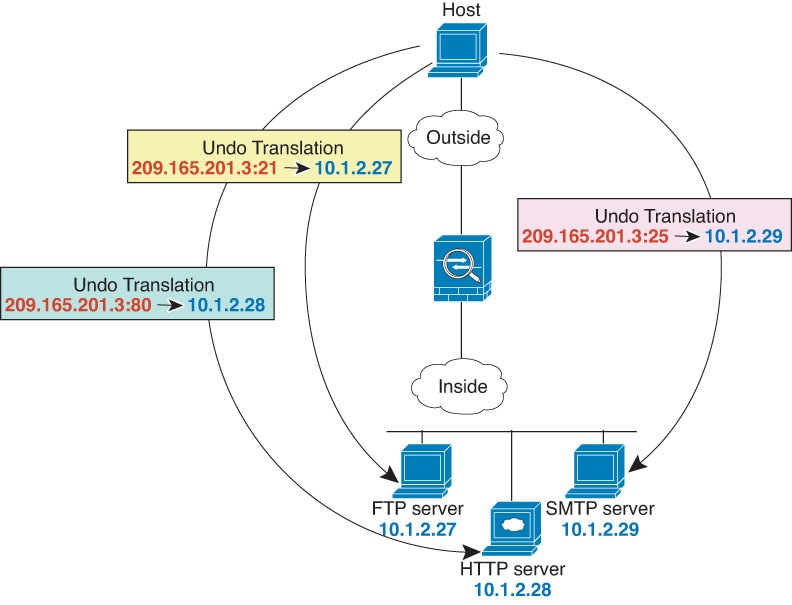

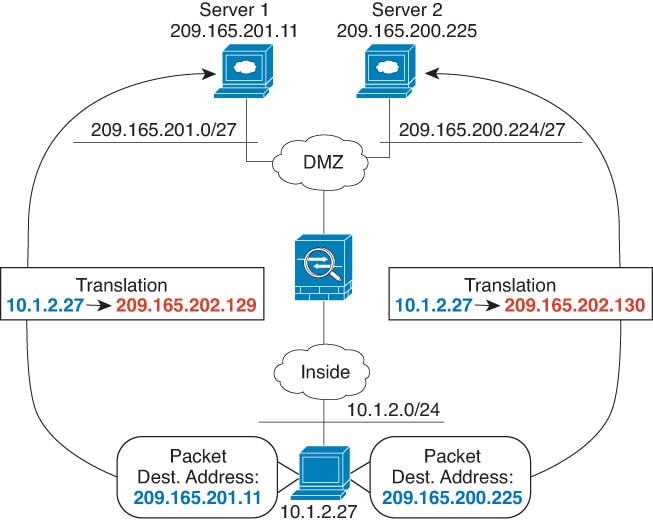

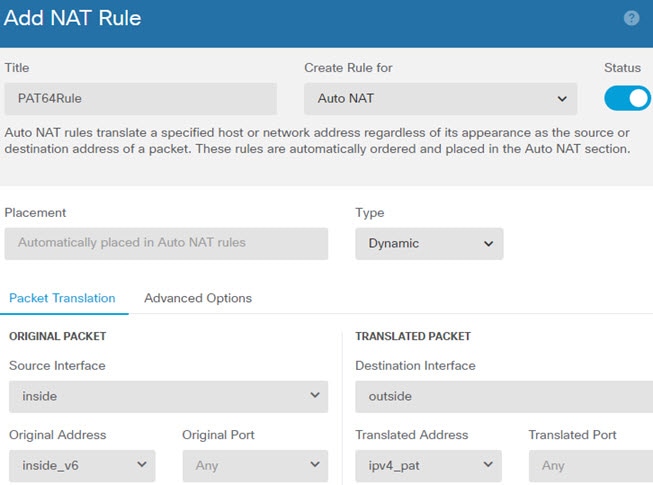

NAT の主な機能の 1 つは、プライベート IP ネットワークがインターネットに接続できるようにすることです。NAT は、プライベート IP アドレスをパブリック IP に置き換え、内部プライベート ネットワーク内のプライベート アドレスをパブリック インターネットで使用可能な正式の、ルーティング可能なアドレスに変換します。このようにして、NAT はパブリック アドレスを節約します。これは、ネットワーク全体に対して 1 つのパブリック アドレスだけを外部に最小限にアドバタイズするように NAT を設定できるからです。

NAT の他の機能は、次のとおりです。

-

セキュリティ:内部アドレスを隠蔽し、直接攻撃を防止します。

-

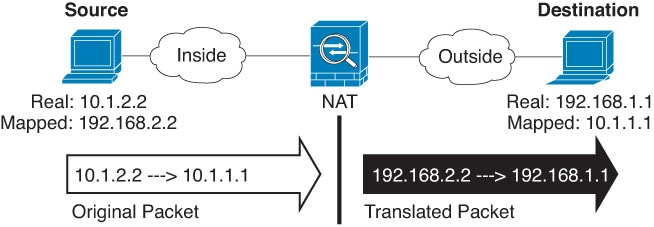

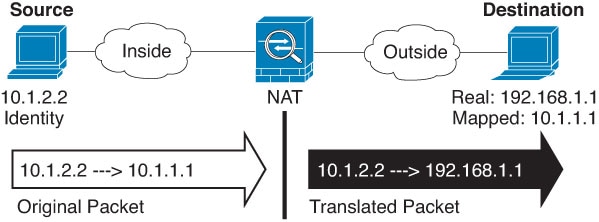

IP ルーティング ソリューション:NAT を使用する際は、重複 IP アドレスが問題になりません。

-

柔軟性:外部で使用可能なパブリック アドレスに影響を与えずに、内部 IP アドレッシング スキームを変更できます。たとえば、インターネットにアクセス可能なサーバの場合、インターネット用に固定 IP アドレスを維持できますが、内部的にはサーバのアドレスを変更できます。

-

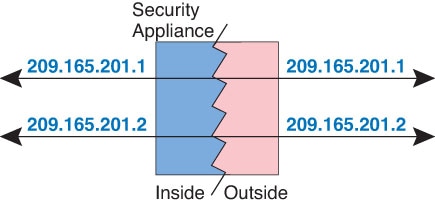

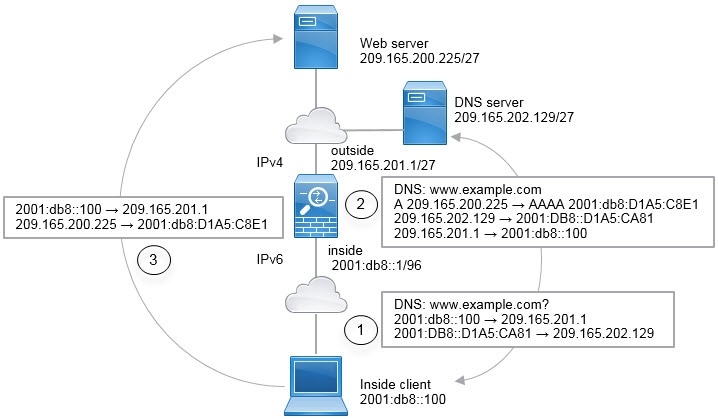

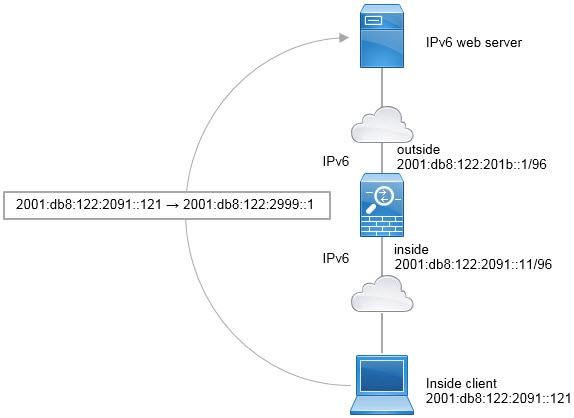

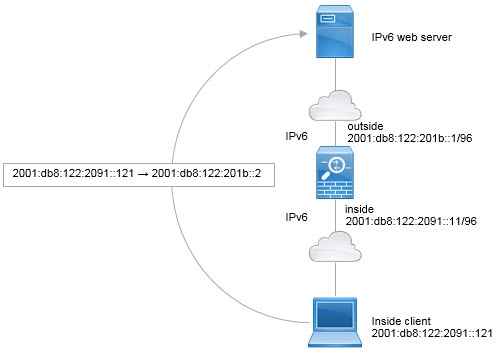

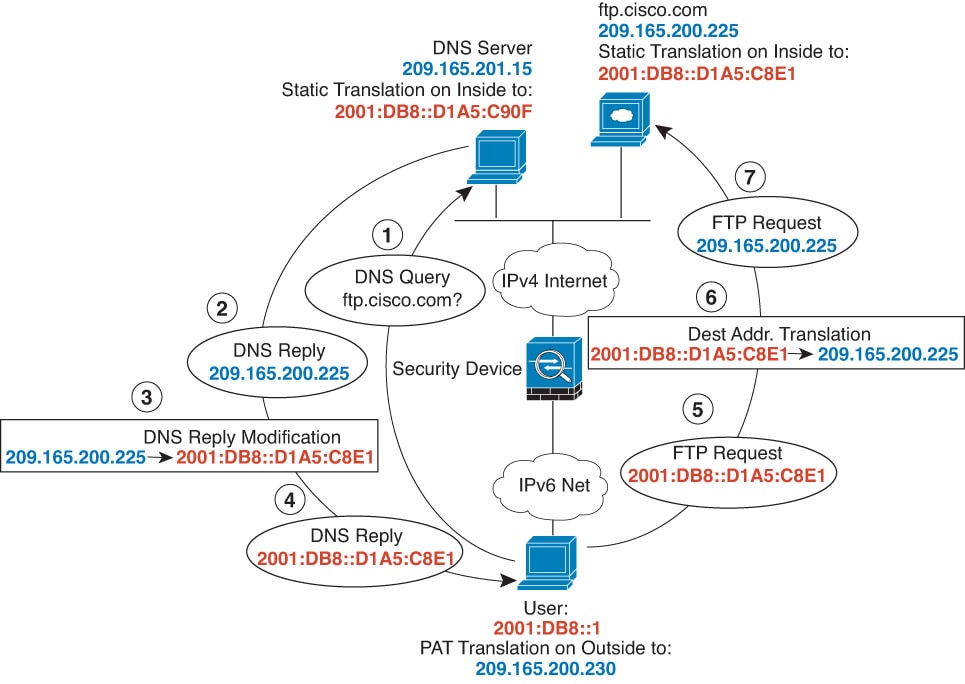

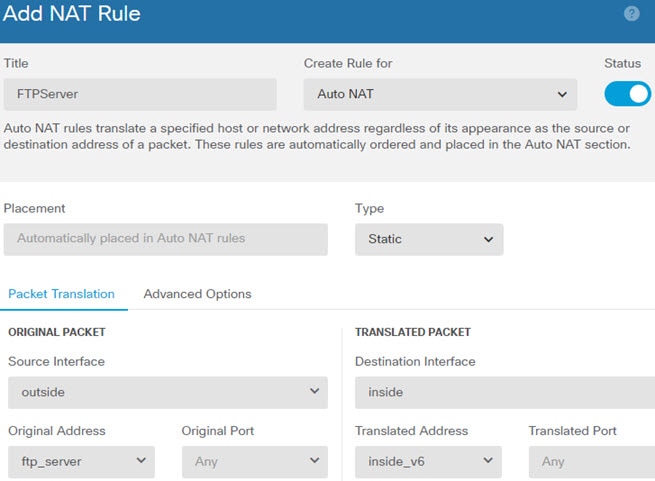

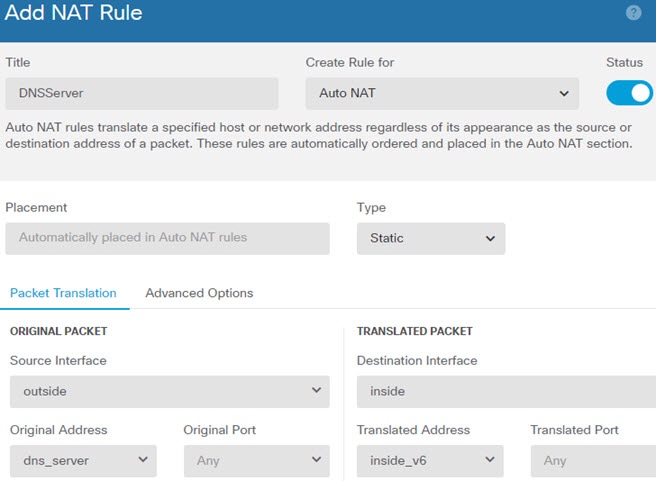

IPv4 と IPv6(ルーテッド モードのみ)の間の変換:IPv6 ネットワークを IPv4 ネットワークに 接続する場合は、NAT を使用すると、2 つのタイプのアドレス間で変換を行うことができます。

(注) |

NAT は必須ではありません。特定のトラフィック セットに NAT を設定しない場合、そのトラフィックは変換されませんが、セキュリティ ポリシーはすべて通常どおりに適用されます。 |

フィードバック

フィードバック