侵入ポリシーとネットワーク分析ポリシーについて

ネットワーク分析ポリシーと侵入ポリシーは、共同で侵入の脅威を検出し、防ぎます。

-

ネットワーク分析ポリシー(NAP)では、トラフィックの復号および前処理の方法について、特に侵入の試行を示す可能性がある異常なトラフィックをさらに評価できるよう、制御します。

-

侵入ポリシーでは、侵入ルールと呼ばれる侵入やプリプロセッサのルールを使用し、パターンに基づいて攻撃がないかデコードされたパケットを調べます。ルールでは、脅威となるトラフィックを防いで(ドロップして)イベントを生成したり、単に検出(警告)してイベントの生成のみを行うことができます。

システムがトラフィックを分析するとき、ネットワーク分析の復号および前処理のフェーズは、侵入防御のフェーズより前に、個別に発生します。ネットワーク分析ポリシーと侵入ポリシーは、共同で広範かつ深いパケット検査を提供します。これらによって、ホストとそのデータの可用性、整合性、および機密性を脅かす可能性があるネットワーク トラフィックを検出、警告し、保護することができます。

システム定義のネットワーク分析および侵入ポリシー

システムには、相互に補完して動作する、同じ名前のネットワーク分析と侵入ポリシーのいくつかのペアが含まれています。たとえば [バランスのとれたセキュリティと接続性(Balanced Security and Connectivity)] という名前の NAP と侵入ポリシーの両方があり、一緒に使用されることを意図しています。システム提供のポリシーは、Cisco Talos Intelligence Group(Talos)によって設定されます。これらのポリシーに対して Talos は侵入とプリプロセッサルールの状態を設定し、プリプロセッサの最初の設定とその他の高度な設定を行います。

新たな脆弱性が既知になると、Talos は侵入ルールの更新をリリースします。これらのルールの更新により、システム提供のネットワーク分析や侵入のポリシーを変更でき、新規および更新された侵入ルールとプリプロセッサ ルール、既存のルールの変更された状態、変更されたデフォルトのポリシー設定を提供できます。ルールの更新はまた、システム提供のポリシーからルールを削除、新しいルールのカテゴリを提供、デフォルトの変数セットを変更することができます。

手動で、ルール データベースを更新したり、定期的な更新スケジュールを設定できます。有効にするには更新を展開する必要があります。システム データベースの更新についての詳細は、システム データベースの更新を参照してください。

次にシステム提供のポリシーについて示します。

- [バランスのとれたセキュリティと接続(Balanced Security and Connectivity)] ネットワーク分析と侵入ポリシー

-

これらのポリシーは、速度と検出の両方のために作成されています。これらを一緒に使用すると、ほとんどの種類のネットワークおよび展開に適した出発点として機能します。[バランスのとれたセキュリティと接続(Balanced Security and Connectivity)] ネットワーク分析ポリシーがデフォルトとして使用されます。

- [セキュリティよりも接続性を優先(Connectivity Over Security)] ネットワーク分析と侵入ポリシー

-

これらのポリシーは、接続性、すべてのリソースを取得する機能が、ネットワーク インフラストラクチャのセキュリティよりも優先されるネットワーク向けに作られています。この侵入ポリシーは、[接続性よりもセキュリティを優先(Security over Connectivity)] ポリシー内で有効になっているルールよりもはるかに少ないルールを有効にします。トラフィックをブロックする最も重要なルールのみが有効にされます。

- [接続性よりもセキュリティを優先(Security Over Connectivity)] ネットワーク分析と侵入ポリシー

-

これらのポリシーは、ネットワーク インフラストラクチャのセキュリティがユーザの利便性より優先されるネットワーク向けに作られています。侵入ポリシーは、正当なトラフィックでも警告やドロップすることがあるネットワーク異常侵入ルールを有効にします。

- [最大検出(Maximum Detection)] ネットワーク分析と侵入ポリシー

-

これらのポリシーは、ネットワーク インフラストラクチャのセキュリティが、運用に対する影響が大きい、[接続性よりもセキュリティを優先(Security Over Connectivity)] ポリシーで考慮されるセキュリティよりもさらに重視されるネットワーク向けに作られています。たとえば、侵入ポリシーは、マルウェア、エクスプロイト キット、従来の一般的な脆弱性、および既知の in-the-wild エクスプロイトを含むさまざまな脅威カテゴリでルールを有効化します。

検査モード:防御と検出

デフォルトでは、侵入防御システム(IPS)を実装するため、すべての侵入ポリシーが防御モードで動作します。防御インスペクションモードでは、トラフィックを切断するアクションの侵入ルールと接続が一致する場合、接続は能動的にブロックされます。

代わりに、ネットワーク上で侵入ポリシーの影響をテストするには、侵入検知システム(IDS)を実装する「検出」にモードを変更します。このインスペクションモードでは、ドロップルールはアラートルールと同様に扱われます。この場合、一致する接続が通知されますが、アクションの結果がブロックされ、実際に接続がブロックされることはありません。

侵入ポリシーごとにインスペクションモードを変更するため、防御と検出を混在させることができます。

Snort 3 ネットワーク分析ポリシー(NAP)にもインスペクションモードがあります。侵入ポリシーとは異なり、NAP ポリシーはグローバルであるため、すべての NAP 処理を防御モードまたは検出モードで実行する必要があります。侵入ポリシーに使用するのと同じモードを使用する必要があります。防御ポリシーと検出ポリシーが混在している場合は、最も制限の厳しい侵入ポリシーに一致するように [防御(Prevention)] を選択します。

侵入とプリプロセッサのルール

侵入ルールとは、ネットワーク内の脆弱性を不正利用する試みを検出するためにシステムが使用する、指定されたキーワードと引数のセットのことです。システムは、ネットワーク トラフィックを分析し、各ルールで指定された基準でパケットを比較し、データ パケットがルールで指定されたすべての基準を満たしている場合、ルールがトリガーされます。

システムには、Cisco Talos Intelligence Group(Talos)によって作成された次のタイプのルールが含まれています。

-

侵入ルール。共有オブジェクト ルールおよび標準のテキスト ルールに細分される

-

プリプロセッサ ルール。プリプロセッサと、ネットワーク分析ポリシーのパケット デコーダ検出オプションが関連付けられたルール。デフォルトではほとんどのプリプロセッサ ルールは無効です。

ここでは、侵入ルールについてより詳細に説明します。

侵入ルールの属性

侵入ポリシーを表示すると、脅威を特定するために利用できるすべての侵入ルールのリストが示されます。

各ポリシーのルールのリストは同じです。異なる点は、各ルールに設定されたアクションです。30,000 を超えるルールがあるため、リスト全体をスクロールするには時間がかかります。ルールは、リストをスクロールしていくと順に表示されます。

次に、各ルールを定義する属性を示します。

- > (シグニチャの説明)

-

左の列の [>] ボタンをクリックして、署名の説明を開きます。説明は、トラフィックとルールを照合するために、Snort インスペクション エンジンによって使用されます。コードの説明はこのドキュメントの範囲外ですが、『Management Center Configuration Guide』で詳しく説明しています。http://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html からご使用のソフトウェアのバージョン用のブックを選択してください。侵入ルールの編集についての情報を探します。

署名には、特定の項目の変数が含まれています。詳細については、デフォルトの侵入変数セットを参照してください。

- GID

-

ジェネレータ識別子(ID)。この数は、ルールを評価し、イベントを生成する、システム コンポーネントを示します。1 は標準テキスト侵入ルール、3 は共有オブジェクト侵入ルールを示します(これらのルールタイプの違いは Device Manager ユーザーにとって意味はありません)。これらは、侵入ポリシーを設定するときに対象となる主なルールです。その他の GID の詳細については、ジェネレータ識別子を参照してください。

- SID

-

Snort 識別子(ID)。署名 ID とも呼ばれます。1000000 より小さい Snort ID が Cisco Talos Intelligence Group(Talos) によって作成されました。

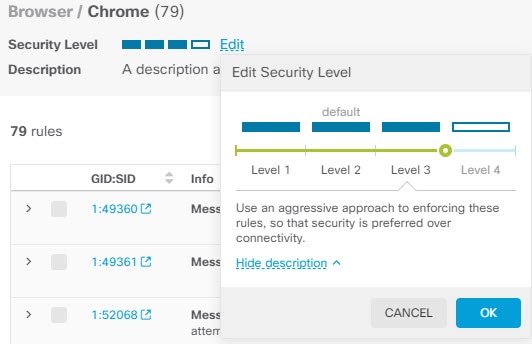

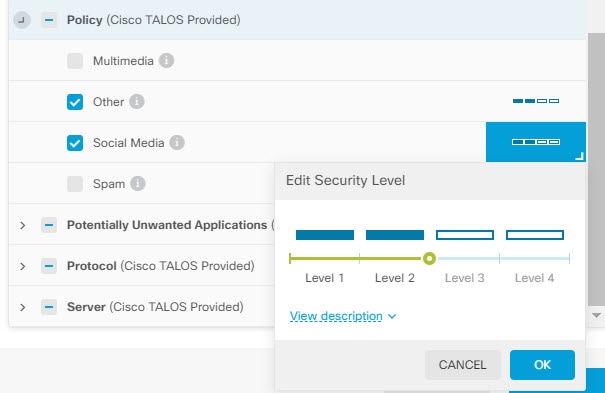

- アクション

-

選択した侵入ポリシーでのこのルールの状態。各ルールに対し、このポリシー内のルールのデフォルト アクションに「(デフォルト)」が追加されます。ルールをデフォルトの設定に戻すには、このアクションを選択します。設定できるアクションは次のとおりです。

-

アラート:このルールがトラフィックと一致するとイベントを作成しますが、接続はドロップしません。

-

ドロップ:このルールがトラフィックと一致するとイベントを作成し、接続をドロップします。

-

無効:このルールではトラフィックは一致しません。イベントは生成されません。

-

- メッセージ

-

これはルールの名前で、ルールによってトリガーされたイベントにも表示されます。メッセージは通常、署名が一致した脅威を識別します。それぞれの脅威の詳細についてインターネットで検索することができます。

デフォルトの侵入変数セット

侵入ルールの署名には、特定の項目の変数が含まれます。変数のデフォルト値を次に示します。$HOME_NET と $EXTERNAL_NET が最もよく使用される変数です。プロトコルはポート番号とは別々に指定されるため、ポート変数は数字のみです。

-

$DNS_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$EXTERNAL_NET = 任意の IP アドレス。

-

$FILE_DATA_PORTS = $HTTP_PORTS、143、110。

-

$FTP_PORTS = 21、2100、3535。

-

$GTP_PORTS = 3386、2123、2152。

-

$HOME_NET = 任意の IP アドレス。

-

$HTTP_PORTS = 次の番号の 144 個のポート:36、80 ~ 90、311、383、443、555、591、593、631、666、801、808、818、901、972、1158、1212、1220、1414、1422、1533、1741、1830、1942、2231、2301、2381、2578、2809、2980、3029、3037、3057、3128、3443、3507、3702、4000、4343、4848、5000、5117、5222、5250、5450、5600、5814、6080、6173、6767、6988、7000、7001、7005、7071、7080、7144、7145、7510、7770、7777 ~ 7779、8000、8001、8008、8014、8015、8020、8028、8040、8060、8080 ~ 8082、8085、8088、8118、8123、8161、8180 ~ 8182、8222、8243、8280、8300、8333、8344、8400、8443、8500、8509、8787、8800、8888、8899、8983、9000、9002、9060、9080、9090、9091、9111、9290、9443、9447、9710、9788、9999、10000、11371、12601、13014、15489、19980、23472、29991、33300、34412、34443、34444、40007、41080、44449、50000、50002、51423、53331、55252、55555、56712。

-

$HTTP_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$ORACLE_PORTS = 任意

-

$SHELLCODE_PORTS = 180。

-

$SIP_PORTS = 5060、5061、5600

-

$SIP_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$SMTP_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$SNMP_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$SQL_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$SSH_PORTS = 22。

-

$SSH_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

-

$TELNET_SERVERS = $HOME_NET(任意の IP アドレスを示します)。

ジェネレータ識別子

ジェネレータ識別子(GID)は、侵入ルールを評価し、イベントを生成するサブシステムを識別します。標準のテキスト侵入ルールのジェネレータ ID は 1、共有オブジェクト侵入ルールのジェネレータ ID は 3 です。また、各種プリプロセッサに対して複数のルール セットがあります。次の表で、GID について説明します。

|

ID |

コンポーネント |

|---|---|

|

1 |

標準テキスト ルール |

|

2 |

タグ付きパケット (タグ付きセッションからパケットを生成するタグ ジェネレータのルール。) |

|

3 |

共有オブジェクト ルール |

|

102 |

HTTP デコーダ |

|

105 |

バック オリフィス探知機 |

|

106 |

RPC デコーダ |

|

116 |

パケット デコーダ |

|

119、120 |

HTTP インスペクト プリプロセッサ。 (GID 120 ルールは、サーバ固有の HTTP トラフィックに関連しています)。 |

|

122 |

ポートスキャン ディテクタ |

|

123 |

IP 最適化 |

|

124 |

SMTP デコーダ (SMTP 動詞に対するエクスプロイト。) |

|

125 |

FTP デコーダ |

|

126 |

Telnet デコーダ |

|

128 |

SSH プリプロセッサ |

|

129 |

ストリーム プリプロセッサ |

|

131 |

DNS プリプロセッサ |

|

133 |

DCE/RPC プリプロセッサ |

|

134 |

ルール遅延、パケット遅延 (これらのルールのイベントは、ルール遅延中断(SID 1)または侵入ルールのグループの再有効化(SID 2)のとき、またはパケット遅延のしきい値を超えた(SID 3)ためにシステムがパケットの検査を中止したときに生成されます)。 |

|

135 |

レートベースの攻撃ディテクタ (ネットワーク上のホストへの過剰な接続。) |

|

137 |

SSL プリプロセッサ |

|

138、139 |

機密データ プリプロセッサ |

|

140 |

SIP プリプロセッサ |

|

141 |

IMAP プリプロセッサ |

|

142 |

POP プリプロセッサ |

|

143 |

GTP プリプロセッサ |

|

144 |

Modbus プリプロセッサ |

|

145 |

DNP3 プリプロセッサ |

ネットワーク分析ポリシー

ネットワーク分析ポリシーはトラフィック前処理を制御します。プリプロセッサは、トラフィックを正規化し、プロトコル異常を識別することにより、トラフィックがさらに検査されるように準備します。ネットワーク分析関連の前処理が行われるのは、セキュリティ インテリジェンスによるドロップと SSL 復号の後ですが、アクセス制御と侵入またはファイル検査の前です。

デフォルトでは、システムは [バランスのとれたセキュリティと接続性(Balanced Security and Connectivity)] ネットワーク分析ポリシーを使用して、アクセス制御ポリシーによって処理されるすべてのトラフィックを前処理します。ただし、アクセス制御ルールで侵入ポリシーを設定する場合、システムは、適用される最も積極的な侵入ポリシーに一致するネットワーク分析ポリシーを使用します。たとえば、アクセス制御ルールで [接続性よりセキュリティを優先(Security over Connectivity)] ポリシーと [バランスのとれたセキュリティと接続性(Balanced Security and Connectivity)] ポリシーの両方を使用する場合、システムはすべてのトラフィックに対して [接続性よりセキュリティを優先(Security over Connectivity)] NAP を使用します。Snort 3 カスタム侵入ポリシーの場合、この割り当ては、侵入ポリシーに割り当てられた基本テンプレートポリシーに従って行われます。

Snort 3 を使用している場合、ポリシーを明示的に選択し、オプションで設定をカスタマイズできます。侵入ポリシーを直接使用するか、カスタム侵入ポリシーのベースポリシーとして使用するかにかかわらず、デバイスを通過するほとんどのトラフィックに使用する侵入ポリシーと名前が一致するポリシーを選択することを推奨します。その後、インスペクションモードを変更したり、ネットワーク上のトラフィックを考慮して特定のインスペクタまたはバインダ設定を調整したりできます。

さらに、侵入ポリシーでプリプロセッサルールを有効にしているかどうかも考慮します。プリプロセッサを必要とするルールを有効にする場合は、NAP で対応するインスペクタも有効にしてください。インスペクタごとに、検査対象のポート(バインダ)を含むインスペクタの属性を調整して、ネットワークのインスペクタの動作もカスタマイズできます。

![[仮想ルータに戻る(Go Back to Virtual Routers)] 矢印。](/c/dam/en/us/td/i/400001-500000/430001-440000/437001-438000/437631.jpg)

フィードバック

フィードバック