Device Manager でデバイスを設定する方法

セットアップウィザードの完了後、いくつかの基本ポリシーが適切に設定された機能しているデバイスが必要です。

-

外部インターフェイスと内部インターフェイス。その他のデータ インターフェイスは設定されません。

-

(Firepower 4100/9300)事前に設定されたデータインターフェイスはありません。

-

(ISA 3000)ブリッジグループには 2 つの内部インターフェイスと 2 つの外部インターフェイスが含まれています。セットアップを完了するには、BVI1のIPアドレスを手動で設定する必要があります。

-

(Firepower 4100/9300 を除く)内部インターフェイスおよび外部インターフェイスのセキュリティゾーン。

-

(Firepower 4100/9300 を除く)内部から外部へのトラフィックをすべて信頼するアクセスルール。

-

(Firepower 4100/9300を除く)内部から外部へのすべてのトラフィックを外部インターフェイスの IP アドレスの固有ポートに変換するインターフェイス NAT ルール。

-

(Firepower 4100/9300 および ISA 3000 を除く)内部インターフェイスで実行されている DHCP サーバー。

次の手順では、設定可能なその他の機能の概要を示します。各手順について詳細な情報を表示するには、ページのヘルプ ボタン(?)をクリックしてください。

手順

|

ステップ 1 |

[デバイス(Device)] を選択し、[スマートラインセンス(Smart License)] グループで [設定の表示(View Configuration)] をクリックします。 使用するオプションライセンス(IPS 、マルウェア防御、URL)ごとに [有効化(Enable)] をクリックします。セットアップ中にデバイスを登録した場合は、必要な RA VPN ライセンスも有効にできます。必要かどうかわからない場合は、各ライセンスの説明をお読みください。 登録していない場合は、このページから登録できます。[Register Device] をクリックして、説明に従います。評価ライセンスの有効期限が切れる前に登録してください。 |

|

ステップ 2 |

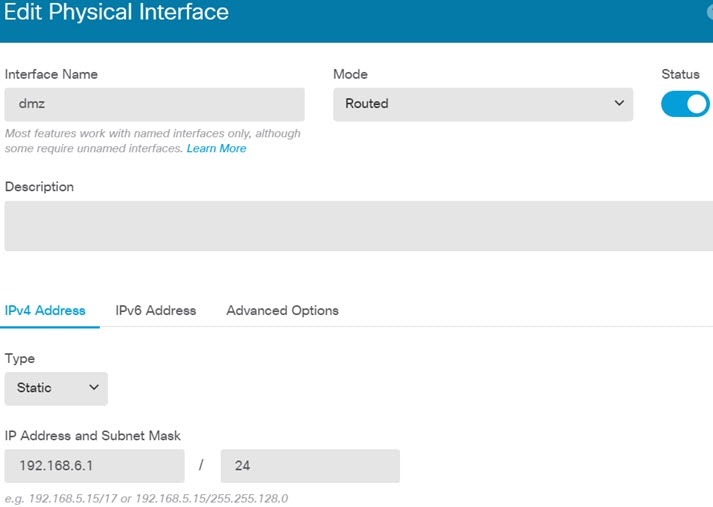

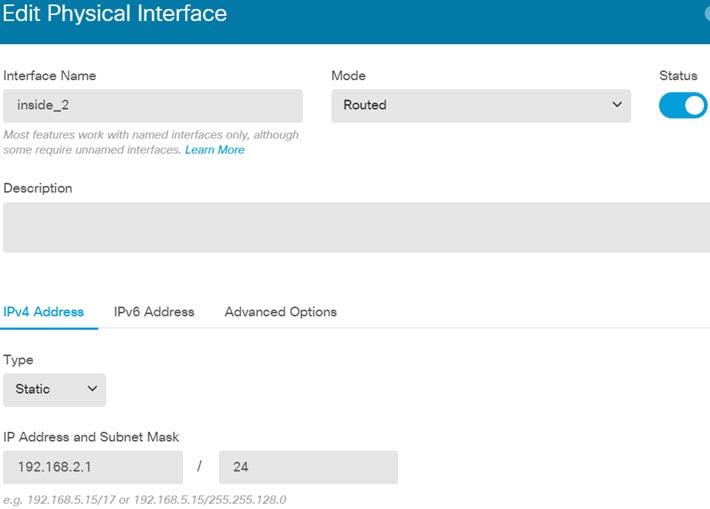

他のインターフェイスに接続している場合は、[デバイス(Device)] を選択し、[インターフェイス(Interfaces)] サマリーにあるリンクをクリックしてから、インターフェイスのタイプをクリックして、インターフェイスのリストを表示します。

各インターフェイスの編集アイコン( 次の例では、Web サーバなどのパブリック アクセスが可能なアセットを配置する「緩衝地帯」(DMZ)として使用されるインターフェイスを設定します。完了したら [保存(Save)] をクリックします。  |

|

ステップ 3 |

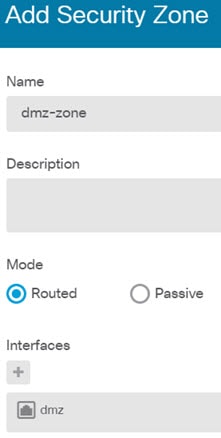

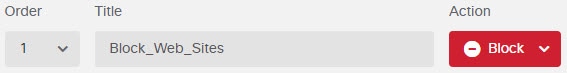

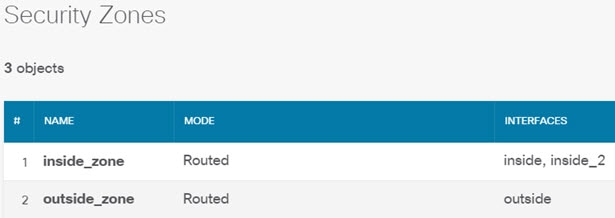

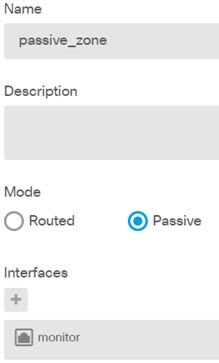

新しいインターフェイスを設定した場合は、[オブジェクト(Objects)] を選択してから、目次から [セキュリティゾーン(Security Zones)] を選択します。 必要に応じて新しいゾーンを編集または作成します。インターフェイスではなくセキュリティ ゾーンに基づいてポリシーを設定するため、各インターフェイスはゾーンに属している必要があります。インターフェイスの設定中はインターフェイスをゾーンに配置できないため、常に、新しいインターフェイスの作成後または既存のインターフェイスの目的の変更後にゾーン オブジェクトを編集する必要があります。 次の例は、DMZ インターフェイス用の新しい DMZ ゾーンを作成する方法を示しています。  |

|

ステップ 4 |

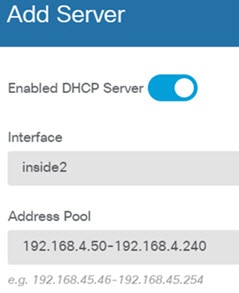

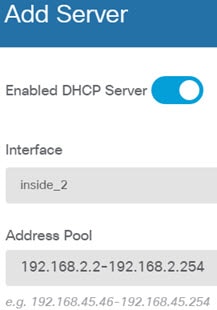

内部クライアントがDHCPを使用してデバイスからIPアドレスを取得するようにする場合は、[デバイス(Device)] を選択し、次にを選択します。[DHCPサーバ(DHCP Servers)] タブを選択します。 すでに内部インターフェイス用に構成されている DHCP サーバがありますが、アドレス プールを編集したり、それを削除したりすることができます。他の内部インターフェイスを設定する場合、それらのインターフェイスに DHCP サーバを設定するのが非常に一般的です。各内部インターフェイスのサーバおよびアドレス プールを設定するには、+ をクリックします。 クライアントに対して提供される WINS および DNS リストを [設定(Configuration)] タブで調整することもできます。 次の例は、inside2 インターフェイス上の DHCP サーバをアドレス プール 192.168.4.50-192.168.4.240 を使用して設定する方法を示しています。  |

|

ステップ 5 |

[デバイス(Device)] を選択し、次に [設定の表示(View Configuration)]を [ルーティング(Routing)] グループでクリックし、デフォルトルートを設定します。 デフォルト ルートは通常、外部インターフェイス以外に存在するアップストリームまたは ISP ルータを指しています。デフォルトの IPv4 ルートは any-ipv4(0.0.0.0/0)用で、デフォルトの IPv6 ルートは any-ipv6(::0/0)用です。使用する IP バージョンごとにルートを作成します。DHCP を使用して外部インターフェイスのアドレスを取得している場合は、必要なデフォルト ルートがすでに存在している可能性があります。 このページで定義するルートはデータ インターフェイス専用です。管理インターフェイスには影響しません。管理ゲートウェイは で設定します。 次の例に、IPv4 のデフォルト ルートを示します。この例では、isp-gateway は ISP ゲートウェイの IP アドレスを識別するネットワーク オブジェクトです(ISP からアドレスを取得する必要があります)。このオブジェクトは、[ゲートウェイ(Gateway)] ドロップダウン リストの下部で [新しいネットワークの作成(Create New Network)] をクリックして作成します。  |

|

ステップ 6 |

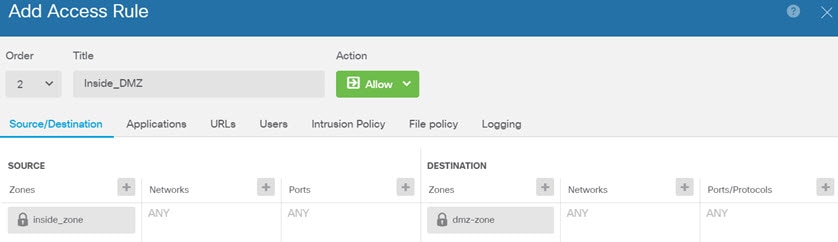

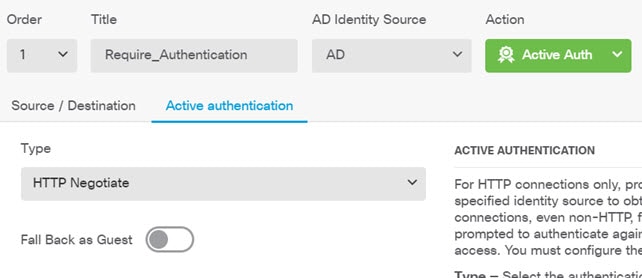

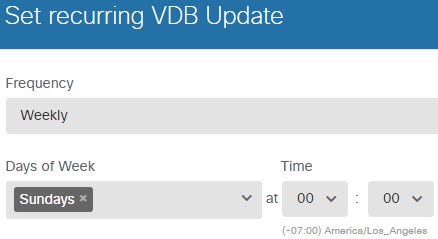

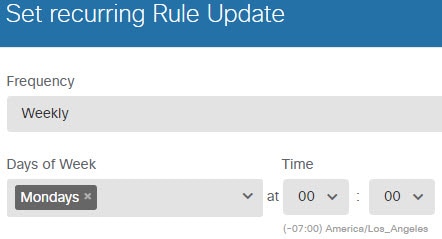

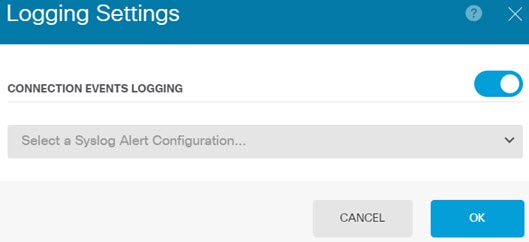

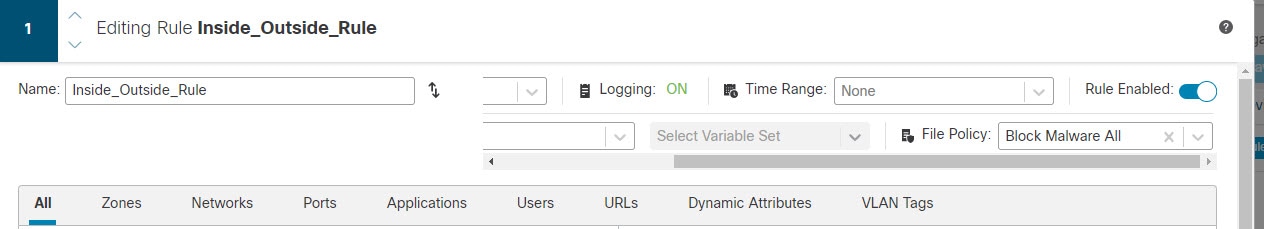

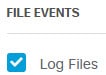

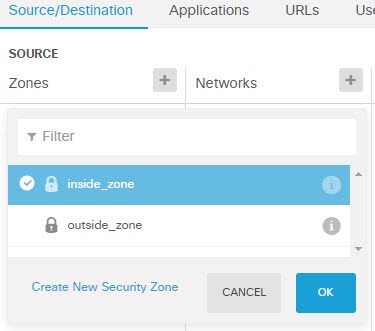

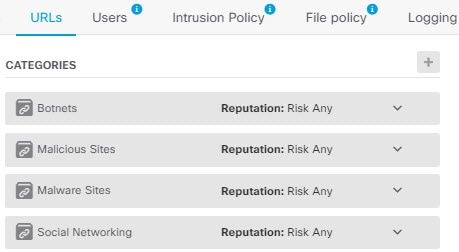

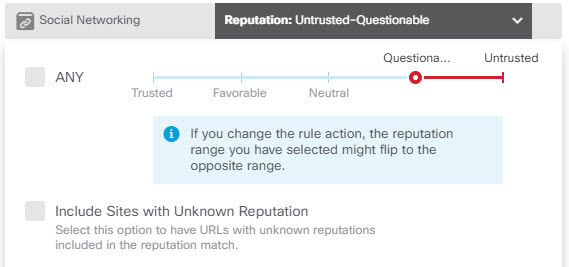

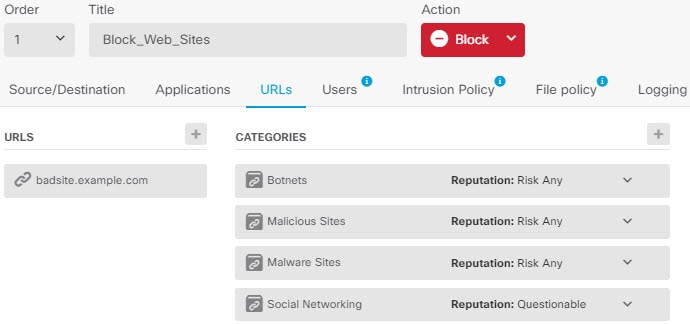

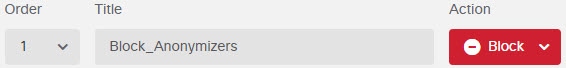

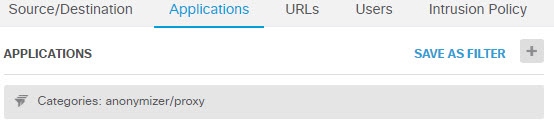

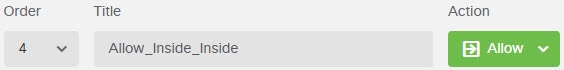

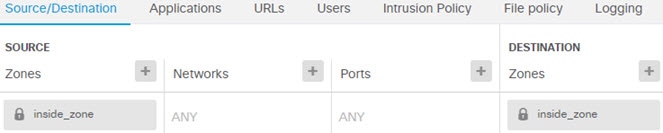

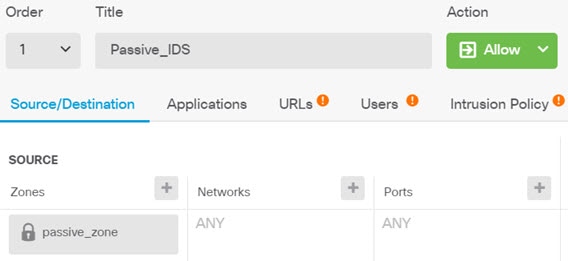

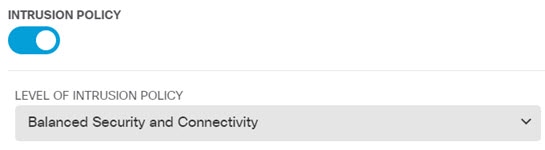

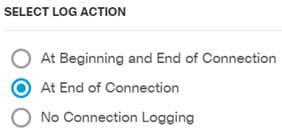

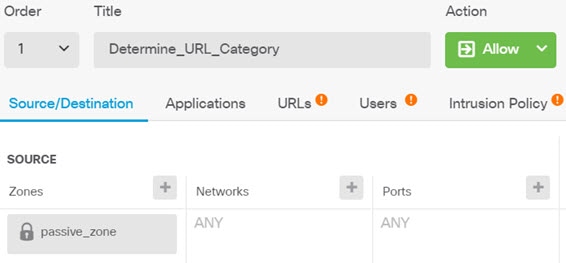

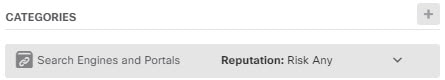

[ポリシー(Policies)] を選択し、ネットワークのセキュリティ ポリシーを設定します。 デバイス セットアップ ウィザードにより、内部ゾーンと外部ゾーンの間のトラフィック フロー、および外部インターフェイスに向かうすべてのインターフェイスのインターフェイス NAT が有効になります。新しいインターフェイスを設定する場合でも、そのインターフェイスを内部ゾーン オブジェクトに追加するとアクセス制御ルールが自動的に適用されます。 ただし、複数の内部インターフェイスがある場合は、内部ゾーンから内部ゾーンへのトラフィック フローを許可するアクセス制御ルールが必要です。他のセキュリティ ゾーンを追加する場合は、それらのゾーンとの双方向トラフィックを許可するルールが必要です。これらは最小限の変更です。 さらに、追加のサービスを提供するために他のポリシーを設定し、組織が必要とする結果を取得するために NAT およびアクセス ルールを調整することができます。以下のポリシーを設定できます。

次の例は、アクセス制御ポリシーで内部ゾーンと DMZ ゾーンの間のトラフィックを許可する方法を示しています。この例では、[接続終了時(At End of Connection)] が選択されている [ロギング(Logging)] 以外のタブではオプションは設定されていません。  |

|

ステップ 7 |

変更を保存します。 |

![展開していない変更がある場合の [変更の展開(Deploy changes)] アイコン](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412644.jpg)

![アクセス ルールのアクションを [許可(Allow )] に変更します。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412645.jpg)

![[更新(Updates)] グループの [デバイス ダッシュボード(Device Dashboard)]。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412724.jpg)

![[VDB] グループの [更新(Updates)] ページ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412727.jpg)

![デバイス ダッシュボードの [スマートライセンス(Smart License)] グループ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412647.jpg)

![[侵入ポリシー(Intrusion Policy)] タブ。](/c/dam/en/us/td/i/400001-500000/420001-430000/422001-423000/422393.jpg)

![[ルール(Rule)] グループの [更新(Updates)] ページ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412725.jpg)

![アクセス制御ルールで選択された [マルウェアのブロック(Block Malware)] ポリシー。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412722.jpg)

![[アノニマイザー/プロキシ(anonymizers/proxies)] のアプリケーション フィルタ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412819.jpg)

フィードバック

フィードバック