SSL 復号について

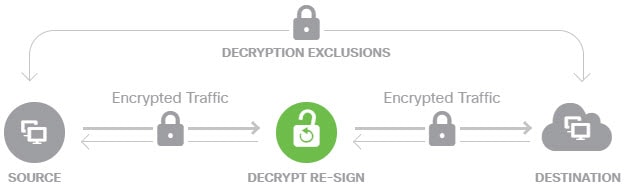

通常、接続は、許可されるかブロックされるかを決定するアクセス コントロール ポリシーを経由します。ただし、SSL 復号ポリシーを有効にする場合、暗号化された接続は最初に SSL 復号ポリシー経由で送信され、復号するかブロックする必要があるかが判断されます。ブロックされていない接続は、復号されているかどうかにかかわらず、許可/ブロックの最終的な決定のためアクセス コントロール ポリシーを経由します。

(注) |

アイデンティティ ポリシーでアクティブな認証ルールを実装するためには、SSL 復号ポリシーを有効にする必要があります。SSL 復号を有効にしてアイデンティティ ポリシーを有効にするが、SSL 復号は実装しない場合、デフォルトのアクションに [復号しない(Do Not Decrypt)] を選択し、追加の SSL 復号ルールは作成しないでください。アイデンティティ ポリシーでは、必要なルールを自動的に生成します。 |

ここでは、暗号化トラフィック フロー管理と復号についてさらに詳しく説明します。

なぜ SSL 復号を実装するか

HTTPS 接続などの暗号化されたトラフィックは検査することができません。

銀行や他の金融機関への接続など、多くの接続は合法的に暗号化されます。多くの Web サイトでは、プライバシーや機密性の高いデータを保護するために暗号化を使用します。たとえば、Device Manager への接続は暗号化されます。

ただし、暗号化された接続の中ではユーザが望ましくないトラフィックを隠すこともできます。

SSL 復号を実装することによって、接続を復号して脅威またはその他の望ましくないトラフィックが含まれていないかを確認するために検査し、再度暗号化してから接続の続行を許可することができます。(復号されたトラフィックは、アクセス制御ポリシーを通過し、暗号化された特性ではなく、復号された接続の検査特性に基づいたルールに一致します。)これは、機密情報を保護するために、アクセス制御ポリシーを適用する必要性とユーザの必要性との間でバランスをとります。

ネットワークを利用させたくない種類の暗号化されたトラフィックをブロックする SSL 復号ルールを構成することもできます。

トラフィックの復号とその後の再暗号化は、全体的なシステム パフォーマンスを低下させるデバイスの処理負荷を増加することに注意してください。

暗号化されたトラフィックに適用できるアクション

SSL 復号ルールを設定する場合は、次のトピックで説明しているアクションを適用できます。これらのアクションは、明示的なルールと一致しないすべてのトラフィックに適用されるデフォルトのアクションにも使用できます。

(注) |

SSL 復号ポリシーを経由するすべてのトラフィックは、アクセス コントロール ポリシーを経由する必要があります。SSL 復号ポリシーにドロップするトラフィックを除き、許可またはドロップの最終的な決定はアクセス コントロール ポリシーに委ねられます。 |

再署名の復号

トラフィックを復号し再署名する場合、システムは中間者として機能します。

たとえば、ユーザがブラウザでhttps://www.cisco.comと入力します。トラフィックが 脅威に対する防御 デバイスに達すると、デバイスはルールで指定された CA 証明書を使用するユーザと交渉し、ユーザと 脅威に対する防御 デバイス間に SSL トンネルを構築します。同時に、デバイスはhttps://www.cisco.comに接続し、サーバと脅威に対する防御 デバイス間にSSLトンネルを作成します。

このため、ユーザには、www.cisco.comからの証明書ではなく、SSL復号ルールで設定されたCA証明書が表示されます。ユーザは、接続を完了するために証明書を信頼する必要があります。脅威に対する防御 デバイスは、ユーザと宛先サーバ間のトラフィックで両方向に復号/再暗号化を実行します。

(注) |

クライアントがサーバ証明書の再署名に使用された CA を信頼していない場合、その証明書を信頼できないとユーザに警告されます。これを防止するには、クライアントの信用できる CA ストアに CA 証明書をインポートします。または組織にプライベート PKI がある場合は、組織の全クライアントで自動的に信頼されるルート CA が署名する中間 CA 証明書を発行して、その CA 証明書をデバイスにアップロードすることもできます。 |

再署名の復号アクションでルールを設定する場合、設定されているルールの条件に加え、参照される内部 CA 証明書の署名アルゴリズムの種類に基づいてルールがトラフィックと一致します。SSL 復号ポリシーに 1 つの再署名証明書を選択できるため、これによって再署名ルールのトラフィック一致を制限することができます。

たとえば、楕円曲線(EC)アルゴリズムで暗号化された発信トラフィックは、再署名証明書が EC ベースの CA 証明書の場合にのみ、再署名の復号ルールと一致します。同様に、RSA アルゴリズムで暗号化されたトラフィックは、グローバル再署名証明書が RSA の場合にのみ、再署名の復号ルールと一致します。EC アルゴリズムで暗号化された発信トラフィックは、設定されたその他すべてのルール条件が一致していても、このルールとは一致しません。

既知キーの復号

宛先サーバを所有している場合、既知のキーで復号を実装できます。この場合、ユーザが https://www.cisco.com への接続を開くと、それが証明書を提示している 脅威に対する防御 デバイスであっても、www.cisco.com の実際の証明書がユーザに表示されます。

ドメインおよび証明書の所有者は、所属組織でなければなりません。cisco.com を例として取り上げると、エンドユーザにシスコの証明書が表示されるのは、組織が実際にドメイン cisco.com の所有者であり(つまり、所属企業が Cisco Systems であること)、パブリック CA によって署名された cisco.com 証明書の所有権を持っている場合のみです。復号できるのは、所属組織が所有するサイトの既存のキーを使用する場合のみです。

既知のキーを使用して復号する主な目的は、HTTPS サーバへのトラフィックを復号して、社内サーバを外部の攻撃から保護することです。外部 HTTPS サイトへのクライアント側のトラフィックを検査する場合は、サーバを所有していないので、再署名の復号を使用する必要があります。

(注) |

既知キーの復号を使用するには、サーバの証明書およびキーを内部アイデンティティ証明書としてアップロードし、SSL 復号ポリシー設定で既知のキー証明書の一覧に追加する必要があります。その後は、宛先アドレスとしてサーバのアドレスを使用して既知のキーの復号のルールを作成できます。SSL 復号ポリシーに証明書を追加する方法については、既知のキーと復号の再署名の証明書の設定を参照してください。 |

復号禁止

特定の種類のトラフィックで復号をバイパスする場合、トラフィックの処理は行われません。暗号化されたトラフィックはアクセス コントロール ポリシーに渡され、一致するアクセス制御ルールに基づいて許可またはドロップされます。

ブロック

単に SSL 復号ルールと一致する暗号化されたトラフィックをブロックすることができます。SSL 復号ポリシーのブロックでは、アクセス コントロール ポリシーに接続が達することを防ぎます。

HTTPS 接続をブロックすると、ユーザにはシステムのデフォルトのブロック応答ページが表示されません。代わりに、ブラウザのセキュアな接続の障害時のデフォルト ページが表示されます。このエラー メッセージは、ポリシーに基づいてサイトがブロックされたことは示しません。代わりに、一般的な暗号化アルゴリズムが存在しないことを示します。このメッセージでは、接続が意図的にブロックされたのかは分かりません。

自動的に生成された SSL 復号ルール

SSL 復号ポリシーを有効にしてもしなくても、システムはアクティブな認証を実装する各アイデンティティ ポリシー ルールに対して再署名の復号ルールを自動的に生成します。これは、HTTPS 接続でアクティブな認証を有効にするために必要です。

SSL 復号ポリシーを有効にすると、アイデンティティ ポリシーのアクティブな認証ルールの見出しの下にこれらのルールが表示されます。これらのルールは、SSL 復号ポリシーの上部にグループ化されます。ルールは読み取り専用です。アイデンティティ ポリシーを変更することによってのみ変更できます。

復号できないトラフィックの処理

接続が復号できなくなる特性は複数あります。接続に次の特性のいずれかがある場合、接続で一致するルールがあっても接続にはデフォルトのアクションが適用されます。([復号しない(Do Not Decrypt)] ではなく)デフォルト アクションとしてブロックを選択する場合、正当なトラフィックの過剰なドロップなどの問題があることがあります。デフォルトの動作は変更できます(高度なトラフィックおよび復号できないトラフィックの設定の指定を参照)。

-

圧縮されたセッション:データ圧縮が接続に適用されています。

-

SSLv2 セッション:サポートされている最下位の SSL バージョンは SSLv3 です。

-

不明な暗号スイート:システムで接続の暗号スイートが認識されません。

-

サポート外の暗号スイート:システムで、検出された暗号スイートに基づく復号がサポートされません。

-

キャッシュされないセッション:SSL セッションにおいてセッションの再利用が可能になっていて、クライアントとサーバがセッション ID でセッションを再確立したときに、システムがそのセッション ID をキャッシュに入れなかったことを意味します。

-

ハンドシェイク エラー:SSL ハンドシェイクのネゴシエーション中にエラーが発生しました。

-

復号エラー:復号処理中にエラーが発生しました。

-

パッシブ インターフェイス トラフィック:パッシブ インターフェイス(パッシブ セキュリティ ゾーン)のすべてのトラフィックが復号不能です。

フィードバック

フィードバック