高可用性(フェールオーバー)について

高可用性またはフェールオーバー セットアップは、プライマリ デバイスの障害時にセカンダリ デバイスで引き継ぐことができるように、2 つのデバイスを結合します。これにより、デバイスの障害時にネットワーク運用を維持できます。

ハイアベイラビリティを設定するには、同じ 脅威に対する防御 デバイスが 2 台、専用のフェールオーバーリンク(オプションで、ステートリンク)で相互に接続されている必要があります。2 台の装置はフェールオーバーリンクを介して常に通信し、各装置の動作状態を判断して、展開された設定の変更を同期します。システムでは、フェールオーバーが発生したときにユーザ接続が維持されるように、ステート リンクを使用して接続状態の情報をスタンバイ デバイスに渡します。

この装置はアクティブ/スタンバイ ペアを形成します。1 台の装置がアクティブ装置となり、トラフィックを渡します。スタンバイ装置はアクティブにトラフィックを渡しませんが、アクティブ装置の設定やその他のステータス情報を同期します。

アクティブ装置の健全性(ハードウェア、インターフェイス、ソフトウェア、および環境のステータス)がモニタされ、特定のフェールオーバー条件が満たされているかどうか判断されます。これらの条件が満たされると、アクティブ装置がスタンバイ装置にフェールオーバーし、スタンバイ装置がアクティブになります。

アクティブ/スタンバイ フェールオーバーについて

アクティブ/スタンバイ フェールオーバーでは、障害が発生した装置の機能を、スタンバイ Threat Defense デバイス に引き継ぐことができます。アクティブ装置に障害が発生した場合、スタンバイ装置がアクティブ装置になります。

プライマリ/セカンダリ ロールとアクティブ/スタンバイ ステータス

フェールオーバー ペアの 2 つの装置の主な相違点は、どちらの装置がアクティブでどちらの装置がスタンバイであるか、つまりどちらの IP アドレスを使用し、どちらの装置でアクティブにトラフィックを渡すかということに関連します。

しかし、プライマリである装置(コンフィギュレーションで指定)とセカンダリである装置との間で、いくつかの相違点があります。

-

両方の装置が同時にスタート アップした場合(さらに動作ヘルスが等しい場合)、プライマリ装置が常にアクティブ装置になります。

-

プライマリ装置の MAC アドレスは常にアクティブ IP アドレスと組み合わされます。このルールの例外は、セカンダリ装置がアクティブになり、フェールオーバー リンク経由でプライマリ装置の MAC アドレスを取得できない場合に発生します。この場合、セカンダリ装置の MAC アドレスが使用されます。

起動時のアクティブ装置の判別

アクティブ装置は、次の条件で判別されます。

-

装置がブートされ、ピアがすでにアクティブとして動作中であることを検出すると、その装置はスタンバイ装置になります。

-

装置がブートされてピアを検出できないと、その装置はアクティブ装置になります。

-

両方の装置が同時にブートされた場合は、プライマリ装置がアクティブ装置になり、セカンダリ装置がスタンバイ装置になります。

フェールオーバー イベント

アクティブ/スタンバイフェールオーバーでは、フェールオーバーは装置ごとに行われます。

次の表に、各障害イベントに対するフェールオーバー アクションを示します。この表には、各フェールオーバー イベントに対して、フェールオーバー ポリシー(フェールオーバーまたはフェールオーバーなし)、アクティブ装置が行うアクション、スタンバイ装置が行うアクション、およびフェールオーバー条件とアクションに関する特別な注意事項を示します。

|

障害イベント |

ポリシー |

アクティブユニットのアクション |

スタンバイユニットのアクション |

注記 |

|---|---|---|---|---|

|

アクティブユニットが故障(電源またはハードウェア) |

フェールオーバー |

該当なし |

アクティブになる アクティブを障害としてマークする |

モニタ対象インターフェイスまたはフェールオーバーリンクでhelloメッセージが受信されることはありません。 |

|

以前にアクティブだったユニットが復旧 |

フェールオーバーなし |

スタンバイになる |

なし |

なし。 |

|

スタンバイユニットが故障(電源またはハードウェア) |

フェールオーバーなし |

スタンバイに故障とマークする |

該当なし |

スタンバイ装置が故障とマークされている場合、インターフェイス障害しきい値を超えても、アクティブ装置はフェールオーバーを行いません。 |

|

動作中にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

フェールオーバー リンクに故障とマークする |

フェールオーバー リンクに故障とマークする |

フェールオーバー リンクがダウンしている間、装置はスタンバイ装置にフェールオーバーできないため、できるだけ早くフェールオーバー リンクを復元する必要があります。 |

|

スタートアップ時にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

アクティブになる フェールオーバー リンクに故障とマークする |

アクティブになる フェールオーバー リンクに故障とマークする |

スタートアップ時にフェールオーバー リンクがダウンしていると、両方の装置がアクティブになります。 |

|

ステート リンクの障害 |

フェールオーバーなし |

なし |

なし |

ステート情報が古くなり、フェールオーバーが発生するとセッションが終了します。 |

|

しきい値を超えたアクティブユニットでインターフェイスに障害が発生 |

フェールオーバー |

アクティブを障害としてマークする |

アクティブになる |

なし。 |

|

しきい値を超えたスタンバイユニットでインターフェイスに障害が発生 |

フェールオーバーなし |

なし |

スタンバイに故障とマークする |

スタンバイ装置が故障とマークされている場合、インターフェイス障害しきい値を超えても、アクティブ装置はフェールオーバーを行いません。 |

フェールオーバー リンクとステートフル フェールオーバー リンク

フェールオーバー リンクは 2 つの装置の間の専用接続です。ステートフル フェールオーバー リンクも専用接続ですが、1 つのフェールオーバー リンクをフェールオーバー リンクとステート リンクが組み合わされたものとして使用することも、個別の専用ステート リンクを作成することもできます。フェールオーバー リンクだけを使用する場合は、ステートフルな情報もそのリンクを経由し、ステートフル フェールオーバー機能は失われません。

デフォルトでは、フェールオーバー リンクおよびステートフル フェールオーバー リンク上の通信はプレーン テキスト(暗号化されない)です。IPsec 暗号キーを設定することにより、通信を暗号化してセキュリティを強化することができます。

ここでは、これらのインターフェイスについて詳しく説明するとともに、最良の結果を得るためのデバイスの配線方法に関する推奨事項を示します。

フェールオーバー リンク

フェールオーバー ペアの 2 台の装置は、フェールオーバー リンク経由で常に通信して、各装置の動作ステータスを確認し、設定の変更を同期します。

次の情報がフェールオーバー リンク経由で伝達されています。

-

装置の状態(アクティブまたはスタンバイ)

-

Hello メッセージ(キープアライブ)

-

ネットワーク リンク ステータス

-

MAC アドレス交換

-

設定の複製と同期化

-

システム データベースの更新。これには、VDB やルールは含まれますが、地理位置情報データベースやセキュリティ インテリジェンス データベースは含まれません。各システムは、地理位置情報の更新やセキュリティ インテリジェンスの更新を個別にダウンロードします。更新スケジュールを作成する場合は、これらの同期が維持されます。ただし、アクティブ デバイスで地理位置情報やセキュリティ インテリジェンスを手動更新する場合は、スタンバイ デバイスでも更新する必要があります。

(注) |

イベント、レポート、および監査ログ データは同期されません。イベント ビューアとダッシュボードには、特定の装置に関連するデータのみが表示されます。また、展開履歴、タスク履歴、およびその他の監査ログ イベントも同期されません。 |

ステートフル フェールオーバー リンク

システムは、ステート リンクを使用して接続状態の情報をスタンバイ デバイスに渡します。この情報は、フェールオーバーが発生したときにスタンバイ装置が既存の接続を維持するために役立ちます。

フェールオーバー リンクとステートフル フェールオーバー リンクの両方に単一のリンクを使用することは、インターフェイスを節約する最善の方法です。ただし、大規模な構成とトラフィックの多いネットワークを使用する場合は、ステート リンクとフェールオーバー リンクに専用のインターフェイスを使用することを検討する必要があります。

フェールオーバー リンクとステート リンクのインターフェイス

使用されていないものの有効になっているデータインターフェイス(物理または EtherChannel)をフェールオーバーリンクとして使用できます。ただし、現在名前が設定されているインターフェイスは指定できません。フェールオーバー リンク インターフェイスは、通常のネットワーク インターフェイスとしては設定されません。フェールオーバー通信のためにだけ存在します。このインターフェイスは、フェールオーバー リンク用にのみ使用できます(ステート リンク用としても使用できます)。フェールオーバーに管理インターフェイス、サブインターフェイス、VLAN インターフェイス、あるいはスイッチポートを使用することはできません。

脅威に対する防御 デバイスは、ユーザーデータとフェールオーバーリンク間でのインターフェイスの共有をサポートしていません。

フェールオーバーリンクとステートリンクのサイジングについては、次のガイドラインを参照してください。

-

Firepower 4100/9300: フェールオーバーリンクとステートリンクの組み合わせには、10 GBのデータインターフェイスを使用することを推奨します。

-

他のすべてのモデル: 1 GBインターフェイスは、フェールオーバーリンクとステートリンクの組み合わせに十分な容量です。

フェールオーバーまたはステート リンクとして EtherChannel インターフェイスを使用している場合、ハイ アベイラビリティを確立する前に、両方のデバイスで同じ ID とメンバー インターフェイスを備えた同じ EtherChannel が存在していることを確認する必要があります。EtherChannel の不一致がある場合は、HA を無効にして、セカンダリユニットの設定を修正する必要があります。順序が不正なパケットを防止するために、EtherChannel 内の 1 つのインターフェイスのみが使用されます。そのインターフェイスで障害が発生した場合は、EtherChannel 内の次のリンクが使用されます。フェールオーバー リンクとして使用中の EtherChannel の設定は変更できません。

フェールオーバーおよびステートフル フェールオーバー インターフェイスの接続

未使用のデータ物理インターフェイスは、フェールオーバー リンクやオプションの専用ステート リンクとして使用できます。ただし、現在名前が設定されているインターフェイスやサブインターフェイスを持つインターフェイスは選択できません。フェールオーバーおよびステートフル フェールオーバー リンク インターフェイスは、通常のネットワーキング インターフェイスとして設定されません。フェールオーバー通信用にのみ存在し、通過トラフィックや管理アクセスに使用することはできません。

設定がデバイス間で同期されるため、リンクの両端に同じポート番号を選択する必要があります。たとえば、両方のデバイスで GigabitEthernet1/3 をフェールオーバー リンク用に選択します。

次のいずれかの方法で、フェールオーバーリンクおよび専用ステートリンク(使用する場合)を接続します。

-

脅威に対する防御 デバイスのフェールオーバー インターフェイスと同じネットワークセグメント(ブロードキャストドメインまたは VLAN)に他の装置のないスイッチを使用する。専用ステートリンクの要件は同じですが、フェールオーバーリンクとは異なるネットワークセグメントに存在する必要があります。

(注)

スイッチを使用する利点は、装置のいずれかのインターフェイスがダウンした場合、障害が発生したインターフェイスのトラブルシューティングが容易であることです。直接ケーブル接続を使用する場合、1 つのインターフェイスに障害が発生すると、リンクが両方のピアでダウンし、どのデバイスで障害が発生しているのかを判別することが困難になります。

-

イーサネット ケーブルを使用してユニットを直接接続する。外部スイッチは必要ありません。脅威に対する防御 は銅線イーサネット ポートで Auto-MDI/MDIX をサポートしているので、クロス ケーブルまたはストレート ケーブルのどちらでも使用できます。ストレート ケーブルを使用した場合は、インターフェイスが自動的にケーブルを検出して、送信/受信ペアの 1 つを MDIX にスワップします。

長距離のフェールオーバーを使用する場合のステート リンクの遅延は、パフォーマンスを最善にするには 10 ミリ秒未満でなければならず、250 ミリ秒を超えないようにする必要があります。遅延が 10 ミリ秒を上回る場合、フェールオーバー メッセージの再送信によって、パフォーマンスが低下する可能性があります。

フェールオーバーの中断の回避とデータ リンク

すべてのインターフェイスで同時に障害が発生する可能性を減らすために、フェールオーバー リンクとデータ インターフェイスは異なるパスを通すことを推奨します。フェールオーバー リンクがダウンした場合、フェールオーバーが必要かどうかの決定に、脅威に対する防御 デバイスはデータ インターフェイスを使用できます。その後、フェールオーバー動作は、フェールオーバー リンクのヘルスが復元されるまで停止されます。

耐障害性のあるフェールオーバー ネットワークの設計については、次の接続シナリオを参照してください。

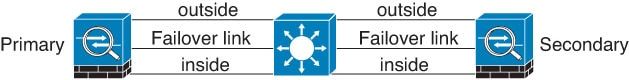

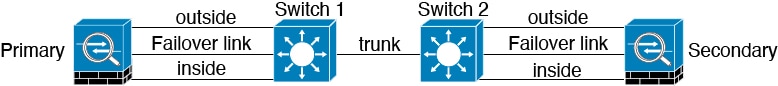

シナリオ 1:非推奨

単一のスイッチまたはスイッチ セットが 2 つの 脅威に対する防御 デバイス間のフェールオーバー インターフェイスとデータ インターフェイスの両方の接続に使用される場合、スイッチまたは Inter-Switch Link(ISL)がダウンすると、両方の 脅威に対する防御 デバイスがアクティブになります。そのため、次の図に示す 2 つの接続方法は推奨されません。

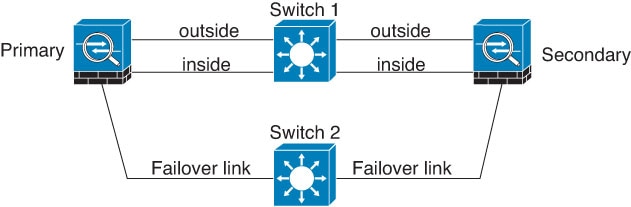

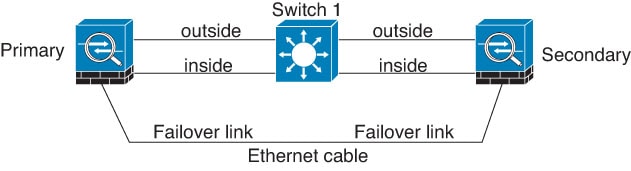

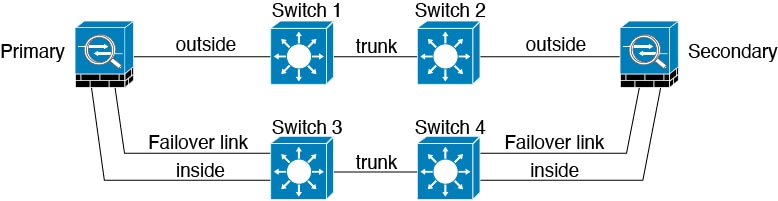

シナリオ 2:推奨

フェールオーバー リンクには、データ インターフェイスと同じスイッチを使用しないことを推奨します。代わりに、次の図に示すように、異なるスイッチを使用するか直接ケーブルを使用して、フェールオーバー リンクを接続します。

シナリオ 3:推奨

脅威に対する防御 データ インターフェイスが複数セットのスイッチに接続されている場合、フェールオーバー リンクはいずれかのスイッチに接続できます。できれば、次の図に示すように、ネットワークのセキュアな側(内側)のスイッチに接続します。

ステートフル フェールオーバーがユーザ接続に与える影響

アクティブ装置は、接続状態情報をスタンバイ装置と共有します。これは、スタンバイ装置がユーザに影響を与えずに特定のタイプの接続を維持できることを意味します。

ただし、ステートフル フェールオーバーをサポートしないタイプの接続もあります。これらの接続については、フェールオーバーが発生した場合、ユーザが接続を再確立する必要があります。多くの場合、これは、接続で使用されているプロトコルの動作に基づいて自動的に実行されます。

ここでは、ステートフル フェールオーバーに関してサポートされる機能またはサポートされない機能について説明します。

サポートされる機能

ステートフル フェールオーバーでは、次のステート情報がスタンバイ Threat Defense デバイス に渡されます。

-

NAT 変換テーブル

-

TCP 接続状態と UDP 接続状態(HTTP 接続状態を含む)。その他の IP プロトコル タイプと ICMP は、新しいパケットが到着すると新しいアクティブ デバイスで確立されるため、アクティブ装置によって解析されません。

-

Snort 接続状態、インスペクションの結果、およびピン ホールに関する情報(TCP の厳密な適用を含む)。

-

ARP テーブル

-

レイヤ 2 ブリッジ テーブル(ブリッジ グループ用)

-

ISAKMP および IPSec SA テーブル

-

GTP PDP 接続データベース

-

SIP シグナリング セッションおよびピン ホール。

-

スタティック/ダイナミック ルーティング テーブル:ステートフル フェールオーバーは OSPF や EIGRP などのダイナミック ルーティング プロトコルに参加します。そのため、アクティブ装置上のダイナミック ルーティング プロトコルを介して学習されたルートは、スタンバイ装置のルーティング情報ベース(RIB)テーブルに保持されます。フェールオーバー イベントが発生した場合、最初はアクティブなセカンダリ装置にプライマリ装置をミラーリングするルールがあるため、パケットは通常は最小限の切断でトラフィックに移動します。フェールオーバーの直後に、新しくアクティブになった装置で再コンバージェンス タイマーが開始されます。次に、RIB テーブルのエポック番号が増加します。再コンバージェンス中に、OSPF および EIGRP ルートは新しいエポック番号で更新されます。タイマーが期限切れになると、失効したルート エントリ(エポック番号によって決定される)はテーブルから削除されます。これで、RIB には新しくアクティブになった装置での最新のルーティング プロトコル転送情報が含まれます。

(注)

ルートは、アクティブ装置上のリンクアップまたはリンクダウン イベントの場合のみ同期されます。スタンバイ装置上でリンクがアップまたはダウンすると、アクティブ装置から送信されたダイナミック ルートが失われることがあります。これは正常な予期された動作です。

-

DHCP サーバ:DHCP アドレス リースは複製されません。ただし、インターフェイス上に構成された DHCP サーバは DHCP クライアントにアドレスを付与する前に ping を送信してアドレスが使用されていないことを確認するため、サービスに影響はありません。ステート情報は、DHCP リレーまたは DDNS には関係ありません。

-

アクセス コントロール ポリシーの決定:トラフィックの一致(URL、URL カテゴリ、地理位置情報などを含む)、侵入検知、マルウェア、およびファイル タイプに関する決定は、フェールオーバー時に維持されます。ただし、フェールオーバー時に評価される接続には、次の注意事項があります。

-

AVC:App-ID 判定は複製されますが、検出状態は複製されません。フェールオーバーが発生する前に App-ID 判定が完了および同期していれば、同期は正常に行われます。

-

侵入検知状態:フェールオーバーの途中でピックアップが発生すると、新しいインスペクションは完了しますが古い状態は失われます。

-

ファイル マルウェア ブロッキング:フェールオーバーの前にファイルの判定結果を利用できるようにする必要があります。

-

ファイル タイプの検出およびブロッキング:フェールオーバーの前にファイル タイプを特定する必要があります。元のアクティブ デバイスでファイルを特定しているときにフェールオーバーが発生すると、ファイル タイプは同期されません。ファイル ポリシーでそのファイル タイプがブロックされていても、新しいアクティブ デバイスはファイルをダウンロードします。

-

-

アイデンティティ ポリシーによる受動的なユーザ アイデンティティの決定。ただし、キャプティブ ポータル経由のアクティブ認証によって収集されたものではありません。

-

セキュリティ インテリジェンスの決定。

-

RA VPN:リモート アクセス VPN のエンド ユーザは、フェールオーバー後に VPN セッションを再認証または再接続する必要はありません。ただし、VPN 接続上で動作するアプリケーションは、フェールオーバー プロセス中にパケットを失って、パケット損失から回復できない可能性があります。

-

すべての接続から、確立された接続だけがスタンバイ ASA に複製されます。

サポートされない機能

ステートフル フェールオーバーでは、次のステート情報はスタンバイ Threat Defense デバイス に渡されません。

-

GRE や IP-in-IP などのプレーンテキストトンネル内のセッション。トンネル内のセッションは複製されません。新しいアクティブ ノードでは、正しいポリシー ルールを照合するために既存のインスペクション判定を再利用することはできません。

-

復号された TLS/SSL 接続:復号状態は同期されず、アクティブユニットに障害が発生すると、復号された接続がリセットされます。新しいアクティブユニットへの新しい接続を確立する必要があります。復号されていない接続(つまり、TLS/SSL[復号しない(Do Not Decrypt)] ルールアクションに一致する)は影響を受けず、正しく複製されます。

-

マルチキャスト ルーティング。

スタンバイ装置で許可される設定の変更とアクション

高可用性モードで運用している場合は、アクティブ装置にのみ設定の変更を加えます。設定を展開すると、新しい変更はスタンバイ装置にも送信されます。

ただし、一部のプロパティはスタンバイ装置固有です。スタンバイ装置では次の設定を変更できます。

-

管理 IP アドレスとゲートウェイ。

-

カスタマイズされたログイン ページ。

-

CLI のみです。管理者ユーザアカウントや他のローカルユーザアカウントのパスワード。この変更を行うことができるのは CLI のみで、Device Manager で行うことはできません。すべてのローカルユーザは、両方のユニットで個別にパスワードを変更する必要があります。

さらに、スタンバイ デバイスでは次のアクションを実行できます。

-

HA の一時停止、再開、リセット、解除などの高可用性アクションと、アクティブ モードとスタンバイ モードの切り替え。

-

ダッシュボードとイベント データはデバイスごとに一意であり、同期されません。これには、イベント ビューアのカスタム ビューが含まれます。

-

監査ログ情報はデバイスごとに一意です。

-

スマート ライセンシングの登録。ただし、アクティブ装置でオプションのライセンスを有効または無効にする必要があります。このアクションはスタンバイ装置と同期され、適切なライセンスが要求または解放されます。

-

バックアップ(ただし復元ではない)。バックアップを復元するには装置で HA を解除する必要があります。バックアップに HA 設定が含まれている場合、装置は HA グループに再び参加します。

-

ソフトウェア アップグレードのインストール。

-

トラブルシューティング ログの生成。

-

地理位置情報データベースまたはセキュリティ インテリジェンス データベースの手動更新。これらのデータベースは、装置間で同期されません。更新スケジュールを作成する場合、装置は独立して一貫性を維持できます。

-

ページからアクティブな Device Manager のユーザーセッションを表示したり、セッションを削除できます。

フィードバック

フィードバック