FDM による管理 デバイスのトラブルシューティング

次の項目を使用して、FDM による管理 デバイスのトラブルシューティングを行います。

エグゼクティブ サマリー レポートのトラブルシュート

ネットワーク運用レポートを作成しようとしても、期待どおりの結果が表示されない場合や、データがまったく表示されない場合があります。場合によっては、サマリーに「使用可能なデータがありません(No data available)」と表示されることがあります。次のシナリオを考えます。

-

Security Cloud Control は、デバイスがオンボーディングされてから 1 時間ごとにイベントをポーリングします。一部のスケジュール済みイベントは、10 分ごと、60 分ごと、6 時間ごと、または 24 時間ごとのさまざまな時間間隔でポーリングされる複数のジョブをトリガーできます。選択したデバイスがオンボーディングされたばかりの場合、データを収集してコンパイルする十分な時間がない可能性があります。

-

スマートライセンスが不足している可能性があります。十分なライセンスのあるデバイスのみがデータを生成します。「FDM による管理 デバイスのライセンスタイプ」を参照して、目的のデータの生成に必要なスマートライセンスを確認してください。

-

アクセス制御ルールのロギングが有効になっていません。詳細については、FDM による管理 アクセスコントロールルールのロギング設定を参照してください。

-

選択した時間範囲に関して表示するデータの量が不足しているか、選択した時間範囲の間にアクセス制御ルールがトリガーされていない可能性があります。[時間範囲(Time Range)] オプションを切り替えて、別の期間がレポートに影響しているかどうかを判断します。

FDM 管理対象デバイスのオンボーディングのトラブルシュート

接続性

-

ping でデバイスの接続を確認します。ASA から直接 FP 管理 IP アドレスに ping を実行してみてください。ICMP が外部からの通信をブロックする場合、インターネットから FP 管理インターフェイスに対して ping を実行できません。 cUrl または wget を使用すると、設定された IP やポートで FP 管理インターフェイスにアクセスできるかどうかを確認できます。

-

ASA/ASDM ソフトウェアバージョンの互換性の確認詳細については、「Security Cloud Control でサポートされるソフトウェアとハードウェア」を参照してください。

-

ASA ログを使用して、Security Cloud Control トラフィックが ASA によってブロックされているかどうかを判断します。SSH を介して FP HTTP 管理インターフェースへの接続を試みると、/var/log/httpd/httpsd_access_log にログが記録されます。

モジュールの不良構成

-

サポートされない構成。モジュールが特定の要件を満たしていない場合、Security Cloud Control はデバイス構成をサポートできない場合があります。

HTTP Authentication

-

Security Cloud Control は、オンボーディングプロセス中に ASA デバイスを認証するためにトークンベースの SSO を発行します。マルチコンテキストモードの ASA の場合、管理コンテキスト以外から FP モジュールをオンボードしようとすると、トークンの問題が発生する可能性があります。無効なトークンは、/var/log/mojo/mojo.log a で ASDM SSO ログインとして識別されます。

ライセンス不足のために失敗

デバイスの接続ステータスに [ライセンスが不足しています(Insufficient License)] と表示される場合は、以下の手順を実行します。

-

デバイスがライセンスを取得するまでしばらく待ちます。通常、Cisco Smart Software Manager が新しいライセンスをデバイスに適用するには時間がかかります。

-

デバイスのステータスが変わらない場合は、Security Cloud Control からサインアウトしてから再度サインインすることで Security Cloud Control ポータルを更新して、ライセンスサーバーとデバイスとの間のネットワーク通信の不具合を解決します。

-

ポータルを更新してもデバイスのステータスが変更されない場合は、次の手順を実行します。

手順

|

ステップ 1 |

Cisco Smart Software Manager から新しい登録キーを生成し、コピーします。詳細については、スマートライセンスの生成に関するビデオをご覧ください。 |

|

ステップ 2 |

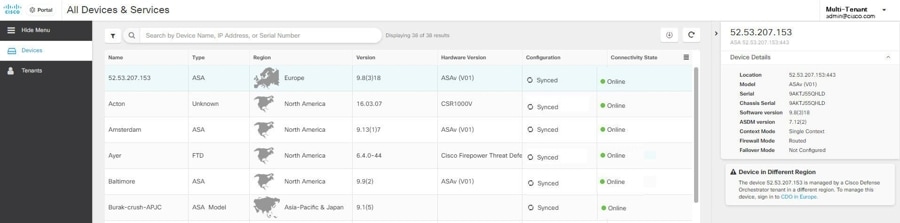

左側のペインで [インベントリ(Inventory)] ページをクリックします。 |

|

ステップ 3 |

[デバイス] タブをクリックします。 |

|

ステップ 4 |

適切なデバイスタイプのタブをクリックし、ステータスが [ライセンスが不足しています(Insufficient License)] のデバイスを選択します。 |

|

ステップ 5 |

[デバイスの詳細(Device Details)] ペインで、 [ライセンスが不足しています(Insufficient License)] に表示される [ライセンスの管理(Manage Licenses)] をクリックします。[ライセンスの管理(Manage Licenses)] ウィンドウが表示されます。 |

|

ステップ 6 |

[アクティブ化(Activate)] フィールドで、新しい登録キーを貼り付けて [デバイスの登録(Register Device)] をクリックします。 |

新しい登録キーがデバイスに正常に適用されると、接続状態が [オンライン(Online)] に変わります。

登録解除されたデバイスのトラブルシュート

FDM による管理 デバイスが、Firewall Device Manager 経由でクラウドから登録解除されていることがあります。

以下の手順を実行して、デバイスをクラウドに再登録します。

手順

|

ステップ 1 |

[インベントリ(Inventory)] ページで [デバイス(Devices)] タブをクリックします。 |

|

ステップ 2 |

[FTD] タブをクリックし、[デバイスの登録が解除されました(Device Unregistered)] 状態のデバイスを選択し、右側でエラーメッセージを確認します。 |

|

ステップ 3 |

登録解除されたデバイスが登録キーを使用してオンボーディングされた場合、以前に適用されたキーの有効期限が切れているため、Security Cloud Control は新しい登録キーを生成するように求めます。

|

|

ステップ 4 |

登録解除されたデバイスがシリアル番号を使用してオンボーディングされた場合、Security Cloud Control は Firewall Device Manager からデバイスを自動登録するように求めます。

|

登録キーを使用したオンボーディング中にデバイス登録の問題のトラブルシューティングを実行する

クラウドサービスの FQDN を解決できない

クラウドサービスの FQDN の解決に失敗したためにデバイスの登録が失敗した場合は、ネットワーク接続または DNS 構成を確認して、デバイスのオンボーディングを再試行してください。

無効な登録キーのために失敗する

無効な登録キーが原因でデバイスの登録に失敗した場合、Firewall Device Manager に間違った登録キーを貼り付けている可能性があります。

同じ登録キーを Security Cloud Control から再度コピーして、デバイスの登録を試行します。デバイスにすでにスマートライセンスがある場合は、Firewall Device Manager に登録キーを貼り付ける前にスマートライセンスを削除してください。

ライセンス不足のために失敗する

デバイスの接続ステータスに [ライセンスが不足しています(Insufficient License)] と表示される場合は、以下の手順を実行します。

-

デバイスがライセンスを取得するまでしばらく待ちます。通常、Cisco Smart Software Manager が新しいライセンスをデバイスに適用するには時間がかかります。

-

デバイスのステータスが変わらない場合は、Security Cloud Control からサインアウトしてから再度サインインすることで Security Cloud Control ポータルを更新して、ライセンスサーバーとデバイスとの間のネットワーク通信の問題を解決します。

-

ポータルを更新してもデバイスのステータスが変更されない場合は、次の手順を実行します。

-

Cisco Smart Software Manager から新しい登録キーを生成し、コピーします。詳細については、スマートライセンスの生成に関するビデオをご覧ください。

-

Security Cloud Control ナビゲーションバーで、[インベントリ(Inventory)] ページをクリックします。

-

ステータスが [ライセンスが不足しています(Insufficient License)] のデバイスを選択します。

-

[デバイスの詳細(Device Details)] ペインで、 [ライセンスが不足しています(Insufficient License)] に表示される [ライセンスの管理(Manage Licenses)] をクリックします。[ライセンスの管理(Manage Licenses)] ウィンドウが開きます。

-

[アクティブ化(Activate)] フィールドで、新しい登録キーを貼り付けて [デバイスの登録(Register Device)] をクリックします。

-

-

新しい登録キーがデバイスに正常に適用されると、接続状態が [オンライン(Online)] に変わります。

侵入防御システムのトラブルシュート

IPS ポリシーのオプションは何ですか?

オンボーディングされたすべてのデバイスには、「デフォルトオーバーライド」と呼ばれる Security Cloud Control が提供する IPS ポリシーが自動的に関連付けられます。Security Cloud Control はすべての FDM による管理 デバイスに対して新しい IPS ポリシーを生成するため、この名前のポリシーが複数存在する可能性があります。デフォルトの IP ポリシーを使用し、署名のオーバーライドオプションを変更する場合は、『Firepower 侵入ポリシーの署名のオーバーライド』を参照してください。デバイスごとに異なる署名オーバーライドを構成すると、デフォルトのオーバーライドポリシーに不整合が発生する可能性があることに注意してください。

すべてのデバイスに異なる IPS ポリシーを構成するにはどうすればよいですか?

Security Cloud Control はすべての FDM による管理 デバイスに対して新しい IPS ポリシーを生成するため、この名前のポリシーが複数存在する場合があります。各デバイスのオンボーディング後に、Security Cloud Control が提供する IPS ポリシーの名前を変更する必要はありません。ポリシーを拡大すると、それに関連付けられているデバイスが表示されます。また、デバイスまたはポリシーごとに脅威イベントページと署名オーバーライドページをフィルタ処理することもできます。デフォルトのオーバーライドポリシーをカスタマイズするには、デバイスごとに署名のオーバーライドを構成します。これにより、デフォルトのオーバーライド侵入ポリシーに不整合が生じますが、これによって機能が阻害されることはありません。

FDM による管理 デバイスからオーバーライドが構成されているデバイスをオンボーディングしました。

Security Cloud Control の外部で構成されたオーバーライドは、デバイスの構成または機能に問題を引き起こしません。

すでにオーバーライドが構成されているデバイスをオンボーディングし、この新しいデバイスがオーバーライドが構成されていないデバイスと IPS ポリシーを共有している場合、IPS ポリシー不整合として表示されます。不整合に対処するには、『Firepower 侵入ポリシーの署名のオーバーライド』のステップ 3 を参照してください。

SSL 暗号解読の問題のトラブルシューティング

復号再署名がブラウザでは機能するがアプリでは機能しない Web サイトの処理(SSL または認証局ピニング)

スマートフォンおよびその他のデバイス用の一部のアプリケーションでは「SSL(または認証局)ピニング」と呼ばれる手法が使用されます。SSL ピニング手法では、元のサーバー証明書のハッシュがアプリケーション自体の内部に埋め込まれます。その結果、アプリケーションが FDM による管理 デバイスから再署名された証明書を受け取ると、ハッシュ検証に失敗し、接続が中断されます。

Web サイトのアプリケーションを使用してそのサイトに接続することができないにもかかわらず、Web ブラウザを使用する場合は、接続に失敗したアプリケーションを使用したデバイス上のブラウザでも接続できるというのが主な症状です。たとえば、Facebook の iOS または Android アプリケーションを使用すると接続に失敗しますが、Safari または Chrome で https://www.facebook.com/ を指定すると接続に成功します。

SSL ピニングは特に中間者攻撃を回避するために使用されるため、回避策はありません。次のいずれかの選択肢を使用する必要があります。

-

アプリケーションのユーザをサポートします。この場合は、サイトへのトラフィックを復号できません。[SSL復号(SSL Decryption)] ルールの [アプリケーション(Application)] タブで、サイトのアプリケーションの [復号しない(Do Not Decrypt)] ルールを作成し、そのルールが、接続に適用される [再署名の復号(Decrypt Re-sign)] ルールの前に適用されることを確認します。

-

ユーザにブラウザだけを使用させます。サイトへのトラフィックを復号する必要がある場合は、ネットワーク経由での接続にサイトのアプリケーションを使用できないため、ブラウザのみを使用しなければならないことをユーザーに通知する必要があります。

詳細

サイトがブラウザでは機能するのに同じデバイス上のアプリケーションでは機能しない場合は、ほぼ確実に SSL ピニングによるものと考えられます。ただし、詳しく調べる必要がある場合は、ブラウザのテストに加えて、接続イベントを使用して SSL ピニングを識別できます。

アプリケーションは、次の 2 つの方法でハッシュ検証の失敗に対処する場合があります。

-

グループ 1 のアプリケーション(Facebook など)は、サーバから SH、CERT、SHD メッセージを受け取るとすぐに SSL ALERT メッセージを送信します。アラートは、通常、SSL ピニングを示す「Unknown CA (48)」アラートです。アラート メッセージの後に TCP リセットが送信されます。イベントの詳細情報で次のような症状が見られます。

-

SSL フロー フラグには ALERT_SEEN が含まれます。

-

SSL フロー フラグには APP_DATA_C2S または APP_DATA_S2C は含まれません。

-

SSL フロー メッセージは、通常、CLIENT_HELLO、SERVER_HELLO、SERVER_CERTIFICATE、SERVER_KEY_EXCHANGE、SERVER_HELLO_DONE です。

-

-

グループ 2 のアプリケーション(Dropbox など)はアラートを送信しません。代わりに、ハンドシェイクが完了するまで待ってから TCP リセットを送信します。イベントで次のような症状が見られます。

-

SSL フロー フラグには ALERT_SEEN、APP_DATA_C2S または APP_DATA_S2C は含まれません。

-

SSL フロー メッセージは、通常、CLIENT_HELLO、SERVER_HELLO、SERVER_CERTIFICATE、SERVER_KEY_EXCHANGE、SERVER_HELLO_DONE、CLIENT_KEY_EXCHANGE、CLIENT_CHANGE_CIPHER_SPEC、CLIENT_FINISHED、SERVER_CHANGE_CIPHER_SPEC、SERVER_FINISHED です。

-

CA 証明書のダウンロードボタンが無効になっている

Security Cloud Control でステージングされているが、まだデバイスに展開されていない証明書(自己署名およびアップロード)のダウンロードボタンが無効になっています。証明書は、デバイスへの展開後のみダウンロードできます。

シリアル番号を使用した FDM による管理 デバイスのオンボーディングのトラブルシューティング

-

プロビジョニングエラー

要求エラー

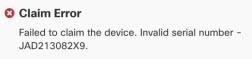

無効なシリアル番号

Security Cloud Control でデバイスを要求するときに、間違ったシリアル番号が入力されました。

解決策

-

Security Cloud Control で FDM による管理 デバイスインスタンスを削除します。

-

正しいシリアル番号を入力して新しい FDM による管理 デバイスインスタンスを作成し、デバイスを要求します。

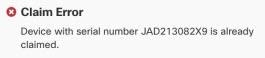

デバイスのシリアル番号がすでに要求されている

シリアル番号を使用して FDM による管理 デバイスをオンボーディングすると、次のエラーが発生します。

原因

このエラーは次のいずれかの理由で発生することがあります。

-

デバイスが外部ベンダーから購入された可能性があり、デバイスがそのベンダーのテナントにあります。

-

デバイスが、以前に他の地域にある別の Security Cloud Control インスタンスによって管理されていた可能性があり、そのクラウドテナントに登録されています。

対処法

デバイスのシリアル番号を他のクラウドテナントから登録解除した後に、テナントで再要求する必要があります。

前提条件

デバイスは、クラウドテナントに到達できるインターネットに接続されている必要があります。

外部ベンダーから購入したデバイス

外部ベンダーから購入したデバイスは、そのベンダーのクラウドテナントに登録されている可能性があります。

-

Security Cloud Control からデバイスインスタンスを削除します。

-

デバイスに FXOS イメージをインストールします。詳細については、『Cisco FXOS Troubleshooting Guide for the Firepower 1000/21000 with FTD』の「Reimage Procedures」の章を参照してください。

-

コンソールポートから FXOS CLI に接続します。

-

現在の管理者パスワードを使用して FXOS にログインします。

-

FXOS CLI で、local-mgmt に接続します。firepower # connect local-mgmt

-

コマンドを実行して、クラウドテナントからデバイスを登録解除します。firepower(local-mgmt) # cloud deregister

-

登録解除が成功すると、CLI インターフェイスは成功メッセージを返します。

例:firepower(local-mgmt) # cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9

デバイスがクラウドテナントからすでに登録解除されている場合、CLI インターフェイスは、デバイスのシリアル番号がクラウドテナントに登録されていないことを示します。 RESULT=success MESSAGE=DEVICE_NOT_FOUND: Device with serial number JAD213082x9 is not registered with Security Services Exchange , X-Flow-Id: 63e48b4c-8426-48fb-9bd0-25fcd7777b99

-

デバイスのシリアル番号を入力して、Security Cloud Control でデバイスを再度要求します。詳細については、「デバイスのシリアル番号を使用した FDM 管理対象デバイスの導入準備」を参照してください。

-

デバイスに FDM による管理 デバイスアプリケーション(バージョン 6.7 以降)をインストールします。ゼロタッチプロビジョニングがデバイス上で開始され、デバイスが Cisco Cloud に登録されます。デバイスは Security Cloud Control によってオンボーディングされます。

別の地域の別のクラウドテナントによってすでに管理されている FDM による管理 デバイスのオンボーディング

デバイスが、以前に他の地域にある別の Security Cloud Control インスタンスによって管理されていた可能性があり、そのクラウドテナントに登録されています。

ケース 1:デバイスを所有するテナントにアクセスできる。

-

地域 1 の Security Cloud Control からデバイスインスタンスを削除します。

-

Firewall Device Manager で、 ページに移動します。デバイスが Security Cloud Control から削除されたことを示す警告メッセージが表示されます。

-

をクリックし、ドロップダウンリストから [クラウドサービスの登録解除(Unregister Cloud Services)] を選択します。

-

警告を確認してから、[登録解除(Unregister)] をクリックします。

-

地域 2 の Security Cloud Control からデバイスを要求します。

-

Firewall Device Manager で、に移動し、[Security Cloud Controlからテナントへの自動登録(Auto-enroll with Tenancy from Cisco Defense Orchestrator)] オプションを選択して [登録(Register)] をクリックします。デバイスは、新しい地域に属する新しいテナントにマッピングされ、Security Cloud Control によってオンボーディングされます。

ケース 2:デバイスを所有するテナントにアクセスできない。

-

コンソールポートから FXOS CLI に接続します。

-

現在の管理者パスワードを使用して FXOS にログインします。

-

FXOS CLI で、local-mgmt に接続します。firepower # connect local-mgmt

-

コマンドを実行して、クラウドテナントからデバイスを登録解除します。firepower(local-mgmt) # cloud deregister

-

登録解除が成功すると、CLI インターフェイスは成功メッセージを返します。

例:firepower(local-mgmt) # cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9

デバイスがクラウドから登録解除されます。

-

地域 2 の Security Cloud Control からデバイスを要求します。

-

Firewall Device Manager で、に移動し、[Security Cloud Controlからテナントへの自動登録(Auto-enroll with Tenancy from Cisco Defense Orchestrator)] オプションを選択して [登録(Register)] をクリックします。デバイスは、新しい地域に属する新しいテナントにマッピングされ、Security Cloud Control によってオンボーディングされます。

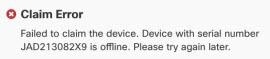

デバイスがオフラインである

原因

次のいずれかの理由により、デバイスが Cisco Cloud に到達できません。

-

デバイスのケーブル接続が正しくありません。

-

ネットワークには、デバイスのスタティック IP アドレスが必要な場合があります。

-

ネットワークでカスタム DNS が使用されているか、顧客のネットワークに外部 DNS ブロッキングが設定されています。

-

PPPoE 認証が必要です。(欧州地域共通)

-

FDM による管理 デバイスはプロキシの背後にあります。

解決策

-

デバイスにサインインし、ブートストラップ CLI プロセスまたは Security Cloud Control の簡単なセットアッププロセスを実行して、まずインターネットに接続できるようにデバイスを設定します。

-

ケーブル接続とネットワーク接続を確認します。

-

ファイアウォールがトラフィックをブロックしていないことを確認してください。

-

Security Services Exchange ドメインが到達可能であることを確認してください。詳細については、「ハードウェア設置に関する設定の前提条件」を参照してください。

デバイスの要求に失敗した

原因

このエラーは次のいずれかの理由で発生することがあります。

-

Security Services Exchange に一時的な問題が発生している可能性があります。

-

サーバーがダウンしている可能性があります。

解決策

-

Security Cloud Control で FDM による管理 デバイスインスタンスを削除します。

-

新しい FDM による管理 デバイスインスタンスを作成し、しばらくしてから再度デバイスを要求します。

(注) |

デバイスを要求できない場合は、ワークフローに移動してエラーメッセージを確認し、詳細を Security Cloud Control サポートチームに送信します。 |

プロビジョニングエラー

デバイスのパスワードは変更されていません

Security Cloud Control からデバイスを要求すると、デバイスの初期プロビジョニングが失敗し、[インベントリ(Inventory)] ページに「プロビジョニングされていません(Unprovisioned)」というメッセージが表示される場合があります。

原因

デフォルトパスワードが変更されていない新しい FDM による管理 デバイスに対して、Security Cloud Control FDM による管理 デバイスのシリアル番号オンボーディングウィザードで [デフォルトパスワードが変更された(Default Password Changed)] オプションを選択した可能性があります。

対処法

デバイスのパスワードを変更するには、[インベントリ(Inventory)] ページで [パスワードの入力(Enter Password)] をクリックする必要があります。Security Cloud Control は新しいパスワードで続行し、デバイスをオンボーディングします。

デバイスパスワードがすでに変更されている

Security Cloud Control からデバイスを要求すると、デバイスの初期プロビジョニングが失敗し、[インベントリ(Inventory)] ページに「プロビジョニングされていません(Unprovisioned)」というメッセージが表示される場合があります。

原因

デフォルトパスワードがすでに変更されている FDM による管理 デバイスに対して、Security Cloud Control FDM による管理 デバイスのシリアル番号オンボーディングウィザードで [デフォルトパスワードが変更されていない(Default Password Not Changed)] オプションを選択した可能性があります。

対処法

シリアル オンボーディング ウィザードで指定された新しいパスワードを無視するには、[インベントリ(Inventory)] ページで [確認して続行(Confirm and Proceed)] をクリックする必要があります。Security Cloud Control は古いパスワードで続行し、デバイスをオンボーディングします。

その他のエラーの場合

その他すべてのプロビジョニングエラーについては、[再試行(Retry)] をクリックしてプロビジョニングを再開できます。複数回再試行しても失敗する場合は、次の手順を実行します。

-

Security Cloud Control から FDM による管理 デバイスインスタンスを削除し、新しいインスタンスを作成します。オンボーディングの手順については、『Onboard an FDM-Managed Device using the Device Serial Number』を参照してください。

-

Firewall Device Manager で、に移動し、[Security Cloud Controlからテナントへの自動登録(Auto-enroll with Tenancy from Cisco Defense Orchestrator)] オプションを選択して [登録(Register)] をクリックします。

FDM による管理 HA 作成のトラブルシュート

イベントの説明エラー

Security Cloud Control で FDM による管理 HA ペアをオンボーディングまたは作成しようとすると、HA ペアの形成に失敗し、次のメッセージとともにエラーが表示される場合があります。

イベントの説明:CD App Sync エラーは、Cisco Threat Response がアクティブデバイスで有効になっていて、スタンバイでは有効になっていない場合に表示されます(Event description: CD App Sync

error is Cisco Threat Response is enabled on Active but not on Standby)

このエラーが表示された場合、HA ペア内の一方または両方のデバイスが、イベントを Security Cloud Control、Firepower Threat Response、または Cisco Success Network などの Cisco Cloud サーバーに送信できるように設定されていません。

Firewall Device Manager UI から、[Cisco Cloudにイベントを送信(Send Events to the Cisco Cloud)] 機能を有効にする必要があります。詳細については、実行しているバージョンの Firepower Device Manager 設定ガイド [英語] の「Configuring Cloud Services」の章を参照してください。https://www.cisco.com/c/en/us/support/security/firepower-ngfw/products-installation-and-configuration-guides-list.html

HA を作成後、デバイスの 1 つが不良状態になります。

HA の作成中にいずれかのデバイスが異常または障害状態になった場合は、HA ペアを解除してデバイスの状態を解決してから、HA を再作成します。フェールオーバーの履歴は、問題の診断に役立つ場合があります。FDM による管理 の高可用性フェールオーバーの履歴

をクリックします。

をクリックします。

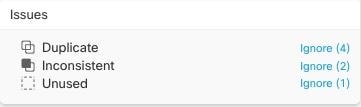

とは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは誤って作成され、同じ目的を果たし、さまざまなポリシーによって使用されます。重複オブジェクトの問題を解決した後、

とは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは誤って作成され、同じ目的を果たし、さまざまなポリシーによって使用されます。重複オブジェクトの問題を解決した後、

は、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。

は、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。

をクリックして、未使用のオブジェクトを

をクリックして、未使用のオブジェクトを  をクリックします。警告を読み、適切なアクションを実行します。

をクリックします。警告を読み、適切なアクションを実行します。

とは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーが異なる構成の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。

とは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーが異なる構成の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。

[再接続(Reconnect)]をクリックします。

[再接続(Reconnect)]をクリックします。 フィードバック

フィードバック