脅威防御 デバイスのオンボーディング

注目 |

Secure Firewall Device Manager (FDM)のサポートと機能は、要求があった場合にのみ利用できます。テナントで Firewall Device Manager サポートがまだ有効になっていない場合は、FDM による管理 デバイスを管理したり、デバイスに展開したりすることはできません。サポートチームにリクエストを送信して、このプラットフォームを有効にします。 |

脅威に対する防御 デバイスのオンボーディングにはさまざまな方法があります。登録キー方式を使用することが推奨されます。

デバイスのオンボーディング中に問題が発生した場合は、シリアル番号を使用した FDM による管理 デバイスのオンボーディングのトラブルシューティングまたはライセンス不足のために失敗で詳細を参照してください。

脅威防御 デバイスの クラウド提供型 Firewall Management Center へのオンボーディング

クラウド提供型 Firewall Management Center に対して、バージョン 7.2 以降を実行している 脅威に対する防御 デバイスを導入準備できます。詳細については、「Onboard an FTD to the Cloud-Delivered Firewall Management Center」[英語] を参照してください。

シリアル番号による 脅威防御 デバイスのオンボーディング

この手順では、サポートされているバージョンのソフトウェアを実行している Firepower 1000、Firepower 2100、または Cisco Secure Firewall 3100 シリーズの物理デバイスを導入準備する簡単な方法について説明します。デバイスを導入準備するには、デバイスのシャーシシリアル番号または PCA シリアル番号が必要です。また、インターネットに接続できるネットワークにデバイスが追加されていることを確認します。

工場から出荷された新しいデバイスも、すでに設定済みのデバイスもオンボーディングすることができます。Security Cloud Control

詳細については、「デバイスのシリアル番号を使用した FDM による管理 デバイスの導入準備」を参照してください。

登録キーを使用した 脅威防御 デバイスのオンボーディング

登録キーを使用して 脅威に対する防御 デバイスをオンボーディングすることが推奨されます。この方法は、DHCP を使用してデバイスに IP アドレスが割り当てられている場合に役立ちます。その IP アドレスが何らかの理由で変更された場合、登録キーを使用して導入準備していれば、脅威に対する防御 デバイスは Security Cloud Control に接続されたままになります。

ログイン情報を使用した 脅威防御 デバイスの導入準備

ネットワーク内でのデバイスの設定に応じて、デバイスの外部インターフェイス、内部インターフェイス、または管理インターフェイスの IP アドレスおよびデバイスのログイン情報を使用して 脅威に対する防御 デバイスをオンボーディングできます。ログイン情報を使用してデバイスを導入準備するには、ユーザー名、パスワード、IP アドレスを使用した FDM による管理 デバイスの導入準備を参照してください。インターフェイスアドレスを使用してオンボードするには、この記事で後述する「デバイスのアドレス指定」を参照してください。

Security Cloud Control を管理するには、デバイスへの HTTPS アクセスが必要です。デバイスへの HTTPS アクセスを許可する方法は、ネットワークでのデバイスの設定方法や、Secure Device Connector と Cloud Connector のどちらを使用してデバイスをオンボーディングしたかによって異なります。

(注) |

ソフトウェアバージョン 6.4 を使用しており、https://us.manage.security.cisco.com に接続する場合は、この方法で 脅威に対する防御 デバイスをオンボードする必要があります。登録キーによる方法は使用できません。 |

デバイスのログイン情報を使用して Security Cloud Control をデバイスに接続する場合、Security Cloud Control とデバイス間の通信を管理するために、ネットワークに Secure Device Connector(SDC)をダウンロードして展開することがベストプラクティスです。通常、これらのデバイスは非境界ベースであり、パブリック IP アドレスを持たないか、外部インターフェイスに開かれたポートを持っています。ログイン情報を使用してオンボードした 脅威に対する防御 デバイスは、SDC を使用して Security Cloud Control にオンボードできます。

お客様が 脅威に対する防御 デバイスを VPN 接続のヘッドエンドとしても使用している場合は、外部インターフェイスを使用してデバイスを管理することはできません。

脅威防御 クラスタのオンボーディング

Security Cloud Control にオンボーディングする前に、クラスタ化された 脅威に対する防御 デバイスをオンボーディングできます。クラスタリングにより、複数のファイアウォール 脅威に対する防御 ユニットを単一論理デバイスとしてグループ化することで、単一デバイスの利便性(管理、ネットワークへの統合)を提供し、同時に複数デバイスによる高いスループットと冗長性を実現できます。

クラスタ化された Secure Firewall Threat Defense デバイスのオンボーディングを参照してください。

導入準備に向けた FDM による管理 デバイス設定の前提条件

FDM による管理 デバイス管理

Secure Firewall Device Manager (FDM)が管理している 脅威に対する防御 デバイスのみオンボードできます。Secure Firewall Management Center が管理している 脅威に対する防御 デバイスは、クラウド提供型 Firewall Management Center で管理できません。

デバイスがローカル管理用に設定されていない場合は、デバイスをオンボードする前にローカル管理に切り替える必要があります。『Cisco Secure Firewall Threat Defense Configuration Guide for Firepower Device Manager』[英語] の「Switching Between Local and Remote Management」[英語] の章を参照してください。

ライセンシング

デバイスを Security Cloud Control にオンボードするには、デバイスに少なくとも ライセンスがインストールされている必要があります(ただし状況によってはスマートライセンスを適用できる場合もあります)。

|

オンボーディング方式 |

Secure Firewall Device Manager ソフトウェアバージョン |

90 日間の評価ライセンスは許可されていますか? |

オンボーディングするデバイスに予めスマートライセンスを付与できますか? |

オンボーディングするデバイスを予め Cisco Cloud サービスに登録できますか? |

|---|---|---|---|---|

|

ログイン情報(ユーザー名とパスワード) |

6.4 以降 |

対応 |

対応 |

対応 |

| 登録キー |

6.4 または 6.5 |

○ |

いいえ。スマートライセンスを登録解除してからデバイスをオンボードしてください。 |

該当なし |

|

登録キー |

6.6 以降 |

対応 |

対応 |

いいえ。Cisco Cloud サービスからデバイスを登録解除してからデバイスをオンボードしてください。 |

|

ゼロ タッチ プロビジョニング |

6.7 以降 |

対応 |

対応 |

対応 |

|

シリアル番号によるデバイスのオンボーディング |

6.7 以降 |

対応 |

対応 |

対応 |

詳細については『Cisco Firepower システム機能ライセンス』を参照してください。

デバイスのアドレス指定

FDM による管理 デバイスのオンボードに使用するアドレスは、静的アドレスにすることをお勧めします。デバイスの IP アドレスが DHCP によって割り当てられている場合は、デバイスの新しい IP アドレスが変更された際に、DDNS(ダイナミック ドメイン ネーム システム)を使用して、デバイスのドメイン名エントリを自動的に更新するのが最適な方法です。

(注) |

FDM による管理 デバイスはネイティブで DDNS をサポートしていないため、独自の DDNS を設定する必要があります。 |

重要 |

デバイスが DHCP サーバーから IP アドレスを取得し、DDNS サーバーが FDM による管理 デバイスのドメイン名エントリを新しい IP アドレスで更新されていない場合、またはデバイスが新しいアドレスを受け取った場合は、Security Cloud Control がデバイス用に管理する IP アドレスを変更し、その後デバイスを再接続できます。さらに良い方法は、登録キーを使用してデバイスをオンボードすることです。 |

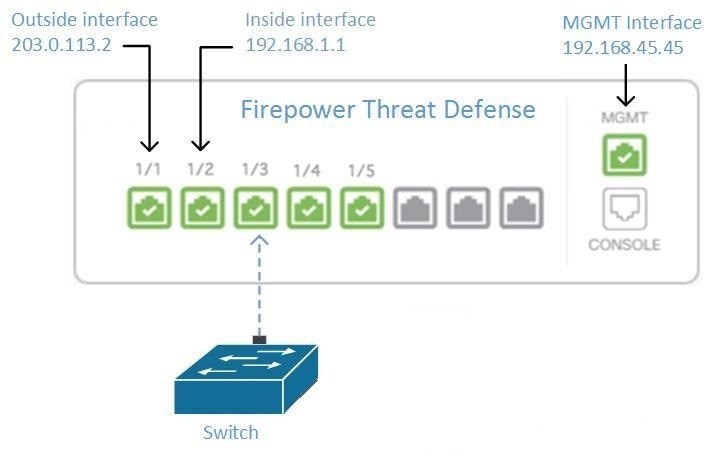

内部インターフェイスからの FDM による管理 デバイスの管理

専用の MGMT インターフェイスに組織内でルーティングできないアドレスが割り当てられている場合は、内部インターフェイスを使用して FDM による管理 デバイスを管理することが望ましい場合があります。たとえば、データセンターまたはラボ内からしか到達できない場合などです。

リモートアクセス VPN の要件

Security Cloud Control で管理する FDM による管理 デバイスがリモートアクセス VPN(RA VPN)接続を管理する場合、Security Cloud Control は内部インターフェイスを使用してデバイスを管理する必要があります。

次に行う作業:

FDM による管理 デバイスを設定する手順については、内部インターフェイスからの FDM による管理 デバイスの管理 に進んでください。

内部インターフェイスからの FDM による管理 デバイスの管理

設定方法は次のとおりです。

-

FDM による管理 デバイスが Security Cloud Control にオンボードされていないことが前提です。

-

データインターフェイスを内部インターフェイスとして設定します。

-

MGMT トラフィック(HTTPS)を受信するように内部インターフェイスを設定します。

-

Cloud Connector のアドレスがデバイスの内部インターフェイスに到達できるようにします。

始める前に

手順

|

ステップ 1 |

Secure Firewall Device Manager にログインします。 |

|

ステップ 2 |

[システム設定(System Settings)] メニューで、[管理アクセス(Management Access)] をクリックします。 |

|

ステップ 3 |

[データインターフェース(Data Interfaces)] タブをクリックし、[データインターフェースの作成(Create Data Interface)] を選択します。

|

|

ステップ 4 |

変更を展開します。これで、内部インターフェイスを使用してデバイスを管理できるようになりました。 |

次のタスク

Cloud Connector を使用している場合

上記の手順に加えて、以下の手順を実行します。

-

外部インターフェイス(203.0.113.2)から内部インターフェイス(192.168.1.1)への「NAT」を実行するステップを追加します。「インターフェイスアドレス」を参照してください。

-

上記の手順のステップ 3c では、「許可されたネットワーク」は、クラウドコネクタのパブリック IP アドレスを含むネットワーク グループ オブジェクトです。

-

クラウドコネクタのパブリック IP アドレスから外部インターフェイス(203.0.113.2)へのアクセスを許可するアクセス制御ルールの作成ステップを追加します。さまざまな Security Cloud Control リージョンのクラウドコネクタ IP アドレスのリストについては、参照してください。

FDM による管理 デバイスの導入準備

Security Cloud Control への FDM による管理 デバイスの導入準備をする際、登録トークンを使用した導入準備方法をお勧めします。Cloud Connector から FDM による管理 デバイスへの管理アクセスを許可するように内部インターフェイスを設定した後に、ユーザー名とパスワードを使用して FDM による管理 デバイスの導入準備をします。 詳細については、「ユーザー名、パスワード、IP アドレスを使用した FDM による管理 デバイスの導入準備」を参照してください。内部インターフェイスの IP アドレスを使用して接続します。上記シナリオでは、そのアドレスは 192.168.1.1 です。

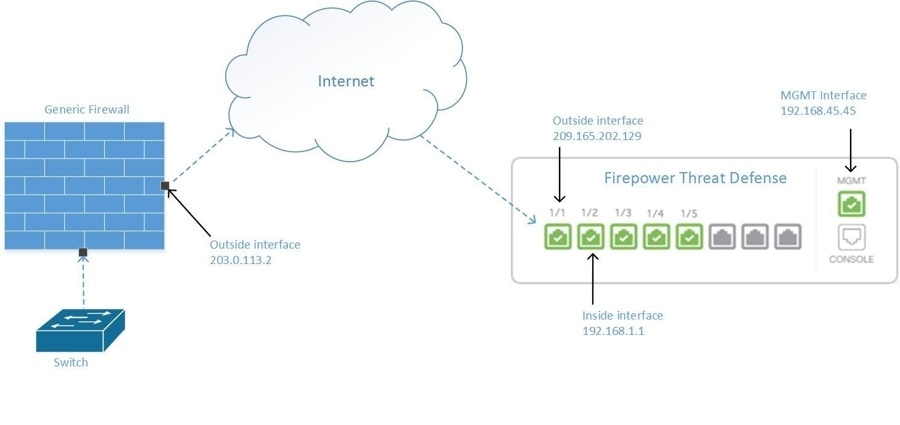

外部インターフェイスからの FDM による管理 デバイスの管理

分散拠点に 1 つのパブリック IP アドレスが割り当てられていて、Security Cloud Control が別の場所にある Cloud Connector を使用して管理されている場合は、外部インターフェイスから クラウド提供型 Firewall Management Center デバイスを管理することを推奨します。

この設定により、MGMT 物理インターフェイスがデバイスの管理インターフェイスでなくなるわけではありません。クラウド提供型 Firewall Management Center デバイスの設置場所にいる場合は、MGMT インターフェイスのアドレスに接続して、デバイスを直接管理できます。

リモートアクセス VPN の要件

クラウド提供型 Firewall Management Center を使用して管理するデバイスで、リモートアクセス VPN(RA VPN)接続を管理する場合、クラウド提供型 Firewall Management Center は外部インターフェイスを使用して クラウド提供型 Firewall Management Center デバイスを管理できません。代わりに、「内部インターフェイスからの FDM による管理 デバイスの管理」を参照してください。

次に行う作業:

クラウド提供型 Firewall Management Center デバイスを設定する手順については、FDM による管理 デバイスの外部インターフェイスを管理する に進んでください。

FDM による管理 デバイスの外部インターフェイスを管理する

設定方法は次のとおりです。

-

FDM による管理 デバイスが Security Cloud Control にオンボードされていないことが前提です。

-

データインターフェイスを外部インターフェイスとして設定します。

-

外部インターフェイスで管理アクセスを設定します。

-

Cloud Connector のパブリック IP アドレス(ファイアウォールによる NAT 処理済み)が外部インターフェイスに到達できるようにします。

始める前に

手順

|

ステップ 1 |

Secure Firewall Device Manager にログインします。 |

|

ステップ 2 |

[システム設定(System Settings)] メニューで、[管理アクセス(Management Access)] をクリックします。 |

|

ステップ 3 |

[データインターフェース(Data Interfaces)] タブをクリックし、[データインターフェースの作成(Create Data Interface)] を選択します。

|

|

ステップ 4 |

SDC または Cloud Connector のパブリック IP アドレスから FDM による管理 デバイスの外部インターフェイスへの管理トラフィック(HTTPS)を許可するアクセス コントロール ポリシーを、Secure Firewall Device Manager で作成します。このシナリオでは、送信元アドレスは 203.0.113.2 で、送信元プロトコルは HTTPS です。また、宛先アドレスは 209.165.202.129 で、宛先プロトコルは HTTPS です。 |

|

ステップ 5 |

変更を展開します。これで、外部インターフェイスを使用してデバイスを管理できるようになります。 |

次のタスク

Cloud Connector を使用している場合

プロセスは非常によく似ていますが、次の 2 つの点が異なります。

-

上記の手順のステップ 3c では、「許可されたネットワーク」は、クラウドコネクタのパブリック IP アドレスを含むネットワーク グループ オブジェクトです。さまざまな Security Cloud Control リージョンのクラウドコネクタ IP アドレスのリストについては、「Cloud Connector を介したデバイスの Security Cloud Control への接続」を参照してください。

-

上記の手順のステップ 4 では、Cloud Connector のパブリック IP アドレスから外部インターフェイスへのアクセスを許可するアクセス制御ルールを作成します。

FDM による管理 デバイスの Security Cloud Control への導入準備を行う際は、「登録トークンの導入準備」のアプローチを推奨します。Cloud Connector からの管理アクセスを許可するように外部インターフェイスを設定した後に、FDM による管理 デバイスの導入準備を行います。外部インターフェイスの IP アドレスを使用して接続します。このシナリオでは、該当するアドレスは 209.165.202.129 です。

Security Cloud Control への FDM による管理 デバイスの へのオンボード

次の手順を使用して、次の方法で FDM による管理 を Security Cloud Control にオンボードします。

ユーザー名、パスワード、IP アドレスを使用した FDM による管理 デバイスの導入準備

この手順に従い、デバイスのログイン情報とデバイスの管理 IP アドレスのみを使用して FDM による管理 デバイスの導入準備を行います。これは、FDM による管理 デバイスを導入準備する際の最も簡単な方法です。ただし、Security Cloud Control への FDM による管理 デバイスの導入準備で推奨される方法は、登録キーの使用です。

始める前に

重要 |

Security Cloud Control に FDM による管理 デバイスを導入準備する前に、「Onboard an FDM-Managed Device」[英語]と「管理対象デバイスへの Security Cloud Control の接続」を確認してください。これらの資料には、デバイスのオンボーディングに必要な一般的なデバイス要件とオンボーディングの前提条件が示されています。 |

-

ログイン情報方式を使用して FDM による管理 デバイスを導入準備するには、次の情報が必要です。

-

Security Cloud Control がデバイスへの接続に使用するデバイスログイン情報。

-

デバイスの管理に使用しているインターフェイスの IP アドレス。このインターフェイスは、ネットワークの設定方法に応じて、管理インターフェイス、内部インターフェイス、または外部インターフェイスになります。

-

デバイスを Security Cloud Control に導入準備するには、Secure Firewall Device Manager で管理し、ローカル管理用に設定する必要があります。Secure Firewall Management Center では管理できません。

-

(注) |

FDM による管理 デバイスがソフトウェアバージョン 6.4 を実行しており、https://eu.manage.security.cisco.com に接続する場合は、この方法を使用する必要があります。ソフトウェアバージョン 6.5 以降を実行している FDM による管理 デバイスのみを導入準備できます。 |

手順

|

ステップ 1 |

Security Cloud Control にログインします。 |

||

|

ステップ 2 |

左側のペインで をクリックします。 |

||

|

ステップ 3 |

青色のプラスボタン |

||

|

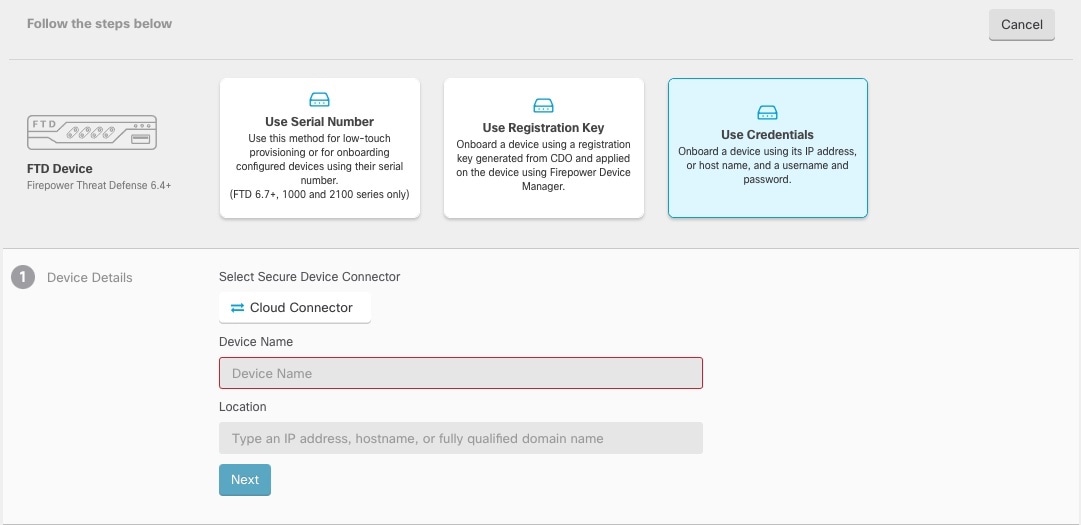

ステップ 4 |

[FTD] をクリックします。

|

||

|

ステップ 5 |

導入準備ウィザードで、[クレデンシャルの使用(Use Credentials)] をクリックします。 |

||

|

ステップ 6 |

[デバイスの詳細(Device Details)] ステップで、以下の手順を実行します。

|

||

|

ステップ 7 |

[データベースの更新(Database Updates)] 領域では、[セキュリティ更新を即時に実行し、定期更新を有効にする(Enable Immediately security updates、and enable recurring updates)] がデフォルトで有効になっています。このオプションは、セキュリティ更新をすぐにトリガーするとともに、毎週月曜日の午前 2 時に追加の更新をチェックするようにデバイスを自動的にスケジュールします。詳細については、『Update FTD Security Databases』と『Schedule a Security Database Update』を参照してください。 このオプションを無効にしても、以前に FDM を使用して設定したスケジュール済みの更新には影響しません。 [次へ(Next)] をクリックします。 |

||

|

ステップ 8 |

デバイス管理者のユーザー名とパスワードを入力し、[次へ(Next)] をクリックします。 |

||

|

ステップ 9 |

デバイスの Secure Firewall Device Manager に保留中の変更がある場合は通知され、変更を元に戻すか、マネージャにログインして保留中の変更を展開できます。Secure Firewall Device Manager に保留中の変更がない場合、プロンプトは表示されません。 |

||

|

ステップ 10 |

(任意)デバイスにラベルを追加します。詳細については、『Labels and Label Groups』を参照してください。 |

登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM による管理 デバイスの導入準備

この手順では、登録キーを使用して FDM による管理 デバイスを導入準備する方法について説明します。この方法は FDM による管理 デバイスを Security Cloud Control に導入準備するための推奨される方法であり、DHCP を使用して FDM による管理 デバイスに IP アドレスが割り当てられている場合に適しています。その IP アドレスが何らかの理由で変更されても、FDM による管理 デバイスは Security Cloud Control に接続されたままになります。さらに、FDM による管理 デバイスはローカルエリアネットワーク上のアドレスを持つことができ、外部ネットワークにアクセスできる限り、この方法で Security Cloud Control に導入準備できます。

警告 |

SecureX または Cisco Threat Response(CTR)アカウントをすでにお持ちの場合、デバイスを SecureX に登録するには、Security Cloud Control テナントと SecureX/CTR アカウントを統合する必要があります。アカウントがマージされるまで、デバイスのイベントを SecureX で表示したり、他の SecureX 機能を利用したりすることはできません。SecureX で Security Cloud Control モジュールを作成する前に、アカウントをマージすることを強くお勧めします。アカウントは、SecureX ポータルからマージできます。手順については、「アカウントの統合」を参照してください。 |

オンボーディング前

-

バージョン 6.4 を実行しているお客様の場合、このオンボーディング方法は US リージョン(https://us.manage.security.cisco.com)でのみサポートされます。

-

バージョン 6.4 を実行し、EU リージョンに接続しているお客様の場合、デバイスのユーザー名、パスワード、および IP アドレスを使用してデバイスをオンボードする必要があります。

-

バージョン 6.5 以降を実行しており、US、EU、または APJ リージョンのいずれかに接続しているお客様は、登録キーを使用してオンボードできます。

-

Security Cloud Control を FDM による管理 デバイスに接続するために必要なネットワーク要件を 管理対象デバイスへの Security Cloud Control の接続 で確認します。

-

Secure Firewall Management Center ではなく、Secure Firewall Device Manager でデバイスが管理されていることを確認してください。

-

バージョン 6.4 および 6.5 を実行しているデバイスは、登録キーを使用してデバイスをオンボーディングしてから、デバイスを Cisco Smart Software Manager に登録する必要があります。それらの FDM による管理 デバイスを Security Cloud Control にオンボーディングする前に、デバイスのスマートライセンスを登録解除する必要があります。下の「スマートライセンス取得済みの Firewall Device Manager の登録解除」を参照してください。

-

デバイスが 90 日間の評価ライセンスを使用している可能性があります。

-

FDM による管理 デバイスにログインし、デバイスで待機している保留中の変更がないことを確認します。

-

FDM による管理 デバイスで DNS が正しく設定されていることを確認します。

-

FDM による管理 デバイスでタイムサービスが正しく設定されていることを確認します。

-

FDM による管理 デバイスに正しい日付と時刻が表示されていることを確認します。そうでない場合はオンボーディングが失敗します。

次の作業

次の 2 つの操作のいずれかを実行します。

-

FDM による管理 デバイスにすでにスマートライセンスが適用されている場合は、Cisco Smart Software Manager から、このデバイスの登録を解除します。登録キーを使用してデバイスを Security Cloud Control にオンボードする前に、Cisco Smart Software Manager からデバイスの登録を解除する必要があります。スマートライセンス取得済み FDM による管理 デバイスの登録解除に進みます。

-

デバイスにスマートライセンスが適用されていない場合は、登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM による管理 デバイスの導入準備手順に進みます。

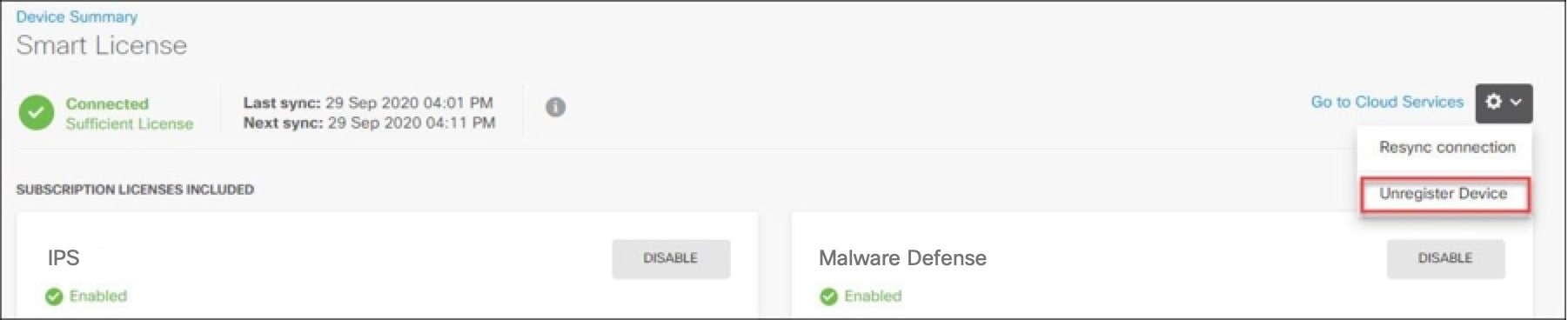

スマートライセンス取得済み FDM による管理 デバイスの登録解除

導入準備するデバイスがバージョン 6.4 または 6.5 を実行しており、すでにスマートライセンスが付与されている場合、デバイスは Cisco Smart Software Manager に登録されている可能性があります。登録キーを使用してデバイスを Security Cloud Control にオンボードする前に、Cisco Smart Software Manager からデバイスの登録を解除する必要があります。登録を解除すると、仮想アカウントでデバイスに関連付けられている基本ライセンスとすべてのオプション ライセンスが解放されます。

デバイスの登録を解除すると、デバイスの現在の設定とポリシーはそのまま機能しますが、変更を加えたり展開したりすることはできません。

手順

|

ステップ 1 |

Secure Firewall Device Manager を使用してデバイスにログオンします。 |

|

ステップ 2 |

上部のタブのデバイスアイコンをクリックします。

|

|

ステップ 3 |

[スマートライセンス(Smart License)] 領域で、 [設定の表示(View Configuration)] をクリックします。 |

|

ステップ 4 |

[クラウドサービスに移動(Go to Cloud Services)] 歯車メニューをクリックして、[デバイスの登録解除(Unregister Device)] を選択します。

|

|

ステップ 5 |

警告を確認し、[登録解除(Unregister)] をクリックしてデバイスの登録を解除します。 |

次のタスク

Security Cloud Control に導入準備するためにデバイスの登録を解除した場合は、登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM による管理 デバイスの導入準備手順 に進みます。

登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM による管理 デバイスの導入準備手順

登録キーを使用して FDM による管理 をオンボードするには、次の手順に従います。

始める前に

登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM による管理 デバイスの導入準備で説明されている前提条件を確認します。

手順

|

ステップ 1 |

Security Cloud Control にログインします。 |

||

|

ステップ 2 |

左側のペインで をクリックします。 |

||

|

ステップ 3 |

青色のプラスボタン |

||

|

ステップ 4 |

[FTD] をクリックします。

|

||

|

ステップ 5 |

[FTD デバイスのオンボード(Onboard FTD Device)] 画面で、[登録キーの使用(Use Registration Key)] をクリックします。 |

||

|

ステップ 6 |

[デバイス(Device Name)] フィールドにデバイス名を入力します。デバイスのホスト名またはその他の任意の名前にすることができます。 |

||

|

ステップ 7 |

[データベースの更新(Database Updates)] 領域では、[セキュリティ更新を即時に実行し、定期更新を有効にする(Enable Immediately security updates、and enable recurring updates)] オプションがデフォルトで有効になっています。このオプションは、セキュリティ更新をすぐにトリガーするとともに、毎週月曜日の午前 2 時に追加の更新をチェックするようにデバイスを自動的にスケジュールします。詳細については、『Update FTD Security Databases』と『Schedule a Security Database Update』を参照してください。

|

||

|

ステップ 8 |

Security Cloud Control によって [登録キーの作成(Create Registration Key)] 領域に登録キーが生成されます。

|

||

|

ステップ 9 |

[コピー(Copy)] アイコン

[インベントリ(Inventory)] ページで、 デバイスの接続状態が「プロビジョニング解除(Unprovisioned)」になっていることを確認できます。[プロビジョニング解除(Unprovisioned)] の下に表示される登録キーを Firewall Device Manager にコピーして、オンボーディングプロセスを完了します。 |

||

|

ステップ 10 |

Security Cloud Control にオンボードするデバイスの Secure Firewall Device Manager にログインします。 |

||

|

ステップ 11 |

[システム設定(System Settings)] で、[クラウドサービス(Cloud Services)] をクリックします。 |

||

|

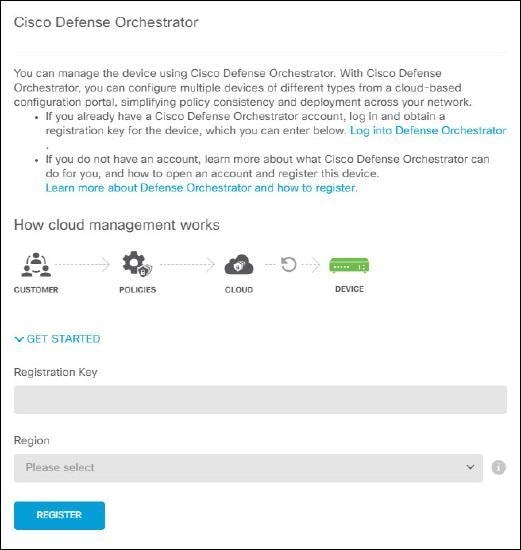

ステップ 12 |

Security Cloud Control タイルで、[はじめに(Get Started)] をクリックします。 |

||

|

ステップ 13 |

[リージョン(Region)] フィールドで、テナントが割り当てられている Cisco Cloud のリージョンを選択します。

|

||

|

ステップ 14 |

[登録キー(Registration Key)] フィールドに、Security Cloud Control で生成した登録キーを貼り付けます。

|

||

|

ステップ 15 |

[登録(Register)] をクリックし、[シスコの開示情報を受け入れる(Accept the Cisco Disclosure)] をクリックします。 |

||

|

ステップ 16 |

Security Cloud Control に戻ります。デバイスに適用するすべてのライセンスを選択します。 詳細については、「スマートライセンスの適用または更新」を参照してください。[スキップ(Skip)] をクリックして、90 日間の評価ライセンスでオンボーディングを続行することもできます。 |

||

|

ステップ 17 |

Security Cloud Control に戻り、[インベントリ(Inventory)] ページを開き、デバイスのステータスが [プロビジョニング解除(Unprovisioned)] から [検索中(Locating)]、[同期中(Syncing)]、[同期済み(Synced)] に変わっていくことを確認します。 |

登録キーを使用したソフトウェアバージョン 6.6 以降を実行する FDM による管理 デバイスの導入準備

この手順では、登録キーを使用して、バージョン 6.6 以降を実行している FDM による管理 デバイスを導入準備する方法について説明します。この方法は FDM による管理 デバイスを Security Cloud Control に導入準備するための推奨される方法であり、DHCP を使用して FDM による管理 デバイスに IP アドレスが割り当てられている場合に適しています。その IP アドレスが何らかの理由で変更されても、FDM による管理 デバイスは Security Cloud Control に接続されたままになります。さらに、FDM による管理 デバイスはローカルエリアネットワーク上のアドレスを持つことができ、外部ネットワークにアクセスできる限り、この方法で Security Cloud Control に導入準備できます。

警告 |

SecureX または Cisco Threat Response(CTR)アカウントをすでにお持ちの場合、デバイスを SecureX に登録するには、Security Cloud Control テナントと SecureX/CTR アカウントを統合する必要があります。アカウントがマージされるまで、デバイスのイベントを SecureX で表示したり、他の SecureX 機能を利用したりすることはできません。SecureX で Security Cloud Control モジュールを作成する前に、アカウントをマージすることを強くお勧めします。アカウントは、SecureX ポータルからマージできます。手順については、「アカウントの統合」を参照してください。 |

バージョン 6.4 または 6.5 を実行している FDM による管理 デバイスを導入準備する場合は、「登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM 管理対象デバイスの導入準備」を参照してください。

オンボーディング前

-

このオンボーディング方法は、現在、バージョン 6.6 以降で、https://us.manage.security.cisco.com、https://eu.manage.security.cisco.com、または https://apj.manage.security.cisco.com に接続するお客様にご利用いただけます。

-

Security Cloud Control を FDM による管理 デバイスに接続するために必要なネットワーク要件を 管理対象デバイスへの Security Cloud Control の接続 で確認します。

-

Secure Firewall Management Center ではなく、Secure Firewall Device Manager でデバイスが管理されていることを確認してください。

-

デバイスで 90 日間の評価ライセンスを使用することも、スマートライセンスを使用することもできます。バージョン 6.6 以降を実行しているデバイスは、インストールされているスマートライセンスを登録解除することなく、登録キーを使用して Security Cloud Control に導入準備できます。

-

デバイスはまだ Cisco Cloud サービスに登録することはできません。導入準備の前に、以下の「Cisco Cloud サービスから FDM による管理 デバイスを登録解除する」を参照してください。

-

デバイスの Secure Firewall Device Manager UI にログインし、デバイスで待機している保留中の変更がないことを確認します。

-

FDM による管理 デバイスで DNS が正しく設定されていることを確認します。

-

FDM による管理 デバイスでタイムサービスが設定されていることを確認します。

-

FDM による管理 デバイスに正しい日付と時刻が表示されていることを確認します。そうでない場合はオンボーディングが失敗します。

次に行う作業:

次のいずれかの操作を実行します。

-

バージョン 6.6 以降を実行している FDM による管理 デバイスがすでに Cisco Cloud サービスに登録されている場合は、デバイスを導入準備する前に登録を解除する必要があります。Cisco Cloud サービスから FDM による管理 デバイスを登録解除するに進みます。

-

デバイスが Cisco Cloud サービスに登録されていない場合は、登録キーを使用してソフトウェアバージョン 6.6 以降を実行している FDM による管理 デバイスの導入準備手順に進みます。

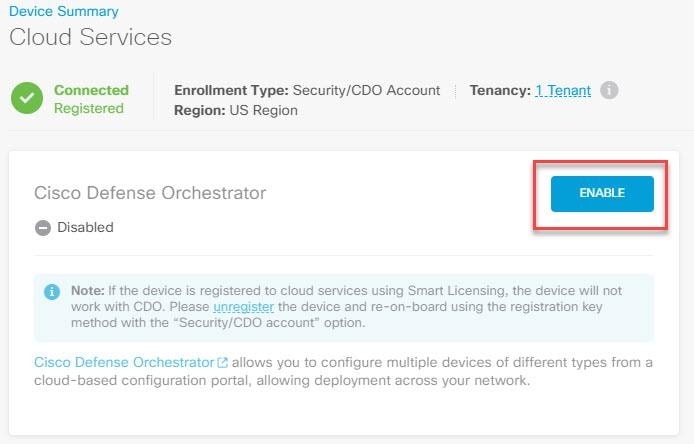

Cisco Cloud サービスから FDM による管理 デバイスを登録解除する

次に、Cisco Cloud サービスからデバイスを登録解除する手順を示します。登録キーを使用して Security Cloud Control への FDM による管理 デバイスの導入準備をする前に、この方法を使用します。

(注) |

バージョン 7.0 以降を実行している仮想 FDM による管理 デバイスを導入準備する場合、仮想 FDM による管理 デバイスを Security Cloud Control に登録すると、パフォーマンス階層型のスマートライセンスの選択が、デフォルトの階層である [可変(Variable)] に自動的にリセットされます。オンボーディング後に、Secure Firewall Device Manager UI を使用して、デバイスに関連付けられたライセンスに一致する層を手動で再選択する必要があります。 |

そのデバイスが Cisco Cloud サービスに登録されていないことをチェックして確認するには、次の手順を実行します。

手順

|

ステップ 1 |

Secure Firewall Device Manager を使用してデバイスにログオンします。 |

|

ステップ 2 |

上部のタブのデバイスアイコンをクリックします。

|

|

ステップ 3 |

[システム設定(System Settings)] メニューを展開し、[クラウドサービス(Cloud Services)] をクリックします。 |

|

ステップ 4 |

[クラウドサービス(Cloud Services)] ページで、歯車メニューをクリックし、[クラウドサービスの登録解除(Unregister Cloud Services)] を選択します。

|

|

ステップ 5 |

警告を確認し、[登録解除(Unregister)] をクリックしてデバイスの登録を解除します。 |

次のタスク

登録キーを使用してソフトウェアバージョン 6.6 以降を実行している FDM による管理 デバイスの導入準備手順

登録キーを使用して FDM による管理 デバイスを導入準備するには、次の手順に従います。

手順

|

ステップ 1 |

Security Cloud Control にログインします。 |

||

|

ステップ 2 |

左側のペインで をクリックします。 |

||

|

ステップ 3 |

青色のプラスボタン |

||

|

ステップ 4 |

[FTD] をクリックします。

|

||

|

ステップ 5 |

[FTD デバイスのオンボード(Onboard FTD Device)] 画面で、[登録キーの使用(Use Registration Key)] をクリックします。 |

||

|

ステップ 6 |

[デバイス(Device Name)] フィールドにデバイス名を入力します。デバイスのホスト名またはその他の任意の名前にすることができます。 |

||

|

ステップ 7 |

[データベースの更新(Database Updates)] 領域では、[セキュリティ更新を即時に実行し、定期更新を有効にする(Immediately perform security updates, and enable recurring updates)] がデフォルトで有効になっています。このオプションは、セキュリティ更新をすぐにトリガーするとともに、毎週月曜日の午前 2 時に追加の更新をチェックするようにデバイスを自動的にスケジュールします。詳細については、『Update FTD Security Databases』と『Schedule a Security Database Update』を参照してください。

|

||

|

ステップ 8 |

Security Cloud Control によって [登録キーの作成(Create Registration Key)] 領域に登録キーが生成されます。

|

||

|

ステップ 9 |

[コピー(Copy)] アイコン

[インベントリ(Inventory)] ページで、 デバイスの接続状態が「プロビジョニング解除(Unprovisioned)」になっていることを確認できます。[プロビジョニング解除(Unprovisioned)] の下に表示される登録キーを Firewall Device Manager にコピーして、オンボーディングプロセスを完了します。 |

||

|

ステップ 10 |

オンボーディングするデバイスの Secure Firewall Device Manager にログインします。 |

||

|

ステップ 11 |

[システム設定(System Settings)] で、[クラウドサービス(Cloud Services)] をクリックします。 |

||

|

ステップ 12 |

[リージョン(Region)] フィールドで、テナントが割り当てられている Cisco Cloud のリージョンを選択します。 |

||

|

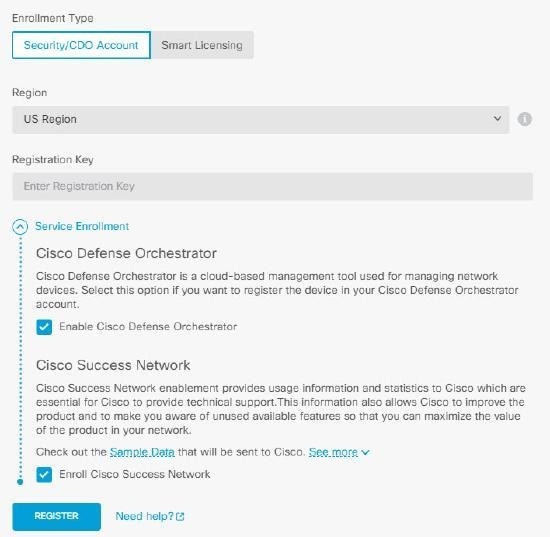

ステップ 13 |

[登録タイプ(Enrollment Type)] 領域で、[セキュリティ/アカウント(Security/Account)] をクリックします。

|

||

|

ステップ 14 |

[登録キー(Registration Key)] フィールドに、Security Cloud Control で生成した登録キーを貼り付けます。 |

||

|

ステップ 15 |

バージョン 6.7 以降を実行しているデバイスの場合、[サービス登録(Service Enrollment)] 領域で、[Cisco Security Cloud Controlを有効にする(Enable Cisco Defense Orchestrator)] をオンにします。 |

||

|

ステップ 16 |

Cisco Success Network Enrollment の登録に関する情報を確認します。参加しない場合は、[Cisco Success Networkに登録(Enroll Cisco Success Network)] チェックボックスをオフにします。 |

||

|

ステップ 17 |

[登録(Register)] をクリックし、[シスコの開示情報を受け入れる(Accept the Cisco Disclosure)] をクリックします。Secure Firewall Device Manager により登録要求が Security Cloud Control に送信されます。 |

||

|

ステップ 18 |

Security Cloud Control に戻り、[登録キーの作成(Create Registration Key)] 領域で [次へ(Next)] をクリックします。 |

||

|

ステップ 19 |

デバイスに適用するすべてのライセンスを選択します。[次へ(Next)] をクリックします。 |

||

|

ステップ 20 |

Security Cloud Control に戻り、[インベントリ(Inventory)] ページを開き、デバイスのステータスが [プロビジョニング解除(Unprovisioned)] から [検索中(Locating)]、[同期中(Syncing)]、[同期済み(Synced)] に変わっていくことを確認します。 |

デバイスのシリアル番号を使用した FDM による管理 デバイスの導入準備

この手順により、FDM による管理 デバイスを簡単にセットアップして Security Cloud Control にオンボーディングできます。必要なのは、デバイスのシャーシのシリアル番号または PCA シリアル番号だけです。デバイスのオンボード時に、スマートライセンスを適用するか、90 日間の評価ライセンスを使用できます。

オンボーディング手順を実行する前に、使用例を読んで概念を理解してください。

重要 |

FDM による管理 デバイスをオンボーディングするためのこれらの方法は、バージョン 6.7 以降を実行しているデバイスでのみ使用できます。 |

使用例

-

デバイスのシリアル番号を使用した FDM による管理 デバイスの導入準備:ネットワークに追加され、インターネットを介して到達できる、工場出荷状態の新しい FDM による管理 デバイスのオンボーディング。デバイスの初期デバイス セットアップ ウィザードは完了してしない。

-

デバイスのシリアル番号を使用した構成済み FDM による管理 デバイスの導入準備:ネットワークにすでに追加されインターネットから到達可能な、設定済みの FDM による管理 デバイス、またはアップグレードされたデバイスのオンボーディング。初期デバイス セットアップ ウィザードは、デバイスで完了している。

重要 |

この方法を使用して、デバイスでサポートされる古いソフトウェアバージョンで実行されているデバイスをオンボーディングする場合は、アップグレードではなく、そのデバイスでソフトウェアの新規インストール(再イメージ化)を実行する必要があります。 |

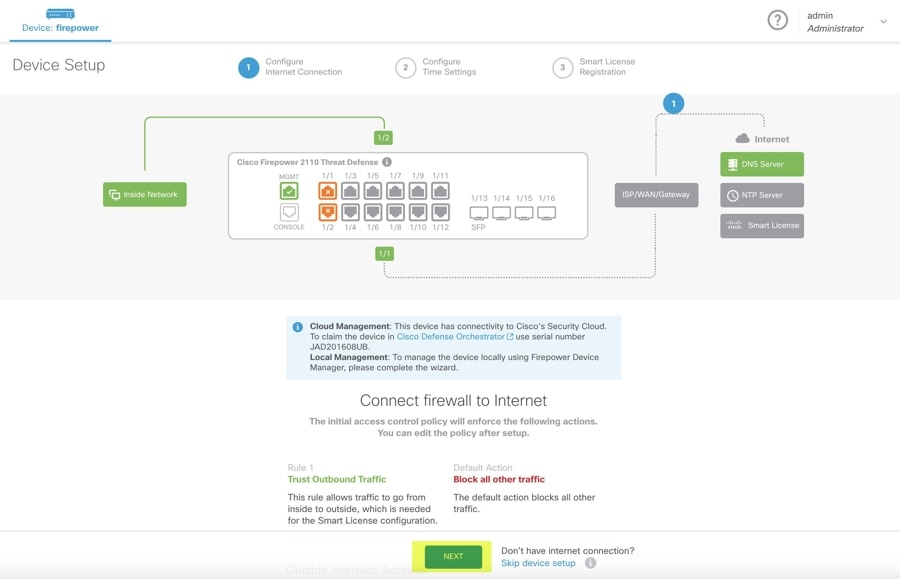

FDM による管理を使用した ゼロ タッチ プロビジョニング デバイスの導入準備ワークフローと前提条件

ゼロ タッチ プロビジョニングは、工場出荷状態の新しい Firepower 1000、Firepower 2100、または Cisco Secure Firewall 3100 シリーズのデバイスを自動的にプロビジョニングして設定できるようにする機能です。これにより、Security Cloud Control へのデバイスの導入準備にともなう手動タスクの多くが不要になります。ゼロタッチプロビジョニングは、従業員がネットワークデバイスの操作に慣れていないリモートオフィスやその他の場所を対象としています。

ゼロタッチプロビジョニング プロセスを使用するには、デバイスを Security Cloud Control に導入準備し、インターネットにアクセスできるネットワークに接続して、デバイスの電源を入れます。詳細については、「デバイスのシリアル番号を使用した構成済み FDM による管理 デバイスの導入準備」を参照してください。

(注) |

Security Cloud Control にオンボーディングする前か後にデバイスの電源を入れますが、最初にデバイスを Security Cloud Control にオンボーディングしてから、デバイスの電源を入れてブランチネットワークに接続することをお勧めします。Security Cloud Control にデバイスをオンボーディングすると、デバイスは Cisco Cloud の Security Cloud Control テナントに関連付けられ、Security Cloud Control は自動的にデバイス構成を同期させます。 |

この手順を使用して、外部ベンダーから購入したデバイスをオンボードしたり、別のリージョンにある別のクラウドテナントによってすでに管理されているデバイスをオンボードしたりもできます。ただし、デバイスが外部ベンダーのクラウドテナントまたは別のリージョンのクラウドテナントにすでに登録されている場合、Security Cloud Control はデバイスをオンボードせず、「デバイスのシリアル番号がすでに要求されている(Device serial number already claimed)」というエラーメッセージを表示します。このような場合、Security Cloud Control 管理者は、デバイスのシリアル番号を以前のクラウドテナントから登録解除してから、独自のテナントで Security Cloud Control デバイスを要求する必要があります。トラブルシューティングの章の「デバイスのシリアル番号がすでに要求されている」を参照してください。

デバイスの [接続(Connectivity)] ステータスが [オンライン(Online)] に変更され、[設定(Configuration)] ステータスが [同期済み(Synced)] に変更されます。FDM による管理 デバイスは Security Cloud Control に導入準備されています。

ハードウェアの背面パネルでステータス LED(Firepower 1010)、SYS LED(Firepower 2100)、または S LED(Cisco Secure Firewall 3100)が緑色に点滅しているのを確認できます。デバイスがクラウドに接続されている場合、デバイスの LED は緑色で点滅し続けます。デバイスが Cisco Cloud に接続できない場合、または接続後に接続が失われた場合、ステータス LED(Firepower 1010)、SYS LED(Firepower 2100)、または M LED(Cisco Secure Firewall 3100)が交互に緑色とオレンジ色に点滅しているのを確認できます。

LED インジケータについて理解するには、「ゼロ タッチ プロビジョニングを使用した Cisco Firepower ファイアウォールのインストール」のビデオをご覧ください。

重要 |

これまでに FDM による管理 デバイスコンソール、SSH、Secure Firewall Threat Defense にログインしている場合は、最初のログイン時にデバイスのパスワードを変更しているはずです。それでも、Security Cloud Control を使用したデバイスの導入準備にゼロタッチプロビジョニング プロセスを使用できます。Secure Firewall Threat Defense にログイン後、デバイスのセットアップウィザードで、外部インターフェイスの設定ステップを完了しないでください。このステップを完了すると、デバイスはクラウドから登録解除され、ゼロタッチプロビジョニング プロセスを使用できなくなります。 |

Secure Firewall Threat Defense にログインすると、ダッシュボードに次の画面が表示されます。

Secure Firewall Threat Defense UI では先に進まず、シリアル番号のオンボーディングウィザードに移動し、デバイスをオンボーディングしてください。ここでは、デバイスパスワードが変更されているため、[デフォルトパスワード変更済み(Default Password Changed)] を選択する必要があります。

前提条件

ソフトウェアおよびハードウェアの要件

FDM による管理 デバイスは、シリアル番号による導入準備をサポートするソフトウェアを実行している必要があります。参考として次の表をご覧ください。

| ゼロ タッチ プロビジョニングをサポートするファイアウォールモデル番号 |

サポート対象のファイアウォール ソフトウェア バージョン |

ソフトウェア パッケージ |

|---|---|---|

|

Firepower 1000 シリーズ デバイスモデル:1010、1120、1140、1150 |

6.7 以降 |

SF-F1K-TDx.x-K9 |

|

Firepower 2100 シリーズ デバイスモデル:2110、2120、2130、2140 |

6.7 以降 |

SF-F2K-TDx.x-K9 |

|

Cisco Secure Firewall 3100 シリーズ デバイスモデル:3110、3120、3130、3140 |

7.1 以降 |

SF-F3K-TDx.x-K9 |

管理プラットフォームが正しいバージョンを実行していることを確認します。

| マネージャ |

サポートされるバージョン |

|---|---|

|

Secure Firewall Device Manager |

7.0 以降 |

|

オンプレミス Firewall Management Center |

7.2 以降 |

|

クラウド提供型 Firewall Management Center |

N/A |

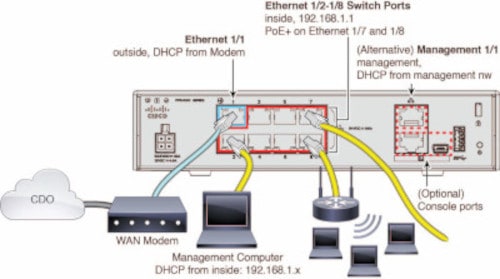

ハードウェア設置に関する構成の前提条件

-

分散拠点のネットワークは 192.168.1.0/24 アドレス空間を使用できません。イーサネット 1/1(外部)上のネットワークは、192.168.1.0/24 アドレス空間を使用できません。FDM 6.7 を実行している 1000 および 2100 シリーズデバイスのイーサネット 1/2 「内部」インターフェイスのデフォルト IP アドレスは 192.168.1.1 であり、WAN モデムがそのサブネット上にある場合、WAN モデムによって割り当てられた DHCP アドレスと競合する可能性があります。

-

内部:イーサネット 1/2、IP アドレス 192.168.1.1

-

外部:イーサネット 1/1、DHCP からの IP アドレス、またはセットアップ時に指定したアドレス

外部インターフェイスの設定を変更できない場合は、Secure Firewall Device Manager を使用してイーサネット 1/2 の「内部」インターフェイス設定のサブネットを変更し、競合を回避します。たとえば、次のサブネット設定に変更できます。

-

IP アドレス:192.168.95.1

-

DHCP サーバーの範囲:192.168.95.5 ~ 192.168.95.254

物理インターフェイスの設定手順については、『Secure Firewall Device Manager Configuration Guide』[英語] を参照してください。「Interfaces」の章の「Configure a Physical Interface」を参照してください。

-

-

脅威に対する防御 デバイスがインストールされ、Cisco Cloud に接続されている必要があります。

-

デバイスの外部インターフェイスまたは管理インターフェイスは、DHCP アドレッシングを提供するネットワークに接続する必要があります。通常、デバイスには外部インターフェイスまたは管理インターフェイスにデフォルトの DHCP クライアントがあります。

(注)

管理インターフェイスが DHCP サーバーを備えたネットワークに接続されている場合、Linux スタックによって開始されるトラフィックの外部インターフェイスよりも優先されます。

-

シリアルオンボーディング方法の次の Security Services Exchange ドメインにアクセスできるようにするには、外部または管理インターフェイスにアクセスする必要があります。

-

オーストラリア地域

-

api.aus.sse.itd.cisco.com

-

est.sco.cisco.com(地理的に共通)

-

mx*.aus.sse.itd.cisco.com(現在は mx01.aus.sse.itd.cisco.com のみ)

-

dex.aus.sse.itd.cisco.com(カスタマーサクセス用)

-

eventing-ingest.aus.sse.itd.cisco.com(CTR および Security Cloud Control 用)

-

registration.aus.sse.itd.cisco.com(地域の Cisco Cloud へのデバイス登録が可能)

-

-

APJ リージョン

-

api.apj.sse.itd.cisco.com

-

est.sco.cisco.com(地理的に共通)

-

mx*.apj.sse.itd.cisco.com(現在は mx01.apj.sse.itd.cisco.com のみ)

-

dex.apj.sse.itd.cisco.com(カスタマーサクセス用)

-

eventing-ingest.apj.sse.itd.cisco.com(CTR および Security Cloud Control 用)

-

http://registration.apj.sse.itd.cisco.com(地域の Cisco Cloud へのデバイス登録が可能)

-

-

EU リージョン

-

api.eu.sse.itd.cisco.com

-

est.sco.cisco.com(地理的に共通)

-

mx*.eu.sse.itd.cisco.com(現在は mx01.eu.sse.itd.cisco.com のみ)

-

dex.eu.sse.itd.cisco.com(カスタマーサクセス用)

-

eventing-ingest.eu.sse.itd.cisco.com(CTR および Security Cloud Control 用)

-

registration.eu.sse.itd.cisco.com(地域の Cisco Cloud へのデバイス登録が可能)

-

-

インド地域

-

api.in.sse.itd.cisco.com

-

est.sco.cisco.com(地理的に共通)

-

mx*.in.sse.itd.cisco.com(現在は mx01.in.sse.itd.cisco.com のみ)

-

dex.in.sse.itd.cisco.com(カスタマーサクセス用)

-

eventing-ingest.in.sse.itd.cisco.com(CTR および Security Cloud Control 用)

-

registration.in.sse.itd.cisco.com(地域の Cisco Cloud へのデバイス登録が可能)

-

-

US リージョン

-

api sse.cisco.com

-

est.sco.cisco.com(地理的に共通)

-

mx*.sse.itd.cisco.com(現在は mx01.sse.itd.cisco.com のみ)

-

dex.sse.itd.cisco.com(カスタマーサクセス用)

-

eventing-ingest.sse.itd.cisco.com(CTR および Security Cloud Control 用)

-

registration.us.sse.itd.cisco.com(地域の Cisco Cloud へのデバイス登録が可能)

-

-

-

デバイスの外部インターフェイスから、Cisco Umbrella DNS に DNS アクセスできる必要があります。

Security Cloud Control でデバイスを要求する前に

Security Cloud Control でデバイスを要求する前に、次の情報があることを確認してください。

-

脅威に対する防御 デバイスのシャーシのシリアル番号または PCA 番号。この情報は、ハードウェアシャーシの下部、またはデバイスが納品された段ボール箱に記載されています。次の図の例では、Firepower 1010 シャーシの下部にシリアル番号「*******X0R9」が表示されています。

-

デバイスのデフォルトのパスワード。

-

追加機能を使用するために Cisco Smart Software Manager から生成されたスマートライセンス。ただし、90 日間の評価ライセンスを使用してデバイスのオンボーディングを完了し、後にスマートライセンスを適用できます。

ゼロ タッチ プロビジョニング を使用した Cisco Secure Firewall Threat Defense デバイスの導入準備

注意 |

Security Cloud Control でデバイスの導入準備をしている場合は、Secure Firewall Device Manager を使用してデバイスの簡易セットアップを実行しないことをお勧めします。簡易セットアップを実行すると、Security Cloud Control でプロビジョニングエラーが発生します。 |

始める前に

-

脅威に対する防御 デバイスは、以前または現在 Firewall Device Manager または Management Center によって管理されていてはなりません。デバイスが現在プラットフォームによって管理されている場合は、デバイスのシリアル番号を使用した構成済み FDM による管理 デバイスの導入準備を参照してください。

-

オンプレミス Management Center で管理するためにデバイスを導入準備する場合、オンプレミス Management Center はバージョン 7.4 以降を実行している必要があります。

手順

|

ステップ 1 |

外部ベンダーから購入したデバイスの導入準備をする場合は、まずデバイスを再イメージ化する必要があります。詳細については、『Cisco FXOS Troubleshooting Guide 』の「Reimage Procedures」の章を参照してください。[英語] |

||

|

ステップ 2 |

Security Cloud Control にログインします。 |

||

|

ステップ 3 |

ナビゲーションウィンドウで、[セキュリティデバイス(Security Devices)] をクリックします。 |

||

|

ステップ 4 |

青色のプラスボタン |

||

|

ステップ 5 |

[FTD] タイルをクリックします。

|

||

|

ステップ 6 |

[FTDデバイスの導入準備(Onboard FTD Device)] 画面で、[シリアル番号の使用(Use Serial Number)] をクリックします。 |

||

|

ステップ 7 |

[FMCの選択(Select FMC)] ステップで、ドロップダウンメニューを使用して、すでに Security Cloud Control にオンボーディングされている オンプレミス Management Center を選択します。[次へ(Next)] をクリックします。 オンプレミス Management Center はバージョン 7.4 以降を実行している必要があります。オンプレミス Management Center がオンボーディングされていない場合は、オンボーディングウィザードの [オンプレミスFMCをオンボーディング(+Onboard On-Prem FMC)] をクリックします。 |

||

|

ステップ 8 |

[接続(Connection)] ステップで、デバイスのシリアル番号とデバイス名を入力します。[次へ(Next)] をクリックします。 |

||

|

ステップ 9 |

ゼロタッチプロビジョニング の場合、デバイスは新規であるか、再イメージ化されている必要があります。[パスワードのリセット(Password Reset)] では、[はい、この新しいデバイスはログインもマネージャの設定もされていません(Yes, this new device has never been logged into or configured for a manager)] を必ず選択してください。デバイスの新しいパスワードを入力し、[次へ(Next)] をクリックします。 |

||

|

ステップ 10 |

[ポリシー割り当て(Policy Assignment)] で、ドロップダウンメニューを使用して、デバイスの導入準備後に展開するアクセス コントロール ポリシーを選択します。カスタマイズされたポリシーがない場合、Security Cloud Control では、デフォルトのアクセス コントロール ポリシーが自動選択されます。[次へ(Next)] をクリックします。 |

||

|

ステップ 11 |

デバイスに適用するすべてのライセンスを選択します。[次へ(Next)] をクリックします。 |

||

|

ステップ 12 |

(オプション)デバイスにラベルを追加します。デバイスが正常に導入準備されると、Security Cloud Control によって、これらのラベルが適用されます。 |

次のタスク

Security Cloud Control がデバイスの要求を開始すると、右側に要求メッセージが表示されます。 Security Cloud Control が 1 時間継続してポーリングを行い、デバイスがオンラインであるか、およびクラウドに登録されているかどうかを判断します。クラウドに登録されると、Security Cloud Control は初期プロビジョニングを開始し、デバイスを正常に導入準備します。デバイスの LED ステータスが緑色に点滅することで、デバイスが登録されていることを確認できます。デバイスが Cisco Cloud に接続できない場合、または接続後に接続が失われた場合、ステータス LED(Firepower 1000)または SYS LED(Firepower 2100)が緑色とオレンジ色に交互に点滅しているのを確認できます。

最初の 1 時間以内にデバイスがクラウドに登録されない場合、タイムアウトが発生し、Security Cloud Control は 10 分ごとに定期的にポーリングしてデバイスのステータスを確認し、[要求中(Claiming)] の状態を維持します。デバイスの電源が入っていてクラウドに接続されている場合、オンボーディングステータスを把握するために 10 分間待つ必要はありません。[ステータスのチェック(Check Status)] リンクをクリックして、いつでもステータスを確認できます。Security Cloud Control は初期プロビジョニングを開始し、デバイスを正常に導入準備します。

重要 |

デバイス セットアップ ウィザードをすでに完了したと仮定すると(「Onboard an Already Configured FDM-Managed Device(すでに設定済みの FDM 管理対象デバイスの導入準備)」を参照)、デバイスはクラウドから登録解除され、この場合、Security Cloud Control は [要求中(Claiming)] 状態のままになります。Secure Firewall Device Manager を Security Cloud Control に追加するには、FDM から手動登録を完了する必要があります。(Secure Firewall Device Manager で、[システム設定(System Settings)] > [クラウドサービス(Cloud Services)] に移動し、[Cisco Security Cloud Controlからテナントへの自動登録(Auto-enroll with Tenancy from Cisco Defense Orchestrator)] オプションを選択して [登録(Register)] をクリックします。)次に、[ステータスの確認(Check Status)] をクリックします。 |

デバイスのシリアル番号を使用した構成済み FDM による管理 デバイスの導入準備

この手順は、すでにローカル管理用に構成されているデバイスが対象です。デバイス セットアップ ウィザードは設定済みの FDM による管理 デバイスで完了するため、デバイスはクラウドから登録解除されます。ゼロタッチプロビジョニング プロセスを使用して登録解除されたデバイスを Security Cloud Control に導入準備することはできません。

デバイスが新規であり、一度も管理または構成されていない場合は、ゼロタッチプロビジョニング を使用してデバイスを導入準備できます。詳細については、「ゼロ タッチ プロビジョニング を使用した Cisco Secure Firewall Threat Defense デバイスの導入準備」を参照してください。

(注) |

デバイスが Cisco Cloud に接続されていない場合、ステータス LED(Firepower 1000)、SYS LED(Firepower 2100)、または M LED(Cisco Secure Firewall 3100)が緑色とオレンジ色に交互に点滅しているのを確認できます。 |

次のタスクを実行するためにデバイス セットアップ ウィザードを完了している可能性があります。

-

デバイスはバージョン 6.7 以降を実行している必要があります。

-

デバイスの管理インターフェイスで静的 IP アドレスを設定します。インターフェイスが必要なダイナミック IP アドレスを取得できない場合、または DHCP サーバーでゲートウェイルートが提供されない場合は、静的 IP アドレスを設定する必要があります。

-

PPPoE を使用してアドレスを取得し、外部インターフェイスを設定します。

-

Secure Firewall Device Manager または Secure Firewall Management Center を使用して、バージョン 6.7 以降のデバイスを実行しているデバイスを管理します。

-

アクティブな SecureX アカウントがあります。SecureX アカウントをお持ちでない場合は、「SecureX and Security Cloud Control」を参照してください。

-

Security Cloud Control と SecureX アカウントがマージされます。詳細については、「Link Your Security Cloud Control and SecureX or Cisco XDR Tenant Accounts」を参照してください。

重要 |

Cisco Secure Firewall Threat Defense デバイスのマネージャを Secure Firewall Device Manager から Secure Firewall Management Center に、またはその逆に切り替えできます。デバイスが実行しているバージョンの Cisco Firepower Threat Defense コンフィギュレーション ガイド(Firepower Device Manager 用)[英語] の「System Management」の章にある「Switching Between Local and Remote Management」で説明されている手順を実行します。https://www.cisco.com/c/en/us/support/security/firepower-ngfw/products-installation-and-configuration-guides-list.html#anchor854 |

デバイスを導入準備する場合は、次の手順を実行します。

手順

|

ステップ 1 |

導入準備の前提条件を「Procedure for Onboarding FDM-Managed Device using Device Serial Number」 [英語] で確認します。 |

|

ステップ 2 |

Secure Firewall Device Manager UI で、に移動し、[Cisco Security Cloud Controlからテナントへの自動登録(Auto-enroll with Tenancy from Cisco Defense Orchestrator)] オプションを選択して [登録(Register)] をクリックします。 |

|

ステップ 3 |

Security Cloud Control にログインします。 |

|

ステップ 4 |

ナビゲーションウィンドウで、[セキュリティデバイス(Security Devices)] をクリックします。 |

|

ステップ 5 |

[FTD] タイルをクリックします。 |

|

ステップ 6 |

[FTDデバイスの導入準備(Onboard FTD Device)] 画面で、[シリアル番号の使用(Use Serial Number)] をクリックします。 |

|

ステップ 7 |

[FMCの選択(Select FMC)] ステップで、ドロップダウンメニューを使用して、すでに Security Cloud Control にオンボーディングされている オンプレミス Management Center を選択します。[次へ(Next)] をクリックします。 オンプレミス Management Center はバージョン 7.4 以降を実行している必要があります。オンプレミス Management Center がオンボーディングされていない場合は、オンボーディングウィザードの [オンプレミスFMCをオンボーディング(+Onboard On-Prem FMC)] をクリックします。 |

|

ステップ 8 |

[接続(Connection)] ステップで、デバイスのシリアル番号とデバイス名を入力します。[次へ(Next)] をクリックします。 |

|

ステップ 9 |

デバイスが新規ではなく、すでに管理用に構成されている場合は、[パスワードのリセット(Password Reset)] に [はい、この新しいデバイスはログインもマネージャの設定もされていません(Yes, this new device has never been logged into or configured for a manager)] を選択します。[次へ(Next)] をクリックします。 |

|

ステップ 10 |

[ポリシー割り当て(Policy Assignment)] で、ドロップダウンメニューを使用して、デバイスの導入準備後に展開するアクセス コントロール ポリシーを選択します。カスタマイズされたポリシーがない場合、Security Cloud Control では、デフォルトのアクセス コントロール ポリシーが自動選択されます。[次へ(Next)] をクリックします。 |

|

ステップ 11 |

デバイスに適用するすべてのライセンスを選択します。[次へ(Next)] をクリックします。 |

Security Cloud Control は、デバイスの [接続(Connectivity)] ステータスを [オンライン(Online)] に変更し、[設定(Configuration)] ステータスを [同期(Synced)] 状態に変更します。FDM による管理 デバイスは Security Cloud Control に導入準備されています。ハードウェアの背面パネルでステータス LED(Firepower 1000)、SYS LED(Firepower 2100)、または M LED が緑色に点滅しているのを確認できます。デバイスが Cisco Cloud に接続されている場合、デバイスの LED は緑色で点滅し続けます。デバイスが Cisco Cloud に接続できない場合、または接続後に接続が失われた場合、同じステータス LED が緑色とオレンジ色に交互に点滅しているのを確認できます。

FDM による管理 ハイアベイラビリティペアの導入準備

Cisco Secure Firewall Threat Defense HA ペアを Security Cloud Control にオンボーディングするには、ペアの各デバイスを個別にオンボーディングする必要があります。ペアの両方のピアがオンボーディングされると、Security Cloud Control はそれらを [インベントリ(Inventory)] ページの 1 つのエントリとして自動的に組み合わせます。ログイン情報または登録キーを使用してデバイスをオンボーディングします。両方のデバイスを同じ方法でオンボーディングすることをお勧めします。また、先にスタンバイモードのデバイスをオンボーディングすると、Security Cloud Control はそのデバイスの展開機能または読み取り機能を無効にすることに注意してください。HA ペア内のアクティブなデバイスに対してのみ読み取りまたは展開を実行できます。

(注) |

Security Cloud Control は、登録キーを使用してデバイスをオンボーディングすることを強く推奨します。登録キーを使用したオンボーディングは、特定のバージョンを実行している Threat Defense デバイスでは若干異なります。詳細については、「バージョン 6.4 またはバージョン 6.5 を実行する FDM による管理 HA ペアのオンボーディング」と「Threat Defense バージョン 6.6 またはバージョン 6.7 以降を実行する FDM による管理 HA ペアのオンボーディング」を参照してください。 |

Threat Defense HA ペアを Security Cloud Control にオンボードする前に、以下を確認してください。

-

HA ペアは、Security Cloud Control にオンボーディングされる前にすでに形成されている。

-

両方のデバイスは正常な状態である。ペアは、プライマリ/アクティブモードとセカンダリ/スタンバイモード、またはプライマリ/スタンバイモードとセカンダリ/アクティブモードのいずれかである。異常なデバイスは、Security Cloud Control に正常に同期されない。

-

HA ペアは、Secure Firewall Management Center ではなく Secure Firewall Device Manager によって管理されます。

-

Cloud Connector は https://us.manage.security.cisco.com で Security Cloud Control に接続します。

登録キーを使用した FDM による管理 高可用性ペアのオンボード

登録キーを使用して FDM による管理 高可用性(HA)ペアのオンボードを開始する前に、次の前提条件に注意してください。

-

バージョン 6.4 を実行しているデバイスの登録キーを使用したオンボードは、米国地域 (https://us.manage.security.cisco.com)でのみサポートされています。EU 地域(https://eu.manage.security.cisco.com)に接続するには、ユーザー名、パスワード、および IP アドレスを使用して HA ペアをオンボードする必要があります。

-

バージョン 6.5 以降を実行しており、US、EU、または APJ リージョンのいずれかに接続しているお客様は、登録キーを使用してオンボードできます。

-

バージョン 6.4 および 6.5 を実行しているデバイスは、登録キーを使用してデバイスをオンボーディングしてから、デバイスを Cisco Smart Software Manager に登録する必要があります。それらの FDM による管理 デバイスを Security Cloud Control にオンボーディングする前に、デバイスのスマートライセンスを登録解除する必要があります。詳細については、スマートライセンス取得済み FDM による管理 デバイスの登録解除を参照してください。

バージョン 6.4 またはバージョン 6.5 を実行する FDM による管理 HA ペアのオンボーディング

ソフトウェアバージョン 6.4 または 6.5 を実行している FDM による管理 HA ペアをオンボーディングするには、一度に 1 つずつデバイスをオンボーディングする必要があります。オンボーディングするデバイスがアクティブであるかスタンバイであるか、プライマリであるかセカンダリであるかは関係ありません。

(注) |

登録キーを使用して HA ペアのいずれかのデバイスをオンボーディングする場合、もう一方のピアデバイスのオンボーディングにも同じ方法を使用する必要があります。 |

バージョン 6.4 または 6.5 を実行している HA ペアをオンボーディングするには、以下の手順に従ってください。

手順

|

ステップ 1 |

ピアデバイスをオンボーディングします。ペアの最初のデバイスをオンボードするには、登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行する FDM による管理 デバイスの導入準備手順を参照してください。 |

||

|

ステップ 2 |

左側のペインで をクリックします。 |

||

|

ステップ 3 |

[デバイス(Devices)] タブをクリックして、デバイスを見つけます。 |

||

|

ステップ 4 |

[FTD] タブをクリックします。デバイスが同期されたら、デバイスを選択してハイライトします。[デバイスの詳細(Devie Details)] のすぐ下にある操作ウィンドウで、[デバイスのオンボーディング(Onboard Device)] をクリックします。 |

||

|

ステップ 5 |

すでにオンボーディングされているピアデバイスの HA ピアデバイス名を入力します。[次へ(Next)] をクリックします。 |

||

|

ステップ 6 |

最初のデバイスのスマートライセンスを提示した場合、Security Cloud Control はそのライセンスを再入力して、このデバイスのオンボーディングに使用できるようにします。[次へ(Next)] をクリックします。

|

||

|

ステップ 7 |

Security Cloud Control は、オンボーディングの準備をしているデバイスの登録キーを自動的に生成します。[コピー(Copy)] アイコン |

||

|

ステップ 8 |

オンボーディング中のデバイスの Secure Firewall Device Manager UI にログインします。 |

||

|

ステップ 9 |

[システム設定(System Settings)] で、[クラウドサービス(Cloud Services)] をクリックします。 |

||

|

ステップ 10 |

Security Cloud Control タイルで、[はじめに(Get Started)] をクリックします。 |

||

|

ステップ 11 |

[登録キー(Registration Key)] フィールドに、Security Cloud Control で生成した登録キーを貼り付けます。

|

||

|

ステップ 12 |

[リージョン(Region)] フィールドで、テナントが割り当てられている Cisco Cloud のリージョンを選択します。

|

||

|

ステップ 13 |

[登録(Register)] をクリックし、[シスコの開示情報を受け入れる(Accept the Cisco Disclosure)] をクリックします。 |

||

|

ステップ 14 |

Security Cloud Control に戻り、[登録キーの作成(Create Registration Key)] 領域で [次へ(Next)] をクリックします。 |

||

|

ステップ 15 |

[インベントリに移動(Go to Inventory)] をクリックします。 Security Cloud Control は自動的にデバイスをオンボーディングし、それらを単一のエントリとして結合します。オンボーディングした最初のピアデバイスと同様に、デバイスのステータスは「プロビジョニング解除(Unprovisioned)」から「取得中(Locating)」、「同期中(Syncing)」、「同期済み(Synced)」に変わります。 |

Threat Defense バージョン 6.6 またはバージョン 6.7 以降を実行する FDM による管理 HA ペアのオンボーディング

Threat Defense バージョン 6.6 または 6.7 を実行している FDM による管理 HA ペアをオンボーディングするには、一度に 1 つずつデバイスをオンボーディングする必要があります。オンボーディングするデバイスがアクティブであるかスタンバイであるか、プライマリであるかセカンダリであるかは関係ありません。

(注) |

登録キーを使用して HA ペアのいずれかのデバイスをオンボーディングする場合、もう一方のピアデバイスのオンボーディングにも同じ方法を使用する必要があります。 バージョン 6.6 または 6.7 を実行している HA ペアをオンボーディングするには、以下の手順に従ってください。 |

手順

|

ステップ 1 |

ピアデバイスをオンボーディングします。登録キーを使用したソフトウェアバージョン 6.6 以降を実行する FDM による管理 デバイスの導入準備を参照してください |

||

|

ステップ 2 |

左側のペインで をクリックします。 |

||

|

ステップ 3 |

[デバイス(Devices)] タブをクリックして、デバイスを見つけます。 |

||

|

ステップ 4 |

[FTD] タブをクリックします。デバイスが同期されたら、デバイスを選択してハイライトします。[デバイスの詳細(Devie Details)] のすぐ下にある操作ウィンドウで、[デバイスのオンボーディング(Onboard Device)] をクリックします。 |

||

|

ステップ 5 |

すでにオンボーディングされているピアデバイスの HA ピアデバイス名を入力します。[次へ(Next)] をクリックします。 |

||

|

ステップ 6 |

最初のデバイスのスマートライセンスを提示した場合、Security Cloud Control はそのライセンスを再入力して、このデバイスのオンボーディングに使用できるようにします。[次へ(Next)] をクリックします。 |

||

|

ステップ 7 |

Security Cloud Control は、オンボーディングの準備をしているデバイスの登録キーを自動的に生成します。[コピー(Copy)] アイコン |

||

|

ステップ 8 |

Security Cloud Control にオンボードするデバイスの Secure Firewall Device Manager UI にログインします。 |

||

|

ステップ 9 |

[システム設定(System Settings)] で、[クラウドサービス(Cloud Services)] をクリックします。 |

||

|

ステップ 10 |

[登録タイプ(Enrollment Type)] 領域で、[セキュリティ/Security Cloud Controlアカウント(Security/CDO Account)] をクリックします。

|

||

|

ステップ 11 |

[リージョン(Region)] フィールドで、テナントが割り当てられている Cisco Cloud のリージョンを選択します。 |

||

|

ステップ 12 |

[登録キー(Registration Key)] フィールドに、Security Cloud Control で生成した登録キーを貼り付けます。 |

||

|

ステップ 13 |

バージョン 6.7 以降を実行しているデバイスの場合、[サービス登録(Service Enrollment)] 領域で、[Cisco Security Cloud Controlを有効にする(Enable Cisco Defense Orchestrator)] をオンにします。 |

||

|

ステップ 14 |

Cisco Success Network Enrollment の登録に関する情報を確認します。参加しない場合は、[Cisco Success Networkに登録(Enroll Cisco Success Network)] チェックボックスをオフにします。 |

||

|

ステップ 15 |

[登録(Register)] をクリックし、[シスコの開示情報を受け入れる(Accept the Cisco Disclosure)] をクリックします。FDM が Security Cloud Control に登録要求を送信します。 |

||

|

ステップ 16 |

Security Cloud Control に戻り、[登録キーの作成(Create Registration Key)] 領域で [次へ(Next)] をクリックします。 |

||

|

ステップ 17 |

[スマートライセンス(Smart License)] 領域で、スマートライセンスを FDM による管理 デバイスに適用して [次へ(Next)] をクリックするか、[スキップ(Skip)] をクリックして、90 日間の評価ライセンスでオンボーディングを続行するか、デバイスがすでにスマートライセンスを取得している場合は、続行できます。詳細については、FDM 管理対象デバイスの既存のスマートライセンスを更新するを参照してください。

|

||

|

ステップ 18 |

Security Cloud Control に戻り、[インベントリに移動(Go to Inventory)] をクリックします。Security Cloud Control は自動的にデバイスをオンボーディングし、それらを単一のエントリとして結合します。オンボーディングした最初のピアデバイスと同様に、デバイスのステータスは「プロビジョニング解除(Unprovisioned)」から「取得中(Locating)」、「同期中(Syncing)」、「同期済み(Synced)」に変わります。 |

FDM による管理 ハイアベイラビリティペアの導入準備

(注) |

HA ペアの最初のデバイスをオンボーディングする方法が何であっても、もう一方のピアデバイスのオンボーディングにも同じ方法を使用する必要があります。 |

Security Cloud Control の外部で作成された FDM による管理 HA ペアを導入準備するには、次の手順に従います。

手順

|

ステップ 1 |

HA ペア内のピアデバイスの片方をオンボードします。ユーザー名、登録キー、またはシリアル番号を使用してデバイスをオンボーディングします。 |

|

ステップ 2 |

デバイスが同期されたら、[セキュリティデバイス(Security Devices)] ページで [デバイス(Devices)] タブをクリックします。 |

|

ステップ 3 |

[FTD] タブをクリックします。 |

|

ステップ 4 |

デバイスを選択します。[デバイスの詳細(Devie Details)] のすぐ下にある操作ウィンドウで、[デバイスのオンボーディング(Onboard Device)] をクリックします。 |

|

ステップ 5 |

ポップアップウィンドウで、HA ピアのデバイス名と場所を入力します。 |

|

ステップ 6 |

[デバイスのオンボード(Onboard Device)] をクリックします。両方のデバイスが Security Cloud Control に正常に同期されると、HA ペアが単一のエンティティとして [インベントリ(Inventory)] ページに表示されます。 |

FTD クラスタのオンボード

クラスタ化された Secure Firewall Threat Defense デバイスのオンボーディング

次の手順で、すでにクラスタ化されている 脅威に対する防御 デバイスをオンボーディングします。

始める前に

次のデバイスは、クラスタリングをサポートしています。

-

Cisco Secure Firewall 3100 デバイス

-

Firepower 4100 デバイス

-

Firepower 9300 デバイス

-

Threat Defense Virtual デバイス(AWS、Azure、VMware、KVM、GCP)

クラスタ化されたデバイスについては、次の制限事項に注意してください。

-

デバイスは、バージョン 6.4 以降を実行している必要があります。

-

デバイスは、物理または仮想 Secure Firewall Management Center により管理されている必要があります。

-

Firepower 4100 および Firepower 9300 デバイスは、デバイスのシャーシマネージャを介してクラスタ化する必要があります。

-

Cisco Secure Firewall 3100 デバイス、KVM、および VMware 環境は、Secure Firewall Management Center UI を使用してクラスタ化する必要があります。

-

Azure、AWS、および GCP 環境クラスタは、独自の環境を介して作成し、Secure Firewall Management Center にオンボーディングする必要があります。

手順

|

ステップ 1 |

Security Cloud Control にログインします。 |

|

ステップ 2 |

左側のペインで をクリックします。 |

|

ステップ 3 |

青色のプラスボタン |

|

ステップ 4 |

[FTD] をクリックします。 |

|

ステップ 5 |

[管理モード] で、[FTD] が選択されていることを確認します。 [FTD] を選択すると、管理プラットフォームとして Cisco Secure Firewall Management Center が保持されます。[FDM] を選択すると、マネージャが Secure Firewall Management Center から Firewall Device Manager や クラウド提供型 Firewall Management Center などのローカルマネージャに切り替わります。スイッチングマネージャは、インターフェイス設定を除くすべての既存のポリシー設定をリセットするため、デバイスのオンボーディング後にポリシーを再設定する必要があることに注意してください。 |

|

ステップ 6 |

[FTDデバイスのオンボーディング(Onboard FTD Device)] 画面で、[CLI登録キーを使用(Use CLI Registration Key)] をクリックします。 |

|

ステップ 7 |

[デバイス(Device Name)] フィールドにデバイス名を入力します。デバイスのホスト名またはその他の任意の名前にすることができます。 |

|

ステップ 8 |

[ポリシーの割り当て] ステップで、ドロップダウンメニューを使用して、デバイスの導入準備後に展開するアクセス コントロール ポリシーを選択します。ポリシーが設定されていない場合は、[デフォルトのアクセスコントロールポリシー(Default Access Control Policy)] を選択します。 |

|

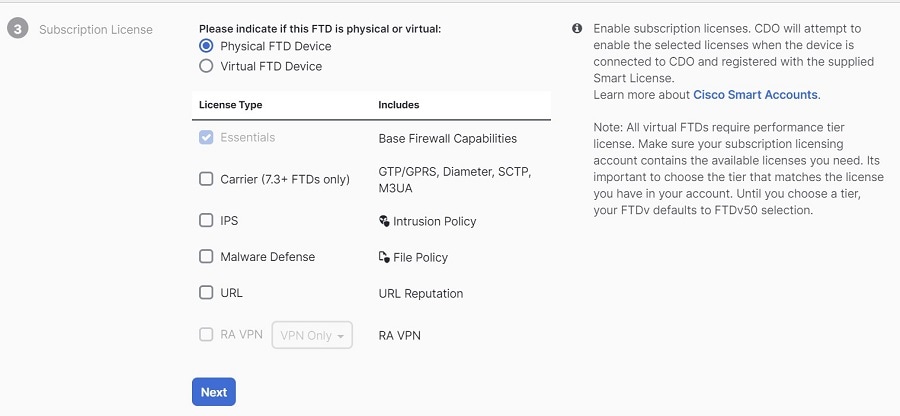

ステップ 9 |

オンボーディングするデバイスが物理デバイスか仮想デバイスかを指定します。仮想デバイスを導入準備している場合は、ドロップダウンメニューからデバイスのパフォーマンス階層を選択する必要があります。 |

|

ステップ 10 |

デバイスに適用する Essentials ライセンスを選択します。[次へ(Next)] をクリックします。 |

|

ステップ 11 |

Security Cloud Control が登録キーを使用してコマンドを生成します。登録キー全体をそのままデバイスの CLI に貼り付けます。 |

|

ステップ 12 |

デバイスのオンボーディングが開始されます。任意の手順として、[インベントリ(Inventory)] ページの並べ替えとフィルタ処理に役立つラベルをデバイスに追加します。ラベルを入力し、青いプラスボタンを選択します。. |

次のタスク

デバイスが同期されると、Security Cloud Control はデバイスがクラスタ化されていることを自動的に検出します。ここから、オンボーディングされたばかりのデバイスを選択し、右側にある [管理(Management)] ペインに一覧表示されているオプションのいずれかを選択します。次のアクションの実行を強く推奨します。

-

まだ作成していない場合、カスタム アクセス コントロール ポリシーを作成して、環境のセキュリティをカスタマイズします。詳細については、FDM による管理 アクセス コントロール ポリシーを参照してください。

-

Cisco Security Analytics and Logging(SAL)を有効にして、Security Cloud Control ダッシュボードでイベントを表示します。またはセキュリティ分析のためにデバイスを Secure Firewall Management Center に登録します。

スマートライセンスの適用または更新

FDM による管理 デバイスへの新しいスマートライセンスの適用

次のいずれかの手順を実行して、FDM 管理対象デバイスのスマートライセンスを取得します。

-

登録キーを使用して導入準備するときに FDM による管理 デバイスにスマートライセンスを付与します。

-

登録キーまたは管理者のログイン情報を使用してデバイスを導入準備した後、FDM による管理 デバイスにスマートライセンスを付与します。

(注) |

FDM による管理 デバイスで 90 日間の評価ライセンスを使用しているか、ライセンスが登録解除されている可能性があります。 |

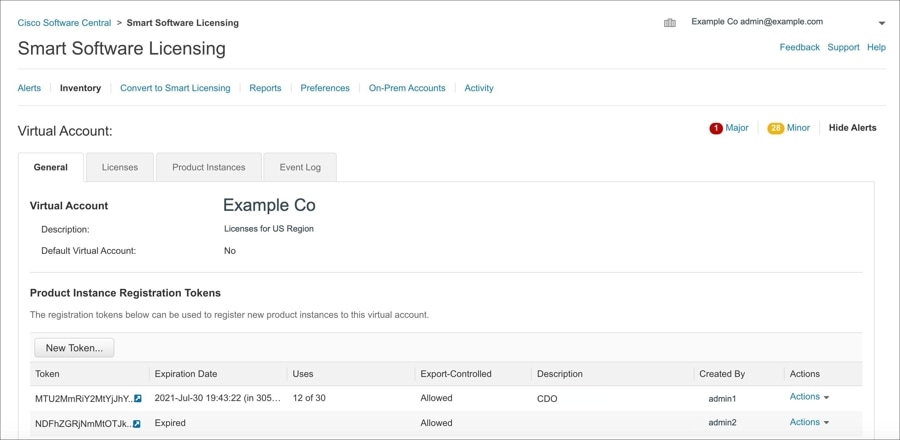

登録キーを使用してオンボードする場合の FDM による管理 デバイスのスマートライセンス付与

手順

|

ステップ 1 |

Cisco Smart Software Manager にログインして、新しいスマートライセンスキーを生成します。新しく生成したキーをコピーします。詳細については、スマートライセンスの生成に関するビデオをご覧ください。

|

|

ステップ 2 |

登録キーを使用して FDM による管理 デバイスのオンボードを開始します。詳細については、「登録キーを使用したソフトウェアバージョン 6.6 以降を実行している FDM 管理対象デバイスのオンボード」または「登録キーを使用したソフトウェアバージョン 6.4 または 6.5 を実行している FDM 管理対象のオンボード」を参照してください。 |

|

ステップ 3 |

導入準備ウィザードのステップ 4 で、[スマートライセンス情報(Smart License here)] ボックス内の [アクティブ化(Activate)] フィールドにスマートライセンスを貼り付けて、[次へ(Next)] をクリックします。

|

|

ステップ 4 |

[インベントリページに移動(Go to Inventory page)] をクリックします。 |

|

ステップ 5 |

[FTD] タブをクリックして、導入準備プロセスの進行状況を確認します。デバイスで同期が開始され、スマートライセンスが適用されます。 デバイスがオンライン接続状態になったことを確認する必要があります。デバイスがオンライン接続状態にない場合は、右側の [デバイス アクション(Device Actions)] ペインで、をクリックして、接続状態を更新します。 |

|

ステップ 6 |

スマートライセンスが FDM による管理 デバイスに正常に適用されたら、[ライセンスの管理(Manage Licenses)] をクリックします。デバイスのステータスは [接続済み(Connected)]、[十分なライセンス(Sufficient License)] と表示されます。また、オプションライセンスを有効化または無効化できます。詳細については、「FDM による管理 スマートライセンスのタイプ」を参照してください。

|

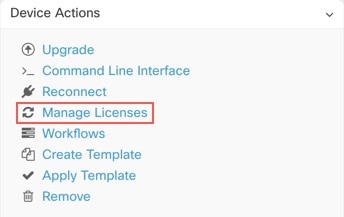

登録キーまたはログイン情報を使用したデバイスのオンボード後の FDM による管理 デバイスのスマートライセンス付与

手順

|

ステップ 1 |

ナビゲーションウィンドウで、[インベントリ(Inventory)] をクリックします。 |

|

ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけます。 |

|

ステップ 3 |

[FTD] タブをクリックして、ライセンスを付与するデバイスを選択します。 |

|

ステップ 4 |

右側の [デバイスアクション(Device Actions)] ペインで、[ライセンスの管理(Manage Licenses)] をクリックします。

|

|

ステップ 5 |

画面の指示に従って Smart Software Manager で生成されたスマートライセンスを入力します。 |

|

ステップ 6 |

ボックスに新しいライセンスキーを貼り付け、[デバイスの登録(Register Device)] をクリックします。デバイスと同期すると、接続状態が「オンライン(Online)」に変わります。スマートライセンスが FDM による管理 デバイスに正常に適用されると、デバイスのステータスに [接続済み(Connected)]、[十分なライセンス(Sufficient License)] と表示されます。また、オプションライセンスを有効化または無効化できます。詳細については、「FDM による管理 スマートライセンスのタイプ」を参照してください。 |

FDM 管理対象デバイスの既存のスマートライセンスを更新する

スマートライセンスが適用されている FDM 管理対象デバイスに、新しいスマートライセンスを適用できます。デバイスのオンボーディングで選択した方法に基づいて、適切な手順を選択します。

登録キーを使用してオンボードした FDM による管理 デバイスに適用されているスマートライセンスの変更

手順

|

ステップ 1 |

Security Cloud Control から対応する FDM による管理 デバイスを削除します。 |

|

ステップ 2 |

当該デバイスの Secure Firewall Device Manager にログインし、スマートライセンスを登録解除します。 詳細については、「スマートライセンス取得済み FDM による管理 デバイスの登録解除」を参照してください。 |

|

ステップ 3 |

Security Cloud Control で、登録キーを使用して FDM による管理 デバイスを再度オンボードします。詳細については、「登録キーを使用した FDM 管理対象デバイスのオンボード」を参照してください。 |

|

ステップ 4 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけます。 |

|

ステップ 5 |

タブをクリックします。 |

|

ステップ 6 |

新しいスマートライセンスの適用は導入準備プロセス中に行うか、または右側の [デバイスアクション(Device Actions)] ペインで [ライセンス管理(Manage Licenses)] をクリックします。

|

ログイン情報を使用してオンボードした FDM による管理 デバイスに適用されているスマートライセンスの変更

手順

|

ステップ 1 |

当該デバイスの Secure Firewall Device Manager にログインし、スマートライセンスを登録解除します。 詳細については、「登録キーを使用した FDM 管理対象デバイスのオンボード」を参照してください。 |

|

ステップ 2 |

Secure Firewall Device Manager の FDM による管理 デバイスに新しいスマートライセンスを適用します。

|

|

ステップ 3 |

Security Cloud Control の [インベントリ(Inventory)] ページで [デバイス(Devices)] タブをクリックします。 |

|

ステップ 4 |

FTD デバイスをクリックします。FDM による管理 デバイス設定の変更内容を確認します。Security Cloud Control により FDM による管理 デバイスの展開された設定のコピーが作成され、Security Cloud Control データベースに保存されます。詳細については、「設定変更の読み取り、破棄、チェック、および展開」を参照してください。 |

FDM による管理 デバイスの DHCP アドレス指定に関する Security Cloud Control サポート

FDM による管理 デバイスで使用されている IP アドレスが変更されるとどうなりますか。

適応型セキュリティアプライアンス(ASA)や FDM による管理 デバイスを使用する Security Cloud Control のお客様の多くは、DHCP を介してサービスプロバイダーから提供される IP アドレスを使用してデバイスをオンボードします。

デバイスの IP アドレスが何らかの理由で変更された場合、静的 IP アドレスの変更であるか、DHCP による IP アドレスの変更であるかにかかわらず、Security Cloud Control がデバイスへの接続に使用する IP アドレスを変更して、デバイスを再接続できます。

分散拠点に展開されている FDM による管理 デバイスを Security Cloud Control によって管理することについて、開発現場では懸念の声が上がっています。FDM による管理 デバイスの外部インターフェイスには静的 IP が必要で、一部の SE は、FDM による管理 デバイスで外部インターフェイスに DHCP アドレスが設定されている場合、Security Cloud Control は管理ソリューションとして使用できないと考えています。

ただし、この状況は、リモート ブランチ ファイアウォールへの VPN トンネルを使用しているお客様には影響しません。また、お客様の大多数が、分散拠点からデータセンターへのサイト間トンネルを使用していることがわかっています。サイト間 VPN を使用してデバイスからセントラルサイトに接続する場合、外部インターフェイスの DHCP は関係ありません。Security Cloud Control(および任意の管理プラットフォーム)は内部の静的アドレスが指定されたインターフェイスを介して(そのように設定されている場合) FW に接続できます。これは推奨される方法であり、デバイス数が多い(1,000 超)Security Cloud Control のお客様は、この展開モードを使用しています。

また、インターフェイスの IP アドレスが DHCP 経由で発行されている場合でも、お客様がその IP を使用してデバイスを管理することの妨げにはなりません。繰り返しますが、これは最適な方法ではありませんが、Security Cloud Control で IP アドレスを定期的に変更する必要があっても、お客様の不利益にはなりません。この状況は Security Cloud Control に限ったものではなく、ASDM、FDM、または SSH などの外部インターフェイスを使用するすべてのマネージャで発生します。

FDM による管理 デバイスのライセンスタイプ

スマート ライセンスのタイプ

次の表に、FDM による管理 デバイスで使用可能なライセンスを示します。

FDM による管理 デバイスを購入すると、自動的に基本ライセンスが含まれます。すべての追加ライセンスはオプションです。

|

ライセンス |

期間 |

付与される機能 |

|---|---|---|

|

ライセンス(自動的に含まれます) |

永続 |

サブスクリプション ターム ライセンスでカバーされないすべての機能。 [このトークンに登録した製品でエクスポート制御機能を許可する(Allow export-controlled functionality on the products registered with this token)] かどうかも指定する必要があります。このオプションは、自国が輸出管理の標準規格に適合している場合のみ選択できます。このオプションは、高度な暗号化や、高度な暗号化を必要とする機能の使用を制御します。 |

|

ターム ベース |

侵入検知および防御:侵入ポリシーが侵入とエクスプロイトを検出するためネットワークトラフィックを分析し、またオプションで違反パケットをドロップします。 ファイル制御:ファイルポリシーが特定タイプのファイルを検出し、オプションでこれらのファイルのアップロード(送信)またはダウンロード(受信)をブロックできます。マルウェアライセンスが必要な AMP for Firepower を使用すると、マルウェアを含むファイルのインスペクションを実行してブロックできます。任意のタイプのファイルポリシーを使用するには、 ライセンスが必要です。 セキュリティ インテリジェンス フィルタ:トラフィックがアクセスコントロールルールによって分析を受ける前に、選択されたトラフィックをドロップします。ダイナミックフィードを使用することで、最新のインテリジェンスに基づいて接続をただちにドロップできます。 |

|

|

マルウェア |

ターム ベース |

マルウェアを確認するポリシーであり、Cisco Advanced Malware Protection(AMP)と一緒に AMP for Firepower (ネットワークベースの高度なマルウェア保護)と Cisco Threat Grid を使用します。 ファイル ポリシーは、ネットワーク上で伝送されるファイルに存在するマルウェアを検出してブロックできます。 |

|

URL ライセンス |

ターム ベース |

カテゴリとレピュテーションに基づく URL フィルタリング。 このライセンスなしでも、個々の URL で URL フィルタリングを実行できます。 |

|

ライセンスタイプに基づきタームベースまたは永久 |

リモート アクセス VPN の設定RA VPN を設定するには、Essentials ライセンスによるエクスポート制御機能を許可する必要があります。デバイスを登録するときに、エクスポート要件を満たすかどうかを選択します。 Firepower Device Manager は、AnyConnect の任意の有効なライセンスを使用できます。使用可能な機能は、ライセンスタイプによる違いはありません。まだライセンスを購入していない場合は、「リモートアクセス VPN のライセンス要件」を参照してください。 『Cisco AnyConnect 発注ガイド』( http://www.cisco.com/c/dam/en/us/products/collateral/security/anyconnect-og.pdf)も参照してください。 |

仮想 FDM による管理 デバイスの階層型ライセンス

バージョン 7.0 では、スループット要件と RA VPN セッションの制限に基づいて、仮想 FDM による管理 デバイスのパフォーマンス階層型のスマートライセンスのサポートが導入されています。使用可能なパフォーマンスライセンスのいずれかを使用して仮想 FDM による管理 デバイスのライセンスが付与されると、次の 2 つのことが発生します。インストールされている仮想 FDM による管理 デバイスプラットフォームのエンタイトルメント層によって RA VPN のセッション制限が決定され、レートリミッタを介して適用されます。

現時点では、Security Cloud Control は階層型スマートライセンスを完全にはサポートしていません。次の制限事項を参照してください。

-

階層型ライセンスは Security Cloud Control を使用して変更できません。Secure Firewall Device Manager UI で変更する必要があります。

-

クラウド提供型 Firewall Management Center によって管理されるように仮想 FDM による管理 デバイスを登録すると、階層型ライセンスの選択が自動的にデフォルト階層の [変数(Variable)] にリセットされます。

-

バージョン 7.0 以降を実行している仮想 FDM による管理 デバイスをオンボードし、オンボードプロセス中にデフォルトライセンスではないライセンスを選択すると、階層型ライセンスの選択は、デフォルト階層の [変数(Variable)] に自動的にリセットされます。

上記の問題を回避するために、デバイスのオンボード後に仮想 FDM による管理 デバイスライセンスの階層を選択することを強く推奨します。詳細については、「スマート ライセンスの管理」を参照してください。

デバイスのスマートライセンスの表示

手順

|

ステップ 1 |

ナビゲーションバーで、[インベントリ(Inventory)] をクリックします。 |

|

ステップ 2 |

[デバイス(Devices)] タブをクリックして、デバイスを見つけます。 |

|

ステップ 3 |

[FTD] タブをクリックします。 |

|

ステップ 4 |

FDM による管理 デバイスを選択して、現在のライセンスステータスを表示します。 |

|

ステップ 5 |

右側の [デバイスアクション(Device Actions)] ペインで、[ライセンスの管理(Manage Licenses)] をクリックします。[ライセンスの管理] 画面には、次の情報が表示されます。

|

オプション ライセンスの有効化または無効化

90 日間の評価ライセンスまたはフルライセンスを使用している FDM による管理 デバイスでオプションライセンスを有効化(登録)できます。ライセンスによって制御される機能を使用するには、ライセンスを有効にする必要があります。

オプションのタームライセンスの対象となる機能を使用しなくなった場合、ライセンスを無効化(解除)できます。ライセンスを無効にすると、Cisco Smart Software Manager アカウントでライセンスが解除されるため、別のデバイスにそのライセンスを適用できるようになります。

評価モードでは、オプションライセンスの評価版を有効にして、すべての操作を実行することもできます。このモードでは、デバイスを登録するまでライセンスは Cisco Smart Software Manager に登録されません。

(注) |

評価モードでは ライセンスは有効にできません。 |

始める前に

ライセンスを無効にする前に、そのライセンスが使用中でないことを確認します。ライセンスを必要とするポリシーは書き換えるか削除します。

高可用性の設定で動作する装置の場合は、アクティブな装置でのみライセンスを有効化または無効化します。スタンバイ装置が必要なライセンスを要求(または解放)すると、次の設定の展開時にスタンバイ装置に変更内容が反映されます。ライセンスを有効にする際は、Cisco Smart Software Manager アカウントで十分な数のライセンスが使用可能であることを確認する必要があります。これを確認しないと、一方の装置が準拠、もう一方の装置が非準拠になる可能性があります。

オプションライセンスを有効または無効にするには、次の手順を実行します。

手順

|

ステップ 1 |

[インベントリ(Inventory)] ページで、必要な FDM による管理 デバイスを選択し、[デバイスアクション(Device Actions)] ペインで [ライセンスの管理(Manage Licenses)] をクリックすると [ライセンスの管理(Manage Licenses)] 画面が表示されます。 |

|

ステップ 2 |

それぞれのオプションライセンスのスライダコントロールをクリックして、ライセンスを有効または無効にします。有効になっている場合、ライセンスのステータスには [OK] と表示されます。

|

|

ステップ 3 |

[保存(Save)] をクリックして、変更内容を保存します。 |

期限切れまたは無効なオプション ライセンスの影響

オプションのライセンスが期限切れになっても、そのライセンスを必要とする機能を使用し続けることはできます。ただし、ライセンスは非準拠とマークされます。ライセンスを準拠状態に戻すには、ライセンスを購入してアカウントに追加する必要があります。

オプションのライセンスを無効にすると、システムは次のように反応します。

-

[マルウェア防御ライセンス(Malware Defense license)]:システムは AMP クラウドへの問い合わせを停止し、AMP クラウドから送信されたレトロスペクティブイベントの認証も停止します。既存のアクセス コントロール ポリシーにマルウェア検出を適応するファイル ポリシーが含まれている場合、このアクセス コントロール ポリシーを再展開することはできません。[マルウェア防御ライセンス(Malware Defense license)] が無効にされた後、システムが既存のキャッシュファイルの性質を使用できるのはごく短時間です。この時間枠の経過後、システムは Unavailable という性質をこれらのファイルに割り当てます。

-

[IPS]:システムは侵入またはファイル制御ポリシーを適用しなくなります。セキュリティ インテリジェンス ポリシーの場合、システムはこのポリシーを適用せず、フィード更新のダウンロードを停止します。ライセンスを必要とする既存のポリシーを再展開することはできません。

-

[URL]:URL カテゴリ条件が指定されたアクセス制御ルールは URL のフィルタリングをただちに停止し、システムは URL データへの更新をダウンロードしなくなります。既存のアクセス コントロール ポリシーに、カテゴリ ベースまたはレピュテーション ベースの URL 条件を含むルールが含まれている場合は、それらのポリシーを再展開することができません。

-

[Cisco Secure Client]:リモートアクセス VPN 設定は編集できませんが、削除は可能です。ユーザーは引き続き RA VPN 設定を使用して接続できます。ただし、デバイスの登録を変更してシステムがエクスポートに準拠しなくなると、リモートアクセス VPN 設定はただちに停止し、リモートユーザーは VPN に接続できなくなります。

Firewall Device Manager モデルの作成とインポート

Security Cloud Control では、Security Cloud Control テナントにある FDM による管理 デバイスの完全な設定を JSON ファイル形式でエクスポートできます。エクスポートしたファイルは、Firewall Device Manager モデルとして別のテナントにインポートして、そのテナントの新しいデバイスに適用できます。この機能は、管理対象のさまざまなテナントで FDM による管理 デバイスの設定を使用する際に役立ちます。

(注) |

FDM による管理 デバイスにルールセットが存在する場合、設定をエクスポートする際、そのルールセットに関連付けられている共有ルールはローカルルールとして変更されます。その後、モデルが別のテナントにインポートされて、FDM による管理 デバイスに適用されると、デバイスにローカルルールが表示されます。 |

FDM による管理 デバイス設定のエクスポート

FDM による管理 デバイスに次の設定がある場合、エクスポート設定機能は使用できません。

-

高可用性

-

Snort 3 の有効化

手順

|

ステップ 1 |

ナビゲーションバーで、[インベントリ(Inventory)] をクリックします。 |

|

ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

|

ステップ 3 |

[FTD] タブをクリックします。 |

|

ステップ 4 |

FDM による管理 デバイスを選択し、右側の [デバイスアクション(Device Actions)] ペインで [設定のエクスポート(Export Configuration)] をクリックします。 |

FDM による管理 デバイス設定のインポート

手順

|

ステップ 1 |

FTD の設定をインポートするには、[インベントリ(Inventory)] ページで青いプラス( |

||

|

ステップ 2 |

[インポート(Import)] をクリックして、オフライン管理用に設定をインポートします。 |

||

|

ステップ 3 |

[デバイスタイプ(Device Type)] として [FTD] を選択します。 |

||

|

ステップ 4 |

[参照(Browse)] をクリックし、アップロードする設定ファイル(JSON 形式)を選択します。 |

||

|

ステップ 5 |

設定が確認されると、デバイスまたはサービスにラベルを設定するよう求められます。詳細については、『Labels and Label Groups』を参照してください。 |

||

|

ステップ 6 |

モデルデバイスにラベルを設定すると、[インベントリ(Inventory)] リストに表示できます。

|

をクリックして、デバイスをオンボードします。

をクリックして、デバイスをオンボードします。

をクリックして登録キーをコピーします。

をクリックして登録キーをコピーします。

ボタンが [バックアップイメージのダウンロード(Download Backup Image)] に変わります。

ボタンが [バックアップイメージのダウンロード(Download Backup Image)] に変わります。

をクリックします。

をクリックします。

フィードバック

フィードバック