Cisco Security Cloud Control

Cisco Security Cloud Controlとは

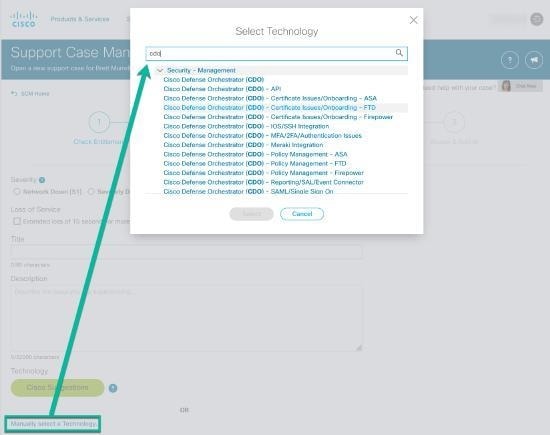

Cisco Security Cloud Control(旧称 Cisco Defense Orchestrator)は、ネットワーク管理者がさまざまなセキュリティデバイス間で一貫したセキュリティポリシーを作成および維持できるクラウドベースのマルチデバイスマネージャです。

Security Cloud Control を使用して、次のデバイスを管理できます。

-

Cisco Secure Firewall ASA

-

Cisco Secure Firewall Threat Defense

-

Cisco Umbrella

-

Meraki

-

Cisco IOS デバイス

-

Amazon Web Services(AWS)インスタンス

-

SSH 接続を使用して管理されるデバイス

Security Cloud Control 管理者は、これらすべてのデバイスタイプを単一のインターフェイスで監視および保守できます。

フィードバック

フィードバック