Secure Firewall ASA デバイスのトラブルシューティング

リブート後の ASA と Security Cloud Control の再接続の失敗

ASA のリブート後に Security Cloud Control と ASA が接続しない場合、ASA が、Security Cloud Control の Secure Device Connector(SDC)でサポートされていない OpenSSL 暗号スイートを再び使用するようになったことが原因である可能性があります。このトラブルシューティング トピックでは、そのようなケースをテストし、修復手順を示します。

症状

-

ASA がリブートすると、Security Cloud Control と ASA の再接続に失敗します。Security Cloud Control に「再接続に失敗しました(Failed to reconnect)」というメッセージが表示されます。

-

ASA をオンボーディングしようとすると、Security Cloud Control に次のメッセージが表示されます。「<ASA_IP_Address> の証明書を取得できませんでした(Certificate could not be retrieved for <ASA_IP_Address>)」

証明書エラーのため ASA の導入準備ができない

環境:ASA はクライアント側の証明書認証で設定されています。

解決策:クライアント側の証明書認証を無効にします。

詳細:ASA はログイン情報ベースの認証とクライアント側の証明書認証をサポートします。Security Cloud Control は、クライアント側の証明書認証を使用する ASA に接続できません。ASA を Security Cloud Control にオンボードする前に、次の手順を使用して、クライアント側の証明書認証が有効になっていないことを確認してください。

手順

|

ステップ 1 |

ターミナルウィンドウを開き、SSH を使用して ASA に接続します。 |

|

ステップ 2 |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 3 |

hostname (config)# プロンプトで、次のコマンドを入力します。 no ssl certificate-authentication interfaceinterface-nameport 443インターフェイス名は、Security Cloud Control が接続するインターフェイスの名前です。 |

ASA で使用する OpenSSL 暗号スイートの特定

この手順を使用して、ASA で使用されている OpenSSL 暗号スイートを識別します。コマンド出力で指定された暗号スイートが、サポートされている暗号スイートのリストにない場合、SDC はその暗号スイートをサポートしていないため、ASA の暗号スイートを更新する必要があります。

手順

|

ステップ 1 |

SDC に到達可能なコンピュータでコンソールウィンドウを開きます。 |

||

|

ステップ 2 |

SSH を使用して SDC に接続します。Security Cloud Control や SDC などの通常のユーザー、または作成した他のユーザーとしてログインできます。root としてログインする必要はありません。

|

||

|

ステップ 3 |

コマンドプロンプトで次のように入力します。 openssl s_client -showcerts -connect ASA_IP_Address:443 |

||

|

ステップ 4 |

コマンド出力で次の行を探します。 この例では、ASA で使用されている暗号スイートは |

Security Cloud Control の Secure Device Connector でサポートされる暗号スイート

Security Cloud Control の Secure Device Connector は、最新かつ最も安全な暗号のみを受け入れる node.js を使用します。したがって、Security Cloud Control の SDC は次の暗号のリストのみをサポートします。

-

ECDHE-RSA-AES128-GCM-SHA256

-

ECDHE-ECDSA-AES128-GCM-SHA256

-

ECDHE-RSA-AES256-GCM-SHA384

-

ECDHE-ECDSA-AES256-GCM-SHA384

-

DHE-RSA-AES128-GCM-SHA256

-

ECDHE-RSA-AES128-SHA256

-

DHE-RSA-AES128-SHA256

-

ECDHE-RSA-AES256-SHA384

-

DHE-RSA-AES256-SHA384

-

ECDHE-RSA-AES256-SHA256

-

DHE-RSA-AES256-SHA256

ASA で使用する暗号スイートがこのリストにない場合、SDC はその暗号スイートをサポートしていないため、ASA で暗号スイートを更新する必要があります。

ASA の暗号スイートの更新

ASA で TLS 暗号スイートを更新するには、次の手順を実行します。

手順

|

ステップ 1 |

SSH を使用して ASA に接続します。 |

||

|

ステップ 2 |

ASA に接続したら、グローバル コンフィギュレーション モードに権限を昇格させます。プロンプトは次のようになります。asaname(config)# |

||

|

ステップ 3 |

プロンプトで、次のようなコマンドを入力します。

|

||

|

ステップ 4 |

コマンドを送信したら、プロンプトで「write memory」と入力して、ローカル設定を保存します。例: |

CLI コマンドを使用した ASA のトラブルシューティング

このセクションでは、ASA のトラブルシューティングと基本的な接続のテストに使用できる重要なコマンドのいくつかについて説明します。他のトラブルシューティング シナリオと CLI コマンドを確認するには、『CLI Book 1: Cisco ASA Series General Operations CLI Configuration Guide』を参照してください。「System Administration」セクションで、「Testing and Troubleshooting」の章に移動します。

各 ASA デバイスで使用可能な Security Cloud Control CLI インターフェイスを使用して、これらのコマンドを実行できます。Security Cloud Control での CLI インターフェイスの使用方法については、「Security Cloud Control コマンド ライン インターフェイスの使用」を参照してください。

NAT ポリシーの設定

NAT 設定を決定するための重要なコマンドの例を次に示します。

-

NAT ポリシーの統計情報を確認するには、show nat を使用します。

-

割り当てられたアドレスとホスト、および割り当て回数を含めて、NAT プールを確認するには、show nat pool を使用します。

NAT に関連したその他のコマンドについては、『CLI Book 2: Cisco ASA Series Firewall CLI Configuration Guide』を参照し、「Network Address Translation (NAT)」の章に移動してください。

基本接続のテスト:アドレス向けの ping の実行

ASA CLI インターフェイスで ping <IP address> コマンドを使用して ASA デバイスに ping できます。次を確認するには

ルーティング テーブルの表示

show route コマンドを使用してルーティングテーブル内のエントリを表示します。

ciscoasa# show route

ASA のルーティングテーブルの出力例:

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 192.168.0.254 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.0.254, management

C 10.0.0.0 255.0.0.0 is directly connected, Outside

L 10.10.10.1 255.255.255.255 is directly connected, Outside

C 192.168.0.0 255.255.255.0 is directly connected, management

L 192.168.0.118 255.255.255.255 is directly connected, management

スイッチポートのモニタリング

-

show interface

インターフェイス統計情報を表示します。

-

show interface ip brief

インターフェイスの IP アドレスとステータスを表示します。

-

show arp

ダイナミック、スタティック、およびプロキシ ARP エントリを表示します。ダイナミック ARP エントリには、ARP エントリの秒単位のエージングが含まれています。

ARP エントリの出力例:

management 10.10.32.129 0050.568a.977b 0

management 10.10.32.136 0050.568a.5387 21

LANFAIL 20.20.21.1 0050.568a.4d70 96

outsi 10.10.16.6 0050.568a.e6d3 3881

outsi 10.10.16.1 0050.568a.977b 5551

ASA リモートアクセス VPN のトラブルシューティング

このセクションでは、ASA デバイスでリモートアクセス VPN を設定するときに発生する可能性がある、いくつかのトラブルシューティングの問題について説明します。

RA VPN 監視ページに情報がない

この問題は、外部インターフェイスが Webvpn に対して有効になっていない場合に発生する可能性があります。

解決策:

-

左側のペインで、 をクリックした後、[ASA] タブをクリックします。

-

問題のある RA VPN ヘッドエンド ASA デバイスを選択します。

-

右側の [管理(Management] ペインで、[構成(Configuration)] をクリックします。

-

[編集(Edit)] をクリックして、「webvpn」を検索します。

-

Enter キーを押して、

enableinterface_name を追加します。ここで「interface_name」は、リモート アクセス VPN 接続を確立するときにユーザーが接続するインターフェイスの名前です。これは通常外部(インターネットに接続された)インターフェイスですが、デバイスとこの接続プロファイルがサポートしているエンドユーザー間のインターフェイスのいずれかを選択します。次に例を示します。

webvpnenable outside -

[保存(Save)] をクリックします。

-

構成をプレビューしてデバイスに展開します。

ASA リアルタイムロギング

リアルタイムロギングを使用すると、ログデータの最後の 20 秒またはログデータの最後の 10 KB のうち、先に制限に達した方が表示されます。Security Cloud Control がリアルタイムデータを取得すると、ASDM の既存のロギング設定を確認し、デバッグレベルのデータを要求するように変更してから、ロギング設定を元の設定に戻します。ロギング Security Cloud Control の表示には、ASDM で設定したロギングフィルタが反映されます。

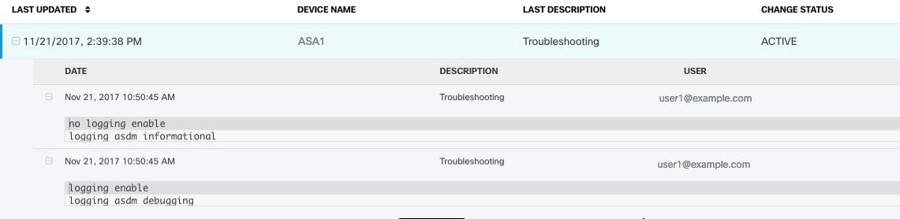

変更ログを確認すると、ロギングを実行するために Security Cloud Control が送信するコマンドを確認できます。以下は、変更ログエントリの例です。最初のエントリ(下部)は、Security Cloud Control が logging enable コマンドでロギングを「有効」にし、ASDM ロギングレベルをデバッグに変更したことを示します。2 番目のエントリ(上部)は、ロギングの設定が以前の状態に戻ったことを示します。no logging enable コマンドでロギングが「無効」になり、ASDM ロギングレベルが情報提供に戻りました。

ASA リアルタイムログの表示

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

|

ステップ 2 |

適切なデバイスタイプのタブをクリックし、リアルタイムデータを表示するデバイスを選択します。 |

|

ステップ 3 |

[トラブルシューティング(Troubleshoot)] |

|

ステップ 4 |

(任意)[リアルタイムログの表示(View Real-time Log)] をクリックする前に、左側のペインでフィルタを定義して、ログ検索の結果を絞り込むことができます。 |

|

ステップ 5 |

[リアルタイムログの表示(View Real-time Log)] をクリックします。Security Cloud Control は、フィルタ条件に基づいてリアルタイムのログデータを取得して、表示します。 |

|

ステップ 6 |

追加の 20 秒のログデータまたは最後の 10 KB のログデータを表示するには。 [リアルタイムログの表示(View Real-Time Log)] をもう一度クリックします。 |

ASA パケットトレーサ

パケットトレーサを使用すると、合成パケットをネットワークに送信し、既存のルーティング設定、NAT ルール、およびポリシー設定がそのパケットにどのように影響するかを評価できます。次の種類の問題をトラブルシューティングするには、このツールを使用します。

-

アクセスできるはずのリソースにアクセスできないとユーザーが報告している。

-

到達できないはずのリソースに到達できるとユーザーが報告している。

-

ポリシーをテストして、期待どおりに機能するかどうかを判断します。

パケットトレーサは、稼働中のオンライン ASA デバイス(物理または仮想)で使用できます。パケットトレーサはASA モデルデバイスでは動作しません。パケットトレーサでは ASA に保存された設定に基づいてパケットが評価されます。Security Cloud Control の段階的な変更はパケットトレーサでは評価されません。

同期状態の ASA でパケットトレーサを実行することがベストプラクティスです。デバイスが同期されていなくてもパケットトレーサは動作しますが、予期しない結果が生じる可能性があります。たとえば、Security Cloud Control のステージングされた設定でルールを削除し、パケットトレース中にこの同じルールが ASA でトリガーされた場合、Security Cloud Control はパケットとそのルールとの相互作用の結果を表示できません。

ASA パケットトレーサによるトラブルシューティング

パケットトレーサは、ASA のルーティング設定、NAT ルール、およびセキュリティポリシーを介してパケットを送信するため、各ステップでのパケットのステータスが表示されます。パケットがポリシーによって許可されている場合、緑色のチェックマークが表示されます。 パケットが拒否されてドロップされた場合、Security Cloud Control には赤い X マーク

パケットが拒否されてドロップされた場合、Security Cloud Control には赤い X マーク  が表示されます。

が表示されます。

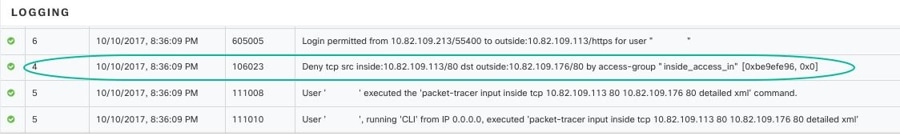

パケットトレーサでは、パケットトレース結果のリアルタイムログも表示されます。以下の例では、ルールによって tcp パケットが拒否された場所を確認できます。

ASA デバイスのセキュリティポリシーのトラブルシュート

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

|

ステップ 2 |

ASA を選択し、[障害対応(Troubleshooting)] ペインで障害対応の詳細を表示します。 |

|

ステップ 3 |

このペインで、ASA を介して仮想的に送信するインターフェイスとパケットタイプを選択します。 |

|

ステップ 4 |

(オプション)セキュリティグループタグの値がレイヤ 2 CMD ヘッダーに埋め込まれたパケットを追跡する(Trustsec)場合は、[SGT番号(SGT number)] をオンにして、セキュリティグループタグの番号(0 ~ 65533)を入力します。 |

|

ステップ 5 |

送信元と接続先を指定します。Cisco TrustSec を使用する場合は、IPv4 または IPv6 アドレス、完全修飾ドメイン名(FQDN)、またはセキュリティ グループの名前あるいはタグを指定できます。送信元アドレスに対して、Domain\username 形式でユーザー名を指定することもできます。 |

|

ステップ 6 |

他のプロトコルの特性を指定します。

|

|

ステップ 7 |

[パケットトレーサを実行(Run Packet Tracer)] をクリックします。 |

|

ステップ 8 |

[パケットトレーサ結果の分析(Analyze Packet Tracer Results)]パケットトレーサ結果の分析に進みます。 |

アクセスルールのトラブルシュート

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

|

ステップ 2 |

ASA に関連付けられているポリシーを選択します。 |

|

ステップ 3 |

トラブルシューティングするネットワークポリシーのルールを選択し、詳細ペインで [トラブルシューティング(Troubleshoot)] |

|

ステップ 4 |

残りの必要なフィールドに情報を入力します。すべての必須フィールドに入力すると、[パケットトレーサを実行(Run Packet Tracer)] ボタンが有効になります。 |

|

ステップ 5 |

[パケットトレーサを実行(Run Packet Tracer)] をクリックします。 |

|

ステップ 6 |

[パケットトレーサ結果の分析(Analyze Packet Tracer Results)]パケットトレーサ結果の分析に進みます。 |

NAT ルールのトラブルシュート

手順

|

ステップ 1 |

左側のペインで、 をクリックした後、[ASA] タブをクリックします。 |

|

ステップ 2 |

ASA を選択し、操作ウィンドウで [NATルールの表示(View NAT Rules)] |

|

ステップ 3 |

トラブルシュートを行うルールを NAT ルールテーブルから選択し、[詳細(Details)] ペインで [トラブルシュート(Troubleshoot)] |

|

ステップ 4 |

残りの必要なフィールドに情報を入力します。すべての必須フィールドに入力すると、[パケットトレーサを実行(Run Packet Tracer)] が有効になります。 |

|

ステップ 5 |

[パケットトレーサを実行(Run Packet Tracer)] をクリックします。 |

|

ステップ 6 |

[パケットトレーサ結果の分析(Analyze Packet Tracer Results)]パケットトレーサ結果の分析に進みます。 |

Twice NAT ルールのトラブルシュート

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

|

ステップ 2 |

[ASA] タブをクリックして ASA を選択し、操作ウィンドウで [NATルールの表示(View NAT Rules)] |

|

ステップ 3 |

トラブルシュートを行うルールを NAT ルールテーブルから選択し、[詳細(Details)] ペインで [トラブルシュート(Troubleshoot)] |

|

ステップ 4 |

残りの必要なフィールドに情報を入力します。すべての必須フィールドに入力すると、[パケットトレーサを実行(Run Packet Tracer)] が有効になります。 |

|

ステップ 5 |

[パケットトレーサを実行(Run Packet Tracer)] をクリックします。 |

パケットトレーサ結果の分析

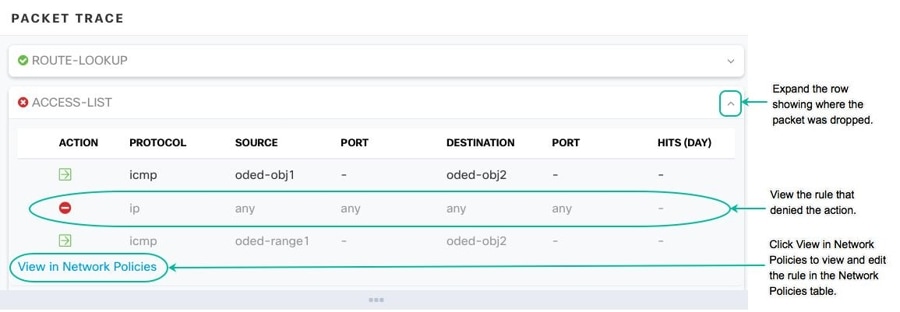

パケットがドロップされた場合も許可された場合も、パケットトレーステーブルの行を展開し、そのアクションに関連するルールまたはロギング情報を読むことで理由を知ることができます。以下の例では、任意の送信元から着信して任意の宛先に向かう IP パケットを拒否するルールを含むアクセスリストポリシーをパケットトレーサが識別しています。このアクションが必要でない場合は、[ネットワークポリシーを表示(View in Network Policies)] リンクをクリックして、そのルールをすぐに編集できます。ルールを編集したら、その構成変更を ASA に展開してから、パケットトレーサを再実行して期待どおりのアクセス結果が得られることを確認してください。

パケットトレーサの結果とともに、Security Cloud Control は ASA からのリアルタイムログを表示します。

Cisco ASA Advisory cisco-sa-20180129-asa1

Cisco Product Security Incident Response Team(PSIRT; プロダクト セキュリティ インシデント レスポンス チーム)は、ASA および Firepower の重大なセキュリティの脆弱性について説明するセキュリティアドバイザリ cisco-sa-20180129-asa1 を公開しました。影響を受ける ASA および Firepower のハードウェア、ソフトウェア、および設定の完全な説明については、PSIRT チームのアドバイザリ全体をお読みください。

ASA がアドバイザリの影響を受けていると判断した場合は、Security Cloud Control を使用して、パッチが適用されたバージョンに ASA をアップグレードできます。次のプロセスを使用します。

手順

|

ステップ 1 |

影響を受ける各 ASA で DNS サーバーを設定します。 |

|

ステップ 2 |

アドバイザリに戻って、必要なソフトウェアパッチを決定します。 |

|

ステップ 3 |

Security Cloud Control を使用して ASA を ASA アドバイザリにリストされている修正済みリリースにアップグレードする方法が説明されているトピックについては、単一 ASA 上の ASA と ASDM イメージのアップグレードを参照してください。アップグレードの前提条件から始めて、個々の ASA のアップグレード、アクティブ/スタンバイ設定での ASA のアップグレード、または ASA の一括アップグレードについて参照してください。 参考までに、シスコが報告したセキュリティアドバイザリの概要を以下に示します。 |

ASA 実行設定サイズを確認する

実行コンフィギュレーション ファイルのサイズを確認するには、次の手順を実行します。

手順

|

ステップ 1 |

次のいずれかの方法で、ASA のコマンド ライン インターフェイスにアクセスします。

|

|

ステップ 2 |

プロンプトで、 |

|

ステップ 3 |

コピー元ファイル名の入力を求められたら、何も入力せずに Enter キーを押します。 |

|

ステップ 4 |

コピー先ファイル名の入力を求められたら、出力ファイルの名前を入力します。指定した実行コンフィギュレーション ファイルが ASA によってコピーされると、特権 EXEC プロンプトに戻ります。 |

|

ステップ 5 |

プロンプトで、 |

|

ステップ 6 |

長さ(length)の列を調べます。ファイルが 4718592 バイトを超えている場合は、4.5 MB を超えています。 コマンドと出力の例を次に示します。 |

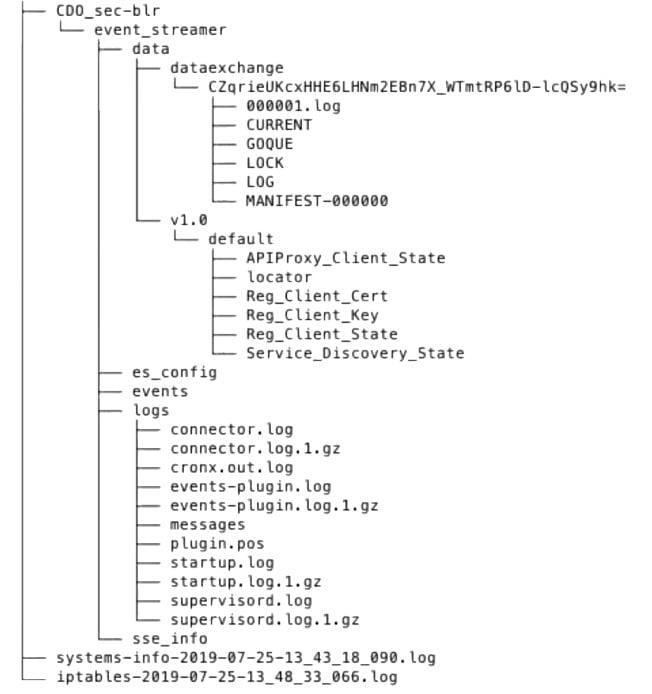

Secure Device Connector に影響を与えるコンテナ特権昇格の脆弱性:cisco-sa-20190215-runc

Cisco Product Security Incident Response Team(PSIRT)は、Docker のシビラティ(重大度)の高い脆弱性について説明するセキュリティアドバイザリ cisco-sa-20190215-runc を公開しました。脆弱性の完全な説明については、PSIRT チームのアドバイザリ全体をお読みください。

この脆弱性は、すべての Security Cloud Control ユーザーに影響します。

-

Security Cloud Control のクラウド展開された Secure Device Connector(SDC)を使用しているお客様は、修復手順が Security Cloud Control オペレーションズチームによってすでに実行されているため、何もする必要はありません。

-

オンプレミスで展開された SDC を使用しているお客様は、最新の Docker バージョンを使用するように SDC ホストをアップグレードする必要があります。アップグレードするには、次の手順を使用します。

Security Cloud Control 標準の SDC ホストの更新

Security Cloud Control イメージを使用して SDC を展開した場合は、次の手順を使用します。

手順

|

ステップ 1 |

SSH またはハイパーバイザコンソールを使用して SDC ホストに接続します。 |

||

|

ステップ 2 |

次のコマンドを実行して、Docker サービスのバージョンを確認します。 |

||

|

ステップ 3 |

最新の仮想マシン(VM)のいずれかを実行している場合、次のような出力が表示されます。 |

||

|

ステップ 4 |

次のコマンドを実行して Docker を更新し、サービスを再起動します。

|

||

|

ステップ 5 |

docker version コマンドを再度実行します。次の出力が表示されます。 |

||

|

ステップ 6 |

これで追加されました。パッチが適用された最新バージョンの Docker にアップグレードされました。 |

カスタム SDC ホストを更新する

独自の SDC ホストを作成している場合は、Docker のインストール方法に基づいた更新手順に従う必要があります。CentOS、yum、Docker-ce(コミュニティ版)を使用した場合は、前述の手順で動作します。

Docker-ee(エンタープライズ版)をインストールした場合、または別の方法を使用して Docker をインストールした場合は、Docker の修正バージョンが異なる場合があります。正しいインストールバージョンは、Docker のページ(Docker Security Update and Container Security Best Practices)で確認できます。

バグトラッキング

シスコでは、この脆弱性を引き続き評価し、追加情報が利用可能になり次第、アドバイザリを更新します。アドバイザリが最終とマークされたら、次の関連する Cisco バグを参照して詳細を確認できます。

大きな ASA 実行設定ファイル

Security Cloud Control での動作

ASA がオンボードに失敗する、ASA の実行構成ファイルで定義されているすべての構成が Security Cloud Control で表示されない、または Security Cloud Control が変更ログへの書き込みに失敗するといった現象が見られる場合があります。

考えられる原因

ASA の実行構成ファイルが Security Cloud Control に対して「大きすぎる」可能性があります。

ASA を Security Cloud Control にオンボードすると、Security Cloud Control は、そのデータベースに ASA の実行構成ファイルのコピーを保存します。一般に、その実行構成ファイルが大きすぎる(4.5 MB 以上)場合、含まれる行が多すぎる(約 22,000 行)場合、または単一のアクセスグループのアクセスリストエントリが多すぎる場合、Security Cloud Control は、そのデバイスを予測どおりに管理できません。

実行設定ファイルのサイズを確認するには、「ASA 実行設定サイズの確認」を参照してください。

回避策または解決策

シスコのアカウントチームに連絡して、セキュリティポリシーを中断することなく設定ファイルのサイズを安全に削減するための支援を得ます。

をクリックします。

をクリックします。

をクリックします。

をクリックします。

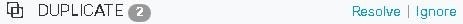

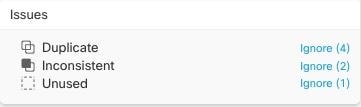

とは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは誤って作成され、同じ目的を果たし、さまざまなポリシーによって使用されます。重複オブジェクトの問題を解決した後、

とは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは誤って作成され、同じ目的を果たし、さまざまなポリシーによって使用されます。重複オブジェクトの問題を解決した後、

は、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。

は、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。

をクリックして、未使用のオブジェクトを

をクリックして、未使用のオブジェクトを  をクリックします。警告を読み、適切なアクションを実行します。

をクリックします。警告を読み、適切なアクションを実行します。

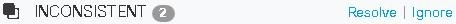

とは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーが異なる構成の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。

とは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーが異なる構成の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。

フィードバック

フィードバック