サイト間仮想プライベートネットワークの概要

サイト間 VPN トンネルは、地理的に異なる場所にあるネットワークを接続します。管理対象デバイス間、および管理対象デバイスと関連するすべての規格に準拠するその他のシスコまたはサードパーティのピアとの間で、サイト間 IPsec 接続を作成できます。これらのピアは、IPv4 アドレスと IPv6 アドレスの内部と外部の任意の組み合わせを持つことができます。サイト間トンネルは、Internet Protocol Security(IPsec)プロトコルスイートとインターネット キー エクスチェンジ バージョン 2(IKEv2)を使用して構築されます。VPN 接続が確立されると、ローカル ゲートウェイの背後にあるホストはセキュアな VPN トンネルを介して、リモート ゲートウェイの背後にあるホストに接続することができます。

VPN トポロジ

新しいサイト間 VPN トポロジを作成するには、一意の名前を付け、トポロジタイプを指定し、IPsec IKEv1 または IKEv2 あるいはその両方に使用される IKE バージョンと認証方式を選択する必要があります。設定したら、ASA にトポロジを展開します。

IPsec および IKE プロトコル

Security Cloud Control では、サイト間 VPN は、VPN トポロジに割り当てられた IKE ポリシーおよび IPsec プロポーザルに基づいて設定されます。ポリシーとプロポーザルはパラメータのセットであり、これらのパラメータによって、IPsec トンネル内のトラフィックでセキュリティを確保するために使用されるセキュリティ プロトコルやアルゴリズムなど、サイト間 VPN の特性が定義されます。VPN トポロジに割り当て可能な完全な設定イメージを定義するために、複数のポリシー タイプが必要となる場合があります。

認証 VPN トンネル

VPN 接続の認証には、各デバイスのトポロジ内で事前共有キーを設定します。事前共有キーにより、IKE 認証フェーズで使用する秘密鍵を 2 つのピア間で共有できます。

VPN 暗号化ドメイン

VPN の暗号化ドメインを定義するには、ルートベースまたはポリシーベースのトラフィックセレクタの 2 つの方法があります。

-

ポリシーベース:暗号化ドメインは、IPSec トンネルに入るすべてのトラフィックを許可するように設定されます。IPSec ローカルおよびリモートのトラフィックセレクタは 0.0.0.0 に設定されます。これは、IPSec トンネルにルーティングされるトラフィックはすべて、送信元/接続先のサブネットに関係なく暗号化されることを意味します。ASA は、暗号マップを使用したポリシーベースの VPN をサポートします。

-

ルートベース: 暗号化ドメインは、送信元と接続先の両方が特定の IP 範囲にある場合のみ暗号化するように設定されます。仮想 IPsec インターフェイスが作成され、そのインターフェイスに入るトラフィックはすべて暗号化および復号されます。ASA は、仮想トンネルインターフェイス(VTI)を使用してルートベースの VPN をサポートします。

エクストラネットデバイスについて

シスコ製以外のデバイスまたは管理対象外のシスコデバイスを、静的 IP アドレスまたは動的 IP アドレスのいずれかを使用して「エクストラネット」デバイスとして VPN トポロジに追加できます。

-

シスコ製以外のデバイス:Security Cloud Control を使用して、シスコ製以外のデバイスに対する設定を作成したり、展開したりすることはできません。

-

管理対象外のシスコデバイス:組織によって管理されないシスコデバイス。たとえば、社内の他の部門が管理するネットワーク内のスポークや、サービスプロバイダーまたはパートナーネットワークへの接続などです。

ASA 間のサイト間 VPN 設定

Security Cloud Control は、適応型セキュリティアプライアンス(ASA)デバイスに搭載されているサイト間 VPN 機能の次の側面をサポートしています。

-

IPsec IKEv1 および IKEv2 プロトコルの両方をサポート。

-

自動または手動の事前共有認証キー。

-

IPv4 および IPv6 内部、外部のすべての組み合わせをサポート。

-

IPsec IKEv2 サイト間 VPN トポロジにより、セキュリティ認定に準拠するための設定を提供。

-

スタティック インターフェイスおよびダイナミック インターフェイス。

-

エクストラネットデバイスのスタティックまたはダイナミック IP アドレスをエンドポイントとしてサポート。

動的にアドレス指定されたピアによるサイト間 VPN 接続の設定

Security Cloud Control を使用すると、ピアのいずれかの VPN インターフェイス IP アドレスが不明な場合、またはインターフェイスが DHCP サーバーからアドレスを取得する場合に、ピア間にサイト間 VPN 接続を作成できます。事前共有キー、IKE 設定、および IPsec 設定が別のピアと一致するダイナミックピアは、サイト間 VPN 接続を確立できます。

A と B の 2 つのピアがあるとします。スタティックピアは、VPN インターフェイスの IP アドレスが固定されているデバイスであり、ダイナミックピアは、VPN インターフェイスの IP アドレスが不明であるか、一時的な IP アドレスを持つデバイスです。

次の使用例では、動的にアドレス指定されたピアとの安全なサイト間 VPN 接続を確立するためのさまざまなシナリオについて説明します。

-

A はスタティックピア、B はダイナミックピア、またはその逆です。

-

A はスタティックピア、B は DHCP サーバーから解決された IP アドレスを持つダイナミックピア、またはその逆です。

-

A はダイナミックピアで、B はスタティックまたはダイナミック IP アドレスを持つエクストラネットデバイスです。

-

A は DHCP サーバーからの解決済み IP アドレスを持つダイナミックピアで、B はスタティックまたはダイナミック IP アドレスを持つエクストラネットデバイスです。

(注) |

Adaptive Security Device Manager(ASDM)などのローカルマネージャを使用してインターフェイスの IP アドレスを変更すると、Security Cloud Control では、そのピアの [設定ステータス(Configuration Status)] に [競合検出(Conflict Detected)] と表示されます。このアウトオブバンドの変更を解決すると、他方のピアの [設定ステータス(Configuration Status)] が [非同期(Not Synced)] 状態に変わります。[非同期(Not Synced)] 状態のデバイスに Security Cloud Control 設定を展開する必要があります。 |

通常、ダイナミックピアの IP アドレスを他方のピアは把握していないため、ダイナミックピアから接続を開始する必要があります。リモートピアが接続を確立しようとすると、他方のピアは事前共有キー、IKE 設定、および IPsec 設定を使用して接続を検証します。

VPN 接続はリモートピアが接続を開始した後にのみ確立されるため、VPN トンネルのトラフィックを許可するアクセス制御ルールに一致するすべての発信トラフィックは、接続が確立されるまでドロップされます。これにより、適切な暗号化と VPN 保護のないデータがネットワークから流出しないようになります。

(注) |

次のシナリオでは、サイト間 VPN 接続を設定できません。 1 台のデバイスに複数のダイナミックピア接続がある場合。

|

ASA サイト間 VPN のガイドラインと制約事項

-

Security Cloud Control は、S2S VPN の対象トラフィックを設計するための crypto-acl をサポートしていません。保護されたネットワークのみをサポートします。

-

IKE ポート 500/4500 が使用されている場合、またはアクティブな PAT 変換がある場合は、これらのポートでサービスを開始できないため、サイト間 VPN を同じポートに設定することはできません。

-

トンネルモードにのみ対応し、トランスポートモードには対応していません。IPsec トンネル モードは、新しい IP パケットのペイロードになる元の IP データグラム全体を暗号化します。トンネル モードは、ファイアウォールの背後にあるホストとの間で送受信されるトラフィックをファイアウォールが保護する場合に使用します。トンネル モードは、インターネットなどの非信頼ネットワークを介して接続されている 2 つのファイアウォール(またはその他のセキュリティゲートウェイ)間で通常の IPsec が実装される標準の方法です。

-

このリリースでは、1 つ以上の VPN トンネルを含む PTP トポロジのみがサポートされています。ポイントツーポイント(PTP)型の展開は、2 つのエンドポイント間で VPN トンネルを確立します。

仮想トンネル インターフェイスの注意事項

-

VTI は IPsec モードのみで設定可能です。ASA で GRE トンネルを終了することはサポートされていません。

-

トンネル インターフェイスを使用するトラフィックには、動的または静的なルートを使用することができます。

-

VTI の MTU は、基盤となる物理インターフェイスに応じて自動的に設定されます。ただし、VTI を有効にした後で物理インターフェイス MTU を変更した場合は、新しい MTU 設定を使用するために VTI を無効にしてから再度有効にする必要があります。

-

ネットワーク アドレス変換を適用する必要がある場合、IKE および ESP パケットは、UDP ヘッダーにカプセル化されます。

-

IKE および IPsec のセキュリティ アソシエーションには、トンネル内のデータ トラフィックに関係なく、継続的にキーの再生成が行われます。これにより、VTI トンネルは常にアップした状態になります。

-

トンネル グループ名は、ピアが自身の IKEv1 または IKEv2 識別情報として送信するものと一致する必要があります。

-

LAN-to-LAN トンネル グループの IKEv1 では、トンネルの認証方式がデジタル証明書である場合、かつ/またはピアがアグレッシブ モードを使用するように設定されている場合、IP アドレス以外の名前を使用できます。

-

暗号マップに設定されるピア アドレスと VTI のトンネル宛先が異なる場合、VTI 設定と暗号マップの設定を同じ物理インターフェイスに共存させることができます。

-

デフォルトでは、VTI 経由のトラフィックは、すべて暗号化されます。

-

VTI インターフェイスのデフォルトのセキュリティレベルは 0 です。

-

VTI 経由のトラフィックを制御するため、VTI インターフェイスにアクセス リストを適用することができます。

-

VTI では BGP のみサポートされます。

-

ASA が IOS IKEv2 VTI クライアントを終端している場合は、IOS VTI クライアントによって開始されたこの L2L セッションのモード CFG 属性を ASA が取得できないため、IOS での設定交換要求を無効にします。

-

IPv6 はサポートされていません。

VPN で使用される暗号化アルゴリズムとハッシュアルゴリズム

VPN トンネルは通常、インターネットなどのパブリック ネットワークを経由するため、トラフィックを保護するために接続を暗号化する必要があります。IKE ポリシーと IPsec プロポーサルを使用して、暗号化とその他のセキュリティ技術を定義し、適用します。

デバイス ライセンスによって強力な暗号化を適用できる場合は、広範な暗号化とハッシュ アルゴリズム、および Diffie-Hellman グループがあり、その中から選択できます。ただし、一般に、トンネルに適用する暗号化が強力なほど、システム パフォーマンスは低下します。効率を損なうことなく十分な保護を提供するセキュリティとパフォーマンスのバランスを見出します。

シスコでは、どのオプションを選択するかについての特定のガイダンスは提供できません。比較的大規模な企業またはその他の組織内で運用している場合は、すでに、満たす必要がある標準が定義されている可能性があります。定義されていない場合は、時間を割いてオプションを調べてください。

以降のトピックでは、使用可能なオプションについて説明します。

使用する暗号化アルゴリズムの決定

IKE ポリシーまたは IPsec プロポーザルに対して使用する暗号化アルゴリズムを決定する場合は、VPN 内のデバイスによってサポートされるアルゴリズムに限定されます。

IKEv2 では、複数の暗号化アルゴリズムを設定できます。システムは、設定をセキュア度が最も高いものから最も低いものに並べ替え、その順序を使用してピアとのネゴシエーションを行います。IKEv1 では、単一のオプションのみ選択できます。

IPsec プロポーザルでは、認証、暗号化、およびアンチリプレイ サービスを提供するカプセル化セキュリティ プロトコル(ESP)によってアルゴリズムが使用されます。ESP は、IP プロトコル タイプ 50 です。IKEv1 IPsec プロポーザルでは、アルゴリズム名の接頭辞が「ESP」となります。

デバイス ライセンスが強力な暗号化を適用できる場合、次の暗号化アルゴリズムを選択できます。強力な暗号化の対象ではない場合、DES のみ選択できます。

-

AES-GCM:(IKEv2 のみ)ガロア/カウンタモードの Advanced Encryption Standard は、機密性とデータ発信元認証を提供するブロック暗号モードの操作であり、AES より優れたセキュリティを実現します。AES-GCM には、128 ビット、192 ビット、256 ビットの 3 種類のキー強度が用意されています。キーが長いほど安全になりますが、パフォーマンスは低下します。GCM は NSA Suite B をサポートするために必要となる AES モードです。NSA Suite B は、暗号化強度に関する連邦標準規格を満たすためにデバイスがサポートすべき一連の暗号化アルゴリズムです。

-

AES-GMAC:(IKEv2 IPsec プロポーザルのみ)Advanced Encryption Standard のガロア メッセージ認証コード(GMAC)は、データ発信元認証だけを行う操作のブロック暗号モードです。これは AES-GCM の一種であり、データを暗号化せずにデータ認証が行えます。AES-GMAC には、128 ビット、192 ビット、256 ビットの 3 種類のキー強度が用意されています。

-

AES(Advanced Encryption Standard)は DES よりも高度なセキュリティを提供する対称暗号化アルゴリズムであり、計算の効率は 3DES よりも高いです。AES には、128 ビット、192 ビット、256 ビットの 3 種類のキー強度が用意されています。キーが長いほど安全になりますが、パフォーマンスは低下します。

-

DES(Data Encryption Standard)は、56 ビットキーを使用して暗号化する対称秘密鍵ブロックアルゴリズムです。ライセンスアカウントが輸出規制の要件を満たしていない場合、これは唯一のオプションです。3DES よりも高速であり、使用するシステムリソースも少ないですが、安全性は劣ります。堅牢なデータ機密保持が必要ない場合、およびシステム リソースや速度が重要である場合には、DES を選択します。

-

3DES(トリプル DES):56 ビットキーを使用して暗号化を 3 回行います。異なるキーを使用してデータの各ブロックを 3 回処理するため、DES よりも安全です。ただし、使用するシステム リソースが多くなり、DES よりも速度が遅くなります。

-

Null:ヌル暗号化アルゴリズムは暗号化なしで認証します。通常はテスト目的にのみ使用されます。

使用するハッシュ アルゴリズムの決定

IKE ポリシーでは、ハッシュ アルゴリズムがメッセージ ダイジェストを作成します。これは、メッセージの整合性を保証するために使用されます。IKEv2 では、ハッシュ アルゴリズムは 2 つのオプションに分かれています。1 つは整合性アルゴリズムに使用され、もう 1 つは擬似乱数関数(PRF)に使用されます。

IPsec プロポーザルでは、ハッシュ アルゴリズムはカプセル化セキュリティ プロトコル(ESP)による認証のために使用されます。IKEv2 IPsec プロポーザルでは、これは整合性のハッシュと呼ばれます。IKEv1 IPsec プロポーザルでは、アルゴリズム名の接頭辞が「ESP-」となり、「-HMAC」(Hash Method Authentication Code)という接尾辞も使用されます。

IKEv2 では、複数のハッシュ アルゴリズムを設定できます。システムは、設定をセキュア度が最も高いものから最も低いものに並べ替え、その順序を使用してピアとのネゴシエーションを行います。IKEv1 では、単一のオプションのみ選択できます。

次のハッシュ アルゴリズムから選択できます。

-

[SHA (Secure Hash Algorithm)]:標準の SHA(SHA-1)は、160 ビットのダイジェストを生成します。SHA には、総当たり攻撃に対して、MD5 よりも高い耐性が備えられています。ただし、MD5 よりも多くのリソースを消費します。最大レベルのセキュリティを必要とする実装には、SHA ハッシュ アルゴリズムを使用してください。

-

IKEv2 の設定では、以下の SHA-2 オプションを指定して、より高度なセキュリティを実現できます。NSA Suite B 暗号化仕様を実装するには、次のいずれかを選択します。

-

SHA256:256 ビットのダイジェストを生成するセキュア ハッシュ アルゴリズム SHA-2 を指定します。

-

SHA384:384 ビットのダイジェストを生成するセキュア ハッシュ アルゴリズム SHA-2 を指定します。

-

SHA512:512 ビットのダイジェストを生成するセキュア ハッシュ アルゴリズム SHA-2 を指定します。

-

-

MD5 (Message Digest 5):128 ビットのダイジェストを生成します。MD5 は処理時間が短いため、全体的なパフォーマンスが SHA より高速ですが、SHA より強度は低いと考えられています。

-

NULL またはなし(NULL、ESP-NONE):(IPsec プロポーザルのみ)NULL ハッシュ アルゴリズム。通常はテスト目的のみに使用されます。しかし、暗号化オプションとしていずれかの AES-GCM/GMAC オプションを選択した場合は、NULL 整合性アルゴリズムを選択する必要があります。NULL 以外のオプションを選択した場合、これらの暗号化標準に対しては、整合性ハッシュは無視されます。

使用する Diffie-Hellman 係数グループの決定

次の Diffie-Hellman キー導出アルゴリズムを使用して、IPsec Security Association(SA:セキュリティ アソシエーション)キーを生成することができます。各グループでは、異なるサイズの係数が使用されます。係数が大きいほどセキュリティが強化されますが、処理時間が長くなります。両方のピアに、一致する係数グループが存在する必要があります。

AES 暗号化を選択する場合は、AES で必要な大きいキー サイズをサポートするために、Diffie-Hellman(DH:デフィーヘルマン)グループ 5 以降を使用する必要があります。IKEv1 ポリシーは、以下に示すすべてのグループをサポートしているわけではありません。

NSA Suite-B の暗号化の仕様を実装するには、IKEv2 を使用して楕円曲線 Diffie-Hellman(ECDH)オプション:19、20、21 のいずれか 1 つを選択します。楕円曲線オプションと、2048 ビット係数を使用するグループは、Logjam のような攻撃にさらされる可能性が低くなります。

IKEv2 では、複数のグループを設定できます。システムは、設定をセキュア度が最も高いものから最も低いものに並べ替え、その順序を使用してピアとのネゴシエーションを行います。IKEv1 では、単一のオプションのみ選択できます。

-

2:Diffie-Hellman グループ 2(1024 ビット Modular Exponential(MODP)グループ)。このオプションは十分な保護レベルとは見なされなくなりました。

-

5:Diffie-Hellman グループ 5(1536 ビット MODP グループ)。以前は 128 ビットキーの十分な保護レベルと見なされていましたが、このオプションは十分な保護レベルとは見なされなくなりました。

-

14:Diffie-Hellman グループ 14(2048 ビット Modular Exponential(MODP)グループ)。192 ビットのキーでは十分な保護レベルです。

-

19:Diffie-Hellman グループ 19(国立標準技術研究所(NIST)256 ビット楕円曲線モジュロプライム(ECP)グループ)。

-

20:Diffie-Hellman グループ 20(NIST 384 ビット ECP グループ)。

-

21:Diffie-Hellman グループ 21(NIST 521 ビット ECP グループ)。

-

24:Diffie-Hellman グループ 24(2048 ビット MODP グループと 256 ビット素数位数部分群)。このオプションは推奨されなくなりました。

使用する認証方式の決定

次の方法を使用して、サイト間 VPN 接続でピアを認証できます。

事前共有キー

事前共有キーは、接続内の各ピアで設定された秘密鍵文字列です。これらのキーは、IKE が認証フェーズで使用します。IKEv1 の場合は、各ピアで同じ事前共有キーを設定する必要があります。IKEv2 の場合は、各ピアに一意のキーを設定できます。

事前共有キーは、証明書に比べて拡張性がありません。多数のサイト間 VPN 接続を設定する必要がある場合は、事前共有キー方式ではなく証明書方式を使用します。

ASA 間のサイト間 VPN トンネルの作成

次の手順を使用して、2 つの ASA またはエクストラネットデバイスを備えた ASA 間にサイト間 VPN トンネルを作成します。

手順

|

ステップ 1 |

左側のペインで、 をクリックします。 |

||

|

ステップ 2 |

右上隅の青いプラス

|

||

|

ステップ 3 |

[設定名(Configuration name)] フィールドに、サイト間 VPN 設定の名前を入力します。 |

||

|

ステップ 4 |

いずれかのオプションを選択して、新しいポリシーベースまたはルートベースのサイト間 VPN を作成します。 |

||

|

ステップ 5 |

[ピアデバイス] セクションで、次の手順を実行します。 |

||

|

ステップ 6 |

(ルートベースに適用可能)[トンネルの詳細(Tunnel Details)] では、前の手順でピア デバイスを設定すると、[VTIアドレス(VTI Address)] フィールドが自動的に入力されます。必要に応じて、新しい VTI として使用される IP アドレスを手動で入力できます。 |

||

|

ステップ 7 |

[IKE設定] セクションで、インターネット キー エクスチェンジ(IKE)ネゴシエーション中に使用する IKE バージョンを選択し、プライバシー設定を指定します。IKE ポリシーの詳細については、「グローバル IKE ポリシーの設定」を参照してください。 ユーザーが行った構成に基づいて、Security Cloud Control は IKE 設定を提案します。推奨される IKE 構成設定を続行するか、新しい構成設定を定義することができます。

|

||

|

ステップ 8 |

[IPSec設定(IPSec Settings)] セクションで、ユーザーが行った構成に基づいて、Security Cloud Control は IKEv2 プロポーザルを提案します。推奨される IKE 構成設定を続行するか、新しい構成設定を定義することができます。IPSec 設定の詳細については、「IPSec プロポーザルの設定」を参照してください。 |

||

|

ステップ 9 |

[終了(Finish)] セクションで構成に目を通し、構成に問題がない場合にのみ続行して、[送信(Submit)] をクリックしてください。 |

新しいトンネルに関連付けられたデバイスに、サイト間 VPN 構成を展開するには、「構成変更の展開」セクションを参照してください。

NAT からのサイト間 VPN トラフィックの除外

インターフェイスでサイト間 VPN 接続が定義されていて、かつそのインターフェイス向けの NAT ルールを指定している場合、NAT ルールから VPN 上のトラフィックを任意で除外できます。この操作は、VPN 接続のリモート エンドが内部アドレスを処理できる場合に行うと便利です。

VPN 接続を作成するときに、[NATを除外(NAT Exempt)] オプションを選択すると、ルールが自動的に作成されます。ただし、これはローカルで保護されたネットワークが単一のルーテッド インターフェイス(ブリッジ グループ メンバーではない)を介して接続されている場合のみ動作します。その代わりに、接続内のローカルネットワークが複数のルーテッド インターフェイス、または 1 つ以上のブリッジ グループ メンバーの背後に存在する場合、NAT 免除ルールを手動で設定する必要があります。

NAT ルールから VPN トラフィックを除外するには、宛先がリモート ネットワークのときにローカル トラフィックの手動アイデンティティ NAT ルールを作成します。次に、任意の宛先(インターネットなど)のトラフィックに NAT を適用します。ローカル ネットワークに複数のインターフェイスがある場合、各インターフェイスにルールを作成します。次の点も考慮してください。

-

接続内に複数のローカル ネットワークがある場合、ネットワークを定義するオブジェクトを保持するネットワーク オブジェクト グループを作成します。

-

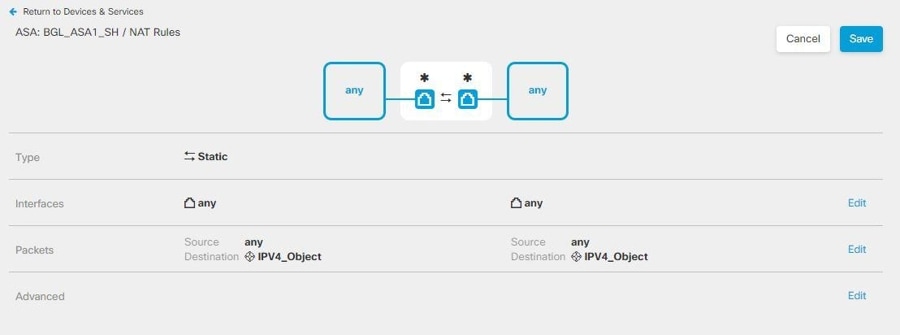

VPN に IPv4 ネットワークと IPv6 ネットワークの両方を含める場合、それぞれに個別のアイデンティティ NAT ルールを作成します。

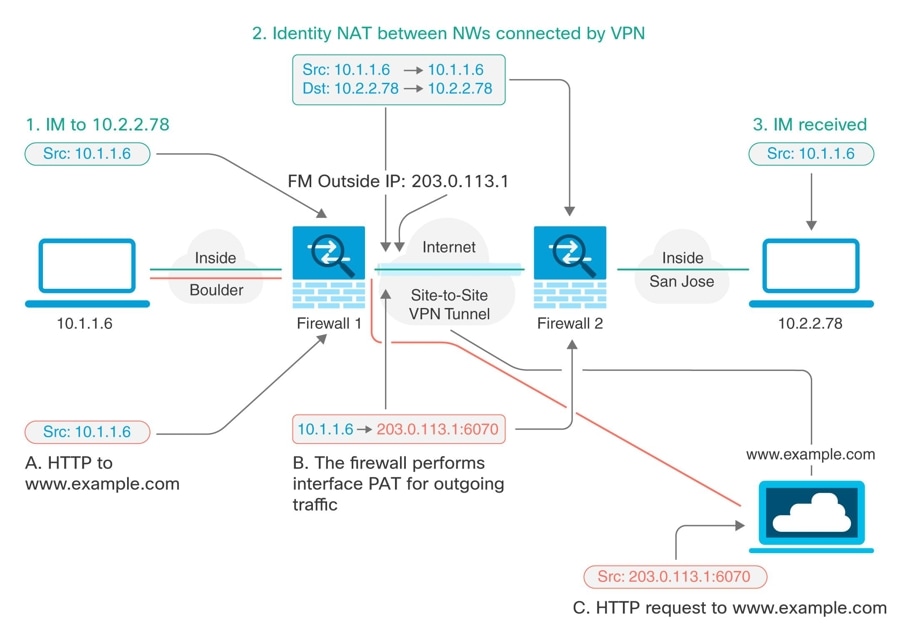

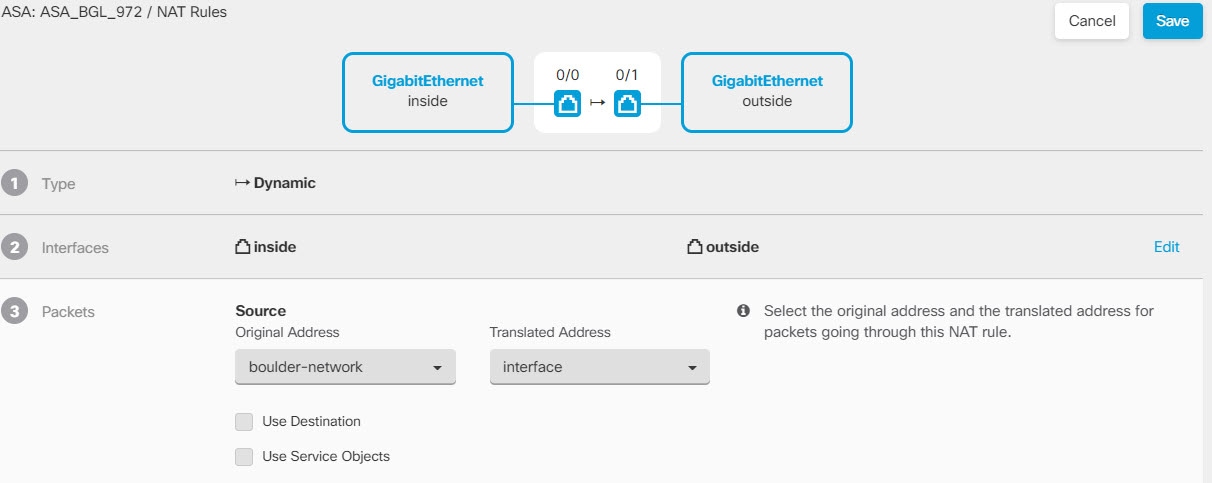

次の例では、ボールダーとサンノゼのオフィスを接続するサイトツーサイト トンネルを示します。インターネットに渡すトラフィックについて(たとえばボールダーの 10.1.1.6 から www.example.com へ)、インターネットへのアクセスのために NAT によって提供されるパブリック IP アドレスが必要です。次の例では、インターフェイス ポート アドレス変換(PAT)ルールを使用しています。ただし、VPN トンネルを経由するトラフィックについては(たとえば、ボールダーの 10.1.1.6 からサンノゼの 10.2.2.78 へ)、NAT を実行しません。そのため、アイデンティティ NAT ルールを作成して、そのトラフィックを除外する必要があります。アイデンティティ NAT は同じアドレスにアドレスを変換します。

次の例は、Firewall1(ボールダー)の設定を示します。例では、内部インターフェイスがブリッジ グループであると仮定するため、各メンバー インターフェイスにルールを記述する必要があります。ルーティングされた内部インターフェイスが 1 つある場合も複数ある場合も、プロセスは同じです。

(注) |

この例では、IPv4 のみと仮定します。VPN に IPv6 ネットワークも含まれる場合、IPv6 にはパラレル ルールを作成します。IPv6 インターフェイス PAT は実装できないため、PAT を使用するには固有の IPv6 アドレスを持つホスト オブジェクトを作成する必要があることに注意してください。 |

手順

|

ステップ 1 |

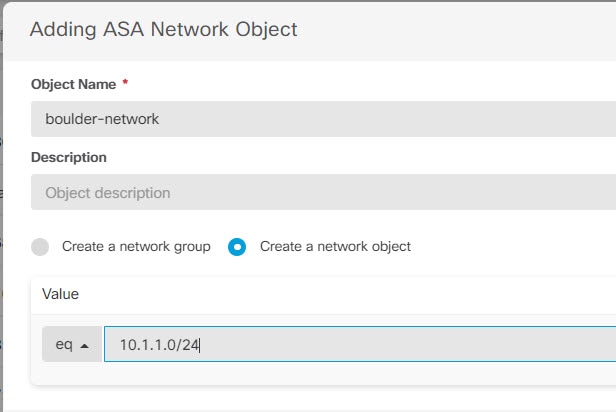

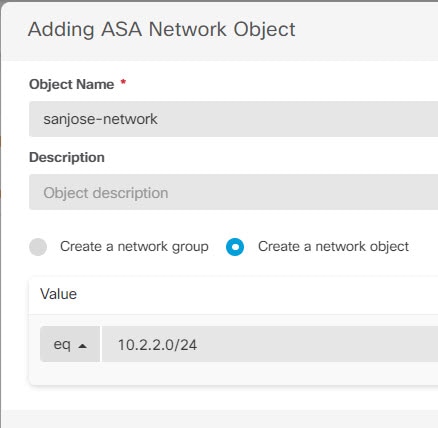

さまざまなネットワークを定義するには、オブジェクトを作成します。

|

|

ステップ 2 |

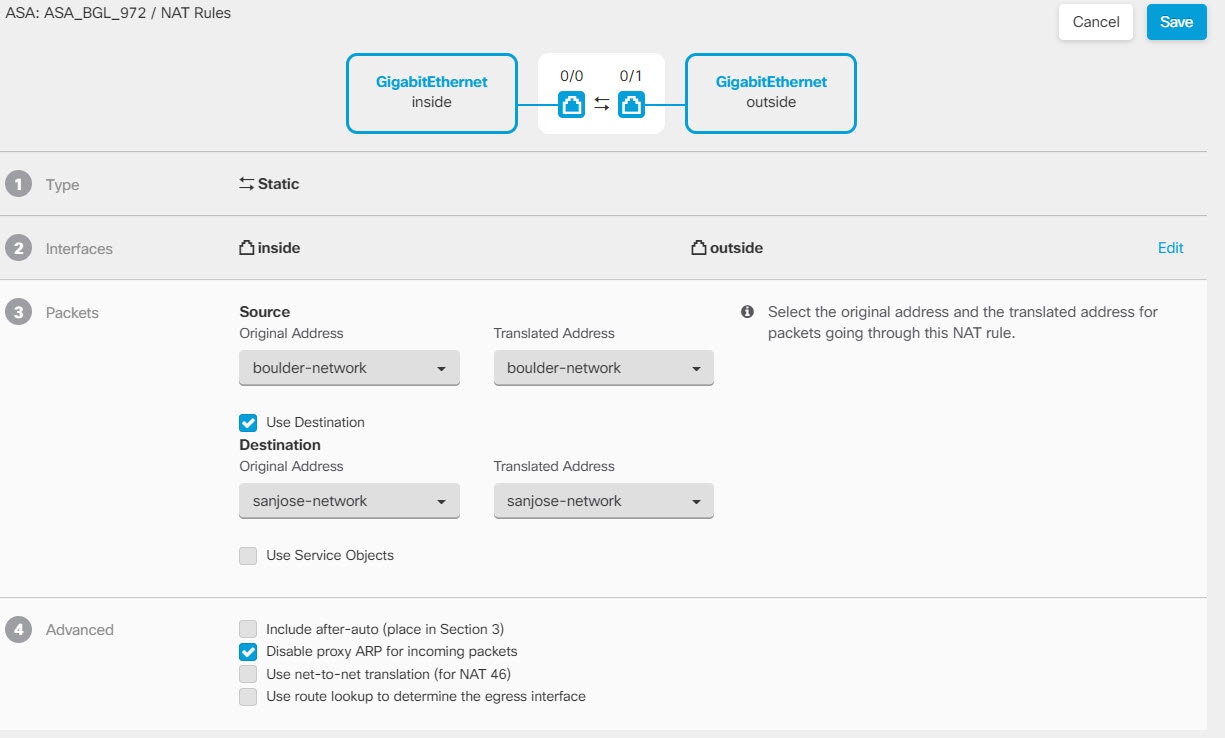

Firewall1(ボールダー)上で VPN 経由でサンノゼに向かう場合、ボールダー ネットワークの手動アイデンティティ NAT を設定します。

|

|

ステップ 3 |

Firewall1(ボールダー)上でボールダーの内部ネットワークのインターネットに入る場合、手動ダイナミック インターフェイス PAT を設定します。注:IPv4 トラフィックを対象とする内部インターフェイス用ダイナミック インターフェイス PAT ルールは、初期設定時にデフォルトで作成されるので、既に存在する可能性があります。ただし、この設定は説明を完結させるために示しています。この手順を完了する前に、内部インターフェイスとネットワークをカバーするルールがすでに存在していることを確認して、存在している場合はこの手順をスキップしてください。

|

|

ステップ 4 |

設定変更を Security Cloud Control に展開します。詳細については、Security Cloud Control GUI を使用して行った設定変更の展開を参照してください。 |

|

ステップ 5 |

Firewall2(サンノゼ)の管理を行っている場合、そのデバイスに同様のルールを設定できます。

|

Cisco ASA と Multicloud Defense Gateway 間のサイト間 VPN 設定

Cisco ASA と、関連するすべての標準に準拠する Multicloud Defense Gateway の間にサイト間 IPsec 接続を作成できます。VPN 接続が確立されると、ファイアウォールの背後にあるホストは、セキュアな VPN トンネルを介してゲートウェイの背後にあるホストに接続できます。

Multicloud Defense は現在、Amazon Web Services(AWS)、Azure、Google Cloud Platform(GCP)、および Oracle OCI クラウドアカウントをサポートしています。

Cisco ASA と Multicloud Defense Gateway 間でのサイト間 VPN の作成

次の手順を使用して、Security Cloud Control ダッシュボードから Security Cloud Control およびMulticloud Defense Gateway によって管理される Cisco ASA デバイス間に VPNトンネルを作成します。

始める前に

次の前提条件を満たしていることを確認してください。

-

Cisco ASA デバイスには保留中の変更がない必要があります。

-

VPN トンネルを作成する前に、 Cisco ASA コンソールで BGP プロファイルを作成します。詳細については、「Cisco ASA ボーダー ゲートウェイ プロトコルの設定」を参照してください。

-

Multicloud Defense Gateway は [アクティブ(Active)] 状態である必要があります。

-

Multicloud Defense Gateway で VPN が有効になっている必要があります。「ゲートウェイ内で VPN を有効にする」を参照してください。

-

詳細については、「Cisco ASA のサイト間 VPN の制限事項とガイドライン」を参照してください。

-

詳細については、「Multicloud Defense Gateway 前提条件と制限事項」を参照してください。

手順

|

ステップ 1 |

左側のペインで、 の順にクリックします。 |

|

ステップ 2 |

右上隅にあるトンネルの作成( |

|

ステップ 3 |

[設定名(Configuration Name)] フィールドに、作成するサイト間 VPN 設定の名前を入力します。 |

|

ステップ 4 |

[ピアデバイス(Peer Devices)] エリアで、次の情報を入力します。

|

|

ステップ 5 |

[次へ(Next)] をクリックします。 |

|

ステップ 6 |

[トンネルの詳細(Tunnel Details)] エリアで、次の情報を入力します。

|

|

ステップ 7 |

[次へ(Next)] をクリックします。 |

|

ステップ 8 |

[IKE設定(IKESettings)] エリアで、Security Cloud Control によってデフォルトの [事前共有キー(Pre-Shared Key)] が生成されます。このキーは、ピアで設定される秘密鍵文字列です。IKE では、認証フェーズでこのキーが使用されます。このキーは、ピア間にトンネルを確立する際の相互検証に使用されます。 |

|

ステップ 9 |

[次へ(Next)] をクリックします。 |

|

ステップ 10 |

[終了(Finish)] エリアで設定を確認し、設定に問題がない場合にのみ続行します。 デフォルトでは、[変更をCisco ASAにすぐに展開する(Deploy changes to Cisco ASA)] チェックボックスがオンになっており、[送信(Submit)] をクリックすると設定がすぐに Cisco ASA デバイスに展開されます。 後で設定を確認して手動で展開する場合は、このチェックボックスをオフにします。 |

|

ステップ 11 |

[送信(Submit)] をクリックします。 設定が Multicloud Defense Gateway にプッシュされます。 |

Security Cloud Control の [VPN] ページには、ピア間で作成されたサイト間トンネルが表示されます。対応するトンネルは Multicloud Defense Gateway ポータルで確認できます。

グローバル IKE ポリシーについて

Internet Key Exchange(IKE、インターネット キー エクスチェンジ)は、IPsec ピアの認証、IPsec 暗号キーのネゴシエーションと配布、および IPsec Security Association(SA、セキュリティ アソシエーション)の自動的な確立に使用されるキー管理プロトコルです。

IKE ネゴシエーションは 2 つのフェーズで構成されています。フェーズ 1 では、2 つの IKE ピア間のセキュリティ アソシエーションをネゴシエートします。これにより、ピアはフェーズ 2 で安全に通信できるようになります。フェーズ 2 のネゴシエーションでは、IKE によって IPsec などの他のアプリケーション用の SA が確立されます。両方のフェーズで接続のネゴシエーション時にプロポーザルが使用されます。IKE プロポーザルは、2 つのピア間のネゴシエーションを保護するためにこれらのピアで使用されるアルゴリズムのセットです。IKE ネゴシエーションは、共通(共有)IKE ポリシーに合意している各ピアによって開始されます。このポリシーは、後続の IKE ネゴシエーションを保護するために使用されるセキュリティ パラメータを示します。

IKE ポリシー オブジェクトはこれらのネゴシエーションに対して IKE プロポーザルを定義します。有効にするオブジェクトは、ピアが VPN 接続をネゴシエートするときに使用するものであり、接続ごとに異なる IKE ポリシーを指定することはできません。各オブジェクトの相対的な優先順位は、これらの中でどのポリシーを最初に試行するかを決定します。数が小さいほど、優先順位が高くなります。ネゴシエーションで両方のピアがサポートできるポリシーを見つけられなければ、接続は確立されません。

IKE グローバル ポリシーを定義するには、各 IKE バージョンを有効にするオブジェクトを選択します。事前定義されたオブジェクトが要件を満たさない場合、セキュリティ ポリシーを適用する新しいポリシーを作成します。

次に、オブジェクト ページでグローバル ポリシーを設定する方法について説明します。VPN 接続を編集しているときに IKE ポリシー設定の [編集(Edit)] をクリックすることで、ポリシーの有効化、無効化および作成が行えます。

次に、各バージョンの IKE ポリシーの設定方法を説明します。

IKEv1 ポリシーの管理

IKEv1 ポリシーについて

インターネット キー エクスチェンジ(IKE)バージョン 1 ポリシー オブジェクトには、VPN 接続を定義する際に必要な IKEv1 ポリシーが含まれています。IKE は、IPsec ベースの通信の管理を簡易化するキー管理プロトコルです。IPsec ピアの認証、IPsec 暗号キーのネゴシエーションと配布、および IPsec セキュリティ アソシエーション(SA)の自動確立に使用されます。

複数の事前定義された IKEv1 ポリシーが存在します。必要に適したポリシーがあれば、[状態(State)] トグルをクリックして有効にします。セキュリティ設定の他の組み合わせを実装する新しいポリシーも作成できます。システム定義オブジェクトは、編集または削除できません。

IKEv1 ポリシーの作成

インターネット キー エクスチェンジ(IKE)バージョン 1 ポリシー オブジェクトには、VPN 接続を定義する際に必要な IKEv1 ポリシーが含まれています。IKE は、IPsec ベースの通信の管理を簡易化するキー管理プロトコルです。IPsec ピアの認証、IPsec 暗号キーのネゴシエーションと配布、および IPsec セキュリティ アソシエーション(SA)の自動確立に使用されます。

複数の事前定義された IKEv1 ポリシーが存在します。必要に適したポリシーがあれば、[状態(State)] トグルをクリックして有効にします。セキュリティ設定の他の組み合わせを実装する新しいポリシーも作成できます。システム定義オブジェクトは、編集または削除できません。

次の手順では、[オブジェクト(Objects)] ページから直接オブジェクトを作成および編集する方法について説明します。サイト間 VPN 接続での IKE 設定の編集時に、オブジェクトリストに表示される [新しいIKEv1 ポリシーの作成(Create New IKEv1 Policy)] リンクをクリックして、IKEv1 ポリシーを作成することもできます。

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] をクリックします。 |

|

ステップ 2 |

次のいずれかの操作を実行します。

|

|

ステップ 3 |

[オブジェクト名(Object Name)] を 128 文字以内で入力します。 |

|

ステップ 4 |

IKEv1 プロパティを設定します。

|

|

ステップ 5 |

[追加(Add)] をクリックします。 |

IKEv2 ポリシーの管理

IKEv2 ポリシーについて

インターネット キー エクスチェンジ(IKE)バージョン 2 ポリシー オブジェクトには、VPN 接続を定義する際に必要な IKEv2 ポリシーが含まれています。IKE は、IPsec ベースの通信の管理を簡易化するキー管理プロトコルです。IPsec ピアの認証、IPsec 暗号キーのネゴシエーションと配布、および IPsec セキュリティ アソシエーション(SA)の自動確立に使用されます。

複数の事前定義された IKEv2 ポリシーがあります。必要に適したポリシーがあれば、[状態(State)] トグルをクリックして有効にします。セキュリティ設定の他の組み合わせを実装する新しいポリシーも作成できます。システム定義オブジェクトは、編集または削除できません。

IKEv2 ポリシーの作成

インターネット キー エクスチェンジ(IKE)バージョン 2 ポリシー オブジェクトには、VPN 接続を定義する際に必要な IKEv2 ポリシーが含まれています。IKE は、IPsec ベースの通信の管理を簡易化するキー管理プロトコルです。IPsec ピアの認証、IPsec 暗号キーのネゴシエーションと配布、および IPsec セキュリティ アソシエーション(SA)の自動確立に使用されます。

複数の事前定義された IKEv2 ポリシーがあります。必要に適したポリシーがあれば、[状態(State)] トグルをクリックして有効にします。セキュリティ設定の他の組み合わせを実装する新しいポリシーも作成できます。システム定義オブジェクトは、編集または削除できません。

次の手順では、[オブジェクト(Objects)] ページから直接オブジェクトを作成および編集する方法について説明します。サイト間 VPN 接続での IKE 設定の編集時に、オブジェクトリストに表示される [新しいIKEv2ポリシーの作成(Create New IKEv2 Policy)] リンクをクリックして、IKEv2 ポリシーを作成することもできます。

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] をクリックします。 |

|

ステップ 2 |

次のいずれかの操作を実行します。

|

|

ステップ 3 |

[オブジェクト名(Object Name)] を 128 文字以内で入力します。 |

|

ステップ 4 |

IKEv2 プロパティを設定します。

|

|

ステップ 5 |

[追加(Add)] をクリックします。 |

IPsec プロポーザルについて

IPsec は、VPN を設定する場合の最も安全な方法の 1 つです。IPsec では、IP パケット レベルでのデータ暗号化が提供され、標準規格に準拠した堅牢なセキュリティ ソリューションが提供されます。IPsec では、データはトンネルを介してパブリック ネットワーク経由で送信されます。トンネルとは、2 つのピア間のセキュアで論理的な通信パスです。IPsec トンネルを通過するトラフィックは、トランスフォーム セットと呼ばれるセキュリティ プロトコルとアルゴリズムの組み合わせによって保護されます。IPsec Security Association(SA:セキュリティ アソシエーション)のネゴシエーション中に、ピアでは、両方のピアに共通するトランスフォーム セットが検索されます。

IKE バージョン(IKEv1 または IKEv2)に基づいて、別個の IPsec プロポーザル オブジェクトがあります。

-

IKEv1 IPsec プロポーザルを作成する場合、IPSec が動作するモードを選択し、必要な暗号化タイプおよび認証タイプを定義します。アルゴリズムには単一のオプションを選択できます。VPN で複数の組み合わせをサポートするには、複数の IKEv1 IPsec プロポーザル オブジェクトを作成して選択します。

-

IKEv2 IPsec プロポーザルを作成する際に、VPN で許可するすべての暗号化アルゴリズムとハッシュ アルゴリズムを選択できます。システムは、設定をセキュア度が最も高いものから最も低いものに並べ替え、マッチが見つかるまでピアとのネゴシエーションを行います。これによって、IKEv1 と同様に、許可される各組み合わせを個別に送信することなく、許可されるすべての組み合わせを伝送するために単一のプロポーザルを送信できます。

カプセル化セキュリティ プロトコル(ESP)は、IKEv1 と IKEv2 IPsec プロポーザルの両方に使用されます。これは認証、暗号化、およびアンチリプレイ サービスを提供します。ESP は、IP プロトコル タイプ 50 です。

(注) |

IPsec トンネルで暗号化と認証の両方を使用することを推奨します。 |

次に、各 IKE バージョンの IPsec プロポーザルの設定方法を説明します。

IPsec プロポーザルオブジェクトの管理

IPsec プロポーザル オブジェクトは、IKE フェーズ 2 ネゴシエーション時に使用される IPsec プロポーザルを設定します。IPsec プロポーザルでは、IPsec トンネル内のトラフィックを保護するためのセキュリティ プロトコルとアルゴリズムの組み合わせを定義します。IKEv1 と IKEv2 に対して、異なるオブジェクトがあります。現在、Security Cloud Control は IKEv1 IPsec プロポーザルオブジェクトをサポートしています。

カプセル化セキュリティ プロトコル(ESP)は、IKEv1 と IKEv2 IPsec プロポーザルの両方に使用されます。このプロトコルにより、認証、暗号化、およびアンチリプレイサービスが実現します。ESP は、IP プロトコル タイプ 50 です。

(注) |

IPsec トンネルで暗号化と認証の両方を使用することを推奨します。 |

IKEv1 IPsec プロポーザルオブジェクトの作成

IPsec プロポーザル オブジェクトは、IKE フェーズ 2 ネゴシエーション時に使用される IPsec プロポーザルを設定します。IPsec プロポーザルでは、IPsec トンネル内のトラフィックを保護するためのセキュリティ プロトコルとアルゴリズムの組み合わせを定義します。IKEv1 と IKEv2 に対して、異なるオブジェクトがあります。現在、Security Cloud Control は IKEv1 IPsec プロポーザルオブジェクトをサポートしています。

カプセル化セキュリティ プロトコル(ESP)は、IKEv1 と IKEv2 IPsec プロポーザルの両方に使用されます。このプロトコルにより、認証、暗号化、およびアンチリプレイサービスが実現します。ESP は、IP プロトコル タイプ 50 です。

(注) |

IPsec トンネルで暗号化と認証の両方を使用することを推奨します。 |

定義済みの複数の IKEv1 IPsec プロポーザルがあります。その他のセキュリティ設定の組み合わせを実装する新しいプロポーザルを作成することもできます。システム定義オブジェクトは、編集または削除できません。

次の手順では、[オブジェクト(Objects)] ページから直接オブジェクトを作成および編集する方法について説明します。サイト間 VPN 接続の IKEv1 IPSec 設定を編集している間に、オブジェクトリストに表示される [新規IKEv1プロポーザルの作成(Create New IKEv1 Proposal)] リンクをクリックして、IKEv1 IPSec プロポーザルオブジェクトを作成することもできます。

手順

|

ステップ 1 |

左側のペインで オブジェクト をクリックします。 |

|

ステップ 2 |

次のいずれかの操作を実行します。

|

|

ステップ 3 |

新しいオブジェクトのオブジェクト名を入力します。 |

|

ステップ 4 |

IKEv1 IPSec プロポーザルオブジェクトが動作するモードを選択します。

|

|

ステップ 5 |

このプロポーザルの [ESP暗号化(ESP Encryption)](カプセル化セキュリティプロトコル暗号化)アルゴリズムを選択します。詳細については、「使用する暗号化アルゴリズムの決定」を参照してください。 |

|

ステップ 6 |

認証に使用する [ESPハッシュ(ESP Hash)] または整合性アルゴリズムを選択します。詳細については、「使用するハッシュアルゴリズムの決定」を参照してください。 |

|

ステップ 7 |

[追加(Add)] をクリックします。 |

IKEv2 IPsec プロポーザルオブジェクトの管理

IPsec プロポーザル オブジェクトは、IKE フェーズ 2 ネゴシエーション時に使用される IPsec プロポーザルを設定します。IPsec プロポーザルでは、IPsec トンネル内のトラフィックを保護するためのセキュリティ プロトコルとアルゴリズムの組み合わせを定義します。

IKEv2 IPsec プロポーザルを作成する際に、VPN で許可するすべての暗号化アルゴリズムとハッシュ アルゴリズムを選択できます。システムは、設定をセキュア度が最も高いものから最も低いものに並べ替え、マッチが見つかるまでピアとのネゴシエーションを行います。これによって、IKEv1 と同様に、許可される各組み合わせを個別に送信することなく、許可されるすべての組み合わせを伝送するために単一のプロポーザルを送信できます。

IKEv2 IPSec プロポーザルオブジェクトの作成または編集

定義済みの複数の IKEv2 IPsec プロポーザルがあります。その他のセキュリティ設定の組み合わせを実装する新しいプロポーザルを作成することもできます。システム定義オブジェクトは、編集または削除できません。

次の手順では、[オブジェクト(Objects)] ページから直接オブジェクトを作成および編集する方法について説明します。VPN 接続の IKEv2 IPsec 設定を編集している間に、オブジェクト リストに表示される [新規IPsecプロポーザルの作成(Create New IPsec Proposal)] リンクをクリックして、IKEv2 IPsec プロポーザル オブジェクトを作成することもできます。

手順

|

ステップ 1 |

左側のペインで オブジェクト をクリックします。 |

|

ステップ 2 |

次のいずれかの操作を実行します。

|

|

ステップ 3 |

新しいオブジェクトのオブジェクト名を入力します。 |

|

ステップ 4 |

IKEv2 IPsec プロポーザルオブジェクトの設定:

|

|

ステップ 5 |

[追加(Add)] をクリックします。 |

ASA サイト間仮想プライベートネットワークのモニタリング

Security Cloud Control を使用すると、オンボード ASA デバイスで既存のサイト間 VPN 設定を監視できます。サイト間の設定を変更または削除することはできません。

サイト間 VPN トンネルの接続の確認

[接続の確認(Check Connectivity) ] ボタンを使用して、トンネルに対するリアルタイムの接続確認をトリガーし、トンネルの現在の状態(アクティブまたはアイドル)を確認します。サイト間 VPN トンネルを検索してフィルタ処理する[オンデマンド接続確認(on-demand connectivity check)] ボタンをクリックしていない場合、オンボーディングされているすべてのデバイスで利用可能なすべてトンネルに対する確認が 1 時間に一度実行されます。

(注) |

|

[VPN] ページからトンネル接続を確認するには、次の手順を実行します。

手順

|

ステップ 1 |

左側のペインで、 [VPN] > [Cisco ASA/FDMサイト間VPN(ASA/FDM Site-to-Site VPN)] の順にクリックします。 |

|

ステップ 2 |

サイト間 VPN トンネルのトンネルのリストを検索およびフィルタリングして、選択します。 |

|

ステップ 3 |

右側の [アクション(Actions)] ペインで、[接続の確認(Check Connectivity)] をクリックします。 |

[サイト間VPN(Site-to-Site VPN)] ダッシュボード

Security Cloud Control では、テナントで作成されたサイト間 VPN 接続に関する統合情報が表示されます。

左側のペインで、 [セキュアな接続(Secure Connections)] > [サイト間VPN(Site to Site VPN)] の順にクリックします。[サイト間VPN(Site-to-Site VPN)] には、次のウィジェットの情報が表示されます。

-

[セッションとインサイト(Sessions and Insights)]:アクティブな VPN トンネルとアイドル状態の VPN トンネルをそれぞれ適切な色で表す棒グラフが表示されます。

-

[問題(Issues)]:問題が検出されたトンネルの合計数が表示されます。

-

[保留中の展開(Pending Deploy)]:展開が保留中のトンネルの合計数が表示されます。

円グラフの値またはウィジェット内のリンクをクリックすると、選択した値に基づき、フィルタを含むサイト間 VPN のリストページが表示されます。たとえば、[VPNトンネルステータス(VPN Tunnel Status)] ウィジェットで [アクティブなVPNトンネル(Active VPN Tunnels)] をクリックすると、[アクティブ(Active)] ステータスフィルタが適用されたサイト間 VPN のリストページが表示され、アクティブトンネルのみが表示されます。

VPN の問題の特定

Security Cloud Control は、Cisco ASA の VPN の問題を特定できます(この機能は、AWS VPC サイト間 VPN トンネルではまだ利用できません)。この記事では次のことを説明します。

ピアが欠落している VPN トンネルを見つける

「Missing IP Peer」状態は、FDM による管理 デバイスよりも Cisco ASA デバイスで発生する可能性が高くなります。

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[テーブルビュー(Table View)] を選択します。 |

|

ステップ 3 |

フィルタアイコン |

|

ステップ 4 |

検出された問題を確認します。 |

|

ステップ 5 |

問題を報告している各デバイス |

暗号化キーの問題がある VPN ピアを見つける

このアプローチを使用して、以下のような暗号化キーの問題がある VPN ピアを見つけます。

-

IKEv1 または IKEv2 キーが無効、欠落しているか、一致しない

-

トンネルが古くなっているか、暗号化レベルが低い

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[テーブルビュー(Table View)] を選択します。 |

|

ステップ 3 |

フィルタアイコン |

|

ステップ 4 |

問題を報告している各デバイス |

|

ステップ 5 |

いずれかのデバイスの [ピアの表示(View Peers)] をクリックします。 |

|

ステップ 6 |

ダイアグラムビューで、問題を報告しているデバイスをダブルクリックします。 |

|

ステップ 7 |

下部の [トンネルの詳細(Tunnel Details)] パネルで [Key Exchange(キー交換)] をクリックします。両方のデバイスを表示して、そこでキーの問題を診断できます。 |

トンネルに対して定義された不完全な、または誤った設定のアクセスリストを見つける

「アクセスリストが不完全または正しく設定されていない」状態は、ASA デバイスでのみ発生する可能性があります。

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[テーブルビュー(Table View)] を選択します。 |

|

ステップ 3 |

フィルタアイコン |

|

ステップ 4 |

問題を報告している各デバイス |

|

ステップ 5 |

いずれかのデバイスの [ピアの表示(View Peers)] をクリックします。 |

|

ステップ 6 |

ダイアグラムビューで、問題を報告しているデバイスをダブルクリックします。 |

|

ステップ 7 |

下部の [トンネルの詳細(Tunnel Details)] パネルで [トンネルの詳細(Tunnel Details)] をクリックします。「ネットワーク ポリシー:不完全(Network Policy: Incomplete)」というメッセージが表示されます。 |

トンネル設定の問題を見つける

トンネル設定のエラーは、次のシナリオで発生する可能性があります。

-

サイト間 VPN インターフェイスの IP アドレスが変更れたときの、「ピア IP アドレス値が変更されました(Peer IP Address Value has changed)」。

-

VPN トンネルの IKE 値が他の VPN トンネルと一致しない場合、「IKE 値が一致しません(IKE value Mismatch)」というメッセージが表示されます。

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[テーブルビュー(Table View)] を選択します。 |

|

ステップ 3 |

フィルタアイコン |

|

ステップ 4 |

[トンネルの問題(Tunnel Issues)] で、[検出された問題(Detected Issues)] をクリックして、エラーを報告している VPN 設定を表示します。問題を報告している( |

|

ステップ 5 |

問題を報告している VPN 設定を選択します。 |

|

ステップ 6 |

右側の [ピア(Peers)] ペインに、問題のあるピアに 次のステップ:トンネル設定の問題の解決。 |

トンネル設定の問題の解決

この手順では、次のトンネル設定の問題を解決を試みます。

-

サイト間 VPN インターフェイスの IP アドレスが変更れたときの、「ピア IP アドレス値が変更されました(Peer IP Address Value has changed)」。

-

VPN トンネルの IKE 値が他の VPN トンネルと一致しない場合、「IKE 値が一致しません(IKE value Mismatch)」というメッセージが表示されます。

詳細については、「トンネル設定の問題を見つける」を参照してください。

手順

|

ステップ 1 |

左側のペインで [インベントリ(Inventory)] をクリックします。 |

|

ステップ 2 |

[デバイス] タブをクリックします。 |

|

ステップ 3 |

適切なデバイスタイプのタブをクリックし、問題を報告している VPN 設定に関連付けられているデバイスを選択します。 |

|

ステップ 4 |

|

|

ステップ 5 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 6 |

この問題を報告している VPN 設定を選択します。 |

|

ステップ 7 |

[アクション(Actions)] ペインで、[編集(Edit)] アイコンをクリックします。 |

|

ステップ 8 |

各手順で [次へ(Next)] をクリックして、最後に手順 4 で [完了(Fnish)] ボタンをクリックします。 |

|

ステップ 9 |

サイト間 VPN トンネルを検索してフィルタ処理する

フィルタサイドバー を検索フィールドと組み合わせて使用して、VPN トンネル図に示されている VPN トンネルの検索を絞り込みます。

を検索フィールドと組み合わせて使用して、VPN トンネル図に示されている VPN トンネルの検索を絞り込みます。

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

フィルタアイコン |

|

ステップ 3 |

これらのフィルタを使用して検索を絞り込みます。

|

|

ステップ 4 |

検索バーにデバイス名または IP アドレスを入力して、フィルタ処理された結果を検索することもできます。検索では大文字と小文字は区別されません。 |

管理対象外サイト間 VPN ピアのオンボーディング

ピアの 1 つがオンボードされると、Security Cloud Control がサイト間 VPN トンネルを検出します。2 番目のピアが Security Cloud Control の管理対象外の場合は、VPN トンネルのリストをフィルタ処理して、管理対象外デバイスを見つけてオンボードできます。

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[テーブルビュー(Table View)] を選択します。 |

|

ステップ 3 |

|

|

ステップ 4 |

[管理対象外(Unmanaged)] にチェックを入れます。 |

|

ステップ 5 |

結果の表からトンネルを選択します。 |

|

ステップ 6 |

右側の [ピア(Peers)] ペインで、[デバイスのオンボード(Onboard Device)] をクリックし、画面の指示に従います。 |

サイト間 VPN トンネルの IKE オブジェクトの詳細の表示

選択したトンネルのピア/デバイスで設定されている IKE オブジェクトの詳細を表示できます。それらの詳細は、IKE ポリシーオブジェクトの優先順位に基づいた階層のツリー構造に表示されます。

(注) |

エクストラネットデバイスには、IKE オブジェクトの詳細が表示されません。 |

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[VPNトンネル(VPN Tunnels)] ページで、ピアを接続する VPN トンネルの名前をクリックします。 |

|

ステップ 3 |

右側の [関係(Relationships)] で、詳細を表示するオブジェクトを展開します。 |

サイト間 VPN トンネルが最後に正常に確立された日を表示する

手順

|

ステップ 1 |

|

|

ステップ 2 |

[トンネルの詳細(Tunnel Details)] ペインをクリックします。 |

|

ステップ 3 |

[最終アクティブ確認日(Last Seen Active)] フィールドを表示します。 |

サイト間 VPN トンネル情報の表示

サイト間 VPN テーブルビューは、Security Cloud Control にオンボードされたすべてのデバイスで使用可能なすべてのサイト間 VPN トンネルの完全なリストです。トンネルは、このリストに 1 つだけ存在します。表にリストされているトンネルをクリックすると、右側のサイドバーにオプションが表示され、トンネルのピアに直接移動して詳細に調査できます。

Security Cloud Control がトンネルの両側を管理していない場合は、[オンボードデバイス(Onboard Device)] をクリックして、管理対象外のピアをオンボードするメインの [オンボード(Onboarding)] ページを開くことができます。管理対象外サイト間 VPN ピアのオンボーディングSecurity Cloud Control がトンネルの両側を管理する場合、[ピア2(Peer 2)] 列には管理対象デバイスの名前が含まれています。ただし、AWS VPC の場合、[ピア2(Peer 2)] 列には VPN ゲートウェイの IP アドレスが含まれています。

テーブルビューでサイト間 VPN 接続を表示するには、次の手順を実行します。

手順

|

ステップ 1 |

左側のペインで、 をクリックして VPN ページを開きます。 |

|

ステップ 2 |

[テーブルビュー(Table View)] |

|

ステップ 3 |

「サイト間 VPN トンネルの検索とフィルタ処理」を使用して特定のトンネルを見つけるか、グローバルビューのグラフィックを拡大して、探している VPN ゲートウェイとそのピアを見つけます。 |

サイト間 VPN のグローバル表示

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

|

ステップ 2 |

[グローバルビュー(Global view)] ボタンをクリックします。 |

|

ステップ 3 |

「サイト間 VPN トンネルの検索とフィルタ処理」を使用して特定のトンネルを見つけるか、グローバルビューのグラフィックを拡大して、探している VPN ゲートウェイとそのピアを見つけます。 |

|

ステップ 4 |

グローバルビューに表示されているピアのいずれかを選択します。 |

|

ステップ 5 |

[詳細の表示(View Details)] をクリックします。 |

|

ステップ 6 |

VPN トンネルのもう一方の端をクリックすると、その接続のトンネルの詳細、NAT 情報、およびキー交換情報が Security Cloud Control に表示されます。

|

[サイト間VPNトンネル(Site-to-Site VPN Tunnels)] ペイン

[トンネル(Tunnels)] ペインには、特定の VPN ゲートウェイに関連付けられているすべてのトンネルのリストが表示されます。VPN ゲートウェイと AWS VPC のサイト間 VPN 接続の場合、[トンネル(Tunnels)] ペインには、VPN ゲートウェイから VPC へのすべてのトンネルが表示されます。VPN ゲートウェイと AWS VPC のサイト間 VPN 接続にはそれぞれ 2 つのトンネルがあるため、他のデバイスで通常表示される 2 倍の数のトンネルが表示されます。

VPN ゲートウェイの詳細

VPN ゲートウェイに接続されているピア数と、VPN ゲートウェイの IP アドレスが表示されます。これは、[VPNトンネル(VPN Tunnels)] ページにのみ表示されます。

ピアの表示

サイト間 VPN ピアのペアを選択すると、ペアリングされた 2 つのデバイスのリストが [ピア(Peers)] ペインに表示され、いずれかのデバイスの [ピアの表示(View Peer)] をクリックできます。[ピアの表示(View Peer] をクリックすると、そのデバイスが関連付けられている他のサイト間ピアが表示されます。これは、テーブルビューとグローバルビューに表示されます。

Security Cloud Control サイト間 VPN トンネルの削除

手順

|

ステップ 1 |

左側のペインで、 をクリックして [VPN] ページを開きます。 |

|

ステップ 2 |

削除するサイト間 VPN トンネルを選択します。 |

|

ステップ 3 |

右側の [アクション(Actions)] ペインで、[削除(Delete)] をクリックします。 |

選択したサイト間 VPN トンネルが削除されます。

をクリックし、ASA ラベル付きの [サイト間VPN]

をクリックし、ASA ラベル付きの [サイト間VPN]

をクリックします。

をクリックします。

を選択し、右側の [ピア(Peers)] ペインを確認します。1 つのピア名がリストされます。

を選択し、右側の [ピア(Peers)] ペインを確認します。1 つのピア名がリストされます。 )

) をクリックします。

をクリックします。

をクリックして、ASA デバイスで次の手順を実行します。

をクリックして、ASA デバイスで次の手順を実行します。

をクリックして、パッケージをアップロードします。チェックサムが一致しない場合、AnyConnect パッケージのアップロードは失敗します。失敗の詳細については、デバイスの [ワークフロー(workflow)] タブで確認できます。

をクリックして、パッケージをアップロードします。チェックサムが一致しない場合、AnyConnect パッケージのアップロードは失敗します。失敗の詳細については、デバイスの [ワークフロー(workflow)] タブで確認できます。

をクリックしてパッケージをアップロードします。

をクリックしてパッケージをアップロードします。 アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、置き換えるパッケージをリストから選択して [編集(Edit)]

アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、置き換えるパッケージをリストから選択して [編集(Edit)] アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、リストから削除するパッケージを選択します。既存のパッケージが対応するフィールドから消去されます。

アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、リストから削除するパッケージを選択します。既存のパッケージが対応するフィールドから消去されます。

)をクリックして、接続プロファイルの概要と接続手順を開きます。[アクション(Actions)] で、[編集(Edit)] をクリックして変更を変更できます。

)をクリックして、接続プロファイルの概要と接続手順を開きます。[アクション(Actions)] で、[編集(Edit)] をクリックして変更を変更できます。

をクリックします。

をクリックします。

をクリックし、必要な列を選択または選択解除します。

をクリックし、必要な列を選択または選択解除します。

アイコンをクリックします。

アイコンをクリックします。 フィードバック

フィードバック