Security Cloud Control での ASA の接続ログイン情報の更新

ASA のオンボーディングプロセスで、Security Cloud Control がデバイスへの接続に使用するユーザー名とパスワードを入力し、これらのログイン情報がデバイスで変更された場合は、[ログイン情報の更新(Update Credentials)] のデバイスアクションを使用して、Security Cloud Control でもログイン情報を更新します。この機能により、デバイスを再度オンボードすることなく Security Cloud Control でログイン情報を更新できます。切り替えるユーザー名とパスワードの組み合わせは、ユーザーの ASA またはその認証、許可、およびアカウンティング(AAA)サーバーにすでに存在している必要があります。このプロセスは、Security Cloud Control データベースにのみ影響します。ログイン情報の更新機能を使用しても、ASA の設定は変更されません。

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

||

|

ステップ 2 |

[デバイス(Device)] タブをクリックしてから、[ASA] をクリックします。 |

||

|

ステップ 3 |

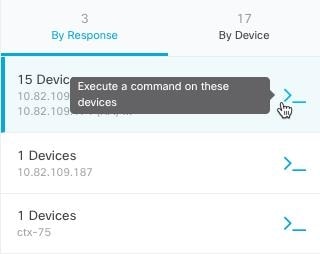

接続資格情報を更新する ASA を選択します。1 つの、または複数の ASA の認証情報を一度に更新できます。 |

||

|

ステップ 4 |

[デバイスアクション(Device Actions)] ペインで、[資格情報の更新(Update Credentials)] をクリックします。 |

||

|

ステップ 5 |

ASA を Security Cloud Control に接続するために使用する Cloud Connector または Secure Device Connector(SDC)を選択します。 |

||

|

ステップ 6 |

ASA への接続に使用する新しいユーザー名とパスワードを入力します。 |

||

|

ステップ 7 |

ログイン情報が変更されると、Security Cloud Control はデバイスを同期します。

|

ある SDC から別の SDC への ASA の移動

Security Cloud Control では、1 つのテナントあたり 1 つ以上の SDC の使用がサポートされます。次の手順を使用して、管理対象 ASA を、ある SDC から別の SDC に移動できます。

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

|

ステップ 2 |

別の SDC に移動する ASA を選択します。 |

|

ステップ 3 |

[デバイスアクション] ウィンドウで、[ログイン情報の更新(Update Credentials)] をクリックします。 |

|

ステップ 4 |

[セキュアデバイスコネクタ(Secure Device Connector)] ボタンをクリックし、デバイスの移動先の SDC を選択します。 |

|

ステップ 5 |

ASA の導入準備に使用した管理者のユーザー名とパスワードを入力し、[更新(Update)] をクリックします。これらの変更をデバイスに展開する必要はありません。 |

> [サブインターフェイス(Subinterface)]

> [サブインターフェイス(Subinterface)] )により、保存されていない変更が強調表示されます。

)により、保存されていない変更が強調表示されます。

)により、デバイスからの既存のローカル値を使用するパラメータが強調表示されます。

)により、デバイスからの既存のローカル値を使用するパラメータが強調表示されます。

が表示されている場合は、デバイスへの共有システム設定ポリシーの適用中にエラーが発生したことを意味します。問題をトラブルシュートするには、[Cisco ASAシステム設定(ASA System Settings)] ページでポリシーをクリックし、[検出されたエラー(Error Detected)]

が表示されている場合は、デバイスへの共有システム設定ポリシーの適用中にエラーが発生したことを意味します。問題をトラブルシュートするには、[Cisco ASAシステム設定(ASA System Settings)] ページでポリシーをクリックし、[検出されたエラー(Error Detected)] の順にクリックします

の順にクリックします )アイコンをクリックします。

)アイコンをクリックします。

)ボタンをクリックします。

)ボタンをクリックします。

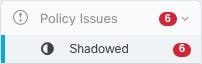

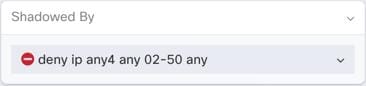

のマークが付いています。2 行目のルールは、ポリシー内の別のルールによってシャドウされているため

のマークが付いています。2 行目のルールは、ポリシー内の別のルールによってシャドウされているため  マークが付いています。2 行目のルールのアクションは、ポリシー内の別のルールによって完全にシャドウされているためグレー表示されています。

マークが付いています。2 行目のルールのアクションは、ポリシー内の別のルールによって完全にシャドウされているためグレー表示されています。

をクリックします。

をクリックします。 で新しいオブジェクトを作成します。

で新しいオブジェクトを作成します。

をクリックして展開します。

をクリックして展開します。

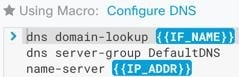

をクリックして、すでに存在するマクロを確認します。

をクリックして、すでに存在するマクロを確認します。

をクリックします。

をクリックします。

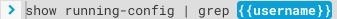

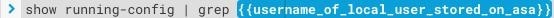

をクリックします。このコマンドが、新しい CLI マクロの基礎になります。

をクリックします。このコマンドが、新しい CLI マクロの基礎になります。

をクリックします。

をクリックします。

[比較(Compare)]

[比較(Compare)] をクリックします。

をクリックします。

にオレンジ色のドットを表示して通知します。これらの変更の影響を受けるデバイスには、[デバイスとサービス(Devices and Services)] ページに「非同期(Not Synced)」のステータスが表示されます。[展開(Deploy)] をクリックすると、保留中の変更があるデバイスを確認し、それらのデバイスに変更を展開できます。

にオレンジ色のドットを表示して通知します。これらの変更の影響を受けるデバイスには、[デバイスとサービス(Devices and Services)] ページに「非同期(Not Synced)」のステータスが表示されます。[展開(Deploy)] をクリックすると、保留中の変更があるデバイスを確認し、それらのデバイスに変更を展開できます。

をクリックします。 すべての警告を確認し、[OK]

をクリックします。 すべての警告を確認し、[OK] をクリックして、一括展開の結果を表示します。

をクリックして、一括展開の結果を表示します。

フィードバック

フィードバック