Web フィルタリング

Web フィルタリング機能を使用すると、ドメインベースまたは URL ベースのポリシーとフィルタをデバイスに設定することで、インターネット Web サイトへのアクセスを制御できます。ドメインベースのフィルタリングでは、ユーザはドメインレベルで Web サイトまたはサーバへのアクセスを制御でき、URL ベースのフィルタリングでは、ユーザは URL レベルで Web サイトへのアクセスを制御できます。この項では、次のトピックについて取り上げます。

ドメインベースのフィルタリング

ドメインベースのフィルタリングでは、ユーザは、デバイスに設定されたドメインベースのポリシーとフィルタに基づいてアクセスを許可または拒否することで、ドメインへのアクセスを制御できます。クライアントが Cisco クラウドサービスルータ 1000V シリーズを介して DNS 要求を送信すると、DNS トラフィックはドメインベースのポリシー(許可リストまたはブロックリスト)に基づいて検査されます。許可リストまたはブロックリストにあるドメインは、設定されている場合でも URL ベースのフィルタリングの対象になりません。グレーリストのトラフィックは許可リストとブロックリストの両方に一致せず、設定されている場合は URL ベースのフィルタリングの対象となります。

許可リストフィルタを使用したドメインベースのフィルタリング

完全なドメイン(cisco.com)をフィルタリングせずに許可するには、許可リストオプションを使用します。ユーザがブラウザを使用して Web サイトにアクセスする要求を行うと、ブラウザは Web サイトの IP アドレスを取得するための DNS 要求を行います。ドメインフィルタリングは、DNS トラフィックにフィルタを適用します。Web サイトのドメイン名が許可リストのパターンのいずれかに一致する場合、ドメインフィルタリングは Web サイトのアドレスを許可リストに追加します。ブラウザが Web サイトの IP アドレスを受信し、Web サイトの IP アドレスに HTTP 要求を送信します。ドメインフィルタリングは、このトラフィックを許可されたトラフィックとして扱います。この許可されたトラフィックは、設定されていても URL ベースのフィルタリングの対象にはなりません。Snort IPS が設定されている場合、トラフィックは Snort IPS の対象となります。

ブロックリストフィルタを使用したドメインベースのフィルタリング

ユーザがドメイン全体(badsite.com)をブロックする場合は、ブロックリストオプションを使用します。ドメインフィルタリングは、DNS トラフィックにフィルタを適用します。Web サイトのドメイン名がブロックリストのパターンの 1 つと一致する場合、ドメインフィルタリングは、Web サイトの実際に解決された IP アドレスの代わりに、DNS 応答で設定されたブロックサーバの IP アドレスをエンドユーザに送信します。ブラウザは、Web サイトの IP アドレスとしてブロックサーバの IP アドレスを受信し、この IP アドレスに HTTP 要求を送信します。このトラフィックは、設定されている場合でも URL フィルタリングまたは Snort IPS の対象になりません。ブロックサーバは HTTP 要求を受信し、エンドユーザにブロックページを提供します。また、DNS 要求がブロックリストに一致すると、そのドメインへのすべてのアプリケーショントラフィックがブロックされます。

ドメインフィルタリングは、DNS 要求が FTP、Telnet などの非HTTP(S)要求である方法で行われた場合でも、すべての DNS トラフィックに適用されます。ブロックリストに追加されている非 HTTP(S)トラフィック(FTP、telnet など)もブロックサーバに転送されます。ブロックページへの対応または要求の拒否はブロックサーバの役割です。内部または外部ブロックサーバを設定できます。設定手順については、「外部ブロックサーバを使用したドメインベースの Web フィルタリングの設定」および「 ローカルブロックサーバを使用したドメインベースの Web フィルタリングの設定」を参照してください。

ドメインフィルタリング中にトラフィックが許可リストまたはブロックリストに含まれていない場合、URL フィルタリングと Snort IPS が設定されていれば、そのトラフィックは URL フィルタリングと Snort IPS の対象となります。

ユーザは、ドメインフィルタリングの許可パターンリストとブロックパターンリストの組み合わせてフィルタを設計することを検討できます。たとえば、ユーザが許可リスト www\.foo\.com だけでなく、www\.foo\.abc や www\.foo\.xyz などのブロックリストにある他のドメインを作成する場合は、www\.foo\.com を許可リストのパターンに、www\.foo\ をブロックリストのパターンに設定します。

(注) |

許可またはブロック正規表現パターンで www プレフィックスを使用している場合、クライアントメッセージで返されるサーバー名インジケータ(SNI)が一致しない場合に問題が発生する可能性があります。たとえば、www./foo./com を許可する場合、SNI は foo.com としてのみ返されます。正規表現による照合には www を含めないことをお勧めします。 |

URL ベースのフィルタリング

URL ベースのフィルタリングにより、ユーザは許可リスト、ブロックリスト、カテゴリ、レピュテーションの設定に基づいて特定の Web サイトへのアクセスを許可または拒否することで、インターネット Web サイトへのアクセスを制御できます。たとえば、クライアントが Cisco CSR 1000V クラウドサービスルータ経由で HTTP 要求を送信すると、HTTP トラフィックは URL フィルタリングポリシー(許可リスト、ブロックリスト、カテゴリ、レピュテーション)に基づいて検査されます。HTTP 要求がブロックリストと一致する場合、HTTP 要求はインラインブロックページ応答によってブロックされるか、URL をブロックサーバにリダイレクトします。HTTP 要求が許可リストと一致する場合、トラフィックはそれ以上の URL フィルタリング検査を行われずに許可されます。

HTTPS トラフィックの場合、インラインブロックページは表示されません。URL ベースのフィルタリングでは、ルックアップを実行する前にエンコードされた URL をデコードしません。

デバイスに許可リストおよびブロックリストの設定がない場合、URL のカテゴリとレピュテーションに基づいて、ブロックページまたは HTTP のリダイレクト URL を使用してトラフィックが許可またはブロックされます。HTTP の場合、ブロックページまたはリダイレクト URL はなく、フローはドロップされます。

ユーザがカテゴリまたはレピュテーションベースの URL フィルタリングを設定すると、URL データベースがクラウドからダウンロードされます。URL カテゴリまたはレピュテーションデータベースには IP アドレスベースの記録がいくつかあり、カテゴリまたはレピュテーションの検索は、URL のホスト部分にドメイン名がある場合にのみ実行されます。完全なデータベースがクラウドからダウンロードされた後、既存のデータベースに更新がある場合、差分の更新が 15 分ごとに自動的にダウンロードされます。完全なデータベースのサイズは約 440 MB で、ダウンロードしたデータベースは常にクラウドと同期する必要があります。クラウドへの接続が 24 時間以上失われると、データベースは無効になります。

デバイスがクラウドからデータベースの更新を取得しない場合、フェールオープンオプションにより、URL フィルタリング用に指定されたトラフィックがドロップされません。フェールクローズオプションを設定した場合、クラウドの接続が失われると、URL フィルタリング宛てのすべてのトラフィックがドロップされます。

(注) |

Web フィルタリングデータベースは、15 分ごとにクラウドから定期的に更新されます。 |

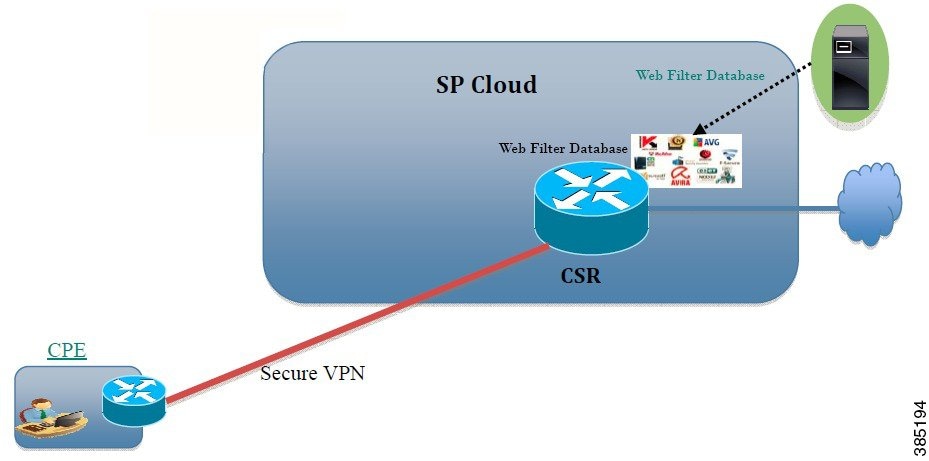

次の図に Web フィルタリングトポロジを示します。

URL フィルタリングにおける仮想サービスのリソースプロファイル

Cisco ISR 4000 シリーズサービス統合型ルータは、urlf-low プロファイルとともに urlf-medium および urlf-high リソースプロファイルに対応します。これらのプロファイルは、仮想サービスの実行に必要な CPU およびメモリリソースを表示します。

|

プラットフォーム |

プロファイル |

仮想サービスのリソース要件 |

プラットフォーム要件 |

|

|---|---|---|---|---|

|

システム CPU |

SP メモリ |

|||

|

CSR1000v、ISRv |

urlf-low |

25% |

3 GB |

8 GB(RAM) |

|

urlf-medium |

50% |

4 GB |

8 GB(RAM) |

|

|

urlf-high |

75% |

6 GB |

12 GB(RAM) |

|

クラウドルックアップ

クラウドルックアップ能は、シングルテナントモードで動作し、ローカルデータベースで使用できない URL のカテゴリとレピュテーションスコアを取得します。クラウドルックアップ機能は、デフォルトで有効になっています。

クラウドルックアップ機能は、オンボックス データベース ルックアップ機能を拡張したものです。以前は、オンボックス データベース ルックアップ機能により、オンボックスデータベースに存在せず、レピュテーションスコアが 0 の URL が許可されていました。クラウドルックアップが有効になっている場合、レピュテーションスコアと設定されたブロックしきい値に基づいて、以前に許可されていた URL がドロップされる場合があります。そのような URL を許可するには、それらを許可リストに追加する必要があります。クラウドルックアップのさまざまなURLのカテゴリおよびレピュテーションスコアを以下に説明します。

URL には次の 2 種類があります。

-

名前ベースの URL

-

IP ベースの URL

クラウドルックアップ機能を有効にすると、不明な URL のカテゴリとレピュテーションスコアが次のように返されます。

名前ベースの URL

-

有効な URL:対応するカテゴリとレピュテーションスコアが受信されます。

-

不明な URL(新しい URL またはクラウドに対して未知な URL):カテゴリは「未分類」、レピュテーションスコアは 40

-

適切なドメイン名を持つ内部 URL(例:internal.abc.com):カテゴリとレピュテーションスコアはベースドメイン名(上記の例の abc.com)に基づきます。

-

完全に内部にある URL(例:abc.xyz):カテゴリは「未分類」、レピュテーションスコアは 40

IP ベースの URL

-

パブリックホスト型 IP:対応するカテゴリとレピュテーションスコアが受信されます。

-

プライベート IP(例:10.<>. 192.168.<>):カテゴリは「未分類」、レピュテーションスコアは 100

-

非ホスト型またはルーティング不可の IP:カテゴリは「未分類」、レピュテーションスコアは 40

クラウドルックアップのスコアは、これらの URL(不明 / 非ホスト型 / ルーティング不可 / 内部 URL)のオンボックスデータベースとは異なります。

(注) |

クラウドルックアップ機能は、マルチテナントモードでは使用できません。 |

フィードバック

フィードバック