証明書ベース MACsec 暗号化の機能情報

次の表に、このモジュールで説明した機能に関するリリース情報を示します。この表は、ソフトウェア リリース トレインで各機能のサポートが導入されたときのソフトウェアリリースだけを示しています。その機能は、特に断りがない限り、それ以降の一連のソフトウェアリリースでもサポートされます。

プラットフォームのサポートおよびシスコ ソフトウェアイメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator にアクセスするには、www.cisco.com/go/cfn に移動します。Cisco.com のアカウントは必要ありません。|

機能名 |

リリース |

機能情報 |

|---|---|---|

|

証明書ベースの MACsec 暗号化 |

Cisco IOS XE Everest リリース 16.6.1 |

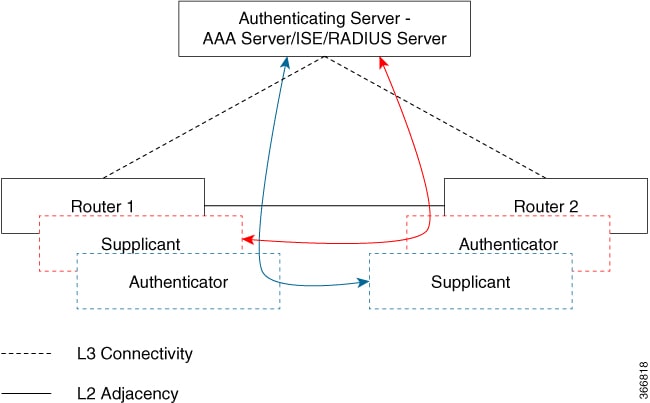

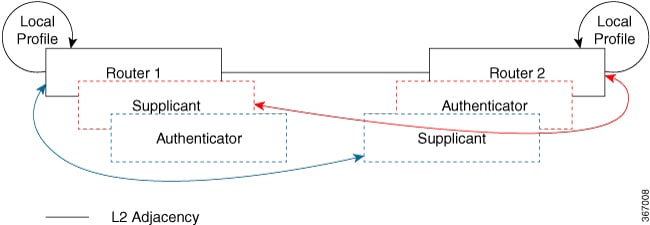

証明書ベースの MACsec 暗号化機能は、MACsec 暗号化が必要なルータポートの証明書を伝送するために、拡張認証プロトコルを使用した 802.1 x ポートベースの認証を使用します。 Transport Layer Security (eap-tls) を使用します。EAP-TLS メカニズムを使用して相互認証を実行し、プライマリセッションキーを取得します。このキーから、MACsec Key Agreement(MKA)プロトコル用の接続アソシエーションキー(CAK)が導出されます。 |

フィードバック

フィードバック