プローブ構成を適用する場合、ePBR は IP SLA プローブをプロビジョニングすることによりエンドポイントの正常性をモニタし、オブジェクトをトラックして IP SLA の到達可能性をトラックします。

ePBR は、ICMP、TCP、UDP、DNS、HTTP などのさまざまなプローブとタイマーをサポートします。 ePBR はユーザー定義のトラックもサポートしており、ミリ秒プローブを含むさまざまなパラメータでトラックを作成し、ePBR に関連付けることができます。

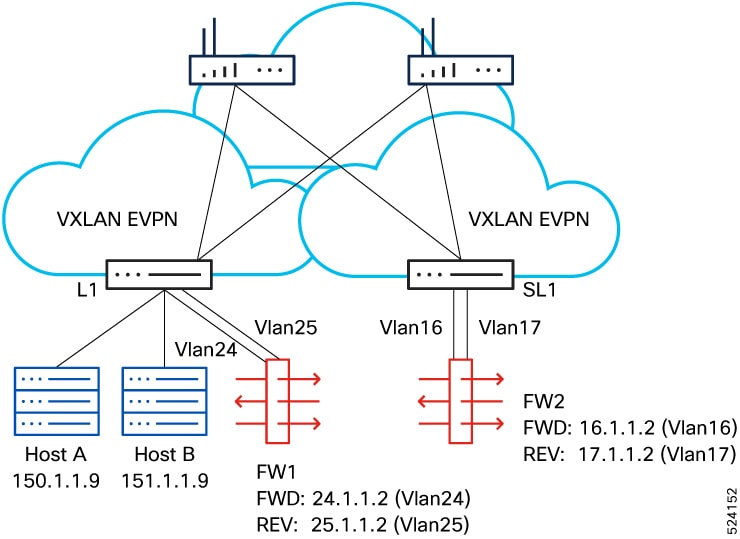

サービスのすべてのエンドポイントで同様のプローブ方式とプロトコルが必要な場合は、サービスの ePBR プローブ オプションを設定できます。1 つ以上のエンドポイントで別のプローブ メカニズムが必要な場合は、それらのフォワード エンドポイントとリバース

エンドポイントに固有のプローブ オプションを設定できます。頻度、タイムアウト、および再試行のアップ カウントとダウン カウントを構成することもできます。VXLAN 環境に分散されたサービスエンドポイントの場合、ユーザーはエンドポイントまたはサービスプローブの送信元ループバック

インターフェイスを構成する必要があります。これらのループバック インターフェイスの IP アドレスは、これらのエンドポイントで確立された IP SLA セッションの一意の送信元 IP として使用されます。

サービスに対してプローブが設定されている場合、転送アームとリバース アームに一意のループバックは必要ありません。同じループバックを共有することも、別のループバックを提供することもできます。

トラック ID を個別に定義し、ePBR の各サービス エンド ポイントにそれを割り当てることができます。これらのトラック ID は、同じまたは異なる ePBR サービス内の異なるエンドポイント間で再利用することはできませんが、エンドポイントのフォワードアームとリバースアーム間で共有できます。ユーザー定義のトラックをエンドポイントに割り当てない場合、ePBR

はエンドポイントのプローブ メソッドを使用してトラックを作成します。エンドポイント レベルで定義されているプローブ メソッドがない場合、サービス レベルで構成されるプローブ メソッドを使用できます。

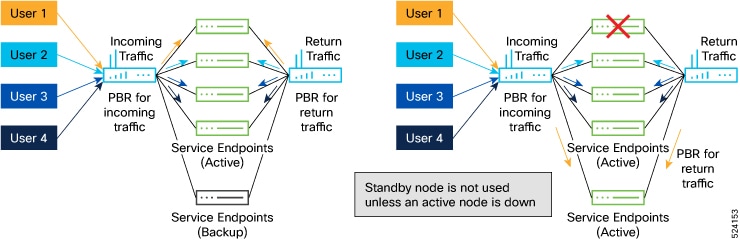

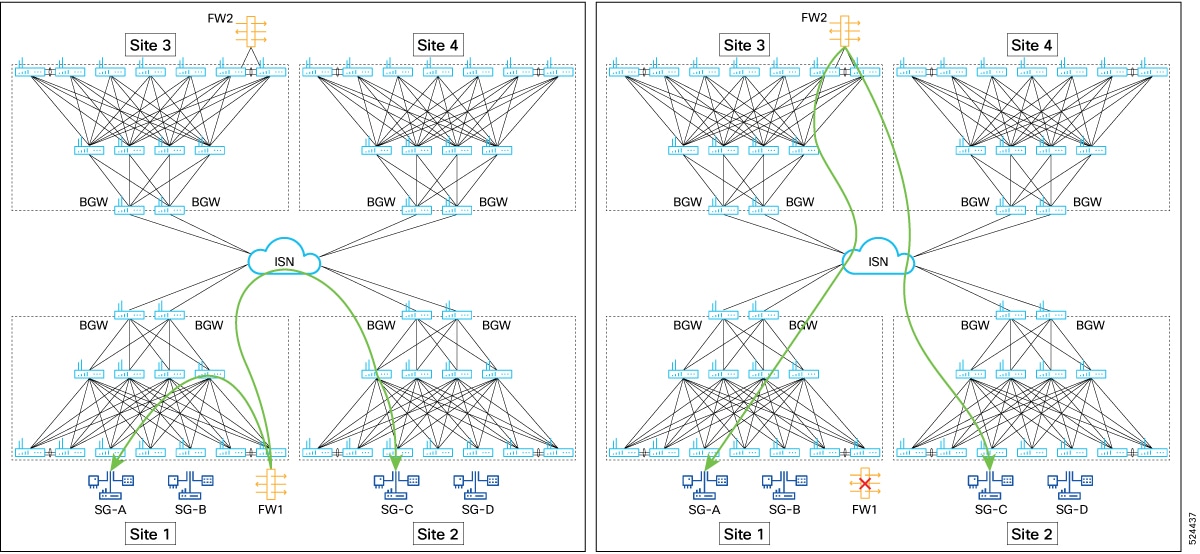

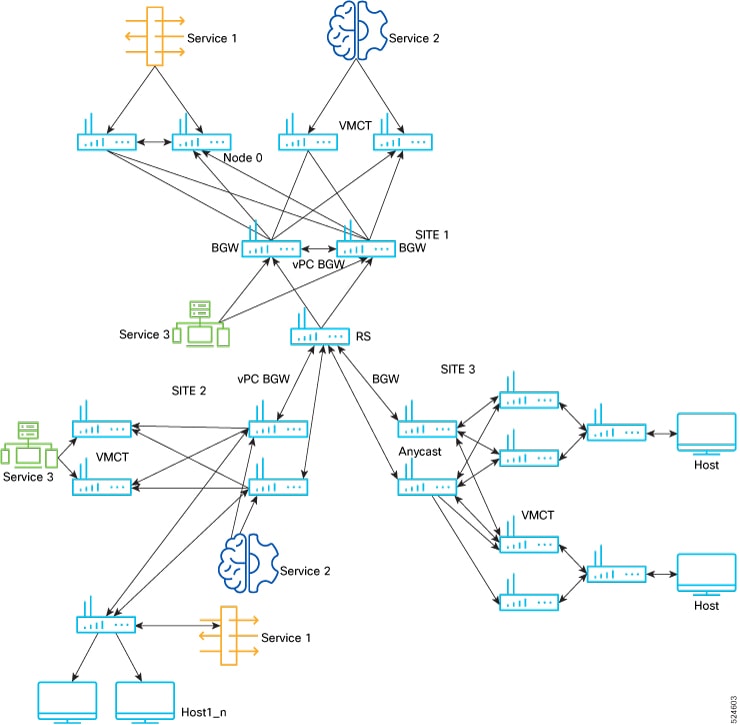

デバイスに障害が発生すると、障害が発生したデバイスにリダイレクトされていたトラフィックは、サービスが障害として検出されるまで、他の到達可能なデバイスにリダイレクトされます。復元力のあるハッシュは、複数のサービスエンドポイントで展開されたサービス機能のデバイス障害時にサポートされます。常に特定のサービス

エンドポイントにリダイレクトされていたトラフィックは、同じサービス機能の他のサービス エンドポイントで障害が発生した場合でも、同じデバイスに引き続きリダイレクトされます。

ePBR は、自身のサービスチェーンのシーケンスで次の fail-action メカニズムをサポートします。

[ドロップ(Drop)] は、現在のシーケンス内のサービスが失敗したと見なされた場合に、トラフィックをドロップする必要があることを示します。これは、fail-action が設定されていない場合のデフォルトの動作です。

[転送(Forward)] は、現在のシーケンスでサービスに障害が発生した場合、トラフィックが通常のルーティングを使用する必要があることを示します。この fail-action メカニズムは、チェーン内で単一のサービス機能が定義されている場合にのみサポートされます。

[バイパス(Bypass)] は、現在のシーケンス内のサービスが失敗したと見なされた場合に、チェーンの次のサービス機能にリダイレクトする必要があることを示します。単一シーケンスのサービスチェーンで、バイパス トラフィックを使用する場合、転送の

fail-action オプションのような通常のルーティングが使用されます。

フィードバック

フィードバック