ePBR L3 に関する情報

Elastic Services Re-direction(ESR)の Enhanced Policy-based Redirect(ePBR)は、ポリシーベースのリダイレクト ソリューションを活用することで、NX-OX およびファブリック トポロジ全体でトラフィック リダイレクトとサービスチェーンを可能にします。余分なヘッダーを追加せずにサービスチェーンを可能にし、余分なヘッダーを使用する際の遅延を回避します。

ePBR は、アプリケーション ベースのルーティングを可能にし、アプリケーションのパフォーマンスに影響を与えることなく、柔軟でデバイスに依存しないポリシー ベースのリダイレクト ソリューションを提供します。ePBR サービス フローには、次のタスクが含まれます。

ライセンス要件

Cisco NX-OS ライセンス方式の推奨の詳細と、ライセンスの取得および適用の方法については、『Cisco NX-OS ライセンス ガイド 』および『Cisco NX-OS ライセンス オプション ガイド』を参照してください。

ePBR サービスとポリシーの構成

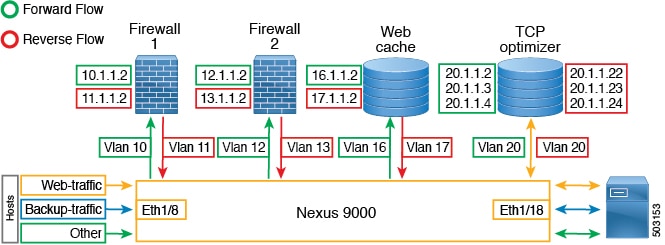

まず、サービス エンド ポイントの属性を定義する ePBR サービスを作成する必要があります。サービス エンド ポイントは、スイッチに関連付けることができるファイアウォール、IPS などのサービス アプライアンスです。また、サービス エンド ポイントの状態を監視するプローブを定義したり、トラフィック ポリシーが適用されるフォワード インターフェイスと reverse インターフェイスを定義することもできます。また ePBR は、サービスチェーンとともにロード バランシングもサポートします。 ePBR を使用すると、サービス構成の一部として複数のサービス エンド ポイントを構成できます。

Cisco NX-OS リリース 10.2(1)F 以降、チェーン内のすべてのサービスの VRF は、一意であるか、完全に同一である可能性があります。サービスに定義されたサービスエンドポイントとインターフェイスは、サービスに定義された VRF に関連する必要があります。

既存の IPv4 PBR ポリシーを持つサービス エンドポイント インターフェイスは、IPv4 ePBR サービス内では使用できません。同様に、既存の ipv6 PBR ポリシーを持つサービス エンドポイント インターフェイスは、IPv6 ePBR サービス内では使用できません。

ePBR サービスを作成したら、ePBR ポリシーを作成する必要があります。ePBR ポリシーを使用すると、トラフィックの選択、サービス エンド ポイントへのトラフィックのリダイレクト、およびエンド ポイントの正常性障害に関するさまざまな fail-action メカニズムを定義できます。許可アクセス コントロール エントリ(ACE)を備えた IP access-list エンド ポイントを使用して、一致する対象のトラフィックを定義し、適切なアクションを実行できます。

ePBR ポリシーは、複数の ACL 一致定義をサポートします。一致には、シーケンス番号によって順序付けできるチェーンに複数のサービスを含めることができます。これにより、単一のサービス ポリシーでチェーン内の要素を柔軟に追加、挿入、および変更できます。すべてのサービス シーケンスで、ドロップ、転送、バイパスなどの失敗時のアクション メソッドを定義できます。ePBR ポリシーを使用すると、トラフィックの詳細なロード バランシングを行うために、送信元または接続先ベースのロード バランシングとバケット数を指定できます。

ePBR のインターフェイスへの適用

ePBR ポリシーを作成したら、インターフェイスにポリシーを適用する必要があります。これにより、トラフィックが NX-OS または Nexus ファブリックに入るインターフェイスを定義できます。順方向と逆方向の両方にポリシーを適用することもできます。インターフェイスに適用される IPv4/IPv6 ポリシーは、順方向と逆方向の 2 つだけです。

Cisco NX-OS リリース 10.2(1)F 以降、ePBR はレイヤ 3 ポートチャネル サブインターフェイスでのポリシー アプリケーションをサポートしています

Cisco NX-OS リリース 10.2(1)F 以降、ePBR ポリシーが適用されるインターフェイスは、チェーン内のサービスの VRF とは異なる VRF にある場合があります。

ePBR IPv4 ポリシーは、IPv4 PBR ポリシーがすでに適用されているインターフェイスには適用できません。 ePBR IPv6 ポリシーは、IPv6 PBR ポリシーがすでに適用されているインターフェイスには適用できません。

バケットの作成およびロード バランシング

ePBR は、チェーン内でサービスエンドポイントの最大数を持つサービスに基づいてトラフィック バケットの数を計算します。ロード バランス バケットを構成する場合は事前に行ってください。ePBR は送信元 IP および接続先 IP のロード バランシングをサポートしますが、L4 ベースの送信元または接続先のロード バランシング メソッドはサポートしていません。

ePBR サービス エンドポイント アウトオブサービス

ePBR サービス エンド ポイントのアウト オブ サービス機能には、エンドポ イントをサービスから一時的に削除するオプションがあります。次の 2 つの方法を使用して、エンド ポイントをアウト オブサービスに移行できます。

-

[管理アウトオブサービス(Administrative Out-of-Service)]:この方法は、メンテナンス中またはアップグレード中に、サービス エンドポイントを一時的に運用ダウン状態に移行し、ノードへのトラフィックの送信を回避しながら、サービス中の有効なエンド ポイント デバイスとしてサービス エンド ポイントを維持するために使用されます。

また、メンテナンス手順の完了後に、Cisco NX-OS スイッチでサービス エンド ポイントをインサービスに戻す機能も必要です。これは、今日の業界のロー ドバランサで使用される標準規格です。

-

[自動アウトオブサービス(Auto Out-of-Service)]:この方法は、障害発生後のエンドポイントの回復中に使用され、ePBR は再確立されたエンドポイントの到達可能性を検出し、フローのサブセットをノードにリダイレクトしようとします。

また、特定のネットワークがまれなエンドポイントの障害と回復に耐性がある場合でも、接続を失い、接続を再確立しているエンドポイントを検出する必要がある場合、各イベントはエンドツーエンド接続を 2 回中断します。このようなノードをアウトオブサービスにすることが望ましい場合があります。

ePBR オブジェクト トラッキング、ヘルスモニタリング、および Fail-Action

ePBR は、サービスで構成されたプローブ タイプに基づいて SLA およびトラック オブジェクトを作成し、ICMP、TCP、UDP、DNS、HTTP などのさまざまなプローブとタイマーをサポートします。 ePBR はユーザ定義のトラックもサポートしており、ePBR に関連するミリ秒プローブを含むさまざまなパラメータでトラックを作成できます。

ePBR プローブ構成を適用する場合、ePBR は IP SLA プローブをプロビジョニングすることによりエンドポイントの正常性をモニタし、オブジェクトをトラックして IP SLA の到達可能性をトラックします。

サービス向け、または転送または reverse の各エンドポイント向けに、ePBR プローブ オプションを構成することが可能です。また、IP SLA セッションの送信元 IP に使用できるように、頻度、タイムアウト、再試行のアップ カウントとダウン カウント、および送信元ループバック インターフェイスを構成できます。リトライアップとダウンのカウントは、 遅延アップ と 遅延ダウンの間隔を決定する頻度の乗数として使用されます。サービス エンドポイントが最初に障害または回復として検出されると、システムはこれらの間隔の満了後にこれらのイベントに対処します。任意のタイプのトラックを定義し、順方向または逆方向エンド ポイントに関連付けることができます。同じトラック オブジェクトが、同じ ePBR サービスを使用するすべてのポリシーに再利用されます。

トラックを個別に定義し、ePBR の各サービス エンド ポイントにトラック ID を割り当てることができます。ユーザ定義のトラックをエンドポイントに割り当てない場合、ePBR はエンドポイントのプローブ メソッドを使用してトラックを作成します。エンドポイント レベルで定義されているプローブ メソッドがない場合、サービスレベルで構成されるプローブ メソッドを使用できます。

ePBR は、自身のサービスチェーンのシーケンスで次の fail-action メカニズムをサポートします。

-

バイパス

-

ドロップオンフェイル

-

転送

サービス シーケンスのバイパスは、現在のシーケンスで障害が発生した場合に、トラフィックは次のサービス シーケンスにリダイレクトされる必要があることを示しています。

サービス シーケンスのドロップオンフェイルは、サービスのすべてのサービスエンドポイントが到達不能となる場合に、トラフィックはドロップされる必要があることを示しています。

転送はデフォルトのオプションであり、現在のサービスに障害が発生した場合、トラフィックは通常のルーティング テーブルを使用する必要があることを示します。これはデフォルトの fail-action メカニズムです。

(注) |

対称性が維持されるのは、fail-action バイパスがサービスチェーン内のすべてのサービス向けに構成された場合です。その他の fail-action シナリオでは、1 つまたはそれ以上の機能不全サービスが存在する場合、転送または reverse フローでの対称性は維持されません。 |

ePBR セッションベースの構成

ePBR セッションにより、次のサービス内のアスペクトのサービスまたはポリシーの追加、削除、変更が可能になります。サービス内とは、アクティブ インターフェイスまたはポリシーに適用されているポリシーに関連付けられたサービスを示し、アクティブ インターフェイス上で変更される、現在構成済みのサービスを示します。

-

インターフェイスおよびプローブを備えたサービスエンドポイント

-

reverse エンドポイントおよびプローブ

-

ポリシーで一致

-

一致させるための負荷分散メソッド

-

一致シーケンスおよび fail-action

(注) |

ePBR セッションで、同じセッション内で 1 つのサービスから別のサービスにインターフェイスを移動することはできません。1 つのサービスから別のサービスにインターフェイスを移動させるには、次の手順を行います。

|

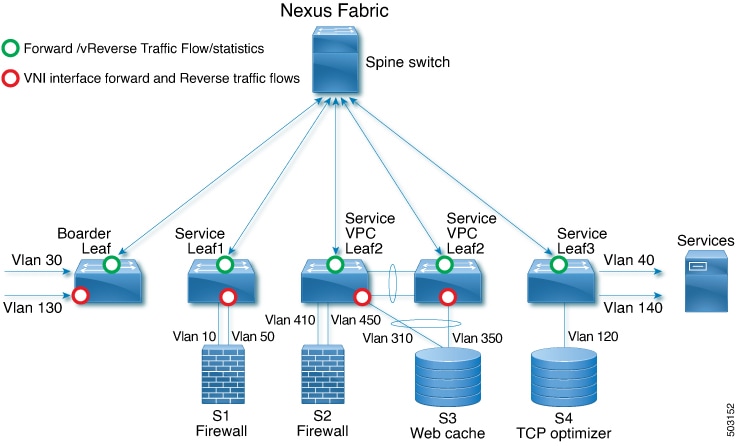

ePBR マルチサイト

Cisco NX-OS リリース 10.2(1)F 以降、VXLAN マルチサイト ファブリックでのサービスチェーンは、次の構成およびトポロジ ガイドラインを使用して実現できます。

-

サービス内のエンドポイントまたはチェーン内のサービスは、同じサイトまたは異なるサイト内の異なるリーフスイッチに分散される場合があります。

-

すべてのサービスは、ePBR ポリシーが適用されるテナント VRF コンテキストとは異なる一意の VRF にある必要があります。

-

異なるテナント VRF のトラフィックを分離するには、サービスに使用される VLAN を分離し、新しいサービスとポリシーを定義する必要があります。

-

テナント VRF ルートは、サービスをホストするすべてのリーフスイッチの各サービス VRF にリークする必要があります。これにより、トラフィックがサービスチェーンの最後でテナント VRF 内の接続先にルーティングされるようになります。

-

VNI は、さまざまなリーフスイッチおよびサイトに対称的に割り当てる必要があります。

-

ePBR ポリシーは、使用されているサービス VRF のすべてのレイヤー 3 VNI、サービスをホストしているすべてのリーフスイッチ、およびマルチサイトのトランジットとして機能している場合はボーダー リーフまたはボーダーゲートウェイ スイッチで有効にする必要があります。

-

サービスチェーンが 1 つのサイトに完全に分離され、トラフィックがさまざまなサイトから着信する場合があります。このシナリオにはサービス デバイスのマルチサイト配布は含まれませんが、ボーダーゲートウェイまたはボーダー リーフ上のサービス VRF のレイヤー 3 VNI は、マルチサイト トランジットとしてのみ扱う必要があり、ePBR ポリシーをそれらに適用する必要があります。ePBR ポリシーは、トラフィックが着信するリモートサイトのホストまたはテナントに面したインターフェイスにも適用する必要があります。

ACL リフレッシュ

ePBR セッション ACL リフレッシュにより、ユーザが入力した ACL がACE を使用して変更、追加、または削除される場合に、ACL を生成するポリシーを更新することができるようになります。リフレッシュ トリガーで、ePBR はこの変更によって影響を受けるポリシーを特定し、それらのポリシー向けに ACL を生成するバケットを作成、削除、または変更します。

ePBR のスケール数については、『Cisco Nexus 9000 Series NX-OS Verified Scalability Guide』を参照してください。

フィードバック

フィードバック