ePBR L2 に関する情報

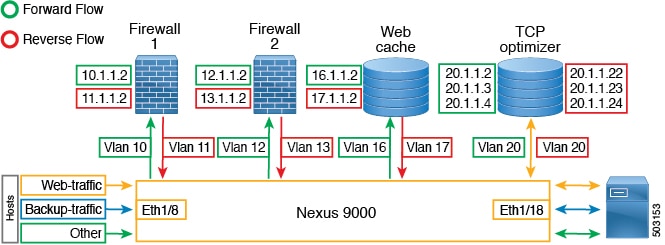

Elastic Services Re-direction(ESR)の強化されたポリシーベースのリダイレクト レイヤ 2(ePBR)は、ポート ACL と VLAN 変換を利用して、レイヤ 1/レイヤ 2 サービス アプライアンスの透過的なサービス リダイレクトとサービスチェーンを提供します。このアクションは、余分なヘッダーを追加することなくサービスチェーンと負荷分散機能を実現し、余分なヘッダーを使用する際の遅延を回避するのに役立ちます。

ePBR は、アプリケーション ベースのルーティングを可能にし、アプリケーションのパフォーマンスに影響を与えることなく、柔軟でデバイスに依存しないポリシー ベースのリダイレクト ソリューションを提供します。ePBR サービス フローには、次のタスクが含まれます。

ePBR サービスとポリシーの構成

まず、サービス エンド ポイントの属性を定義する ePBR サービスを作成する必要があります。サービス エンド ポイントは、スイッチに関連付けることができるファイアウォール、IPS などのサービス アプライアンスです。また、サービス エンド ポイントの状態を監視するプローブを定義したり、トラフィック ポリシーが適用されるフォワード インターフェイスと reverse インターフェイスを定義したりすることもできます。 ePBR は、サービスチェーンとともにロード バランシングもサポートします。 ePBR を使用すると、サービス構成の一部として複数のサービス エンド ポイントを構成できます。

ePBR サービスを作成したら、ePBR ポリシーを作成する必要があります。ePBR ポリシーを使用すると、トラフィックの選択、サービス エンド ポイントへのトラフィックのリダイレクト、およびエンド ポイントの正常性障害に関するさまざまな fail-action メカニズムを定義できます。許可アクセス コントロール エントリ(ACE)を備えた IP access-list エンド ポイントを使用して、一致する対象のトラフィックを定義し、適切なアクションを実行できます。

ePBR ポリシーは、複数の ACL 一致定義をサポートします。一致には、シーケンス番号によって順序付けできるチェーンに複数のサービスを含めることができます。これにより、単一のサービス ポリシーでチェーン内の要素を柔軟に追加、挿入、および変更できます。すべてのサービス シーケンスで、ドロップ、転送、バイパスなどの失敗時のアクション メソッドを定義できます。ePBR ポリシーを使用すると、トラフィックの詳細なロード バランシングを行うために、送信元または接続先ベースのロード バランシングとバケット数を指定できます。

ePBR の L2 インターフェイスへの適用

ePBR ポリシーを作成したら、インターフェイスにポリシーを適用する必要があります。これにより、トラフィックが NX-OS スイッチに入力するインターフェイスと、トラフィックがリダイレクションまたはサービスチェーンの後にスイッチから出力される必要があるインターフェイスを定義できます。NX-OS スイッチに順方向と逆方向の両方でポリシーを適用することもできます。

アクセス ポートとしてのプロダクション インターフェイスの有効化

サービスチェーンするスイッチがトラフィックのリダイレクト向けの 2 つの L3 ルータ間に挿入されている場合、実稼働インターフェイスがアクセス ポートとして有効になります。以下の制限があります。

-

一致構成の一部としてポートの VLAN を使用する必要があります。

-

これは、mac-learn 無効モードに制限されます。

トランク ポートとしてのプロダクション インターフェイスの有効化

プロダクション インターフェイスはトランク ポートとして構成できます。インターフェイスによってトランクされるサービスチェーンする必要がある着信トラフィックの VLAN は、一致構成の一部として構成する必要があります。

または、一致構成で「vlan all」を使用すると、インターフェイス上の着信 VLAN に関連するすべてのトラフィックが一致し、サービスチェーンされます。

バケットの作成およびロード バランシング

ePBR は、チェーン内でサービスエンドポイントの最大数を持つサービスに基づいてトラフィック バケットの数を計算します。ロード バランス バケットを構成する場合は事前に行ってください。ePBR は送信元 IP および接続先 IP のロード バランシングをサポートしますが、L4 ベースの送信元または接続先のロード バランシング メソッドはサポートしていません。

ePBR オブジェクト トラッキング、ヘルスモニタリング、および Fail-Action

レイヤ 2 ePBR は、デフォルトでサービス エンドポイントのリンク ステート モニタリングを実行します。サービスでサポートされている場合、ユーザはさらに CTP(構成テスト支援プロトコル)を有効にすることができます。

サービス向け、または転送または reverse の各エンドポイント向けに、ePBR プローブ オプションを構成することが可能です。頻度、タイムアウト、および再試行のアップカウントとダウンカウントを構成することもできます。同じトラック オブジェクトが、同じ ePBR サービスを使用するすべてのポリシーに再利用されます。

エンドポイント レベルで定義されているプローブ メソッドがない場合、サービスレベルで構成されるプローブ メソッドを使用できます。

ePBR は、自身のサービスチェーンのシーケンスで次の fail-action メカニズムをサポートします。

-

バイパス

-

ドロップオンフェイル

-

転送

サービス シーケンスのバイパスは、現在のシーケンスで障害が発生した場合に、トラフィックは次のサービス シーケンスにリダイレクトされる必要があることを示しています。

サービス シーケンスのドロップオンフェイルは、サービスのすべてのサービスエンドポイントが到達不能となる場合に、トラフィックはドロップされる必要があることを示しています。

転送はデフォルトのオプションであり、現在のサービスに障害が発生した場合、トラフィックは出力インターフェイスに転送する必要があることを示します。これはデフォルトの fail-action メカニズムです。

(注) |

対称性が維持されるのは、fail-action バイパスがサービスチェーン内のすべてのサービス向けに構成された場合です。その他の fail-action シナリオでは、1 つまたはそれ以上の機能不全サービスが存在する場合、転送または reverse フローでの対称性は維持されません。 |

Cisco NX-OS リリース 10.4(1)F 以降、ePBR L2 fail-action 機能は、ノードの障害によって現在影響を受けている ACE のみを変更するように最適化されています。ただし、fail-action 最適化は、ユーザーが ePBR match ステートメントで load-balance buckets を構成したサービスチェーンに対してのみ有効になります。

fail-action の最適化は、Cisco Nexus 9300-EX/FX/FX2/FX3/GX/GX2、C9364C、C9332C、および 9700-EX/FX/GX ライン カードを搭載した Cisco Nexus 9500 スイッチでサポートされます。

ePBR セッションベースの構成

ePBR セッションにより、次のサービス内のアスペクトのサービスまたはポリシーの追加、削除、変更が可能になります。サービス内とは、アクティブ インターフェイスまたはポリシーに適用されているポリシーに関連付けられたサービスを示し、アクティブ インターフェイス上で変更される、現在構成済みのサービスを示します。

-

インターフェイスおよびプローブを備えたサービスエンドポイント

-

reverse エンドポイントおよびプローブ

-

ポリシーで一致

-

一致させるための負荷分散メソッド

-

一致シーケンスおよび fail-action

(注) |

ePBR セッションで、同じセッション内で 1 つのサービスから別のサービスにインターフェイスを移動することはできません。1 つのサービスから別のサービスにインターフェイスを移動させるには、次の手順を行います。

|

ACL リフレッシュ

ePBR セッション ACL リフレッシュにより、ユーザが入力した ACL がACE を使用して変更、追加、または削除される場合に、ACL を生成するポリシーを更新することができるようになります。リフレッシュ トリガーで、ePBR はこの変更によって影響を受けるポリシーを特定し、それらのポリシー向けに ACL を生成するバケットを作成、削除、または変更します。

ePBR のスケール数については、『Cisco Nexus 9000 Series NX-OS Verified Scalability Guide』を参照してください。

フィードバック

フィードバック