ネットワーク設定の概要

ネットワーク全体のデフォルトになるネットワーク設定を作成できます。ネットワーク内の設定を定義可能な主なエリアは次の 2 つです。

-

[Global settings]:ここで定義されている設定はネットワーク全体に適用されます。DHCP、DNS、AAA、NTP などのサーバー、IP アドレスプール、デバイス クレデンシャル プロファイル、Syslog、トラップ、Netflow などのテレメトリの設定が含まれます。

-

[Site settings]:ここで定義されている設定はグローバル設定をオーバーライドします。また、サーバー、IP アドレスプール、デバイスのログイン情報プロファイルの設定を含めることができます。

(注) |

アクティブなファブリックで使用されているネットワーク設定の変更はサポートされていません。それらのネットワーク設定には、サイト階層、IP プールの名前変更など複数の機能が含まれます。 |

(注) |

一部のネットワーク設定は、デバイスの可制御性機能を使用してデバイスに自動的に設定できます。Cisco DNA Center によるデバイスの設定または更新時に、トランザクションが Cisco DNA Center の監査ログにキャプチャされます。監査ログを使用すると、変更を追跡し、問題をトラブルシューティングするのに役立ちます。 |

の順に選択して該当するタブをクリックし、次のグローバルネットワーク設定を定義できます。

-

AAA、DHCP、DNS サーバーなどのネットワークサーバー:詳細については、グローバル ネットワーク サーバーの設定を参照してください。

-

CLI、SNMP、HTTP(S)などのデバイスクレデンシャル:詳細については、グローバル CLI クレデンシャルの設定、グローバル SNMPv2c クレデンシャルの設定、グローバル SNMPv3 クレデンシャルの設定、およびグローバル HTTPS クレデンシャルの設定を参照してください。

-

IP アドレスプールの詳細については、IP アドレス プールを設定するを参照してください。

-

SSID、ワイヤレス インターフェイス、および無線周波数プロファイルなどのワイヤレス設定:詳細については、グローバル ワイヤレス設定の構成を参照してください。

-

テレメトリを使用して、syslog、SNMP、NetFlow コレクタサーバーなどのグローバルテレメトリ設定を構成します。

アイコンをクリックし、[Secondary Server] ドロップダウンリストから IP アドレスを選択します。サーバーを削除するには、

アイコンをクリックし、[Secondary Server] ドロップダウンリストから IP アドレスを選択します。サーバーを削除するには、 アイコンをクリックします。

アイコンをクリックします。

にカーソルを合わせて、[Enterprise] を選択します。

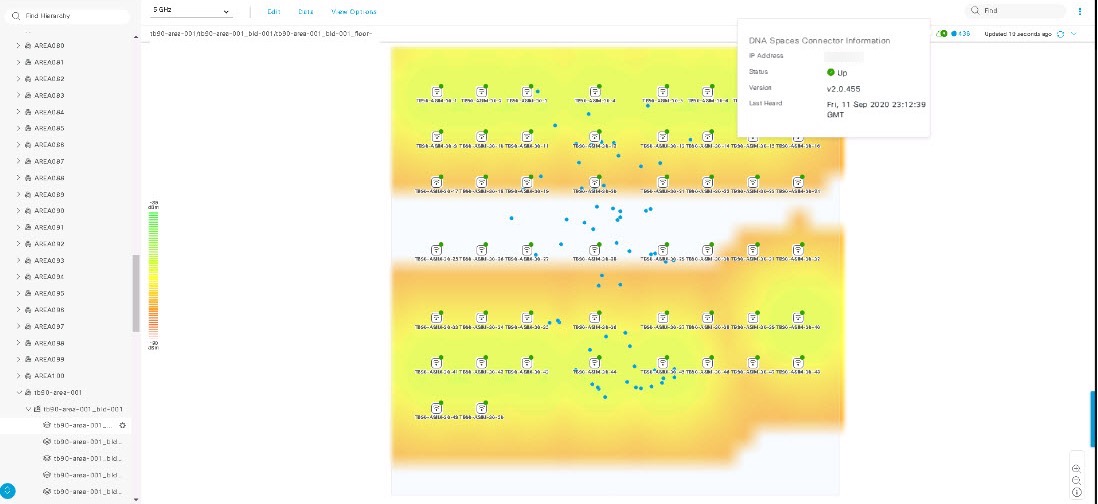

にカーソルを合わせて、[Enterprise] を選択します。 の上にカーソルを置き、[Sync: CMX Server/Cisco Spaces]

の上にカーソルを置き、[Sync: CMX Server/Cisco Spaces]

フィードバック

フィードバック