Cisco SD-Access ゼロトラスト セキュリティ ソリューション

ネットワークは、外部および内部の脅威から守らなければなりません。Cisco SD-Access は、職場にゼロトラストのセキュリティソリューションを提供します。Cisco SD-Access のゼロトラスト セキュリティ ソリューションは、ネットワーク上のあらゆる場所からすべてのユーザとデバイスへセキュアなアクセスを実現します。

Cisco SD-Access ゼロトラスト セキュリティ ソリューションには、次の機能が含まれています。

-

すべてのエンドポイントの識別と検証:接続している各エンドポイントとの初期レベルの信頼を確立します。

-

ポリシーとセグメンテーションの確立:エンドポイントとユーザータイプに基づいて、最小限の特権アクセスを保証します。

-

エンドポイントの継続的な監視:エンドポイントを継続的に監視してコンプライアンスを確保します。

-

脅威の軽減:非準拠または悪意のある動作を示すエンドポイントを隔離できます。

Cisco SD-Access ゼロトラスト セキュリティ ソリューションは、職場でのネットワーク設定とお使いのサービスに応じて、柔軟にゼロトラスト ワークプレイスの実現を支援します。ユーザのネットワークへの接続を、ダイナミックなルールとセグメンテーションの自動化を用いて細かに設定できます。

Cisco SD-Access ゼロトラスト セキュリティ ソリューションは、次の機能を使用してネットワーク アクセス ポリシーを自動化します。

-

エンドポイントの可視性:エンドポイントを識別してグループ化できます。トラフィックフロー分析を通じて相互作用をマッピングし、アクセスポリシーを定義します。

-

トラストモニタリング:エンドポイントの動作を継続的に監視し、脆弱性をスキャンし、持続的なアクセスの信頼性を検証し、不正なエンドポイントや侵害されたエンドポイントを隔離します。

-

ネットワーク セグメンテーション:マルチレベルでのセグメンテーションを通じて、グループベースのアクセスポリシーとセキュアなネットワークを確立します。

Cisco SD-Access ゼロトラスト セキュリティ ソリューションで、職場でのネットワーク設定とお使いのサービスに応じて、ゼロトラスト ワークプレイスを実現するあらゆる方法を模索できます。ネットワークの現状に応じて、ゼロトラスト ワークプレイスへ移行する最適な道筋を見つけ、それぞれのステップでもたらされる利点を検証できます。

[Zero Trust Overview] ダッシュボード

SD-Access の [Zero Trust Overview] ダッシュボードには、Zero Trust ワークプレイスへの移行の概要が示されます。このダッシュボードを表示するには、左上隅にあるメニューアイコンをクリックして次を選択します:の順に選択します。

Zero Trust ワークプレイスへの移行には、次のフェーズがあります。

-

0 日目:Zero Trust ワークプレイスジャーニーの開始日。詳細については、[Zero Trust Overview] ダッシュボードの Day-Zero ビューを参照してください。

-

n 日目:Zero Trust ワークプレイスジャーニーの継続的な監視と設定変更。詳細については、[Zero Trust Overview] ダッシュボードの n 日目ビューを参照してください。

[Zero Trust Overview] ダッシュボードの Day-Zero ビュー

SD-Access Zero Trust ワークプレイスへの移行の開始前、[Zero-Trust Overview] ダッシュボードの 0 日目ビューは、次のセクションで構成されます。

![[Zero-Trust Overview] ダッシュボードの 0 日目ビューでは、ネットワーク アクセス ポリシーを自動化するためにすぐに使用できる Zero Trust ソリューションを提供する Cisco SD-Access が紹介されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/475001-476000/475076.jpg)

-

[Welcome to Cisco SD-Access!]:このセクションには、完全な SD-Access Zero Trust ワークプレイスへの複数の道筋を簡潔に示す概要ビデオが用意されています。また、SD-Access Zero Trust ワークプレイスの中心となる次の項目を含む円もあります。

-

エンドポイントの可視性

-

信頼のモニタリング

-

ネットワークのセグメント化

各項目にカーソルを合わせると、詳細が表示されます。

-

-

[Explore and start your journey to SD-Access Zero-Trust Workplace]:このセクションでは、ネットワーク設定とサービスに基づいて Zero Trust ワークプレイスへのさまざまな道筋を調べて、ネットワークに最適な道筋を特定できます。このセクションは、ネットワーク接続(Network Connectivity)とサービス(Services)のオプション、および道筋に関する詳細を含む円形のジャーニーマップで構成されています。ネットワーク接続とサービスについて選択したオプションに基づいて、ジャーニーマップには、Zero Trust ワークプレイスへの移行に利用できる道筋が表示されます。

ジャーニーマップの各推奨ステップに関する詳細を表示するには、ジャーニーマップの周囲にある目的のステップにカーソルを合わせます。

-

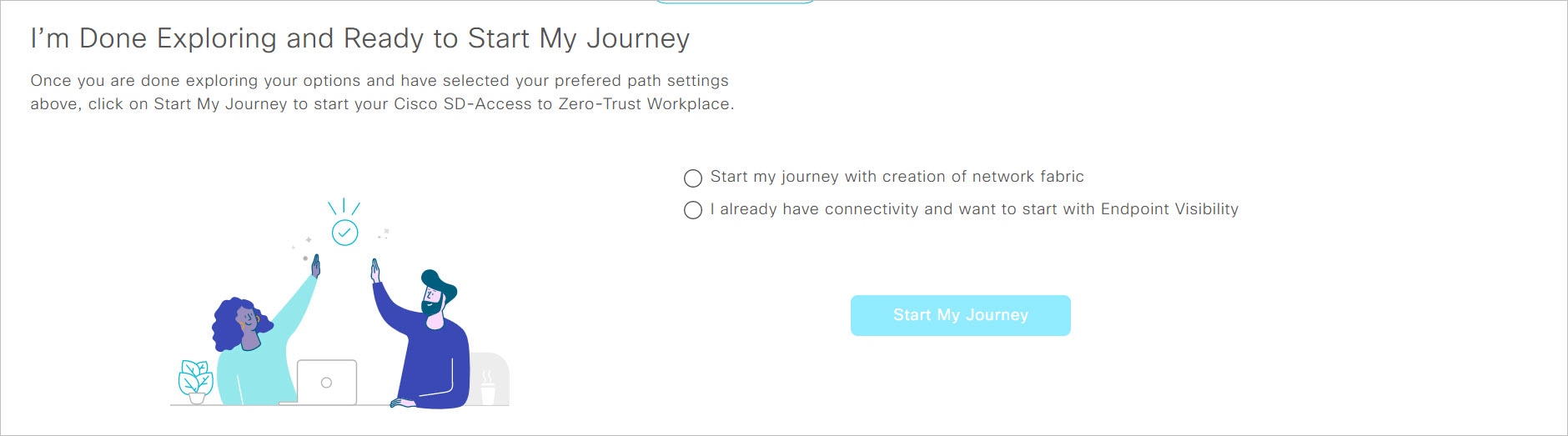

[I’m Done Exploring and Ready to Start My Journey]:道筋を調べて望ましい設定を選択した後、このセクションを使用して、Zero Trust ワークプレイスへの移行を開始できます。

SD-Access Zero Trust ワークプレイスジャーニーの開始

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します: の順に選択します。 |

|

ステップ 2 |

[Explore and start your journey to SD-Access Zero-Trust Workplace] で、次の手順を実行します。 |

|

ステップ 3 |

[I'm Done Exploring and Ready to Start My Journey] で、次のオプションのいずれかを選択します。

|

|

ステップ 4 |

[Start My Journey] をクリックします。 |

|

ステップ 5 |

[Modify Journey Map] ダイアログボックスで、次の手順を実行します。 |

[Zero Trust Overview] ダッシュボードの n 日目ビュー

SD-Access Zero Trust ワークプレイスへの移行の開始後、[Zero Trust Overview] ダッシュボードの n 日目ビューは、次のセクションで構成されます。

![[Zero Trust Overview] ダッシュボードの n 日目ビュー](/c/dam/en/us/td/i/400001-500000/470001-480000/475001-476000/475077.jpg)

-

[Your Journey to SD-Access Zero Trust Workplace]:このセクションは、次のようなダッシュレットで構成されています。

-

[Zero Trust Workplace] ダッシュレットには、Zero Trust ワークプレイスへの移行の進行状況がパーセンテージで表示されます。

-

[Recommended Steps] ダッシュレットには、Zero Trust ワークプレイスへの移行で推奨される次のステップが表示されます。すべてのステップをスクロールするには、矢印ボタン(

と

と  )を使用します。このダッシュレットには、一部のステップに関するヒントも表示されます。利用可能な場合は、[Tip] をクリックすると、該当するステップのヒントが表示されます。

)を使用します。このダッシュレットには、一部のステップに関するヒントも表示されます。利用可能な場合は、[Tip] をクリックすると、該当するステップのヒントが表示されます。 -

[ROI Report] ダッシュレットには、Zero Trust ワークプレイスへの移行を進めるうえで実行されたステップに基づいて、節約された時間とコストが表示されます。レポートの期間を選択するには、このダッシュレットのドロップダウンを使用します。レポートを表示するには、[ROI Report] をクリックします。

-

-

[Your Journey Map]:このセクションには、Zero Trust ワークプレイスへの移行のネットワーク接続とサービス設定の詳細が表示されます。Zero Trust ワークプレイスへの移行を変更するには、[Modify My Journey] をクリックします。ジャーニーマップを非表示にするには、[Hide Map] をクリックします。

このセクションには、進めている移行に関する警告アラートが表示されます(アラートがある場合)。アラートの詳細を表示するには、[Expand] をクリックします。選択したサービスがネットワークで現在利用できない場合に、そのサービスを移行から削除するには、該当する [Remove From Journey] オプションをクリックします。ネットワークで現在利用できないサービスを利用可能にするには、該当するハイパーリンクをクリックしてそのサービスを取得します。

移行用に選択したサービスのリストを表示するには、[Your Services and Network Settings] ドロップダウンを展開します。サービスの横にある

アイコンは、そのサービスがネットワークで現在利用可能であることを示しています。サービスの横にある

アイコンは、そのサービスがネットワークで現在利用可能であることを示しています。サービスの横にある  アイコンは、そのサービスがネットワークで現在利用できないことを示しています。 該当する

アイコンは、そのサービスがネットワークで現在利用できないことを示しています。 該当する  アイコンにカーソルを合わせると、利用できないサービスに関する詳細を含む [Update Needed] ダイアログボックスが表示されます。[Update Needed] ダイアログボックスでは、次の操作を実行できます。

アイコンにカーソルを合わせると、利用できないサービスに関する詳細を含む [Update Needed] ダイアログボックスが表示されます。[Update Needed] ダイアログボックスでは、次の操作を実行できます。-

移行からサービスを削除するには、[Remove From Journey] をクリックします。

-

ネットワークで利用できないサービスを取得するには、該当するハイパーリンクをクリックします。

ジャーニーマップの周囲にあるステップについて推奨される順番を表示するには、[Suggested Steps] トグルボタンを有効にします。

ジャーニーマップの各ステップに関する詳細を表示するには、ステップにカーソルを合わせます。

ステップの横にある

アイコンは、その構成が未完了であることを示しています。ステップの横にある数字(例:

アイコンは、その構成が未完了であることを示しています。ステップの横にある数字(例: )は、ジャーニーマップにおける推奨ステップの順番を提案しています。ステップの横にある

)は、ジャーニーマップにおける推奨ステップの順番を提案しています。ステップの横にある  アイコンは、その構成が完了していることを示しています。

アイコンは、その構成が完了していることを示しています。

-

-

[Your SD-Access Overview]:このセクションは、Zero Trust ワークプレイスへの移行の各機能領域のダッシュレットで構成されています。関連するウィンドウを開くには、該当する [Go to Page] オプションをクリックします。各ダッシュレットの右上には、Zero Trust ワークプレイスへの移行の対応する中心項目が示されています。

SD-Access Zero Trust ワークプレイスジャーニーの変更

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして次を選択します: の順に選択します。 |

|

ステップ 2 |

[Your Journey Map] で、[Modify My Journey] をクリックします。 |

|

ステップ 3 |

[Explore and start your journey to SD-Access Zero-Trust Workplace] で、次の手順を実行します。 |

|

ステップ 4 |

[I'm Done Exploring and Ready to Start My Journey] で、次のオプションのいずれかを選択します。

|

|

ステップ 5 |

[Modify My Journey] をクリックします。 |

|

ステップ 6 |

[Modify Journey Map] ダイアログボックスで、次の手順を実行します。 |

![新しい [DHCP-vi-vendor-class] 条件を追加するページ。](/c/dam/en/us/td/i/300001-400000/350001-360000/357001-358000/357636.jpg)

![[Authorization Policy] ウィンドウ。](/c/dam/en/us/td/i/300001-400000/350001-360000/357001-358000/357633.jpg)

![[Authorization Policy] ウィンドウ。](/c/dam/en/us/td/i/300001-400000/350001-360000/357001-358000/357634.jpg)

フィードバック

フィードバック