Configuration réseau totale : RV345P et Cisco Business Wireless à l'aide de l'interface Web

Objectif

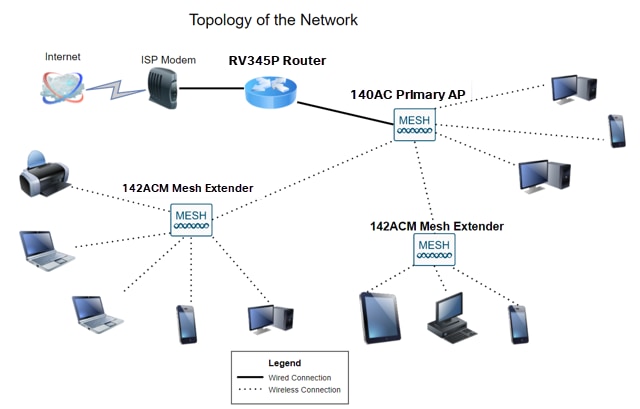

Ce guide explique comment configurer un réseau maillé sans fil à l'aide d'un routeur RV345P, d'un point d'accès CBW140AC et de deux extenseurs de réseau maillé CBW142ACM.

Cet article utilise l'interface utilisateur Web pour configurer le réseau sans fil maillé. Si vous préférez utiliser l'application mobile, qui est recommandée pour une configuration sans fil facile, cliquez pour passer à l'article qui utilise l'application mobile.

Topologie

Introduction

Toutes vos recherches ont été regroupées et vous avez acheté votre équipement Cisco, c'est passionnant ! Dans ce scénario, nous utilisons un routeur RV345P. Ce routeur fournit une alimentation PoE (Power over Ethernet) qui vous permet de brancher le CBW140AC dans le routeur au lieu d'un commutateur. Les extendeurs de réseau maillé CBW140AC et CBW142ACM seront utilisés pour créer un réseau maillé sans fil.

Ce routeur avancé offre également la possibilité d'ajouter des fonctionnalités supplémentaires.

- Le contrôle des applications vous permet de contrôler le trafic. Cette fonctionnalité peut être configurée pour autoriser le trafic, mais pour le consigner, le bloquer et le consigner, ou simplement pour bloquer le trafic.

- Le filtrage Web est utilisé pour empêcher le trafic Web vers des sites Web non sécurisés ou inappropriés. Il n'y a pas de journalisation avec cette fonctionnalité.

- AnyConnect est un réseau privé virtuel (VPN) SSL (Secure Sockets Layer) disponible auprès de Cisco. Les VPN permettent aux utilisateurs et aux sites distants de se connecter au bureau de votre entreprise ou à vos data centers en créant un tunnel sécurisé via Internet.

Si vous souhaitez utiliser ces fonctionnalités, vous devez acheter une licence. Les routeurs et les licences sont enregistrés en ligne, ce qui sera traité dans ce guide.

Si vous n'êtes pas familier avec certains des termes utilisés dans ce document ou si vous voulez plus de détails sur la mise en réseau maillé, consultez les articles suivants :

- Cisco Business : Glossaire de nouveaux termes

- Bienvenue dans le réseau maillé sans fil professionnel Cisco

- Foire aux questions (FAQ) sur un réseau sans fil professionnel Cisco

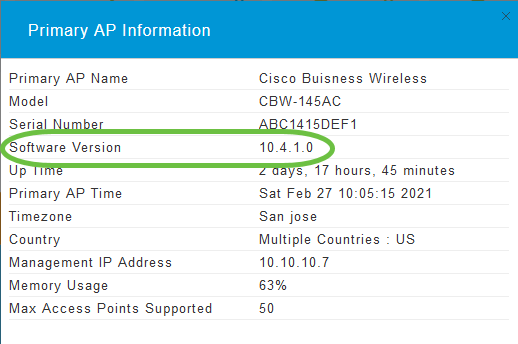

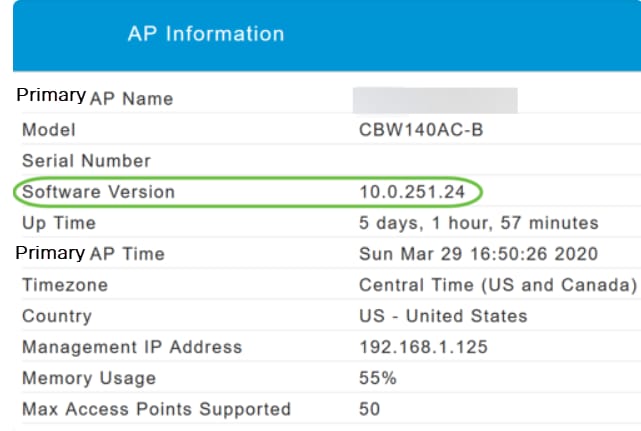

Périphériques pertinents | Version logicielle

- RV345P |1.0.03.21

- CBW140AC |10.4.1.0

- CBW142ACM | 10.4.1.0 (au moins un extendeur de maillage est nécessaire pour le réseau maillé)

Conditions préalables

Préparation du routeur

- Vérifiez que vous disposez d'une connexion Internet pour la configuration.

- Contactez votre fournisseur d'accès Internet (FAI) pour connaître les instructions spéciales dont il dispose lors de l'utilisation de votre routeur RV345P. Certains FAI proposent des passerelles avec des routeurs intégrés. Si vous disposez d'une passerelle avec un routeur intégré, vous devrez peut-être désactiver le routeur et transmettre l'adresse IP du réseau étendu (WAN) (l'adresse de protocole Internet unique que le fournisseur Internet attribue à votre compte) et tout le trafic réseau à votre nouveau routeur.

- Choisissez l'emplacement du routeur. Vous aurez besoin d'un espace ouvert si possible. Cela peut s'avérer difficile, car vous devez connecter le routeur à la passerelle large bande (modem) depuis votre fournisseur d'accès Internet (FAI).

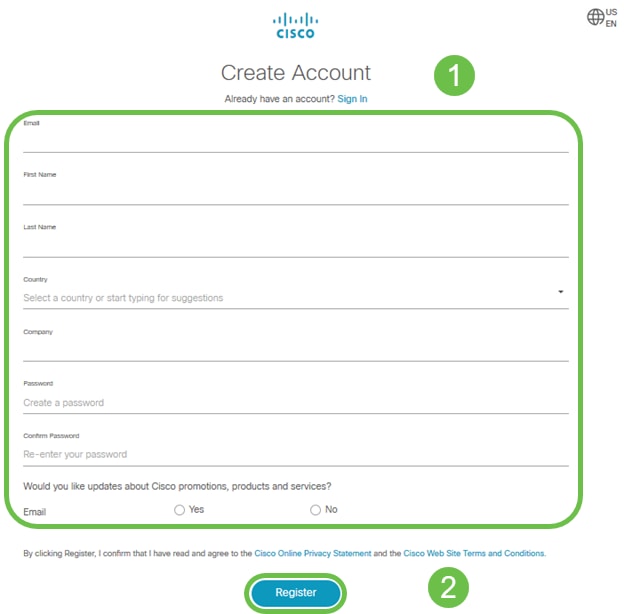

Obtenir un compte Cisco.com

Maintenant que vous possédez des équipements Cisco, vous devez obtenir un compte Cisco.com, parfois appelé ID CCO (Cisco Connection Online Identification). Il n'y a pas de frais pour un compte.

Si vous avez déjà un compte, vous pouvez passer à la section suivante de cet article.

Étape 1

Accédez à Cisco.com. Cliquez sur l'icône Personne, puis sur Créer un compte.

Étape 2

Entrez les détails requis pour créer le compte et cliquez sur Register. Suivez les instructions pour terminer le processus d'inscription.

Si vous rencontrez des problèmes, cliquez sur pour accéder à la Cisco.com page d'aide sur l'enregistrement de compte.

Configuration du routeur RV345P

Un routeur est essentiel dans un réseau, car il achemine les paquets. Elle permet à un ordinateur de communiquer avec d'autres ordinateurs qui ne se trouvent pas sur le même réseau ou sous-réseau. Un routeur accède à une table de routage pour déterminer où les paquets doivent être envoyés. La table de routage répertorie les adresses de destination. Les configurations statiques et dynamiques peuvent être répertoriées dans la table de routage afin d’acheminer les paquets vers leur destination spécifique.

Votre RV345P est livré avec des paramètres par défaut optimisés pour de nombreuses petites entreprises. Toutefois, vos exigences réseau ou votre fournisseur d'accès Internet (FAI) peuvent vous demander de modifier certains de ces paramètres. Après avoir contacté votre FAI pour connaître les conditions requises, vous pouvez apporter des modifications à l'aide de l'interface utilisateur Web.

Es-tu prêt ? Passons à l'étape suivante !

RV345P prêt à l'emploi

Étape 1

Connectez le câble Ethernet de l'un des ports LAN (Ethernet) RV345P au port Ethernet de l'ordinateur. Vous aurez besoin d'un adaptateur si votre ordinateur ne dispose pas d'un port Ethernet. Le terminal doit se trouver dans le même sous-réseau câblé que le RV345P pour effectuer la configuration initiale.

Étape 2

Veillez à utiliser l'adaptateur secteur fourni avec le modèle RV345P. L'utilisation d'un adaptateur secteur différent peut endommager le RV345P ou provoquer la défaillance des clés USB. L'interrupteur d'alimentation est allumé par défaut.

Connectez l'adaptateur électrique au port 12 VCC du RV345P, mais ne le branchez pas encore sur le secteur.

Étape 3

Assurez-vous que le modem est éteint.

Étape 4

Utilisez un câble Ethernet pour connecter votre modem câble ou DSL au port WAN du RV345P.

Étape 5

Branchez l'autre extrémité de l'adaptateur RV345P sur une prise électrique. Le RV345P est alors mis sous tension. Rebranchez le modem afin qu'il puisse également se mettre sous tension. Le voyant d'alimentation situé sur le panneau avant reste vert lorsque l'adaptateur électrique est correctement connecté et que le démarrage du RV345P est terminé.

Configuration du routeur

Le travail de préparation est terminé, il est temps d'accéder à certaines configurations ! Pour lancer l'interface utilisateur Web, procédez comme suit.

Étape 1

Si votre ordinateur est configuré pour devenir un client DHCP (Dynamic Host Configuration Protocol), une adresse IP comprise dans la plage 192.168.1.x est attribuée au PC. Le protocole DHCP automatise le processus d'attribution des adresses IP, des masques de sous-réseau, des passerelles par défaut et d'autres paramètres aux ordinateurs. Les ordinateurs doivent être configurés pour participer au processus DHCP afin d'obtenir une adresse. Pour ce faire, vous devez choisir d'obtenir automatiquement une adresse IP dans les propriétés de TCP/IP de l'ordinateur.

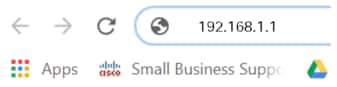

Étape 2

Ouvrez un navigateur Web tel que Safari, Internet Explorer ou Firefox. Dans la barre d'adresse, saisissez l'adresse IP par défaut du routeur RV345P, 192.168.1.1.

Étape 3

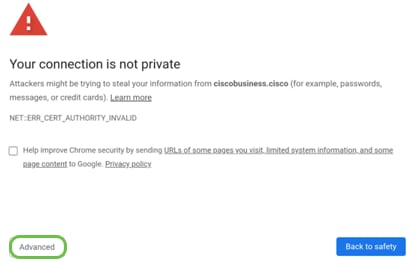

Le navigateur peut émettre un avertissement indiquant que le site Web n'est pas approuvé. Accédez au site Web. Si vous n'êtes pas connecté, accédez à Dépannage de la connexion Internet.

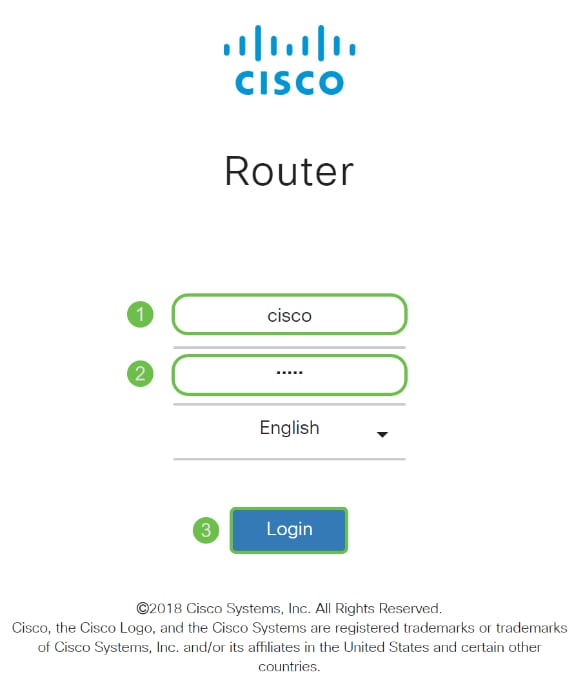

Étape 4

Lorsque la page de connexion apparaît, entrez le nom d'utilisateur par défaut cisco et le mot de passe par défaut cisco.

Cliquez sur Connexion.

Pour obtenir des informations détaillées, cliquez sur How to access the web-based setup page of Cisco RV340 series VPN routers.

Étape 5

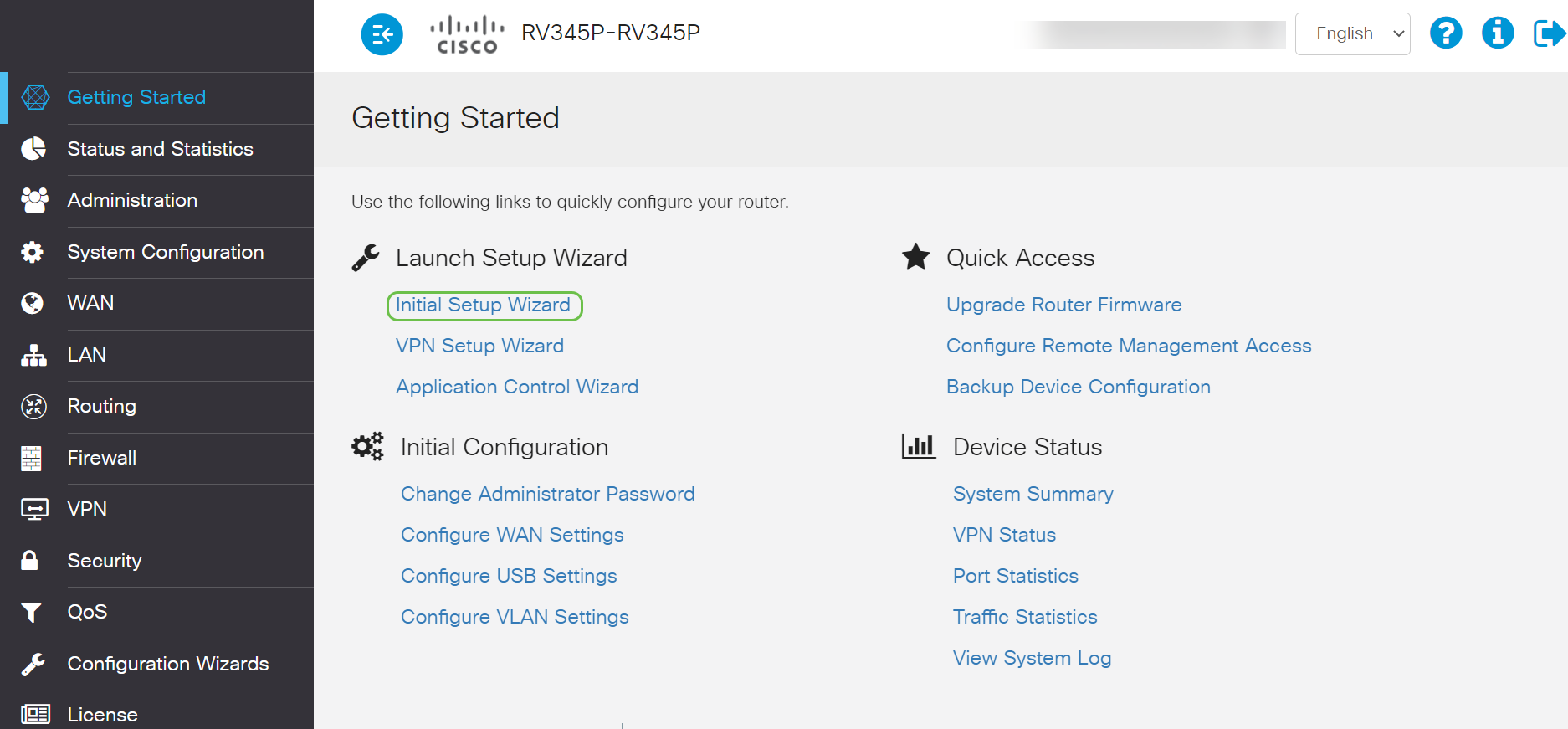

Cliquez sur Connexion. La page Getting Started s'affiche. Si le volet de navigation n'est pas ouvert, vous pouvez l'ouvrir en cliquant sur l'icône du menu.

Maintenant que vous avez confirmé la connexion et que vous êtes connecté au routeur, passez à la section Configuration initiale de cet article.

Dépannage de la connexion Internet

Mince, si vous lisez ceci, vous avez probablement des difficultés à vous connecter à Internet ou à l'interface utilisateur Web. L'une de ces solutions devrait aider.

Sur votre système d'exploitation Windows connecté, vous pouvez tester votre connexion réseau en ouvrant l'invite de commandes. Entrez ping 192.168.1.1 (l’adresse IP par défaut du routeur). Si la demande expire, vous ne pouvez pas communiquer avec le routeur.

Si la connectivité n'est pas établie, consultez cet article Dépannage.

Autres choses à essayer :

- Vérifiez que votre navigateur Web n'est pas défini sur Travailler hors connexion.

- Vérifiez les paramètres de connexion au réseau local de votre adaptateur Ethernet. Le PC doit obtenir une adresse IP via DHCP. Le PC peut également avoir une adresse IP statique dans la plage 192.168.1.x avec la passerelle par défaut définie sur 192.168.1.1 (l'adresse IP par défaut du RV345P). Pour vous connecter, vous devrez peut-être modifier les paramètres réseau du RV345P. Si vous utilisez Windows 10, consultez les instructions de Windows 10 pour modifier les paramètres réseau.

- Si vous disposez déjà d'un équipement qui occupe l'adresse IP 192.168.1.1, vous devrez résoudre ce conflit pour que le réseau fonctionne. Plus d'informations à ce sujet à la fin de cette section, ou cliquez ici pour être pris là directement.

- Réinitialisez le modem et le RV345P en mettant les deux périphériques hors tension. Ensuite, mettez le modem sous tension et laissez-le inactif pendant environ 2 minutes. Mettez ensuite le RV345P sous tension. Vous devez maintenant recevoir une adresse IP WAN.

- Si vous disposez d'un modem DSL, demandez à votre FAI de le mettre en mode pont.

Configuration initiale

Nous vous recommandons de suivre les étapes de l'Assistant de configuration initiale répertoriées dans cette section. Vous pouvez modifier ces paramètres à tout moment.

Étape 1

Cliquez sur Initial Setup Wizard dans la page Getting Started.

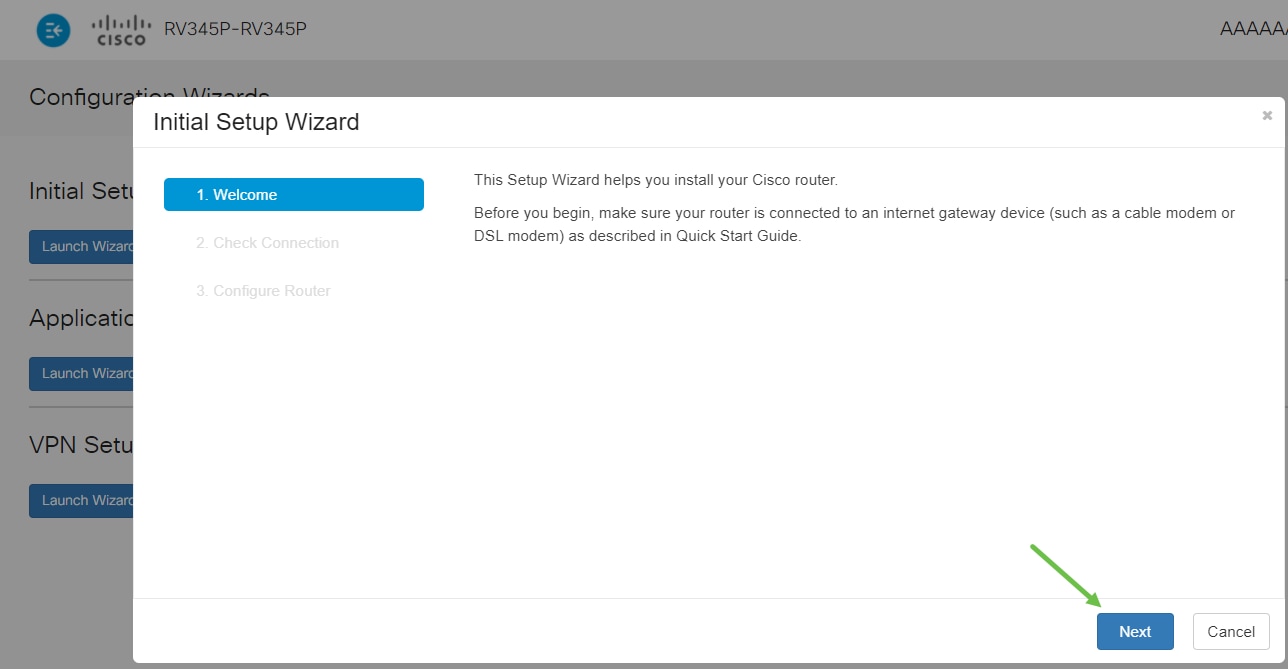

Étape 2

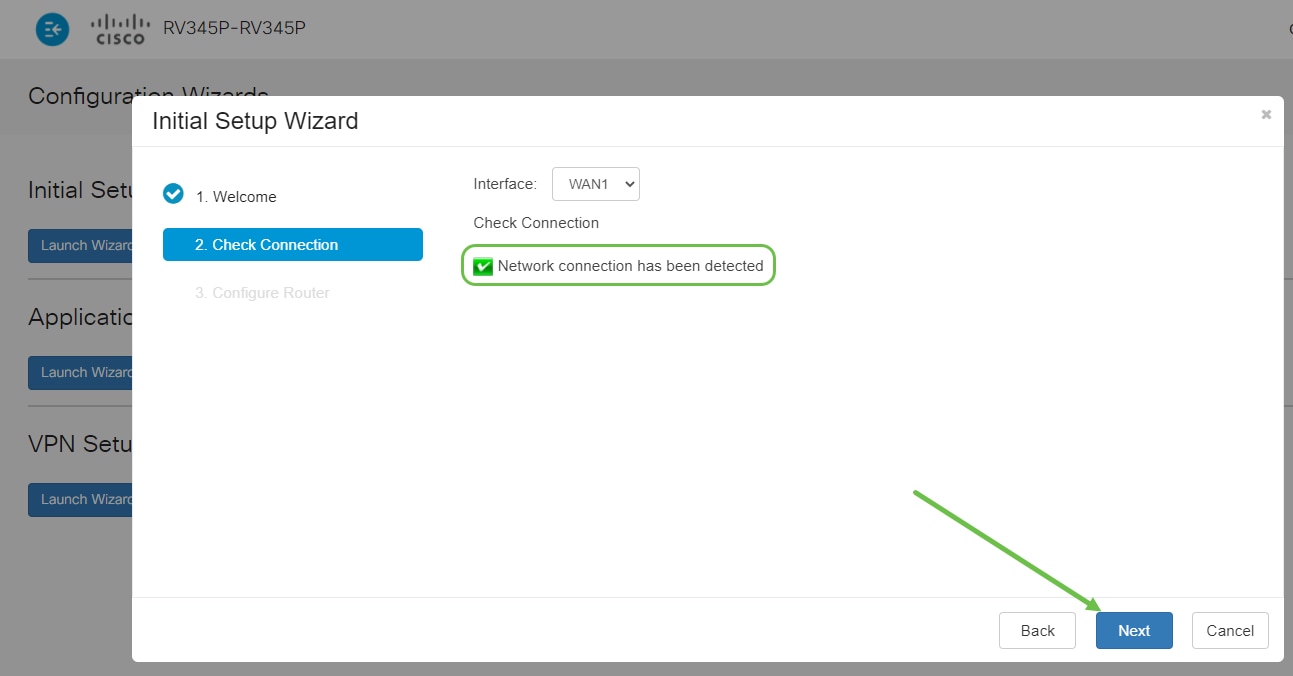

Cette étape confirme que les câbles sont connectés. Comme vous l'avez déjà confirmé, cliquez sur Next.

Étape 3

Cette étape couvre les étapes de base permettant de s'assurer que votre routeur est connecté. Comme vous l'avez déjà confirmé, cliquez sur Next.

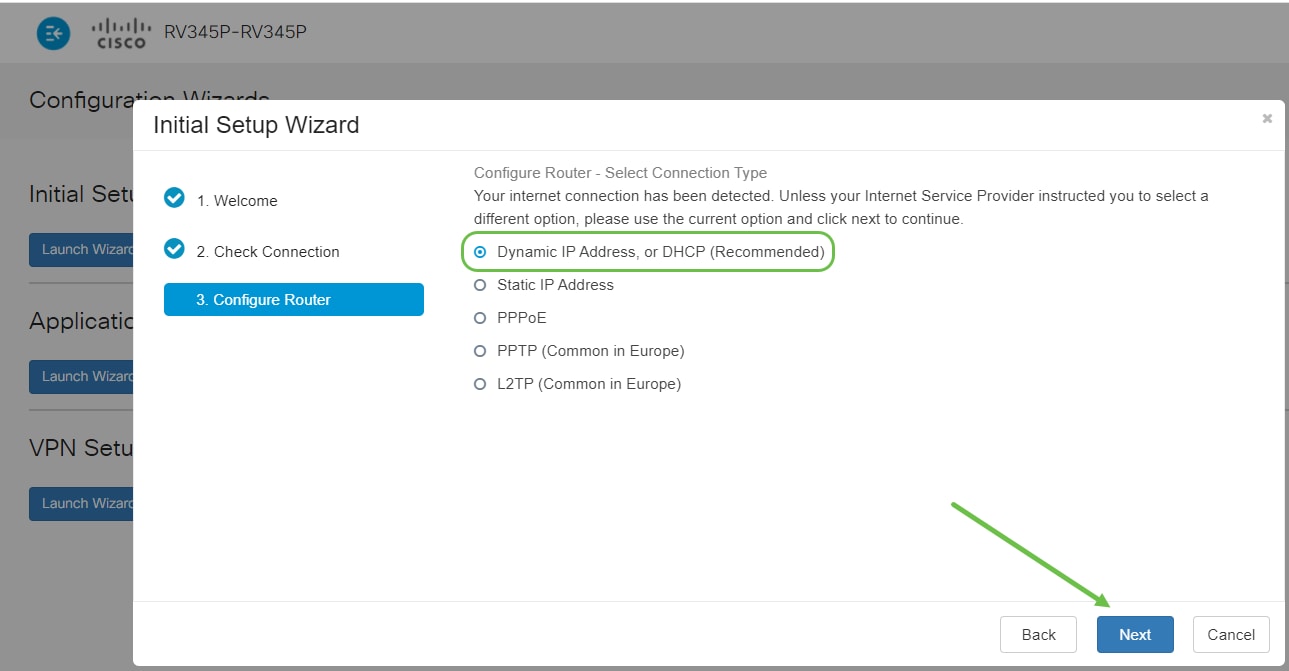

Étape 4

L'écran suivant affiche vos options d'attribution d'adresses IP à votre routeur. Vous devez sélectionner DHCP dans ce scénario. Cliquez sur Next (Suivant).

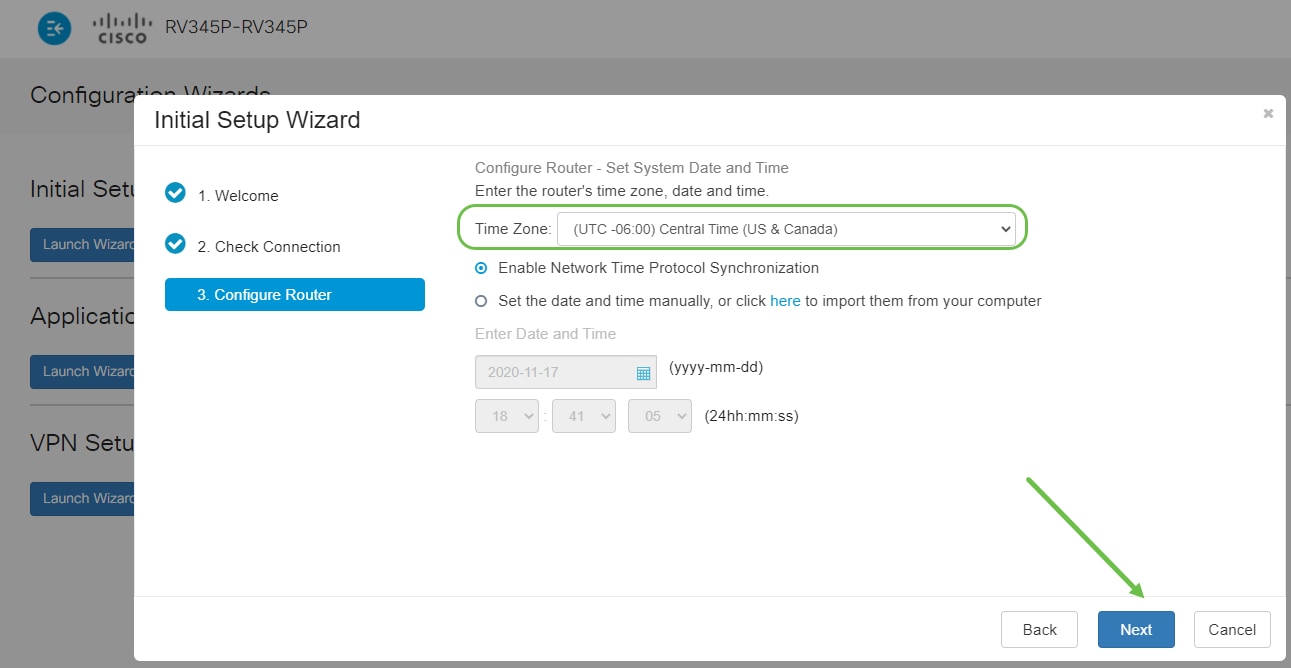

Étape 5

Vous serez invité à définir les paramètres d'heure de votre routeur. Ceci est important car il permet la précision lors de l'examen des journaux ou du dépannage des événements. Sélectionnez votre fuseau horaire, puis cliquez sur Suivant.

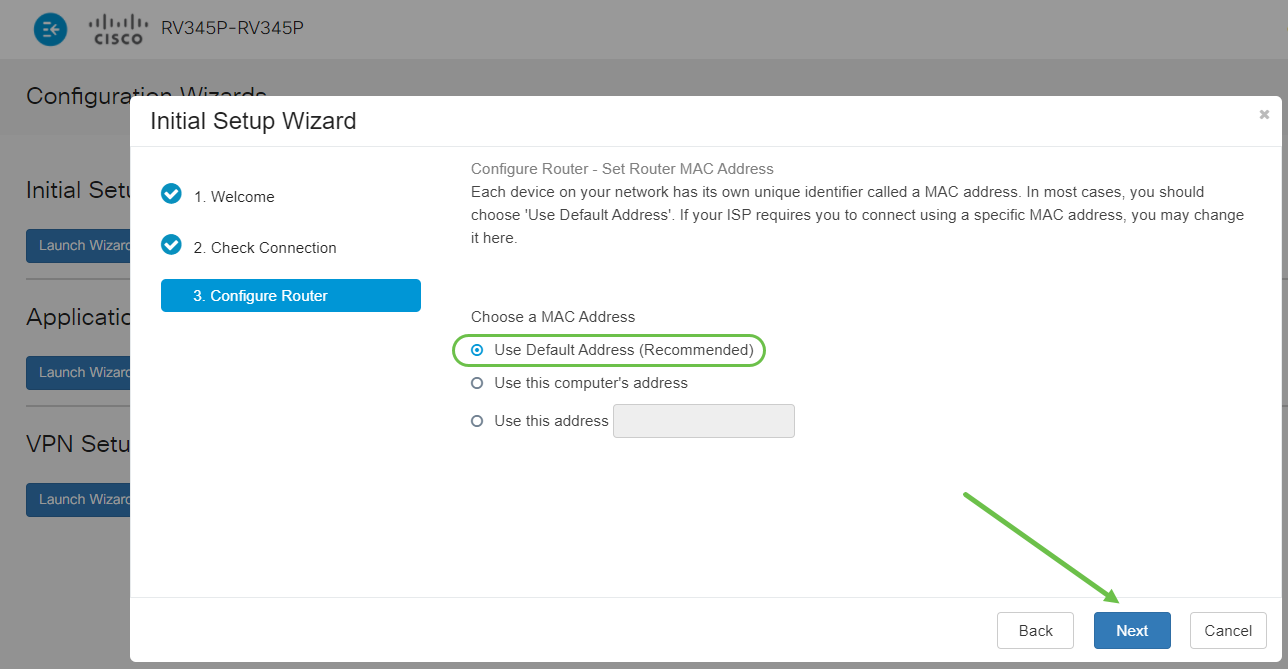

Étape 6

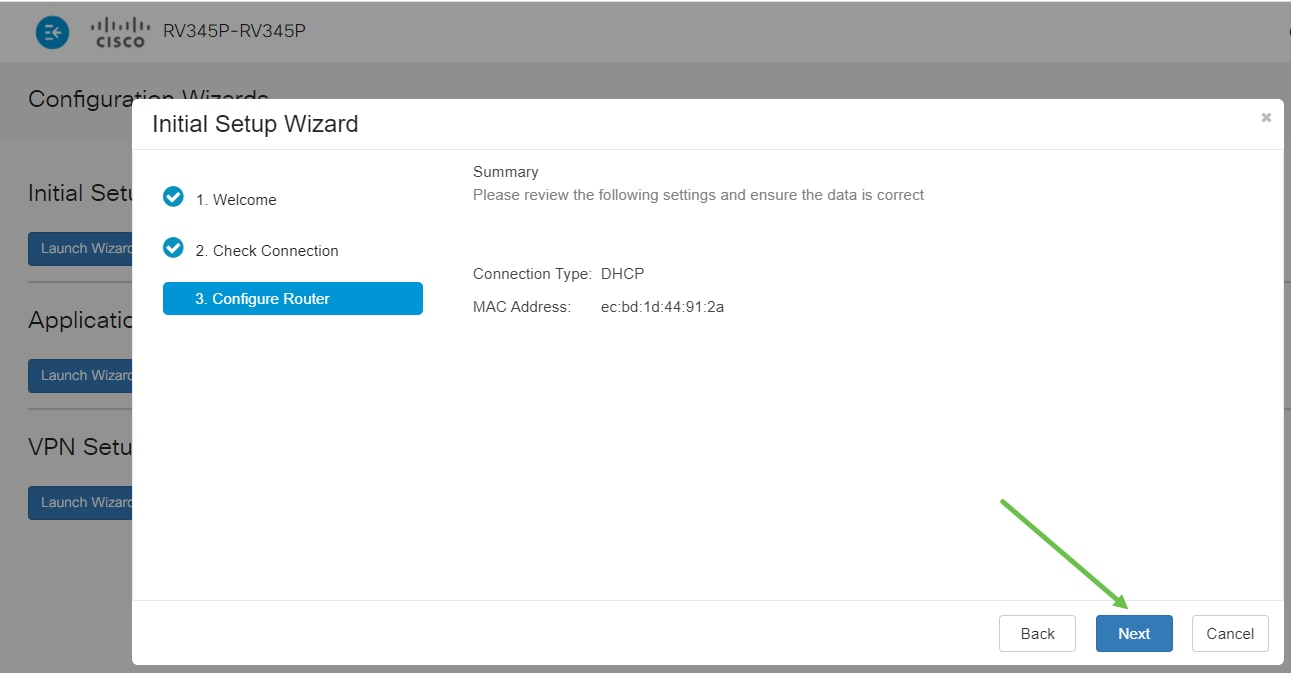

Vous allez sélectionner les adresses MAC à attribuer aux périphériques. Le plus souvent, vous utiliserez l'adresse par défaut. Cliquez sur Next (Suivant).

Étape 7

La page suivante récapitule les options sélectionnées. Vérifiez et cliquez sur Next si vous êtes satisfait.

Étape 8

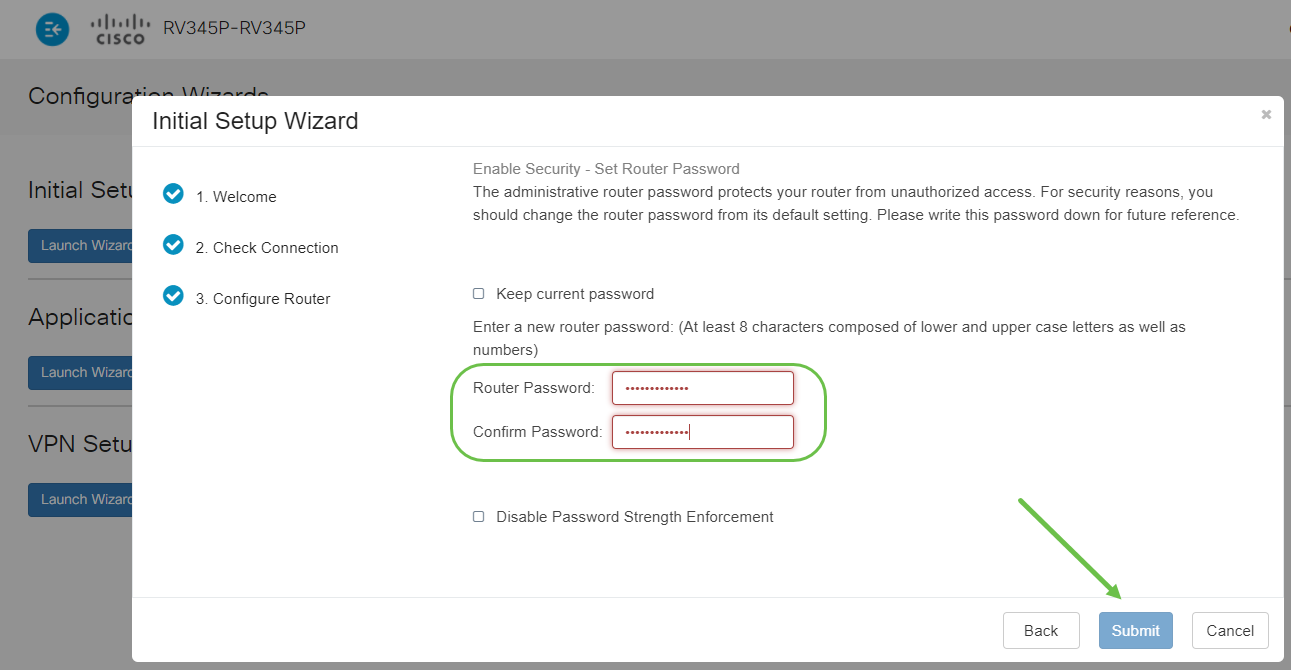

Pour l'étape suivante, vous allez sélectionner un mot de passe à utiliser lors de la connexion au routeur. La norme pour les mots de passe est de contenir au moins 8 caractères (majuscules et minuscules) et d'inclure des chiffres. Entrez un mot de passe conforme aux exigences de résistance. Cliquez sur Next (Suivant). Prenez note de votre mot de passe pour les connexions futures.

Étape 9

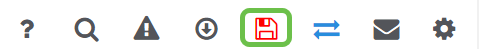

Cliquez sur l'icône Enregistrer.

Si vous voulez plus d'informations sur ces paramètres, vous pouvez lire Configurer les paramètres WAN DHCP sur le routeur RV34x.

Par défaut, la technologie Power over Ethernet (PoE) est activée sur votre RV345P, mais vous pouvez y apporter des modifications. Si vous devez personnaliser les paramètres, consultez Configurer les paramètres PoE (Power over Ethernet) sur le routeur RV345P.

Modifiez une adresse IP si nécessaire (facultatif)

Une fois l'Assistant de configuration initiale terminé, vous pouvez définir une adresse IP statique sur le routeur en modifiant les paramètres VLAN.

Ce processus n'est nécessaire que si l'adresse IP de votre routeur doit être affectée à une adresse spécifique dans votre réseau existant. Si vous n'avez pas besoin de modifier une adresse IP, vous pouvez passer à la section suivante de cet article.

Étape 1

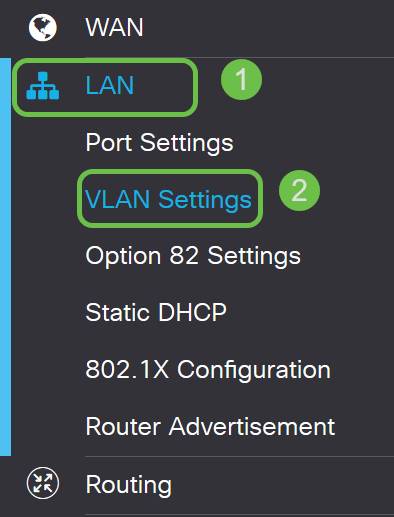

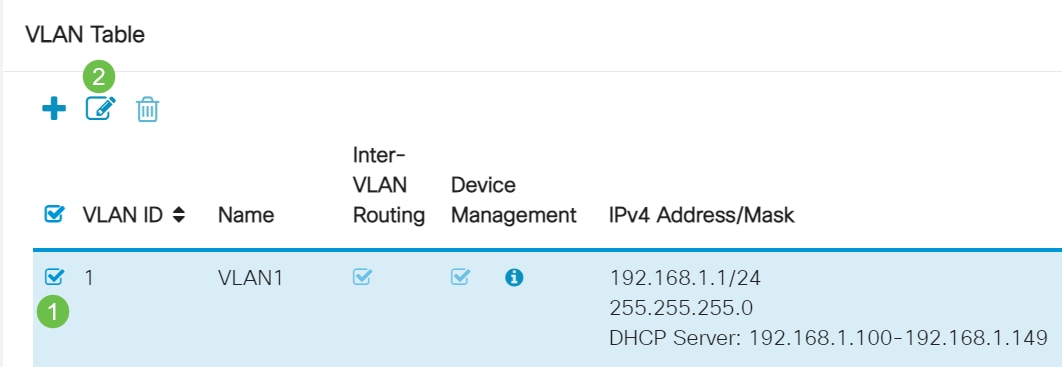

Dans le menu de gauche, cliquez sur LAN > VLAN Settings.

Étape 2

Sélectionnez le VLAN qui contient votre périphérique de routage, puis cliquez sur l'icône de modification.

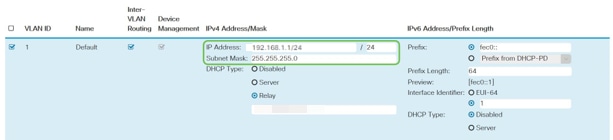

Étape 3

Entrez l'adresse IP statique souhaitée et cliquez sur Apply dans le coin supérieur droit.

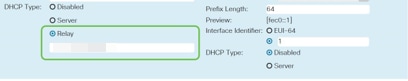

Étape 4 (facultative)

Si votre routeur n'est pas le serveur/périphérique DHCP qui attribue les adresses IP, vous pouvez utiliser la fonctionnalité de relais DHCP pour diriger les requêtes DHCP vers une adresse IP spécifique. L'adresse IP est probablement le routeur connecté au WAN/à Internet.

Mise à niveau du micrologiciel si nécessaire

Il s'agit d'une étape importante, ne la sautez pas !

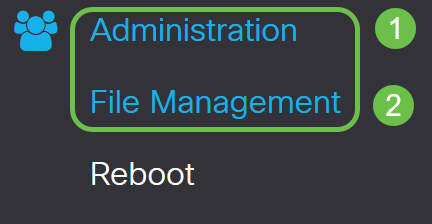

Étape 1

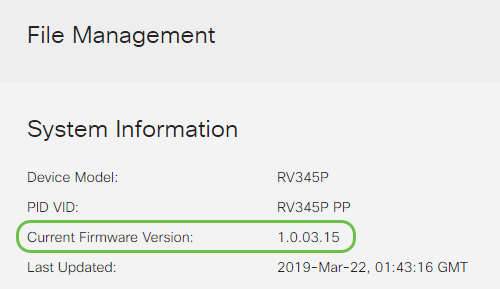

Choisissez Administration > File Management.

Dans la zone Informations système, les sous-zones suivantes décrivent les éléments suivants :

- Device Model : affiche le modèle de votre périphérique.

- PID VID - ID de produit et ID de fournisseur du routeur.

- Current Firmware Version (Version actuelle du micrologiciel) : micrologiciel en cours d'exécution sur le périphérique.

- Dernière version disponible sur Cisco.com : dernière version du logiciel disponible sur le site Web de Cisco.

- Firmware last update : date et heure de la dernière mise à jour du micrologiciel effectuée sur le routeur.

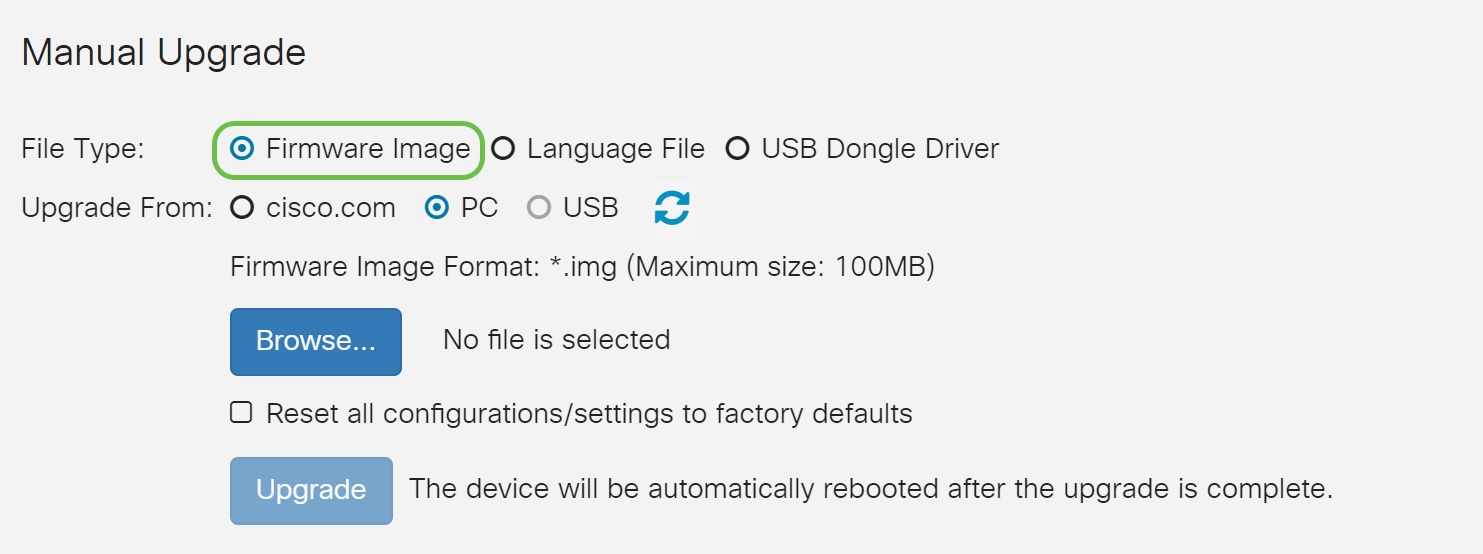

Étape 2

Dans la section Mise à niveau manuelle, cliquez sur la case d'option Image du micrologiciel pour Type de fichier.

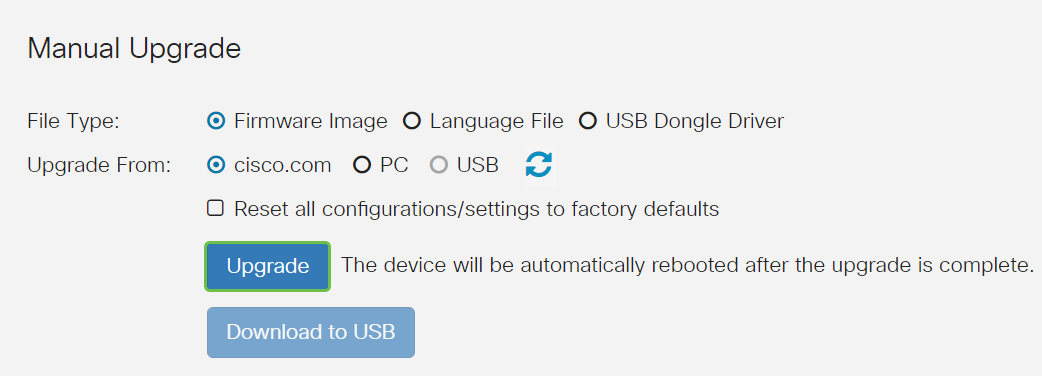

Étape 3

Sur la page Manual Upgrade, cliquez sur la case d'option pour sélectionner cisco.com. Il y a quelques autres options pour cela, mais c'est la façon la plus facile de faire une mise à niveau. Ce processus installe le dernier fichier de mise à niveau directement à partir de la page Web Téléchargements de logiciels Cisco.

Étape 4

Cliquez sur Upgrade.

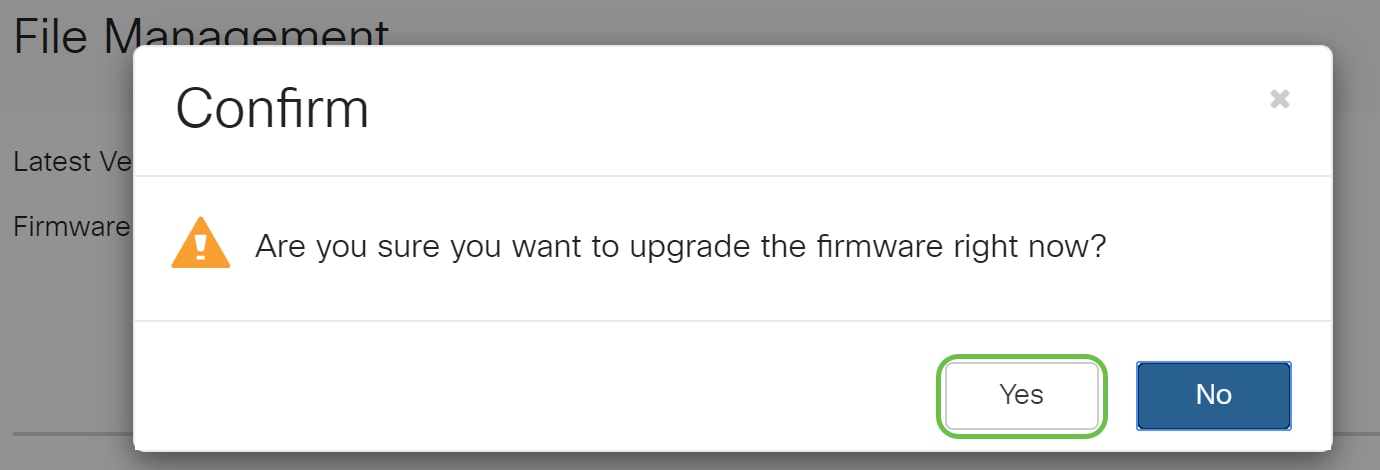

Étape 5

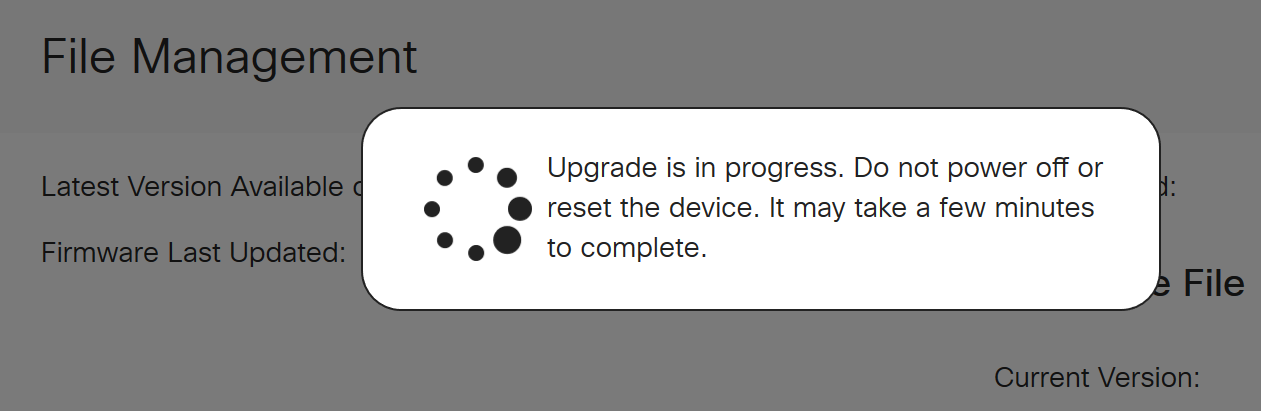

Cliquez sur Yes dans la fenêtre de confirmation pour continuer.

Une fois la mise à niveau terminée, une fenêtre de notification s'affiche pour vous informer que le routeur va redémarrer avec un compte à rebours du temps estimé pour la fin du processus. Ensuite, vous serez déconnecté(e).

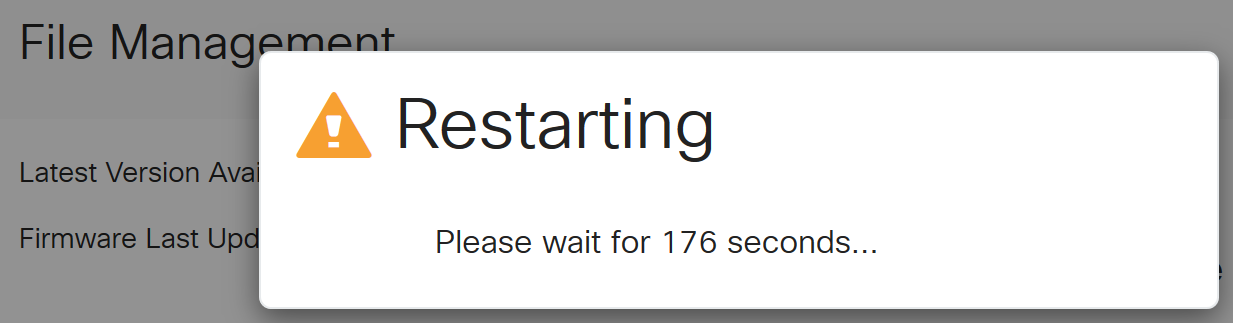

Étape 6

Reconnectez-vous à l'utilitaire Web pour vérifier que le micrologiciel du routeur a été mis à niveau. Accédez à Informations système. La zone Current Firmware Version doit maintenant afficher la version mise à niveau du micrologiciel.

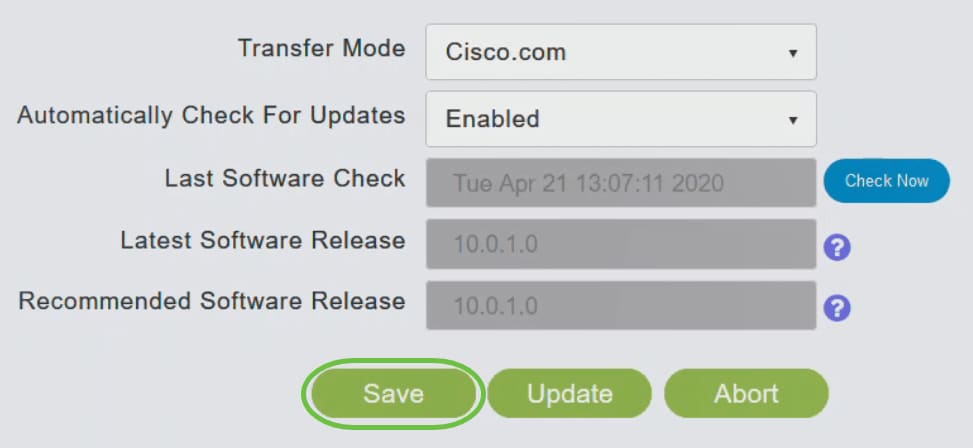

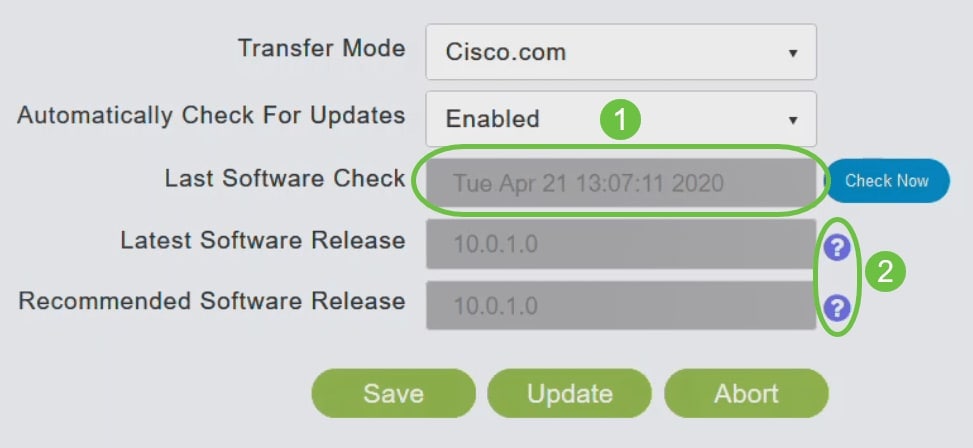

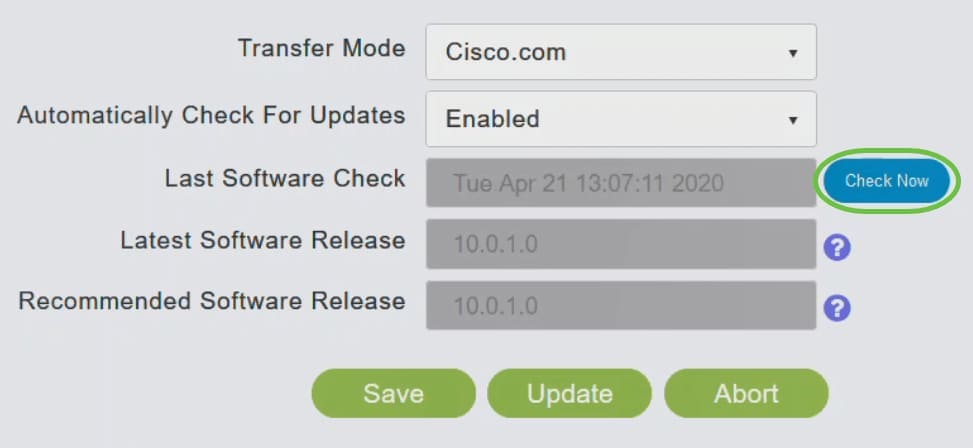

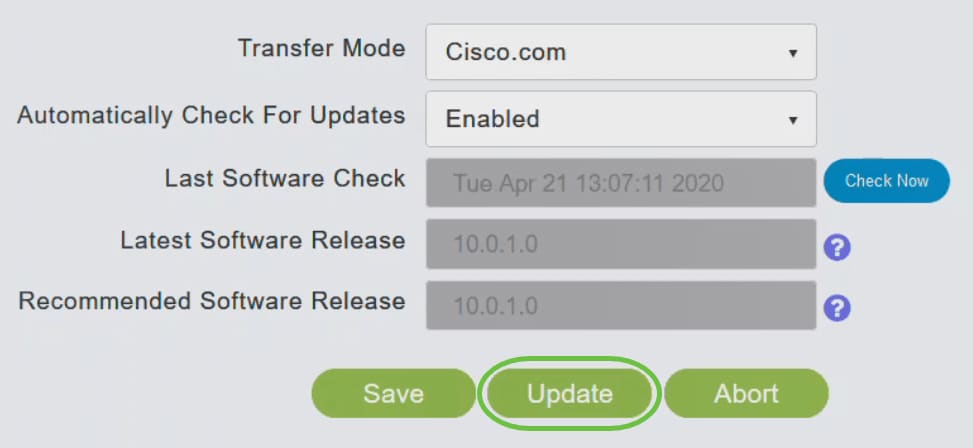

Configuration des mises à jour automatiques sur le routeur de la gamme RV345P

Puisque les mises à jour sont si importantes et que vous êtes très occupé, il est logique de configurer les mises à jour automatiques dès maintenant !

Étape 1

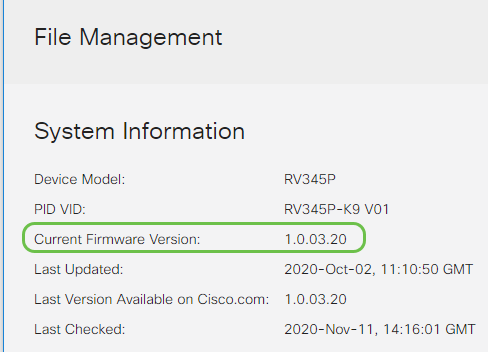

Connectez-vous à l'utilitaire Web et choisissez System Configuration > Automatic Updates.

Étape 2

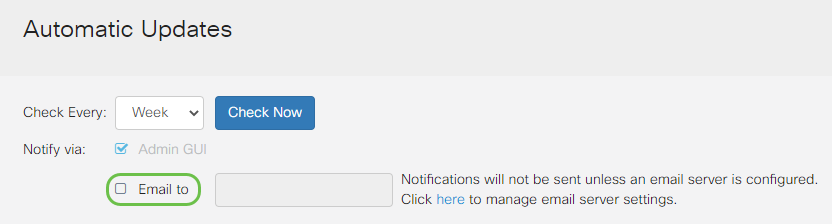

Dans la liste déroulante Check Every, choisissez la fréquence à laquelle le routeur doit rechercher les mises à jour.

Étape 3

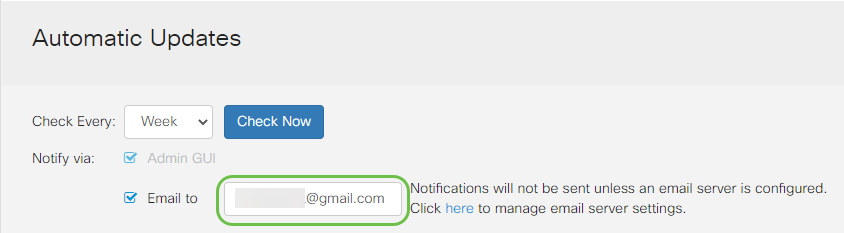

Dans la zone Notify via, cochez la case Email to pour recevoir les mises à jour par e-mail. La case à cocher Admin GUI est activée par défaut et ne peut pas être désactivée. Une notification apparaît dans la configuration Web dès qu'une mise à jour est disponible.

Si vous souhaitez configurer les paramètres du serveur de messagerie, cliquez ici pour en savoir plus.

Étape 4

Saisissez une adresse e-mail dans le champ Adresse e-mail.

Étape 5

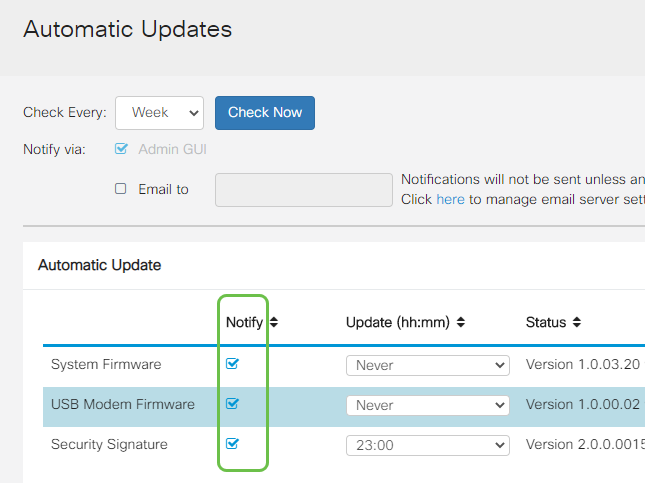

Dans la zone Mise à jour automatique, cochez les cases Notifier du type de mises à jour dont vous souhaitez être averti. Les options sont les suivantes :

- Microprogramme du système : programme de contrôle principal du périphérique.

- Microprogramme du modem USB : programme ou pilote de contrôle du port USB.

- Signature de sécurité : contient les signatures permettant au contrôle des applications d'identifier les applications, les types de périphériques, les systèmes d'exploitation, etc.

Étape 6

Dans la liste déroulante Mise à jour automatique, sélectionnez l'heure de la journée à laquelle vous souhaitez que la mise à jour automatique soit effectuée. Certaines options peuvent varier selon le type de mise à jour que vous avez choisi. La signature de sécurité est la seule option permettant une mise à jour immédiate. Il est recommandé de définir une heure de fermeture de votre bureau afin que le service ne soit pas interrompu à un moment inopportun.

L'état affiche la version en cours d'exécution du micrologiciel ou de la signature de sécurité.

Étape 7

Cliquez sur Apply.

Étape 8

Pour enregistrer la configuration de manière permanente, accédez à la page Copier/Enregistrer la configuration ou cliquez sur l'icône d'enregistrement située dans la partie supérieure de la page.

Impressionnant, vos paramètres de base sur votre routeur sont terminés ! Vous avez maintenant des options de configuration à explorer.

Options de sécurité

Bien sûr, vous voulez que votre réseau soit sécurisé. Il existe quelques options simples, comme avoir un mot de passe complexe, mais si vous voulez prendre des mesures pour un réseau encore plus sécurisé, consultez cette section sur la sécurité.

Licence de sécurité RV (en option)

Les fonctionnalités de cette licence de sécurité RV protègent votre réseau contre les attaques provenant d'Internet :

- Système de prévention des intrusions (IPS) Inspecte les paquets réseau, consigne et/ou bloque un large éventail d'attaques réseau. Il offre une disponibilité accrue du réseau, une correction plus rapide et une protection complète contre les menaces.

- Antivirus : Protection contre les virus en recherchant dans les applications divers protocoles tels que HTTP, FTP, les pièces jointes SMTP, POP3 et IMAP via le routeur.

- Sécurité Web : Efficacité et sécurité de l'entreprise lors de la connexion à Internet, politiques d'accès à Internet pour les périphériques finaux et les applications Internet afin de garantir les performances et la sécurité. Il est basé sur le cloud et contient plus de 80 catégories avec plus de 450 millions de domaines classés.

- Identification de la demande : Identifiez et attribuez des stratégies aux applications Internet. 500 applications uniques sont automatiquement identifiées.

- Identification du client : Identifier et classer les clients de manière dynamique. Possibilité d'attribuer des stratégies en fonction de la catégorie du périphérique final et du système d'exploitation.

La licence de sécurité RV assure le filtrage Web. Le filtrage Web est une fonctionnalité qui vous permet de gérer l'accès à des sites Web inappropriés. Il peut filtrer les demandes d'accès Web d'un client pour déterminer s'il doit autoriser ou refuser ce site Web.

Cisco Umbrella est une autre option de sécurité. Cliquez ici si vous souhaitez passer à la section Umbrella (Parapluie).

Si vous ne souhaitez aucune licence de sécurité, cliquez sur pour accéder à la section VPN de ce document.

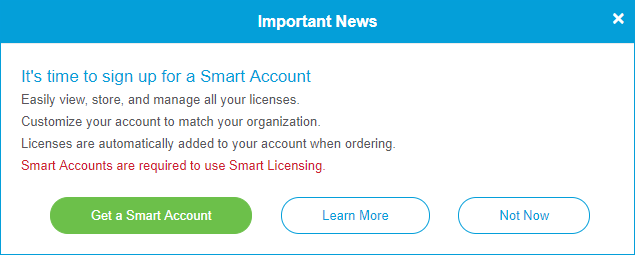

Présentation des comptes Smart

Pour acheter la licence de sécurité RV, vous avez besoin d'un compte Smart.

En autorisant l'activation de ce compte Smart, vous acceptez d'être autorisé à créer des comptes et à gérer les droits relatifs aux produits et services, les accords de licence et l'accès des utilisateurs aux comptes pour le compte de votre organisation. Les partenaires Cisco ne peuvent pas autoriser la création de comptes pour le compte des clients.

La création d'un nouveau compte Smart est un événement unique et la gestion est assurée à partir de ce moment par l'outil.

Créer un compte Smart

Lorsque vous accédez à votre compte Cisco général à l'aide de votre compte Cisco.com ou de l'ID CCO (celui que vous avez créé au début de ce document), un message vous invite à créer un compte Smart.

Si vous n'avez pas vu cette fenêtre contextuelle, vous pouvez cliquer pour être dirigé vers la page de création de compte Smart. Vous devrez peut-être vous connecter avec vos informations d'identification de compte Cisco.com.

Pour plus d'informations sur les étapes inhérentes à la demande de votre compte Smart, cliquez ici.

Veillez à prendre note du nom de votre compte ainsi que d'autres informations d'inscription.

Conseil rapide : si vous devez entrer un domaine et que vous n'en avez pas, vous pouvez entrer votre adresse e-mail sous la forme name@domain.com. Les domaines communs sont gmail, yahoo, etc. selon votre entreprise ou fournisseur.

Acheter une licence de sécurité RV

Vous devez acheter une licence auprès de votre distributeur Cisco ou de votre partenaire Cisco. Pour localiser un partenaire Cisco, cliquez ici.

Le tableau ci-dessous indique la référence de la licence.

| Type | ID de produit | Description |

|---|---|---|

| Licence de sécurité RV | LS-RV34X-SEC-1YR= | Sécurité RV : 1 an : Dynamic Web Filter, Application Visibility, Client Identification and Statistics, Gateway Antivirus et Intrusion Prevention System IPS. |

La clé de licence n'est pas entrée directement dans votre routeur, mais elle sera attribuée à votre compte Cisco Smart après que vous aurez commandé la licence. La durée d'affichage de la licence sur votre compte dépend du moment où le partenaire accepte la commande et où le revendeur lie les licences à votre compte, ce qui est généralement 24 à 48 heures.

Confirmer que la licence se trouve dans le compte Smart

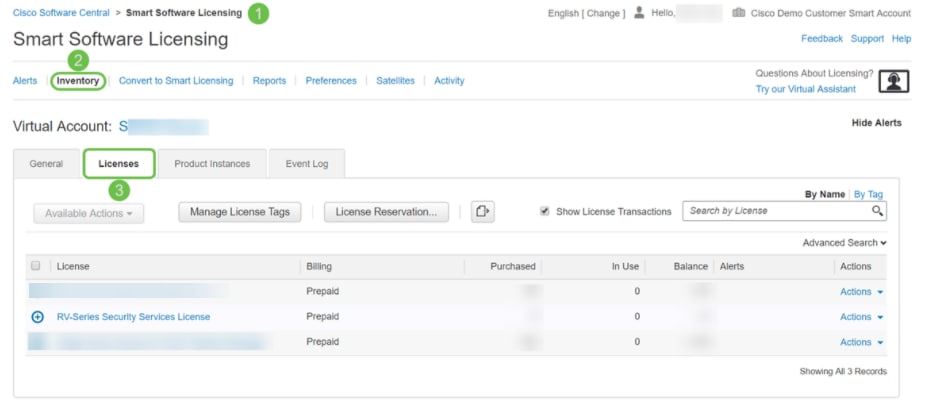

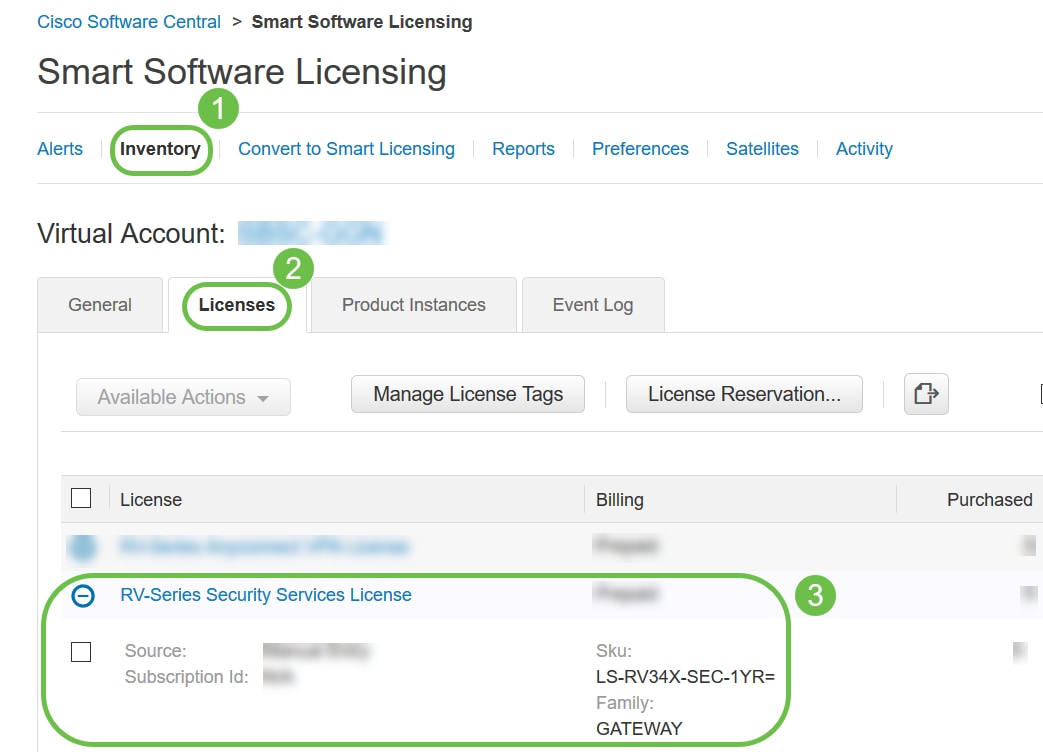

Accédez à la page de votre compte de licence Smart, puis cliquez sur Page de licence logicielle Smart > Inventaire > Licences.

Configuration de la licence de sécurité RV sur le routeur de la gamme RV345P

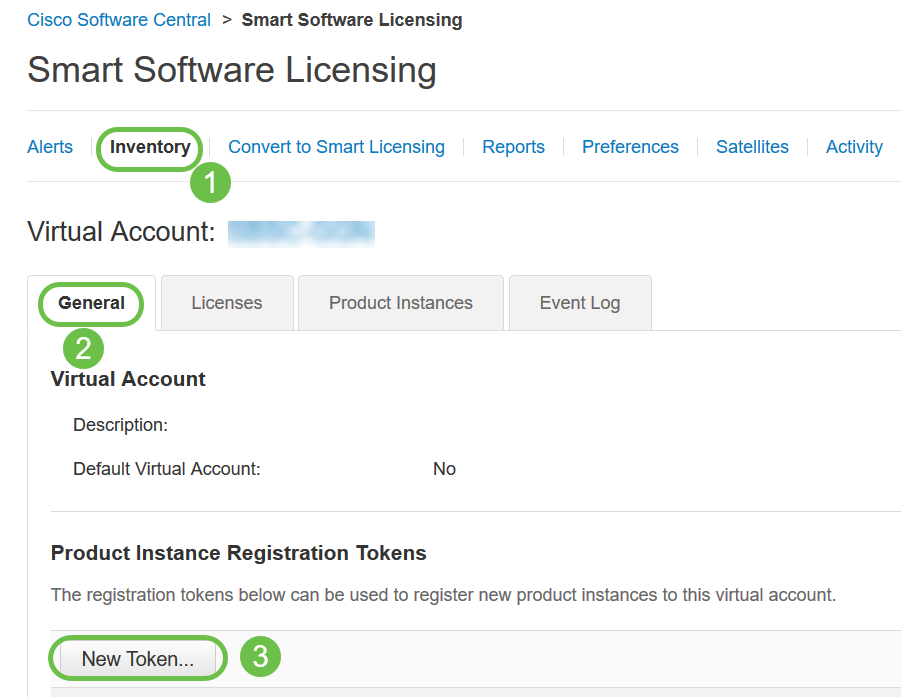

Étape 1

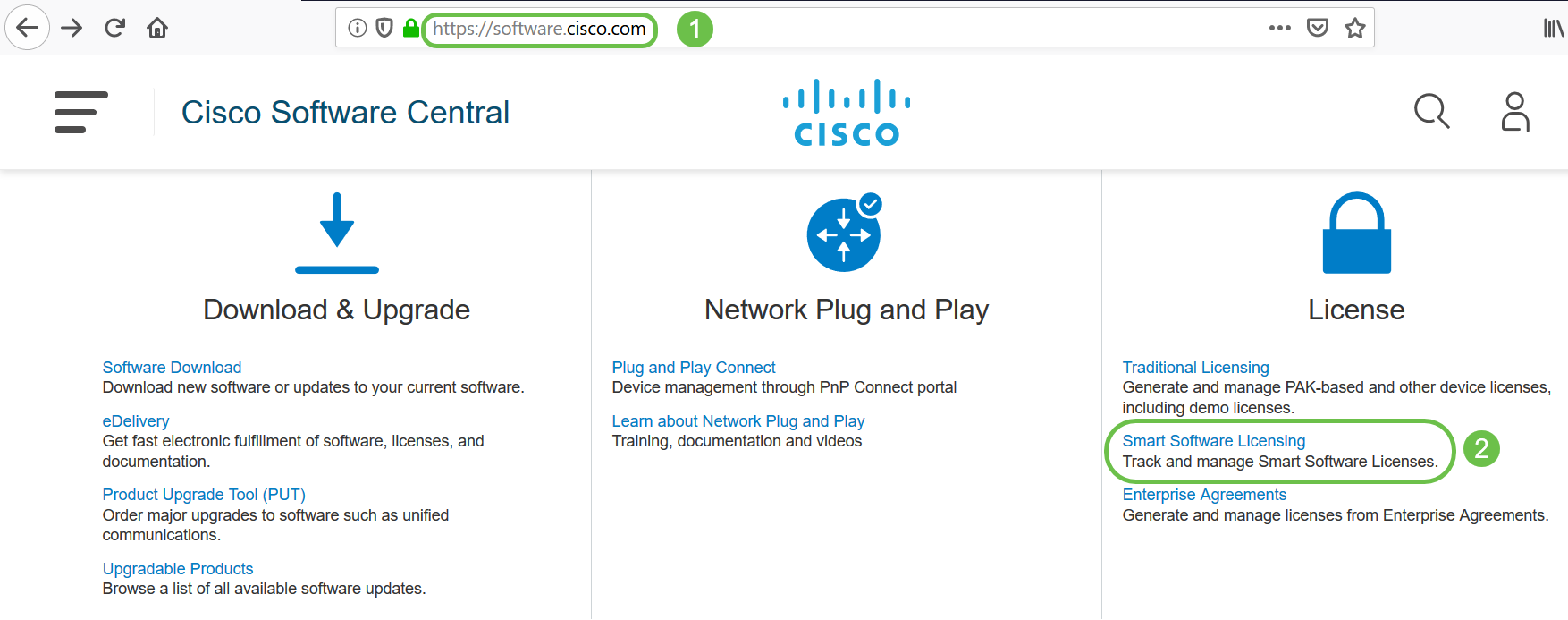

Accédez à Cisco Software et accédez à Smart Software Licensing.

Étape 2

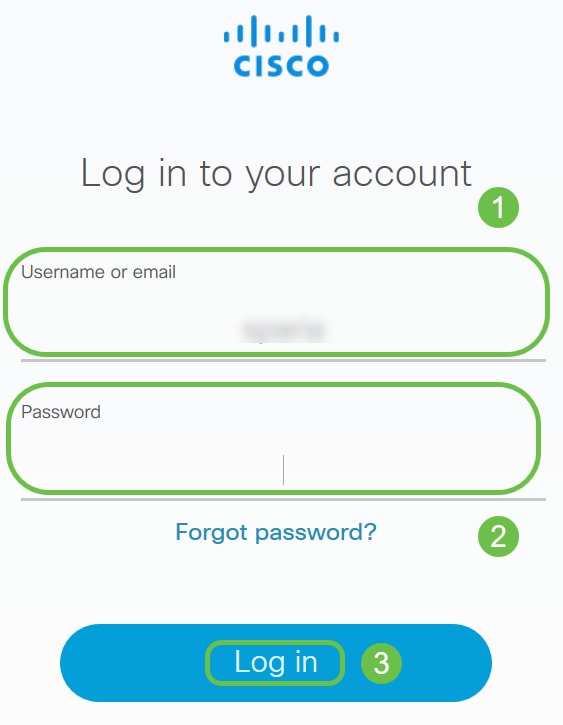

Saisissez votre nom d'utilisateur ou votre adresse e-mail et votre mot de passe pour vous connecter à votre compte Smart. Cliquez sur Log in.

Étape 3

Accédez à Inventory > Licenses et vérifiez que la licence de services de sécurité de la gamme RV est répertoriée sur votre compte Smart. Si la licence ne s'affiche pas, contactez votre partenaire Cisco.

Étape 4

Accédez à Inventory > General. Sous Product Instance Registration Tokens, cliquez sur New Token.

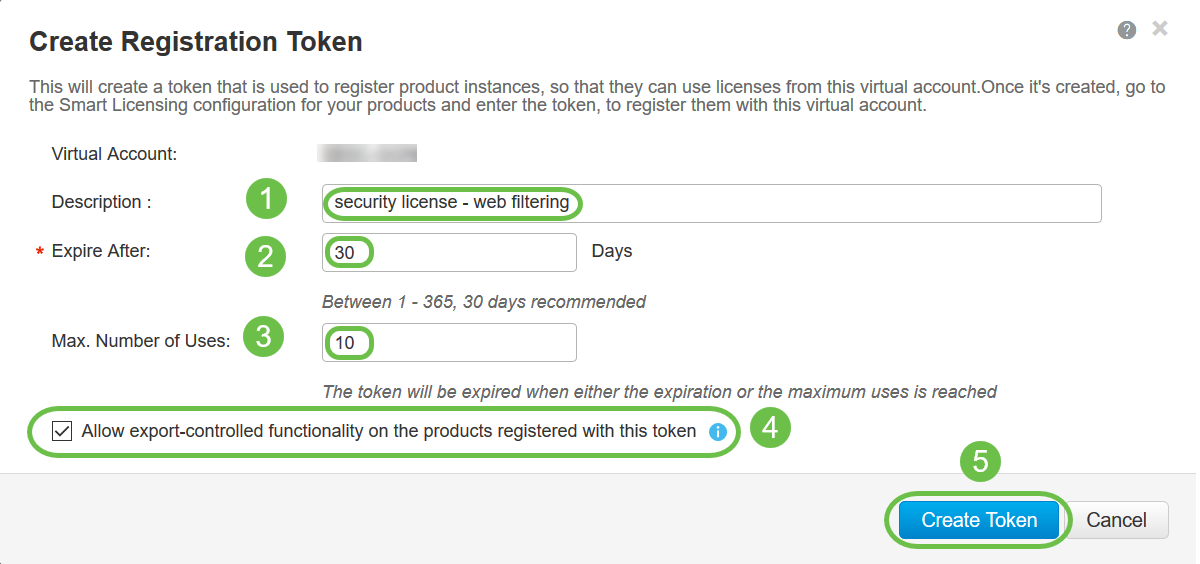

Étape 5

Une fenêtre Create Registration Token s'affiche. La zone Virtual Account affiche le compte virtuel sous lequel le jeton d'inscription sera créé. Sur la page Create Registration Token, renseignez les champs suivants :

- Dans le champ Description, saisissez une description unique pour le jeton. Dans cet exemple, licence de sécurité - filtrage Web est entré.

- Dans le champ Expire après, saisissez une valeur comprise entre 1 et 365 jours. Cisco recommande la valeur 30 jours pour ce champ ; toutefois, vous pouvez modifier la valeur en fonction de vos besoins.

- Dans le Max. Champ Nombre d'utilisations : saisissez une valeur pour définir le nombre de fois que vous souhaitez utiliser ce jeton. Le jeton expire lorsque le nombre de jours ou le nombre maximal d'utilisations est atteint.

- Cochez la case Autoriser la fonctionnalité de contrôle des exportations sur les produits enregistrés avec ce jeton pour activer la fonctionnalité de contrôle des exportations pour les jetons d'une instance de produit dans votre compte virtuel. Désactivez cette case à cocher si vous ne souhaitez pas autoriser l'utilisation de la fonctionnalité d'exportation contrôlée avec ce jeton. Utilisez cette option uniquement si vous êtes conforme à la fonctionnalité d'exportation contrôlée. Certaines fonctions d'exportation contrôlée sont restreintes par le département du Commerce des États-Unis. Ces fonctionnalités sont restreintes pour les produits enregistrés utilisant ce jeton lorsque vous décochez la case. Toute infraction est passible de sanctions et de frais administratifs.

- Cliquez sur Create Token pour générer le jeton.

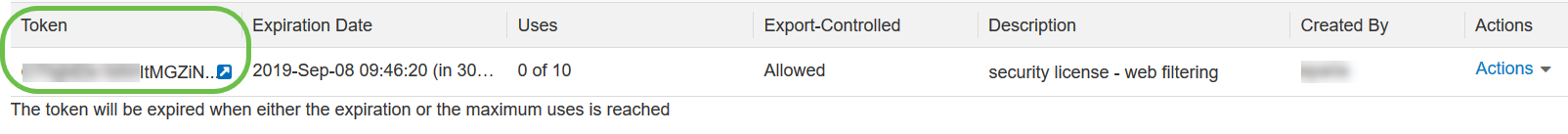

Vous venez de générer un jeton d'enregistrement d'instance de produit.

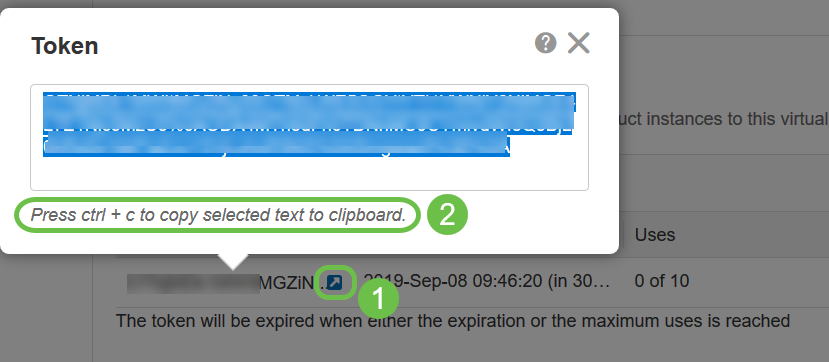

Étape 6

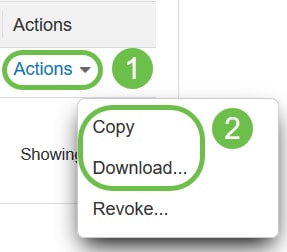

Cliquez sur l'icône en forme de flèche dans la colonne Token, pour copier le jeton dans le Presse-papiers, appuyez sur ctrl + c sur votre clavier.

Étape 7 (facultative)

Cliquez sur le menu déroulant Actions, choisissez Copier pour copier le jeton dans le Presse-papiers ou Télécharger... pour télécharger une copie du fichier texte du jeton à partir duquel vous pouvez copier.

Étape 8

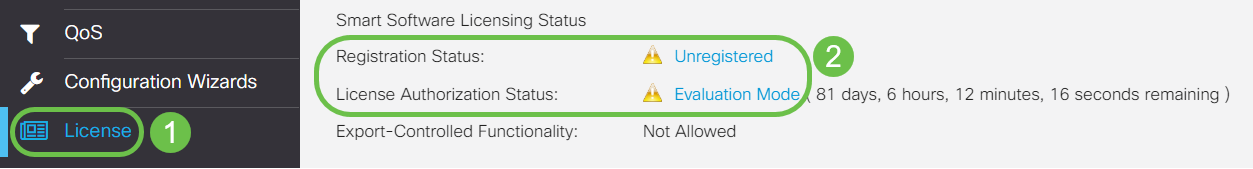

Accédez à License et vérifiez que l'état d'enregistrement est Unregistered et que l'état d'autorisation de licence est affiché en mode d'évaluation.

Étape 9

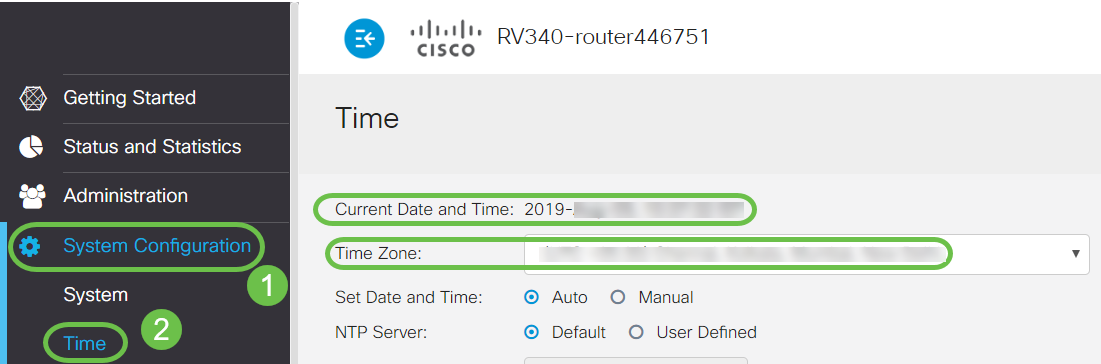

Accédez à Configuration système > Heure et vérifiez que la date et l'heure actuelles et le fuseau horaire reflètent correctement selon votre fuseau horaire.

Étape 10

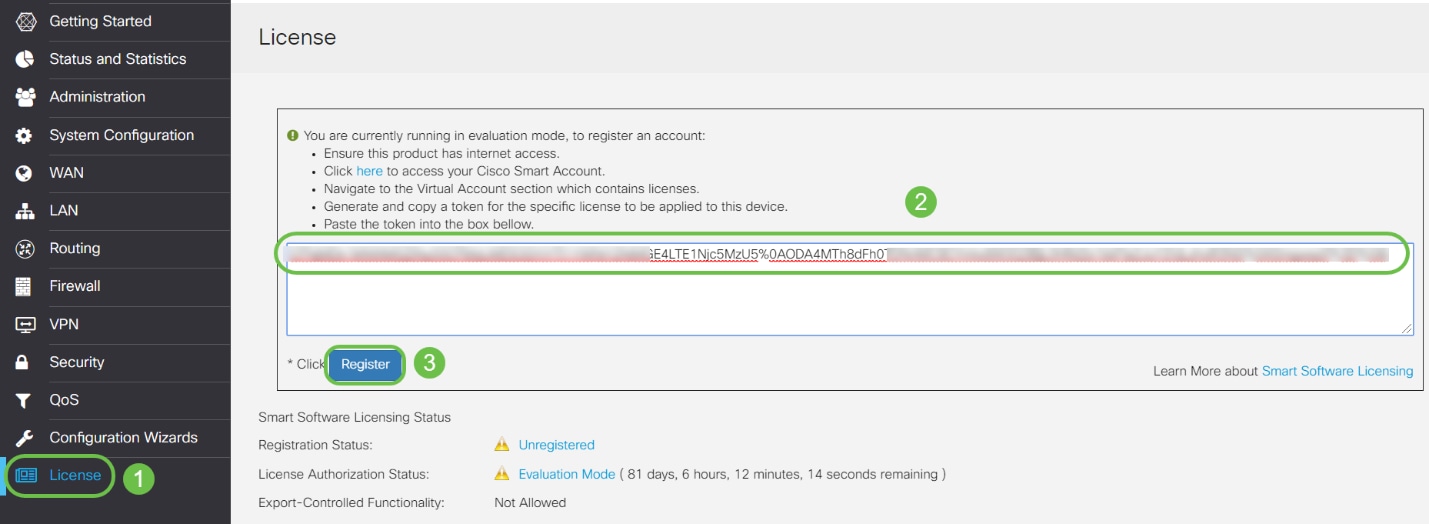

Accédez à Licence. Collez le jeton copié à l'étape 6 dans la zone de texte sous l'onglet Licence en sélectionnant ctrl + v sur votre clavier. Cliquez sur Register.

L'enregistrement peut prendre quelques minutes. Ne quittez pas la page lorsque le routeur tente de contacter le serveur de licences.

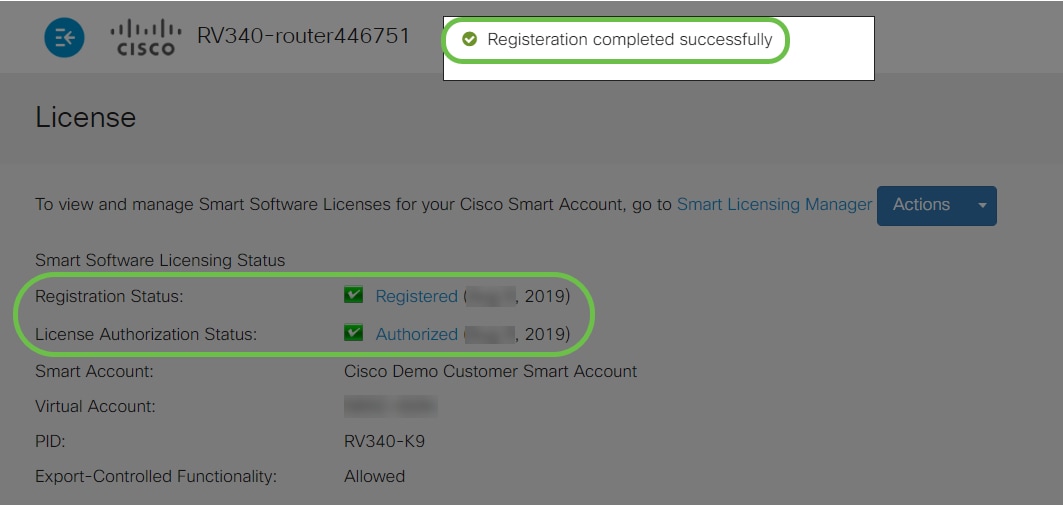

Étape 11

Vous devez maintenant avoir enregistré et autorisé votre routeur de la gamme RV345P avec une licence Smart. Une notification s'affiche à l'écran Enregistrement terminé avec succès. En outre, vous pourrez voir que l'état d'enregistrement est affiché comme enregistré et que l'état d'autorisation de la licence est affiché comme autorisé.

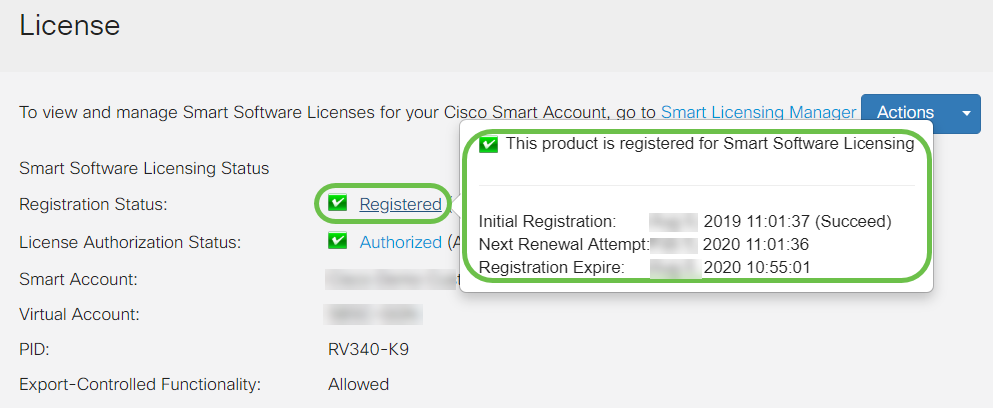

Étape 12 (facultative)

Pour afficher plus de détails sur l'état d'enregistrement de la licence, placez le pointeur de la souris sur l'état Registered. Un message de dialogue contenant les informations suivantes s'affiche :

- Enregistrement initial : cette zone indique la date et l'heure d'enregistrement de la licence.

- Next Renewal Attempt : cette zone indique la date et l'heure auxquelles le routeur tentera de renouveler la licence.

- Registration Expire : cette zone indique la date et l'heure d'expiration de l'enregistrement.

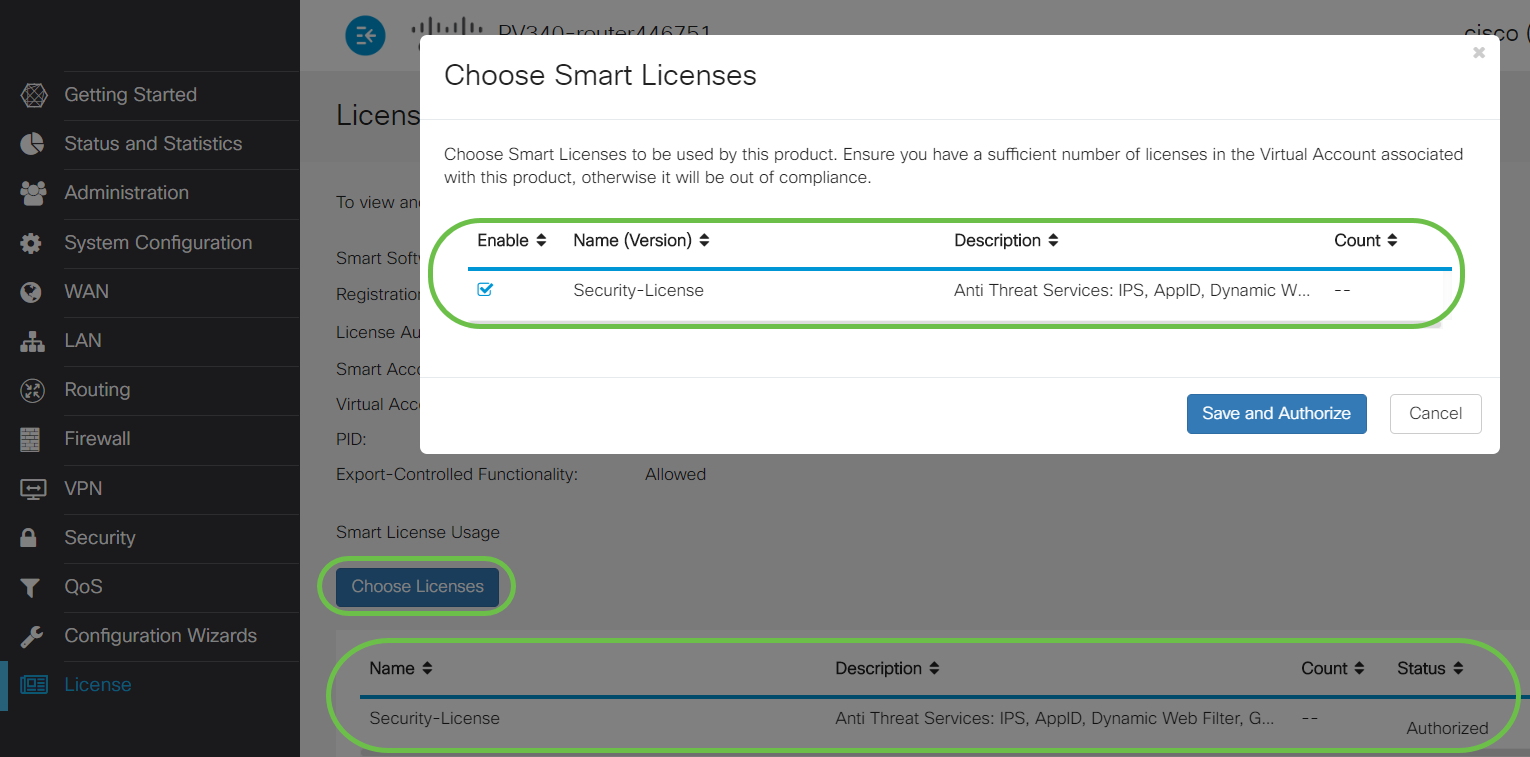

Étape 13

Sur la page License, vérifiez que l'état Security-License indique Authorized. Vous pouvez également cliquer sur le bouton Choisir une licence pour vérifier que Security-License est activé.

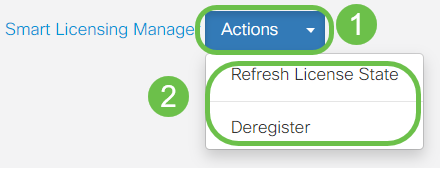

Étape 14 (facultative)

Pour actualiser l'état de licence ou annuler l'enregistrement de la licence à partir du routeur, cliquez sur le menu déroulant Actions de Smart Licensing Manager, puis sélectionnez une action.

Maintenant que vous disposez de votre licence sur le routeur, vous devez effectuer les étapes de la section suivante.

Filtrage Web sur le routeur RV345P

Vous disposez de 90 jours après l'activation pour utiliser gratuitement le filtrage Web. Après l'essai gratuit, si vous souhaitez continuer à utiliser cette fonctionnalité, vous devez acheter une licence. Cliquez pour revenir à cette section.

Étape 1

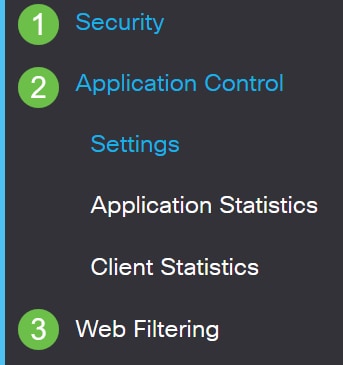

Connectez-vous à l'utilitaire Web et choisissez Security > Application Control > Web Filtering.

Étape 2

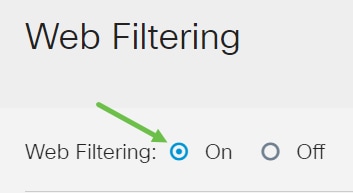

Sélectionnez la case d'option On.

Étape 3

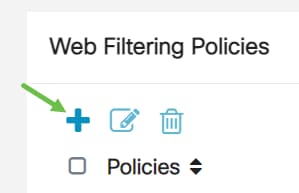

Cliquez sur l'icône Ajouter.

Étape 4

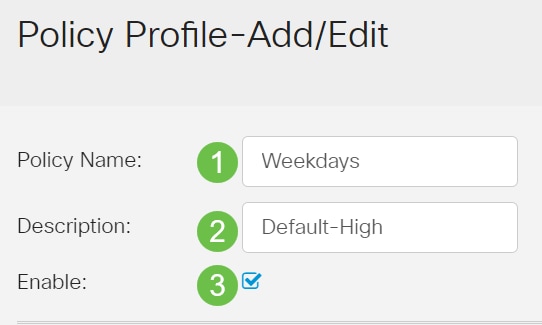

Saisissez un nom de stratégie, une description et la case à cocher Enable.

Étape 5

Cochez la case Réputation Web pour activer le filtrage basé sur un index de réputation Web.

Étape 6

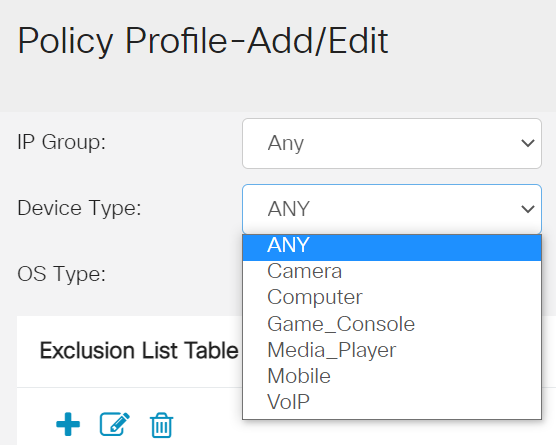

Dans la liste déroulante Device Type, sélectionnez la source/destination des paquets à filtrer. Une seule option peut être choisie à la fois. Les options sont les suivantes :

- ANY : sélectionnez cette option pour appliquer la stratégie à n'importe quel périphérique.

- Caméra : sélectionnez cette option pour appliquer la stratégie aux caméras (telles que les caméras de sécurité IP).

- Ordinateur : sélectionnez cette option pour appliquer la stratégie aux ordinateurs.

- Game_Console : sélectionnez cette option pour appliquer la stratégie aux consoles de jeux.

- Media_Player : sélectionnez cette option pour appliquer la stratégie aux lecteurs multimédia.

- Mobile : sélectionnez cette option pour appliquer la stratégie aux appareils mobiles.

- VoIP : sélectionnez cette option pour appliquer la stratégie aux périphériques Voice over Internet Protocol.

Étape 7

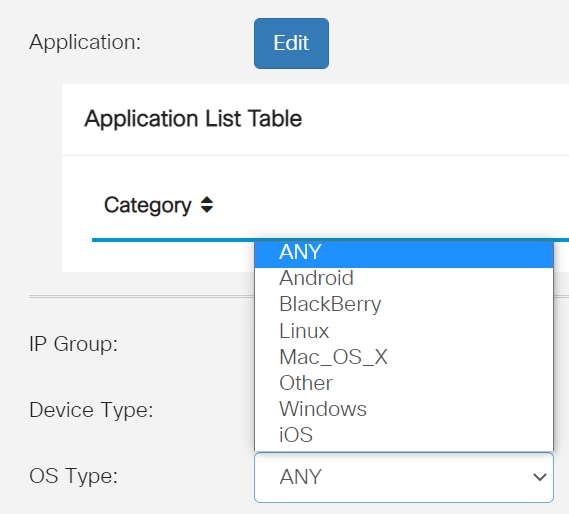

Dans la liste déroulante OS Type, sélectionnez le système d'exploitation auquel la stratégie doit s'appliquer. Une seule option peut être choisie à la fois. Les options sont les suivantes :

- ANY : applique la stratégie à tout type de système d'exploitation. Il s'agit de la configuration par défaut.

- Android : applique la stratégie au système d'exploitation Android uniquement.

- BlackBerry : applique la stratégie au système d'exploitation Blackberry uniquement.

- Linux : applique la stratégie au système d'exploitation Linux uniquement.

- Mac_OS_X : applique la stratégie à Mac OS uniquement.

- Autre : applique la stratégie à un système d'exploitation qui n'est pas répertorié.

- Windows : applique la stratégie au système d'exploitation Windows.

- iOS : applique la stratégie à iOS OS uniquement.

Étape 8

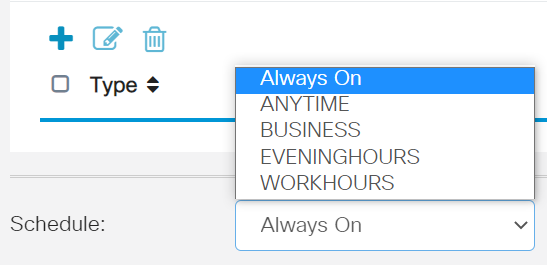

Faites défiler jusqu'à la section Schedule et sélectionnez l'option qui correspond le mieux à vos besoins.

Étape 9

Cliquez sur l'icône de modification.

Étape 10

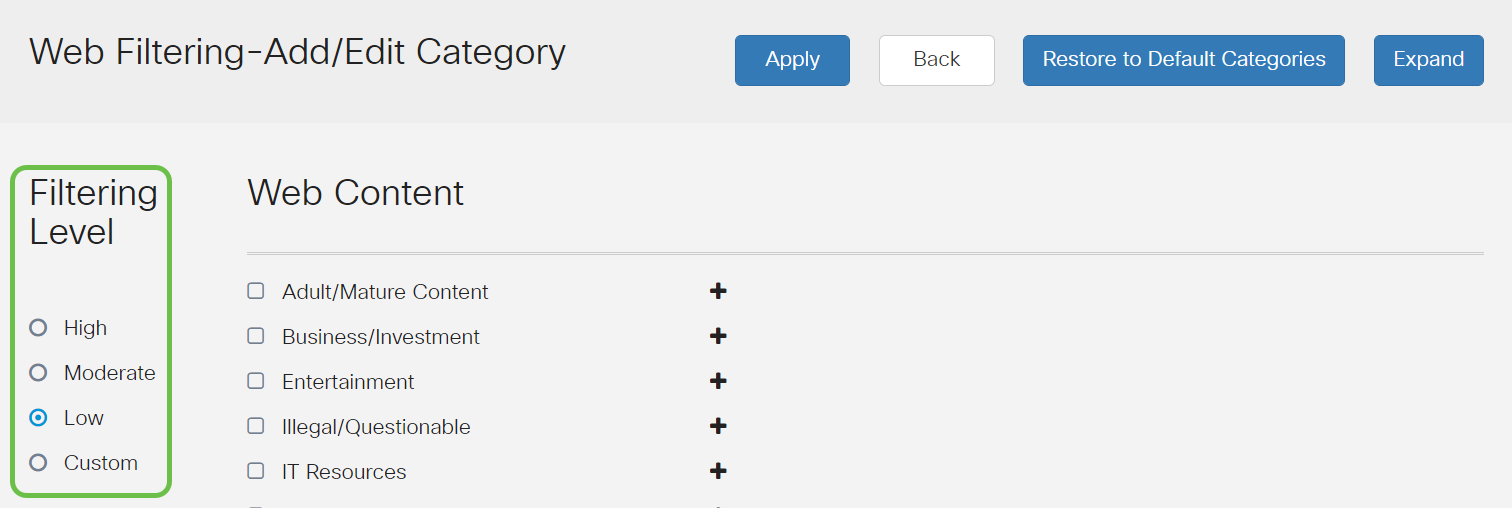

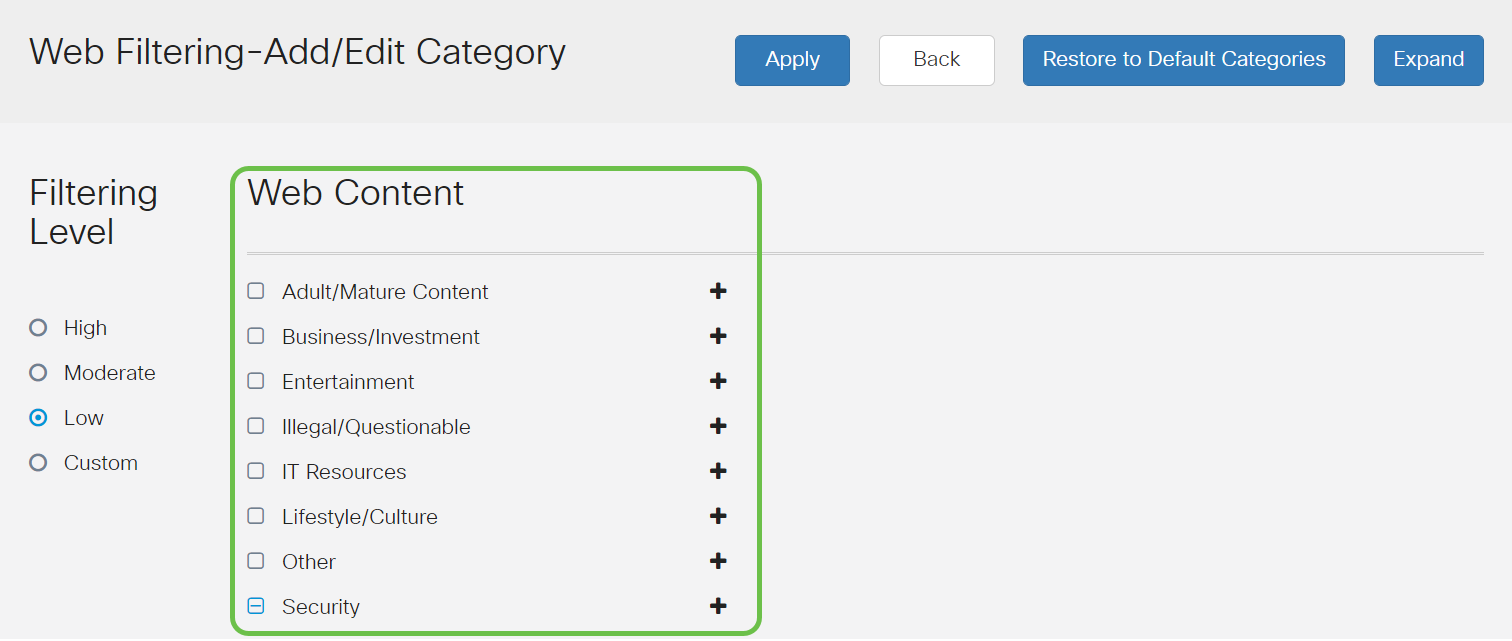

Dans la colonne Filtering Level (Niveau de filtrage), cliquez sur une case d'option pour définir rapidement l'étendue de filtrage la mieux adaptée aux stratégies réseau. Les options disponibles sont Elevée, Modérée, Faible et Personnalisée. Cliquez sur l'un des niveaux de filtrage ci-dessous pour connaître les sous-catégories prédéfinies spécifiques filtrées pour chacune de leurs catégories de contenu Web activées. Les filtres prédéfinis ne peuvent plus être modifiés et sont grisés.

- Low : option par défaut. La sécurité est activée avec cette option.

- Modéré : le contenu pour adultes/adulte, illégal/discutable et la sécurité sont activés avec cette option.

- Élevé : les contenus pour adultes/adultes, les activités/investissements, les contenus illégaux/discutables, les ressources informatiques et la sécurité sont activés avec cette option.

- Personnalisé — Aucune valeur par défaut n'est définie pour autoriser les filtres définis par l'utilisateur.

Étape 11

Saisissez le contenu Web que vous souhaitez filtrer. Cliquez sur l'icône plus si vous voulez plus de détails sur une section.

Étape 12 (facultative)

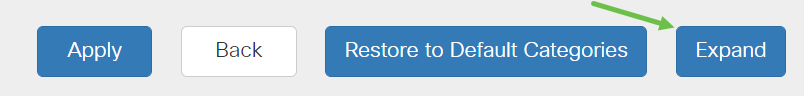

Pour afficher toutes les sous-catégories et descriptions de contenu Web, cliquez sur le bouton Développer.

Étape 13 (facultative)

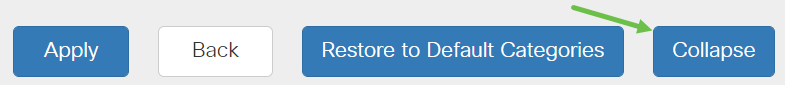

Cliquez sur Réduire pour réduire les sous-catégories et les descriptions.

Étape 14 (facultative)

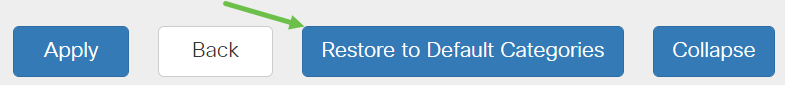

Pour revenir aux catégories par défaut, cliquez sur Restaurer les catégories par défaut.

Étape 15

Cliquez sur Apply pour enregistrer la configuration et revenir à la page Filter pour poursuivre la configuration.

Étape 16 (facultative)

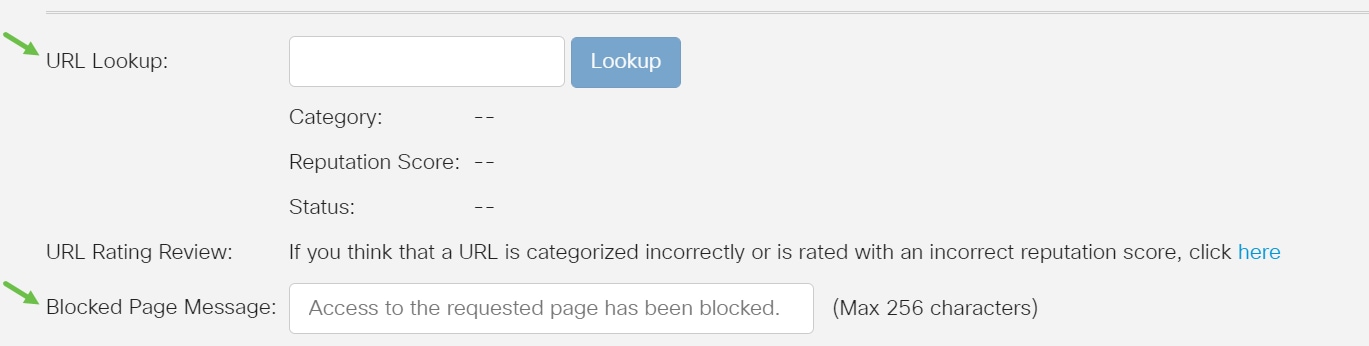

D'autres options incluent la recherche d'URL et le message qui indique quand une page demandée a été bloquée.

Étape 17 (facultative)

Cliquez sur Apply.

Étape 18

Pour enregistrer la configuration de façon permanente, accédez à la page Copy/Save Configuration ou cliquez sur l'icône save dans la partie supérieure de la page.

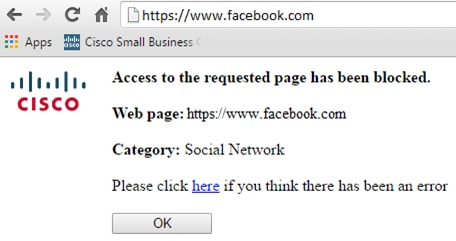

Étape 19 (facultative)

Pour vérifier qu'un site Web ou une URL a été filtré ou bloqué, lancez un navigateur Web ou ouvrez un nouvel onglet dans votre navigateur. Entrez le nom de domaine que vous avez bloqué ou filtré pour être bloqué ou refusé.

Dans cet exemple, nous avons utilisé www.facebook.com.

Vous devez maintenant avoir correctement configuré le filtrage Web sur votre routeur RV345P. Puisque vous utilisez la licence de sécurité RV pour le filtrage Web, vous n'avez probablement pas besoin d'Umbrella. Si vous voulez aussi Umbrella, cliquez ici. Si vous disposez de suffisamment de sécurité, cliquez sur pour passer à la section suivante.

Dépannage

Si vous avez acheté une licence mais qu'elle n'apparaît pas dans votre compte virtuel, vous avez deux options :

- Effectuez un suivi auprès du revendeur pour lui demander d'effectuer le transfert.

- Contactez-nous et nous prendrons contact avec le revendeur.

Idéalement, vous n'auriez pas à faire l'un ou l'autre, mais si vous arrivez à ce carrefour, nous serons heureux de vous aider ! Pour que le processus soit aussi rapide que possible, vous aurez besoin des références dans le tableau ci-dessus ainsi que de celles décrites ci-dessous.

| Informations requises | Localisation des informations |

|---|---|

| Facture de licence | Vous devriez recevoir ce message par e-mail après avoir acheté les licences. |

| Numéro de commande client Cisco | Il se peut que vous deviez retourner chez le revendeur pour obtenir ce service. |

| Capture d'écran de la page de licence de votre compte Smart | La capture d'écran capture le contenu de votre écran pour le partager avec notre équipe. Si vous n'êtes pas familier avec les captures d'écran, vous pouvez utiliser les méthodes ci-dessous. |

Captures d'écran

Une fois que vous disposez d'un jeton ou si vous effectuez un dépannage, il est recommandé de prendre une capture d'écran pour capturer le contenu de votre écran.

Étant donné les différences dans la procédure requise pour capturer une capture d'écran, voir ci-dessous pour les liens spécifiques à votre système d'exploitation.

Licence de filiale Umbrella RV (en option)

Umbrella est une plate-forme de sécurité cloud simple, mais très efficace de Cisco.

Umbrella opère dans le cloud et fournit de nombreux services liés à la sécurité. De la menace émergente à l'enquête post-événement. Umbrella détecte et empêche les attaques sur tous les ports et protocoles.

Umbrella utilise le DNS comme principal vecteur de défense. Lorsque les utilisateurs entrent une URL dans leur barre de navigateur et cliquent sur Entrée, Umbrella participe au transfert. Cette URL est transmise au résolveur DNS d'Umbrella et si un avertissement de sécurité est associé au domaine, la requête est bloquée. Ces données télémétriques sont transférées et analysées en microsecondes, ce qui n'ajoute pratiquement aucune latence. Les données de télémétrie utilisent des journaux et des instruments pour suivre des milliards de requêtes DNS dans le monde entier. Lorsque ces données sont omniprésentes, les corréler dans le monde entier permet de réagir rapidement aux attaques dès leur apparition. Consultez la politique de confidentialité de Cisco ici pour plus d'informations : politique complète, version récapitulative. Considérez les données de télémétrie comme des données provenant d'outils et de journaux.

Visitez Cisco Umbrella pour en savoir plus et créer un compte. Si vous rencontrez des problèmes, consultez ici la documentation, et ici les options d'assistance Umbrella.

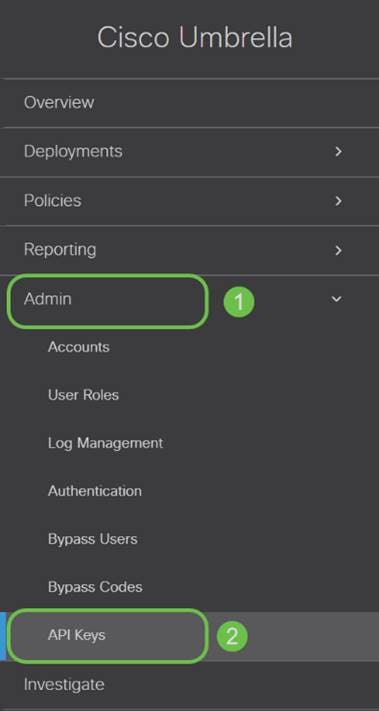

Étape 1

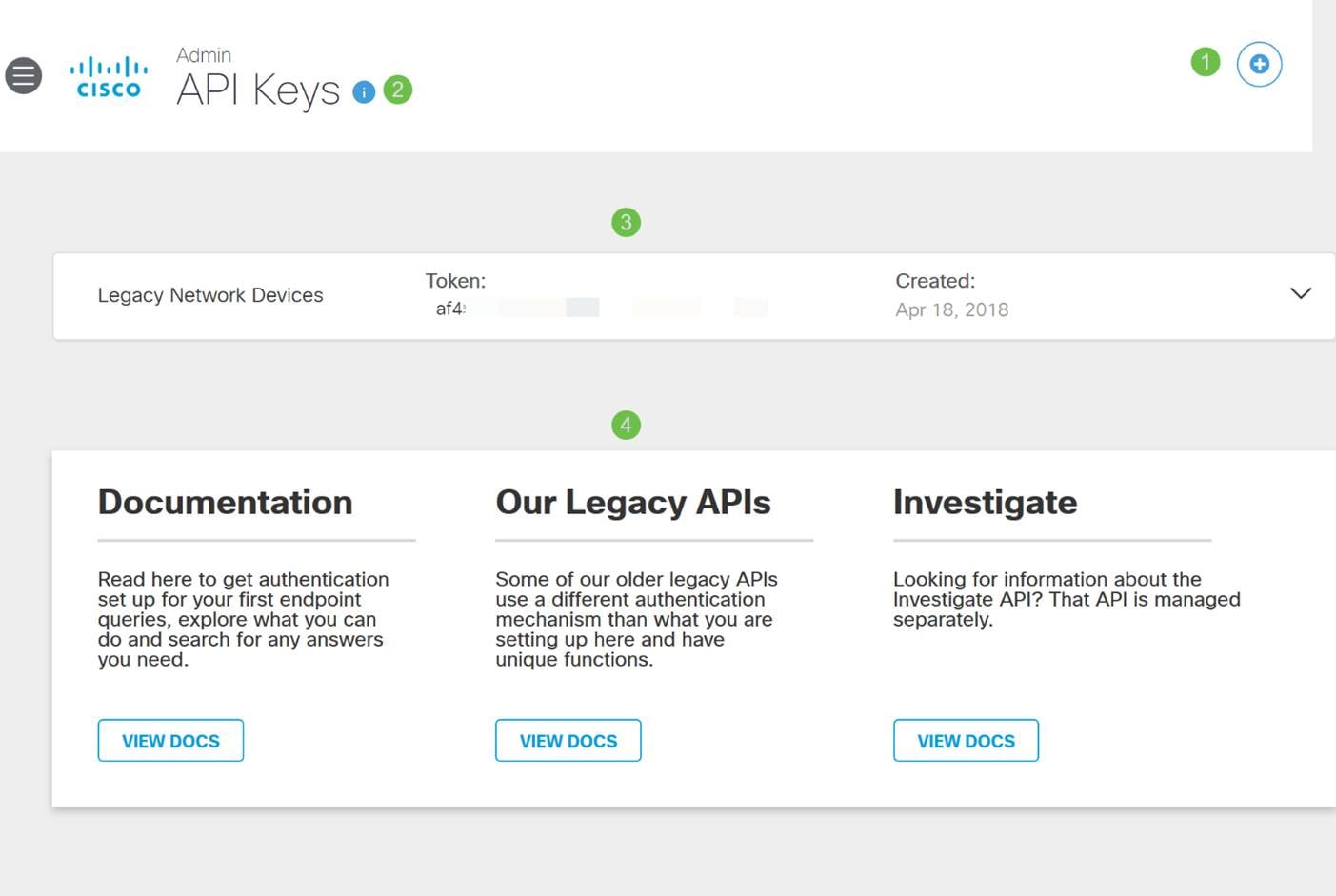

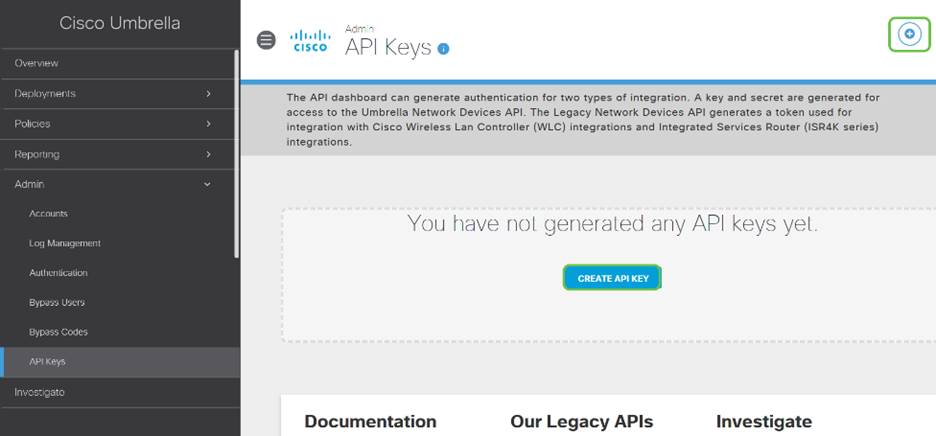

Après vous être connecté à votre compte Umbrella, dans l'écran Dashboard cliquez sur Admin > API Keys.

Écran Anatomie des clés API (avec une clé API préexistante)

- Add API Key (Ajouter une clé API) : lance la création d'une nouvelle clé à utiliser avec l'API Umbrella.

- Informations supplémentaires : glisse vers le bas/haut avec un explicateur pour cet écran.

- Puits de jeton : contient toutes les clés et tous les jetons créés par ce compte. (Remplit une fois qu'une clé a été créée)

- Documents d'assistance - Liens vers la documentation du site Umbrella concernant les sujets de chaque section.

Étape 2

Cliquez sur le bouton Add API Key dans le coin supérieur droit ou cliquez sur le bouton Create API Key. Ils fonctionnent tous les deux de la même manière.

Étape 3

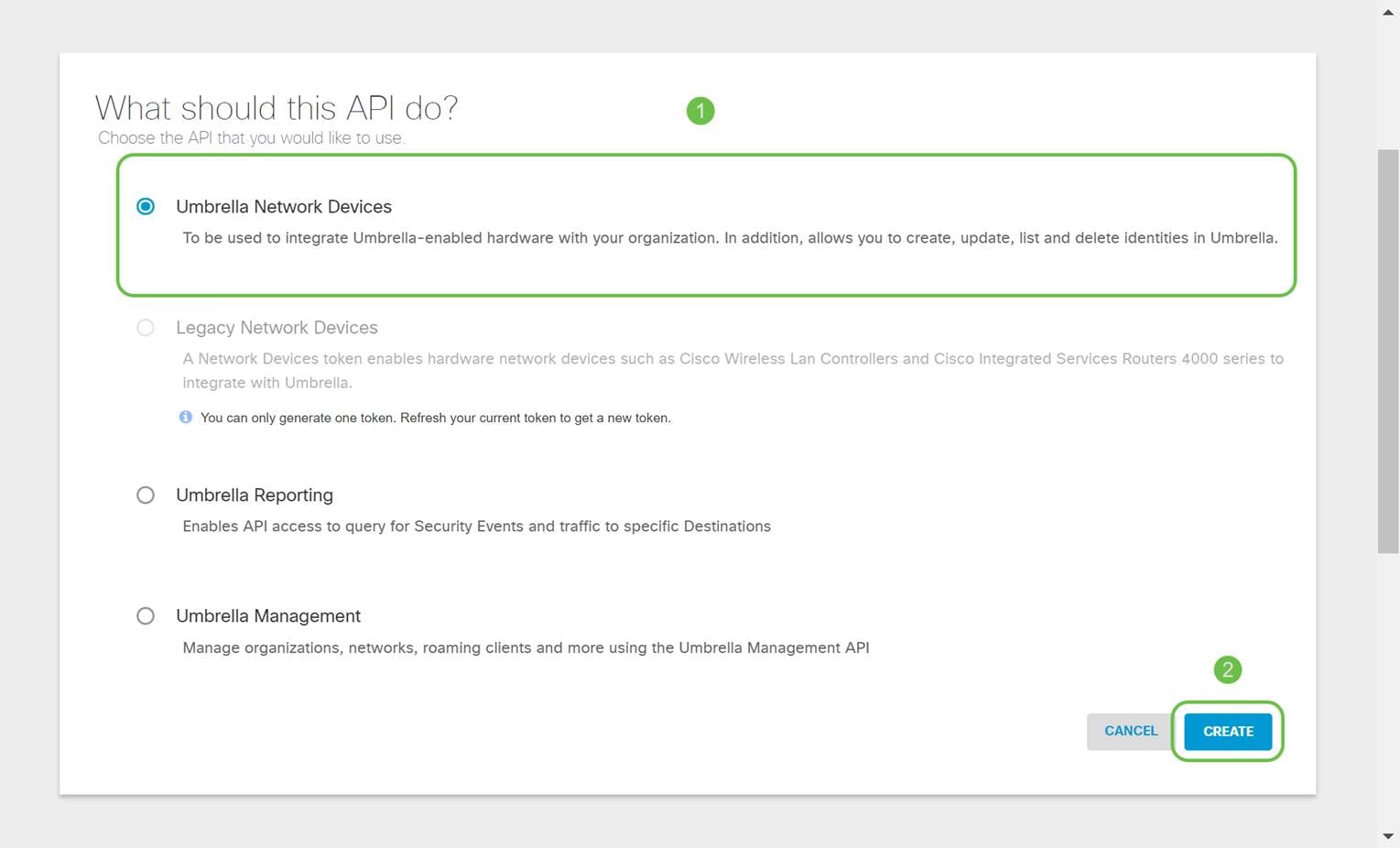

Sélectionnez Périphériques réseau parapluie, puis cliquez sur le bouton Créer.

Étape 4

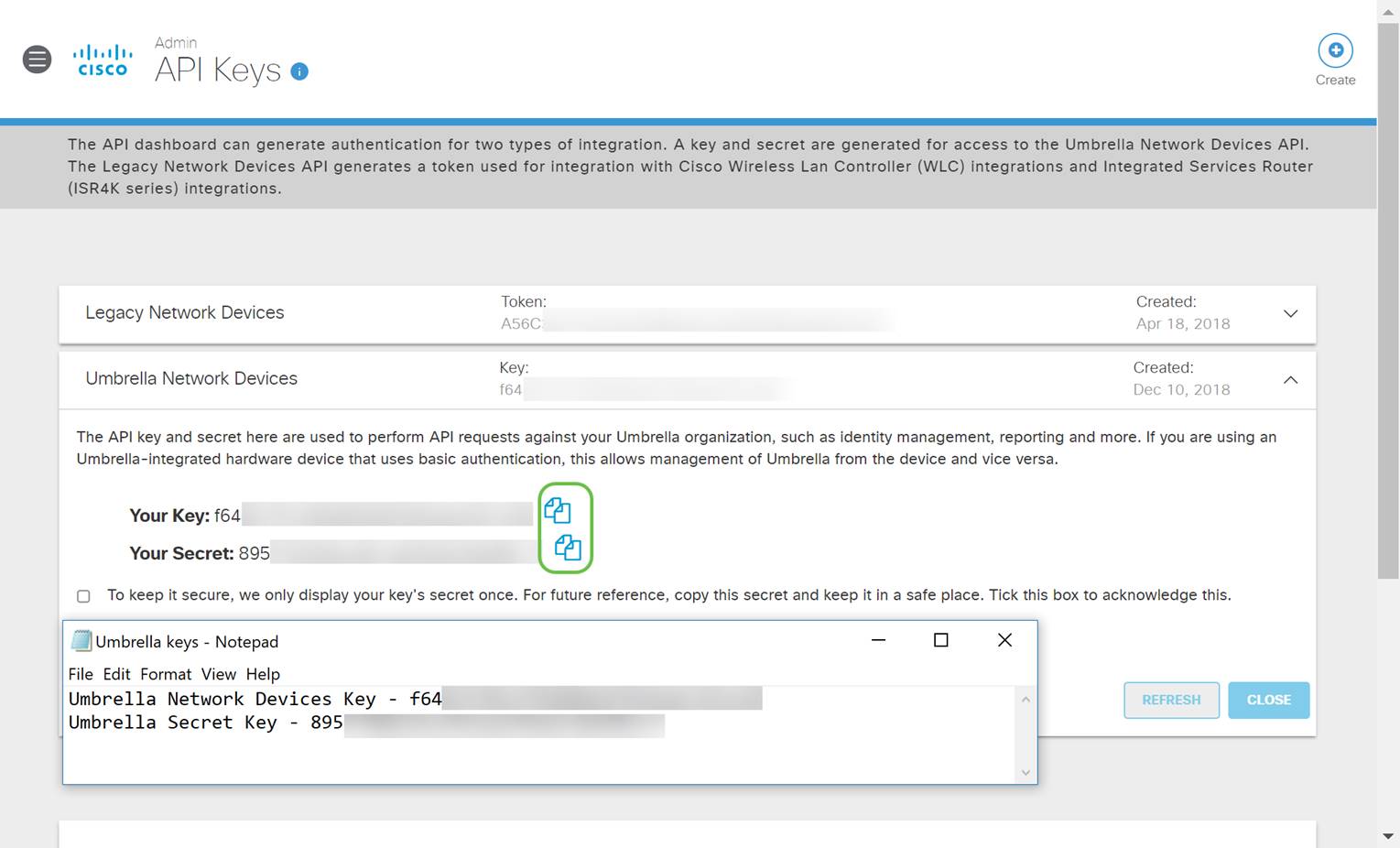

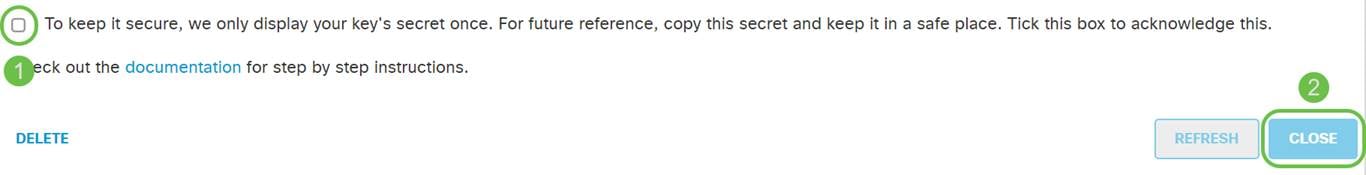

Ouvrez un éditeur de texte tel que le bloc-notes, puis cliquez sur l'icône Copier à droite de votre API et de votre clé secrète API, une notification contextuelle confirmera que la clé est copiée dans votre Presse-papiers. Une par une, collez votre clé secrète et votre clé API dans le document, en les étiquetant pour référence ultérieure. Dans ce cas, son étiquette est « clé de périphériques réseau Umbrella ». Enregistrez ensuite le fichier texte dans un emplacement sécurisé auquel vous pourrez accéder facilement ultérieurement.

Étape 5

Après avoir copié la clé et la clé secrète dans un emplacement sûr, dans l'écran de l'API Umbrella, cochez la case pour confirmer l'accusé de réception de l'affichage temporaire de la clé secrète, puis cliquez sur le bouton Close.

Configuration d'Umbrella sur votre RV345P

Maintenant que nous avons créé des clés API dans Umbrella, vous pouvez les prendre et les installer sur votre RV345P.

Étape 1

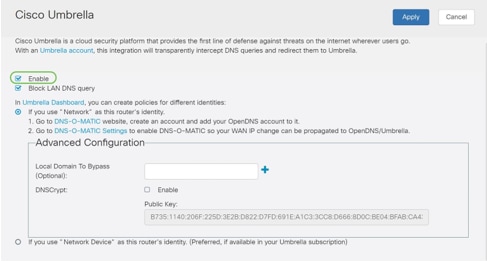

Après vous être connecté à votre routeur RV345P, cliquez sur Security > Umbrella dans le menu latéral.

Étape 2

L'écran de l'API Umbrella propose une gamme d'options. Commencez par activer Umbrella en cochant la case Enable.

Étape 3 (facultative)

Activé par défaut, la case Block LAN DNS Queries est cochée. Cette fonctionnalité intelligente crée automatiquement des listes de contrôle d'accès sur votre routeur, ce qui empêche le trafic DNS d'accéder à Internet. Cette fonctionnalité force toutes les requêtes de traduction de domaine à être dirigées par le RV345P et est une bonne idée pour la plupart des utilisateurs.

Étape 4

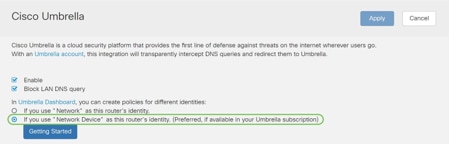

L'étape suivante se déroule de deux manières différentes. Ils dépendent tous les deux de la configuration de votre réseau. Si vous utilisez un service tel que DynDNS ou NoIP, vous conservez le schéma d'attribution de noms par défaut « Réseau ». Vous devrez vous connecter à ces comptes pour assurer l'interface d'Umbrella avec ces services, car ils offrent une protection. Pour nos besoins, nous utilisons l'option « Network Device » (Périphérique réseau). Nous sélectionnons donc la case d'option inférieure.

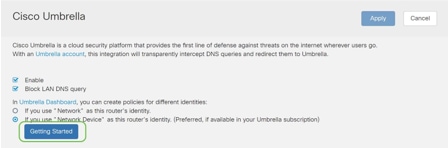

Étape 5

Cliquez sur Getting Started.

Étape 6

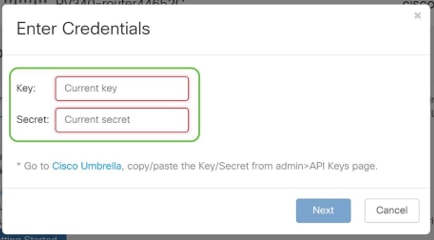

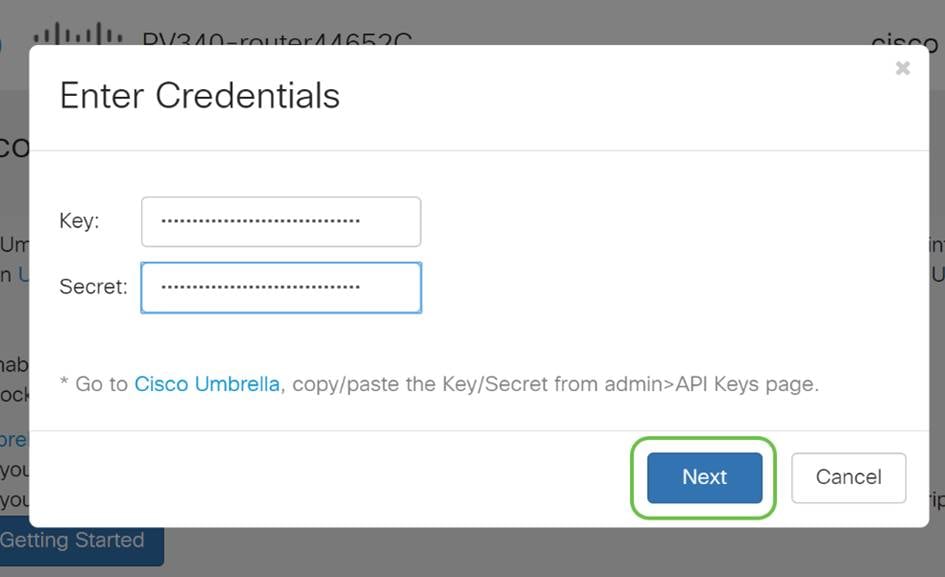

Entrez la clé API et la clé secrète dans les zones de texte.

Étape 7

Après avoir saisi votre API et votre clé secrète, cliquez sur le bouton Next.

Étape 8

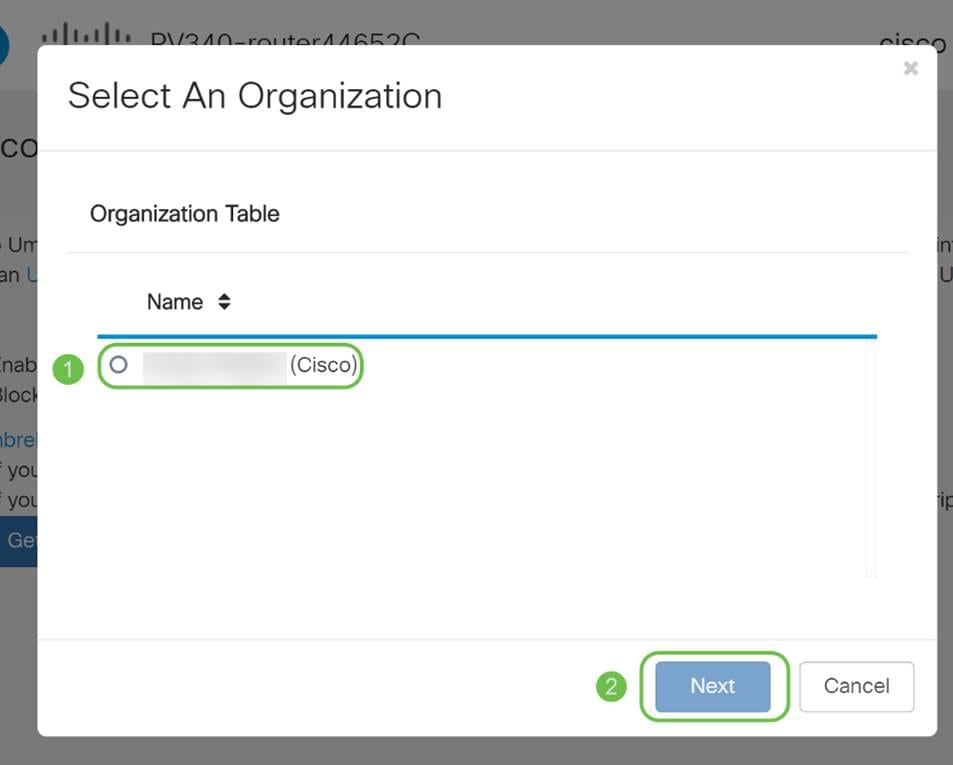

Dans l'écran suivant, sélectionnez l'organisation que vous souhaitez associer au routeur. Cliquez sur Next (Suivant).

Étape 9

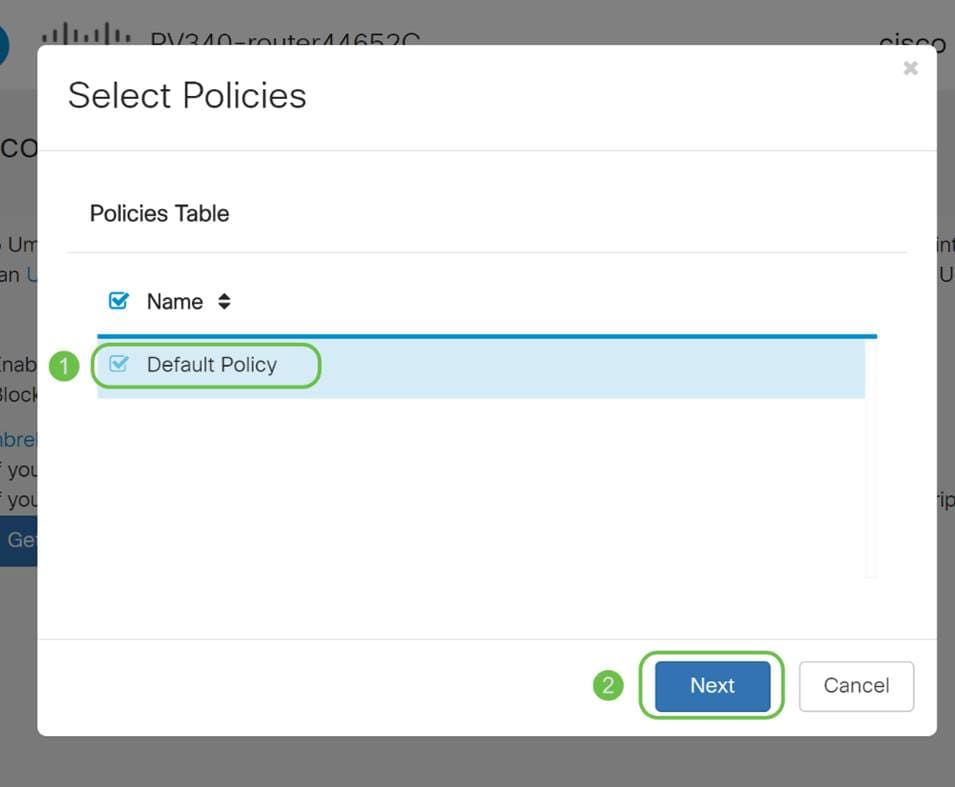

Sélectionnez la politique à appliquer au trafic routé par le RV345P. Pour la plupart des utilisateurs, la stratégie par défaut fournit une couverture suffisante.

Étape 10

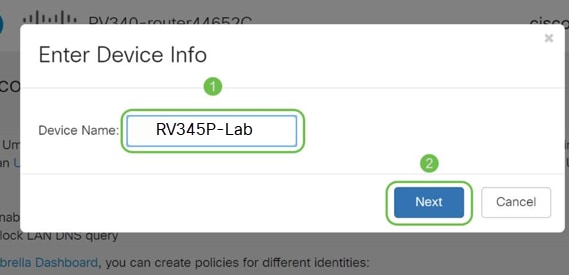

Attribuez un nom au périphérique afin qu'il puisse être désigné dans les rapports Umbrella. Dans notre configuration, nous l'avons nommé RV345P-Lab.

Étape 11

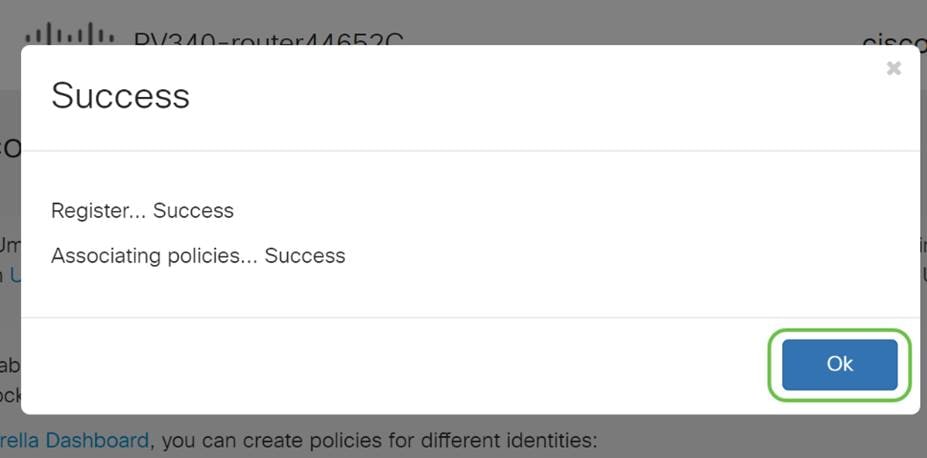

L'écran suivant permet de valider les paramètres sélectionnés et de fournir une mise à jour lorsque l'association est réussie. Click OK.

Confirmation

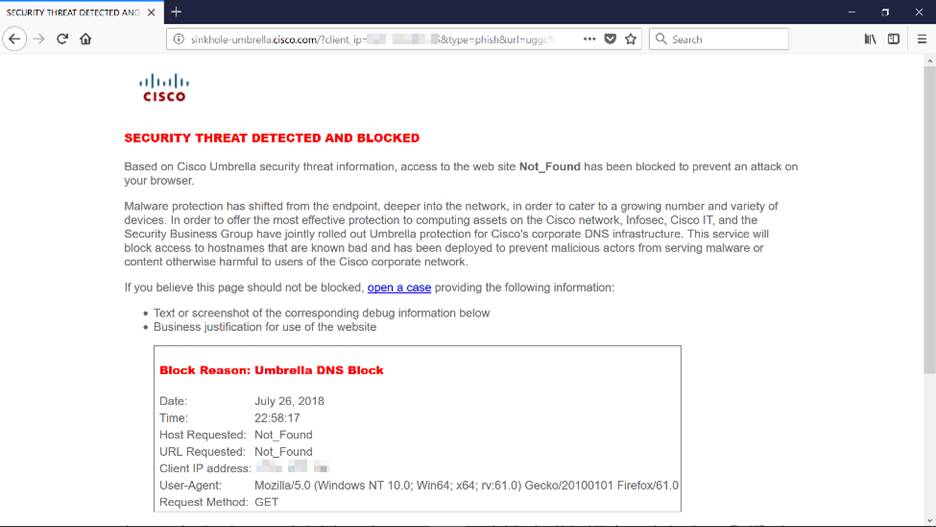

Félicitations, vous êtes désormais protégé par Cisco Umbrella. Ou tu l'es ? Assurez-vous qu'en vérifiant à nouveau avec un exemple en direct, Cisco a créé un site Web dédié à la détermination de ce problème dès que la page se charge. Cliquez ici ou tapez https://InternetBadGuys.com dans la barre du navigateur.

Si Umbrella est configuré correctement, vous serez accueilli par un écran similaire à celui-ci.

Autres options de sécurité

Craignez-vous qu'une personne tente un accès non autorisé au réseau en débranchant un câble Ethernet d'un périphérique réseau et en s'y connectant ? Dans ce cas, il est important d’enregistrer une liste des hôtes autorisés à se connecter directement au routeur avec leurs adresses IP et MAC respectives. Pour obtenir des instructions, reportez-vous à l'article Configure IP Source Guard on the RV34x Series Router.

Options VPN

Une connexion de réseau privé virtuel (VPN) permet aux utilisateurs d'accéder à un réseau privé, d'envoyer et de recevoir des données vers et depuis un réseau privé en passant par un réseau public ou partagé tel qu'Internet, tout en assurant une connexion sécurisée à une infrastructure réseau sous-jacente afin de protéger le réseau privé et ses ressources.

Un tunnel VPN établit un réseau privé qui peut envoyer des données en toute sécurité à l'aide du chiffrement et de l'authentification. Les bureaux d'entreprise utilisent principalement une connexion VPN, car il est à la fois utile et nécessaire de permettre à leurs employés d'accéder à leur réseau privé, même s'ils sont à l'extérieur du bureau.

Le VPN permet à un hôte distant d'agir comme s'il se trouvait sur le même réseau local. Le routeur prend en charge jusqu'à 50 tunnels. Une connexion VPN peut être établie entre le routeur et un point d'extrémité une fois que le routeur a été configuré pour la connexion Internet. Le client VPN dépend entièrement des paramètres du routeur VPN pour pouvoir établir une connexion.

Si vous n'êtes pas sûr de savoir quel VPN correspond le mieux à vos besoins, consultez la présentation et les meilleures pratiques de Cisco Business VPN.

Si vous ne prévoyez pas de configurer un VPN, vous pouvez cliquer pour passer à la section suivante.

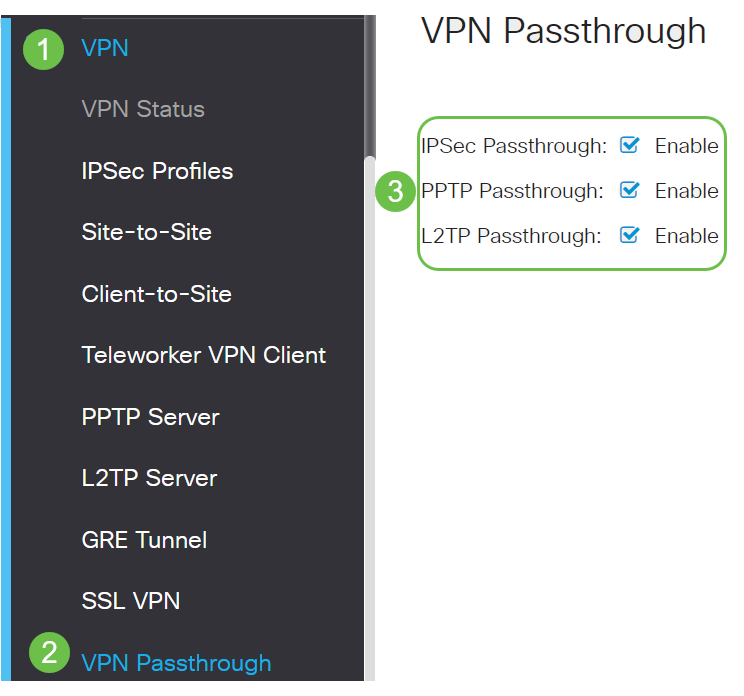

Relais VPN

En général, chaque routeur prend en charge la traduction d'adresses de réseau (NAT) afin de conserver les adresses IP lorsque vous souhaitez prendre en charge plusieurs clients avec la même connexion Internet. Cependant, les protocoles PPTP (Point-to-Point Tunneling Protocol) et IPsec (Internet Protocol Security) VPN ne prennent pas en charge la fonction NAT. C'est là que le Passthrough VPN intervient. Un VPN Passthrough est une fonctionnalité qui permet au trafic VPN généré à partir des clients VPN connectés à ce routeur de passer par ce routeur et de se connecter à un point d'extrémité VPN. Le VPN Passthrough permet au VPN PPTP et IPsec de passer uniquement sur Internet, à partir d'un client VPN, puis d'atteindre la passerelle VPN distante. Cette fonctionnalité est généralement présente sur les routeurs domestiques qui prennent en charge la fonction NAT.

Par défaut, les protocoles IPsec, PPTP et L2TP Passthrough sont activés. Si vous souhaitez afficher ou ajuster ces paramètres, sélectionnez VPN > VPN Passthrough. Afficher ou ajuster selon les besoins.

VPN AnyConnect

L'utilisation de Cisco AnyConnect présente plusieurs avantages :

- Connectivité sécurisée et permanente

- Sécurité permanente et application des stratégies

- Déploiement à partir de l'appliance de sécurité adaptative (ASA) ou des systèmes de déploiement de logiciels d'entreprise

- Personnalisable et traduisible

- Configuration facile

- Prise en charge d'IPsec (Internet Protocol Security) et de SSL (Secure Sockets Layer)

- Prise en charge du protocole IKEv2.0 (Internet Key Exchange version 2.0)

Configurer un VPN SSL AnyConnect sur le RV345P

Étape 1

Accédez à l'utilitaire Web du routeur et choisissez VPN > SSL VPN.

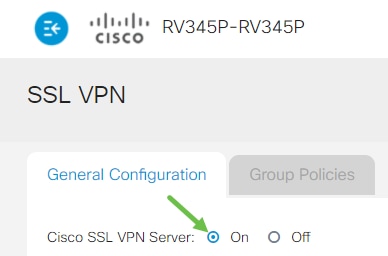

Étape 2

Cliquez sur la case d'option On pour activer le serveur VPN SSL Cisco.

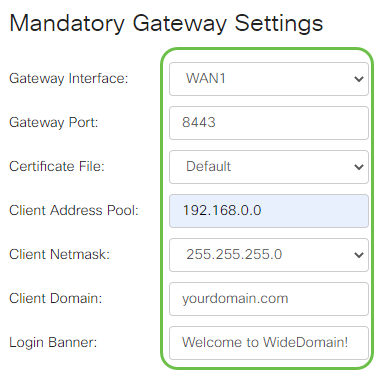

Paramètres de passerelle obligatoires

Étape 1

Les paramètres de configuration suivants sont obligatoires :

- Sélectionnez l'interface de passerelle dans la liste déroulante. Il s'agit du port qui sera utilisé pour acheminer le trafic via les tunnels VPN SSL. Les options sont les suivantes : WAN1, WAN2, USB1, USB2

- Saisissez le numéro de port utilisé pour la passerelle VPN SSL dans le champ Gateway Port compris entre 1 et 65535.

- Sélectionnez le fichier de certificat dans la liste déroulante. Ce certificat authentifie les utilisateurs qui tentent d'accéder à la ressource réseau via les tunnels VPN SSL. La liste déroulante contient un certificat par défaut et les certificats importés.

- Saisissez l'adresse IP du pool d'adresses client dans le champ Client Address Pool. Ce pool correspond à la plage d'adresses IP qui sera allouée aux clients VPN distants.

- Sélectionnez le masque de réseau du client dans la liste déroulante.

- Entrez le nom de domaine du client dans le champ Client Domain. Il s'agit du nom de domaine qui doit être envoyé aux clients VPN SSL.

- Saisissez le texte qui apparaîtra sous la forme d'une bannière de connexion dans le champ Bannière de connexion. Il s'agit de la bannière qui s'affiche chaque fois qu'un client se connecte.

Assurez-vous que la plage d'adresses IP ne chevauche aucune des adresses IP du réseau local.

Étape 2

Cliquez sur Apply.

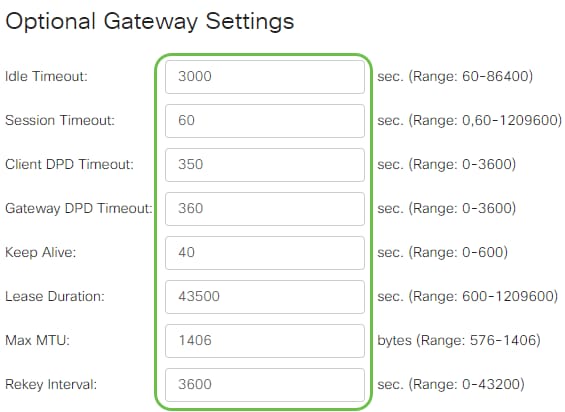

Paramètres de passerelle facultatifs

Étape 1

Les paramètres de configuration suivants sont facultatifs :

- Entrez une valeur en secondes pour le délai d'inactivité compris entre 60 et 86400. Il s'agira de la durée pendant laquelle la session VPN SSL peut rester inactive.

- Entrez une valeur en secondes dans le champ Session Timeout. Il s'agit du temps nécessaire à la session TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol) pour expirer après le temps d'inactivité spécifié. Elle est située entre 60 et 1209600.

- Entrez une valeur en secondes dans le champ ClientDPD Timeout comprise entre 0 et 3600. Cette valeur spécifie l'envoi périodique de messages HELLO/ACK pour vérifier l'état du tunnel VPN. Cette fonctionnalité doit être activée aux deux extrémités du tunnel VPN.

- Entrez une valeur en secondes dans le champ GatewayDPD Timeout comprise entre 0 et 3600. Cette valeur spécifie l'envoi périodique de messages HELLO/ACK pour vérifier l'état du tunnel VPN. Cette fonctionnalité doit être activée aux deux extrémités du tunnel VPN.

- Entrez une valeur en secondes dans le champ Keep Alive comprise entre 0 et 600. Cette fonctionnalité garantit que votre routeur est toujours connecté à Internet. Il tentera de rétablir la connexion VPN si elle est abandonnée.

- Entrez une valeur en secondes pour la durée du tunnel à connecter dans le champ Lease Duration. Elle est située entre 600 et 1209600.

- Saisissez la taille de paquet en octets qui peut être envoyée sur le réseau. Elle est située entre 576 et 1406.

- Saisissez la durée de l'intervalle de relais dans le champ Rekey Interval. La fonction Rekey permet aux clés SSL de renégocier une fois la session établie. Elle est située entre 0 et 43200.

Étape 2

Cliquez sur Apply.

Configurer les stratégies de groupe

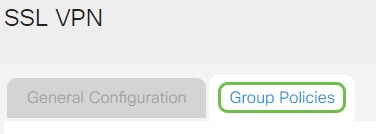

Étape 1

Cliquez sur l'onglet Stratégies de groupe.

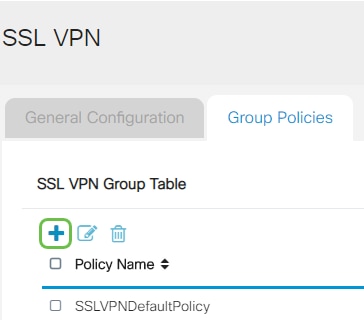

Étape 2

Cliquez sur l'icône d'ajout sous la table de groupe VPN SSL pour ajouter une stratégie de groupe.

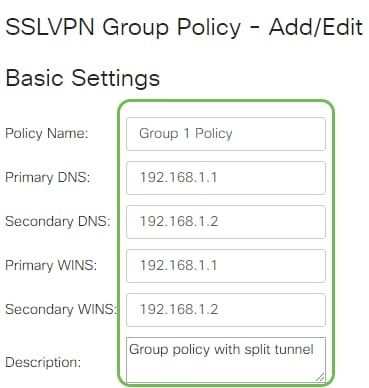

Étape 3

- Saisissez votre nom de stratégie préféré dans le champ Nom de la stratégie.

- Saisissez l'adresse IP du DNS principal dans le champ prévu à cet effet. Par défaut, cette adresse IP est déjà fournie.

- (Facultatif) Saisissez l'adresse IP du DNS secondaire dans le champ prévu à cet effet. Cela servira de sauvegarde en cas d'échec du DNS principal.

- (Facultatif) Entrez l'adresse IP du WINS principal dans le champ prévu à cet effet.

- (Facultatif) Entrez l'adresse IP du WINS secondaire dans le champ prévu à cet effet.

- (Facultatif) Saisissez une description de la stratégie dans le champ Description.

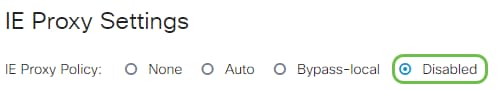

Étape 4 (facultative)

Cliquez sur une case d'option pour sélectionner la stratégie de proxy IE afin d'activer les paramètres de proxy Microsoft Internet Explorer (MSIE) pour établir un tunnel VPN. Les options sont les suivantes :

- Aucun - Permet au navigateur d'utiliser aucun paramètre de proxy.

- Auto : permet au navigateur de détecter automatiquement les paramètres du proxy.

- Bypass-local : permet au navigateur de contourner les paramètres de proxy configurés sur l'utilisateur distant.

- Disabled : désactive les paramètres du proxy MSIE.

Étape 5 (facultative)

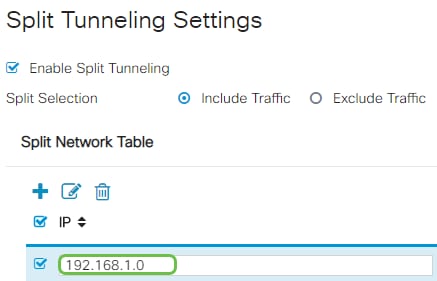

Dans la zone Split Tunneling Settings, cochez la case Enable Split Tunneling pour permettre au trafic Internet destiné d'être envoyé directement à Internet sans être chiffré. La transmission tunnel complète envoie tout le trafic au périphérique final, où il est ensuite acheminé vers les ressources de destination, éliminant ainsi le réseau d’entreprise du chemin d’accès Web.

Étape 6 (facultative)

Cliquez sur une case d'option pour choisir d'inclure ou d'exclure le trafic lors de l'application de la transmission tunnel partagée.

Étape 7

Dans le tableau Réseau partagé, cliquez sur l'icône Ajouter pour ajouter une exception Réseau partagé.

Étape 8

Saisissez l'adresse IP du réseau dans le champ prévu à cet effet.

Étape 9

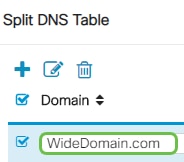

Dans le tableau Split DNS, cliquez sur l'icône Add pour ajouter une exception Split DNS.

Étape 10

Saisissez le nom de domaine dans le champ prévu à cet effet, puis cliquez sur Apply.

Le routeur est fourni avec 2 licences serveur AnyConnect par défaut. Cela signifie qu'une fois que vous disposez de licences client AnyConnect, vous pouvez établir 2 tunnels VPN simultanément avec tout autre routeur de la gamme RV340.

En bref, le routeur RV345P n’a pas besoin de licence, mais tous les clients en ont besoin. Les licences client AnyConnect permettent aux clients de bureau et mobiles d'accéder au réseau VPN à distance.

Cette section suivante explique comment obtenir des licences pour vos clients.

Client de mobilité AnyConnect

Un client VPN est un logiciel installé et exécuté sur un ordinateur qui souhaite se connecter au réseau distant. Ce logiciel client doit être configuré avec la même configuration que celle du serveur VPN, par exemple l'adresse IP et les informations d'authentification. Ces informations d'authentification incluent le nom d'utilisateur et la clé pré-partagée qui seront utilisés pour chiffrer les données. Selon l’emplacement physique des réseaux à connecter, un client VPN peut également être un périphérique matériel. Cela se produit généralement si la connexion VPN est utilisée pour connecter deux réseaux situés à des emplacements distincts.

Le client Cisco AnyConnect Secure Mobility est une application logicielle permettant de se connecter à un VPN fonctionnant sur divers systèmes d'exploitation et configurations matérielles. Cette application logicielle permet aux ressources distantes d'un autre réseau d'être accessibles comme si l'utilisateur était directement connecté à son réseau, mais de manière sécurisée.

Une fois le routeur enregistré et configuré avec AnyConnect, le client peut installer des licences sur le routeur à partir de votre pool de licences disponible que vous achetez, qui est détaillé dans la section suivante.

Achat de licence

Vous devez acheter une licence auprès de votre distributeur Cisco ou de votre partenaire Cisco. Lorsque vous commandez une licence, vous devez fournir votre ID de compte Cisco Smart ou votre ID de domaine sous la forme name@domain.com.

Si vous n'avez pas de distributeur ou de partenaire Cisco, vous pouvez en trouver un ici.

Au moment de la rédaction de ce document, les références produit suivantes peuvent être utilisées pour acheter des licences supplémentaires par lots de 25. Notez qu'il existe d'autres options pour les licences client AnyConnect, comme indiqué dans le Guide de commande Cisco AnyConnect. Toutefois, l'ID de produit indiqué est la condition minimale requise pour bénéficier de toutes les fonctionnalités.

Veuillez noter que la référence produit de licence client AnyConnect indiquée en premier, fournit des licences pour une durée d'1 an et nécessite un achat minimum de 25 licences. D'autres références de produits applicables aux routeurs de la gamme RV340 sont également disponibles avec différents niveaux d'abonnement, comme suit :

- LS-AC-PLS-1Y-S1 — Licence client Cisco AnyConnect Plus 1 an

- LS-AC-PLS-3Y-S1 — Licence client Cisco AnyConnect Plus de 3 ans

- LS-AC-PLS-5Y-S1 — Licence client Cisco AnyConnect Plus de 5 ans

- LS-AC-PLS-P-25-S — Pack de 25 licences client perpétuelles Cisco AnyConnect Plus

- LS-AC-PLS-P-50-S — Pack de 50 licences client perpétuelles Cisco AnyConnect Plus

Informations client

Lorsque votre client configure l'un des éléments suivants, vous devez lui envoyer ces liens :

- Fenêtres: AnyConnect sur un ordinateur Windows

- Mac : installez AnyConnect sur Mac.

- Bureau Ubuntu : Installer et utiliser AnyConnect sur un poste de travail Ubuntu

- Si vous rencontrez des problèmes, vous pouvez accéder à Collecter des informations pour le dépannage de base sur les erreurs du client Cisco AnyConnect Secure Mobility.

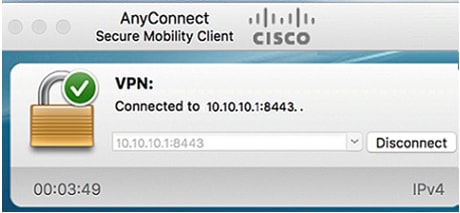

Vérification de la connectivité VPN AnyConnect

Étape 1

Cliquez sur l'icône AnyConnect Secure Mobility Client.

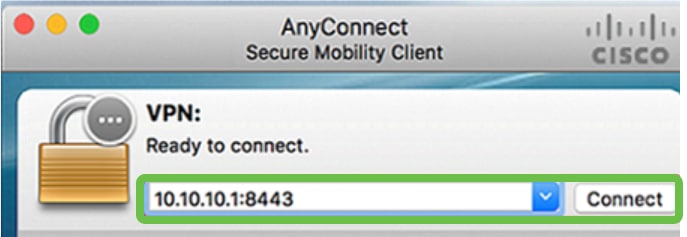

Étape 2

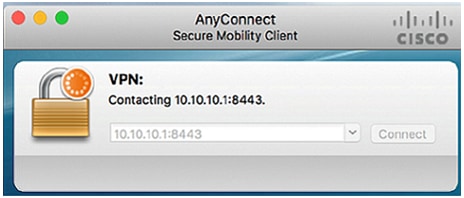

Dans la fenêtre AnyConnect Secure Mobility Client, entrez l'adresse IP de la passerelle et le numéro de port de la passerelle séparés par deux points (:), puis cliquez sur Connect.

Le logiciel indique maintenant qu'il contacte le réseau distant.

Étape 3

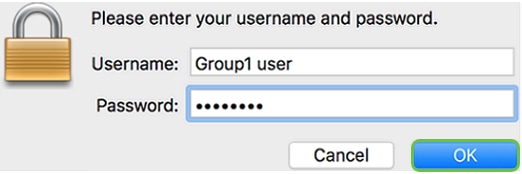

Entrez vos nom d'utilisateur et mot de passe de serveur dans les champs respectifs, puis cliquez sur OK.

Étape 4

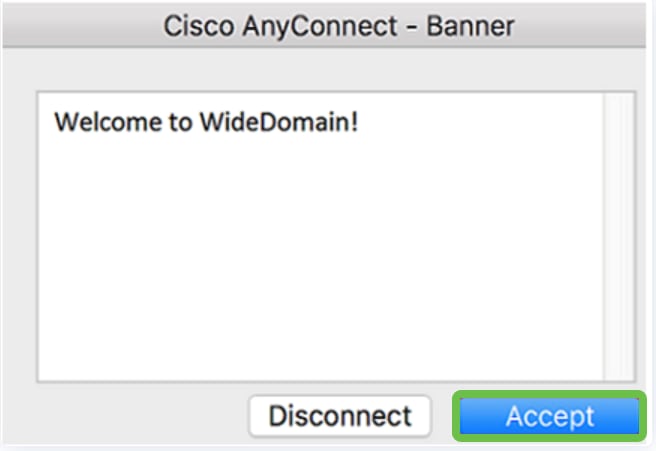

Dès que la connexion est établie, la bannière de connexion apparaît. Cliquez sur Accepter.

La fenêtre AnyConnect doit maintenant indiquer que la connexion VPN au réseau a réussi.

Si vous utilisez maintenant AnyConnect VPN, vous pouvez passer au-delà des autres options VPN et passer à la section suivante.

Shrew Soft VPN

Un VPN IPsec vous permet d'obtenir des ressources distantes en toute sécurité en établissant un tunnel chiffré sur Internet. Les routeurs de la gamme RV34X fonctionnent comme des serveurs VPN IPsec et prennent en charge le client VPN logiciel Shrew. Cette section vous explique comment configurer votre routeur et le client logiciel Shrew pour sécuriser une connexion à un VPN.

Vous pouvez télécharger la dernière version du logiciel client Shrew Soft VPN ici : https://www.shrew.net/download/vpn

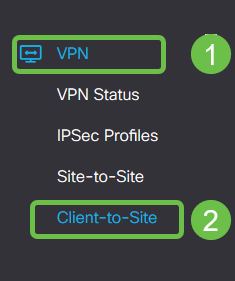

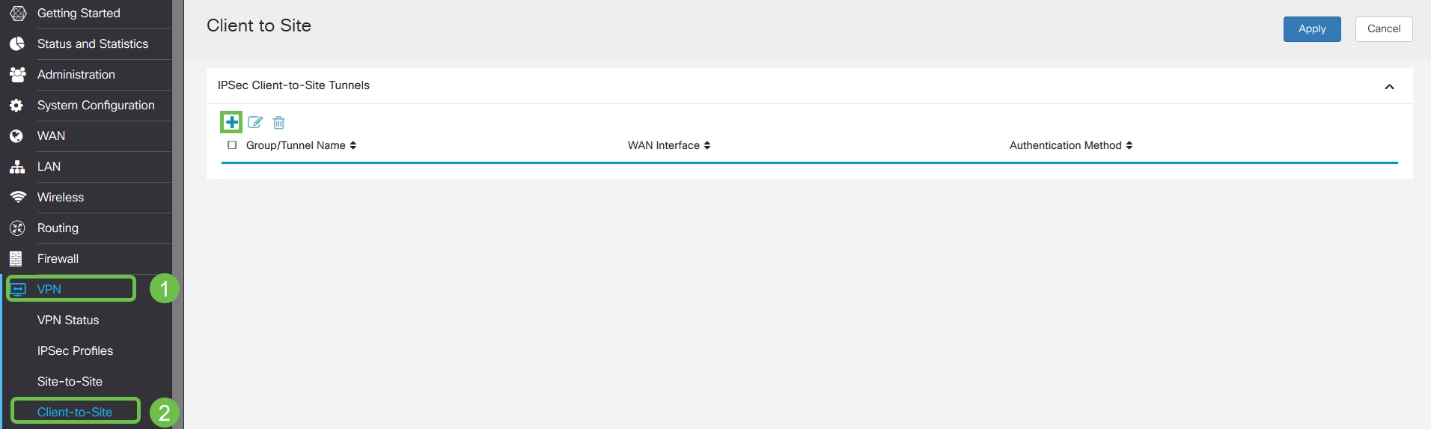

Configuration de Shrew Soft sur le routeur de la gamme RV345P

Nous allons commencer par configurer le VPN client-à-site sur le RV345P.

Étape 1

Accédez à VPN > Client-to-Site.

Étape 2

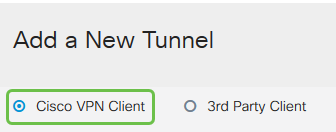

Ajoutez un profil VPN client-à-site.

Étape 3

Sélectionnez l'option Client VPN Cisco.

Étape 4

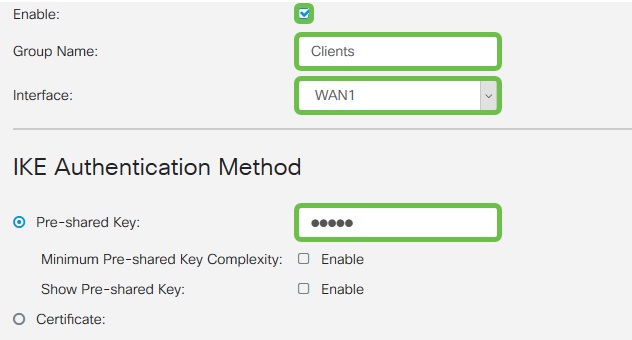

Cochez la case Enable pour activer le profil de client VPN. Nous allons également configurer le nom du groupe, sélectionner l'interface WAN et entrer une clé pré-partagée.

Étape 5

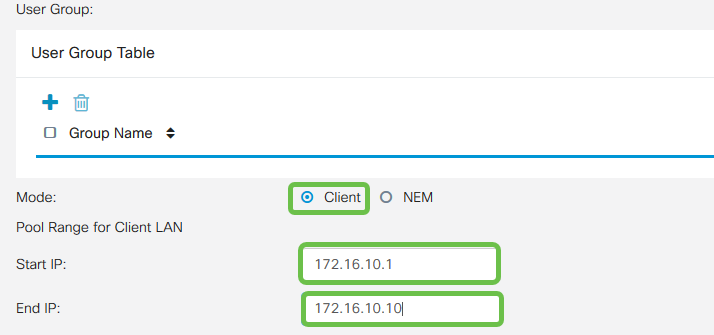

Pour l'instant, laissez la table des groupes d'utilisateurs vide. Ceci est pour le groupe d'utilisateurs sur le routeur, mais nous ne l'avons pas encore configuré. Assurez-vous que le mode est défini sur Client. Saisissez la plage de pool pour le réseau local du client. Nous utiliserons les réseaux 172.16.10.1 à 172.16.10.10.

Étape 6

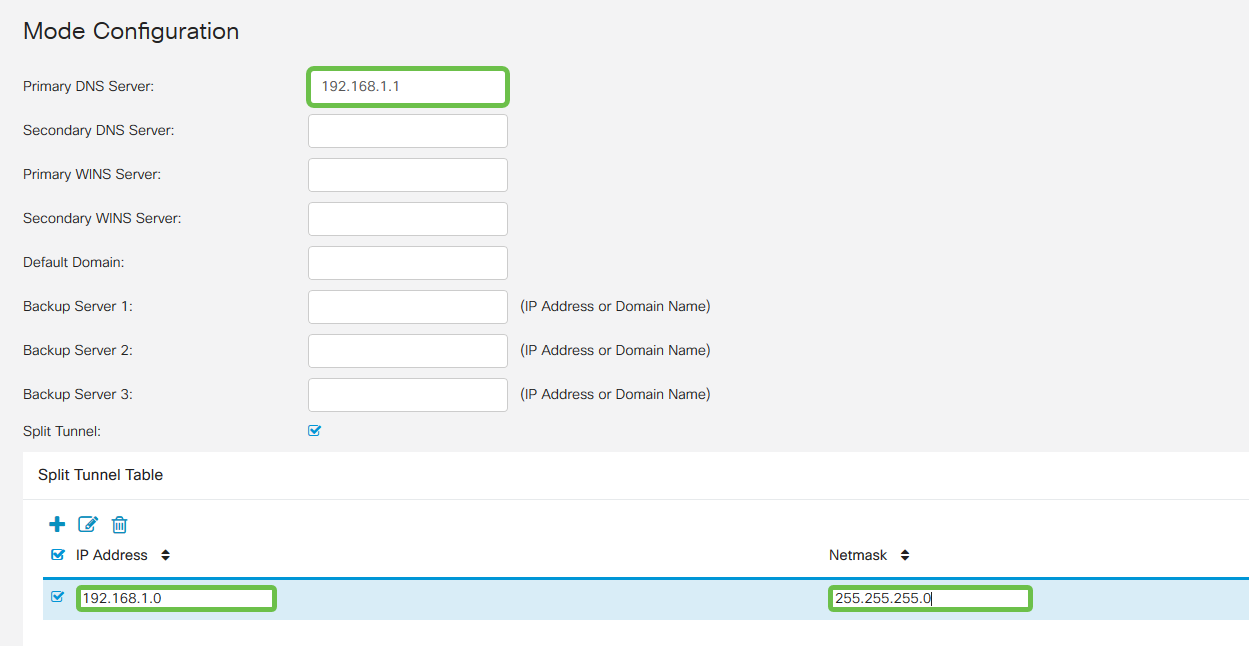

C'est ici que nous configurons les paramètres de configuration du mode. Voici les paramètres que nous allons utiliser :

- Serveur DNS principal : Si vous disposez d'un serveur DNS interne ou si vous souhaitez utiliser un serveur DNS externe, vous pouvez l'entrer ici. Sinon, l'adresse IP du réseau local RV345P est définie par défaut. Nous utiliserons la valeur par défaut dans notre exemple.

- Split Tunnel : cochez cette case pour activer la transmission tunnel partagée. Elle est utilisée pour spécifier le trafic qui passera sur le tunnel VPN. Nous allons utiliser le tunnel partagé dans notre exemple.

- Split Tunnel Table : saisissez les réseaux auxquels le client VPN doit avoir accès via le VPN. Cet exemple utilise le réseau local RV345P.

Étape 7

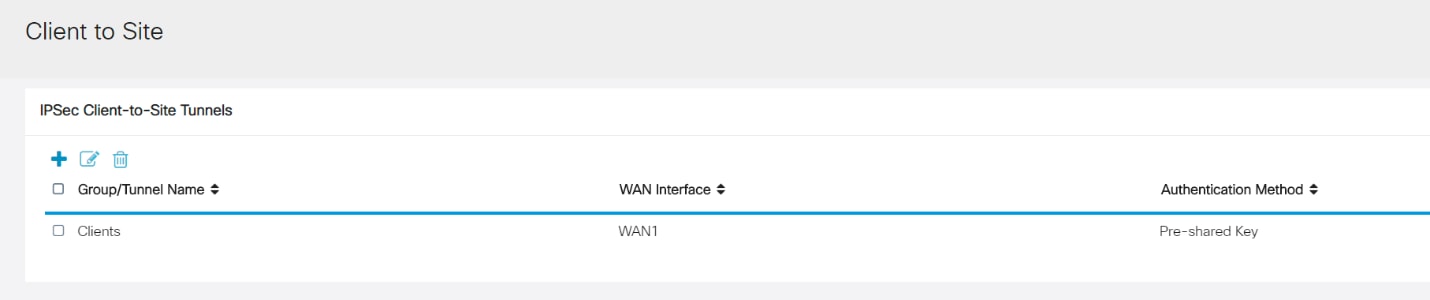

Après avoir cliqué sur Save, nous pouvons voir le profil dans la liste IPsec Client-to-Site Groups.

Étape 8

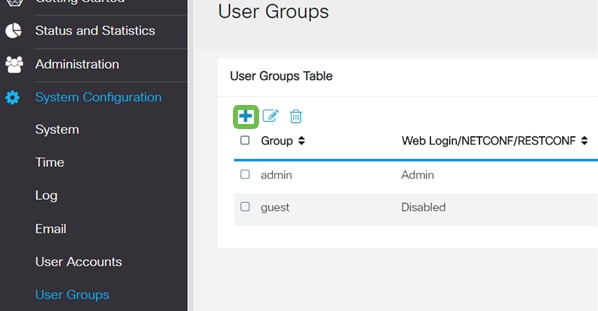

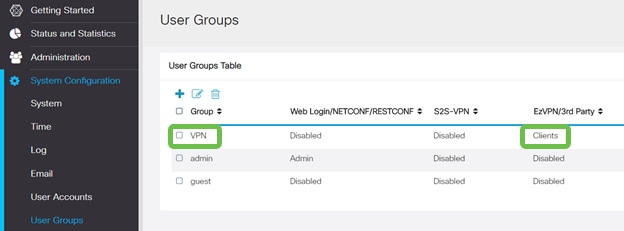

Configurez un groupe d'utilisateurs à utiliser pour authentifier les utilisateurs du client VPN. Sous System Configuration > User Groups, cliquez sur l'icône plus pour ajouter un groupe d'utilisateurs.

Étape 9

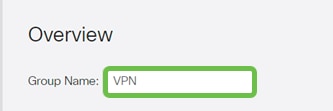

Saisissez un nom de groupe.

Étape 10

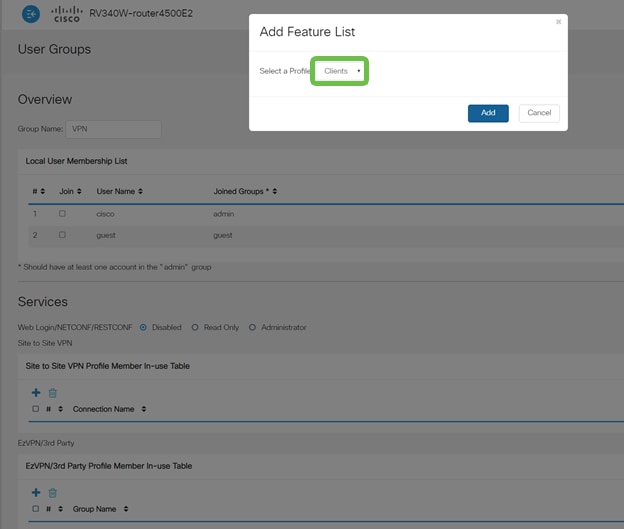

Sous Services > EzVPN/3rd Party, cliquez sur Add pour lier ce groupe d'utilisateurs au profil client-à-site configuré précédemment.

Étape 11

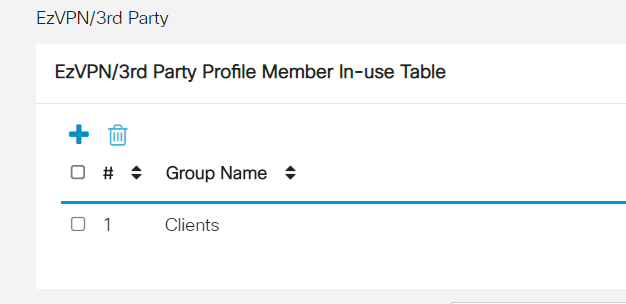

Vous devriez maintenant voir le nom du groupe client-à-site dans la liste pour EzVPN/tiers.

Étape 12

Une fois que vous avez appliqué la configuration de groupe d'utilisateurs, vous la verrez dans la liste Groupes d'utilisateurs et elle montrera le nouveau groupe d'utilisateurs sera utilisé avec le profil client-à-site que vous avez créé précédemment.

Étape 13

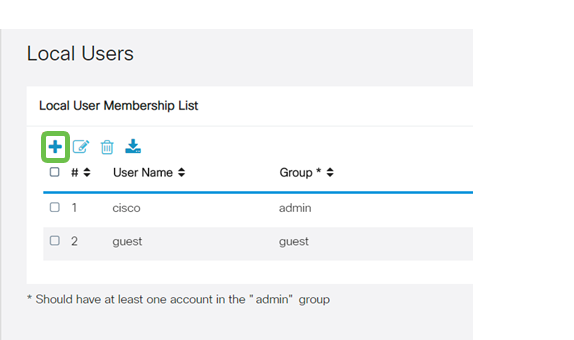

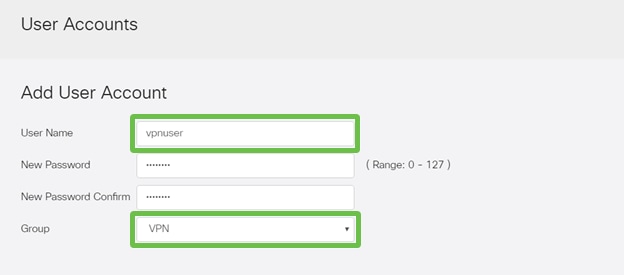

Configurez un nouvel utilisateur dans Configuration système > Comptes d'utilisateurs. Cliquez sur l'icône plus pour créer un nouvel utilisateur.

Étape 14

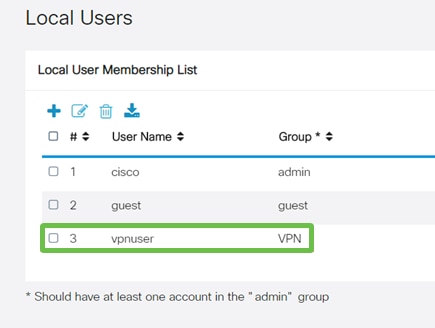

Saisissez le nouveau nom d'utilisateur avec le nouveau mot de passe. Vérifiez que le groupe est défini sur le nouveau groupe d'utilisateurs que vous venez de configurer. Cliquez sur Apply lorsque vous avez terminé.

Étape 15

Le nouvel utilisateur apparaîtra dans la liste des utilisateurs locaux.

La configuration du routeur de la gamme RV345P est ainsi terminée. Ensuite, vous allez configurer le client VPN logiciel Shrew.

Configuration du client VPN logiciel Shrew

Procédez comme suit.

Étape 1

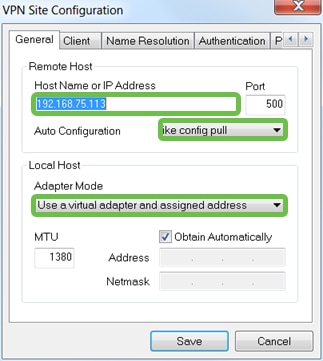

Ouvrez le Shrew Soft VPN Access Manager et cliquez sur Add pour ajouter un profil. Dans la fenêtre VPN Site Configuration qui s'affiche, configurez l'onglet General :

- Nom d'hôte ou adresse IP : Utilisez l'adresse IP WAN (ou le nom d'hôte du routeur RV345P)

- Configuration automatique : Sélectionnez ike config pull

- Mode adaptateur : Sélectionnez Utiliser une carte virtuelle et l'adresse attribuée

Étape 2

Configurez l'onglet Client. Dans cet exemple, nous avons conservé les paramètres par défaut.

Étape 3

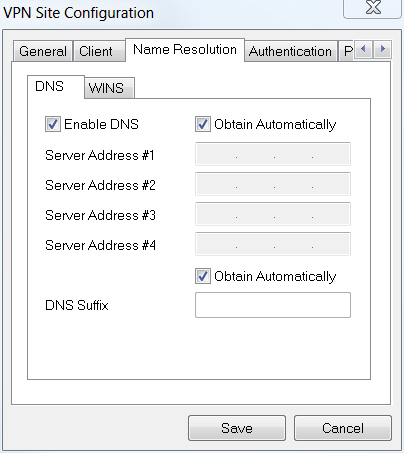

Sous Name Resolution > DNS, cochez la case Enable DNS et laissez les cases Obtain Automatically cochées.

Étape 4

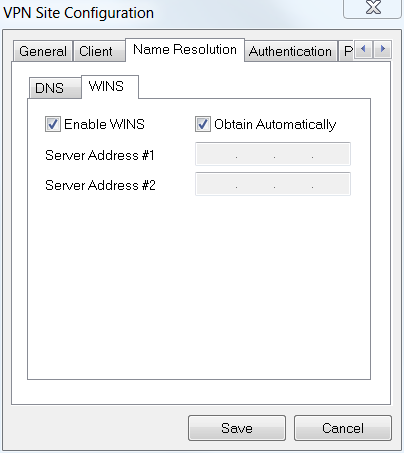

Sous l'onglet Résolution de noms > WINS, cochez la case Activer WINS et laissez la case Obtenir automatiquement cochée.

Étape 5

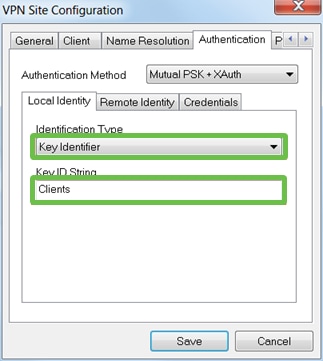

Cliquez sur Authentication > Local Identity.

- Type d'identification : Sélectionner un identificateur de clé

- Chaîne d'ID de clé : Entrez le nom du groupe configuré sur le routeur RV345P

Étape 6

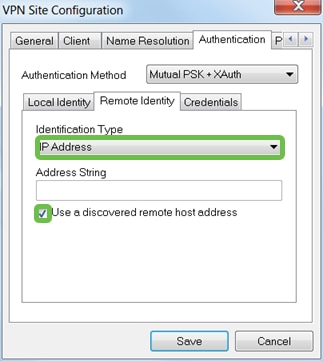

Sous Authentication > Remote Identity. Dans cet exemple, nous avons conservé les paramètres par défaut.

- Type d'identification : Adresse IP

- Chaîne d'adresse : <vide>

- Utilisez une zone d'adresse d'hôte distant découverte : Coché

Étape 7

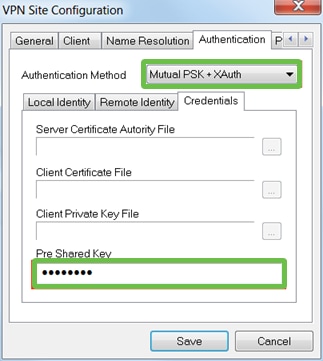

Sous Authentication > Credentials, configurez les éléments suivants :

- Méthode d'authentification : Sélectionner PSK mutuel + XAuth

- Clé pré-partagée : Saisissez la clé prépartagée configurée dans le profil client RV345P

Étape 8

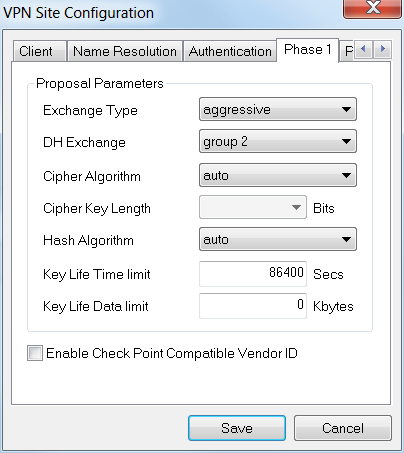

Pour l'onglet Phase 1. Dans cet exemple, les paramètres par défaut ont été conservés :

- Type d'échange : Agressif

- Échange DH : groupe 2

- Algorithme de chiffrement : Auto

- Algorithme de hachage : Auto

Étape 9

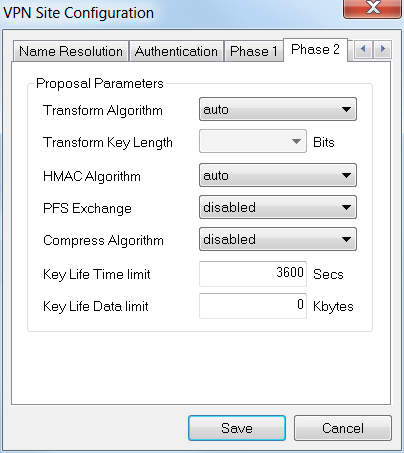

Dans cet exemple, les valeurs par défaut de l'onglet Phase 2 ont été conservées.

- Algorithme de transformation : Auto

- Algorithme HMAC : Auto

- PFS Exchange : désactivé

- Algorithme de compression : Désactivé

Étape 10

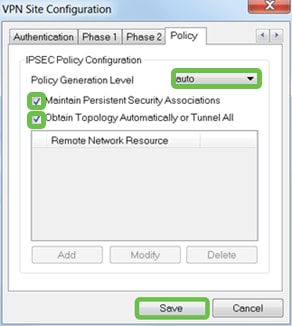

Pour l'exemple de l'onglet Policy, nous avons utilisé les paramètres suivants :

- Niveau de génération de stratégie : Auto

- Gérer les associations de sécurité persistantes : coché

- Obtenir la topologie automatiquement ou Tunnel All : coché

Puisque nous avons configuré la transmission tunnel partagée sur le RV345P, nous n'avons pas besoin de la configurer ici.

Une fois terminé, cliquez sur Save (enregistrer).

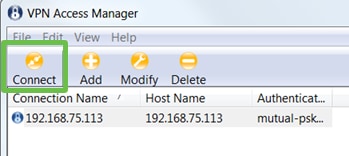

Étape 11

Vous êtes maintenant prêt à tester la connexion. Dans VPN Access Manager, mettez en surbrillance le profil de connexion et cliquez sur le bouton Connect.

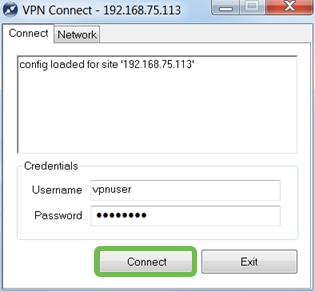

Étape 12

Dans la fenêtre VPN Connect qui s'affiche, entrez le nom d'utilisateur et le mot de passe à l'aide des informations d'identification du compte d'utilisateur que vous avez créé sur le RV345P (étapes 13 et 14). Lorsque vous avez terminé, cliquez sur Connect.

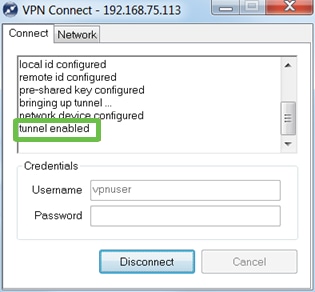

Étape 13

Vérifiez que le tunnel est connecté. Le tunnel doit être activé.

Autres options VPN

Il existe d'autres options pour l'utilisation d'un VPN. Cliquez sur les liens suivants pour plus d'informations :

- Utiliser le client VPN GreenBow pour se connecter au routeur de la gamme RV34x

- Configuration d'un client VPN pour télétravailleurs sur le routeur de la gamme RV34x

- Configurer un serveur PPTP (Point-to-Point Tunneling Protocol) sur le routeur de la gamme Rv34x

- Configurer un profil IPsec (Internet Protocol Security) sur un routeur de la gamme RV34x

- Configuration des paramètres WAN L2TP sur le routeur RV34x

- Configuration d'un VPN site à site sur le RV34x

Configurations supplémentaires sur le routeur RV345P

Configuration des VLAN (facultatif)

Un réseau local virtuel (VLAN) vous permet de segmenter logiquement un réseau local (LAN) en différents domaines de diffusion. Dans les scénarios où des données sensibles peuvent être diffusées sur un réseau, des VLAN peuvent être créés pour améliorer la sécurité en dirigeant une diffusion sur un VLAN spécifique. Les VLAN peuvent également être utilisés pour améliorer les performances en réduisant le besoin d’acheminer des diffusions et des multidiffusions vers des destinations inutiles. Vous pouvez créer un VLAN, mais cela n'a aucun effet tant que le VLAN n'est pas connecté à au moins un port, manuellement ou dynamiquement. Les ports doivent toujours appartenir à un ou plusieurs VLAN.

Vous pouvez consulter les Méthodes conseillées et les conseils de sécurité pour obtenir des conseils supplémentaires.

Si vous ne souhaitez pas créer de VLAN, passez à la section suivante.

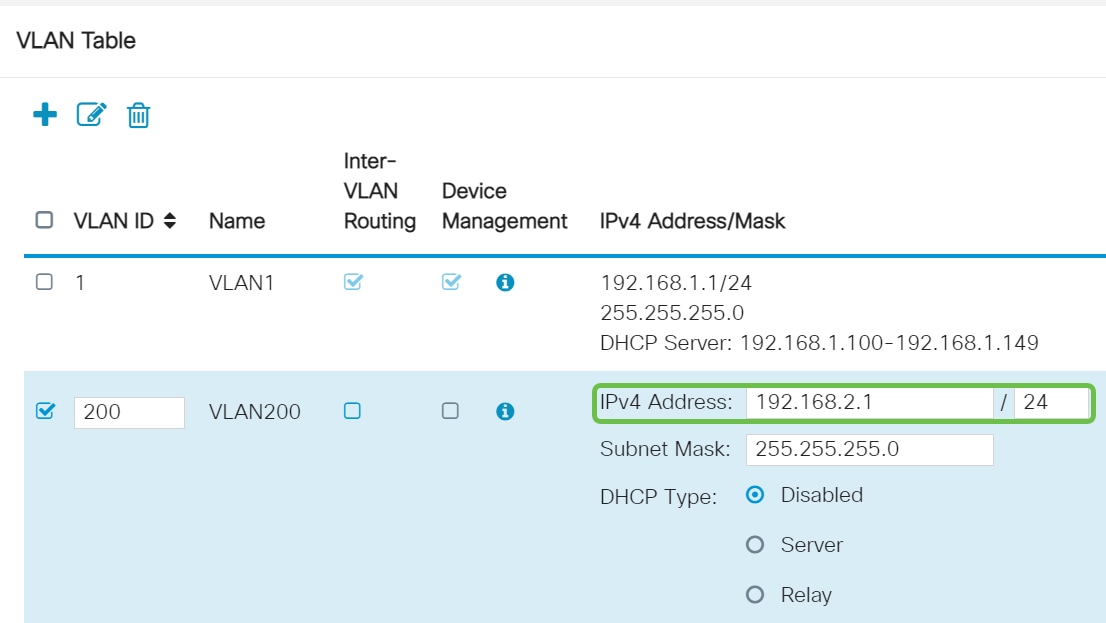

Étape 1

Accédez à LAN > VLAN Settings.

Étape 2

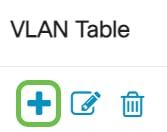

Cliquez sur l'icône d'ajout pour créer un nouveau VLAN.

Étape 3

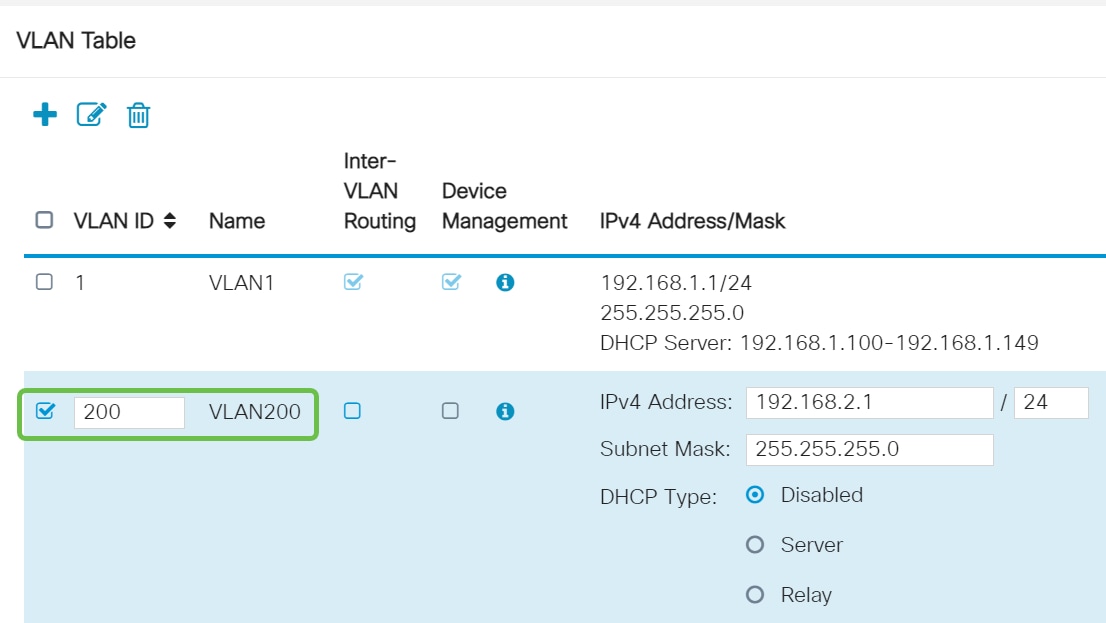

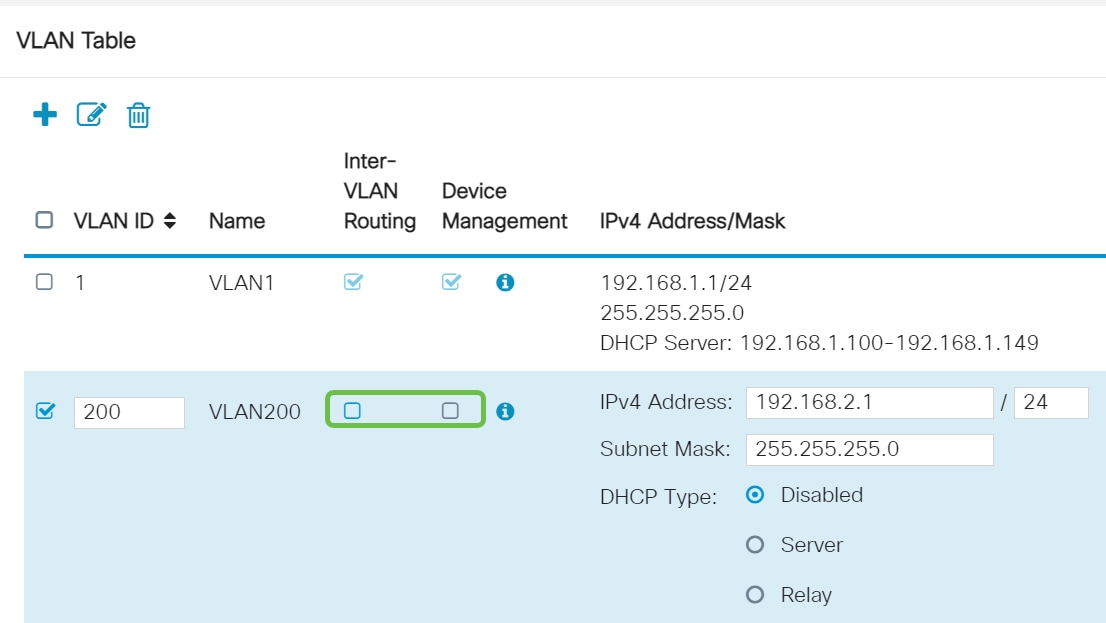

Entrez l'ID de VLAN que vous souhaitez créer et un nom pour celui-ci. La plage d'ID de VLAN est comprise entre 1 et 4 093.

Étape 4

Décochez la case Enabled pour le routage inter-VLAN et la gestion des périphériques si vous le souhaitez. Le routage inter-VLAN est utilisé pour acheminer les paquets d’un VLAN à un autre.

En général, cette méthode n'est pas recommandée pour les réseaux invités, car vous souhaiterez isoler les utilisateurs invités, car elle laisse les VLAN moins sécurisés. Il peut parfois être nécessaire pour les VLAN d’effectuer un routage entre eux. Si c'est le cas, consultez Routage inter-VLAN sur un routeur RV34x avec restrictions ACL ciblées pour configurer le trafic spécifique que vous autorisez entre les VLAN.

Device Management est le logiciel qui vous permet d'utiliser votre navigateur pour vous connecter à l'interface utilisateur Web du RV345P, à partir du VLAN, et gérer le RV345P. Cette option doit également être désactivée sur les réseaux invités.

Dans cet exemple, nous n'avons pas activé le routage inter-VLAN ou la gestion des périphériques pour maintenir le VLAN plus sécurisé.

Étape 5

L'adresse IPv4 privée est automatiquement renseignée dans le champ IP Address. Vous pouvez régler ce paramètre si vous le souhaitez. Dans cet exemple, le sous-réseau a 192.168.2.100-192.168.2.149 adresses IP disponibles pour DHCP. 192.168.2.1-192.168.2.99 et 192.168.2.150-192.168.2.254 sont disponibles pour les adresses IP statiques.

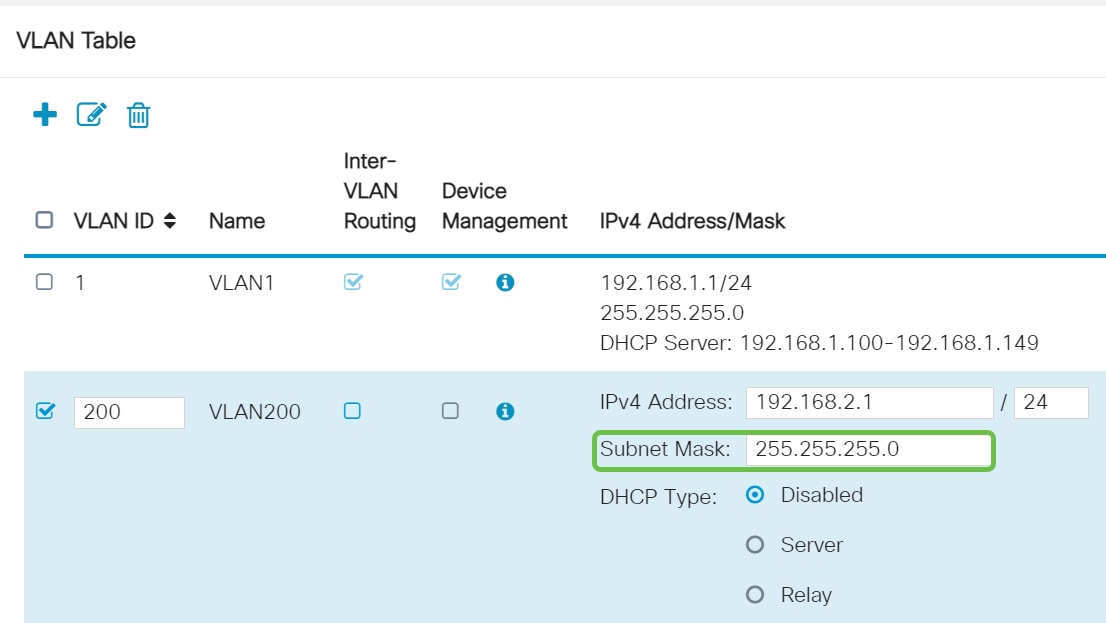

Étape 6

Le masque de sous-réseau sous Masque de sous-réseau sera automatiquement renseigné. Si vous apportez des modifications, le champ est automatiquement ajusté.

Pour cette démonstration, nous allons laisser le masque de sous-réseau comme 255.255.255.0 ou /24.

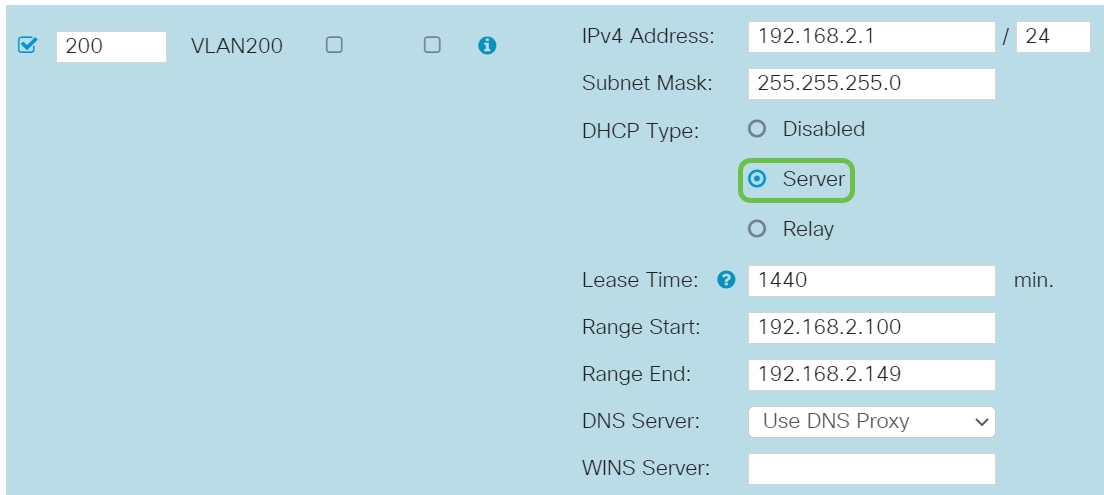

Étape 7

Sélectionnez un type de protocole DHCP (Dynamic Host Configuration Protocol). Les options suivantes sont disponibles :

Disabled : désactive le serveur DHCP IPv4 sur le VLAN. Ceci est recommandé dans un environnement de test. Dans ce scénario, toutes les adresses IP doivent être configurées manuellement et toutes les communications doivent être internes.

Serveur : option la plus souvent utilisée.

- Lease Time (Durée du bail) : saisissez une durée comprise entre 5 et 43 200 minutes. La valeur par défaut est 1 440 minutes (soit 24 heures).

- Range Start et Range End : saisissez le début et la fin de la plage d'adresses IP pouvant être attribuées dynamiquement.

- DNS Server (Serveur DNS) : sélectionnez cette option pour utiliser le serveur DNS en tant que proxy ou à partir d'un FAI dans la liste déroulante.

- WINS Server : saisissez le nom du serveur WINS.

- Options DHCP :

- Option 66 : saisissez l'adresse IP du serveur TFTP.

- Option 150 : saisissez l'adresse IP d'une liste de serveurs TFTP.

- Option 67 : saisissez le nom du fichier de configuration.

- Relay : saisissez l'adresse IPv4 du serveur DHCP distant pour configurer l'agent de relais DHCP. Il s'agit d'une configuration plus avancée.

Étape 8

Cliquez sur Apply pour créer le nouveau VLAN.

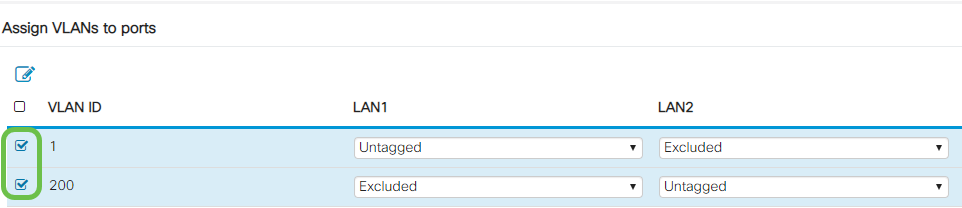

Attribution de VLAN aux ports (facultatif)

16 VLAN peuvent être configurés sur le RV345P, avec un VLAN pour le réseau étendu (WAN). Les VLAN qui ne sont pas sur un port doivent être exclus. Cela permet de conserver le trafic sur ce port exclusivement pour les VLAN/VLAN que l'utilisateur a spécifiquement attribués. Il s’agit d’une bonne pratique.

Les ports peuvent être configurés en tant que port d'accès ou port agrégé :

- Port d'accès : un VLAN est attribué. Les trames non étiquetées sont transmises.

- Port trunk : peut transporter plusieurs VLAN. 802.1q. L’agrégation permet à un VLAN natif d’être non balisé. Les VLAN dont vous ne voulez pas sur la liaison doivent être exclus.

Un VLAN a attribué son propre port :

- Considéré comme un port d'accès.

- Le VLAN attribué à ce port doit être étiqueté Untagged.

- Tous les autres VLAN doivent être étiquetés Excluded pour ce port.

Au moins deux VLAN qui partagent un port :

- Considéré comme un port agrégé.

- L’un des VLAN peut être étiqueté Untagged (non balisé).

- Les autres réseaux locaux virtuels qui font partie du port de liaisons doivent être étiquetés Tagged (balisé).

- Les VLAN qui ne font pas partie du port de liaisons doivent être étiquetés Excluded (exclus) pour ce port.

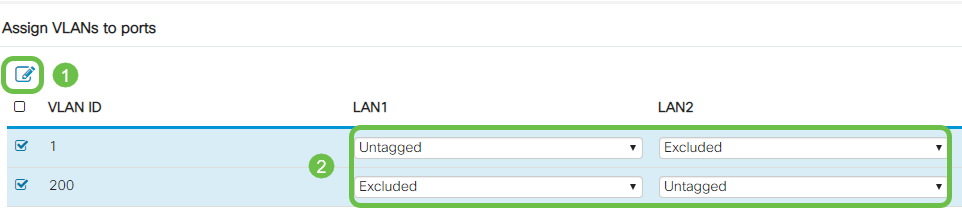

Étape 1

Sélectionnez les ID de VLAN à modifier.

Dans cet exemple, nous avons sélectionné VLAN 1 et VLAN 200.

Étape 2

Cliquez sur Edit pour attribuer un VLAN à un port LAN et spécifier chaque paramètre comme Tagged, Untagged ou Excluded.

Dans cet exemple, sur LAN1, nous avons attribué VLAN 1 comme non étiqueté et VLAN 200 comme exclu. Pour le réseau local LAN2, nous avons attribué VLAN 1 comme Excluded et VLAN 200 comme Untagged.

Étape 3

Cliquez sur Apply pour enregistrer la configuration.

Vous devez maintenant avoir correctement créé un nouveau VLAN et configuré les VLAN sur les ports du RV345P. Répétez la procédure pour créer les autres VLAN. Par exemple, VLAN300 serait créé pour Marketing avec un sous-réseau de 192.168.3.x et VLAN400 serait créé pour Accounting avec un sous-réseau de 192.168.4.x.

Ajouter une adresse IP statique (facultatif)

Si vous souhaitez qu’un périphérique donné soit accessible à d’autres VLAN, vous pouvez lui attribuer une adresse IP locale statique et créer une règle d’accès pour le rendre accessible. Cela ne fonctionne que si le routage inter-VLAN est activé. Il existe d’autres situations où une adresse IP statique peut être utile. Pour plus d'informations sur la définition d'adresses IP statiques, consultez Meilleures pratiques pour la définition d'adresses IP statiques sur le matériel Cisco Business.

Si vous n'avez pas besoin d'ajouter une adresse IP statique, vous pouvez passer à la section suivante de cet article.

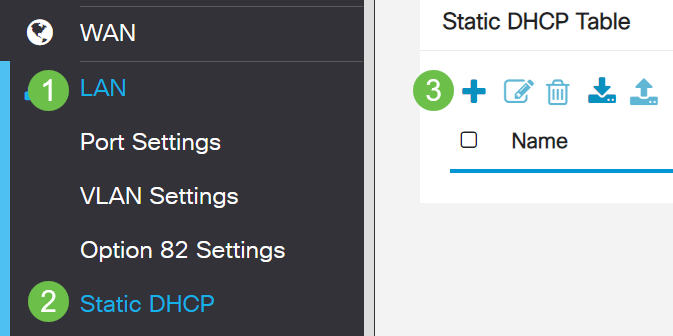

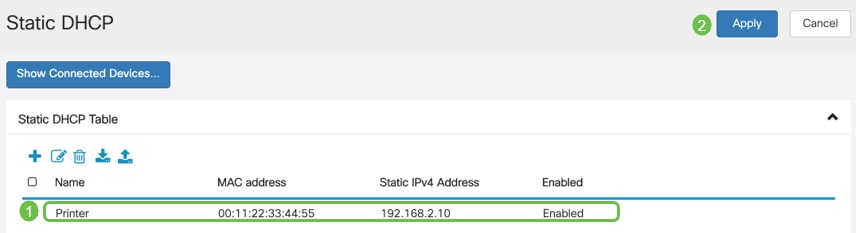

Étape 1

Accédez à LAN > Static DHCP (DHCP statique). Cliquez sur l'icône plus.

Étape 2

Ajoutez les informations DHCP statique pour le périphérique. Dans cet exemple, le périphérique est une imprimante.

Gestion des certificats (facultatif)

Un certificat numérique certifie la propriété d'une clé publique par le sujet nommé du certificat. Cela permet aux parties de confiance de dépendre des signatures ou des assertions faites par la clé privée qui correspond à la clé publique qui est certifiée. Un routeur peut générer un certificat auto-signé, un certificat créé par un administrateur réseau. Il peut également envoyer des demandes aux autorités de certification (CA) pour demander un certificat d'identité numérique. Il est important d'avoir des certificats légitimes d'applications tierces.

Une autorité de certification (CA) est utilisée pour l'authentification. Les certificats peuvent être achetés à partir de n'importe quel nombre de sites tiers. C'est un moyen officiel de prouver que votre site est sécurisé. Essentiellement, l'autorité de certification est une source fiable qui vérifie que vous êtes une entreprise légitime et que vous pouvez être fiable. Selon vos besoins, un certificat à un coût minimal. Vous êtes extrait par l'autorité de certification, et une fois qu'elle aura vérifié vos informations, elle vous délivrera le certificat. Ce certificat peut être téléchargé en tant que fichier sur votre ordinateur. Vous pouvez ensuite accéder à votre routeur (ou à votre serveur VPN) et l'y télécharger.

Générer un CSR/certificat

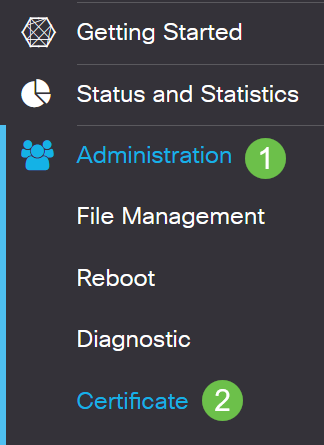

Étape 1

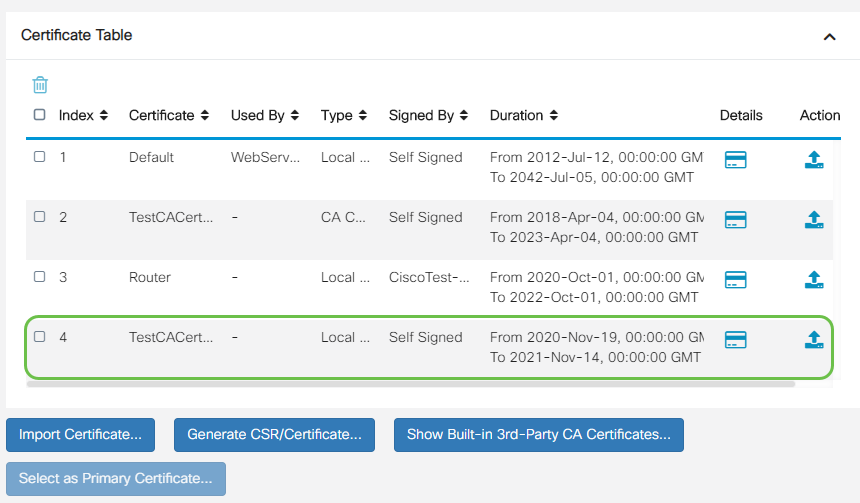

Connectez-vous à l'utilitaire Web du routeur et choisissez Administration > Certificate.

Étape 2

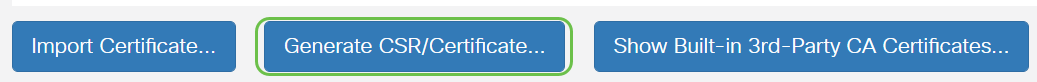

Cliquez sur Generate CSR/Certificate. La page Generate CSR/Certificate (Générer un CSR/certificat) s'affiche.

Étape 3

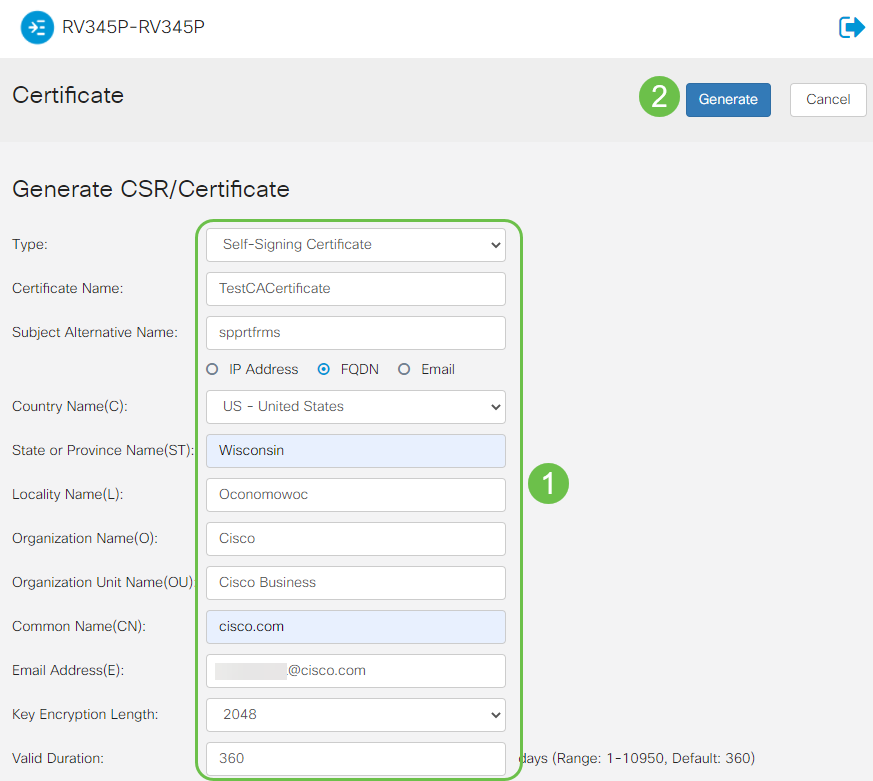

Remplissez les cases avec les éléments suivants :

- Sélectionnez le type de certificat approprié

- Certificat auto-signataire : certificat SSL (Secure Socket Layer) signé par son propre créateur. Ce certificat est moins fiable, car il ne peut pas être annulé si la clé privée est compromise d'une manière ou d'une autre par un pirate.

- Demande de signature certifiée : il s'agit d'une infrastructure à clé publique (PKI) qui est envoyée à l'autorité de certification pour demander un certificat d'identité numérique. Elle est plus sécurisée que l'auto-signature, car la clé privée est gardée secrète.

- Entrez un nom pour votre certificat dans le champ Nom du certificat pour identifier la demande. Ce champ ne peut pas être vide ni contenir d'espaces ou de caractères spéciaux.

- (Facultatif) Dans la zone Autre nom du sujet, cliquez sur une case d'option. Les options sont les suivantes :

- IP Address : saisissez une adresse IP (Internet Protocol)

- FQDN : saisissez un nom de domaine complet (FQDN)

- Email : saisissez une adresse e-mail

- Dans le champ Subject Alternative Name, saisissez le nom de domaine complet.

- Sélectionnez le nom du pays dans lequel votre organisation est légalement enregistrée dans la liste déroulante Nom du pays.

- Saisissez le nom ou l'abréviation de l'État, de la province, de la région ou du territoire où se trouve votre organisation dans le champ State or Province Name(ST).

- Saisissez le nom de la localité ou de la ville dans laquelle votre organisation est enregistrée ou située dans le champ Nom de la localité.

- Inscrivez le nom sous lequel votre entreprise est légalement enregistrée. Si vous vous inscrivez en tant que petite entreprise ou propriétaire unique, saisissez le nom du demandeur de certificat dans le champ Nom de l'organisation. Les caractères spéciaux ne peuvent pas être utilisés.

- Saisissez un nom dans le champ Nom de l'unité d'organisation pour différencier les divisions au sein d'une organisation.

- Entrez un nom dans le champ Nom commun. Ce nom doit être le nom de domaine complet du site Web pour lequel vous utilisez le certificat.

- Saisissez l'adresse e-mail de la personne qui souhaite générer le certificat.

- Dans la liste déroulante Key Encryption Length, sélectionnez une longueur de clé. Les options sont 512, 1024 et 2048. Plus la longueur de la clé est importante, plus le certificat est sécurisé.

- Dans le champ Durée valide, saisissez le nombre de jours pendant lesquels le certificat sera valide. Il est défini par défaut à 360.

- Cliquez sur Générer.

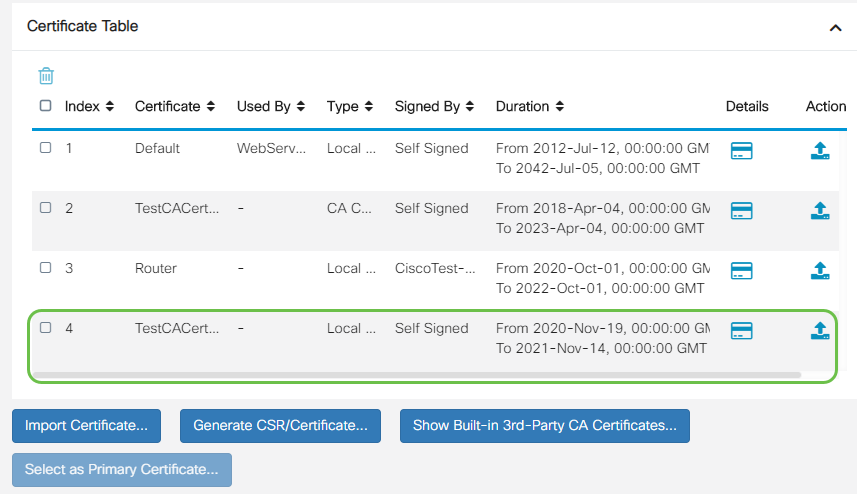

Vous devez maintenant avoir créé un certificat sur le routeur RV345P.

Exporter un certificat

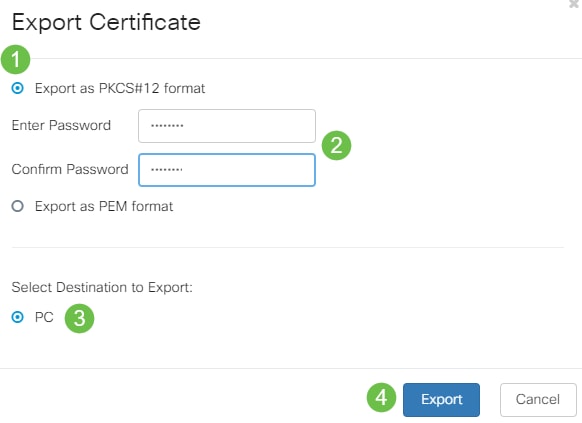

Étape 1

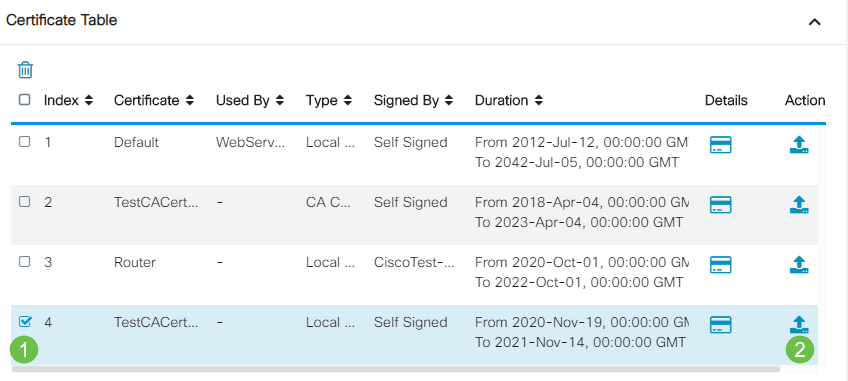

Dans le tableau des certificats, cochez la case du certificat à exporter et cliquez sur l'icône d'exportation.

Étape 2

- Cliquez sur un format pour exporter le certificat. Les options sont les suivantes :

- PKCS #12 — Public Key Cryptography Standards (PKCS) #12 est un certificat exporté fourni avec une extension .p12. Un mot de passe sera requis pour chiffrer le fichier afin de le protéger lors de son exportation, de son importation et de sa suppression.

- PEM — Privacy Enhanced Mail (PEM) est souvent utilisé pour les serveurs Web pour leur capacité à être facilement traduits en données lisibles à l'aide d'un simple éditeur de texte tel que le bloc-notes.

- Si vous avez choisi PEM, cliquez simplement sur Export.

- Entrez un mot de passe pour sécuriser le fichier à exporter dans le champ Enter Password.

- Saisissez à nouveau le mot de passe dans le champ Confirmer le mot de passe.

- Dans la zone Select Destination, PC a été sélectionné et est la seule option actuellement disponible.

- Cliquez sur Exporter.

Étape 3

Un message indiquant la réussite du téléchargement s'affiche sous le bouton Download (Télécharger). Un fichier commence à être téléchargé dans votre navigateur. Click OK.

Vous devez maintenant avoir exporté un certificat sur le routeur de la gamme RV345P.

Importer un certificat

Étape 1

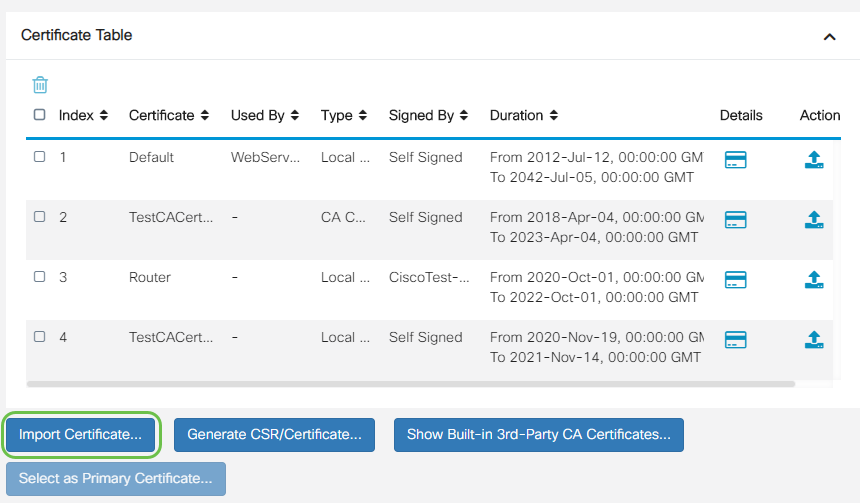

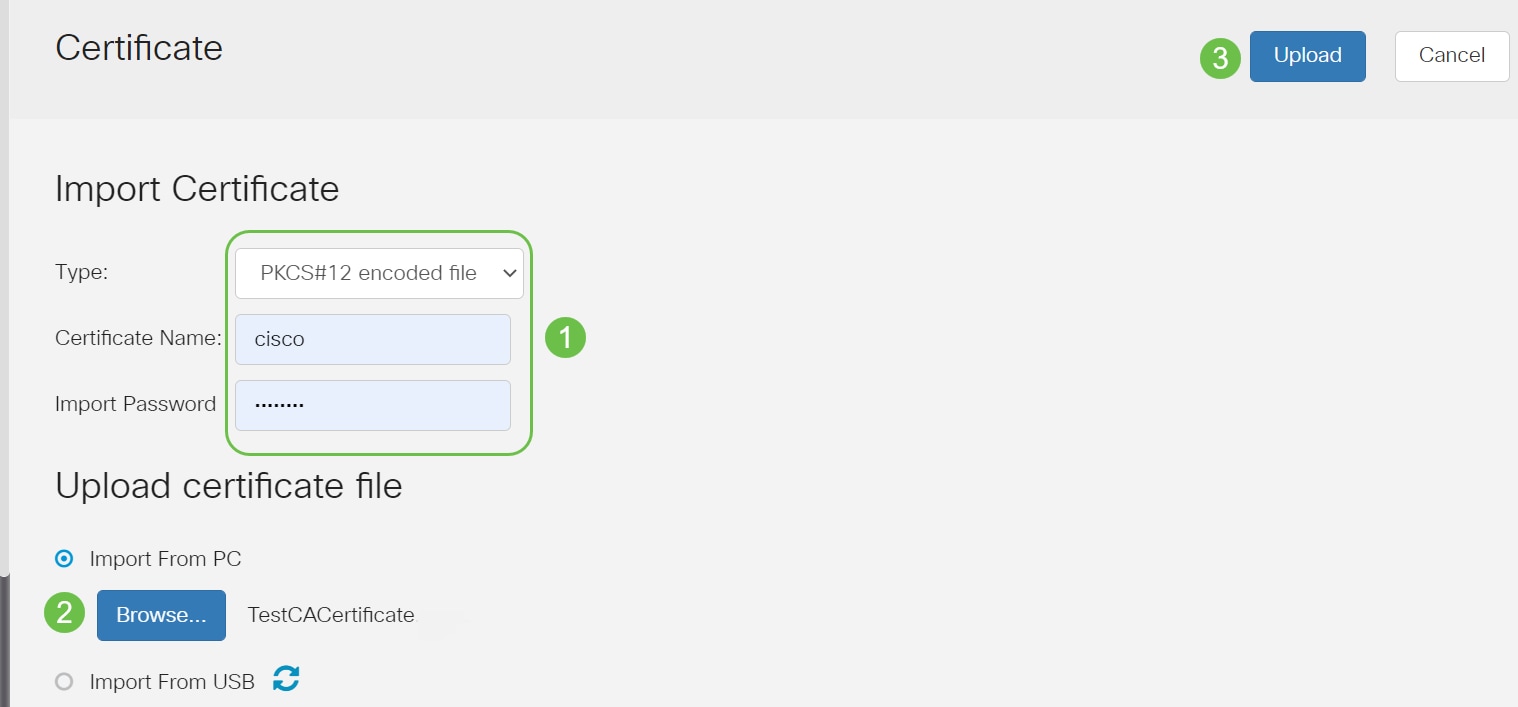

Cliquez sur Importer un certificat....

Étape 2

- Sélectionnez le type de certificat à importer dans la liste déroulante. Les options sont les suivantes :

- Local Certificate : certificat généré sur le routeur.

- Certificat CA : certificat certifié par une autorité tierce de confiance qui a confirmé que les informations contenues dans le certificat sont correctes.

- PKCS #12 Encoded file — Public Key Cryptography Standards (PKCS) #12 est un format de stockage d'un certificat de serveur.

- Entrez un nom pour le certificat dans le champ Certificate Name.

- Si vous avez choisi PKCS #12, saisissez un mot de passe pour le fichier dans le champ Mot de passe d'importation. Sinon, passez à l'étape 3.

- Cliquez sur une source pour importer le certificat. Les options sont les suivantes :

- Importer à partir du PC

- Importer depuis USB

- Si le routeur ne détecte pas de lecteur USB, l'option Import from USB est grisée.

- Si vous avez sélectionné Import From USB et que votre périphérique USB n'est pas reconnu par le routeur, cliquez sur Refresh.

- Cliquez sur le bouton Choisir un fichier et choisissez le fichier approprié.

- Cliquez sur Upload (charger).

Une fois l'opération terminée, vous accédez automatiquement à la page principale du certificat. La table de certificats est renseignée avec le certificat récemment importé.

Vous devez maintenant avoir importé un certificat sur votre routeur RV345P.

Configuration d'un réseau mobile à l'aide d'une clé et d'un routeur de la gamme RV345P (facultatif)

Vous souhaitez peut-être configurer un réseau mobile de secours à l'aide d'un dongle et de votre routeur RV345P. Si c'est le cas, vous devriez lire Configurer un réseau mobile à l'aide d'un dongle et d'un routeur de la gamme RV34x.

Félicitations, vous avez terminé la configuration de votre routeur RV345P ! Vous allez maintenant configurer vos périphériques sans fil professionnels Cisco.

Configuration du CBW140AC

CBW140AC prêt à l'emploi

Commencez par brancher un câble Ethernet entre le port PoE de votre CBW140AC et un port PoE du RV345P. Les 4 premiers ports du RV345P peuvent fournir de la technologie PoE, donc n'importe lequel d'entre eux peut être utilisé.

Vérifiez l'état des voyants. Le démarrage du point d'accès prend environ 10 minutes. Le voyant clignote en vert selon plusieurs modèles, alternant rapidement entre le vert, le rouge et l'ambre avant de redevenir vert. Il peut y avoir de petites variations dans l'intensité et la teinte de la couleur des LED d'une unité à l'autre. Lorsque le voyant DEL clignote en vert, passez à l'étape suivante.

Le port de liaison ascendante Ethernet PoE sur le point d'accès principal peut UNIQUEMENT être utilisé pour fournir une liaison ascendante au LAN, et PAS pour se connecter à d'autres périphériques principaux ou d'extension maillée.

Si votre point d'accès n'est pas neuf, prêt à l'emploi, assurez-vous qu'il est réinitialisé aux paramètres d'usine par défaut pour que le SSID CiscoBusiness-Setup s'affiche dans vos options Wi-Fi. Pour obtenir de l'aide à ce sujet, consultez Comment redémarrer et réinitialiser les paramètres d'usine par défaut sur les routeurs RV345x.

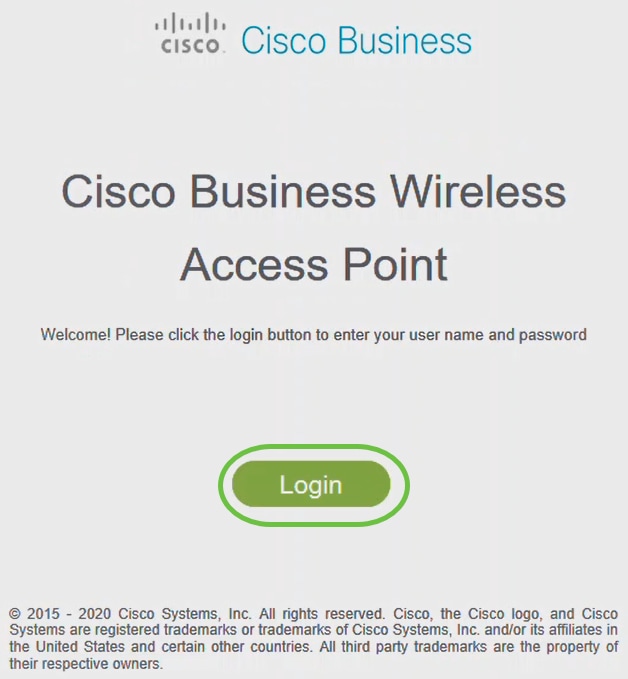

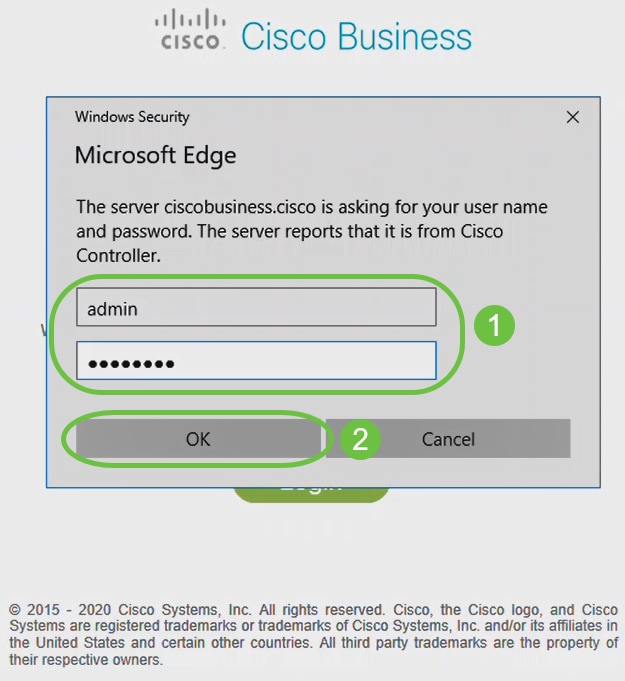

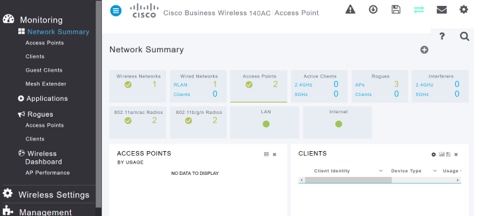

Configuration du point d'accès sans fil principal 140AC sur l'interface utilisateur Web

Vous pouvez configurer le point d'accès à l'aide de l'application mobile ou de l'interface Web. Cet article utilise l'interface utilisateur Web pour la configuration, qui offre plus d'options de configuration, mais est un peu plus compliquée. Si vous souhaitez utiliser l'application mobile pour les sections suivantes, cliquez sur pour accéder aux instructions de l'application mobile.

Si vous rencontrez des problèmes de connexion, reportez-vous à la section Conseils de dépannage sans fil de cet article.

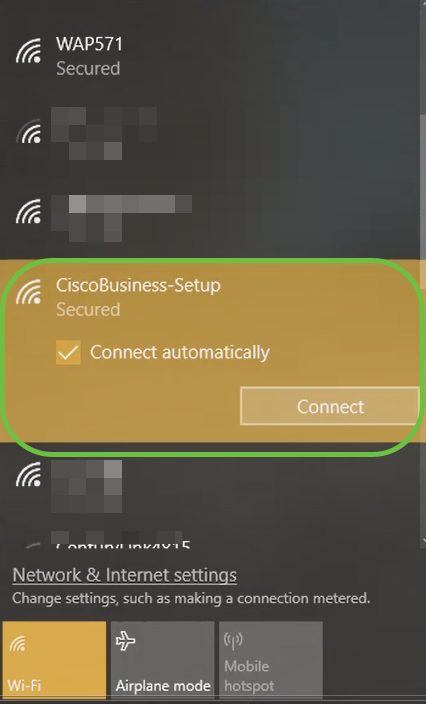

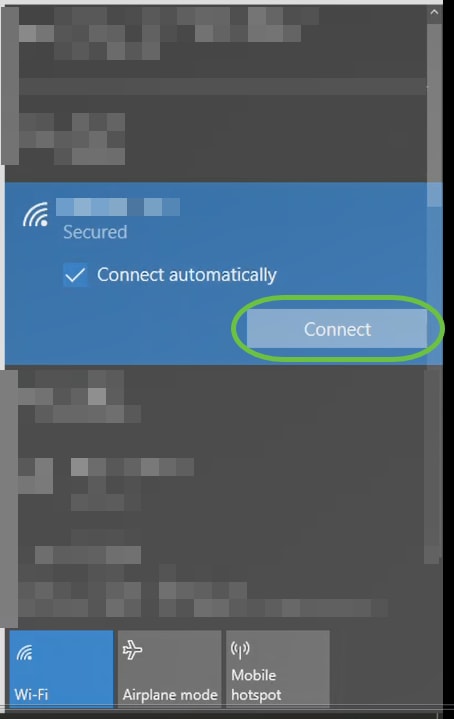

Étape 1

Sur votre PC, cliquez sur l'icône Wi-Fi et choisissez CiscoBusiness-Setup wireless network. Cliquez sur Connect.

Si votre point d'accès n'est pas neuf, prêt à l'emploi, assurez-vous qu'il est réinitialisé aux paramètres d'usine par défaut pour que le SSID CiscoBusiness-Setup s'affiche dans vos options Wi-Fi.

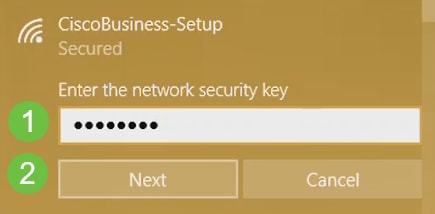

Étape 2

Entrez la phrase de passe cisco123 et cliquez sur Next.

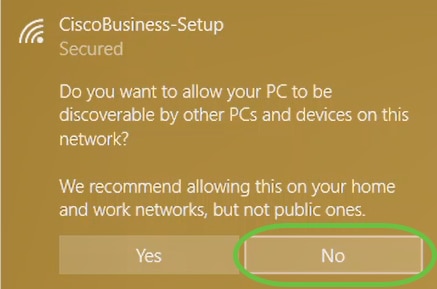

Étape 3

L'écran suivant s'affiche. Comme vous ne pouvez configurer qu'un seul périphérique à la fois, cliquez sur No.

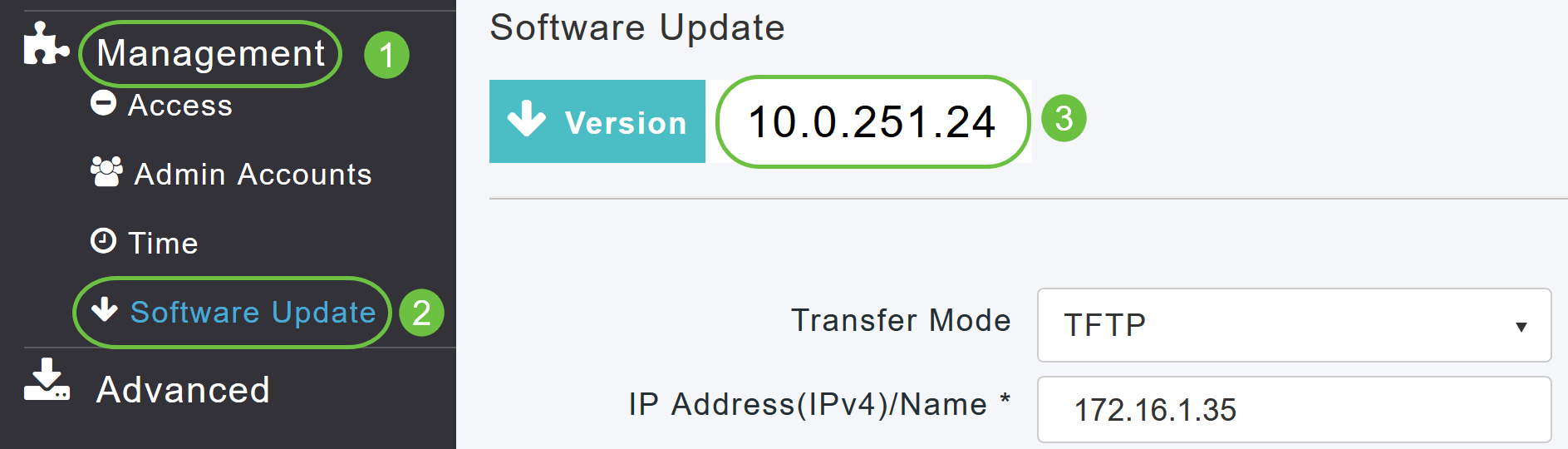

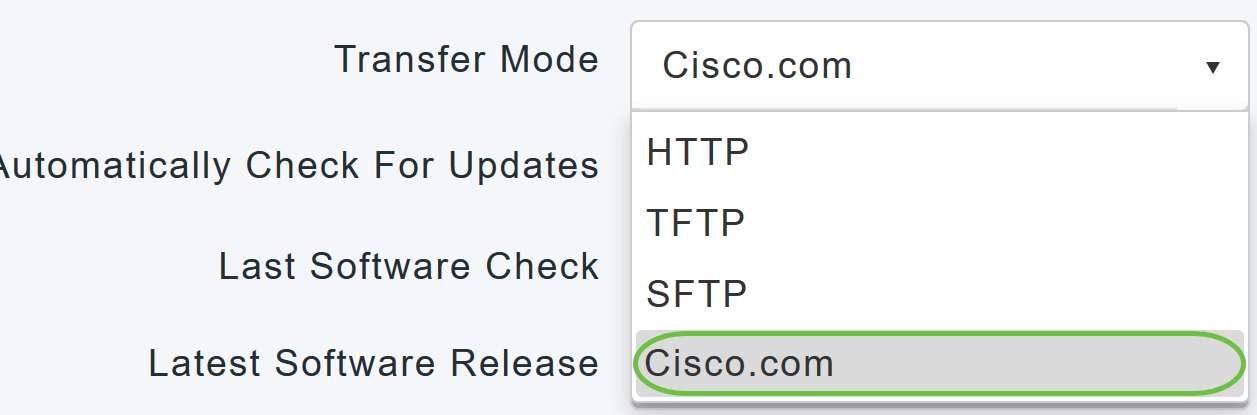

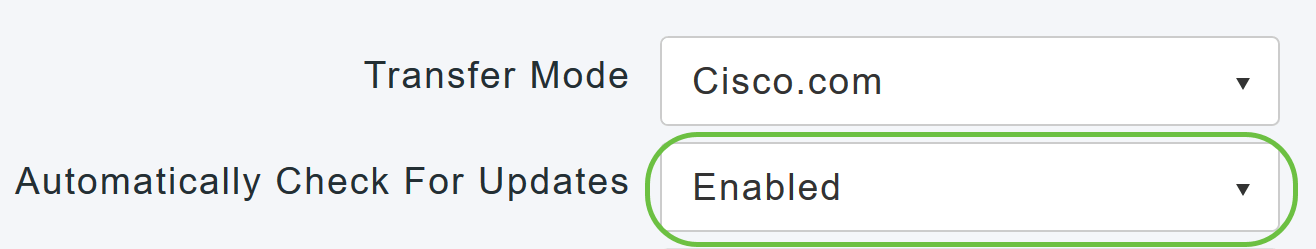

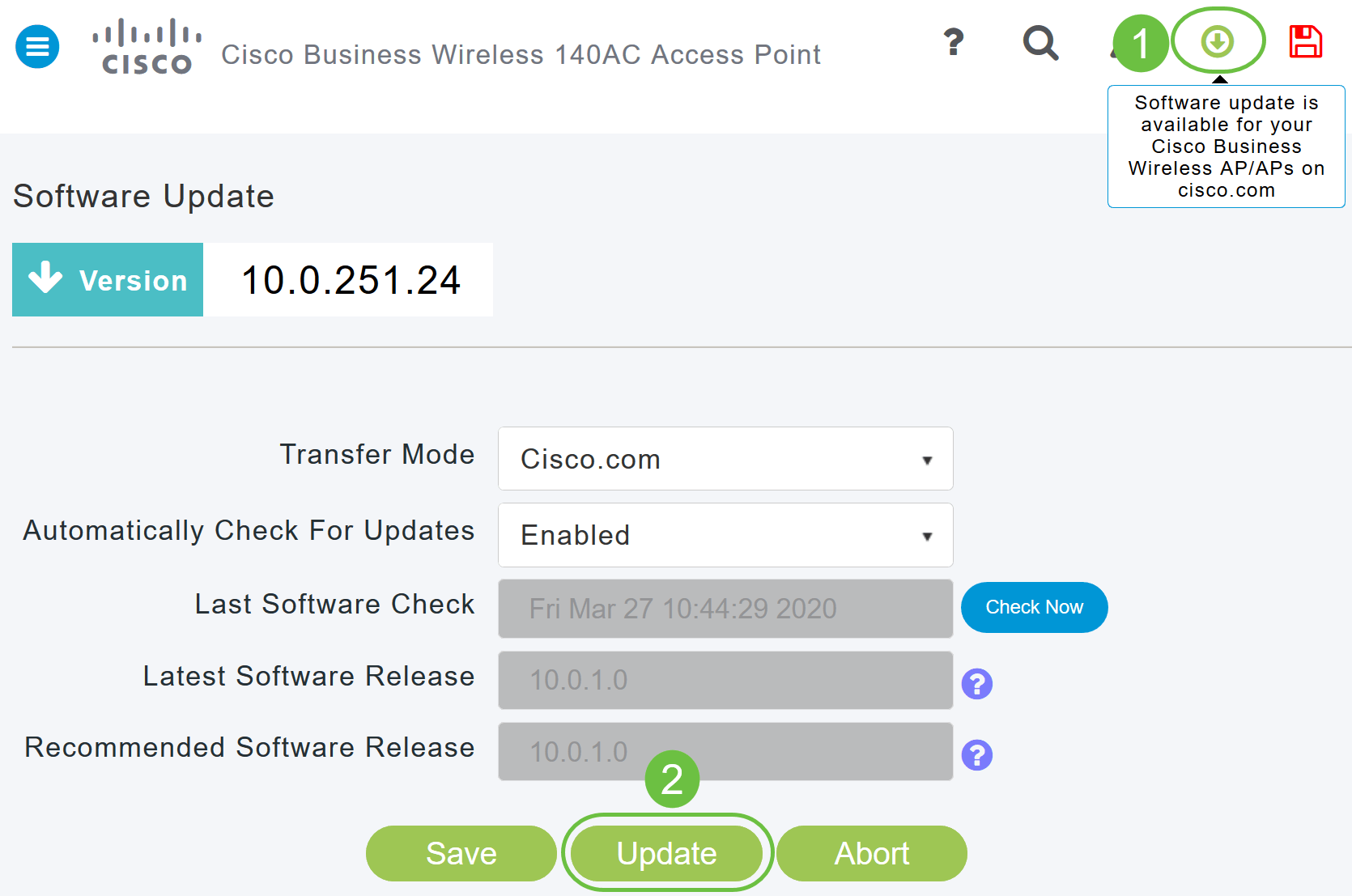

Un seul périphérique peut être connecté au SSID CiscoBusiness-Setup. Si un deuxième périphérique tente de se connecter, il ne pourra pas le faire. Si vous ne parvenez pas à vous connecter au SSID et que vous avez validé le mot de passe, il se peut qu'un autre périphérique ait établi la connexion. Redémarrez le point d'accès et réessayez.

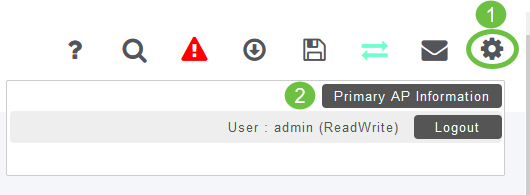

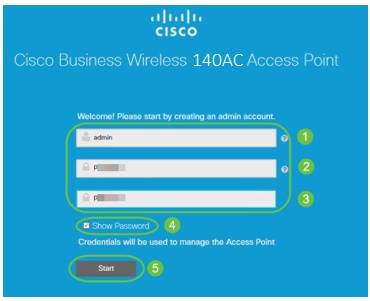

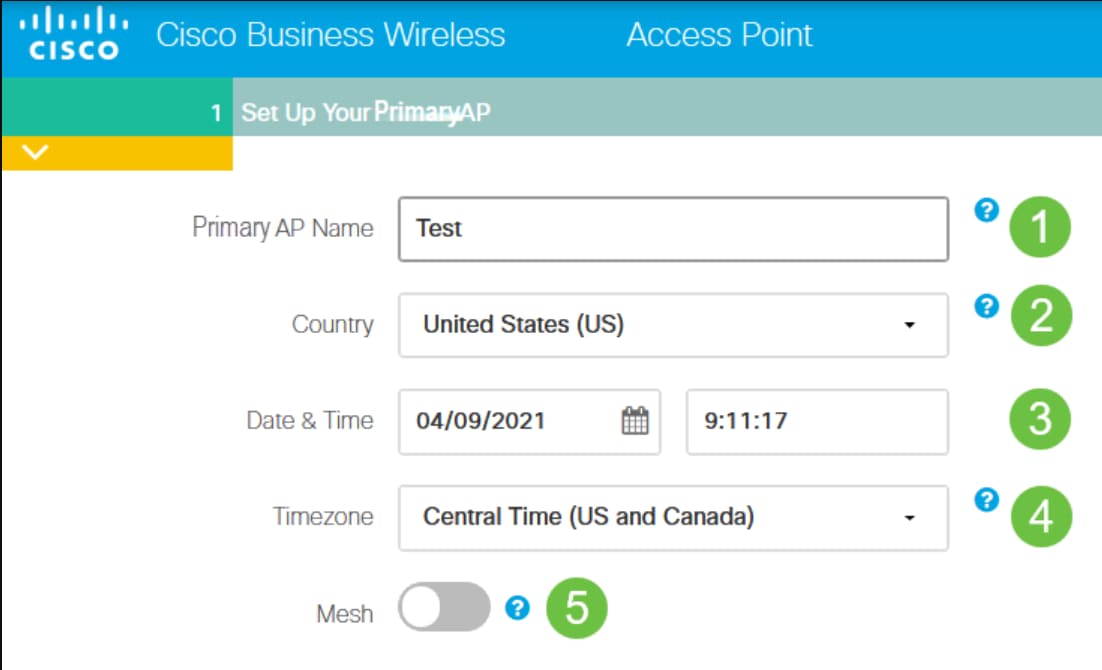

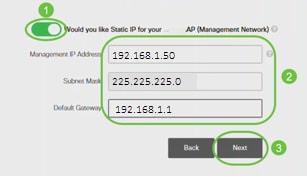

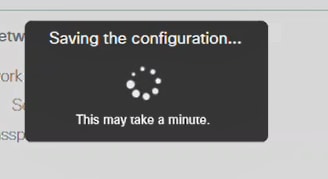

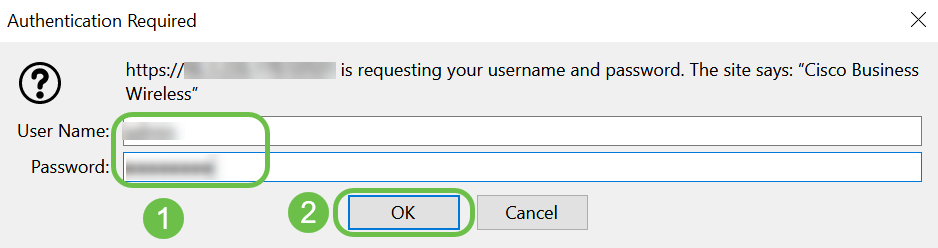

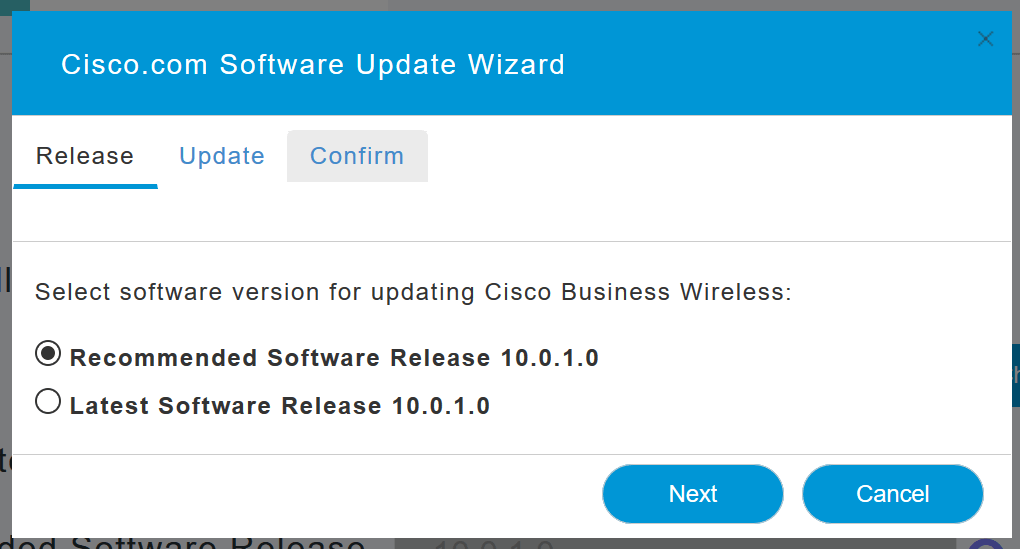

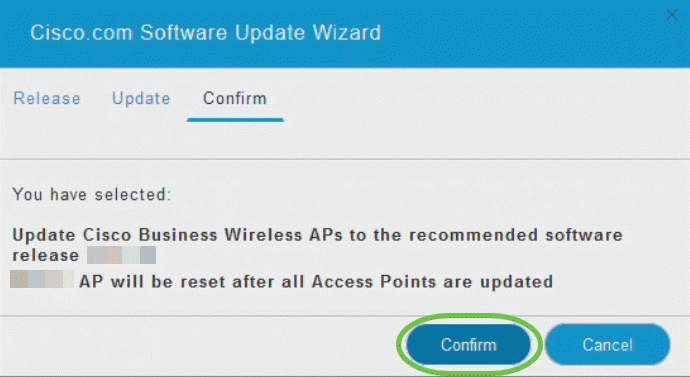

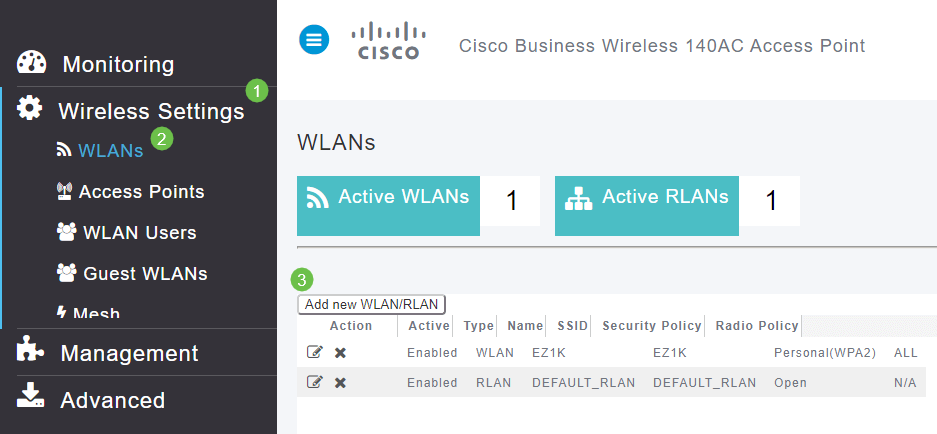

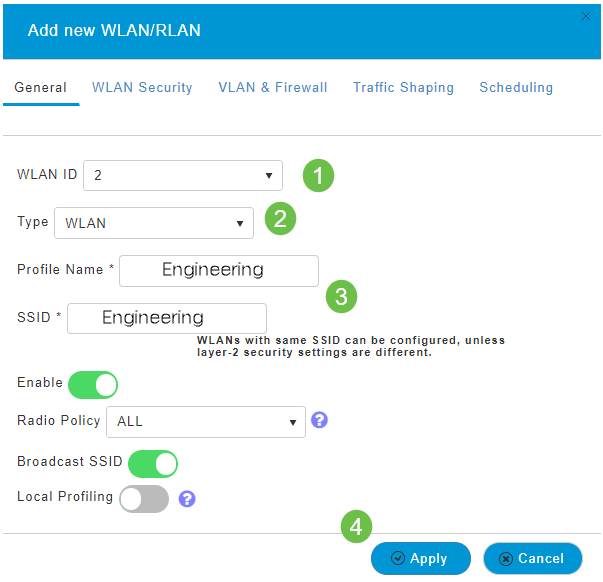

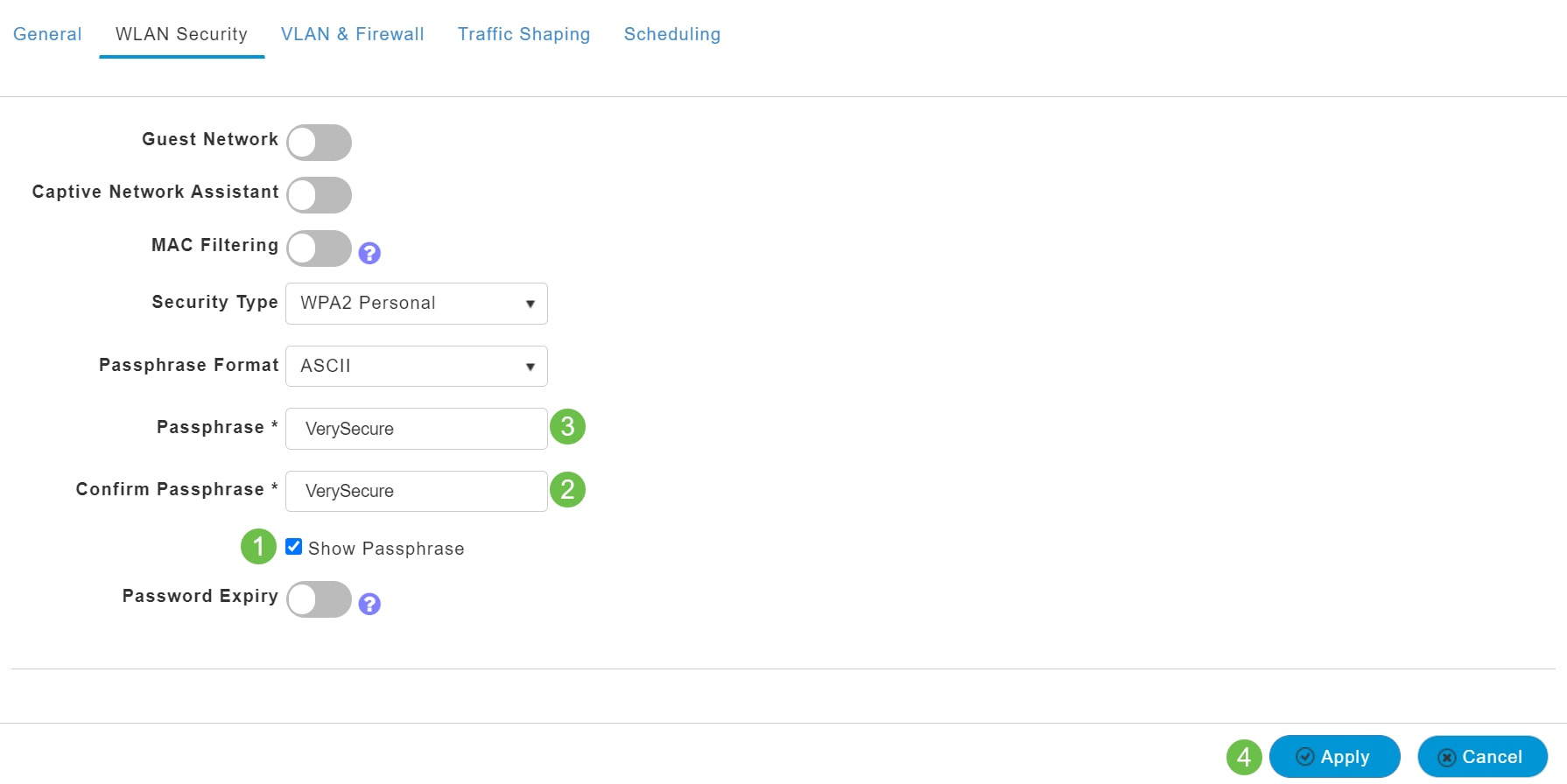

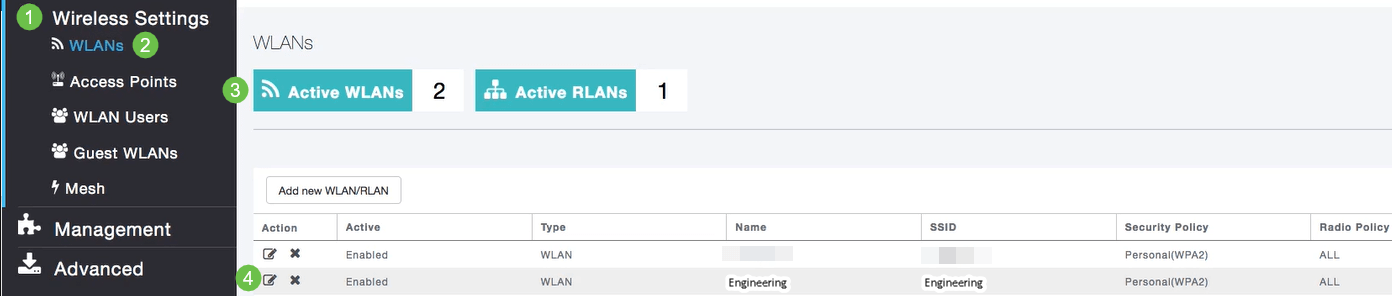

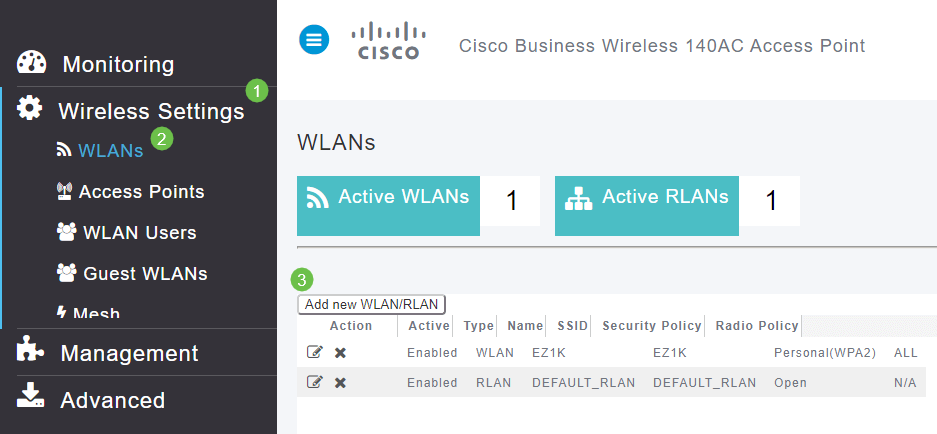

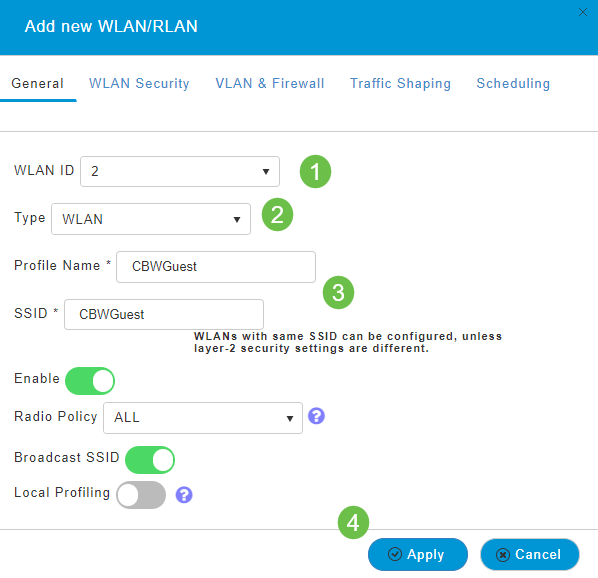

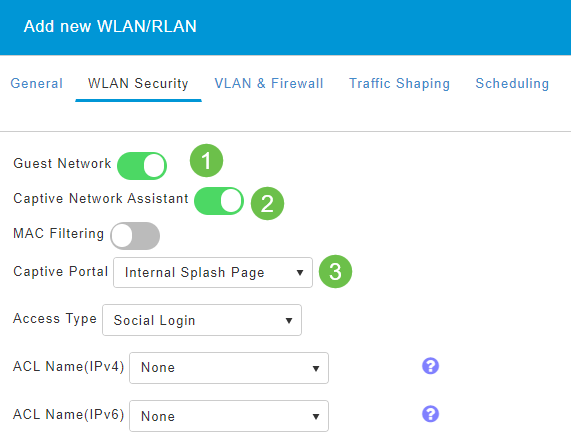

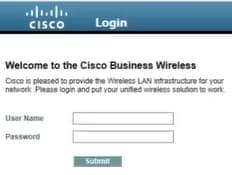

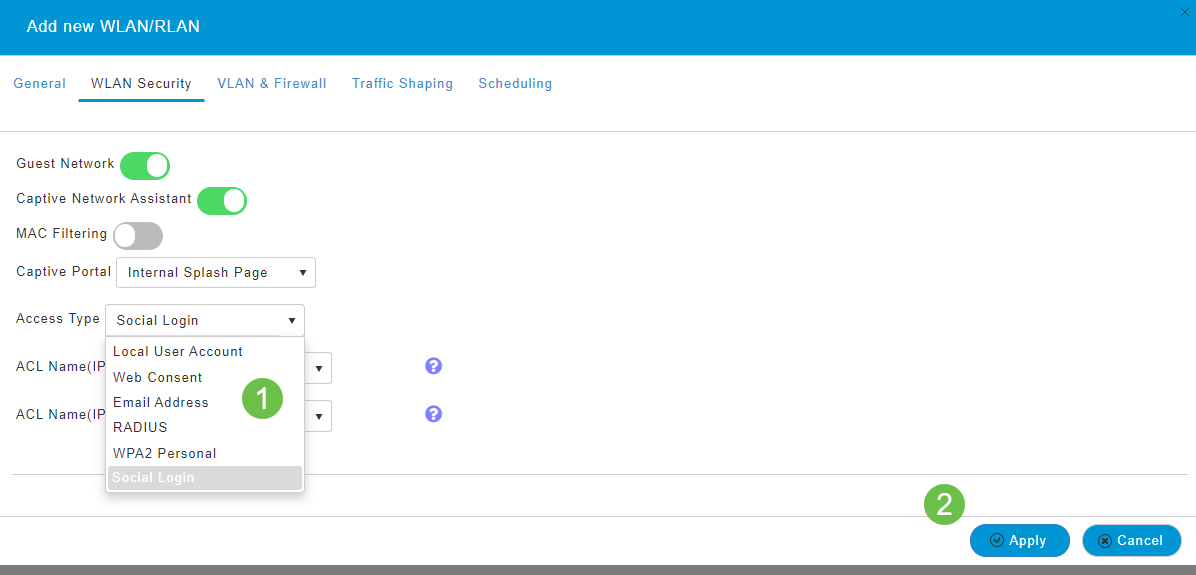

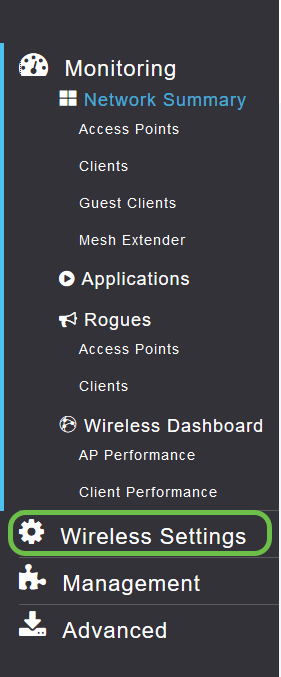

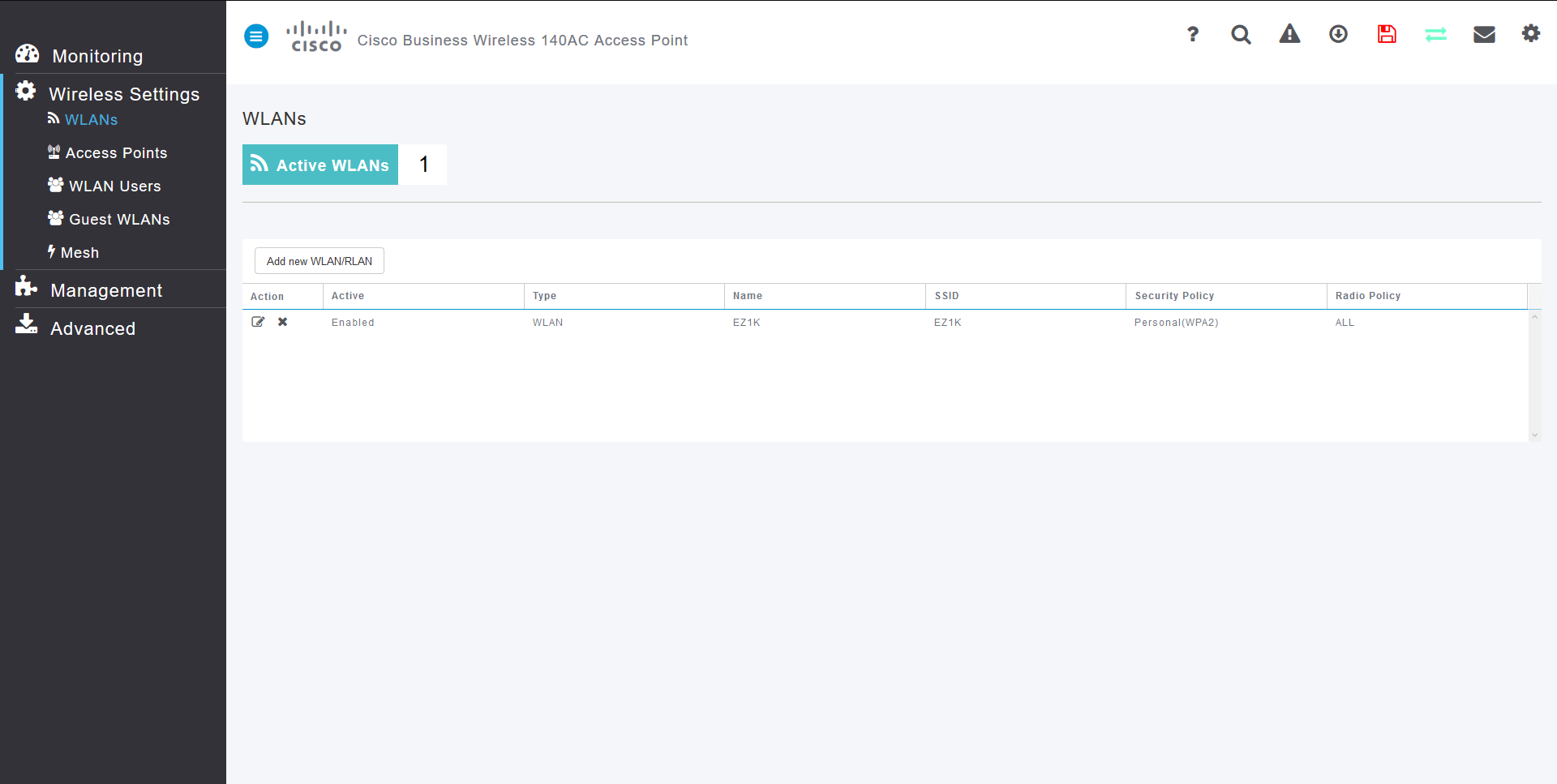

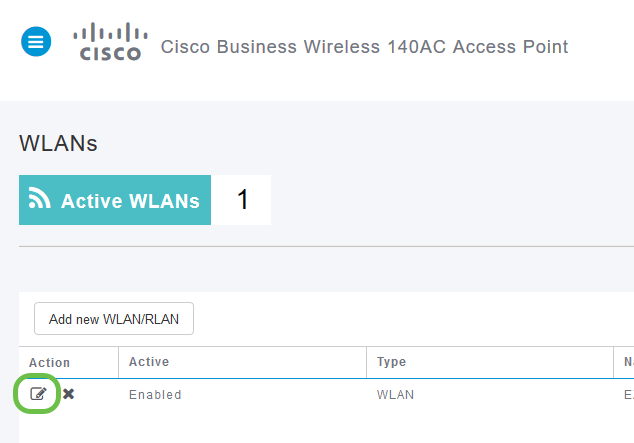

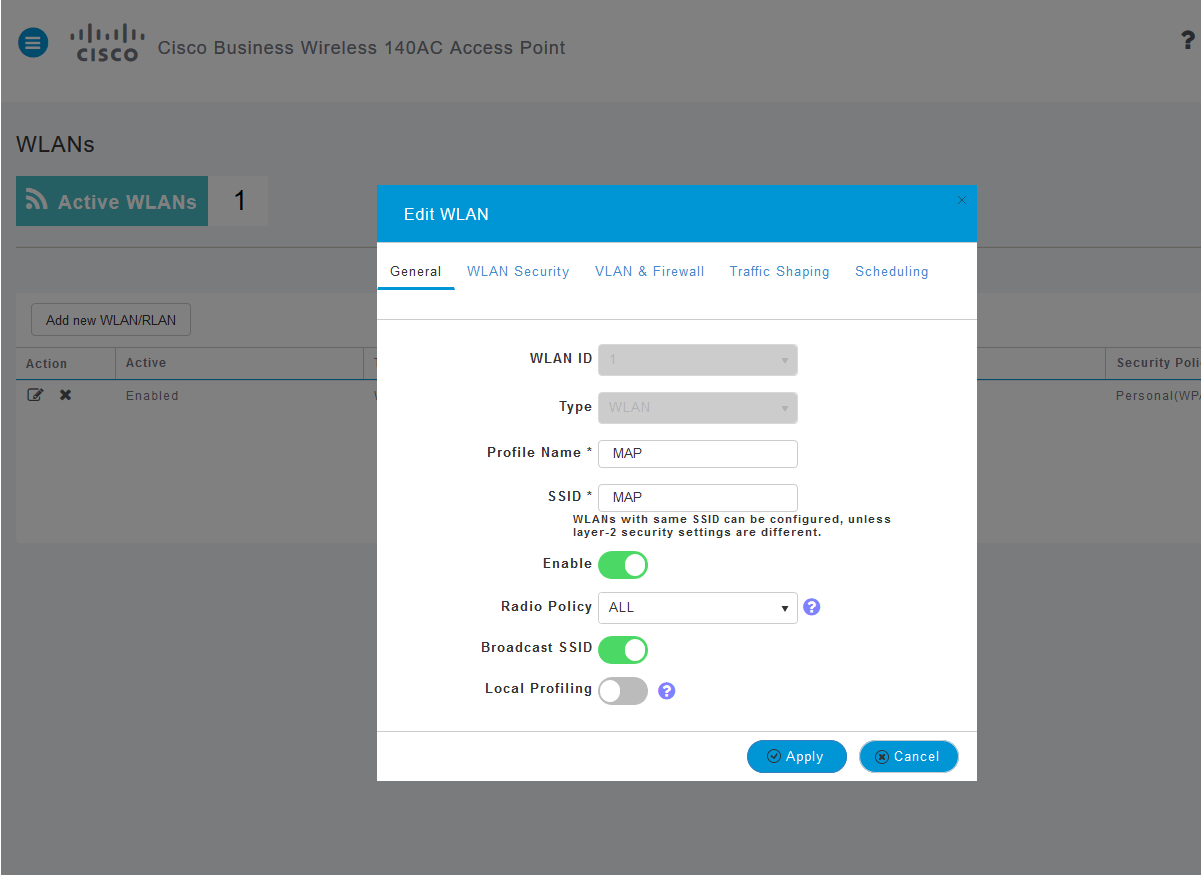

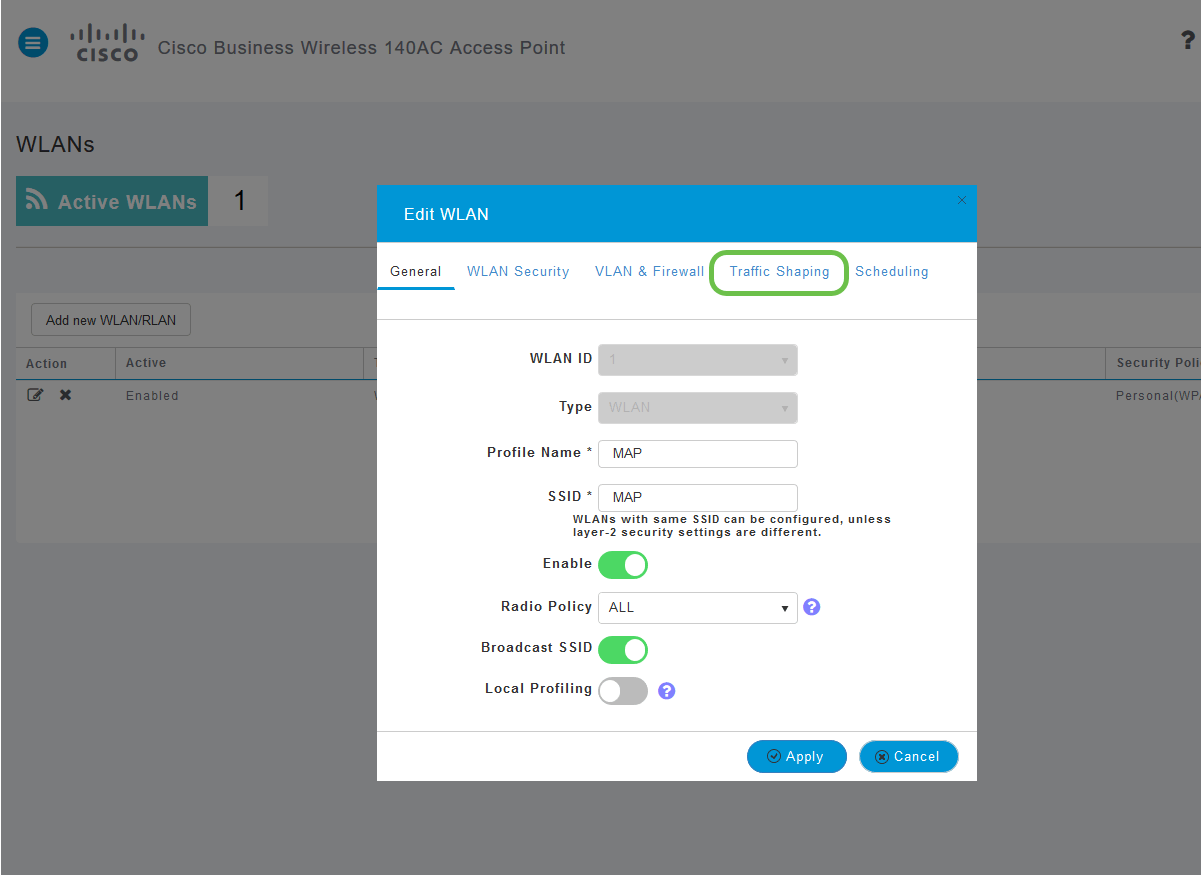

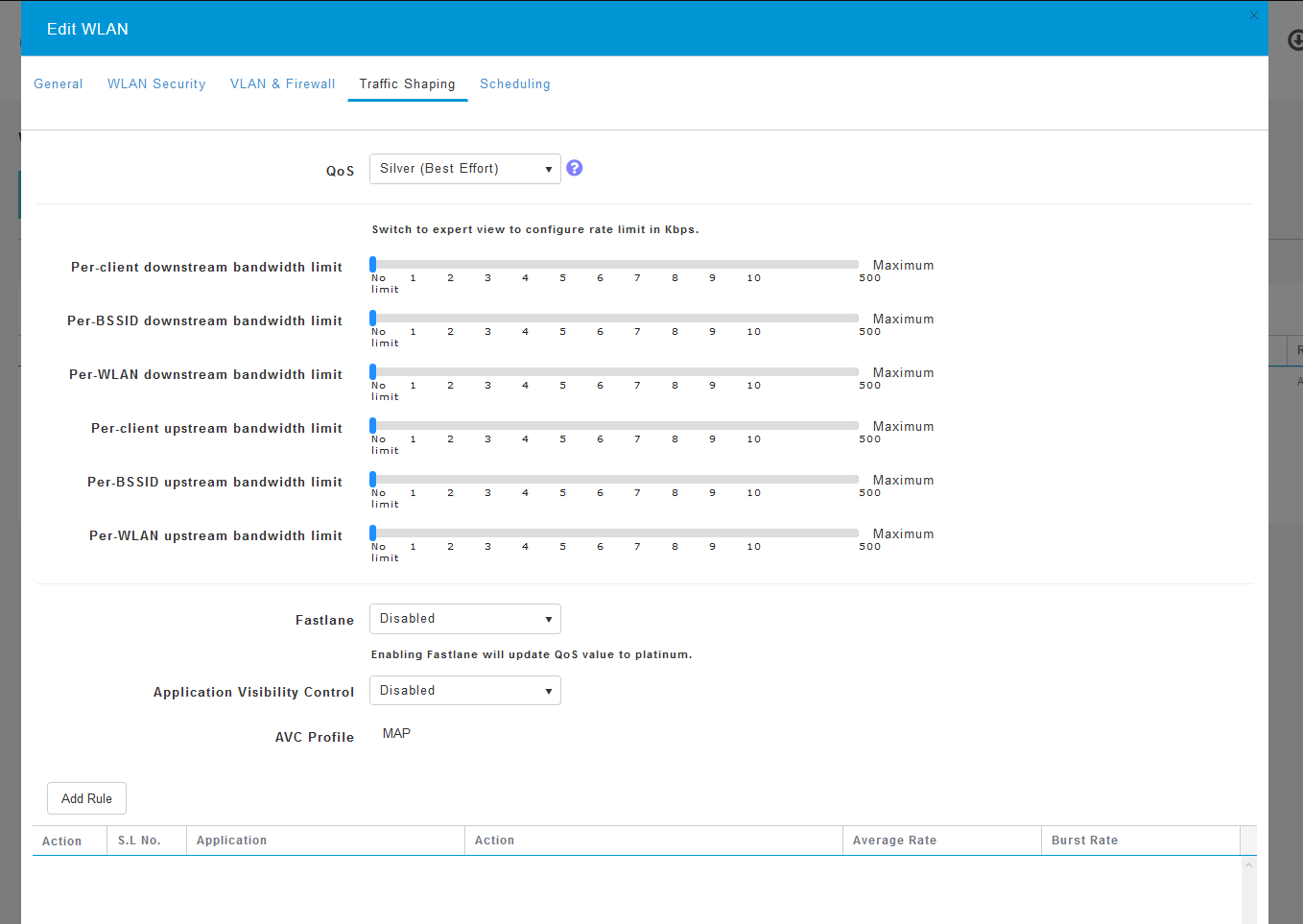

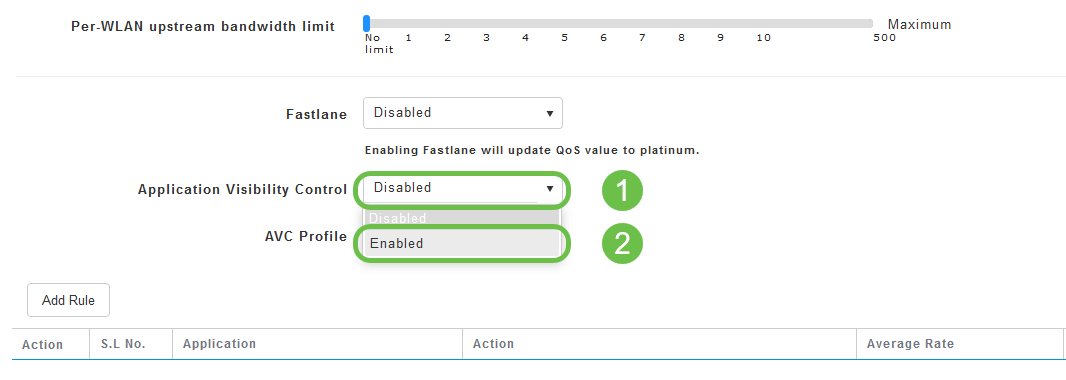

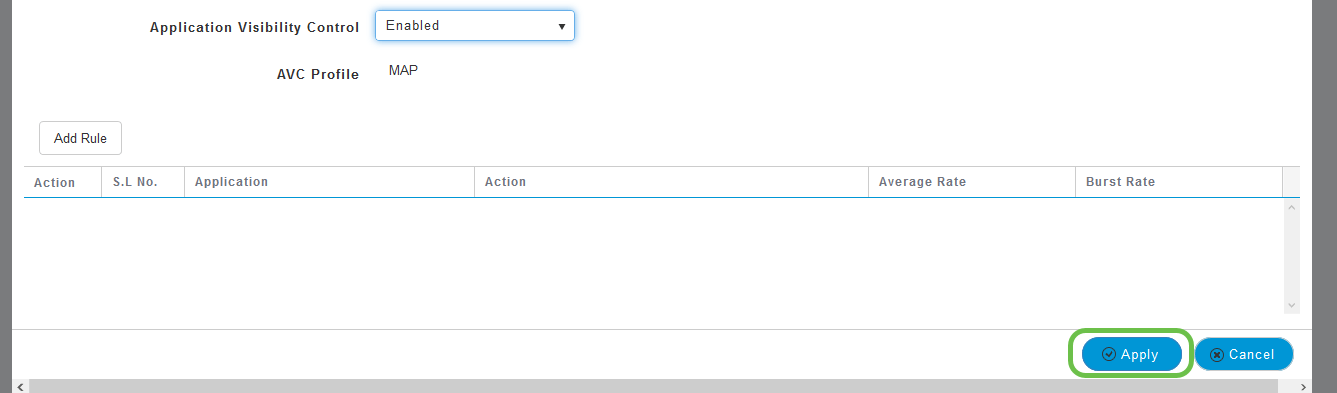

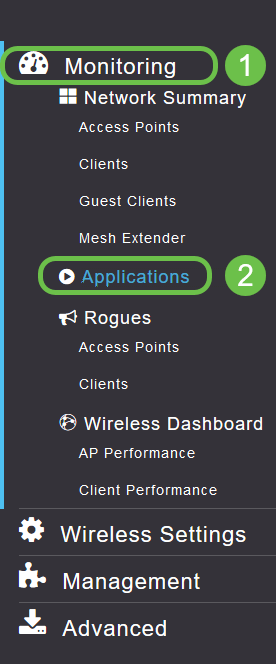

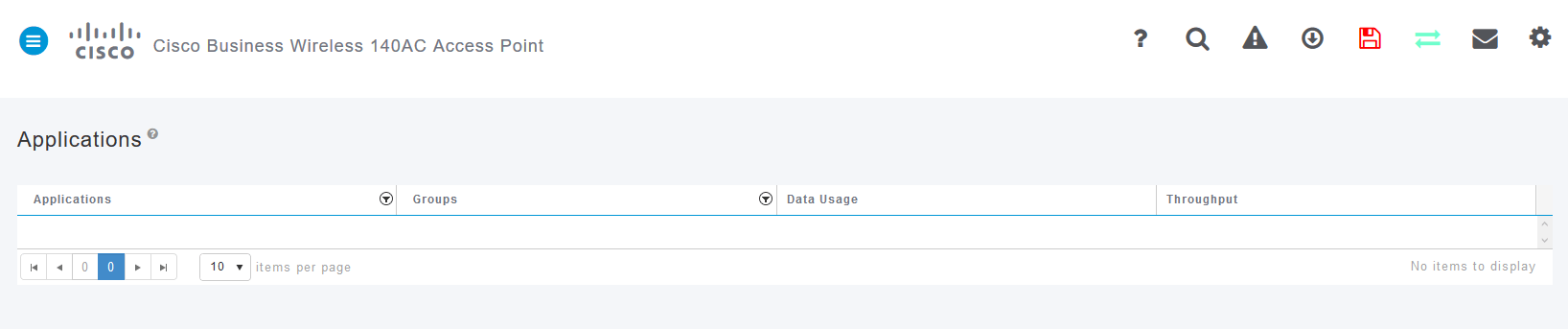

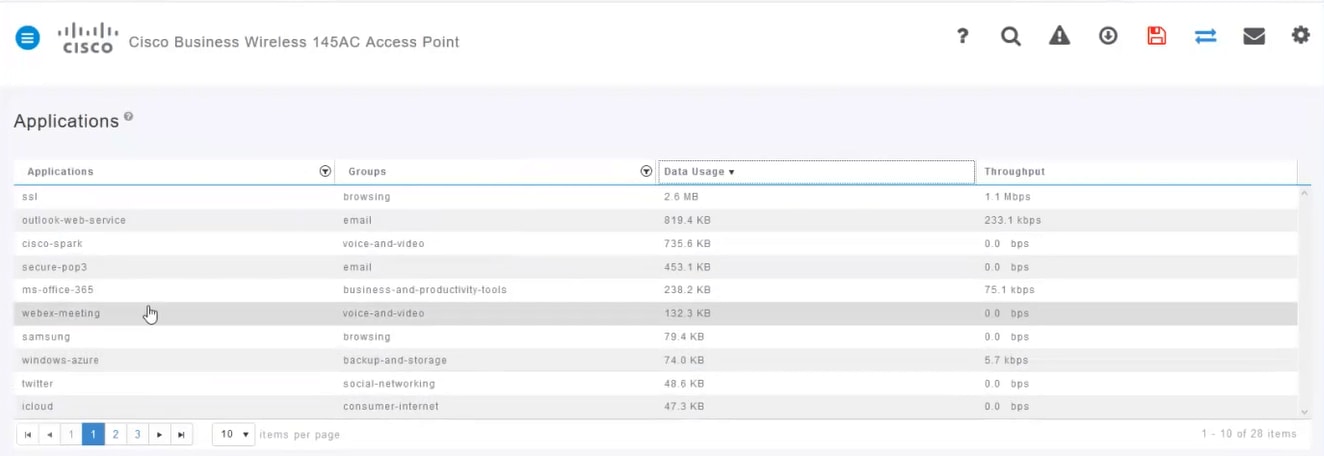

Étape 4