Configuration du VPN site à site sur le RV34x

Objectif

L'objectif de ce document est de créer un VPN site à site sur les routeurs de la gamme RV34x.

Introduction

Un réseau privé virtuel (VPN) est un excellent moyen de connecter des travailleurs distants à un réseau sécurisé. Un VPN permet à un hôte distant d’agir comme s’il était connecté au réseau sécurisé sur site. Dans un VPN de site à site, le routeur local situé à un emplacement se connecte à un routeur distant via un tunnel VPN. Ce tunnel encapsule les données de manière sécurisée en utilisant des techniques de cryptage et d'authentification standard pour sécuriser les données envoyées.

La configuration d'un VPN de site à site implique la définition du profil IPsec et la configuration du VPN de site à site sur les deux routeurs. Le profil IPsec est déjà configuré pour faciliter la configuration d'un VPN site à site, même avec une tierce partie (comme AWS ou Azure). Le profil IPsec contient tout le chiffrement nécessaire pour le tunnel. Le VPN site à site est la configuration à laquelle le routeur doit se connecter. Si vous choisissez de ne pas utiliser le profil IPsec préconfiguré, vous pouvez en créer un autre.

Lorsque vous configurez un VPN de site à site, les sous-réseaux LAN de chaque côté du tunnel ne peuvent pas se trouver sur le même réseau. Par exemple, si le réseau local du site A utilise le sous-réseau 192.168.1.x/24, le site B ne peut pas utiliser le même sous-réseau. Le site B doit utiliser un sous-réseau différent, tel que 192.168.2.x/24.

Pour configurer correctement un tunnel, saisissez les paramètres correspondants (inversion locale et distante) lors de la configuration des deux routeurs. Supposez que ce routeur est identifié comme routeur A. Entrez ses paramètres dans la section Local Group Setup (Configuration du groupe local) tout en entrant les paramètres de l'autre routeur (Routeur B) dans la section Remote Group Setup (Configuration du groupe distant). Lorsque vous configurez l'autre routeur (routeur B), saisissez ses paramètres dans la section Local Group Setup (Configuration du groupe local) et saisissez les paramètres du routeur A dans Remote Group Setup (Configuration du groupe distant).

Le tableau ci-dessous présente la configuration des routeurs A et B. Les paramètres en gras sont l’inverse du routeur opposé. Tous les autres paramètres sont configurés de la même manière. Dans ce document, nous allons configurer le routeur local, le routeur A.

| Champ | Routeur local (Routeur A) Adresse IP WAN : 140.x.x.x Adresse IP privée (locale) : 192.168.2.0/24 |

Routeur distant (Routeur B) Adresse IP WAN : 145.x.x.x Adresse IP privée (locale) : 10.1.1.0/24 |

| Nom de la connexion | VPNTest | VPNTestRemote |

| Profil IPsec | TestProfile | TestProfile |

| Interface | WAN1 | WAN1 |

| Point de terminaison distant | IP statique | IP statique |

| Adresse IP du point de terminaison distant | 145.x.x.x | 140.x.x.x |

| Clé pré-partagée | CiscoTest123 ! | CiscoTest123 ! |

| Type d'identificateur local | IP WAN local | IP WAN local |

| Identificateur local | 140.x.x.x | 145.x.x.x |

| Type d'IP local | Sous-réseau | Sous-réseau |

| Adresse IP locale | 192.168.2.0 | 10.1.1.0 |

| Masque de sous-réseau local | 255.255.255.0 | 255.255.255.0 |

| Type d'identificateur distant | IP WAN distant | IP WAN distant |

| Identificateur distant | 145.x.x.x | 140.x.x.x |

| Type d'IP distant | Sous-réseau | Sous-réseau |

| Adresse IP distante | 10.1.1.0 | 192.168.2.0 |

| Masque de sous-réseau distant | 255.255.255.0 | 255.255.255.0 |

Périphériques pertinents

· RV34x

Version du logiciel

·1.0.02.16

Configuration de la connexion VPN site à site

Étape 1. Connectez-vous à la page de configuration Web de votre routeur.

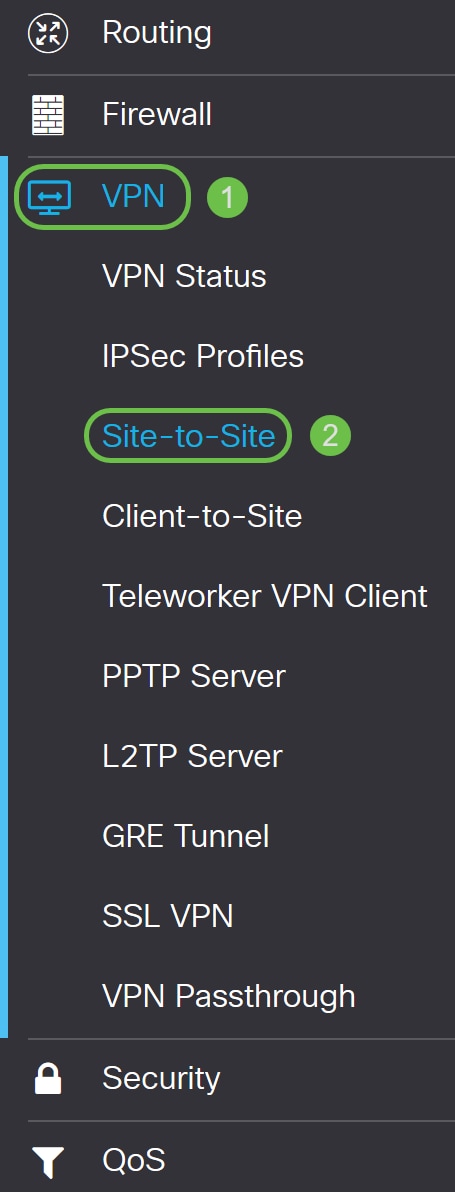

Étape 2. Accédez à VPN > Site-to-Site.

Étape 3. Cliquez sur le bouton Add pour ajouter une nouvelle connexion VPN de site à site.

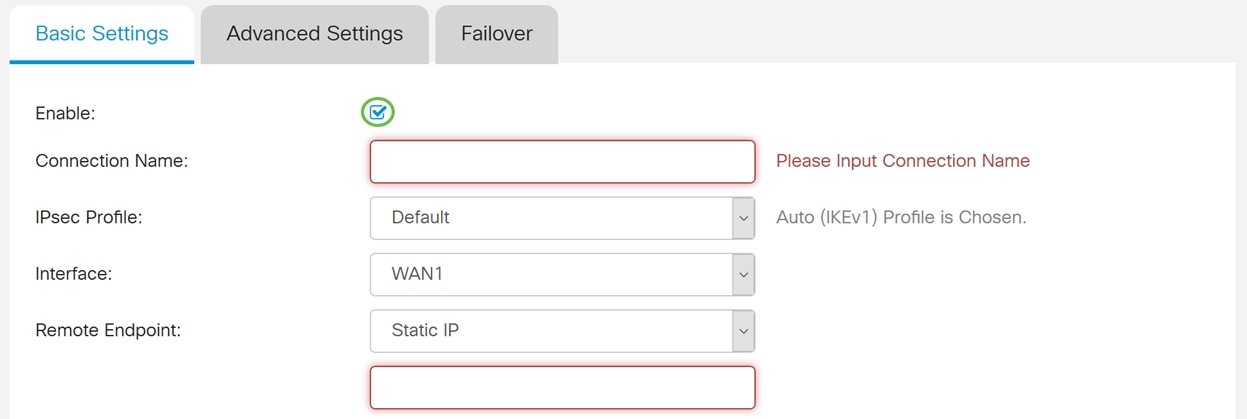

Étape 4. Cochez Enable pour activer la configuration. Ceci est activé par défaut.

Étape 5. Entrez un nom de connexion pour le tunnel VPN. Cette description est utilisée à titre de référence et ne doit pas nécessairement correspondre au nom utilisé à l'autre extrémité du tunnel.

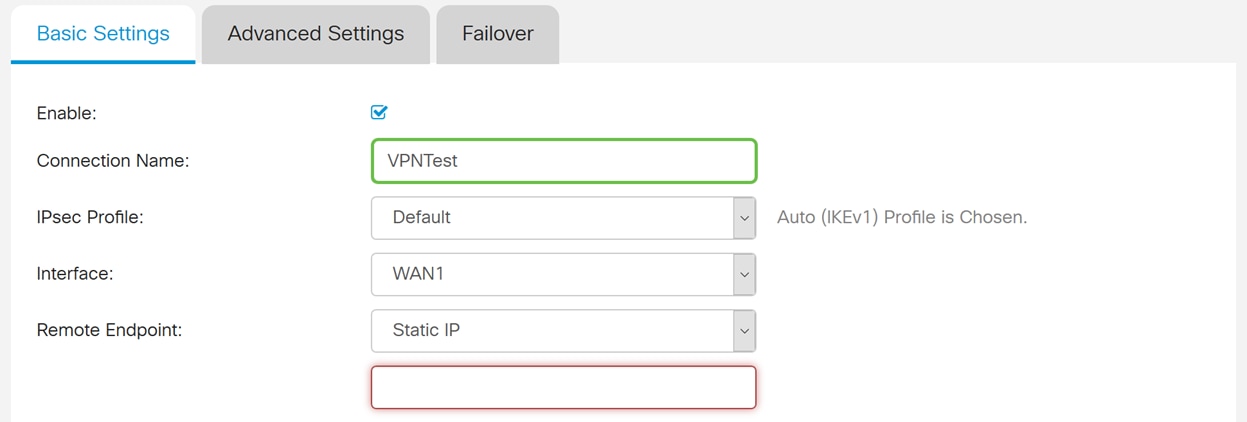

Dans cet exemple, nous allons entrer VPNTest comme nom de connexion.

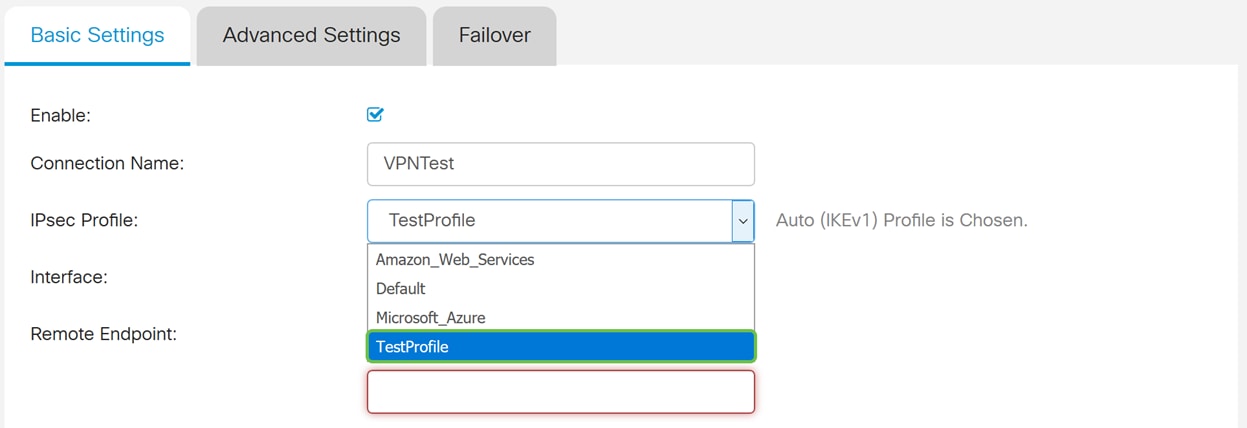

Étape 6. Sélectionnez le profil IPsec à utiliser pour le VPN. Le profil IPsec est la configuration centrale dans IPsec qui définit les algorithmes tels que le chiffrement, l'authentification et le groupe Diffie-Hellman (DH) pour la négociation des phases I et II.

Pour savoir comment configurer le profil IPsec à l'aide d'IKEv2, cliquez sur le lien suivant : Configuration du profil IPsec à l'aide d'IKEv2 sur le RV34x.

Note: L'option d'utilisation d'un profil 3tiers (Amazon Web Services ou Microsoft Azure) pour IPsec est disponible. Ce profil IPsec est déjà configuré avec toutes les sélections nécessaires qui doivent être configurées pour Amazon Web Services ou Microsoft Azure afin que vous n'ayez pas à le configurer. Si vous essayez de configurer un VPN de site à site entre AWS ou Azure sur votre site, vous devez utiliser les informations qu'AWS ou Azure vous donne de leur côté et utiliser le profil IPsec préconfiguré lors de la configuration d'un VPN de site à site de ce côté.

Pour cet exemple, nous allons sélectionner TestProfile comme profil IPsec.

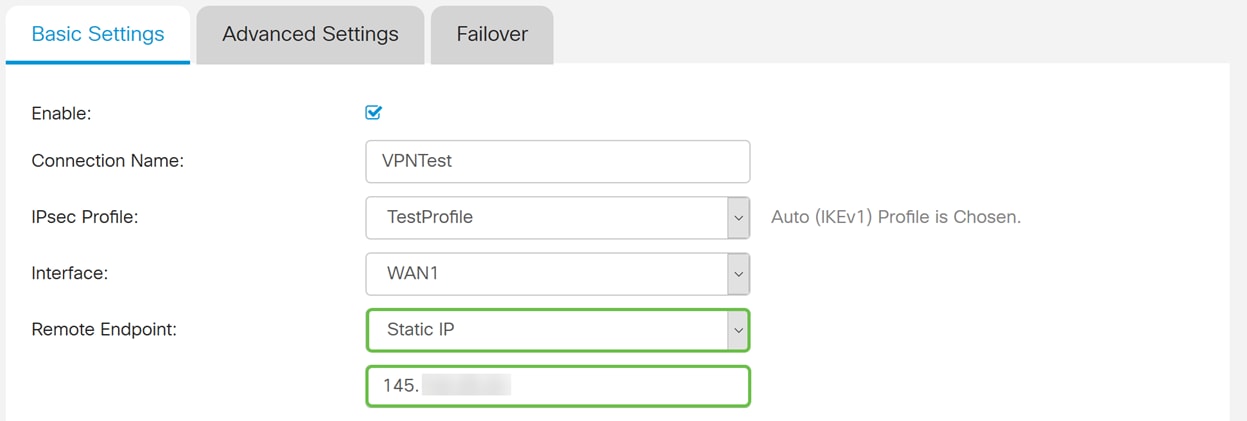

Étape 7. Dans le champ Interface, sélectionnez l'interface utilisée pour le tunnel. Dans cet exemple, nous utiliserons WAN1 comme interface.

Étape 8. Sélectionnez Static IP, Fully Qualified Domain Name (FQDN) ou Dynamic IP pour le point d'extrémité distant. Saisissez l'adresse IP ou le nom de domaine complet du point de terminaison distant en fonction de votre sélection.

Nous avons sélectionné Static IP et saisi notre adresse IP de point d'extrémité distant.

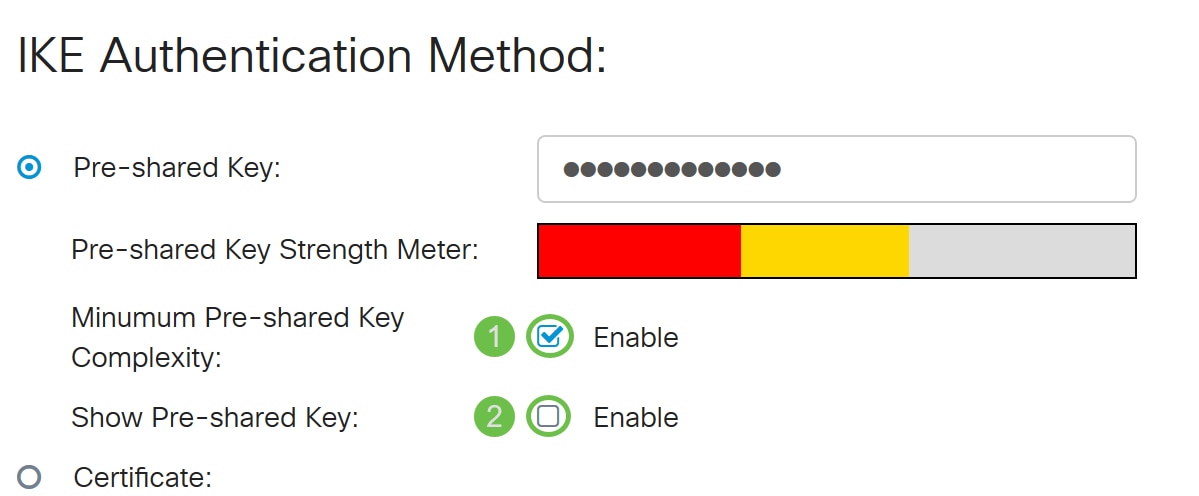

Configuration de la méthode d'authentification IKE

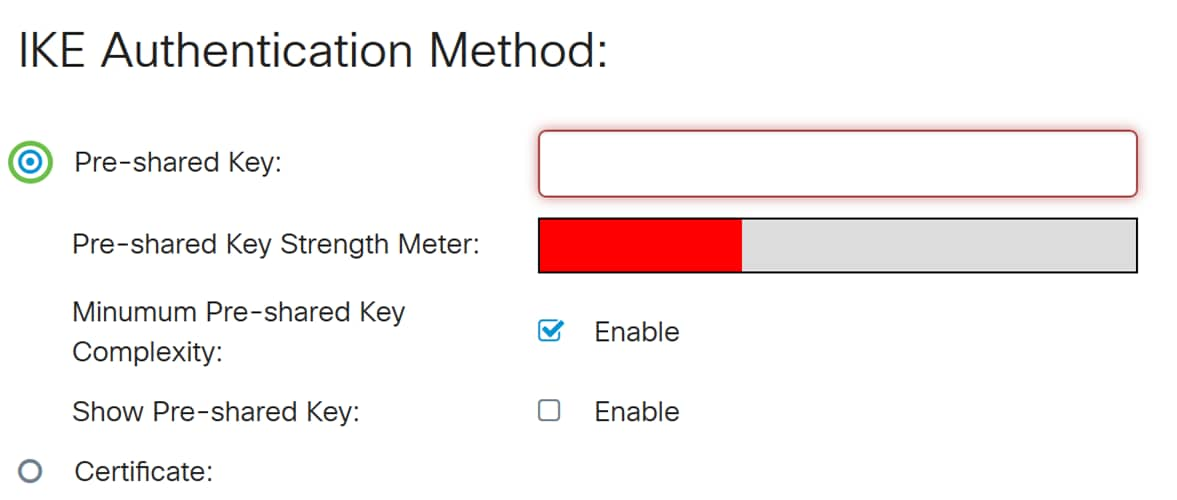

Étape 1. Sélectionnez Clé prépartagée ou Certificat.

Clé prépartagée : Les homologues IKE s'authentifient mutuellement en calculant et en envoyant un hachage de données comportant la clé pré-partagée. Les deux homologues doivent partager la même clé secrète. Si l'homologue récepteur est capable de créer le même hachage indépendamment à l'aide de sa clé pré-partagée, il authentifie l'autre homologue. Les clés pré-partagées ne s'adaptent pas correctement, car chaque homologue IPsec doit être configuré avec la clé pré-partagée de tous les autres homologues avec lesquels il établit une session.

Certificat: Le certificat numérique est un paquet qui contient des informations telles que l'identité d'un titulaire de certificat, y compris un nom ou une adresse IP, le numéro de série du certificat, la date d'expiration du certificat et une copie de la clé publique du titulaire de certificat. Le format de certificat numérique standard est défini dans la spécification X.509. X.509 version 3 définit la structure de données des certificats. Si vous avez sélectionné Certificat, assurez-vous que votre certificat signé est importé dans Administration > Certificat. Sélectionnez le certificat dans la liste déroulante pour local et distant.

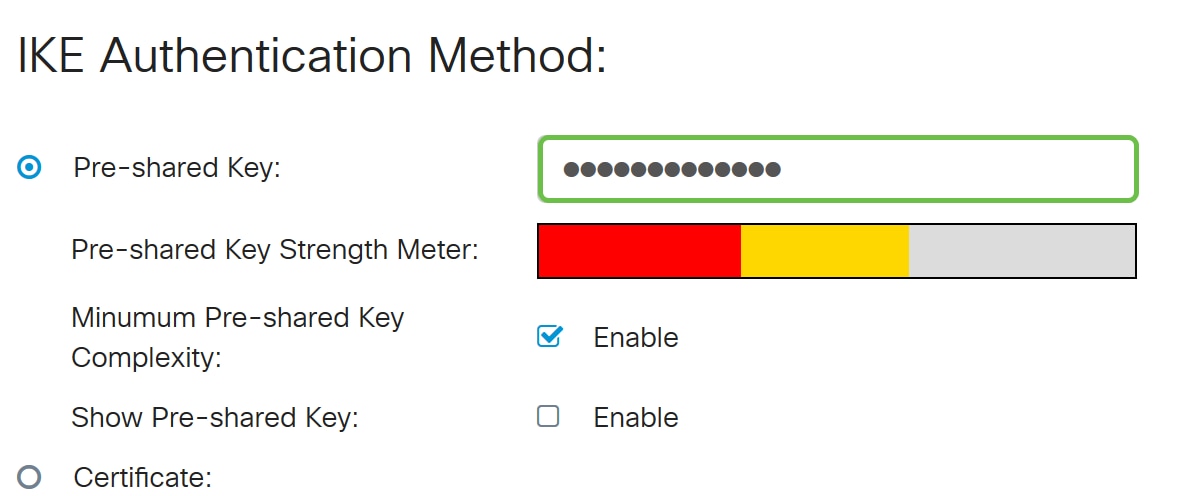

Pour cette démonstration, nous allons sélectionner Pre-shared key comme méthode d'authentification IKE.

Étape 2. Dans le champ Clé prépartagée, saisissez une clé prépartagée.

Note: Assurez-vous que le routeur distant utilise la même clé pré-partagée.

Étape 3. L'indicateur de puissance de clé pré-partagée montre la force de la clé pré-partagée à travers des barres colorées. Cochez Enable pour activer la complexité minimale de clé pré-partagée. La complexité de clé pré-partagée est vérifiée par défaut. Si vous souhaitez afficher la clé pré-partagée, cochez la case Activer.

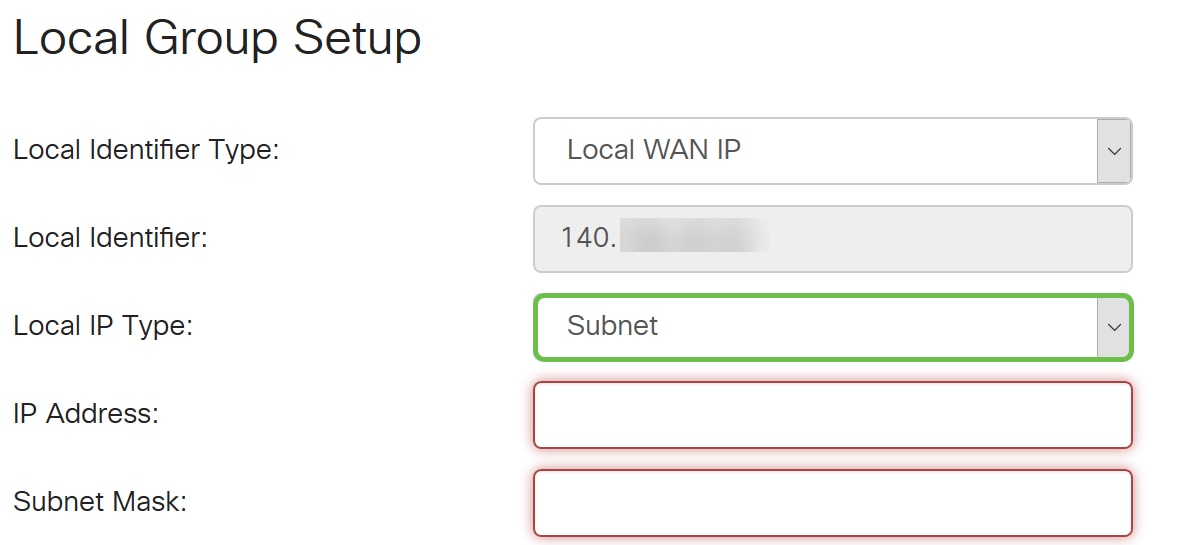

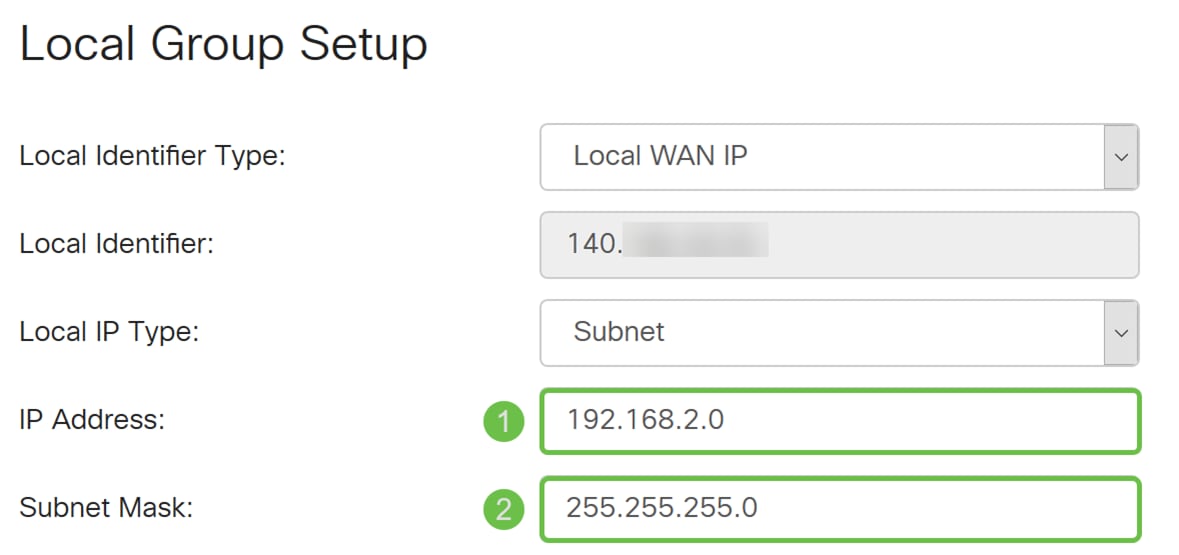

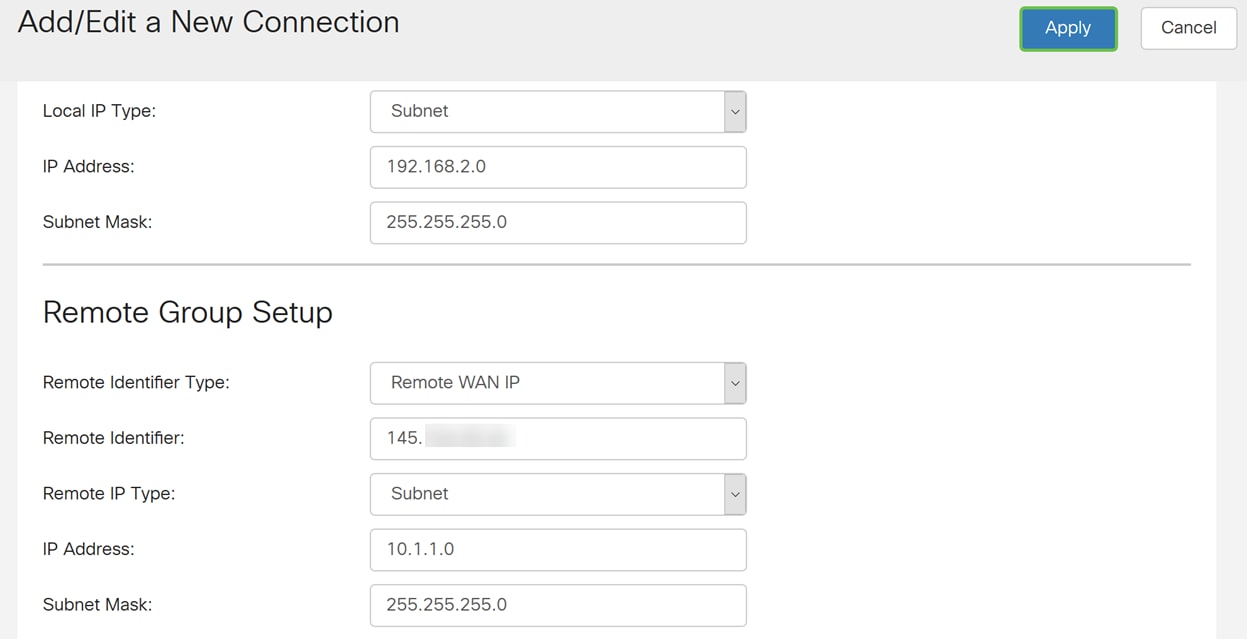

Configuration du groupe local

Étape 1. Sélectionnez Local WAN IP, IP Address, Local FQDN ou Local User FQDN dans la liste déroulante. Saisissez le nom d'identificateur ou l'adresse IP en fonction de votre sélection. Si vous avez sélectionné Local WAN IP, l'adresse IP WAN de votre routeur doit être saisie automatiquement.

Étape 2. Pour le type d'IP local, sélectionnez Subnet, Single, Any, IP Group ou GRE Interface dans la liste déroulante.

Dans cet exemple, Subnet a été choisi.

Étape 3. Saisissez l'adresse IP du périphérique qui peut utiliser ce tunnel. Saisissez ensuite le masque de sous-réseau.

Pour cette démonstration, nous allons entrer 192.168.2.0 comme adresse IP locale et 255.255.255.0 pour le masque de sous-réseau.

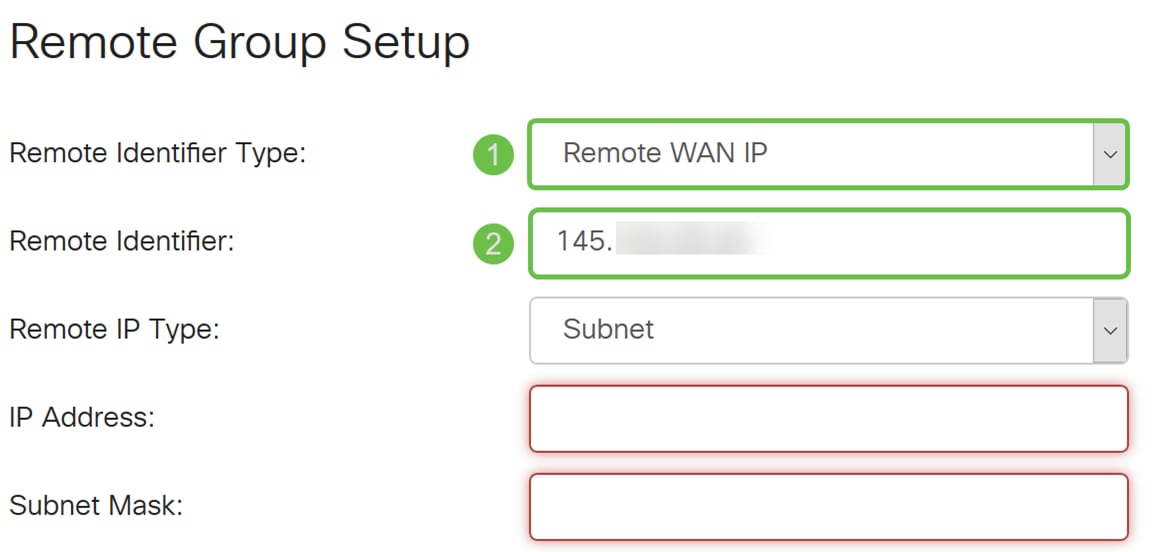

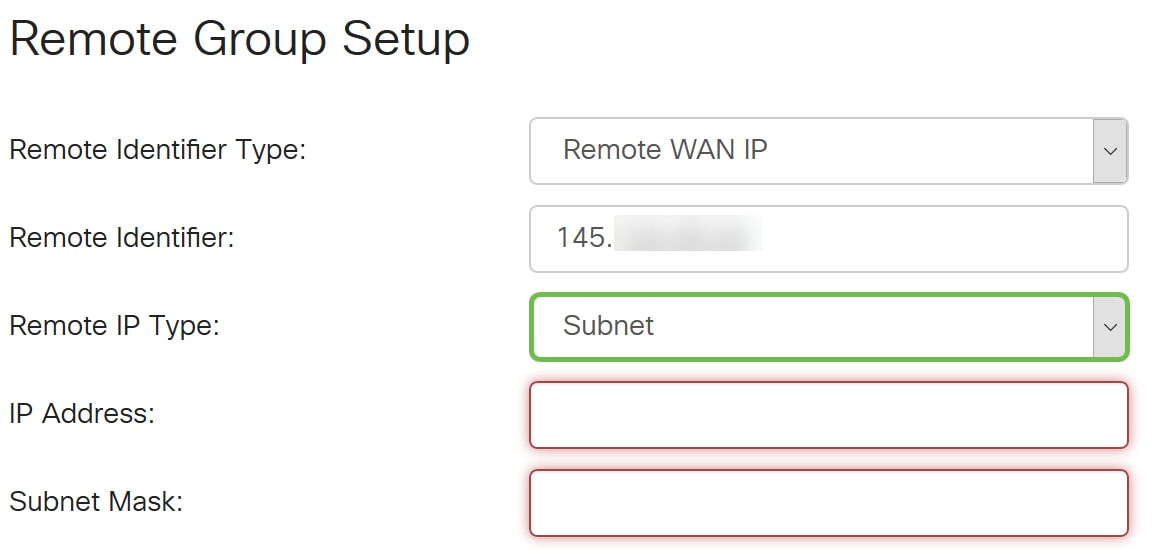

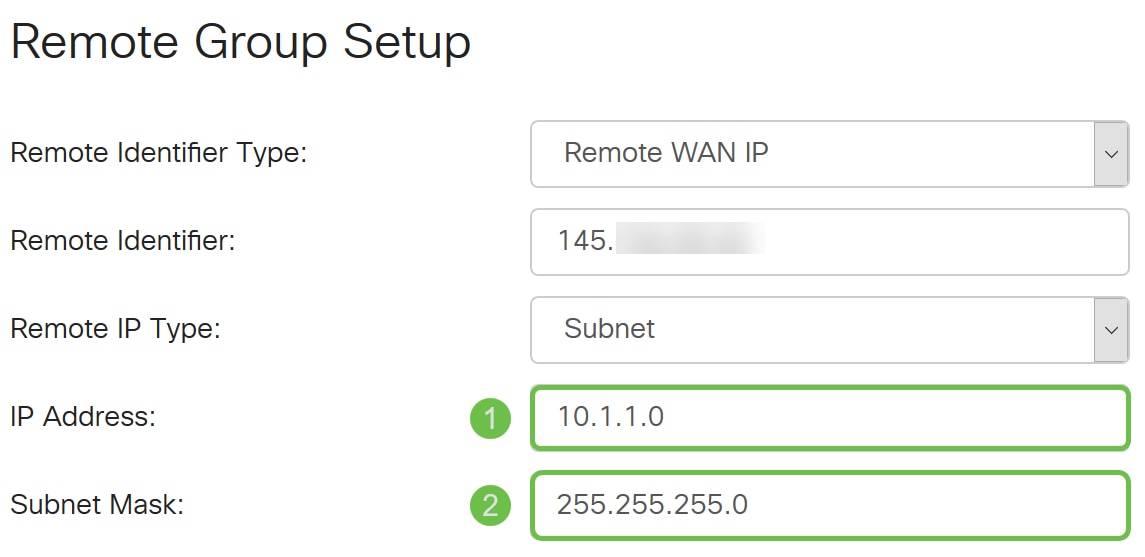

Configuration du groupe distant

Étape 1. Sélectionnez Remote WAN IP, Remote FQDN ou Remote User FQDN dans la liste déroulante. Saisissez le nom d'identificateur ou l'adresse IP en fonction de votre sélection.

Nous avons sélectionné Remote WAN IP comme Remote Identifier Type et avons saisi l'adresse IP du routeur distant.

Étape 2. Sélectionnez Subnet, Single, Any, IP Group dans la liste déroulante Remote IP Type.

Dans cet exemple, nous allons sélectionner Subnet.

Note: Si vous avez sélectionné Groupe IP comme type d'IP distant, une fenêtre contextuelle pour créer un nouveau groupe IP s'affiche.

Étape 3. Saisissez l'adresse IP et le masque de sous-réseau du périphérique qui peut utiliser ce tunnel.

Nous avons entré 10.1.1.0 pour l'adresse IP locale distante qui peut utiliser ce tunnel et le masque de sous-réseau 255.255.255.0.

Étape 4. Cliquez sur Apply pour créer une nouvelle connexion VPN site à site.

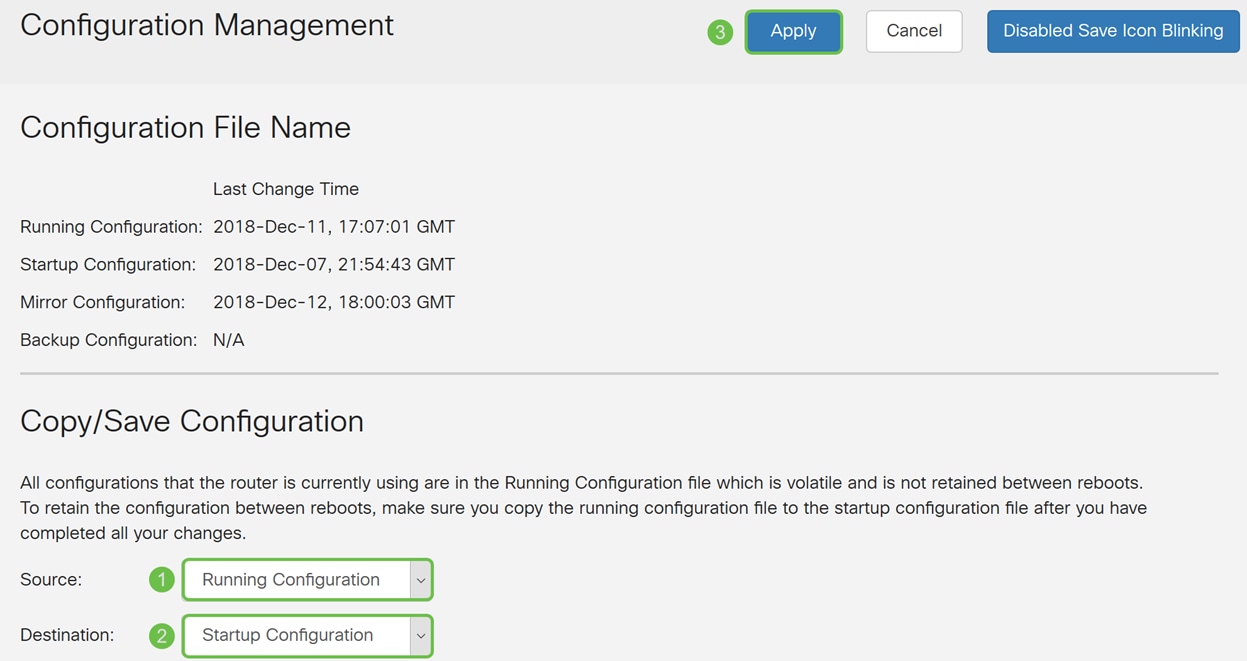

Toutes les configurations que vous avez entrées sur le routeur se trouvent dans le fichier de configuration en cours d'exécution, qui est volatile et n'est pas conservé entre les redémarrages.

Étape 5. En haut de la page, cliquez sur le bouton Enregistrer pour accéder à la gestion de la configuration pour enregistrer votre configuration en cours dans la configuration de démarrage. Il s'agit de conserver la configuration après un redémarrage.

Étape 6. Dans la gestion de la configuration, assurez-vous que la source est Configuration en cours et que la destination est Configuration de démarrage. Appuyez ensuite sur Apply pour enregistrer votre configuration en cours dans la configuration initiale. Le fichier de configuration initiale conserve maintenant toutes les configurations après un redémarrage.

Conclusion

Vous devez maintenant avoir ajouté une nouvelle connexion VPN de site à site pour votre routeur local. Vous devez configurer votre routeur distant (routeur B) à l'aide des informations inverses.

Commentaires

Commentaires