Configuration d'IKEv2 sur le routeur de la gamme RV34x

Objectif

L'objectif de ce document est de vous montrer comment configurer le profil IPsec avec IKEv2 sur les routeurs de la gamme RV34x.

Introduction

La version 1.0.02.16 du micrologiciel des routeurs de la gamme RV34x prend désormais en charge la version 2 d'IKEv2 (Internet Key Exchange Version 2) pour les VPN site à site et client à site. IKE est un protocole hybride qui implémente l’échange de clés Oakley et Skeme dans le cadre de l’ISAKMP (Internet Security Association and Key Management Protocol). IKE fournit l'authentification des homologues IPsec, négocie les clés IPsec et négocie les associations de sécurité IPsec.

IKEv2 utilise toujours le port UDP 500, mais certaines modifications doivent être signalées. La détection des homologues morts (DPD) est gérée différemment et est désormais intégrée. La négociation d'association de sécurité est réduite à 4 messages. Cette nouvelle mise à jour prend également en charge l'authentification EAP (Extensible Authentication Protocol), qui peut désormais tirer parti d'un serveur AAA et de la protection contre les dénis de service.

Le tableau ci-dessous illustre les différences entre IKEv1 et IKEv2

|

IKEv1 |

IKEv2 |

|

Négociation SA en deux phases (Mode principal contre mode dynamique) |

Négociation SA en phase unique (simplifiée) |

|

|

Prise en charge des certificats locaux/distants |

|

|

Meilleure gestion des collisions |

|

|

Mécanique de rafraîchissement améliorée |

|

|

NAT traversal intégré |

|

|

Prise en charge EAP pour les serveurs AAA |

IPsec garantit que vous avez une communication privée sécurisée sur Internet. Elle assure la confidentialité, l'intégrité et l'authenticité de deux hôtes ou plus pour la transmission d'informations sensibles sur Internet. IPsec est couramment utilisé dans un réseau privé virtuel (VPN) et est mis en oeuvre au niveau de la couche IP, ce qui permet d'ajouter de la sécurité à de nombreuses applications non sécurisées. Un VPN est utilisé pour fournir un mécanisme de communication sécurisé pour les données sensibles et les informations IP qui sont transmises via un réseau non sécurisé tel qu'Internet. Elle fournit également une solution flexible aux utilisateurs distants et à l'entreprise pour protéger les informations sensibles provenant d'autres parties sur le même réseau.

Pour que les deux extrémités d'un tunnel VPN soient correctement chiffrées et établies, elles doivent toutes deux s'entendre sur les méthodes de chiffrement, de déchiffrement et d'authentification. Un profil IPsec est la configuration centrale dans IPsec qui définit les algorithmes tels que le chiffrement, l'authentification et le groupe Diffie-Hellman (DH) pour la négociation des phases I et II en mode automatique ainsi qu'en mode de saisie manuelle. La phase I établit les clés pré-partagées pour créer une communication authentifiée sécurisée. La phase II est l’étape au cours de laquelle le trafic est chiffré. Vous pouvez configurer la plupart des paramètres IPsec, tels que le protocole (Encapsulation Security Payload (ESP)), l'en-tête d'authentification (AH), le mode (tunnel, transport), les algorithmes (chiffrement, intégrité, Diffie-Hellman), Perfect Forward Secrecy (PFS), la durée de vie SA et le protocole de gestion de clé (Internet Key Exchange (IKE) - IKEv1 et IKEv2).

Pour plus d'informations sur la technologie Cisco IPsec, cliquez sur ce lien : Présentation de la technologie Cisco IPSec.

Il est important de noter que lorsque vous configurez un VPN site à site, le routeur distant requiert la même configuration de profil IPsec que votre routeur local.

Vous trouverez ci-dessous un tableau de la configuration du routeur local et du routeur distant. Dans ce document, nous allons configurer le routeur local à l’aide du routeur A.

|

Champs |

Routeur local (Routeur A) |

Routeur distant (Routeur B) |

|

Nom du profil |

HomeOffice |

BureauDistant |

|

Mode de frappe |

« Auto » |

« Auto » |

|

Version IKE |

IKEv2 |

IKEv2 |

|

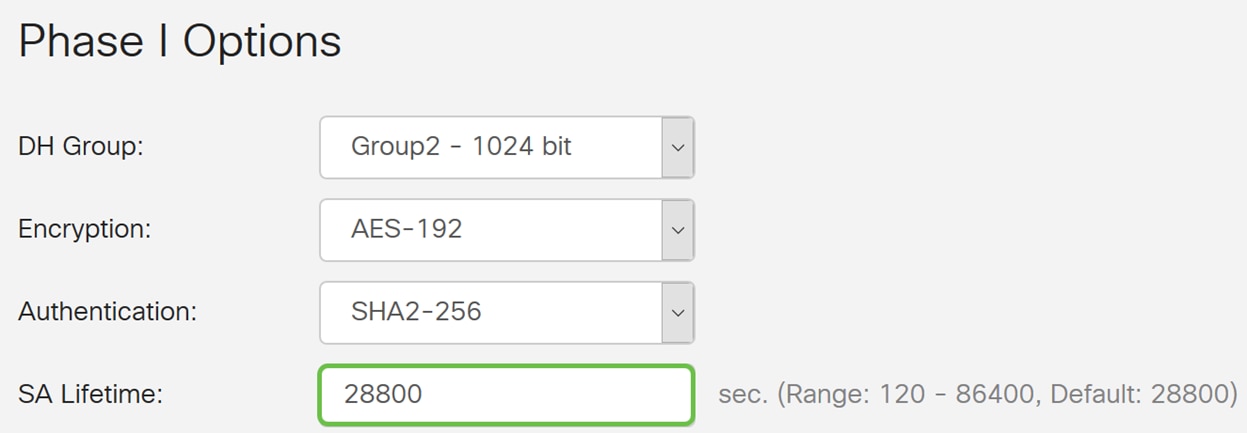

Options de la phase I |

Options de la phase I |

Options de la phase I |

|

Groupe DH |

Groupe 2 - 1 024 bits |

Groupe 2 - 1 024 bits |

|

Chiffrement |

AES-192 |

AES-192 |

|

Authentification |

SHA2-256 |

SHA2-256 |

|

SA Lifetime |

28800 |

28800 |

|

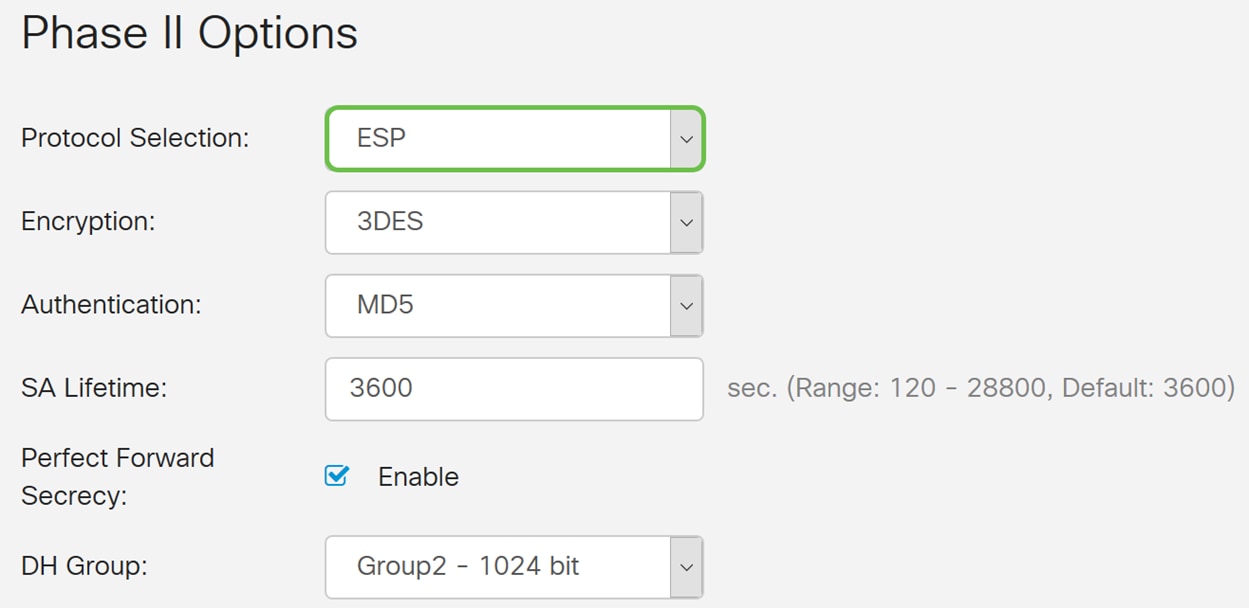

Options de la phase II |

Options de la phase II |

Options de la phase II |

|

Sélection du protocole |

ESP |

ESP |

|

Chiffrement |

AES-192 |

AES-192 |

|

Authentification |

SHA2-256 |

SHA2-256 |

|

SA Lifetime |

3600 |

3600 |

|

Confidentialité parfaite |

Activée |

Activée |

|

Groupe DH |

Groupe 2 - 1 024 bits |

Groupe 2 - 1 024 bits |

Pour savoir comment configurer un VPN site à site sur le RV34x, cliquez sur le lien suivant : Configuration d'un VPN de site à site sur le RV34x.

Périphériques pertinents

· RV34x

Version du logiciel

·1.0.02.16

Configuration du profil IPsec avec IKEv2

Étape 1. Connectez-vous à la page de configuration Web de votre routeur local (routeur A).

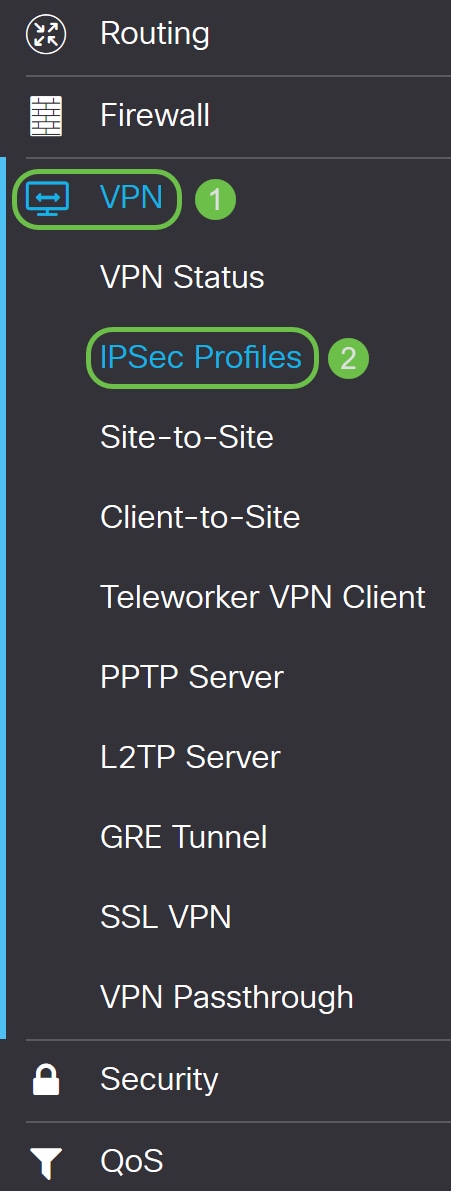

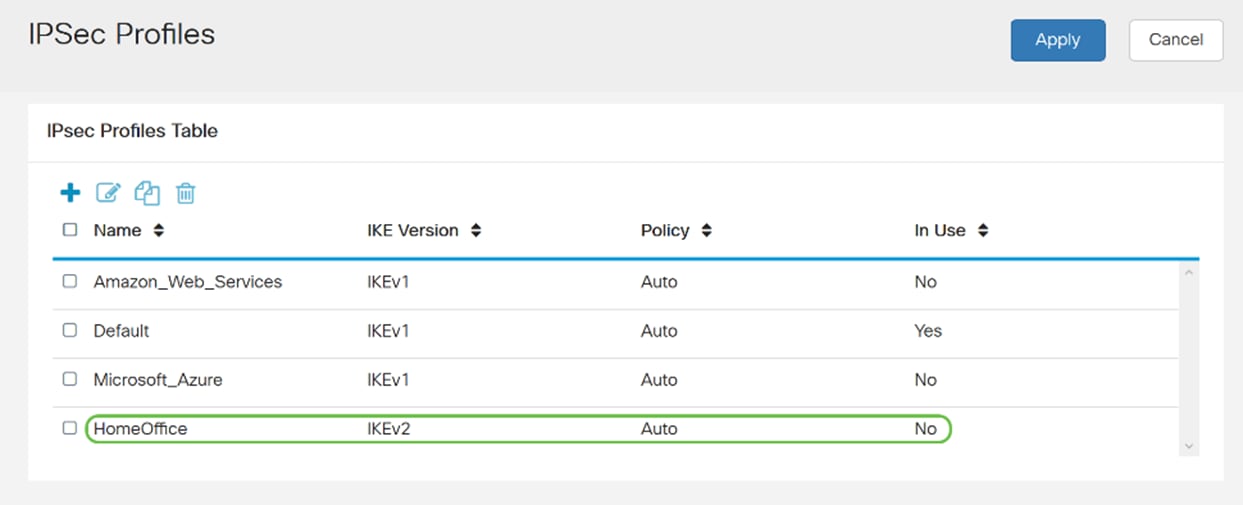

Étape 2. Accédez à VPN > IPSec Profiles.

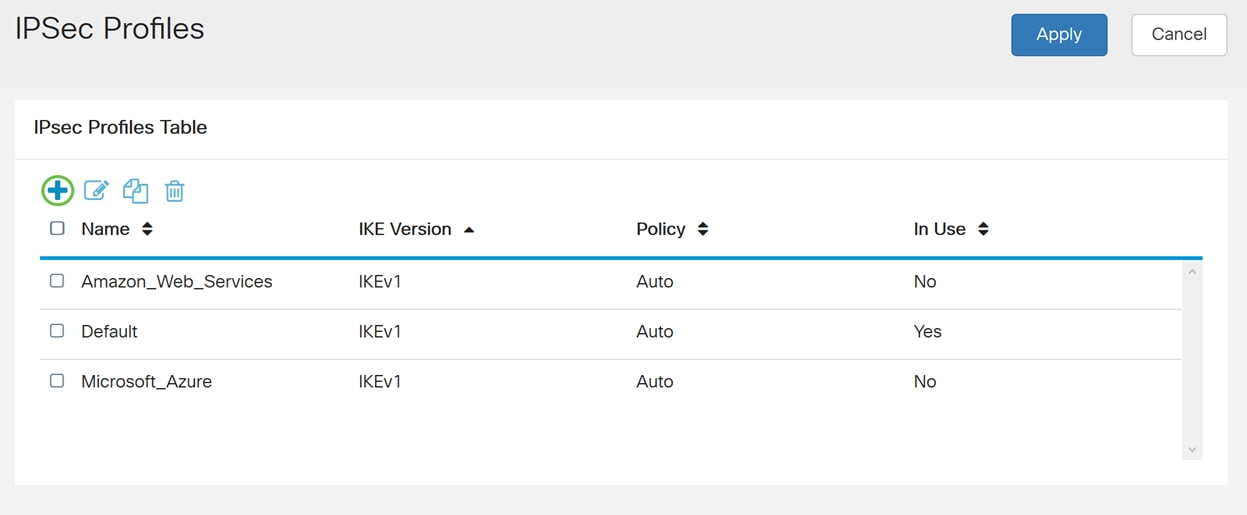

Étape 3. Dans le tableau Profils IPSec, cliquez sur Ajouter pour créer un nouveau profil IPsec. Il existe également des options pour modifier, supprimer ou cloner un profil. Le clonage d'un profil vous permet de dupliquer rapidement un profil qui existe déjà dans la table des profils IPsec. Si vous devez créer plusieurs profils avec la même configuration, le clonage vous fera gagner du temps.

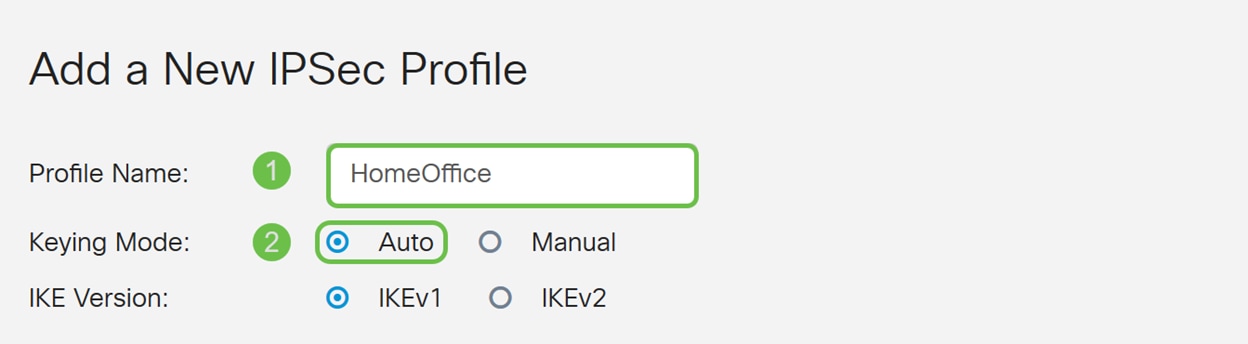

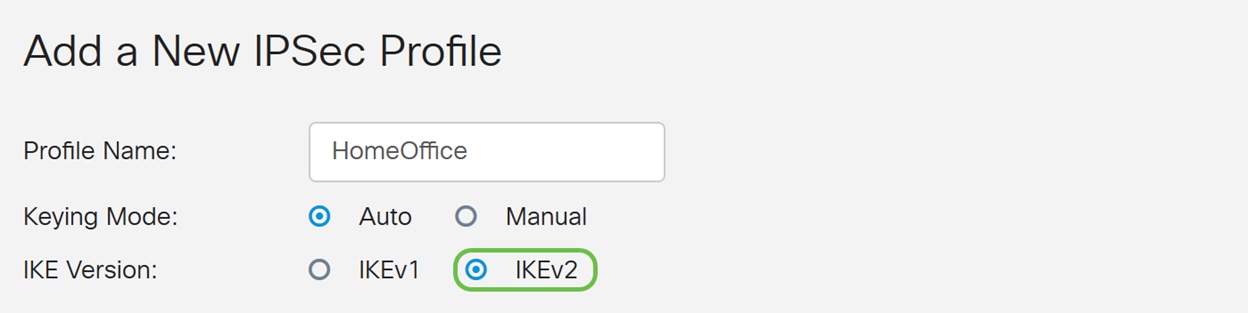

Étape 4. Entrez un nom de profil et sélectionnez le mode de frappe (Auto ou Manual). Le nom du profil ne doit pas nécessairement correspondre à celui de votre autre routeur, mais le mode de génération de clé doit correspondre.

HomeOffice est entré en tant que nom de profil.

Auto est sélectionné pour Keying Mode.

Étape 5. Choisissez IKEv1 ou IKEv2 comme version IKE. IKE est un protocole hybride qui implémente l'échange de clés Oakley et Skeme à l'intérieur du cadre ISAKMP. Oakley et Skeme définissent tous deux comment dériver le matériel de génération de clé authentifié, mais Skeme inclut également un rafraîchissement rapide des clés. IKEv2 est plus efficace, car il prend moins de paquets pour effectuer les échanges de clés et prend en charge davantage d'options d'authentification, tandis que IKEv1 n'effectue que l'authentification basée sur une clé partagée et un certificat.

Dans cet exemple, IKEv2 a été sélectionné comme version IKE.

Remarque : Si vos périphériques prennent en charge IKEv2, il est recommandé d'utiliser IKEv2. Si vos périphériques ne prennent pas en charge IKEv2, utilisez IKEv1.

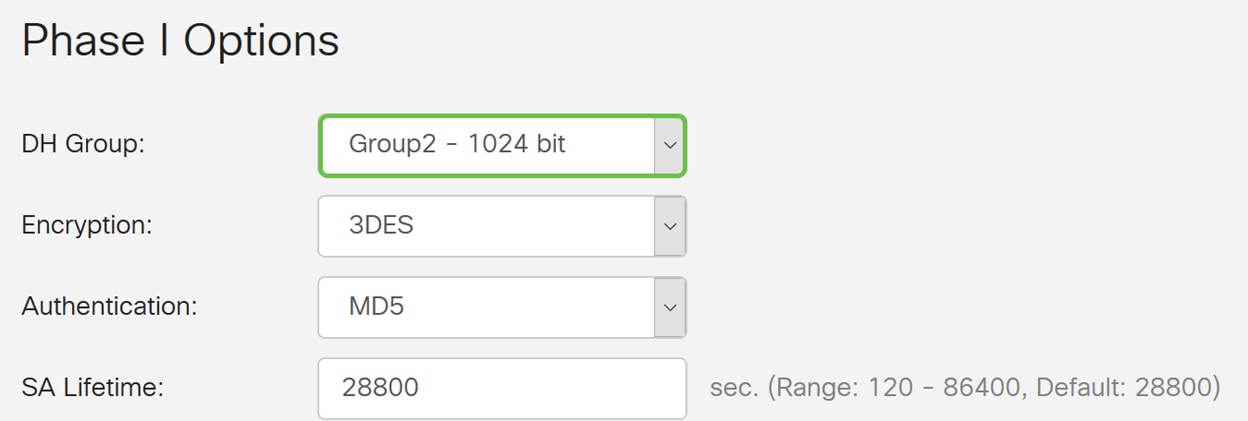

Étape 6. Phase I configure et échange les clés que vous utiliserez pour chiffrer les données de la phase II. Dans la section Phase I, sélectionnez un groupe DH. DH est un protocole d'échange de clés, avec deux groupes de longueurs de clés primaires différentes, Groupe 2 - 1024 bits et Groupe 5 - 1536 bits.

Groupe 2 - 1024 bits a été sélectionné pour cette démonstration.

Remarque : Pour une vitesse plus rapide et une sécurité plus faible, choisissez Groupe 2. Pour une vitesse plus lente et une sécurité plus élevée, choisissez Groupe 5. Le groupe 2 est sélectionné par défaut.

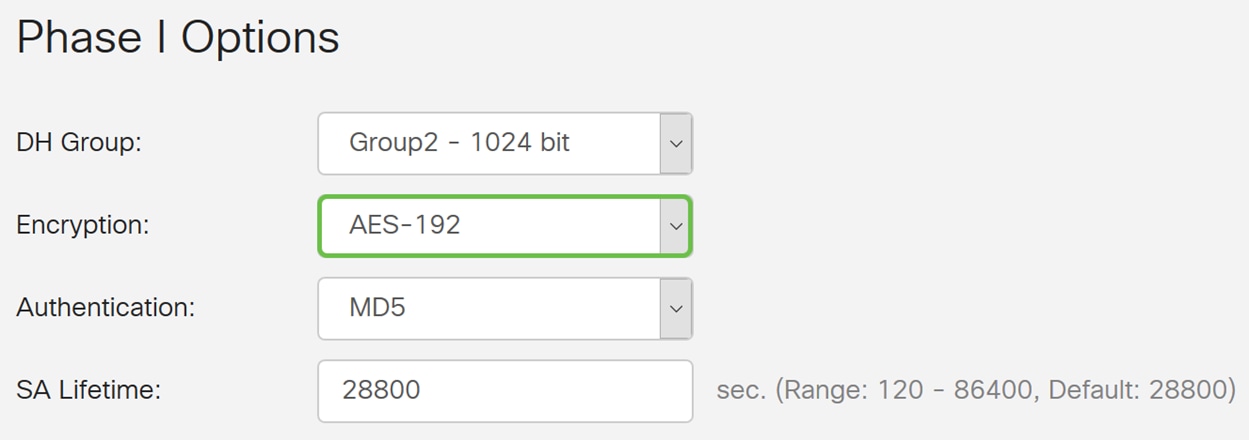

Étape 7. Sélectionnez une option de cryptage (3DS, AES-128, AES-192 ou AES-256) dans la liste déroulante. Cette méthode détermine l'algorithme utilisé pour chiffrer et déchiffrer les paquets ESP/ISAKMP. La norme 3DES (Triple Data Encryption Standard) utilise le chiffrement DES trois fois, mais il s'agit désormais d'un algorithme hérité qui ne doit être utilisé que lorsqu'il n'existe pas d'autre solution, car il offre toujours un niveau de sécurité marginal mais acceptable. Les utilisateurs ne doivent l'utiliser que si elle est nécessaire pour la rétrocompatibilité, car elle est vulnérable à certaines attaques de type « blocage/collision ». Advanced Encryption Standard (AES) est un algorithme cryptographique conçu pour être plus sécurisé que DES. AES utilise une taille de clé plus importante, ce qui garantit que la seule approche connue pour décrypter un message est qu'un intrus essaie toutes les clés possibles. Il est recommandé d'utiliser AES si votre périphérique peut le prendre en charge.

Dans cet exemple, nous avons sélectionné AES-192 comme option de cryptage.

Remarque : Cliquez sur les liens hypertexte pour obtenir des informations supplémentaires sur la configuration de la sécurité pour les VPN avec IPsec ou le cryptage de nouvelle génération.

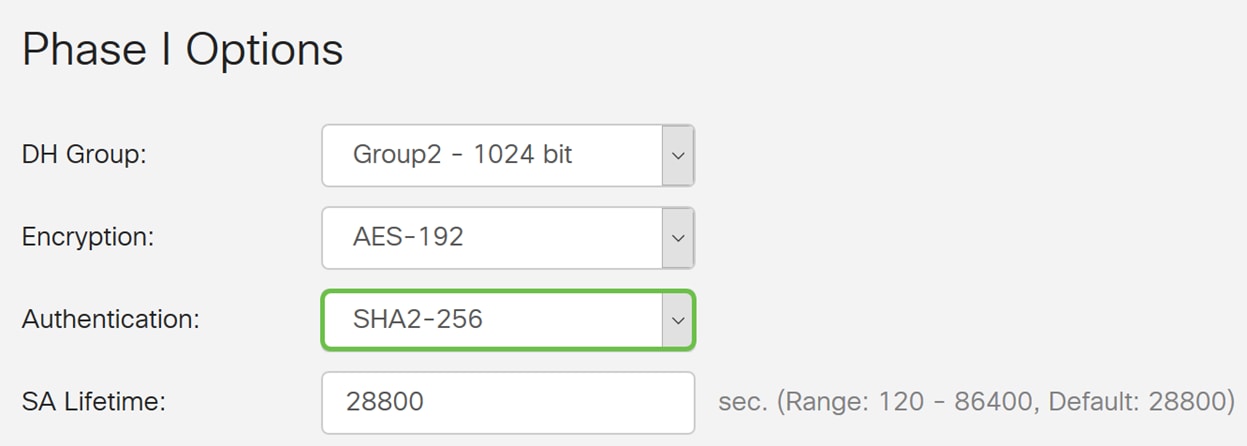

Étape 8. La méthode d’authentification détermine comment les paquets d’en-tête ESP sont validés. Il s'agit de l'algorithme de hachage utilisé dans l'authentification pour valider que les côtés A et B sont réellement ce qu'ils prétendent être. MD5 est un algorithme de hachage unidirectionnel qui produit un condensé de 128 bits et est plus rapide que SHA1. SHA1 est un algorithme de hachage unidirectionnel qui produit un condensé de 160 bits tandis que SHA2-256 produit un condensé de 256 bits. SHA2-256 est recommandé car il est plus sécurisé. Assurez-vous que les deux extrémités du tunnel VPN utilisent la même méthode d'authentification. Sélectionnez une authentification (MD5, SHA1 ou SHA2-256).

SHA2-256 a été sélectionné pour cet exemple.

Étape 9. La durée de vie de l’association de sécurité vous indique la durée pendant laquelle une association de sécurité IKE est active dans cette phase. Lorsque la SA expire après la durée de vie respective, une nouvelle négociation commence pour une nouvelle. La plage est comprise entre 120 et 86400 et la valeur par défaut est 28800.

Nous utiliserons la valeur par défaut de 28800 secondes comme durée de vie SA pour la phase I.

Remarque : Il est recommandé que la durée de vie de votre SA au cours de la phase I soit plus longue que la durée de vie de votre SA au cours de la phase II. Si vous raccourcissez la phase I par rapport à la phase II, vous devrez alors renégocier le tunnel en avant et en arrière fréquemment par opposition au tunnel de données. Le tunnel de données est ce qui nécessite plus de sécurité, il est donc préférable d'avoir une durée de vie plus courte dans la Phase II que dans la Phase I.

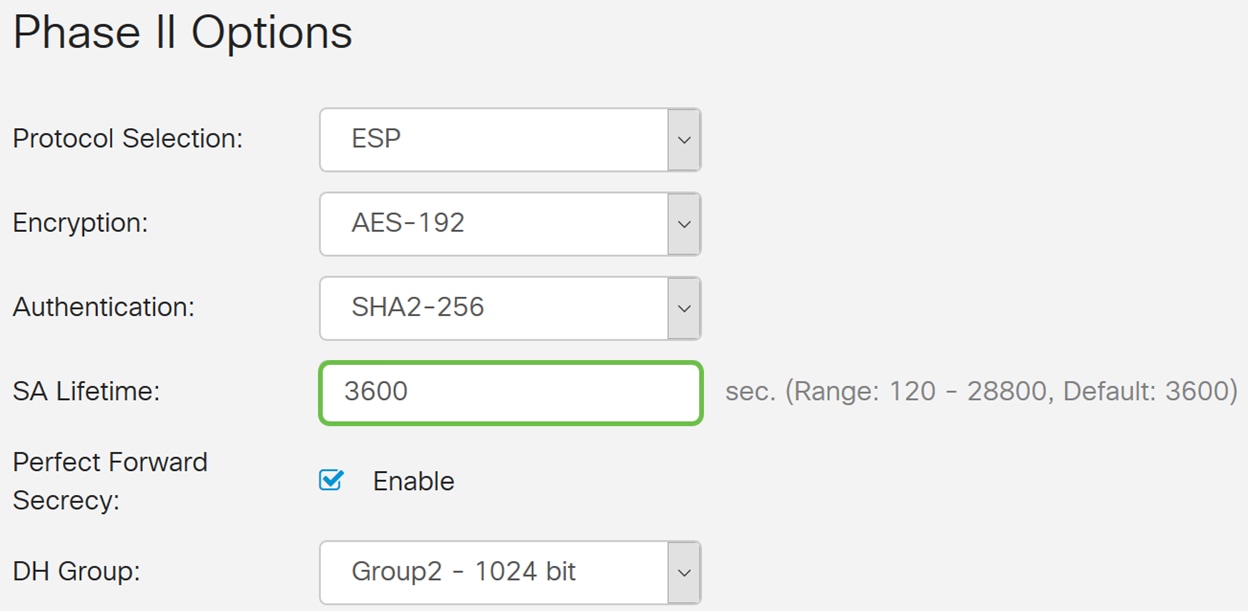

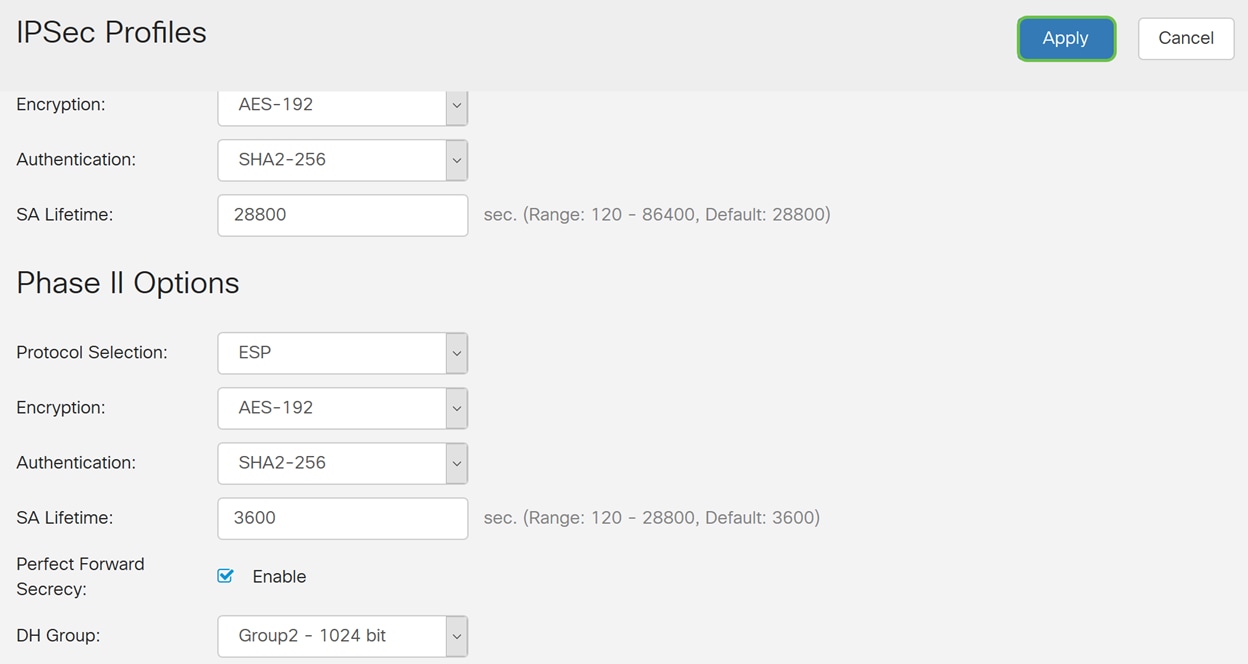

Étape 10. La phase II consiste à chiffrer les données qui sont transmises d’avant en arrière. Dans Phase 2 Options, sélectionnez un protocole dans la liste déroulante :

· Encapsulating Security Payload (ESP) : sélectionnez ESP pour le cryptage des données et saisissez le cryptage.

· Authentication Header (AH) : sélectionnez cette option pour l'intégrité des données dans les situations où les données ne sont pas secrètes, c'est-à-dire qu'elles ne sont pas chiffrées mais doivent être authentifiées. Elle sert uniquement à valider la source et la destination du trafic.

Dans cet exemple, nous allons utiliser ESP comme sélection de protocole.

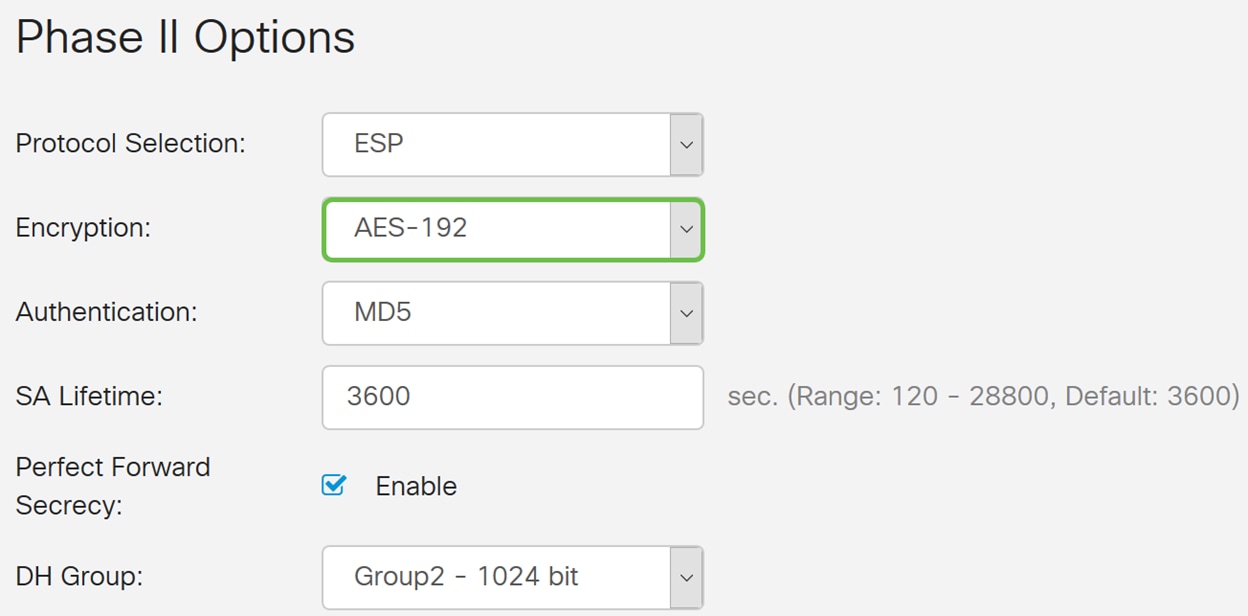

Étape 11. Sélectionnez une option de cryptage (3DES, AES-128, AES-192, ou AES-256) dans la liste déroulante. Cette méthode détermine l'algorithme utilisé pour chiffrer et déchiffrer les paquets ESP/ISAKMP.

Dans cet exemple, nous allons utiliser AES-192 comme option de cryptage.

Remarque : Cliquez sur les liens hypertexte pour obtenir des informations supplémentaires sur la configuration de la sécurité pour les VPN avec IPsec ou le cryptage de nouvelle génération.

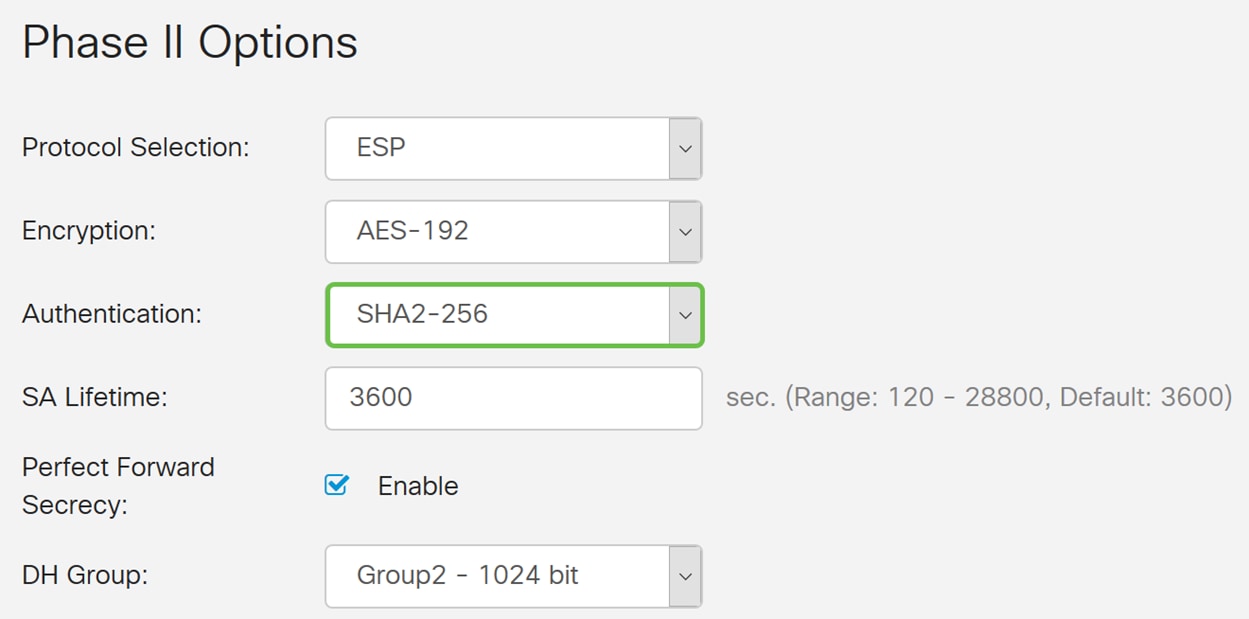

Étape 12. La méthode d’authentification détermine comment les paquets d’en-tête ESP (Encapsulating Security Payload Protocol) sont validés. Sélectionnez une authentification (MD5, SHA1 ou SHA2-256).

SHA2-256 a été sélectionné pour cet exemple.

Étape 13. Entrez la durée pendant laquelle un tunnel VPN (SA IPsec) est actif au cours de cette phase. La valeur par défaut de la phase 2 est de 3 600 secondes. Nous allons utiliser la valeur par défaut pour cette démonstration.

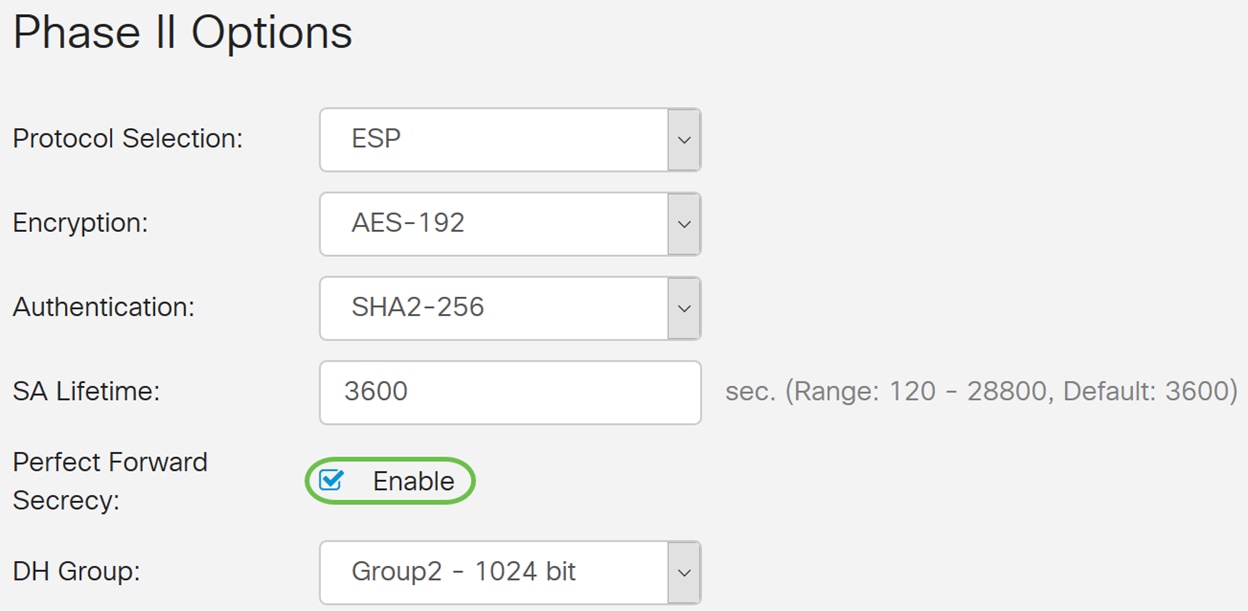

Étape 14. Cochez la case Enable pour activer la confidentialité de transmission parfaite. Lorsque le protocole PFS (Perfect Forward Secrecy) est activé, la négociation IKE Phase 2 génère de nouveaux éléments clés pour le cryptage et l'authentification du trafic IPsec. PFS est utilisé pour améliorer la sécurité des communications transmises sur Internet à l’aide de la cryptographie à clé publique. Ceci est recommandé si votre périphérique peut le prendre en charge.

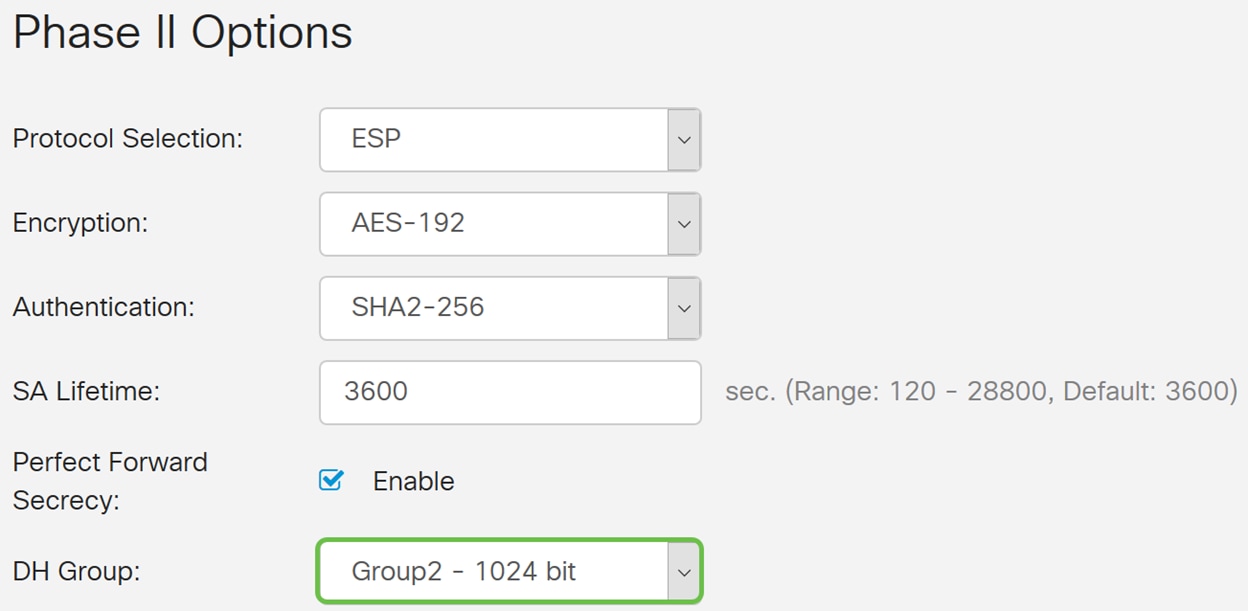

Étape 15. Sélectionnez un groupe Diffie-Hellman (DH). DH est un protocole d’échange de clés, avec deux groupes de longueurs de clés principales différentes, Groupe 2 - 1024 bits et Groupe 5 - 1536 bits. Nous avons sélectionné Groupe 2 - 1024 bits pour cette démonstration.

Remarque : Pour une vitesse et une sécurité plus rapides, choisissez Groupe 2. Pour une vitesse et une sécurité plus lentes, choisissez Groupe 5. Le groupe 2 est sélectionné par défaut.

Étape 16. Cliquez sur Apply pour ajouter un nouveau profil IPsec.

Étape 17. Après avoir cliqué sur Apply, votre nouveau profil IPsec doit être ajouté.

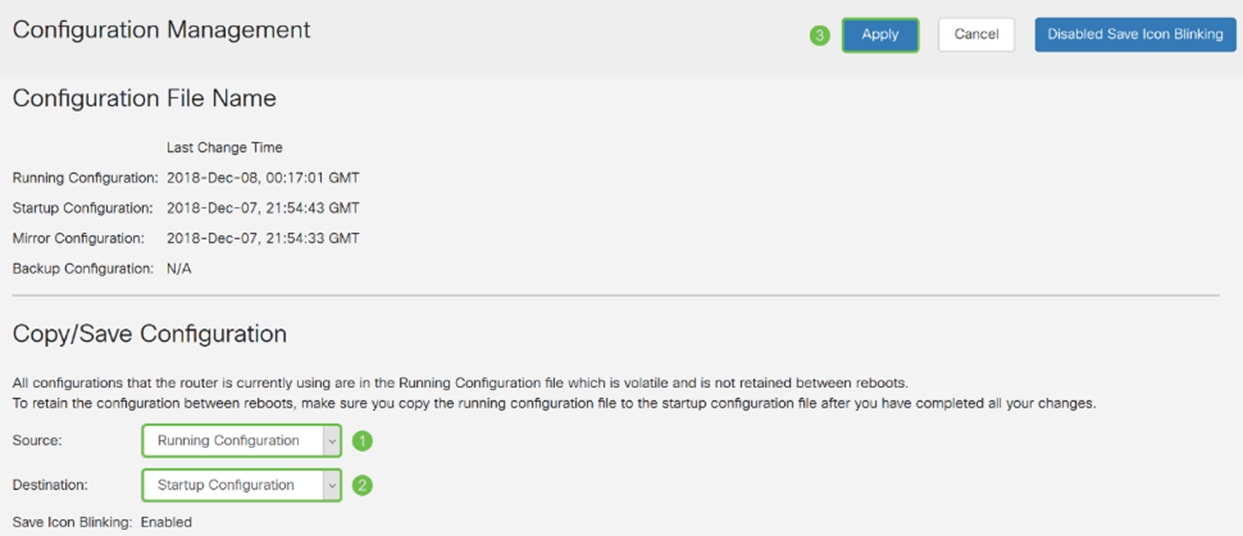

Étape 18. En haut de la page, cliquez sur l’icône Save pour accéder à Configuration Management et enregistrer votre configuration en cours dans la configuration initiale. Ceci permet de conserver la configuration entre les redémarrages.

![]()

Étape 19. Dans la Gestion de la configuration, vérifiez que la source est en cours d’exécution et que la destination est la configuration initiale. Appuyez ensuite sur Apply pour enregistrer votre configuration en cours dans la configuration initiale. Toutes les configurations actuellement utilisées par le routeur se trouvent dans le fichier de configuration en cours, qui est volatile et n'est pas conservé entre les redémarrages. La copie du fichier de configuration en cours dans le fichier de configuration initiale conserve toute la configuration entre les redémarrages.

Étape 20. Suivez à nouveau toutes les étapes pour configurer le routeur B.

Conclusion

Vous devriez maintenant avoir créé un nouveau profil IPsec avec IKEv2 comme version IKE pour les deux routeurs. Vous êtes prêt à configurer un VPN de site à site.

Commentaires

Commentaires