策略集

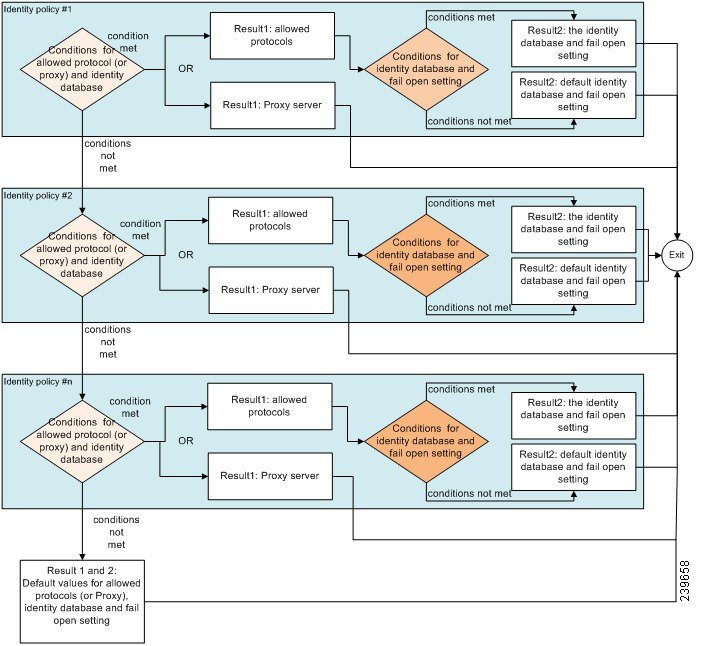

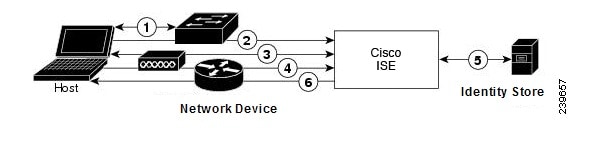

思科 ISE 是基于策略的网络访问控制解决方案,可提供网络访问策略集,允许您管理多个不同的网络访问用例,如无线、有线、访客和客户端调配。通过策略集(网络访问集和设备管理集),您可以对同一集合内的身份验证策略和授权策略进行逻辑分组。您可以基于区域具有若干策略集,例如基于位置、访问类型和类似参数的策略集。安装思科 ISE 时,始终有一个定义的策略集,即默认策略集,默认策略集包含预定义和默认的身份验证、授权和例外策略规则。

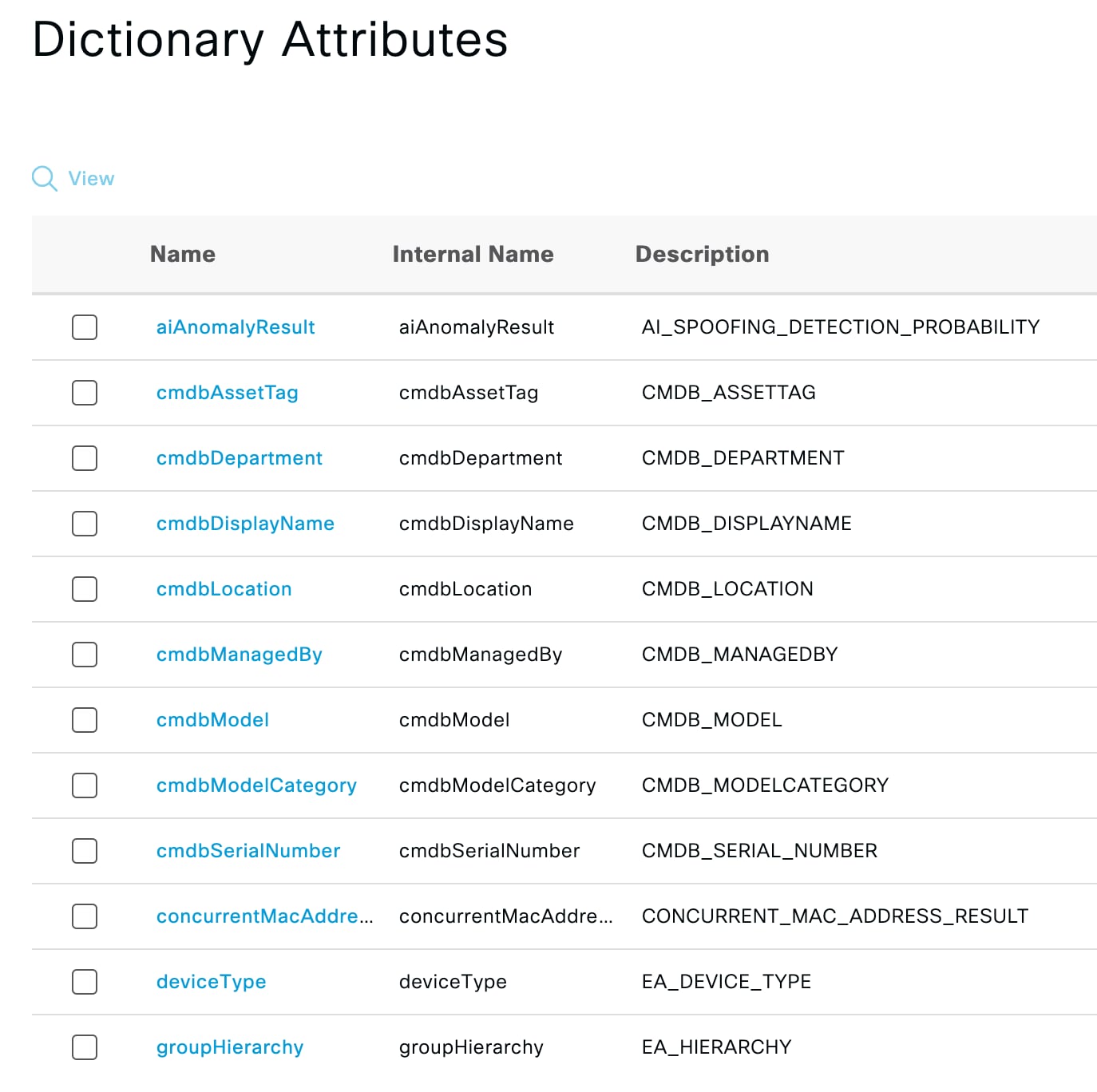

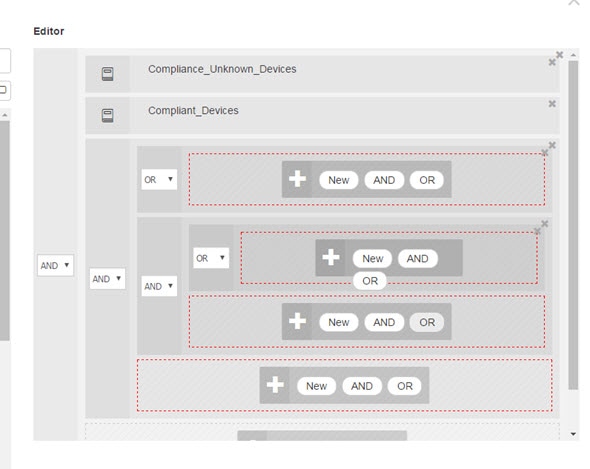

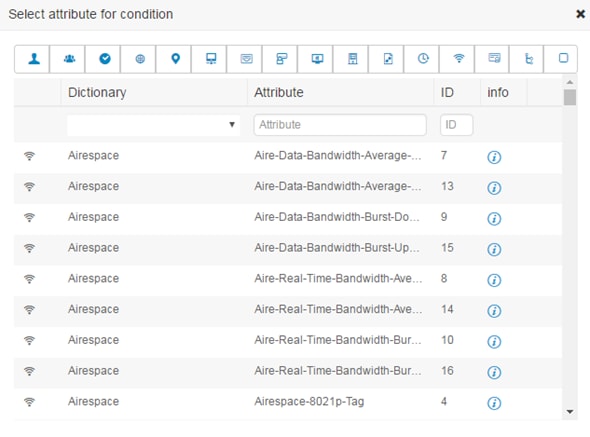

创建策略集时,可以配置这些规则(使用条件和结果进行配置),以便选择策略集级别的网络访问服务、身份验证策略级别的身份源,以及授权策略级别的网络权限。从适用于不同供应商的思科 ISE 支持的字典中,可以使用任何属性定义一个或多个条件。思科 ISE 允许您将条件创建为单个策略元素。

每个策略集用于与网络设备进行通信的网络访问服务是在该策略集的顶层定义的。网络访问服务包括:

-

允许的协议 - 为处理初始请求和协议协商而配置的协议。

-

代理服务 - 将请求发送至外部 RADIUS 服务器进行处理。

注 |

从,您还可以为策略集选择相关的 TACACS 服务器序列。使用 TACACS 服务器序列可配置要处理的 TACACS 代理服务器序列。 |

策略集按层次结构进行配置,其中位于策略集顶层的规则(可从 策略集 表中查看)适用于整个策略集,并先于其余策略和例外规则进行匹配。此后,按以下顺序应用集合的规则:

-

身份验证策略规则

-

本地策略例外

-

全局策略例外

-

授权策略规则

注 |

对于网络访问和设备管理策略,策略集功能是相同的。在使用 网络访问 和 设备管理 工作中心时,可以应用本章中介绍的所有流程。本章专门讨论网络访问工作中心策略集。 在思科 ISE GUI 中,单击菜单 图标 ( |

|

有关从 WLC 使用 RADIUS 结果的信息,请参阅 WLC Called-Station-ID(Radius 身份验证和记账配置)。 |

,查看并选择不同的操作:

,查看并选择不同的操作:

,以便访问所有策略集详细信息并创建身份验证和授权策略以及策略例外。

,以便访问所有策略集详细信息并创建身份验证和授权策略以及策略例外。

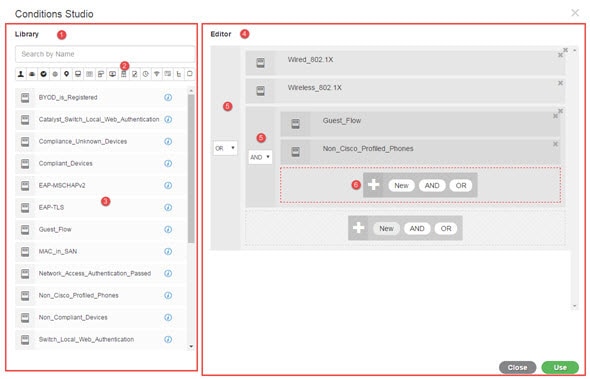

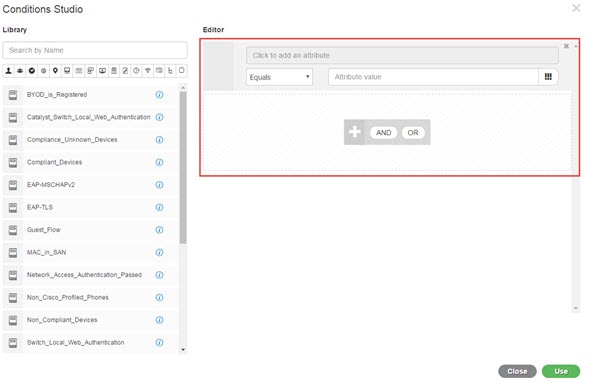

。Conditions Studio 将打开。有关详细信息,请参阅

。Conditions Studio 将打开。有关详细信息,请参阅 ,选择

,选择

表示,原因是条件可以与多个类别相关联。

表示,原因是条件可以与多个类别相关联。

反馈

反馈