管理门户

|

1 |

菜单图标 |

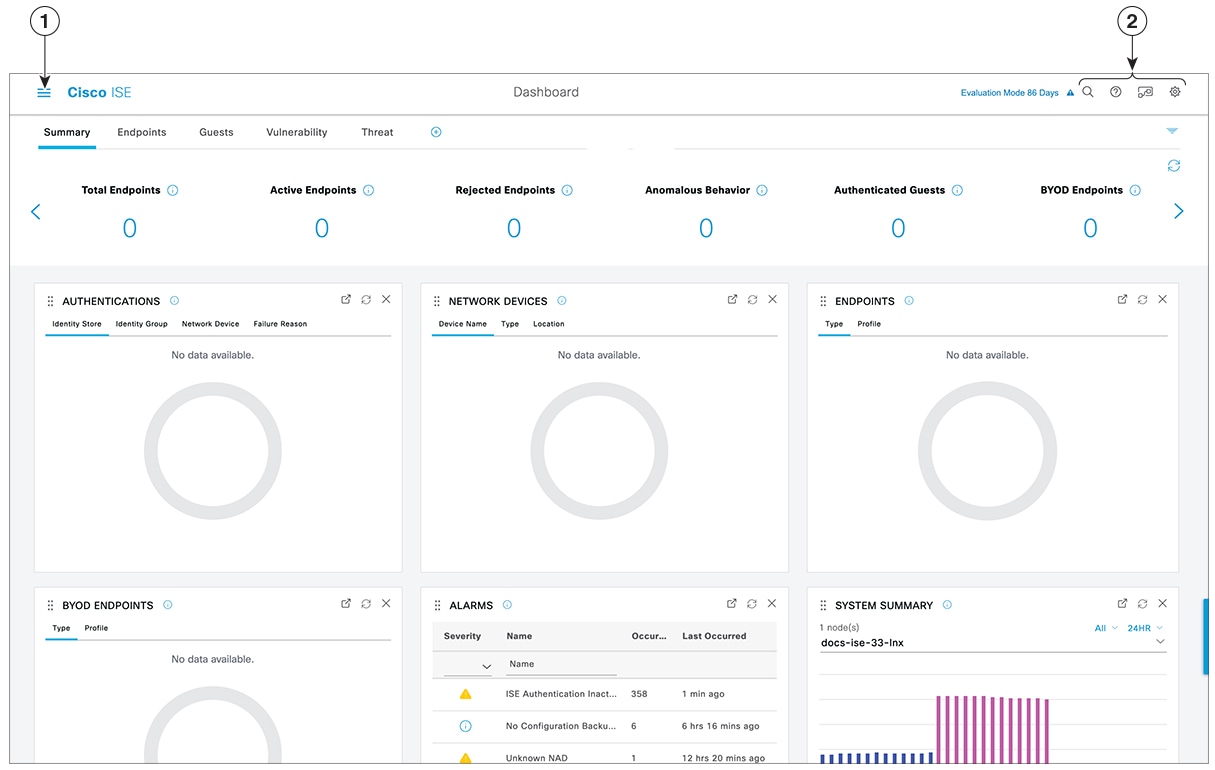

点击包含以下菜单的滑入式窗口的菜单 (Menu) 图标 (

|

|

2 |

右上角菜单图标 |

|

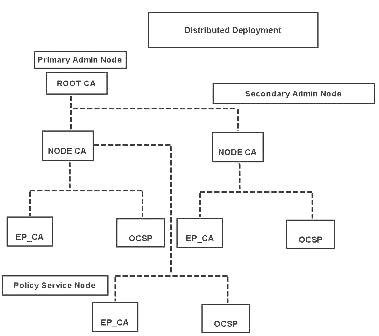

思科 ISE 主页控制板

思科 ISE 主页控制板显示对于有效地进行监控和故障排除很重要的综合性相关统计数据。控制板元素通常显示 24 小时内的活动。下图是思科 ISE 控制板上提供的一些信息示例。仅可以在主策略管理节点 (PAN) 门户上查看思科 ISE 控制板数据。

主页有五个显示思科 ISE 数据的默认控制板。其中每个控制板都有多个预定义的 Dashlet。

-

摘要 (Summary):此控制板包含线性指标 Dashlet、饼形图 Dashlet 和列表 Dashlet。指标 Dashlet 不可配置。默认情况下,此控制板包含状态 (Status)、终端 (Endpoints)、终端类别 (Endpoint Categories) 和网络设备 (Network Devices) Dashlet。

-

终端 (Endpoints):默认情况下,此控制板包含状态 (Status)、终端 (Endpoints)、终端类别 (Endpoint Categories) 和网络设备 (Network Devices) Dashlet。

-

访客 (Guests):此控制板包含提供有关访客用户类型、登录失败和活动位置的信息的 Dashlet。

-

漏洞 (Vulnerability):此控制板显示漏洞服务器向思科 ISE 报告的信息。

-

威胁 (Threat):此控制板显示从威胁服务器报告发送给思科 ISE 的信息。

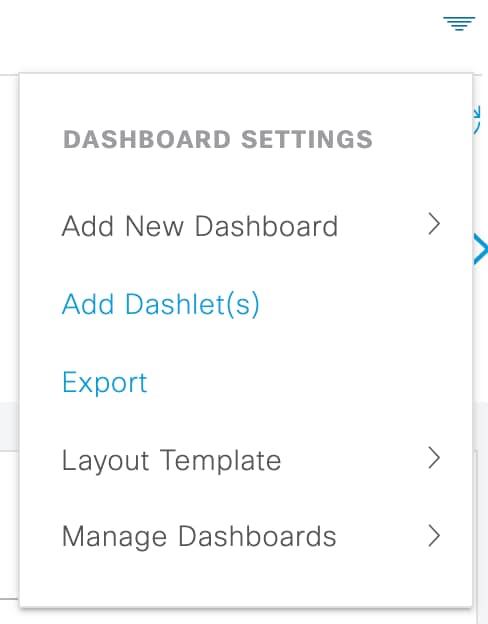

配置主页控制面板

您可以单击页面右上角的倒金字塔图标来自定义主页控制板:

下拉列表中显示以下选项:

-

添加新控制板 (Add New Dashboard) 可以让您添加新的控制板。在显示的字段中输入值,然后点击应用 (Apply)。

-

添加 Dashlet (Add Dashlet(s)) 会显示一个对话框,其中包含可用的 Dashlet 列表。点击 Dashlet 名称旁边的添加 (Add) 或删除 (Remove),可从控制板添加或删除 Dashlet。

-

导出 (Export) 会将选定的主页视图保存为 PDF。

-

布局模板 (Layout Template) 会配置此视图中显示的列数。

-

管理控制板 (Manage Dashboards) 包含两个选项:

-

标记为默认控制板 (Mark As Default Dashboard):选择此选项可将当前控制板设为您选择主页时的默认视图。

-

重置所有控制板 (Reset All Dashboards):使用此选项可以重置所有控制板,并删除所有主页控制板上的配置。

-

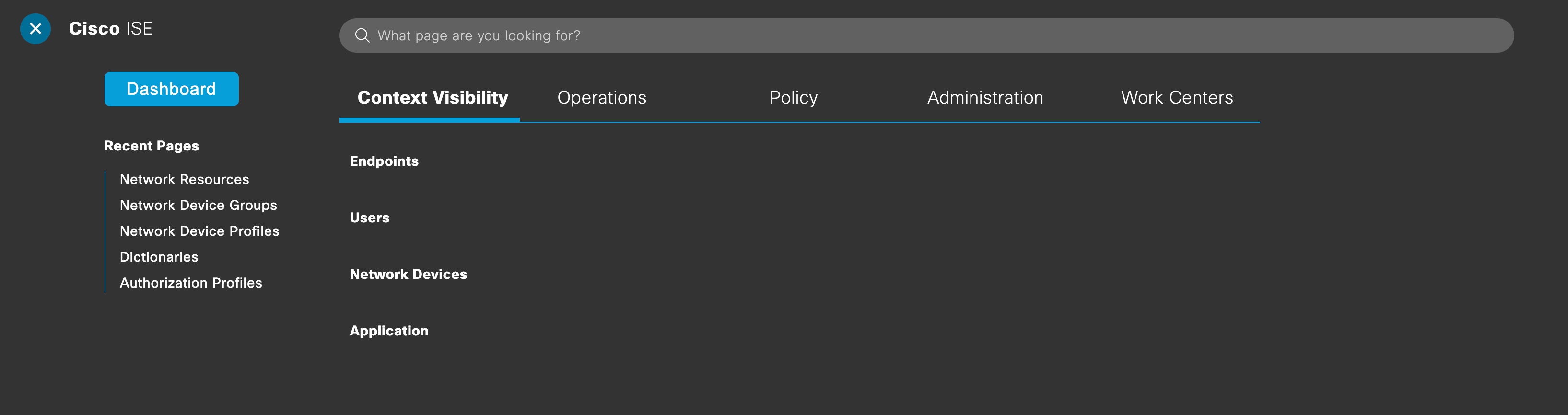

情景可视性视图

情景可视性 (Context Visibility) 窗口的结构类似于主页,不同之处在于“情景可视性”(Context Visibility) 窗口:

-

当您过滤显示数据时,保留当前环境(浏览器窗口)

-

可定制程度更高

-

侧重终端数据

您可以仅从主 PAN 上查看情景可视性数据。

情景可视性 (Context Visibility) 窗口中的 Dashlet 显示有关终端和终端到 NAD 的连接信息。当前显示的信息取决于每个窗口上的 Dashlet 下数据列表中的内容。每个窗口会根据选项卡名称显示终端数据。过滤数据时,列表和 Dashlet 都将更新。您可以点击圆形图的一个或多个部分,也可以过滤表中的行,或者任意组合这些操作来过滤数据。在您选择过滤器时,效果是可以叠加的,也称为级联过滤器,可让您深入查找想要的特定数据。您也可以点击列表中的终端,获得该终端的详细视图。

情景可视性 (Context Visibility) 下有 四个主菜单选项:

-

终端 (Endpoints):根据设备类型、合规状态、身份验证类型、硬件清单等过滤要查看的终端。有关其他信息,请参阅硬件控制板。

注

我们建议在网络访问设备 (NAD) 上启用记账设置,以确保将记账开始和更新信息发送到思科 ISE。

仅当启用记账后,思科 ISE 才能收集记账信息,如最新的 IP 地址、会话状态(已连接、已断开或已拒绝)、终端的非活动天数。这些信息显示在实时日志 (Live Logs)、实时会话 (Live Session) 和情景可视性 (Context Visibility) 窗口中。在 NAD 上禁用记账时,实时日志 (Live Logs)、实时会话 (Live Session) 和情景可视性 (Context Visibility) 窗口之间的记账信息可能缺失、不正确或不匹配。

注

通过思科 ISE 管理门户主页上提供的可视性设置 (Visibility Setup) 工作流程,您可以为终端发现添加 IP 地址范围列表。配置此工作流程后,思科 ISE 会对终端进行身份验证,但未包含在配置的 IP 地址范围内的终端不会显示在 窗口和终端 (Endpoints) 列表页面()。

-

用户 (Users):显示来自用户身份源的基于用户的信息。

如果用户名或密码属性发生任何更改,它会在身份验证状态发生变化时反映在用户 (Users) 窗口中。

如果在 Microsoft Active Directory 中更改了用户名,则更新后的更改将在重新身份验证后立即显示在用户 (Users) 窗口中。

如果在 Microsoft Active Directory 中更改了电子邮件、电话、部门等任何其他属性,则更新后的属性只会在重新身份验证的 24 小时后显示在用户 (Users) 窗口中。

注

从 AD 更新用户属性取决于 Active Directory 探测器下配置的间隔。有关详细信息,请参阅Active Directory 探测器。

-

网络设备 (Network Devices):此窗口会显示已连接终端的 NAD 列表。对于任何 NAD,请单击相应的终端数量 (# of endpoints) 列中显示的终端数量。系统将显示一个窗口,其中会列出该 NAD 过滤的所有设备。

注

如果已使用 SNMPv3 参数配置网络设备,则无法生成思科 ISE 监控服务提供的网络设备会话状态摘要 (Network Device Session Status Summary) 报告()。如果网络设备使用 SNMPv1 或 SNMPv2c 参数配置,则可以成功生成此报告。

-

应用 (Application):使用此窗口来确定已安装特定应用的终端数量。结果以图形和表格格式显示。图形表示形式可帮助进行比较分析。例如,可以在表和条形图中找到使用 Google Chrome 软件的终端数量及其版本、供应商和类别(反网络钓鱼、浏览器等)。有关详细信息,请参阅应用 (Application) 选项卡。

您可以在情景可视性 (Context Visibility) 窗口中创建新的选项卡,然后创建自定义列表来进行其他过滤。自定义视图不支持 Dashlet。

单击 Dashlet 中圆形图的一部分,以查看包含该 Dashlet 的已过滤数据的新窗口。在该新窗口中,您可以继续过滤显示的数据,如在视图中过滤显示的数据中所述。

有关使用情景可视性窗口来查找终端数据的详细信息,请参阅以下使用 ISE 2.1 https://www.youtube.com/watch?v=HvonGhrydfg 的思科 YouTube 视频。

情景可视性中的属性

为情景可视性提供属性的系统和服务有时对相同属性名称有不同值。下面是一些 示例:

操作系统

-

OperatingSystem:终端安全评估操作系统。

-

operating-system:NMAP 操作系统。

-

operating-system-result:分析器整合操作系统。

注 |

在思科 ISE 中为终端启用多个探测时,“情景可视性”(Context Visibility) 窗口中显示的终端操作系统数据可能存在一些差异。 |

门户名称

-

Portal.Name:打开设备注册时的访客门户名称。

-

PortalName:未打开设备注册时的访客门户名称。

对于门户用户

-

User-Name:来自 RADIUS 身份验证的用户名。

-

GuestUserName:访客用户名。

-

PortalUser:门户用户名。

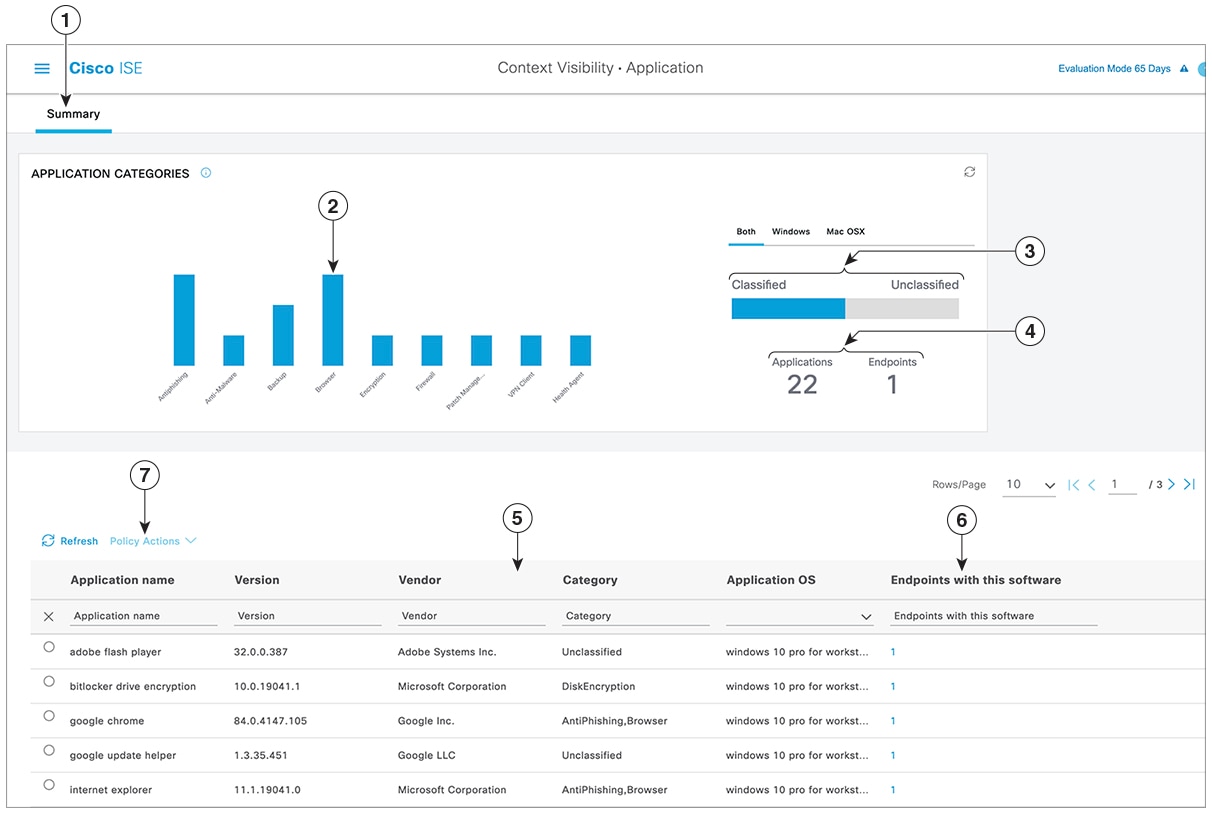

应用控制板

|

编号 |

说明 |

|||||

|---|---|---|---|---|---|---|

|

1 |

摘要 (Summary) 选项卡会默认显示在主页上。它显示应用类别 (Application Categories) Dashlet,其中包含条形图。应用分为 13 个类别:不属于这些类别的应用称为未分类 (Unclassified) 应用。 可用类别包括防恶意软件、反钓鱼、备份、浏览器、防数据丢失、数据存储、加密、防火墙、即时消息程序、补丁管理、公共文件共享、虚拟机和 VPN 客户端。 |

|||||

|

2 |

每个条形对应一个类别。将鼠标悬停在每个条形上,以查看与所选应用类别对应的应用和终端总数。 |

|||||

|

3 |

属于“分类”(Classified) 类别的应用和终端以蓝色显示。未分类的应用和终端显示为灰色。将鼠标悬停在分类或未分类的类别条上,以查看属于该类别的应用和终端的总数。您可以单击分类 (Classified),查看窗口中的条形图和表中的结果。当您单击未分类 (Unclassified) 时,条形图被禁用,结果显示在窗口的表 (5) 中。 |

|||||

|

4 |

系统根据所选过滤器显示应用和终端。您可以在点击不同的过滤器时查看浏览路径记录。您可以单击清除所有过滤器 (Clear All Filters),删除所有应用的过滤器。

|

|||||

|

5 |

当您点击多个条形时,表中会显示相应的分类应用和终端。例如,如果您选择“防恶意软件”(Antimalware) 和“补丁管理”(Patch Management) 类别,则显示以下结果: |

|||||

| 应用名称 | 版本 | 供应商 | 类别 | 应用操作系统 | 有此软件的终端 | |

|

网守 |

9.9.5 |

Apple Inc. |

反恶意软件 |

windows 7 64 位、mac osx 10.10、mac osx 8、mac osx 9 | 5 | |

|

网守 |

10.9.5 |

Apple Inc. |

反恶意软件 |

Windows 8 64 位,mac osx 10.10 | 3 | |

|

软件更新 |

2.3 |

Apple Inc. |

补丁管理 |

Windows 7 64 位,mac osx 10.10,mac osx 8,mac osx 9 |

5 |

|

|

6 |

点击表中有此软件的终端 (Endpoints With This Software) 列中的某个终端,查看终端详细信息,例如 Mac 地址、NAD IP 地址、NAD 端口 ID/SSID,IPv4 地址等。 |

|||||

|

7 |

您可以选择一个应用名称并从策略操作 (Policy Actions) 下拉列表中选择创建应用合规性 (Create App Compliance) 选项,以创建应用合规性条件和补救。 |

|||||

硬件控制板

“情景可视性”(Context Visibility) 下的“端点硬件”(Endpoint Hardware) 选项卡可以帮助您收集、分析和报告短时间内的终端硬件资产信息。可以收集信息,例如查找内存容量低的终端或查找终端的 BIOS 型号/版本。可以根据这些结果增加内存容量或升级 BIOS 版本。可以在计划购买资产之前评估要求。可以确保及时更换资源。可以收集此信息,而无需安装任何模块或与终端交互。总而言之,可以有效地管理资产生命周期。

页面会显示制造商 (Manufacturers) 和终端利用率 (Endpoint Utilizations) Dashlet。这些 Dashlet 反映基于所选过滤器的更改。制造商 (Manufacturers ) Dashlet 显示装有 Windows 和 Mac OS 的终端的硬件资产详细信息。终端利用率 (Endpoint Utilizations) 面板显示终端的 CPU、内存和磁盘利用率。可以选择三个选项中的任何一个,以查看利用率百分比。

-

CPU 使用率超过 n% 的设备。

-

内存使用率超过 n% 的设备。

-

磁盘使用率超过 n% 的设备。

注 |

硬件资产数据需要 120 秒才能显示在 ISE GUI 中。将收集硬件资产数据以提供终端安全评估合规和不合规状态。 |

注 |

|

终端及其连接的外部设备的硬件属性以表格格式显示。系统将显示以下硬件属性:

-

MAC 地址

-

BIOS 制造商 (BIOS Manufacturer)

-

BIOS 序列号 (BIOS Serial Number)

-

BIOS 型号 (BIOS Model)

-

附加设备 (Attached Devices)

-

CPU 名称

-

CPU 速度 (GHz) (CPU Speed (GHz))

-

CPU 利用率 (%) (CPU Usage (%))

-

核心数量

-

处理器数量 (Number of Processors)

-

内存 (GB) (Memory Size (GB))

-

内存使用率 (%) (Memory Usage (%))

-

内部磁盘总大小 (GB) (Total Internal Disk(s) Size (GB))

-

内部磁盘总可用大小 (GB) (Total Internal Disk(s) Free Size (GB))

-

内部磁盘总使用率 (%) (Total Internal Disk(s) Usage (%))

-

内部磁盘数 (Number of Internal Disks)

-

NAD 端口 ID (NAD Port ID)

-

状态

-

网络设备名称

-

位置

-

UDID

-

IPv4 地址

-

用户名

-

主机名 (Hostname)

-

操作系统类型

-

异常行为

-

终端配置文件

-

说明

-

终端类型

-

身份组

-

注册日期

-

身份库

-

授权配置文件

可以点击已连接设备 (Attached Devices) 列中与终端对应的编号,以查看当前连接到终端的 USB 设备的名称、类别、制造商、类型、产品 ID 和供应商 ID。

注 |

思科 ISE 会分析客户端系统的硬件属性,但对于某些硬件属性,思科 ISE 不会进行分析。这些硬件属性可能不会显示在“硬件情景可视性”(Hardware Context Visibility) 页面中。 |

可以在 页面中控制硬件资产数据收集间隔。默认间隔为 5 分钟。

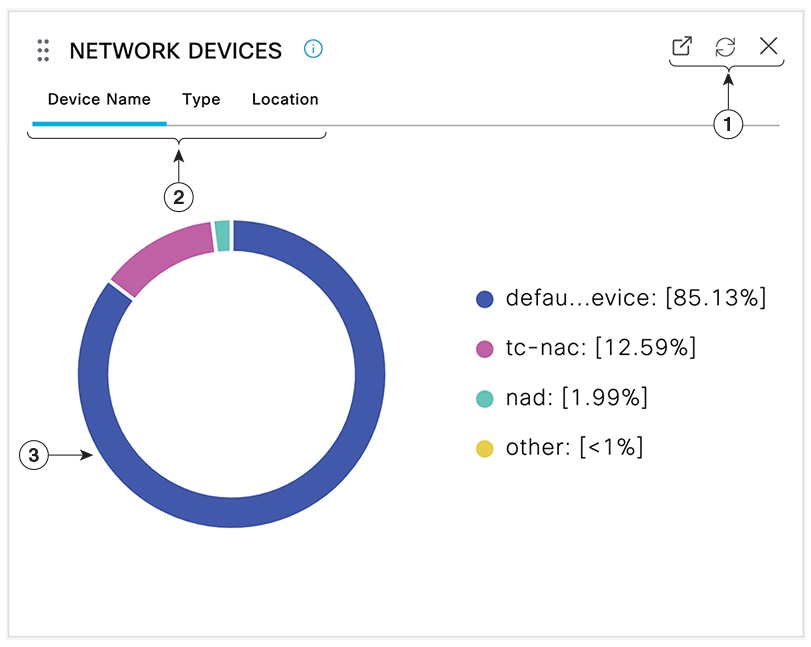

Dashlet

下图是 Dashlet 的示例:

-

打开新窗口图标表示可在新的浏览器窗口中打开此 Dashlet。饼图将会刷新。单击 X 以删除此 Dashlet。此选项仅在主页上可用。使用屏幕右上角的齿轮符号可删除“情景可视性”(Context Visibility) 窗口中的 Dashlet。

-

某些 Dashlet 具有不同类别的数据。点击类别以查看该数据集的饼形图。

-

饼形图显示您已选择的数据。单击其中一个饼形区域将在新选项卡中打开,其中包含基于该饼形区域过滤得到的数据。

单击主页控制面板中的饼图部分,在新的浏览器窗口中打开该图表。新窗口将显示按单击的饼图部分过滤的数据。

当您在“情景可视性”(Context Visibility) 窗口中单击饼图的一部分时,显示的数据会被过滤,但情景不会发生变化。您在同一浏览器窗口中查看过滤的数据。

在视图中过滤显示的数据

当您在“情景可视性”(Context Visibility) 窗口中单击 dashlet 时,相应的数据将按您单击和显示的项目进行过滤。例如,当您单击饼图的某个部分时,系统会过滤并显示所选部分的数据。

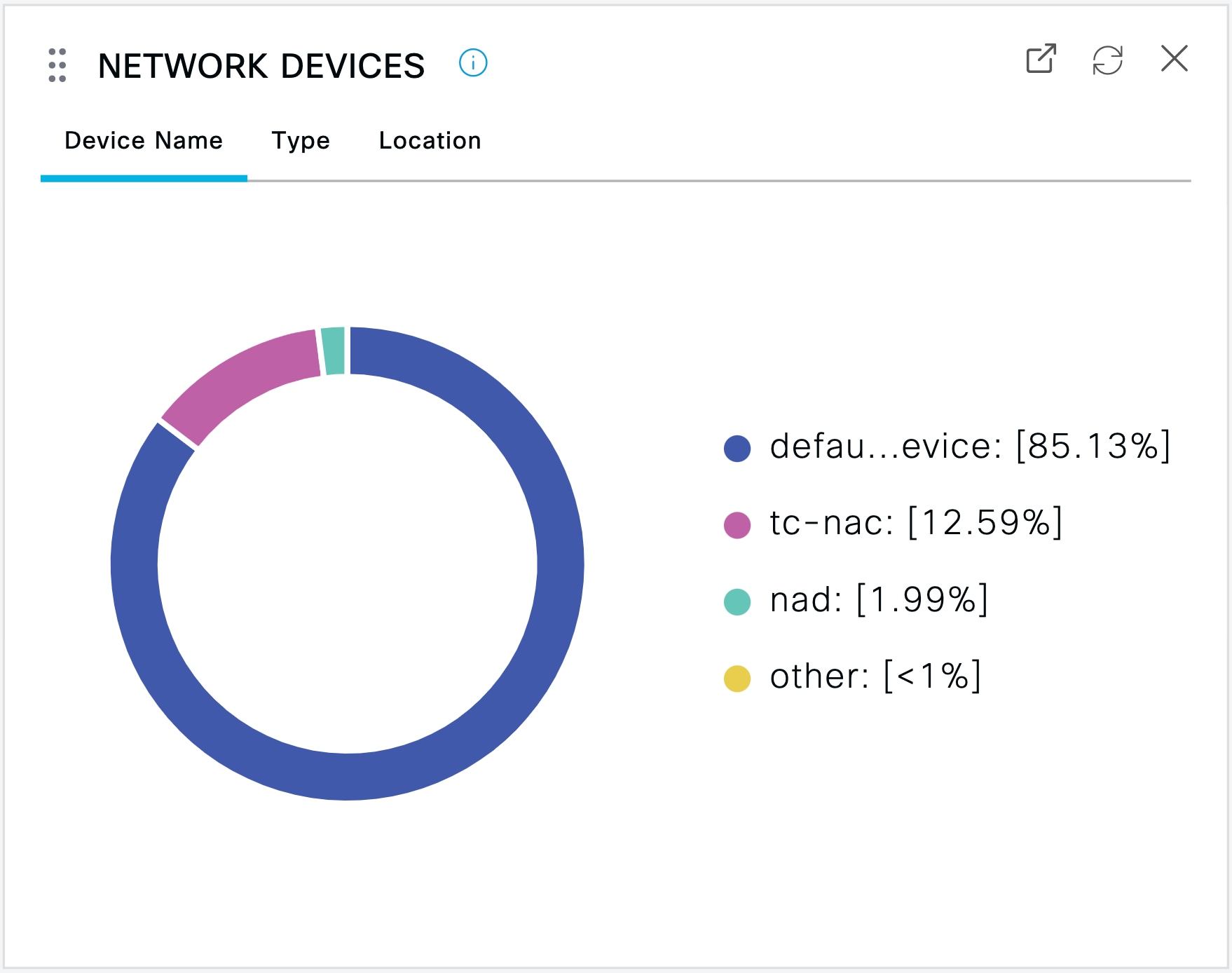

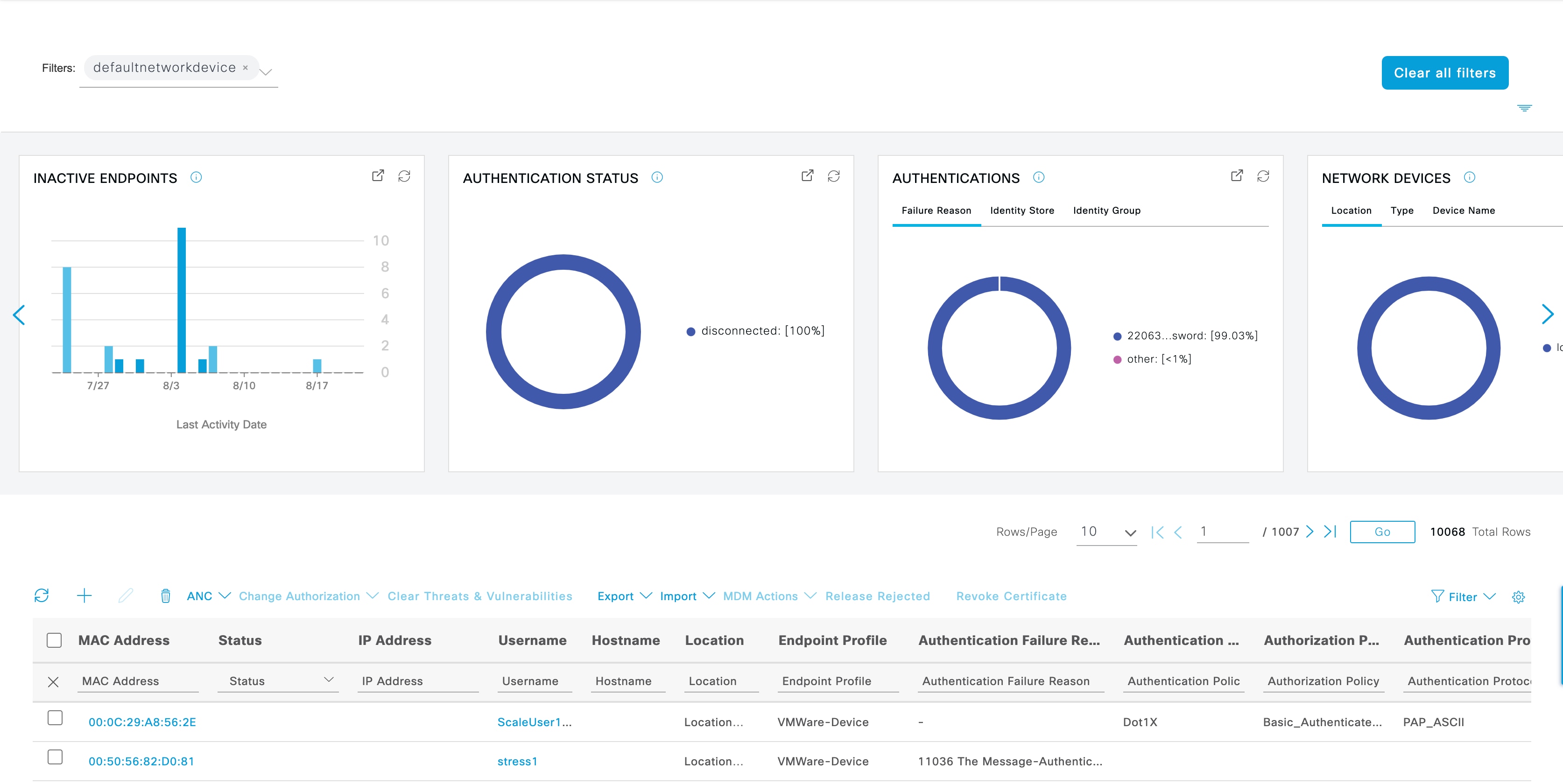

如果在网络设备 (Network Devices) Dashlet 中单击 defau...evice,系统会显示包含数据的新窗口,如下图所示:

通过点击饼图的更多部分进一步过滤数据。您还可以使用过滤器 (Filter) 下拉列表或数据列表右上角的齿轮图标来管理显示的数据。

保存您的自定义过滤器。

创建自定义过滤器

创建并保存只有您才能访问的用户特定的自定义过滤器。其他登录思科 ISE 的用户无法查看您创建的自定义过滤器。这些自定义过滤器不会保存在思科 ISE 数据库中。您可以从登录思科 ISE 的任何计算机或浏览器访问它们。

过程

| 步骤 1 |

单击过滤器 (Filter),然后从下拉列表中选择高级过滤器 (Advanced Filter)。 |

| 步骤 2 |

从 Filter 菜单中指定搜索属性,如字段、运算符和值。 |

| 步骤 3 |

点击 + 可添加更多条件。 |

| 步骤 4 |

点击 Go 可显示与指定属性匹配的条目。 |

| 步骤 5 |

单击保存 (Save) 以保存过滤器。 |

| 步骤 6 |

输入名称,然后点击 Save。过滤器现在会出现在过滤器 (Filter) 下拉列表中。 |

使用高级过滤器按条件过滤数据

您可以使用高级过滤器根据指定的条件(例如 First Name = Mike and User Group = Employee)过滤信息。您可以指定不止一个条件。

过程

| 步骤 1 |

单击过滤器 (Filter),然后选择高级过滤器 (Advanced Filter) 下拉列表。 |

| 步骤 2 |

从过滤器菜单指定搜索属性(例如字段、运算符和值)。 |

| 步骤 3 |

单击 + 可添加更多条件。 |

| 步骤 4 |

单击开始 (Go) 可查看与指定属性匹配的条目。 |

使用快速过滤器按字段属性过滤数据

通过快速过滤器,您可以输入列表页面中显示的任何字段属性的值,引用页面,并且仅列出与筛选条件相匹配的记录。

过程

| 步骤 1 |

单击过滤器 (Filter),然后从下拉列表中选择快速过滤器 (Quick Filter)。 |

| 步骤 2 |

在一个或多个属性字段中输入搜索条件,然后与指定属性相匹配的条目会自动显示。 |

Dashlet 视图中的终端操作

列表顶部的工具栏允许您对所选列表中的终端执行操作。并非每个列表都启用了所有操作。某些操作要取决于所启用的功能。以下列表显示了必须在思科 ISE 中启用后才能使用的两项终端操作。

-

自适应网络控制操作

如果启用了自适应网络控制服务,您可以选择列表中的终端,并分配或撤销网络访问。您也可以发出授权更改。

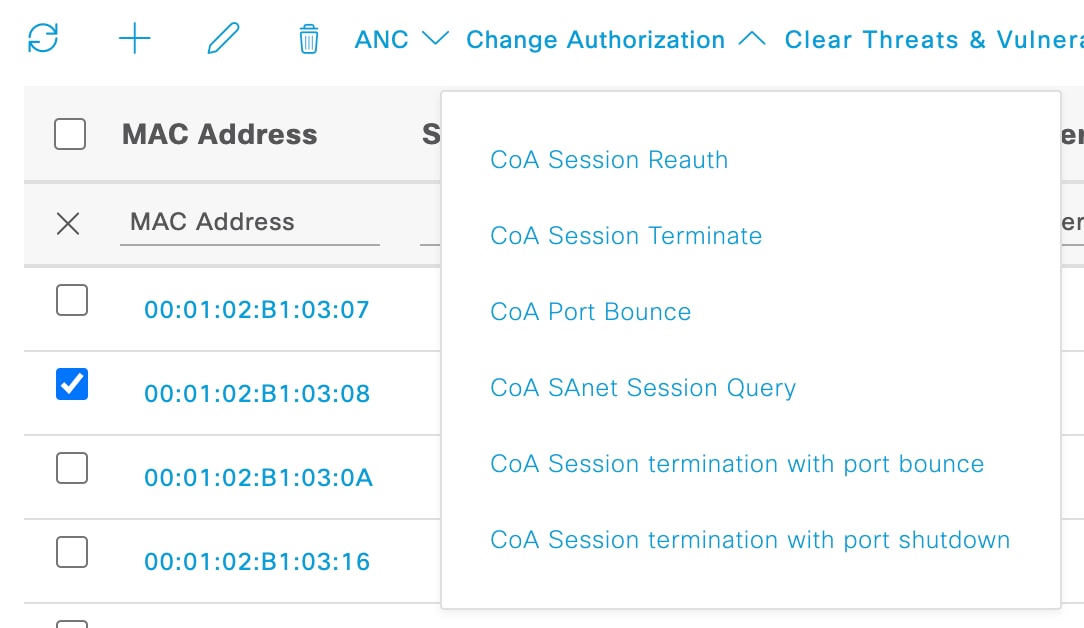

当您单击主页 Dashlet 上的饼形图时,显示的新窗口将包含 ANC 和更改授权 (Change Authorization) 选项。选中要对其执行操作的终端的复选框,然后从 ANC 和更改授权 (Change Authorization) 的下拉列表中选择必要的操作。

图 5. Dashlet 视图中的终端操作

-

MDM 操作

如果将 MDM 服务器连接到思科 ISE,则可以在所选终端上执行 MDM 操作。从 MDM 操作 (MDM Actions) 下拉列表中选择必要的操作。

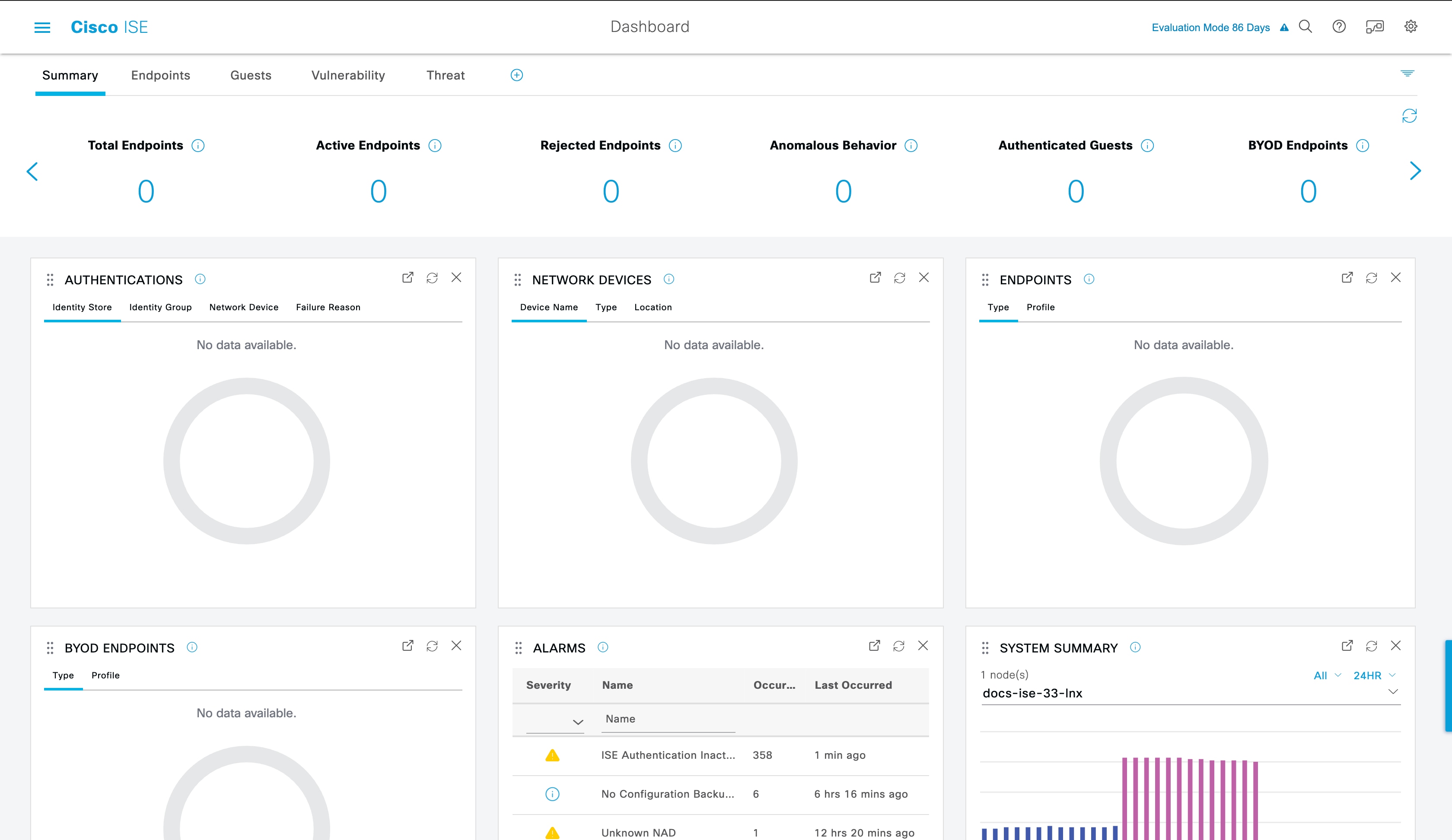

思科 ISE 控制面板

思科 ISE 控制板或主页(单击菜单图标 (![]() ) 并选择控制板 (Dashboard))是您登录思科 ISE 管理门户之后会看到的登录页面。此控制面板是一个集中管理控制台,由窗口顶部的仪表和下面的 Dashlet 组成。默认控制板为摘要 (Summary)、终端 (Endpoints)、客户 (Guests)、漏洞 (Vulnerability) 和威胁 (Threat)。请参阅思科 ISE 主页控制板。

) 并选择控制板 (Dashboard))是您登录思科 ISE 管理门户之后会看到的登录页面。此控制面板是一个集中管理控制台,由窗口顶部的仪表和下面的 Dashlet 组成。默认控制板为摘要 (Summary)、终端 (Endpoints)、客户 (Guests)、漏洞 (Vulnerability) 和威胁 (Threat)。请参阅思科 ISE 主页控制板。

注 |

您只能在思科 ISE 主 PAN 门户上查看控制板数据。 |

控制板的实时数据概要显示访问您的网络的设备和用户的状态以及系统的运行状况。

点击二级菜单栏中的齿轮图标,查看控制板设置的下拉列表。下表包含了下拉列表中可用的控制面板设置选项的说明:

|

下拉列表选项 |

说明 |

||

|---|---|---|---|

|

添加新控制面板 (Add New Dashboard) |

您最多可以有 20 个控制板,包括 5 个默认控制板。 |

||

|

重新命名控制面板 |

(此选项仅适用于自定义控制面板)要重新命名控制面板,请执行以下操作:

|

||

|

添加 Dashlet |

要将 Dashlet 添加到主页控制板,请执行以下操作:

|

||

|

导出 |

您可以将控制板数据导出为 PDF 或 CSV 文件。

导出自定义控制板时,zip 文件将使用同一名称导出。例如,如果导出名为“MyDashboard”的自定义控制板,则导出的文件名为 MyDashboard.zip。 |

||

|

布局模板 |

您可以更改显示面板的模板布局。 要更改布局,请执行以下操作:

|

||

|

管理控制面板 |

单击管理控制板 (Manage Dashboards) 并选择以下选项之一:

|

您可以单击相应自定义控制板旁的关闭 (x) 图标删除已创建的控制板。

注 |

您不能重命名或删除默认控制面板。 |

每个 Dashlet 的右上角都有一个工具栏,您可以在其中执行以下操作:

-

分离 (Detach):在单独的窗口中查看 Dashlet。

-

刷新 (Refresh):刷新 Dashlet。

-

删除 (Remove):从控制板中删除 Dashlet。

您可以使用 Dashlet 左上角的抓手图标拖放 Dashlet。

警报 Dashlet 包含严重性 (Severity) 列的快速过滤器。您可以通过从严重性 (Severity) 下拉列表中选择严重 (Critical)、警告 (Warning) 或信息 (Info) 来按警报严重性对警报进行过滤。

反馈

反馈