网络对象 NAT 示例

以下是网络对象 NAT 的一些配置示例。

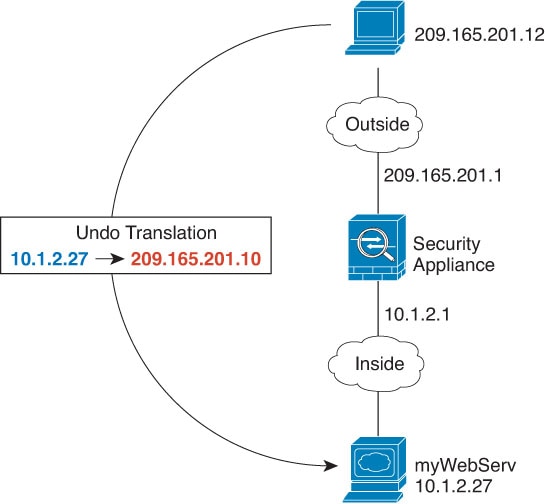

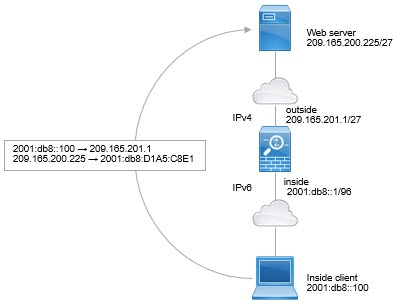

为内部 Web 服务器提供访问(静态 NAT)

以下示例为内部 Web 服务器执行静态 NAT。实际地址位于专用网络上,因此公共地址是必需的。需要静态 NAT,以便主机能够在固定地址发起到 Web 服务器的流量。

过程

|

步骤 1 |

为内部 Web 服务器创建网络对象。 |

|

步骤 2 |

配置对象的静态 NAT: |

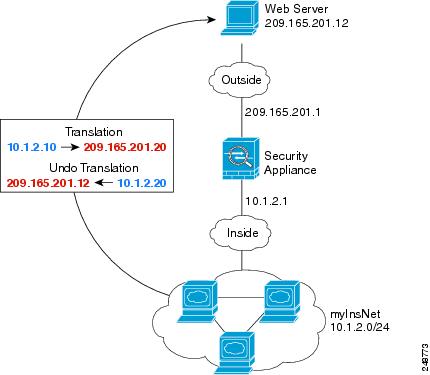

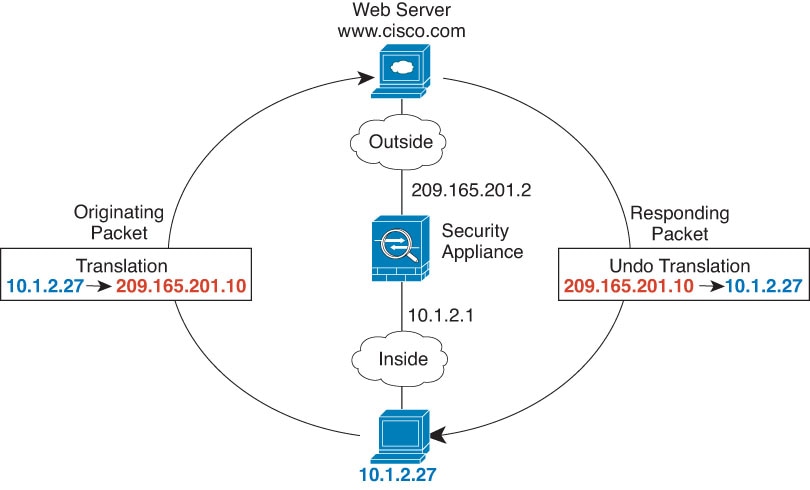

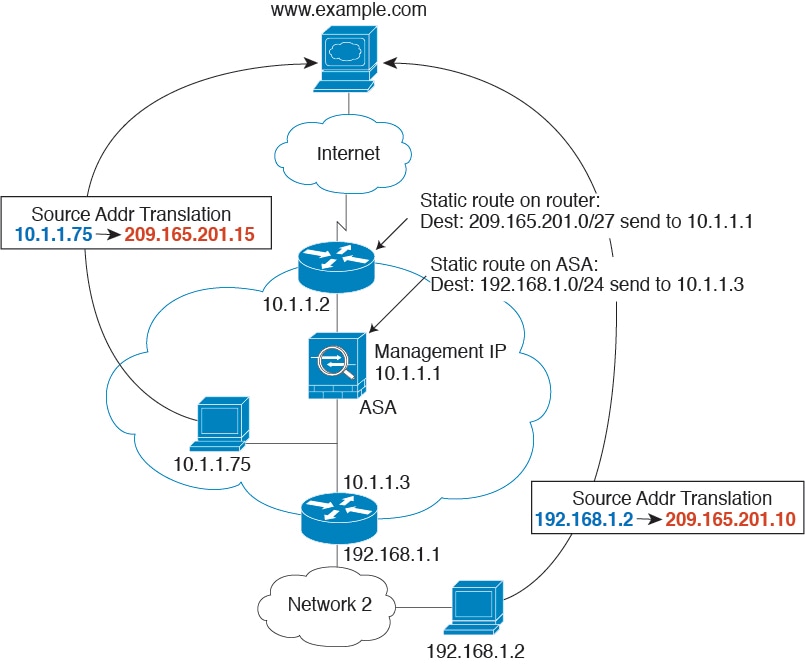

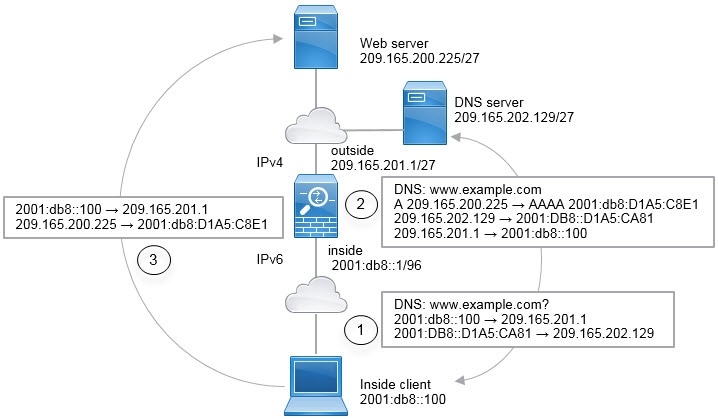

面向内部主机的 NAT(动态 NAT)和面向外部 Web 服务器的 NAT(静态 NAT)

当专用网络上的内部用户访问外部 Web 服务器时,以下示例为这些用户配置动态 NAT。此外,当内部用户连接到外部 Web 服务器时,该 Web 服务器地址被转换为显示在内部网络上的地址。

过程

|

步骤 1 |

为要向其转换内部地址的动态 NAT 池创建一个网络对象。 |

|

步骤 2 |

为内部网络创建网络对象。 |

|

步骤 3 |

使用动态 NAT 池对象为内部网络启用动态 NAT。 |

|

步骤 4 |

为外部 Web 服务器创建网络对象。 |

|

步骤 5 |

为 Web 服务器配置静态 NAT。 |

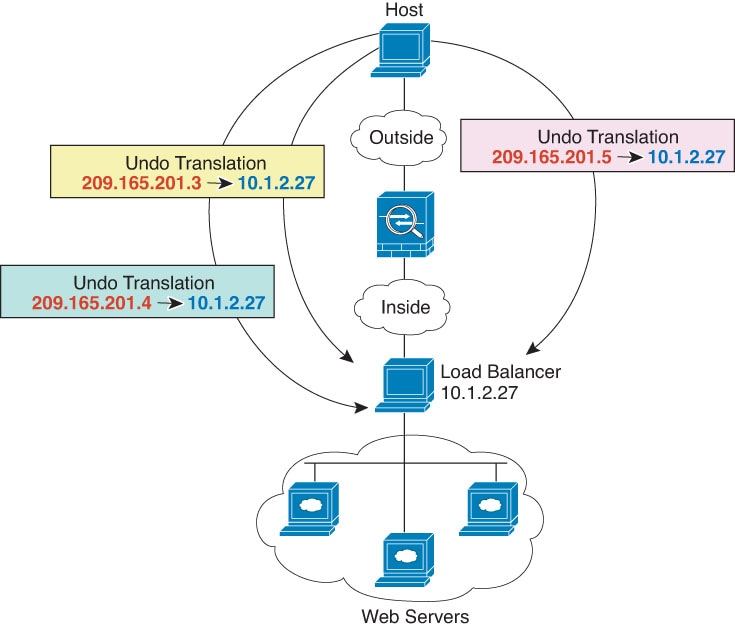

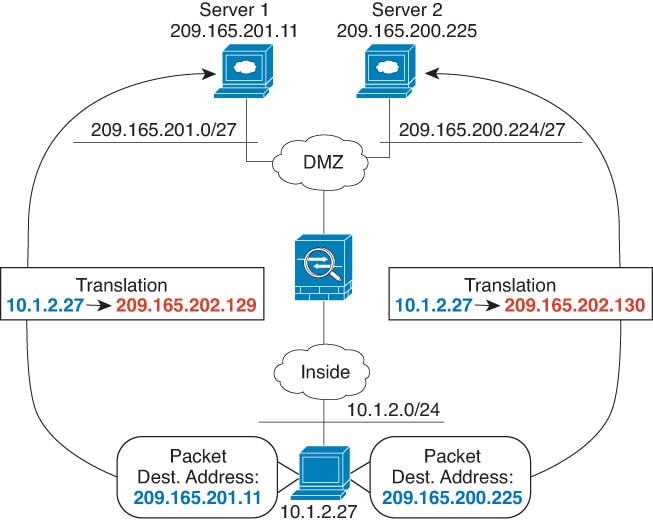

具有多个映射地址的内部负载均衡器(静态 NAT,一对多)

以下示例显示转换为多个 IP 地址的内部负载均衡器。当外部主机访问其中一个映射 IP 地址时,将该地址反向转换为单一负载均衡器地址。根据请求的 URL,它会将流量重新定向到正确的 Web 服务器。

过程

|

步骤 1 |

为要向其映射负载均衡器的地址创建网络对象。 |

|

步骤 2 |

为负载均衡器创建网络对象。 |

|

步骤 3 |

为应用范围对象的负载均衡器配置静态 NAT。 |

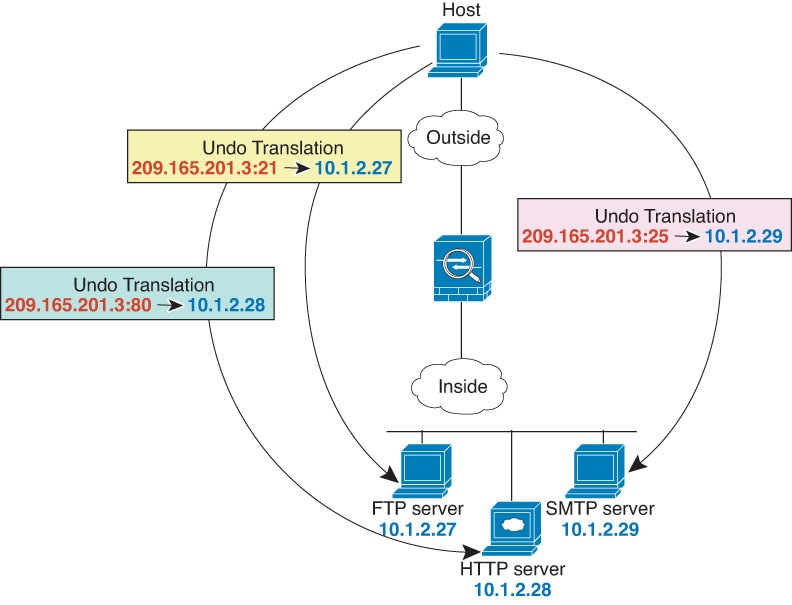

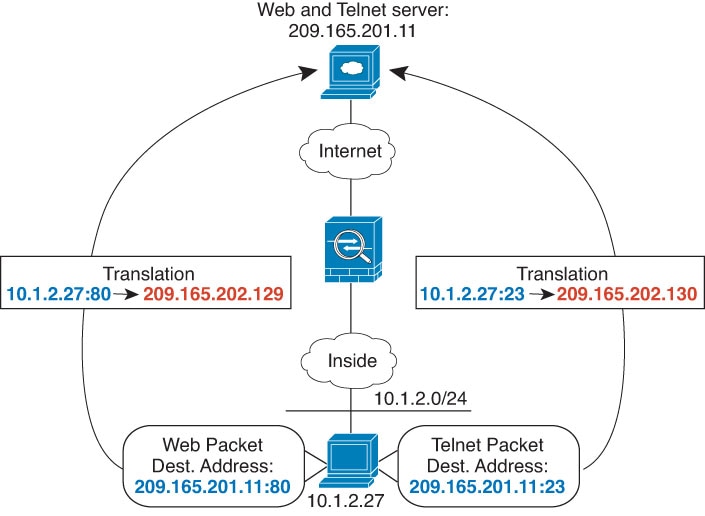

用于 FTP、HTTP 和 SMTP(支持端口转换的静态 NAT)的单一地址

以下支持端口转换的静态 NAT 示例为远程用户访问 FTP、HTTP 和 SMTP 提供单一地址。实际上,这些服务器是实际网络上的不同设备,但对于每台服务器,可以指定采用端口转换规则的静态 NAT,这些规则使用同一映射 IP 地址和不同端口。

过程

|

步骤 1 |

为 FTP 服务器创建网络对象,并配置支持端口转换的静态 NAT,将 FTP 端口映射到其本身。 |

|

步骤 2 |

为 HTTP 服务器创建网络对象,并配置支持端口转换的静态 NAT,将 HTTP 端口映射到其本身。 |

|

步骤 3 |

为 SMTP 服务器创建网络对象,并配置支持端口转换的静态 NAT,将 SMTP 端口映射到其本身。 |

反馈

反馈