控制网络访问

访问规则决定允许哪些流量通过 ASA。有多个不同的规则层,这些规则层共同实施访问控制策略:

-

分配至接口的扩展访问规则(第 3+ 层流量)- 可于入站和出站方向应用单独的规则集 (ACL)。扩展访问规则根据源和目标流量条件允许或拒绝流量。

-

分配至桥接虚拟接口(BVI、路由模式)的扩展访问规则(第 3+ 层流量)- 如果命名了 BVI,可以在入站和出站方向应用单独的规则集,也可以向桥接组成员接口应用规则集。当 BVI 和成员接口都有访问规则时,处理顺序取决于方向。入站时,首先评估成员访问规则,然后是 BVI 访问规则。出站时,首先考虑 BVI 规则,然后是成员接口规则。

-

全局分配的扩展访问规则 - 可创建用作默认访问控制的单个全局规则集。全局规则在接口规则之后应用。

-

管理访问规则(第 3+ 层流量)- 可应用单个规则集以覆盖接口处定向的流量,这通常是管理流量。在 CLI 中,这些是“控制平面”访问组。对于在设备处定向的 ICMP 流量,也可配置 ICMP 规则。

-

分配至接口(仅限桥接组成员接口)的 EtherType 规则(第 2 层流量)- 可以在入站和出站方向应用单独的规则集。EtherType 规则控制针对非 IP 流量的网络访问。EtherType 规则根据 EtherType 允许或拒绝流量。此外,还可以对桥接组成员接口应用扩展访问规则来控制第 3+ 层流量。

一般规则信息

以下主题提供有关访问规则和 EtherType 规则的一般信息。

接口访问规则和全局访问规则

可将访问规则应用于特定接口,也可将访问规则全局应用于所有接口。可结合接口访问规则配置全局访问规则,在此情况下,特定入站接口访问规则始终在通用全局访问规则之前得以处理。全局访问规则仅适用于入站流量。

入站和出站规则

可根据流量的方向配置访问规则:

-

入站 - 入站访问规则在流量进入接口时应用于流量。全局访问规则和管理访问规则始终为入站规则。

-

出站 - 出站规则在流量离开接口时应用于流量。

注 |

“入站”和“出站”指在接口上对通过接口进入 ASA 或离开 ASA 的流量应用 ACL。这些术语不是指流量从较低安全性接口至较高安全性接口的移动(通常称为入站),或者流量从较高安全性接口至较低安全性接口的移动(通常称为出站)。 |

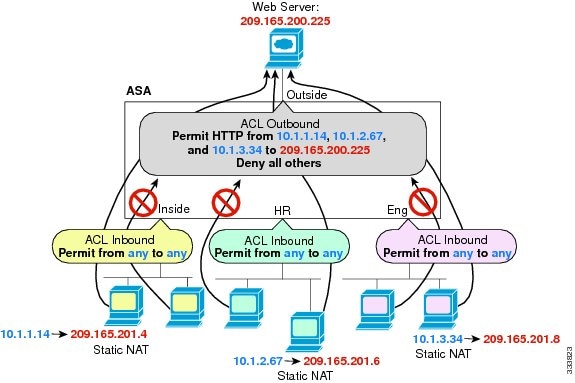

出站 ACL 非常有用,例如,如果您想要仅允许内部网络上的某些主机访问外部网络上的某个网络服务器,可创建仅允许指定主机的单个出站 ACL,而不是创建多个入站 ACL 以限制访问。(请参阅下图。)出站 ACL 会阻止任何其他主机到达外部网络。

请见以下适用于本示例的命令:

hostname(config)# access-list OUTSIDE extended permit tcp host 10.1.1.14 host 209.165.200.225 eq www

hostname(config)# access-list OUTSIDE extended permit tcp host 10.1.2.67 host 209.165.200.225 eq www

hostname(config)# access-list OUTSIDE extended permit tcp host 10.1.3.34 host 209.165.200.225 eq www

hostname(config)# access-group OUTSIDE out interface outside

规则顺序

规则顺序非常重要。当 ASA 决定转发数据包还是丢弃数据包时,ASA 会按适用 ACL 中列出规则的顺序对照每个规则检测数据包。发现某个匹配后,将不再检查其他规则。例如,如在起始处创建的访问规则显式允许某接口的所有流量,系统将不检查更多的规则。

隐式允许

默认情况下,允许从较高安全性接口流向较低安全性接口的单播 IPv4 和 IPv6 流量。其中,包括路由模式下标准路由接口与桥接虚拟接口 (BVI) 之间的流量。

对于桥接组成员接口,这种从较高安全性接口到较低安全性接口之间的隐式允许仅适用于同一桥接组内的接口。桥接组成员接口与路由接口或不同桥接组的成员之间不存在隐式允许。

默认情况下,桥接组成员接口(路由或透明模式)还允许以下流量:

-

两个方向上的 ARP 流量。(可使用 ARP 检测控制 ARP 流量,但不能通过访问规则控制该流量。)

-

两个方向上的 BPDU 流量。(您可以使用 Ethertype 规则控制这些流量。)

对于其他流量,需要使用扩展访问规则(IPv4 和 IPv6)或 EtherType 规则(非 IP)。

隐式拒绝

ACL 列表的末尾有隐式拒绝,因此,除非您显式允许流量,否则流量无法通过。例如,如果除特定地址以外,要允许其他所有用户通过 ASA 访问网络,则需要拒绝这些特定地址,再允许所有其他地址。

对于控制传入流量的管理(控制平面)ACL,接口的管理规则集末尾没有隐式拒绝。而是由正则访问控制规则对任何未匹配管理访问规则的连接进行评估。

对于 EtherType ACL,ACL 末尾处的隐式拒绝不会影响 IP 流量或 ARP 流量;例如,如果您允许 EtherType 8037,则 ACL 末尾处的隐式拒绝此时将不阻止您先前使用扩展 ACL 允许的任何 IP 流量(或者隐式允许的从较高安全性接口流向较低安全性接口的 IP 流量)。然而,如果您使用 EtherType 规则显式拒绝所有流量,则将拒绝 IP 和 ARP 流量,仅物理协议流量(如自动协商流量)仍得以允许。

如果配置全局访问规则,则全局规则之后的隐式拒绝得以处理。请参阅以下操作顺序:

-

接口访问规则。

-

对于网桥组成员接口,网桥虚拟接口 (BVI) 访问规则。

-

全局访问规则。

-

隐式拒绝。

NAT 和访问规则

在确定访问规则匹配时,访问规则始终将使用真实 IP 地址,即使您已配置 NAT。例如,如果已为内部服务器 (10.1.1.5) 配置 NAT,以使该服务器在外部拥有公共可路由的 IP 地址 209.165.201.5,则用于允许外部流量访问内部服务器的访问规则需要引用该服务器的真实 IP 地址 (10.1.1.5),而非映射地址 (209.165.201.5)。

相同安全级别的接口和访问规则

每个接口都有一个安全级别,在考虑访问规则之前要进行安全级别检查。因此,即使您在访问规则中允许某个连接,它也可能因接口级的同一安全级别检查而被阻止。您可能需要确保您的配置允许相同安全级别的连接,以便在做出允许/拒绝决定时始终考虑您的访问规则。

-

相同安全级别的入口和出口接口之间的连接要接受相同安全流量接口间检查。

要允许这些连接,请输入 same-security-traffic permit inter-interface 命令。

要允许这些连接,依次选择,然后选择启用两个或多个配置了相同安全级别的接口之间的流量 (Enable traffic between two or more interfaces which are configured with the same security levels) 选项。

-

具有相同入口和出口接口的连接要接受相同安全流量的接口间检查。

要允许这些连接,请输入 same-security-traffic permit intra-interface 命令。

要允许这些连接,依次选择,然后选择启用连接到同一接口的两台或多台主机之间的流量 (Enable traffic between two or more hosts connected to the same interface) 选项。

扩展访问规则

本节介绍有关扩展访问规则的信息。

用于返回流量的扩展访问规则

对于路由和透明模式下的 TCP、UDP 和 SCTP 连接,ASA 允许建立的双向连接的所有返回流量,无需使用访问规则来允许返回流量。

不过,对于 ICMP 等无连接协议,ASA 会建立单向会话,所以您需要使用访问规则来允许两个方向的 ICMP(通过向源接口和目标接口应用 ACL),或者需要启用 ICMP 检测引擎。ICMP 检测引擎将 ICMP 会话视为双向连接。例如,要控制 ping 操作,请指定 echo-reply (0)(ASA 到主机)或 echo (8)(主机到 ASA)。

允许广播和组播流量

在路由防火墙模式下,即便访问规则(包括不支持的动态路由协议和 DHCP)中允许广播和组播流量,它们也会受到阻拦。必须配置动态路由协议或 DHCP 中继,才能允许这些流量。

对于在透明或路由防火墙模式下属于同一桥接组成员的接口,可以使用访问规则允许任何 IP 流量通过。

注 |

由于这些特殊类型的流量无传输连接,所以需要向入站和出站接口应用访问规则,才能允许返回流量通过。 |

下表列出了在同一桥接组成员的接口之间可使用访问规则允许的常见流量类型。

|

流量类型 |

协议或端口 |

说明 |

|---|---|---|

|

DHCP |

UDP 端口 67 和 68 |

如果启用 DHCP 服务器,则 ASA 不会传送 DHCP 数据包。 |

|

EIGRP |

协议 88 |

— |

|

OSPF |

协议 89 |

— |

|

组播流 |

UDP 端口因应用而异。 |

组播流始终以 D 类地址为目标(224.0.0.0 至 239.x.x.x)。 |

|

RIP(v1 或 v2) |

UDP 端口 520 |

— |

管理访问规则

您可以配置访问规则来控制流向 ASA 的管理流量。传入管理流量的访问控制规则(由 http 、ssh 或 telnet 等命令定义)的优先级高于使用 control-plane 选项应用的管理访问规则。因此,系统允许此类允许的管理流量传入,即使被所有传入 ACL 明确拒绝。

与正则访问规则不同,接口的管理规则集末尾没有隐式拒绝。而是由正则访问控制规则对任何未匹配管理访问规则的连接进行评估。

或者,可使用 ICMP 规则控制流向设备的 ICMP 流量。使用正则扩展访问规则可控制通过设备的 ICMP 流量。

EtherType 规则

本节介绍 EtherType 规则。

支持的 EtherType 和其他流量

EtherType 规则控制以下方面:

-

一个 16 位十六进制数字标识的 EtherType,包括常见类型 IPX 和 MPLS 单播或组播。

-

以太网 V2 帧。

-

默认情况下允许的 BPDU。BPDU 采用 SNAP 封装,ASA 专用于处理 BPDU。

-

中继端口(思科专有)BPDU。中继 BPDU 在负载内包含 VLAN 信息,因此,如果允许 BPDU,ASA 将使用出站 VLAN 修改负载。

-

中间系统到中间系统 (IS-IS)。

-

IEEE 802.2 逻辑链路控制数据包。可以根据目标服务无线接入点地址来控制访问。

不支持以下类型的流量:

-

802.3 格式化帧 - 规则将不处理这些帧,因为它们使用长度字段而不是类型字段。

返回流量的 EtherType 规则

因为 EtherType 是无连接的,所以,如果想要在两个方向上允许流量通过,则需要在两个接口上都应用规则。

允许 MPLS

如果允许 MPLS,请确保已通过 ASA 建立标签分发协议和标记分发协议 TCP 连接,方法是将两个连接到 ASA 的 MPLS 路由器配置为使用 ASA 接口上的 IP 地址作为 LDP 或 TDP 会话的路由器 ID。(LDP 和 TDP 允许 MPLS 路由器协商用于转发数据包的标签(地址)。)

在思科 IOS 路由器上,输入协议、LDP 或 TDP 的相应命令。interface 为连接到 ASA 的接口。

mpls ldp router-id interface force

或

tag-switching tdp router-id interface force

反馈

反馈