如何实施防火墙服务

以下操作步骤介绍实施防火墙服务的通用顺序。但每个步骤都是可选步骤,只有在您要为网络提供该服务时才需要使用。

开始之前

根据一般操作配置指南配置 ASA,包括最低基本设置、接口配置、路由和管理访问。

过程

|

步骤 1 |

实施网络访问控制。请参阅基本访问控制。 |

|

步骤 2 |

实施 URL 过滤。请参阅URL 过滤。 |

|

步骤 3 |

实施威胁防范。请参阅威胁防范。 |

|

步骤 4 |

实施为虚拟环境定制的防火墙服务。请参阅面向虚拟环境的防火墙服务。 |

|

步骤 5 |

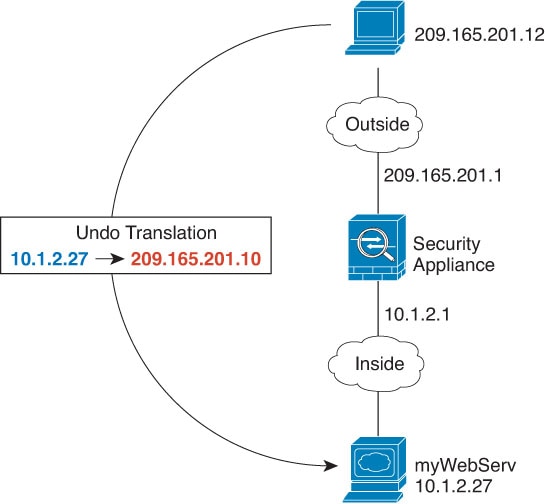

实施网络地址转换 (NAT)。请参阅网络地址转换。 |

|

步骤 6 |

实施应用检测(如果默认设置不能满足网络要求)。请参阅应用检测。 |

反馈

反馈