什么是连接设置?

连接设置包含与管理流量连接相关的各种功能,例如通过 ASA 的 TCP 流量。某些功能以组件命名,可以配置这些组件,以提供特定服务。

连接设置包括以下内容:

-

Global timeouts for various protocols - 所有全局超时均具有默认值,因此,只有在遇到过早失去连接的情况下,才需要更改超时值。

-

Connection timeouts per traffic class - 可以使用服务策略覆盖特定流量类型的全局超时。所有流量类超时均具有默认值,因此,无需设置这些超时。

-

Connection limits and TCP Intercept - 默认情况下,对于可以通过(或到达)ASA 的连接数量没有限制。可以使用服务策略规则来设置对特定流量类的限制,以保护服务器免受拒绝服务 (DoS) 攻击。具体而言,可以设置对初期连接(未完成 TCP 握手的连接)的限制,防止 SYN 泛洪攻击。当超过初期限制时,TCP 拦截组件会参与代理连接并确保攻击受到限制。

-

Dead Connection Detection (DCD) - 如果具有有效但经常空闲的持久连接,以至于这些连接因为超出空闲超时设置而关闭,就可以启用失效连接检测,以识别空闲但有效的连接并且(通过重置其空闲计时器)使之保持活动状态。每当超出空闲时间,DCD 便会探测连接的两侧,了解两侧是否均同意连接是有效的。show service-policy 命令输出中包含计数器,以显示来自 DCD 的活动量。您可以使用 show conn detail 命令获取有关发起方和响应方的信息,以及各自发送探测的频率。

-

TCP 序列随机化 - 每个 TCP 连接都有两个初始序列号 (ISN):一个由客户端生成,一个由服务器生成。默认情况下,ASA 随机化入站和出站方向的 TCP SYN 的 ISN。随机化可防止攻击者预测新连接的下一个 ISN 而潜在劫持新会话。但是,TCP 序列随机化有效地破坏了 TCP SACK(选择性确认),因为客户端看到的序列号与服务器看到的序列号不同。可以根据需要按流量类禁用随机化。

-

TCP Normalization - TCP 规范器可防止异常数据包。可以按流量类配置处理某些数据包异常类型的方式。

-

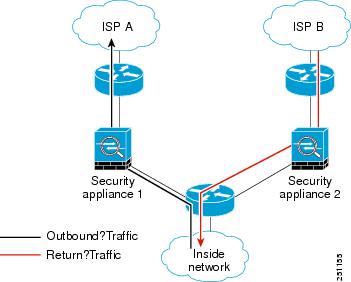

TCP State Bypass - 如果在网络中使用非对称路由,可以绕过 TCP 状态检查。

-

SCTP State Bypass - 如果不希望进行 SCTP 协议验证,可以绕过流控制传输协议 (SCTP) 状态检测。

-

数据流分流 - 可以标识将要分流至超快路径的选定流量,在此路径中,数据流在 NIC 自身进行交换。分流可帮助您提高数据密集型应用(例如大型文件传输)的性能。

-

IPsec 流分流 (IPsec flow offload) - 在初始设置 IPsec 站点间 VPN 或远程接入 VPN 安全关联 (SA) 后,IPsec 连接将被分流到设备中的现场可编程门阵列 (FPGA),而这应会提高设备性能。在支持此功能的平台上会默认启用此功能。

反馈

反馈