关于 Firepower 1010 交换机端口

本节介绍 Firepower 1010 的交换机端口。

了解 Firepower 1010 端口和接口

端口和接口

对于各物理 Firepower 1010 接口,可以将其操作设置为防火墙接口或交换机端口。请参阅以下有关物理接口和端口类型的信息,以及为其分配交换机端口的逻辑 VLAN 接口:

-

物理防火墙接口 - 在路由模式下,这些接口使用已配置的安全策略在第 3 层网络之间转发流量,以应用防火墙和 VPN 服务。 在透明模式下,这些接口是桥接组成员,用于在第 2 层同一网络上的接口之间转发流量,使用已配置的安全策略应用防火墙服务。在路由模式下,还可以将集成路由和桥接与某些接口一起用作桥接组成员,将其他接口用作第 3 层接口。默认情况下,以太网 1/1 接口配置为防火墙接口。

-

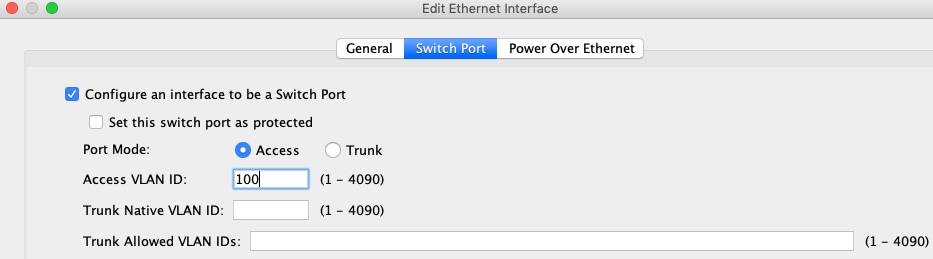

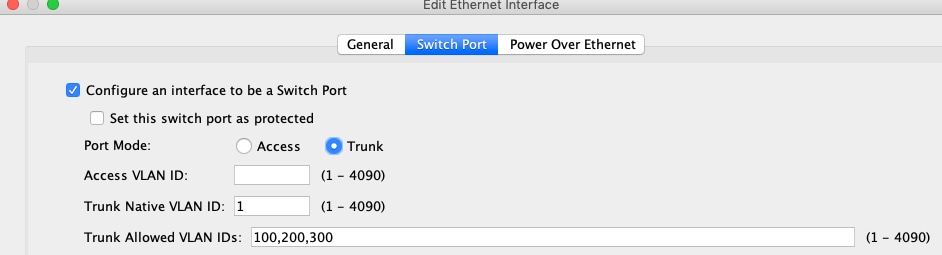

物理交换机端口 - 交换机端口使用硬件中的交换功能在第 2 层转发流量。同一 VLAN 上的交换机端口可使用硬件交换互相通信,且流量不受 ASA安全策略的限制。接入端口仅接受未标记流量,可以将其分配给单个 VLAN。中继端口接受未标记和已标记流量,且可以属于多个 VLAN。默认情况下,以太网 1/2 至 1/8 配置为 VLAN 1 上的接入交换机端口。不能将 管理接口配置为交换机端口。

-

逻辑 VLAN 接口 - 这些接口的运行方式与物理防火墙接口相同,但不同的是,无法创建子接口或 EtherChannel 接口。如果交换机端口需要与另一个网络进行通信,则 ASA 设备将安全策略应用至 VLAN 接口,并路由至另一个逻辑 VLAN 接口或防火墙接口。甚至可以将集成路由和桥接与 VLAN 接口一起用作桥接组成员。同一 VLAN 上的交换机端口之间的流量不受安全策略 ASA的限制,但桥接组中 VLAN 之间的流量会受到安全策略的限制,因此,可以选择将桥接组和交换机端口进行分层,以在某些分段之间实施安全策略。

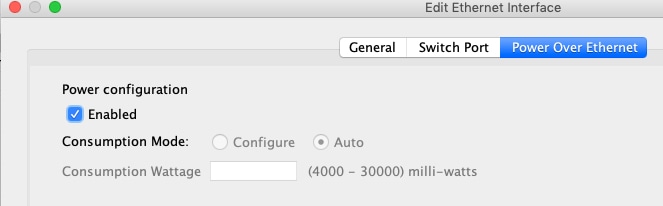

以太网供电

以太网 1/7 和以太网 1/8 支持以太网供电+ (PoE+)。

Auto-MDI/MDIX 功能

如果是所有 Firepower 1010 接口,默认的自动协商设置还包括 Auto-MDI/MDIX 功能。Auto-MDI/MDIX 在自动协商阶段检测直通电缆时执行内部交叉,从而消除交叉布线的需要。如要启用接口的 Auto-MDI/MDIX,必须将速度或双工设置为自动协商。如果将速度和双工明确设置为固定值,从而禁用了两种设置的自动协商,则 Auto-MDI/MDIX 也将被禁用。当速度和双工被设置为 1000 和全值时,接口始终会自动协商;因此,Auto-MDI/MDIX 始终会启用,且您无法禁用它。

反馈

反馈