关于公共云中的故障转移

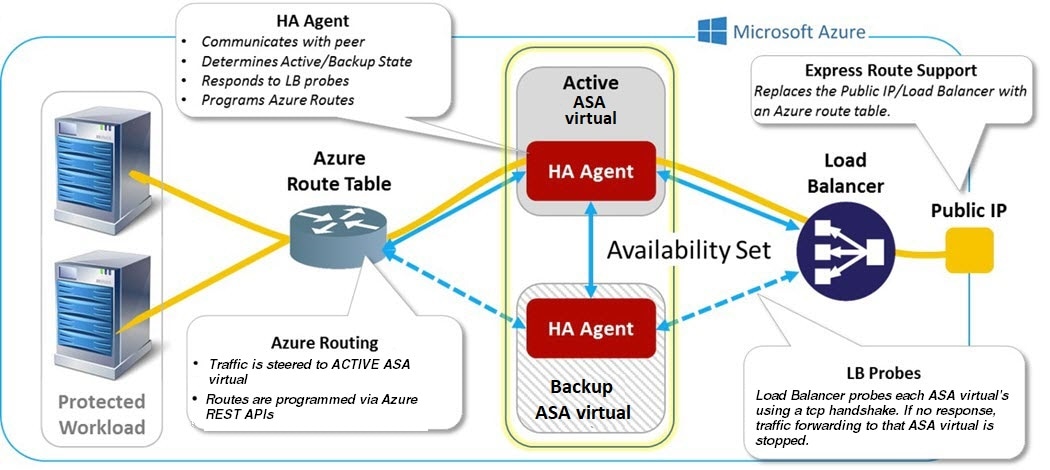

为确保冗余,您可以在公共云环境中部署采用主用/备份高可用性 (HA) 配置的 ASA virtual 。公共云中的高可用性实施无状态主用/备份解决方案,允许主用 ASA virtual 故障触发系统自动执行故障转移以切换到备份 ASA virtual。

以下列表介绍高可用性公共云解决方案中的主要组件:

-

主用 ASA Virtual - 高可用性对中设置为处理高可用性对等体的防火墙流量的 ASA virtual。

-

备份 ASA Virtual- ASA virtual HA 对中未在处理防火墙流量并在主用 ASA virtual 发生故障的情况下接管作为主用 ASA virtual 的 。它之所以被称为备份而不是备用 ASAv,是因为它在发生故障转移时不会获取其对等体的身份。

-

HA 代理- 在 ASA virtual 上运行并确定 ASA virtual的 HA 角色,检测其 HA 对等体的故障以及根据其 HA 角色执行操作的轻量级进程。

在物理 ASA 和非公共云虚拟 ASA 上,系统使用免费 ARP 请求处理故障转移条件,在此请求中,备份 ASA 发出免费 ARP,指示其现在与主用 IP 和 MAC 地址相关联。大多数公共云环境不允许此性质的广播流量。因此,公共云中的高可用性配置要求在发生故障转移时重新启动持续连接。

备份设备会对主用设备的运行状况进行监控,以便确定是否符合特定的故障转移条件。如果符合这些条件,将执行故障转移。故障转移时间可能在几秒到一分多钟之间变化,具体取决于公共云基础设施的响应能力。

关于主用/备份故障转移

在主用/备份故障转移中,一台设备是主用设备。它会传送流量。备份设备不会主动与主用设备传递流量或交换任何配置信息。主用/备份故障转移允许您使用备份 ASA virtual 设备接管故障设备的功能。主用设备出现故障时将变为备份状态,同时备份设备变为主用状态。

主/辅助角色和主用/备份状态

当设置主用/备份故障转移时,需要将一台设备配置为主设备,将另一台配置为辅助设备。此时,两台设备作为两个单独的设备,进行设备和策略配置,以及用于事件、控制面板、报告和运行状况监控。

故障转移对中两台设备之间的主要差别与哪一设备为主用设备,哪一设备为备份设备(即,哪一台设备会主动传送流量)有关。虽然两台设备都能传递流量,但只有主设备会响应负载均衡器的探测,并设定任何已配置的路由将其用作路由目标。备份设备的主要功能是监控主设备的运行状况。如果两台设备同一时间启动(并且运行状况相同),则主设备总是会成为主用设备。

故障转移连接

备份 ASA virtual 使用在 TCP 上建立的故障转移连接来监控主用 ASA virtual 的运行状况:

-

主用 ASA virtual 通过打开一个 侦听端口来充当连接服务器。

-

备份 ASA virtual 使用 连接端口连接到主用 ASA virtual 。

-

通常情况下, 侦听端口 和 连接端口 相同,除非您的配置要求在 ASA virtual 设备之间进行某种类型的网络地址转换。

故障转移连接的状态可用于检测主用 ASA virtual的故障。当备份 ASA virtual 看到故障转移连接断开时,它会将主用 ASA virtual 视为 出现故障。同样,如果备份 ASA virtual 没有收到发送至主用设备的保持连接消息的响应,它也会将主用 ASA virtual 视为 出现故障

相关主题

轮询和 Hello 消息

备份 ASA virtual 通过故障转移连接发送 Hello 消息到主用 ASA virtual ,并预期在回复中收到 Hello 响应。消息定时使用轮询间隔,即备份 ASA virtual 设备收到 Hello 响应与发送下一条 Hello 消息之间的时段。接收响应由被称为保持时间的接收超时来执行。如果接收 Hello 响应发生超时,则主用 ASA virtual 被视为出现故障。

轮询间隔和保持时间间隔均为可配置参数;请参阅配置主用/备份故障转移。

启动时的主用设备确定

主用设备按以下方式确定:

-

如果某台设备启动,并检测到对等体已作为主用设备运行,则该设备将成为备份设备。

-

如果某台设备启动,并且未检测到对等体,则该设备会成为主用设备。

-

如果两台设备同时启动,则主设备成为主用设备,辅助设备成为备份设备。

故障转移事件

在主用/备份故障转移中,故障转移会在设备级别进行。下表显示了每个故障事件的故障转移操作。对于每种故障事件,该表显示了故障转移策略(故障转移或禁用故障转移)、主用设备执行的操作、备份设备执行的操作,以及有关故障转移条件和操作的所有特别说明。

|

故障事件 |

策略 |

主用设备操作 |

备份操作 |

说明 |

|---|---|---|---|---|

|

备份设备看到故障转移连接关闭 |

故障转移 |

不适用 |

成为主用设备 将主用设备标记为发生故障 |

这是标准的故障转移使用案例。 |

|

主用设备看到故障转移连接关闭 |

禁用故障转移 |

将备份设备标记为发生故障 |

n/a |

到非主用设备的故障转移永远不会发生。 |

|

主用设备在故障转移链路上看到 TCP 超时 |

禁用故障转移 |

将备份设备标记为发生故障 |

无需操作 |

如果主用设备未从备份设备获取响应,则不应发生故障转移。 |

|

备份设备在故障转移链路上看到 TCP 超时 |

故障转移 |

不适用 |

成为主用设备 将主用设备标记为发生故障 尝试向主用设备发送故障转移命令 |

备份设备假定主用设备无法继续操作并接管控制权。 如果主用设备仍处于正常运行状态,但无法及时发送响应,备份设备将会发送故障转移命令到主用设备。 |

|

主用身份验证失败 |

禁用故障转移 |

无需操作 |

无需操作 |

由于备份设备正在更改路由表,因此它是唯一需要向 Azure 进行身份验证的设备。 主用设备是否已向 Azure 进行身份验证无关紧要。 |

|

备份身份验证失败 |

禁用故障转移 |

将备份设备标记为未进行身份验证 |

无需操作 |

如果备份设备未向 Azure 进行身份验证,则无法进行故障转移。 |

|

主用设备有意启动故障转移 |

故障转移 |

变为备份设备 |

成为主用设备 |

主用设备通过关闭故障转移链路连接来启动故障转移。 备份设备看到连接关闭,并成为主用设备。 |

|

备份设备有意启动故障转移 |

故障转移 |

变为备份设备 |

成为主用设备 |

备份设备通过发送故障转移消息到主用设备来启动故障转移。 当主用设备看到此消息时关闭连接并将成为备份设备。 备份设备看到连接关闭,并成为主用设备。 |

|

以前的主用设备恢复 |

禁用故障转移 |

变为备份设备 |

将伙伴设备标记为备份设备 |

除非绝对必要,否则不应发生故障转移。 |

|

主用设备看到发自备份设备的故障转移消息 |

故障转移 |

变为备份设备 |

成为主用设备 |

由用户启动手动故障转移时,或者当备份设备看到 TCP 超时,但主用设备能够从备份设备接收消息时可能发生。 |

准则和限制

本节包括此功能的准则和限制。

公共云中的高可用性ASA Virtual 故障转移

为确保冗余,您可以在公共云环境中部署采用主用/备份高可用性 (HA) 配置的 ASA virtual 。

-

仅在 Microsoft Azure 公共云上受支持;配置 ASA virtual VM 时,支持的最大数量 Vcpu 为 8;支持的最大内存为 64GB RAM。有关受支持实例的详细列表,请参阅 ASA virtual 入门指南。

-

实施无状态主用/备份解决方案,允许主用 ASA virtual 故障触发系统自动执行故障转移以切换到备份 ASA virtual。

限制

-

故障转移按秒级别而不是毫秒级别执行。

-

高可用性角色的确定和以高可用性设备角色参与部署的能力取决于高可用性对等体之间以及高可用性设备与 Azure 基础设施之间的 TCP 连接。有几种情况下, ASA virtual 将无法以高可用性设备角色参与部署:

-

无法建立到其高可用性对等体的故障转移连接。

-

无法从 Azure 检索身份验证令牌。

-

无法与 Azure 进行身份验证。

-

-

没有从主用设备到备份设备的配置同步。每台设备必须单独配置相似的配置,用于处理故障转移流量。

-

故障转移路由表限制

关于公共云中 HA 的路由表:

-

您最多可以配置 16 个路由表。

-

在路由表中,最多可以配置 64 个路由。

在每种情况下,系统都会在达到限制时向您发出警报,并建议删除路由表或路由并重试。

-

-

无 ASDM 支持

-

没有 IPSec 远程访问 VPN 支持。

注

有关公共云中受支持的 VPN 拓扑的信息,请参阅《思科自适应安全虚拟设备 (ASAv) 快速入门指南 》。

-

ASA Virtual 虚拟机实例必须在同一可用性集中。如果您是 Azure 中的当前 ASA virtual 用户,您将无法从现有部署升级到高可用性部署。您必须删除您的实例,然后部署 Azure 市场提供的 ASA virtual 4 NIC 高可用性产品。

反馈

反馈