配置管理远程访问

本节介绍如何为 ASDM、Telnet 或 SSH 配置 ASA 访问,以及其他管理参数,例如登录横幅。

配置 HTTPS、Telnet 或 SSH 的 ASA 访问

本部分介绍如何配置 HTTPS,包括 ASDM 和 CSM、Telnet 或 SSH 的 ASA 访问。请参阅以下准则:

-

如要访问 ASA 接口进行管理访问,也不需要允许主机 IP 地址的访问规则,只需根据本章内各节配置管理访问。但是,如果您配置 HTTP 重定向以将 HTTP 连接自动重定向至 HTTPS,则必须启用允许 HTTP 的访问规则;否则,该接口无法侦听 HTTP 端口。

-

除了进入 ASA 时所经由的接口以外,不支持对其他接口进行管理访问。例如,如果管理主机位于外部接口上,则只能直接向外部接口发起管理连接。此规则的唯一例外是通过 VPN 连接。请参阅配置 VPN 隧道上的管理访问。

-

ASA 允许:

-

每个情景最多 5 个并发 Telnet 连接,在所有情景中最多分为 100 个连接(如果有)。

-

每个情景最多 5 个并发 SSH 连接,在所有情景中最多分为 100 个连接(如果有)。

-

在单情景模式下,最多30个ASDM并发会话。在多情景模式下,每个情景最多 5 个并发 ASDM 会话,在所有情景中最多分为 32 个 ASDM 实例。

ASDM 会话使用两个 HTTPS 连接:一个用于监控(始终存在),另一个用于进行配置更改(仅当进行更改时才存在)。例如,多情景模式系统限制为 32 个 ASDM 会话表示 HTTPS 会话数限制为 64。

-

在单情景模式或每个情景(如果可用)中,最多有6个并发非ASDM HTTPS会话,所有情景中最多有100个HTTPS会话。

-

配置用于 ASDM 的 HTTPS 访问、其他客户端

本部分介绍如何配置 HTTPS,包括 ASDM 和 CSM 的 ASA 访问。

如果在同一接口上同时启用 SSL (webvpn > 启用 接口) 和 HTTPS 访问,则可以从 https://ip_address 访问 Secure Client ,从 https://ip_address/admin访问端口 443。如果还启用了 HTTPS 身份验证 (配置用于 CLI、 ASDM 和 enable 命令访问的身份验证),则必须为 ASDM 访问指定不同的端口。

开始之前

-

在多情景模式下,请在情景执行空间中完成本程序。要从系统更改为情景配置,请在 Configuration > Device List 窗格中双击主用设备 IP 地址下的情景名称。

过程

|

步骤 1 |

依次选择,然后点击添加。 系统将显示添加设备访问配置对话框。 |

|

步骤 2 |

选择 ASDM/HTTPS。 |

|

步骤 3 |

选择管理接口并设置允许的主机 IP 地址,然后点击确定。 指定任何已命名的接口。对于网桥组,请指定网桥组成员接口。对于仅 VPN 管理访问(请参阅 配置 VPN 隧道上的管理访问),请指定命名的 BVI 接口。 |

|

步骤 4 |

如需进行证书身份验证,在 Specify the interface requires client certificate to access ASDM 区域中,点击 Add 以指定成功身份验证必须匹配的接口和可选证书映射。请查看,以创建证书映射。有关详细信息,请参阅配置 ASDM 证书身份验证。 |

|

步骤 5 |

配置 HTTP 设置。

|

|

步骤 6 |

点击“应用”。 |

|

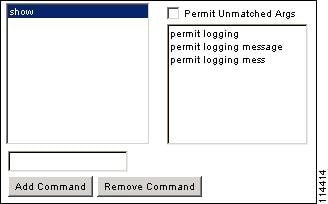

步骤 7 |

(可选) 允许基于非浏览器的 HTTPS 客户端访问 ASA 上的 HTTPS 服务。默认情况下,允许 ASDM、CSM 和 REST API。 许多专业客户端(例如,python 库、curl 和 wget)不支持跨站请求伪造 (CSRF) 基于令牌的身份验证,因此,您需要特别允许这些客户端使用 ASA 基本身份验证方法。出于安全考虑,您应该只允许所需的客户端。 |

配置 SSH 访问

本部分介绍如何配置 SSH 的 ASA 访问。请参阅以下准则:

-

要访问 ASA 接口以进行 SSH 访问,亦无需允许主机 IP 地址的访问规则。您只需按照本部分配置 SSH。

-

除了进入 ASA 时所经由的接口以外,不支持对其他接口进行 SSH 访问。例如,如果 SSH 主机位于外部接口上,则只能直接向外部接口发起管理连接。此规则的唯一例外是通过 VPN 连接(仅 ASA SSH 协议栈支持)。请参阅配置 VPN 隧道上的管理访问。

-

ASA 允许每个情景/单模式最多有 5 个并发 SSH 连接,在所有情景中最多分为 100 个连接。但是,由于配置命令可能会锁定正在更改的资源,因此您应一次在一个SSH会话中进行更改,以确保正确应用所有更改。

-

默认情况下,ASA 使用 CiscoSSH 堆栈,它基于。您可以改为启用专有 ASA SSH 堆栈。CiscoSSH 支持:

-

FIPS 合规性

-

定期更新,包括来自思科和开源社区的更新

请注意,思科SSH堆栈不支持:

-

通过VPN通过SSH连接到其他接口(管理访问)

-

EDDSA密钥对

-

FIPS模式下的RSA密钥对

如果需要这些功能,应继续使用ASA SSH堆栈。

CiscoSSH 堆栈的 SCP 功能略有变化:要使用 ASA copy 命令将文件复制到 SCP 服务器或从 SCP 服务器复制文件,您必须使用命令在 ASA 上为 SCP 服务器子网/主机启用 SSH 访问权限。

-

-

仅支持 SSH 版本 2。

-

不再支持 SSH 默认用户名。使用 SSH 以及 pix 或 asa 用户名和登录密码无法再连接至 ASA。要使用 SSH,必须通过依次选择 来配置 AAA 身份验证;然后通过依次选择 来定义本地用户。如果要使用 AAA 服务器而不是本地数据库进行身份验证,建议也将本地身份验证配置为备用方法。

开始之前

在多情景模式下,请在情景执行空间中完成本程序。要从系统更改为情景配置,请在 Configuration > Device List 窗格中双击主用设备 IP 地址下的情景名称。

要设置 SSH 堆栈,请在 上的系统空间中完成配置。

过程

|

步骤 1 |

依次选择,然后点击添加。 系统将显示添加设备访问配置对话框。 |

||

|

步骤 2 |

选择 SSH。 |

||

|

步骤 3 |

选择管理接口并设置允许的主机 IP 地址,然后点击确定。 指定任何已命名的接口。对于网桥组,请指定网桥组成员接口。对于仅 VPN 管理访问(请参阅 配置 VPN 隧道上的管理访问),请指定命名的 BVI 接口。 |

||

|

步骤 4 |

(可选) 配置 SSH 设置。

|

||

|

步骤 5 |

点击“应用”。 |

||

|

步骤 6 |

配置 SSH 用户身份验证。 |

||

|

步骤 7 |

生成密钥对(仅适用于物理 ASA)。 对于 ASAv,会在部署后自动创建密钥对。ASAv仅支持RSA密钥。 |

||

|

步骤 8 |

(可选) 配置 SSH 密码加密和集成算法: |

||

|

步骤 9 |

启用安全复制服务器。 |

示例

以下示例将在 Linux 或 Macintosh 系统上为 SSH 生成一个共享密钥,并将其导入 ASA:

-

在计算机上生成 的 EdDSA 公钥和私钥:

dwinchester-mac:~ dean$ ssh-keygen -t ed25519 Generating public/private ed25519 key pair. Enter file in which to save the key (/Users/dean/.ssh/id_ed25519): Enter passphrase (empty for no passphrase): key-pa$$phrase Enter same passphrase again: key-pa$$phrase Your identification has been saved in /Users/dean/.ssh/id_ed25519. Your public key has been saved in /Users/dean/.ssh/id_ed25519.pub. The key fingerprint is: SHA256:ZHOjfJa3DpZG+qPAp9A5PyCEY0+Vzo2rkGHJpplpw8Q dean@dwinchester-mac The key's randomart image is: +--[ED25519 256]--+ | . | | o | |. . + o+ o | |.E+ o ++.+ o | |B=.= .S = . | |** ooo. = o . | |.....o*.o = . | | o .. *.+.o | | . . oo... | +----[SHA256]-----+ dwinchester-mac:~ dean$ -

将密钥转换为 PKF 格式:

dwinchester-mac:~ dean$ cd .ssh dwinchester-mac:.ssh dean$ ssh-keygen -e -f id_ed25519.pub ---- BEGIN SSH2 PUBLIC KEY ---- Comment: "256-bit ED25519, converted by dean@dwinchester-mac from " AAAAC3NzaC1lZDI1NTE5AAAAIDmIeTNfEOnuH0094p1MKX80fW2O216g4trnf7gwWe5Q ---- END SSH2 PUBLIC KEY ---- dwinchester-mac:.ssh dean$ -

将密钥复制到剪贴板。

-

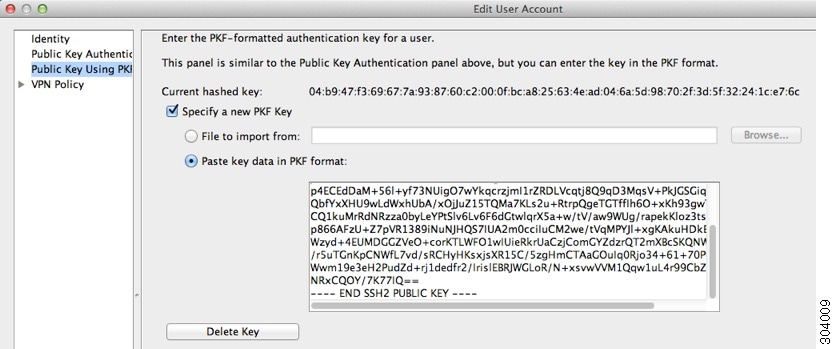

在 ASDM 中,依次选择 ,选择用户名,然后点击编辑。点击 Public Key Using PKF 并将密钥粘贴到窗口中:

-

验证用户是否可以通过 SSH 连接到 ASA。对于密码,请输入您在创建密钥对时指定的 SSH 密钥密码。

dwinchester-mac:.ssh dean$ ssh dean@10.89.5.26 The authenticity of host '10.89.5.26 (10.89.5.26)' can't be established. ED25519 key fingerprint is SHA256:6d1g2fe2Ovnh0GHJ5aag7GxZ68h6TD6txDy2vEwIeYE. Are you sure you want to continue connecting (yes/no/[fingerprint])? yes Warning: Permanently added '10.89.5.26' (ED25519) to the list of known hosts. dean@10.89.5.26's password: key-pa$$phrase User dean logged in to asa Logins over the last 5 days: 2. Last login: 18:18:13 UTC Jan 20 2021 from 10.19.41.227 Failed logins since the last login: 0. Type help or '?' for a list of available commands. asa>

以下示例显示与 ASA 的 SCP 会话。从外部主机上的客户端执行 SCP 文件传输。例如,在 Linux 中输入以下命令:

scp -v -pw password [path/]source_filename username @asa_address :{disk0|disk1}:/[path/]dest_filename

-v 表示详细,如果您未指定 -pw,则会提示您输入密码。

配置 Telnet 访问

本部分介绍如何配置 Telnet 的 ASA 访问。除非使用 VPN 隧道中的 Telnet,否则无法使用 Telnet 访问最低安全级别的接口。

开始之前

-

在多情景模式下,请在情景执行空间中完成本程序。要从系统更改为情景配置,请在 Configuration > Device List 窗格中双击主用设备 IP 地址下的情景名称。

-

要使用 Telnet 访问 ASA CLI,请输入登录密码。使用 Telnet 前必须手动设置该密码。

过程

|

步骤 1 |

依次选择,然后点击添加。 系统将显示添加设备访问配置对话框。 |

|

步骤 2 |

选择 Telnet。 |

|

步骤 3 |

选择管理接口并设置允许的主机 IP 地址,然后点击确定。 指定任何已命名的接口。对于网桥组,请指定网桥组成员接口。对于仅 VPN 管理访问(请参阅 配置 VPN 隧道上的管理访问),请指定命名的 BVI 接口。 |

|

步骤 4 |

(可选) 设置 Telnet 超时。默认超时值为 5 分钟。 |

|

步骤 5 |

点击“应用”。 |

|

步骤 6 |

设置登录密码,然后才可以使用 Telnet 连接;没有默认密码。

|

为 ASDM 访问或无客户端 SSL VPN 配置 HTTP 重定向

您必须使用 HTTPS 连接至使用 ASDM 或无客户端 SSL VPN 的 ASA。为了方便起见,可以将 HTTP 管理连接重定向至 HTTPS。例如,通过重定向 HTTP,输入 http://10.1.8.4/admin/ 或 https://10.1.8.4/admin/ 均可访问位于该 HTTPS 地址的 ASDM 启动页面。

您可以重定向 IPv4 和 IPv6 流量。

开始之前

通常,您无需允许主机 IP 地址的访问规则。但是,对于 HTTP 重定向,您必须启用允许 HTTP 的访问规则;否则,该接口无法侦听 HTTP 端口。

过程

|

步骤 1 |

依次选择。 该表显示当前已配置的接口以及是否已在某个接口上启用重定向。 |

|

步骤 2 |

选择用于 ASDM 的接口,然后点击编辑。 |

|

步骤 3 |

在 Edit HTTP/HTTPS Settings 对话框中配置下列选项:

|

|

步骤 4 |

点击确定 (OK)。 |

配置 VPN 隧道上的管理访问

如果 VPN 隧道在一个接口上终止,但是您需要通过访问不同的接口来管理 ASA,则必须将该接口标识为管理访问接口。例如,如果从外部接口进入 ASA,通过此功能可以使用 ASDM、SSH、 或 Telnet 连接到内部接口;或者,当从外部接口进入时,可以 Ping 内部接口。

注 |

如果使用 CiscoSSH 堆栈(默认设置),则 SSH 不支持此功能。 |

注 |

SNMP 不支持此功能。 对于基于 VPN 的 SNMP,我们建议在环回接口上启用 SNMP。您无需启用管理访问功能即可在环回接口上使用 SNMP。环回接口也适用于 SSH。 |

除了进入 ASA 时所经由的接口以外,不支持对其他接口进行 VPN 访问。例如,如果 VPN 访问位于外部接口上,则只能直接向外部接口发起连接。应在 ASA 的可直接访问的接口上启用 VPN,并使用域名解析,以便您不必记住多个地址。

通过以下类型的 VPN 隧道可以实现管理访问: IPsec 客户端、IPsec 站点间的简单 VPN 和 Secure Client SSL VPN 客户端。

开始之前

管理专用接口不支持此功能。

过程

|

步骤 1 |

依次选择。 |

|

步骤 2 |

从“管理访问接口”下拉列表中选择具有最高安全级别的接口(内部接口)。 对于 Easy VPN 和站点间隧道,可以指定命名 BVI(在路由模式下)。 |

|

步骤 3 |

点击“应用”。 管理接口已指定,更改将保存到运行配置中。 |

更改控制台超时

控制台超时设置连接可保持处于特权 EXEC 模式下或配置模式下的时间;当达到超时时间后,会话将进入用户 EXEC 模式。默认情况下,会话不会超时。此设置不会影响可与控制台端口保持连接的时间,该连接永不超时。

过程

|

步骤 1 |

依次选择。 |

|

步骤 2 |

以分钟为单位定义一个新的超时值,要指定不受限制的时间,请输入 0。默认值为 0。 |

|

步骤 3 |

点击“应用”。 超时值更改将保存到运行配置中。 |

自定义 CLI 提示符

利用为提示符添加信息这项功能,可以大体了解在您有多个模块时登录哪一台 ASA。故障转移起价你,如果两台 ASA 具有相同的主机名,则此功能非常有用。

在多情景模式中,您可以在登录到系统执行空间或管理情景时查看扩展的提示符。在非管理情景中,您仅可看到默认提示符,即主机名和情景名称。

默认情况下,提示符显示 ASA 的主机名。在多情景模式下,提示符还显示情景名称。在 CLI 提示符中可以显示以下项目:

|

cluster-unit |

显示集群设备名称。集群中的每台设备都有一个唯一的名称。 |

|

context |

(仅多情景模式)显示当前情景的名称。 |

|

domain |

显示域名。 |

|

hostname |

显示主机名。 |

|

priority |

显示故障转移优先级 pri(主要)或 sec(辅助)。 |

|

state |

显示设备的流量传递状态或角色。 对于故障转移,会面向 state 关键字显示以下值:

对于集群,会显示控制和数据的值。 |

过程

|

步骤 1 |

依次选择。 |

|

步骤 2 |

执行以下任意操作以自定义提示符:

提示符将更改并显示在 CLI Prompt Preview 字段中。 |

|

步骤 3 |

点击 Apply 。 新的提示符将保存到运行配置中。 |

配置登录横幅

您可以配置在用户连接至 ASA 时、在用户登录之前或在用户进入特权 EXEC 模式之前将显示的消息。

开始之前

-

从安全角度来看,重要的是横幅阻止未经授权的访问。请勿使用“欢迎”或“请”等措辞,因为它们像是在邀请入侵者。以下横幅为未经授权的访问设置正确的语调:

You have logged in to a secure device. If you are not authorized to access this device, log out immediately or risk possible criminal consequences. -

在添加横幅后,如果有以下情况,可能会关闭至 ASA 的 Telnet 或 SSH 会话:

-

没有足够的系统内存可用来处理横幅消息。

-

在尝试显示横幅消息时发生 TCP 写入错误。

-

-

有关横幅消息的准则,请参阅 RFC 2196。

过程

|

步骤 1 |

依次选择。 |

|

步骤 2 |

将横幅文本添加到为 CLI 创建的横幅类型所对应的字段中:

|

|

步骤 3 |

点击应用 (Apply)。 新的横幅保存到运行配置中。 |

设置管理会话配额

可以在 ASA 上建立允许的最大同时 ASDM、SSH 和 Telnet 会话数量。如果达到最大值,则不允许其他会话,并生成系统日志消息。如要防止系统锁定,则管理会话配额机制无法阻止控制台会话。

注 |

在多情景模式下,如果最大 ASDM 会话数固定为 5,则无法配置会话数。 |

注 |

如果您还为最大管理会话(SSH等)的每个情景设置资源限制,则将使用较低的值。 |

开始之前

在多情景模式下,请在情景执行空间中完成本程序。要从系统切换至情景配置,请在窗格中,双击主用设备 IP 地址下方的情景名称。

过程

|

步骤 1 |

依次选择。 |

|

步骤 2 |

输入最大并发会话数。

|

|

步骤 3 |

点击应用,保存配置更改。 |

反馈

反馈