Configurando o modo NAT Transparent para IPSec no VPN 3000 Concentrator

Contents

Introdução

A Tradução de Endereço de Rede (NAT) foi desenvolvida para tratar do problema da versão 4 do Protocolo de Internet (IPV4) que estava ficando sem espaço de endereços. Hoje, os usuários domésticos e as pequenas redes de escritórios usam NAT como uma alternativa à aquisição de endereços registrados. As corporações implantam NAT, sozinha ou com um firewall, para proteger seus recursos internos.

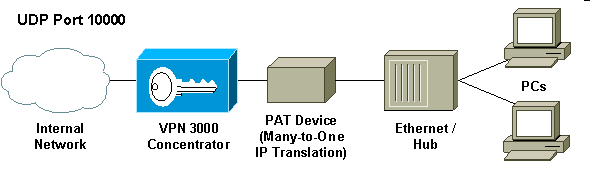

Muitos para um, a solução NAT mais comumente implementada, mapeia vários endereços privados para um único endereço roteável (público); isso também é conhecido como Port Address Translation (PAT). A associação é implementada no nível da porta. A solução PAT cria um problema para o tráfego IPSec que não usa nenhuma porta.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco VPN 3000 Concentrator

-

Cisco VPN 3000 Client versão 2.1.3 e posterior

-

Cisco VPN 3000 Client e Concentrator versão 3.6.1 e posterior para NAT-T

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Para obter mais informações sobre convenções de documento, consulte as Convenções de dicas técnicas Cisco.

Encapsulando o payload de segurança

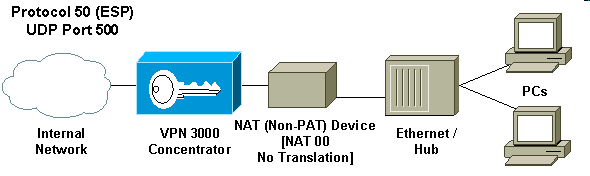

O protocolo 50 (Encapsulating Security Payload [ESP]) trata os pacotes criptografados/encapsulados de IPSec. A maioria dos dispositivos PAT não funciona com ESP, já que foram programados para funcionar apenas com Transmission Control Protocol (TCP), User Datagram Protocol (UDP) e Internet Control Message Protocol (ICMP). Além disso, os dispositivos PAT não conseguem mapear vários índices de parâmetros de segurança (SPIs). O modo transparente de NAT no VPN 3000 Client resolve esse problema encapsulando o ESP dentro do UDP e enviando-o a uma porta negociada. O nome do atributo a ser ativado no VPN 3000 Concentrator é IPSec através de NAT.

Um novo protocolo NAT-T que é um padrão IETF (ainda no estágio DRAFT no momento da elaboração deste artigo) também encapsula pacotes IPSec em UDP, mas funciona na porta 4500. Essa porta não é configurável.

Como funciona o modo transparente da NAT?

A ativação do modo transparente de IPSec no VPN Concentrator cria regras de filtro não visíveis e as aplica ao filtro público. O número de porta configurado é passado para o VPN Client de forma transparente quando o VPN Client se conecta. No lado de entrada, o tráfego de entrada UDP daquela porta passa diretamente para o IPSec para processamento. O tráfego é descriptografado e desencapsulado e, em seguida, roteado normalmente. No lado externo, o IPSec criptografa, encapsula e depois aplica um cabeçalho UDP (se configurado). As regras de filtro de tempo de execução são desativadas e excluídas do filtro apropriado sob três condições: quando IPSec sobre UDP é desativado para um grupo, quando o grupo é excluído ou quando o último IPSec sobre UDP SA ativo nessa porta é excluído. Os keepalives são enviados para impedir que um dispositivo NAT feche o mapeamento de porta devido à inatividade.

Se IPSec sobre NAT-T estiver habilitado no VPN Concentrator, o VPN Concentrator/VPN Client usará o modo NAT-T de encapsulamento UDP. O NAT-T funciona detectando automaticamente qualquer dispositivo NAT entre o VPN Client e o VPN Concentrator durante a negociação IKE. Você deve garantir que a porta UDP 4500 não seja bloqueada entre o VPN Concentrator/VPN Client para que o NAT-T funcione. Além disso, se você estiver usando uma configuração IPSec/UDP anterior que já esteja usando essa porta, você deverá reconfigurar essa configuração IPSec/UDP anterior para usar uma porta UDP diferente. Como o NAT-T é um rascunho IETF, ele ajuda ao usar dispositivos de vários fornecedores se o outro fornecedor implementar esse padrão.

O NAT-T funciona com conexões de VPN Client e conexões LAN a LAN, ao contrário do IPSec sobre UDP/TCP. Além disso, os roteadores Cisco IOS® e os dispositivos de firewall PIX suportam NAT-T.

Você não precisa que o IPSec sobre UDP esteja habilitado para que o NAT-T funcione.

Configurar o modo transparente de NAT

Use o procedimento a seguir para configurar o modo transparente de NAT no VPN Concentrator.

Nota: IPSec sobre UDP é configurado em uma base por grupo, enquanto IPSec sobre TCP/ NAT- T é configurado globalmente.

-

Configurar IPSec sobre UDP:

-

No VPN Concentrator, selecione Configuration > User Management > Groups.

-

Para adicionar um grupo, selecione Adicionar. Para modificar um grupo existente, selecione-o e clique em Modificar.

-

Clique na guia IPSec, marque IPSec through NAT e configure o IPSec through NAT UDP Port. A porta padrão para IPSec através de NAT é 10000 (origem e destino), mas essa configuração pode ser alterada.

-

-

Configurar IPSec sobre NAT-T e/ou IPSec sobre TCP:

-

No VPN Concentrator, selecione Configuration > System > Tunneling Protocols > IPSec > NAT Transparency.

-

Marque a caixa de seleção IPSec over NAT-T and/or TCP.

-

Se tudo estiver habilitado, use esta precedência:

-

IPSec sobre TCP.

-

IPSec sobre NAT-T.

-

IPSec sobre UDP.

Configuração do Cisco VPN Client para usar transparência de NAT

Para usar IPSec sobre UDP ou NAT-T, você precisa habilitar IPSec sobre UDP no Cisco VPN Client 3.6 e posterior. A porta UDP é atribuída pelo VPN Concentrator no caso de IPSec sobre UDP, enquanto para NAT-T é fixa para a porta UDP 4500.

Para usar IPSec sobre TCP, você precisa ativá-lo no VPN Client e configurar a porta que deve ser usada manualmente.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

22-Oct-2001 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback