CA-ondertekende certificaten implementeren in een CCE-oplossing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u ondertekende certificaten van de certificeringsinstantie kunt implementeren in de Cisco Contact Center Enterprise (CCE)-oplossing.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Unified Contact Center Enterprise (UCCE), versie 12.5(1)

- Package Contact Center Enterprise versie 12.5(1)

- Customer Voice Portal (CVP), versie 12.5 (1)

- Cisco Virtualized Voice Browser (VVB)

- Cisco CVP Operations and Administration Console (OAMP)

-

Cisco Unified Intelligence Center (CUIC)

-

Cisco Unified Communication Manager (CUCM)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- PCCE 12.5(1)

- CVP 12,5(1)

- Cisco VVB 12.5

- Finesse 12,5

- CUIC 12,5

- Windows 2016

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrond

Certificaten worden gebruikt om ervoor te zorgen dat de communicatie veilig is met de authenticatie tussen clients en servers. Gebruikers kunnen certificaten kopen bij een CA of ze kunnen zelf ondertekende certificaten gebruiken.

Zelf ondertekende certificaten (zoals de naam impliceert) worden ondertekend door dezelfde entiteit waarvan zij de identiteit certificeren, in tegenstelling tot ondertekend door een certificeringsinstantie. Zelf ondertekende certificaten worden niet beschouwd als zo veilig als CA-certificaten, maar ze worden standaard gebruikt in veel toepassingen.

In de Package Contact Center Enterprise (PCCE)-oplossing versie 12.x worden alle onderdelen van de oplossing bestuurd door Single Pane of Glass (SPOG), dat wordt gehost in de hoofdserver van het AW-werkstation (AW).

Vanwege Security Management Compliance (SRC) in de PCCE 12.5(1)-versie, verloopt alle communicatie tussen SPOG en andere componenten in de oplossing via een beveiligd HTTP-protocol. In UCCE 12.5 verloopt de communicatie tussen componenten ook via een beveiligd HTTP-protocol.

In dit document worden de stappen beschreven die nodig zijn om CA-ondertekende certificaten te implementeren in een CCE-oplossing voor veilige HTTP-communicatie. Voor andere UCCE-beveiligingsoverwegingen raadpleegt u de UCCE-beveiligingsrichtlijnen. Voor aanvullende beveiligde CVP-communicatie die verschilt van beveiligde HTTP, raadpleegt u de beveiligingsrichtlijnen in de CVP-configuratiehandleiding: CVP-beveiligingsrichtlijnen.

Procedure

CCE Windows-gebaseerde servers

1. MVO genereren

In deze procedure wordt uitgelegd hoe u een Certificate Signing Request (CSR) kunt genereren vanuit Internet Information Services (IIS) Manager.

Stap 1. Meld u aan bij Windows en kies Configuratiescherm > Systeembeheer > Internet Information Services (IIS) Manager.

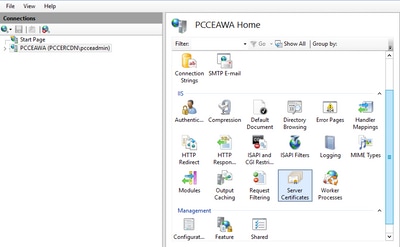

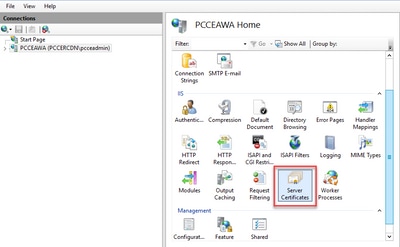

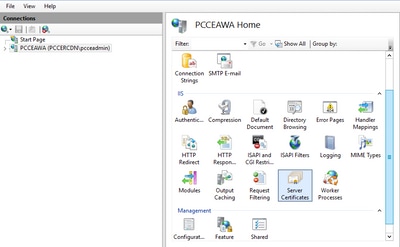

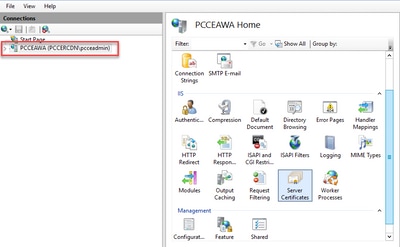

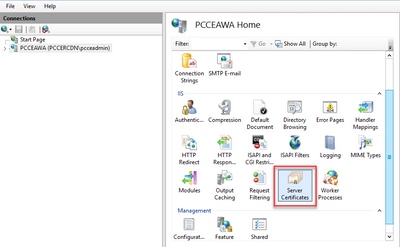

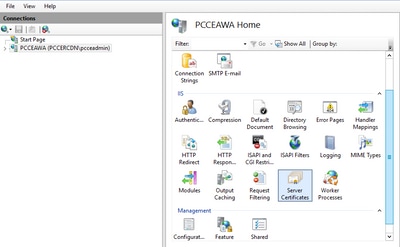

Stap 2. Klik in het deelvenster Verbindingen op de servernaam. Het deelvenster Startpagina van de server verschijnt.

Stap 3. Dubbelklik in het IIS-gebied op Servercertificaten.

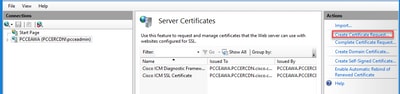

Stap 4. Klik in het deelvenster Handelingen op Certificaataanvraag maken.

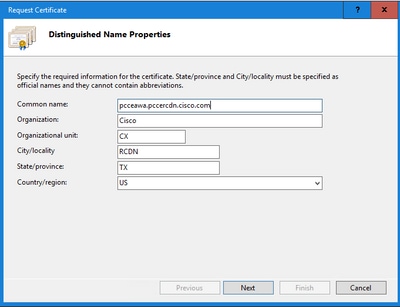

Stap 5. Doe dit in het dialoogvenster Certificaat aanvragen:

a. Geef de gewenste informatie op in de weergegeven velden en klik op Volgende.

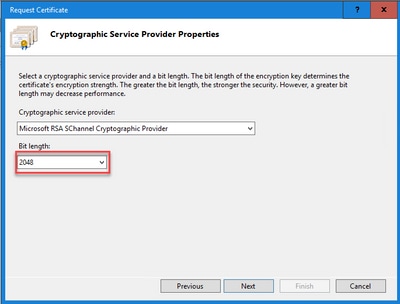

b. Laat de standaardinstelling in de vervolgkeuzelijst Cryptografische serviceprovider staan.

c. Selecteer 2048 in de vervolgkeuzelijst Bitlengte.

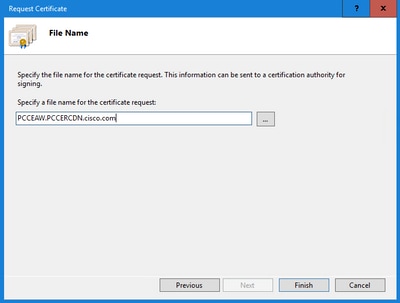

Stap 6. Geef een bestandsnaam op voor de certificaataanvraag en klik op Voltooien.

2. Verkrijgen van de CA ondertekende certificaten

Stap 1. Onderteken het certificaat op een CA.

Opmerking: zorg ervoor dat de certificaatsjabloon die door de certificeringsinstantie wordt gebruikt, client- en serververificatie bevat.

Stap 2. Verkrijg de CA-ondertekende certificaten van uw certificaatautoriteit (root, applicatie en tussenpersoon indien aanwezig).

3. Upload de ondertekende certificaten van de certificeringsinstantie

Stap 1. Meld u aan bij Windows en kies Configuratiescherm > Systeembeheer > Internet Information Services (IIS) Manager.

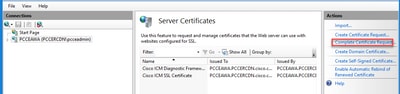

Stap 2. Klik in het deelvenster Verbindingen op de servernaam.

Stap 3. Dubbelklik in het IIS-gebied op Servercertificaten.

Stap 4. Klik in het deelvenster Acties op Certificaataanvraag voltooien.

Stap 5. Vul in het dialoogvenster Certificaataanvraag voltooien de volgende velden in:

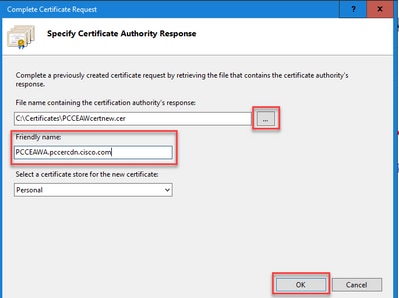

a. Klik in het veld Bestandsnaam dat het antwoordveld van de certificeringsinstantie bevat op de knop Ellipsis (… ).

b. Blader naar de locatie waar het ondertekende toepassingscertificaat is opgeslagen en klik vervolgens op Openen.

Opmerking: als dit een CA-implementatie met twee lagen is en het rootcertificaat zich nog niet in het servercertificaatarchief bevindt, moet de root worden geüpload naar de Windows-winkel voordat u het ondertekende cert importeert. Raadpleeg dit document als u de root-CA moet uploaden naar de Windows Store https://learn.microsoft.com/en-us/skype-sdk/sdn/articles/installing-the-trusted-root-certificate.

c. Voer in het veld Vriendelijke naam de volledig gekwalificeerde domeinnaam (FQDN) van de server of een belangrijke naam voor u in. Zorg ervoor dat de vervolgkeuzelijst Selecteer een certificaatarchief voor het nieuwe certificaat als Persoonlijk blijft.

Stap 6. Klik op OK om het certificaat te uploaden.

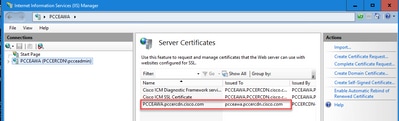

Als het uploaden van het certificaat is geslaagd, wordt het certificaat weergegeven in het deelvenster Servercertificaten.

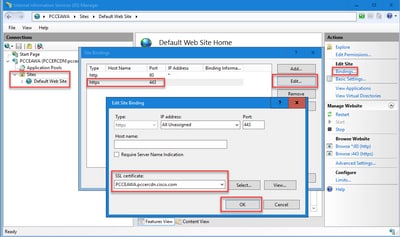

4. Het certificaat met CA-ondertekening aan IIS binden

In deze procedure wordt uitgelegd hoe u een CA-ondertekend certificaat kunt binden in de IIS-manager.

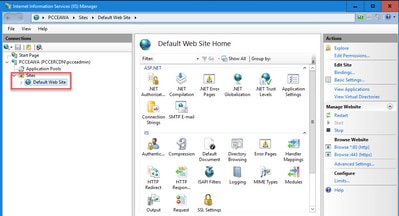

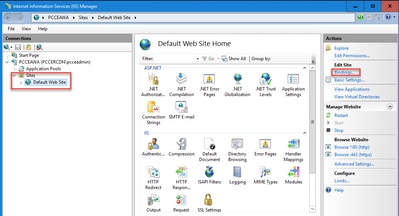

Stap 1. Meld u aan bij Windows en kies Configuratiescherm > Systeembeheer > Internet Information Services (IIS) Manager.

Stap 2. Kies in het deelvenster Verbindingen <server_name> > Sites > Standaardwebsite.

Stap 3. Klik in het deelvenster Handelingen op Bindingen....

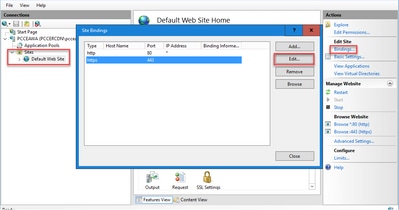

Stap 4. Klik op het type https met poort 443 en klik vervolgens op Bewerken....

Stap 5. Selecteer in de vervolgkeuzelijst SSL-certificaat het certificaat met dezelfde vriendelijke naam als in de vorige stap.

Stap 6. Klik op OK.

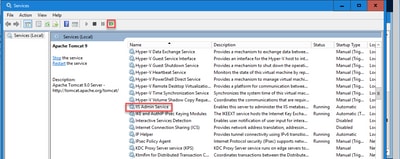

Stap 7. Navigeer naar Start > Uitvoeren > services.msc en start de IIS-beheerservice opnieuw op.

Als IIS opnieuw is opgestart, worden er geen certificaatfoutwaarschuwingen weergegeven wanneer de toepassing wordt gestart.

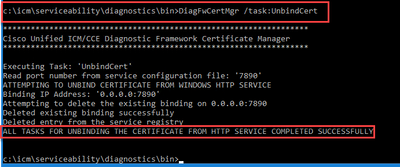

5. Bindt het CA-ondertekende certificaat aan Diagnostic Portico

In deze procedure wordt uitgelegd hoe u een CA-ondertekend certificaat kunt binden in het diagnoseportaal.

Stap 1. Open de opdrachtprompt (Uitvoeren als beheerder).

Stap 2. Navigeer naar de hoofdmap Diagnostic Portico. Voer deze opdracht uit:

cd c:\icm\serviceability\diagnostics\bin

Stap 3. Verwijder het huidige certificaat dat is gekoppeld aan het diagnoseportaal. Voer deze opdracht uit:

DiagFwCertMgr /task:UnbindCert

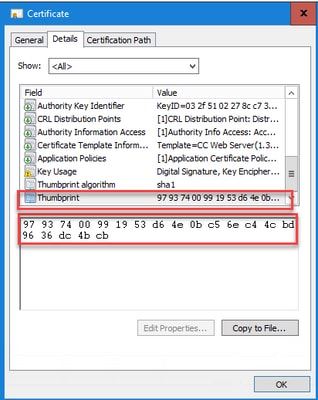

Stap 4. Open het ondertekende certificaat en kopieer de hash-inhoud (zonder spaties) van het veld Thumbprint.

Stap 5. Voer deze opdracht uit en plak de hash-inhoud.

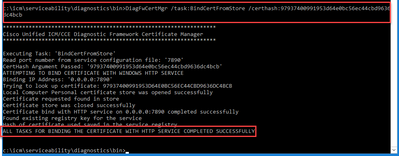

DiagFwCertMgr /task:BindCertFromStore /certhash:<hash_value>

Als de certificaatbinding succesvol is, wordt het bericht Certificaatbinding is GELDIG weergegeven.

Stap 6. Valideren of de certificaatbinding succesvol is verlopen. Voer deze opdracht uit:

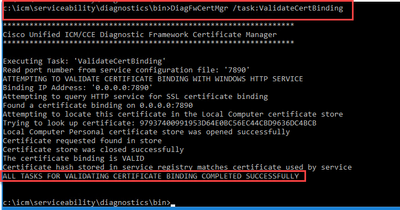

DiagFwCertMgr /task:ValidateCertBinding

Opmerking: DiagFeedMgr gebruikt standaard poort 7890.

Als de certificaatbinding succesvol is, wordt het bericht Certificaatbinding is GELDIG weergegeven.

Stap 7. Start de service Diagnostic Framework opnieuw op. Voer de volgende opdrachten uit:

net stop DiagFwSvc net start DiagFwSvc

Als Diagnostic Framework opnieuw wordt gestart, worden er geen certificaatfoutwaarschuwingen weergegeven wanneer de toepassing wordt gestart.

6. Importeer het hoofdcertificaat en het tussencertificaat in Java Keystore

Let op: Voordat u begint, moet u een back-up maken van de keystore en de opdrachten uitvoeren vanuit de java-startpagina als beheerder.

Stap 1. Ken het java-startpad om ervoor te zorgen waar het java-sleutelgereedschap wordt gehost. Er zijn verschillende manieren waarop je het Java Home Path kunt vinden.

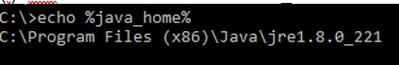

Optie 1: CLI, opdracht: echo %JAVA_HOME%

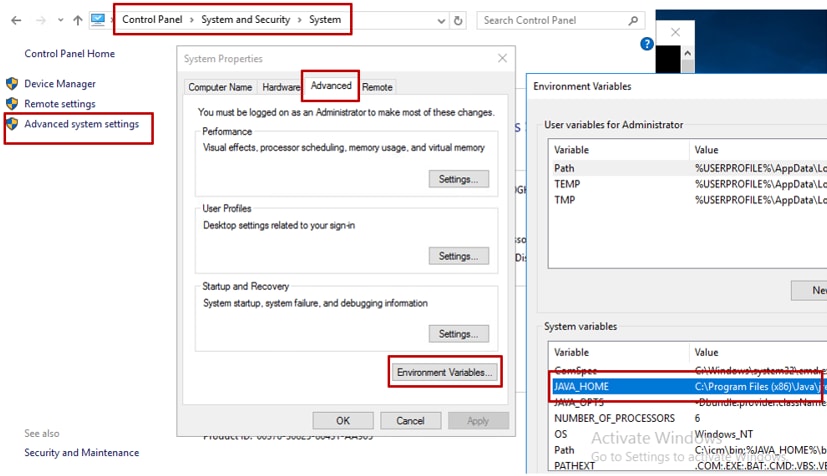

Optie 2: Handmatig via Geavanceerde systeeminstelling, zoals weergegeven in de afbeelding

Opmerking: op UCCE 12.5 is het standaardpad C:\Program Files (x86)\Java\jre1.8.0_221\bin. Als u echter het 12.5(1a)-installatieprogramma hebt gebruikt of 12.5 ES55 hebt geïnstalleerd (verplicht OpenJDK ES), gebruikt u CCE_JAVA_HOME in plaats van JAVA_HOME omdat het pad naar de datastore is gewijzigd met OpenJDK.

Stap 2. Maak een back-up van het cacerts-bestand uit de map C:\Program Files (x86)\Java\jre1.8.0_221\lib\security. U kunt het kopiëren naar een andere locatie.

Stap 3. Open een opdrachtvenster als beheerder om de opdracht uit te voeren:

keytool.exe –keystore ./cacerts -import -file <path where the Root, or Intermediate certificate are stored> -alias <Root_name of your CA or Intermediate_name of your CA> -storepass changeit

Opmerking: de specifieke certificaten die u nodig hebt, zijn afhankelijk van de certificeringsinstantie die u gebruikt om uw certificaten te ondertekenen. In een CA op twee niveaus, die typisch is voor openbare CA's en veiliger is dan interne CA's, moet u zowel de basiscertificaten als de tussenliggende certificaten importeren. In een standalone CA zonder tussenpersonen, die over het algemeen wordt gezien in een laboratorium of een meer eenvoudige interne CA, hoeft u alleen het root-certificaat te importeren.

CVP-oplossing

1. Certificaten genereren met FQDN

In deze procedure wordt uitgelegd hoe u certificaten kunt genereren met FQDN voor de services Web Service Manager (WSM), Voice XML (VXML), Call Server en Operations Management (OAMP).

Opmerking: wanneer u CVP installeert, bevat de certificaatnaam alleen de naam van de server en niet de FQDN, dus moet u de certificaten opnieuw genereren.

Let op: voordat je begint, moet je dit doen:

1. Verkrijg het keystore-wachtwoord. Voer de opdracht uit: meer %CVP_HOME%\conf\security.properties. U hebt dit wachtwoord nodig bij het uitvoeren van de opdrachten voor de sleuteltool.

2. Kopieer de map %CVP_HOME%\conf\security naar een andere map.

3. Open een opdrachtvenster als Administrator om de opdrachten uit te voeren.

CVP-servers

Stap 1. Voer de volgende opdrachten uit om de CVP-servercertificaten te verwijderen:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias vxml_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Stap 2. Voer deze opdracht uit om het WSM-certificaat te genereren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Opmerking: standaard worden de certificaten gedurende twee jaar gegenereerd. Gebruik -geldigheid XXXX om de vervaldatum in te stellen wanneer certificaten worden geregenereerd, anders zijn certificaten 90 dagen geldig en moeten ze vóór deze tijd door een CA worden ondertekend. Voor de meeste van deze certificaten moet 3-5 jaar een redelijke validatietijd zijn.

Hier zijn enkele standaard validiteitsinvoer:

|

Een jaar |

365 |

|

twee jaar |

730 |

|

Drie jaar |

1095 |

|

vier jaar |

1460 |

|

vijf jaar |

1895 |

|

tien jaar |

3650 |

Let op: In 12.5 moeten certificaten SHA 256, Key Size 2048 en encryptie-algoritme RSA zijn, gebruik deze parameters om deze waarden in te stellen: -keyalg RSA en -keysize 2048. Het is belangrijk dat de CVP keystore-opdrachten de JCEKS-parameter-storetype bevatten. Als dit niet wordt gedaan, kan het certificaat, de sleutel of erger de sleutelopslag beschadigd raken.

Geef de FQDN van de server op, op de vraag wat is uw voor- en achternaam?

Vul deze andere vragen aan:

Wat is de naam van uw organisatie-eenheid?

[Onbekend]: <specificeren OU>

Wat is de naam van uw organisatie?

[Unknown]: <geef de naam van de org op>

Wat is de naam van uw gemeente of gemeente?

[Onbekend]: <geef de naam van de plaats op>

Wat is de naam van uw provincie of provincie?

[Onbekend]: <geef de naam van de provincie op>

Wat is de tweeletterige landcode voor deze eenheid?

[Onbekend]: <geef landcode van twee letters op>

Geef ja op voor de volgende twee ingangen.

Stap 3. Voer dezelfde stappen uit voor vxml_certificate en callserver_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias vxml_certificate -keysize 2048 -keyalg RSA -validity XXXX %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

CVP-rapporteringsserver

Stap 1. Voer de volgende opdrachten uit om de WSM- en Reporting Server-certificaten te verwijderen:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Stap 2. Voer deze opdracht uit om het WSM-certificaat te genereren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Geef de FQDN van de server op voor de query Wat is uw voor- en achternaam? en ga verder met dezelfde stappen als bij CVP-servers.

Stap 3. Voer dezelfde stappen uit voor callserver_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

CVP OAMP (UCCE-inzet)

Aangezien in de PCCE-oplossing versie 12.x alle componenten van de oplossing worden aangestuurd door de SPOG en OAMP niet is geïnstalleerd, zijn deze stappen alleen vereist voor een UCCE-implementatieoplossing.

Stap 1. Voer de volgende opdrachten uit om de WSM- en OAMP Server-certificaten te verwijderen:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias oamp_certificate

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Stap 2. Voer deze opdracht uit om het WSM-certificaat te genereren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Geef de FQDN van de server op voor de query Wat is uw voor- en achternaam? en ga verder met dezelfde stappen als bij CVP-servers.

Stap 3. Voer dezelfde stappen uit voor oamp_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias oamp_certificate -keysize 2048 -keyalg RSA -validity XXXX

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

2. Genereer de CSR

Opmerking: de RFC5280-compatibele browser vereist dat bij elk certificaat een alternatieve onderwerpnaam (SAN) wordt toegevoegd. Dit kan worden bereikt met behulp van de parameter -ext met SAN bij het genereren van de CSR.

Onderwerp Alternatieve naam

De ext-parameter staat een gebruiker toe om specifieke extensies te gebruiken. In het voorbeeld wordt een alternatieve onderwerpnaam (SAN) toegevoegd met de volledig gekwalificeerde domeinnaam (FQDN) van de server en localhost. Extra SAN-velden kunnen worden toegevoegd als door komma's gescheiden waarden.

Geldige SAN-typen zijn:

ip:192.168.0.1

dns:myserver.mydomain.com

email:name@mydomain.com

Bijvoorbeeld: -ext san=dns:mycvp.mydomain.com, dns:localhost

CVP-servers

Stap 1. Genereer de certificaataanvraag voor het alias. Voer deze opdracht uit en sla deze op in een bestand (bijvoorbeeld wsm_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate.csr

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Stap 2. Voer dezelfde stappen uit voor vxml_certificate en callserver_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias vxml_certificate -file %CVP_HOME%\conf\security\vxml_certificate.csr

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserver_certificate.csr

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

CVP-rapporteringsserver

Stap 1. Genereer de certificaataanvraag voor het alias. Voer deze opdracht uit en sla deze op in een bestand (bijvoorbeeld oampreport_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsmreport_certificate.csr

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

Stap 2. Voer dezelfde stappen uit voor het callserver_certificaat:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserverreport_certificate.csr

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

CVP OAMP (UCCE-inzet)

Stap 1. Genereer de certificaataanvraag voor het alias. Voer deze opdracht uit en sla deze op in een bestand (bijvoorbeeld oamp_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias oamp_certificate -file %CVP_HOME%\conf\security\oamp_certificate.csr -ext san=dns:mycvp.mydomain.com,dns:localhost

Ensure to replace "mycvp.mydomain.com" with your OAMP FQDN.

Enter the keystore password when prompted.

Stap 2. Voer dezelfde stappen uit voor wsm_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate.csr

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd.

3. Verkrijgen van de CA ondertekende certificaten

Stap 1. Onderteken de certificaten op een CA (WSM-, Callserver- en VXML-server voor de CVP-server, WSM- en OAMP voor de CVP OAMP-server en WSM- en Callserver voor de Reporting-server).

Stap 2. Download de toepassingscertificaten en het basiscertificaat van de CA-autoriteit.

Stap 3. Kopieer het rootcertificaat en de CA-ondertekende certificaten naar de map %CVP_HOME%\conf\security\ van elke server.

4. Invoer van de ondertekende CA-certificaten

Pas deze stappen toe op alle servers van de CVP-oplossing. Alleen voor de certificaten voor onderdelen op die server moet het CA-ondertekende certificaat zijn geïmporteerd.

Stap 1. Importeer het basiscertificaat. Voer deze opdracht uit:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias root -file %CVP_HOME%\conf\security\<filename_of_root_cer>

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd. Typ Ja bij de prompt voor dit certificaat vertrouwen.

Als er een tussenliggend certificaat is, voert u deze opdracht uit:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias intermediate_ca -file %CVP_HOME%\conf\security\<filename_of_intermediate_cer>

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd. Typ Ja bij de prompt voor dit certificaat vertrouwen.

Stap 2. Importeer de CA Signed WSM voor dat servercertificaat (CVP, Reporting en OAMP). Voer deze opdracht uit:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias wsm_certificate -file %CVP_HOME%\conf\security\<filename_of_wsm_CA_cer>.

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd. Typ Ja bij de prompt voor dit certificaat vertrouwen.

Stap 3. In de CVP-servers en de Reporting-servers importeert u het CA Signed-certificaat van Callserver. Voer deze opdracht uit:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias callserver_certificate -file %CVP_HOME%\conf\security\<filename_of_callserver_CA_cer>.

Voer het keystore-wachtwoord in wanneer daarom wordt gevraagd. Typ Ja bij de prompt voor dit certificaat vertrouwen.

Stap 4. In de CVP-servers importeert u het CA-ondertekende certificaat voor de VXML-server. Voer deze opdracht uit:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias vxml_certificate -file %CVP_HOME%\conf\security\<filename_of_vxml_CA_cer>.

Stap 5. In de CVP OAMP-server (alleen voor UCCE) importeert u het CA Signed-certificaat van de OAMP-server. Voer deze opdracht uit:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias oamp_certificate -file %CVP_HOME%\conf\security\<filename_of_oamp_CA_cer>.

Stap 6. Start de servers opnieuw op.

Opmerking: zorg ervoor dat u bij de implementatie van UCCE de servers (Rapportage, CVP-server, enzovoort) toevoegt in CVP OAMP met de FQDN die u hebt opgegeven toen u de CSR genereerde.

VOS-servers

1. MVO-certificaat genereren

In deze procedure wordt uitgelegd hoe u een Tomcat CSR-certificaat kunt genereren op basis van een op Cisco Voice Operating System (VOS) gebaseerd platform. Dit proces is van toepassing op alle op VOS gebaseerde toepassingen, zoals:

- CUCM

- Finesse

- CUIC \ Live-gegevens (LD) \Identity Server(IDS)

- Cloud Connect

- Cisco VVB

Stap 1. Navigeer naar de beheerpagina van het Cisco Unified Communications Operating System: https://FQDN:<8443 of 443>/cmplatform.

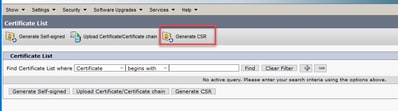

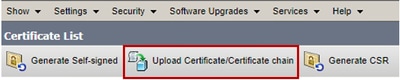

Stap 2. Ga naar Beveiliging > Certificaatbeheer en selecteer CSR genereren.

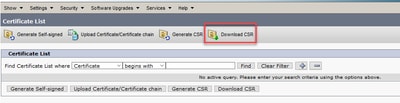

Stap 3. Nadat het CSR-certificaat is gegenereerd, sluit u het venster en selecteert u CSR downloaden.

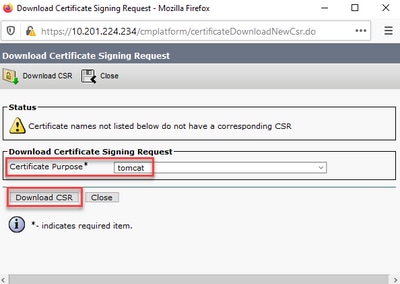

Stap 4. Controleer of het doel van het certificaat is om te chatten en klik op CSR downloaden.

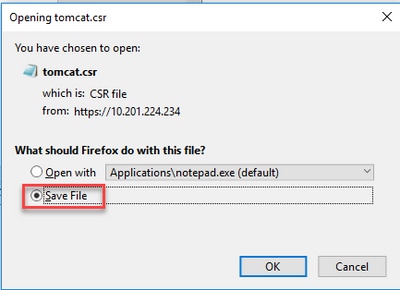

Stap 5. Klik op Bestand opslaan. Het bestand wordt opgeslagen in de map Download.

2. Verkrijgen van de CA ondertekende certificaten

Stap 1. Onderteken het tomcat-certificaat dat op een CA is geëxporteerd.

Stap 2. Download de toepassing en het root-certificaat van de CA-autoriteit.

3. Upload de toepassing en basiscertificaten

Stap 1. Navigeer naar de beheerpagina van het Cisco Unified Communications Operating System: https://FQDN:<8443 of 443>/cmplatform.

Stap 2. Navigeer naar Beveiliging > Certificaatbeheer en selecteer Certificaat/certificaatketen uploaden.

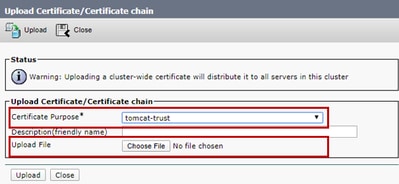

Stap 3. Selecteer in het venster Certificaat/certificaatketen uploaden de optie cat-trust in het veld Certificaatdoel en upload het basiscertificaat.

Stap 4. Upload een tussenliggend certificaat (indien aanwezig) als een tomcat-trust.

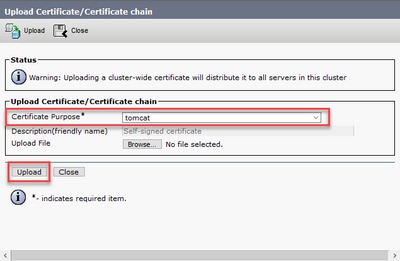

Stap 5. Selecteer in het venster Certificaat uploaden/Certificaatketen nu om in het veld Certificaatdoel te klikken en het door CA ondertekende certificaat van de toepassing te uploaden.

Stap 6. Start de server opnieuw op.

Verifiëren

Nadat u de server opnieuw hebt opgestart, voert u de volgende stappen uit om de CA-ondertekende implementatie te controleren:

Stap 1. Open een webbrowser en verwijder de cache.

Stap 2. Sluit en open de browser opnieuw.

Nu moet u de certificaatcertificaat-switch zien om het CA-ondertekende certificaat te starten en de indicatie in het browservenster dat het certificaat zelf is ondertekend en daarom niet wordt vertrouwd, moet verdwijnen.

Problemen oplossen

In deze handleiding vindt u geen stappen voor het oplossen van problemen met de implementatie van de CA-ondertekende certificaten.

Gerelateerde informatie

- CVP-configuratiehandleiding: CVP-configuratiehandleiding - Beveiliging

- UCCE-configuratiehandleiding: UCCE-configuratiehandleiding - Beveiliging

- PCCE-beheergids: PCE-beheergids - Beveiliging

- UCCE zelf ondertekende certificaten: Exchange UCCE zelf ondertekende certificaten

- PCCE zelf ondertekende certificaten: Exchange PCCE zelf ondertekende certificaten

- Installeren en migreren naar OpenJDK in CCE 12.5(1): CCE OpenJDK-migratie

- Installeren en migreren naar OpenJDK in CVP 12.5(1): bCVP OpenJDK Migration

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

16-Dec-2025

|

Problemen met opmaak en koppeling. |

3.0 |

27-Jul-2023

|

Revisie 13 |

2.0 |

21-Sep-2022

|

Revisie 12 |

1.0 |

30-Aug-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anuj BhatiaCisco TAC Engineer

- Robert RogierCisco TAC Engineer

- Ramiro AmayaCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback