Inleiding

Dit document beschrijft hoe u zelfondertekende certificaten kunt uitwisselen in de Unified Contact Center Enterprise (UCCE)-oplossing.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- UCS release 12.5 (1)

- CVP-release (Customer Voice Portal) 12.5 (1)

- Cisco gevirtualiseerde spraakbrowser (VVB)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- UCS 12.5 (1)

- CVP 12.5 (1)

- Cisco VVB 12.5

- CVP Operations-console (OAMP)

- CVP nieuwe OAMP (NOAMP)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In een UCCE-oplossing wordt de configuratie van nieuwe functies die kerntoepassingen omvatten zoals ROGGER's, Peripheral Gateways (PG), Admin Workstations (AW)/Administration Data Servers (ADS), Finesse, Cisco Unified Intelligence Center (CUIC), enzovoort, gedaan via de CCE (Contact Center Enterprise) Admin pagina. Voor Interactive Voice Response (IVR)-toepassingen zoals CVP, Cisco VVB en gateways regelt NOAMP de configuratie van nieuwe functies. Van CCE 12.5 (1), wegens veiligheid-beheer-naleving (SRC), worden alle mededelingen aan CCE Admin en NOAMP strikt gedaan via het veilige protocol van HTTP.

Om naadloze veilige communicatie tussen deze toepassingen in een zelf ondertekende certificaatomgeving te realiseren, wordt de uitwisseling van certificaten tussen de servers een must. In het volgende gedeelte worden in detail de stappen beschreven die nodig zijn om zelfondertekende certificaten uit te wisselen tussen:

- CCE AW-servers en CCE Core-toepassingsservers

- CVP OAMP-server en CVP-componentservers

Procedure

CCE AW-servers en CCE Core-toepassingsservers

Dit zijn de onderdelen waaruit zelfondertekende certificaten worden uitgevoerd en onderdelen waarin zelfondertekende certificaten moeten worden ingevoerd.

CCE AW Servers: Deze server vereist een certificaat van:

- Windows platform: router en logger (ROGGER) {A/B}, randgateway (PG) {A/B}, en alle AW/ADS.

Opmerking: IIS- en DFP-certificaten (Diagnostic Framework Portico) zijn nodig.

- VOS-platform: Finesse, CUIC, Live Data (LD), Identity Server (IDS), Cloud Connect en andere relevante servers maken deel uit van de inventarisdatabase.

Hetzelfde geldt voor andere AW-servers in de oplossing.

Router\Logger Server: Deze server vereist een certificaat van:

- Windows platform: IIS certificaat van alle AW servers.

De stappen die nodig zijn om de zelf ondertekende certificaten voor CCE effectief te kunnen uitwisselen, zijn onderverdeeld in deze secties:

Sectie 1. Certificaatuitwisseling tussen router\Logger, PG en AW-server.

Sectie 2. Certificaatuitwisseling tussen VOS-platform en AW-server.

Sectie 1. Certificaatuitwisseling tussen router\Logger, PG en AW-server

De stappen die nodig zijn om deze uitwisseling met succes te voltooien zijn:

Stap 1. Exporteer IIS-certificaten van router\Logger, PG en alle AW-servers.

Stap 2. DFP-certificaten exporteren van router\Logger, PG en alle AW-servers.

Stap 3. Importeer IIS- en DFP-certificaten van Router\Logger, PG en AW naar AW-servers.

Stap 4. Importeer IIS-certificaten naar Router\Logger en PG vanaf AW-servers.

Waarschuwing: voordat u begint, moet u een back-up maken van de keystore en de opdrachtprompt openen als beheerder.

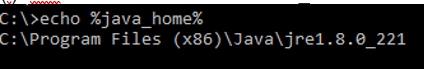

- Weet het startpad voor Java om er zeker van te zijn waar de Java-keytool wordt gehost. Er zijn een aantal manieren waarop je het startpunt voor Java kunt vinden.

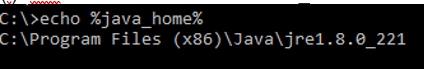

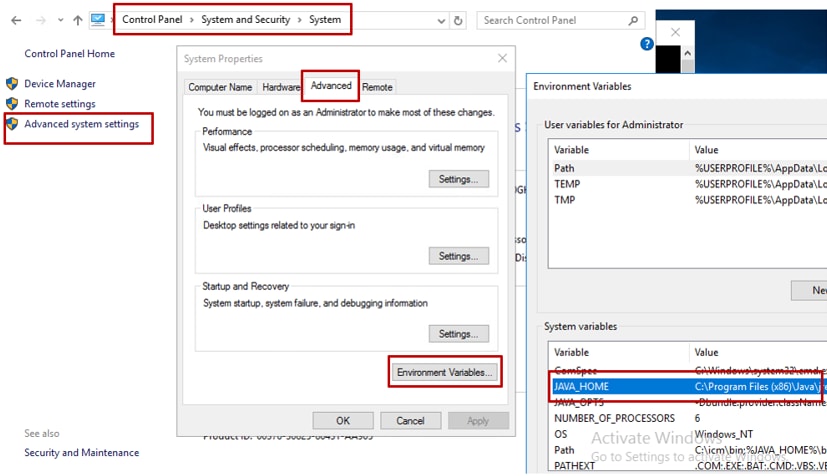

Optie 1. CLI-opdracht: echo %JAVA_HOME%

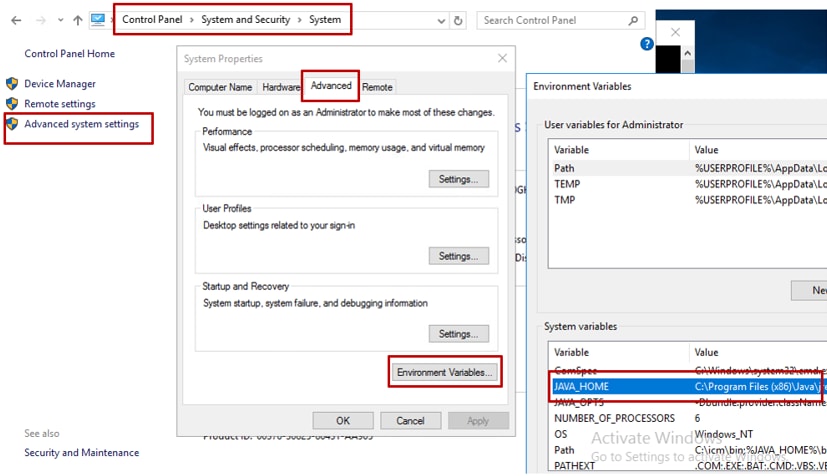

Optie 2. Handmatig via de geavanceerde systeeminstelling, zoals in het beeld wordt weergegeven.

Opmerking: op UCS 12.5 is het standaardpadC:\Program Files (x86)\Java\jre1.8.0_221\bin. Als u echter de 12.5 (1a) installateur hebt gebruikt of 12.5 ES55 hebt geïnstalleerd (verplicht OpenJDK ES), gebruik dit dan%CCE_JAVA_HOME%in plaats van%JAVA_HOME%omdat het datastorepad is gewijzigd met OpenJDK. Meer informatie over de OpenJDK-migratie in CCE en CVP is te vinden in deze documenten: Installeren en migreren naar OpenJDK in CCE 12.5(1) en Installeren en migreren naar OpenJDK in CVP 12.5(1).

- Back-up van het

cacertsbestand in de map{JAVA_HOME}\lib\security. U kunt het naar een andere locatie kopiëren.

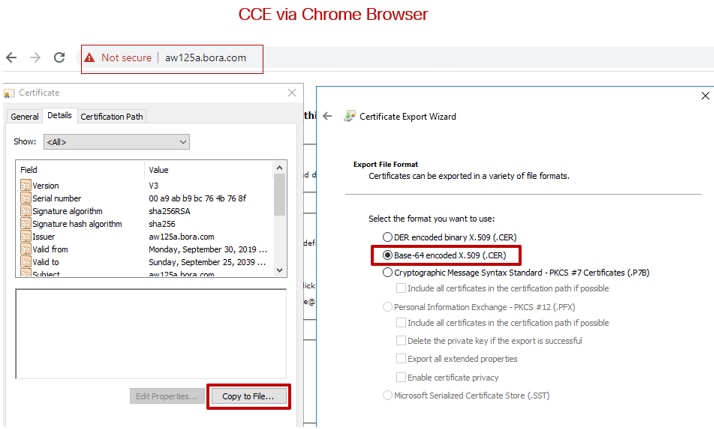

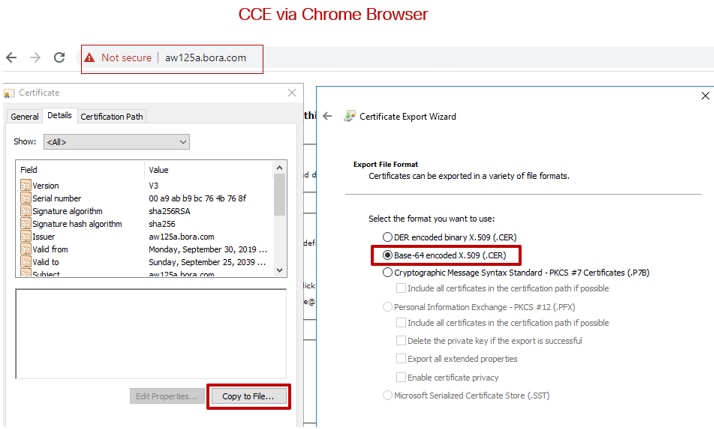

Stap 1. Exporteer IIS-certificaten van router\Logger, PG en alle AW-servers.

- Op de AW server van een browser, navigeer naar de servers (ROGGERs, PG, andere AW servers) URL:

https://{servername}.

- Sla het certificaat bijvoorbeeld op in een tijdelijke map

c:\temp\certsen geef het certificaat een naam alsICM{svr}[ab].cer.

Opmerking: Kies de optie Base-64 encoded X.509 (.CER).

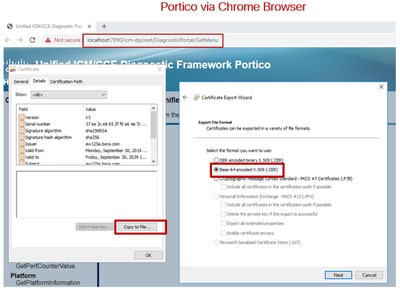

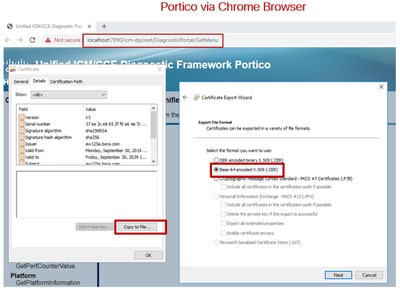

Stap 2. DFP-certificaten exporteren van router\Logger, PG en alle AW-servers.

- Open op de AW-server een browser en navigeer naar de servers (router, logger of ROGGERs, PGs, AWs) DFP URL:

https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersion.

- Sla het certificaat op in het mappenvoorbeeld

c:\temp\certsen geef het cert een naam alsdfp{svr}[ab].cer

Opmerking: Kies de optie Base-64 encoded X.509 (.CER).

Stap 3. Importeer IIS- en DFP-certificaten van Router\Logger, PG en AW naar AW-servers.

Opmerking: de voorbeeldopdrachten gebruiken het standaardwachtwoord voor sleutelopslag vanchangeit. U moet dit wijzigen als u het wachtwoord op uw systeem hebt gewijzigd.

Opdracht om de IIS zelfondertekende certificaten te importeren in de AW-server. Het pad voor het gereedschap is:%JAVA_HOME%\bin.

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myrgra.domain.com_IIS -file c:\temp\certs\ICMrgra.cer

Opmerking: importeer alle servercertificaten die naar alle AW-servers zijn geëxporteerd.

Opdracht om de DFP zelfondertekende certificaten te importeren in AW-servers:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_DFP -file c:\temp\certs\ dfp{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myrgra.domain.com_DFP -file c:\temp\certs\dfprgra.cer

Opmerking: importeer alle servercertificaten die naar alle AW-servers zijn geëxporteerd.

Start de Apache Tomcat-service opnieuw op de AW-servers.

Stap 4. Importeer IIS-certificaten naar Router\Logger en PG vanaf AW-servers.

Opdracht om de AW IIS zelfondertekende certificaten te importeren in Router\Logger en PG servers:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myawa.domain.com_IIS -file c:\temp\certs\ICMawa.cer

Opmerking: Importeer alle AW IIS-servercertificaten die zijn geëxporteerd naar router\Logger- en PG-servers aan de zijden A en B.

Start de Apache Tomcat-service opnieuw op de router\Logger en PG servers.

Sectie 2. Certificaatuitwisseling tussen VOS-platformtoepassingen en AW-server

De stappen die nodig zijn om deze uitwisseling met succes te voltooien zijn:

Stap 1. Exporteren van VOS-platformtoepassingsservercertificaten.

Stap 2. VOS-platform-toepassingscertificaten importeren naar AW-server.

Dit proces is van toepassing op alle VOS-toepassingen, zoals:

- Finesse

- CUIC\LD\IDS

- Cloud Connect

Stap 1. Exporteren van VOS-platformtoepassingsservercertificaten.

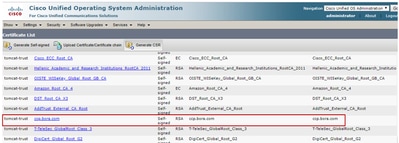

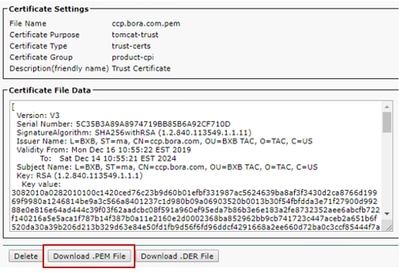

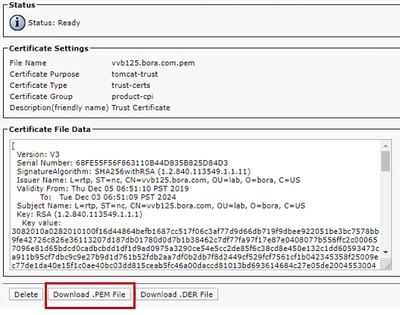

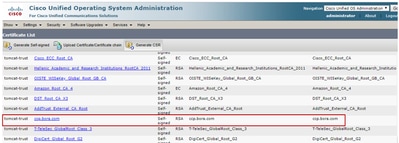

i. Navigeer naar de pagina Cisco Unified Communications Operating System Administration: https://{FQDN}:8443/cmplatform.

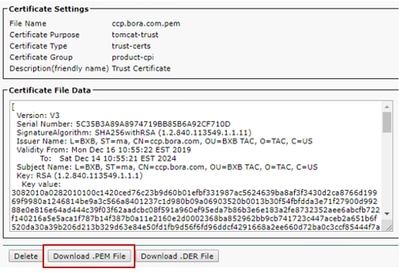

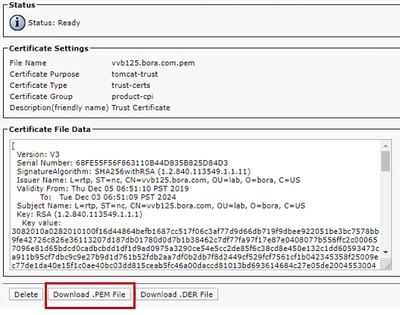

ii. Navigeer naarSecurity > Certificate Managementen vind de primaire servercertificaten van de toepassing in de map tomcat-trust.

iii. Kies het certificaat en klikDownload .PEM Fileom het in een tijdelijke map op de AW-server op te slaan.

Opmerking: voer dezelfde stappen uit voor de abonnee.

Stap 2. VOS-platformtoepassing importeren naar AW-server.

Pad om het sleutelgereedschap uit te voeren: {JAVA_HOME}\bin

Opdracht om de zelfondertekende certificaten te importeren:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_vos} -file c:\temp\certs\vosapplicationX.pem

Start de Apache Tomcat-service opnieuw op de AW-servers.

Opmerking: voer dezelfde taak uit op andere AW-servers.

CVP OAMP-server en CVP-componentservers

Dit zijn de onderdelen waaruit zelfondertekende certificaten worden uitgevoerd en onderdelen waarin zelfondertekende certificaten moeten worden ingevoerd.

i. CVP OAMP server: Deze server vereist een certificaat van:

- Windows platform: Web Services Manager (WSM) certificaat van CVP server en Reporting servers.

- VOS-platform: Cisco VVB voor Customer Virtual Agent (CVA)-integratie, Cloud Connect-server voor Webex Experience Management (WXM)-integratie.

ii. CVP-servers: Deze server vereist een certificaat van:

- Windows platform: WSM certificaat van OAMP server.

- VOS-platform: Cloud Connect server voor WXM Integration en Cisco VVB server.

iii. CVP Reporting servers: Deze server vereist een certificaat van:

- Windows platform: WSM certificaat van OAMP server.

iv. Cisco VVB-servers: deze server vereist een certificaat van:

- Windows platform: VXML certificaat van CVP server en Callserver certificaat van CVP server.

De stappen die nodig zijn om de zelfondertekende certificaten effectief te kunnen uitwisselen in de CVP-omgeving worden in deze drie secties toegelicht.

Sectie 1. Certificaatuitwisseling tussen CVP OAMP Server en CVP Server en Rapportageservers.

Sectie 2. Certificaatuitwisseling tussen CVP OAMP Server en VOS Platform-toepassingen.

Sectie 3. Certificaatuitwisseling tussen CVP server en VVB servers.

Sectie 1. Certificaatuitwisseling tussen CVP OAMP-server en CVP-server en rapportageservers

De volgende stappen zijn vereist om deze uitwisseling met succes te voltooien:

Stap 1. Exporteer het WSM certificaat vanaf de CVP server, Reporting server en OAMP server.

Stap 2. Voer WSM-certificaten in vanaf de CVP-server en de rapportageserver naar de OAMP-server.

Stap 3. Importeer het WSM-certificaat van de CVP OAMP-server in de CVP-server en de rapportageserver.

Waarschuwing: voordat u begint, moet u dit bereiken:

1. Open een opdrachtvenster als beheerder.

2. Voer de opdrachtmore %CVP_HOME%\conf\security.propertiesuit om het sleutelopslagwachtwoord te identificeren.

3. U hebt dit wachtwoord nodig bij het uitvoeren van de opdrachten voor het gereedschap.

4. Voer vanuit de%CVP_HOME%\conf\security\map de opdracht copy .keystore backup.keystoreuit.

Stap 1. Exporteer het WSM certificaat vanaf de CVP server, Reporting server en OAMP server.

i. Exporteer het WSM-certificaat van elke server naar een tijdelijke locatie en hernoem het certificaat met een gewenste naam. U kunt de naam wijzigen inwsmX.crt. Vervang X door de hostnaam van de server. Bijvoorbeeld,wsmcsa.crt,wsmcsb.crt,wsmrepa.crt,wsmrepb.crt,wsmoamp.crt.

Opdracht om de zelfondertekende certificaten te exporteren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

ii. Kopieer het certificaat van het padC:\Cisco\CVP\conf\security\wsm.crtvan elke server en hernoem het alswsmX.crtgebaseerd op het servertype.

Stap 2. Importeer de WSM-certificaten van de CVP-servers en het rapporteren van servers in de OAMP-server.

i. Kopieer het WSM-certificaat van elke CVP-server en Reporting server (wsmX.crt) naar de directory op de OAMP-server%CVP_HOME%\conf\security.

ii. Voer deze certificaten in met de opdracht:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmcsX.crt

iii. Start de server opnieuw op.

Stap 3. Importeer het WSM-certificaat van de CVP OAMP-server in CVP-servers en Rapporterende servers.

i. Kopieer het WSM-certificaat van de OAMP-server (wsmoampX.crt) naar de directory van%CVP_HOME%\conf\securityalle CVP-servers en Rapportageservers.

ii. Voer de certificaten in met de opdracht:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmoampX.crt

iii. Start de servers opnieuw op.

Sectie 2. Certificaatuitwisseling tussen CVP OAMP Server en VOS-platformtoepassingen

De volgende stappen zijn vereist om deze uitwisseling met succes te voltooien:

Stap 1. Exporteer het aanvraagcertificaat vanaf het VOS-platform.

Stap 2. Importeer het VOS-toepassingscertificaat in de OAMP-server.

Dit proces is van toepassing op VOS-toepassingen zoals:

Stap 1. Exporteer het aanvraagcertificaat vanaf het VOS-platform.

i. Navigeer naar de pagina Cisco Unified Communications Operating System Administration: https://{FQDN}:8443/cmplatform.

ii. Navigeer naarSecurity > Certificate Managementen vind de primaire servercertificaten van de toepassing in de map tomcat-trust.

iii. Kies het certificaat en klikDownload .PEM Fileom het in een tijdelijke map op de OAMP-server op te slaan.

Stap 2. Importeer het VOS-toepassingscertificaat in de OAMP-server.

i. Kopieer het VOS-certificaat naar de%CVP_HOME%\conf\securitydirectory op de OAMP-server.

ii. Voer de certificaten in met de opdracht:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_vos} -file %CVP_HOME%\conf\security\VOS.pem

iii. Start de server opnieuw op.

Sectie 3. Certificaatuitwisseling tussen CVP-server en VVB-servers

Dit is een optionele stap om de SIP-communicatie tussen CVP en andere contactcentercomponenten te beveiligen. Meer informatie, verwijzen naar CVP-configuratiehandleiding: CVP Configuration Guide - Beveiliging.

Integratie van CVP Call Studio-webservices

Voor gedetailleerde informatie over hoe een veilige communicatie tot stand kan worden gebracht voor Web Services Element en Rest_Client element, Raadpleeg de gebruikershandleiding voor Cisco Unified CVP VXML-server en Cisco Unified Call Studio release 12.5(1) - Web Service Integration [Cisco Unified Customer Voice Portal] - Cisco.

Gerelateerde informatie

Feedback

Feedback