GCP의 ASA 가상 구축 정보

GCP를 사용하면 Google과 동일한 인프라에서 애플리케이션, 웹사이트 및 서비스를 빌드, 구축 및 확장할 수 있습니다.

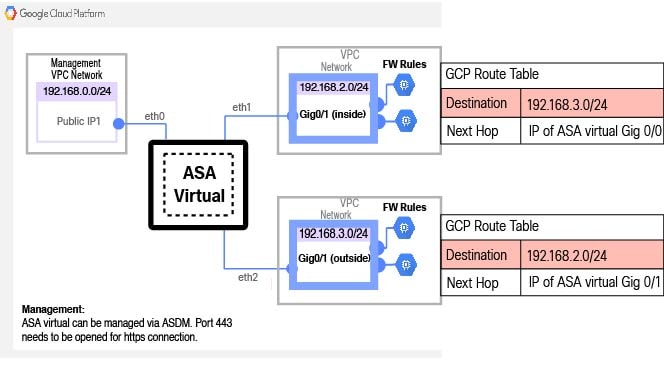

ASA 가상은 물리적 ASA 와 동일한 소프트웨어를 실행하여 가상 폼 팩터에서 검증된 보안 기능을 제공합니다. ASA 가상은 퍼블릭 GCP에서 구축될 수 있습니다. 그러면 시간이 경과함에 따라 해당 위치를 확장, 축소 또는 이동하는 가상 및 물리적 데이터 센터 워크로드를 보호하기 위한 구성이 가능하게 됩니다.

GCP 시스템 유형 지원

ASA 가상 필요에 따라 Google 가상 머신 유형 및 크기를 선택합니다.

ASA 가상에서는 다음 범용 NI, N2 및 컴퓨팅 최적화 C2 GCP 머신 유형을 지원합니다.

|

컴퓨팅 최적화 시스템 유형 |

속성 |

|

|---|---|---|

|

vCPUs |

메모리(GB) |

|

|

c2-standard-4 |

4 |

16 |

|

c2-standard-8 |

8 |

32 |

|

c2-standard-16 |

16 |

64 |

|

머신 유형 |

속성 |

|

|---|---|---|

|

vCPUs |

메모리(GB) |

|

|

n1-standard-4 |

4 |

15 |

|

n1-standard-8 |

8 |

30 |

|

n1-standard-16 |

16 |

60 |

|

n2-standard-4 |

4 |

16 |

|

n2-standard-8 |

8 |

32 |

|

n2-standard-16 |

16 |

64 |

|

n1-highcpu-8 |

8 |

7.2 |

|

n1-highcpu-16 |

16 |

14.4 |

|

n2-highcpu-8 |

8 |

8 |

|

n2-highcpu-16 |

16 |

16 |

|

n2-highmem-4 |

4 |

32 |

|

n2-highmem-8 |

8 |

64 |

|

n2-highmem-16 |

16 |

128 |

-

ASA 가상에는 최소 3 개의 인터페이스가 필요합니다.

-

지원되는 최대 vCPU는 16개입니다.

-

메모리 최적화 머신 유형은 지원되지 않습니다.

GCP에서 계정을 생성하고, GCP Marketplace의 ASA 가상 방화벽(ASA 가상) 제품을 사용해서 ASA 가상 인스턴스를 실행한 다음 GCP 머신 유형을 선택합니다.

C2 컴퓨팅 최적화 머신 유형 제한

컴퓨팅 최적화 C2 머신 유형에는 다음과 같은 제한 사항이 있습니다.

-

컴퓨팅 최적화 머신 유형에는 지역 영구 디스크를 사용할 수 없습니다. 자세한 내용은 Google 문서 지역 영구 디스크 추가 또는 크기 조정을 참조하십시오.

-

범용 및 메모리 최적화 시스템 유형과는 다른 디스크 제한이 적용됩니다. 자세한 내용은 Google 문서 블록 스토리지 성능을 참고하십시오.

-

일부 영역 및 지역에서만 사용할 수 있습니다. 자세한 내용은 Google 문서 사용 가능한 지역 및 영역을 참조하십시오.

-

일부 CPU 플랫폼에서만 사용 가능합니다. 자세한 내용은 Google 문서 CPU 플랫폼을 참조하십시오.

피드백

피드백