GCP의 ASA 가상용 Auto Scale 솔루션

다음 섹션에서는 GCP의 자동 확장 솔루션 구성 요소가 ASA 가상에서 작동하는 방식을 설명합니다.

Auto Scale 솔루션

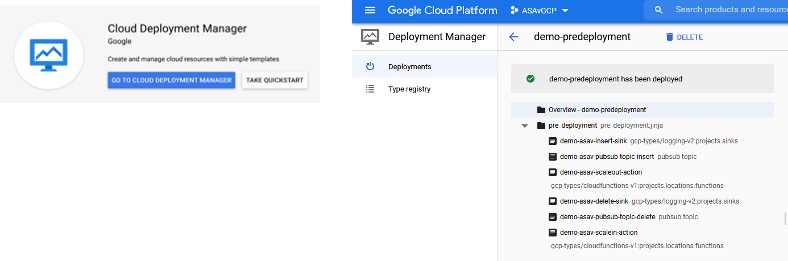

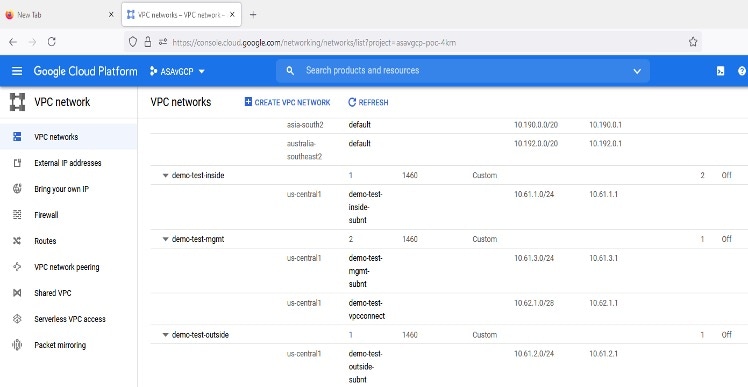

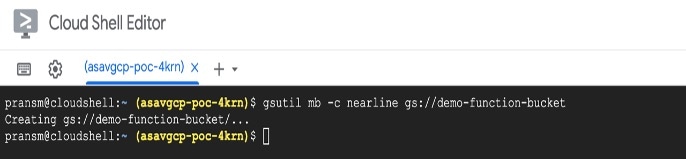

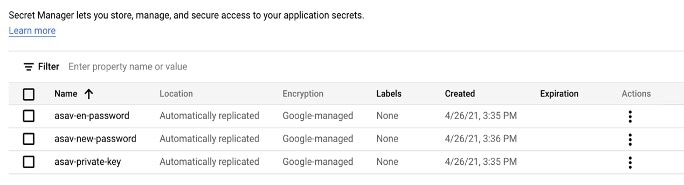

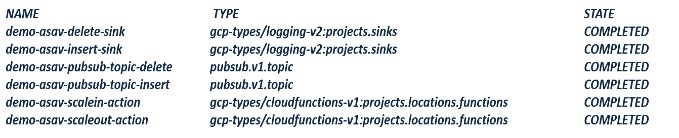

ASA 가상 Auto Scale for GCP는 GCP에서 제공하는 서버리스 인프라(Cloud Functions, 로드 밸런서, Pub/Sub, 인스턴스 그룹 등)를 사용하는 완벽한 서버리스 구현입니다.

ASA 가상 Auto Scale for GCP 구현의 몇 가지 주요 기능은 다음과 같습니다.

-

GCP Deployment Manager 템플릿 기반 구축.

-

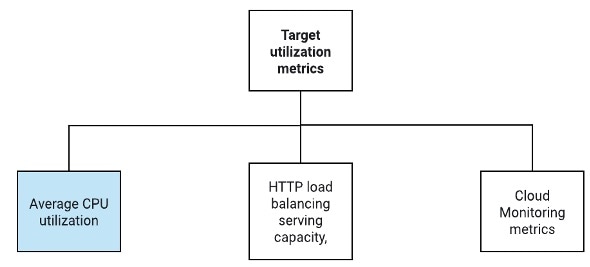

CPU 기반의 메트릭 확장 지원.

-

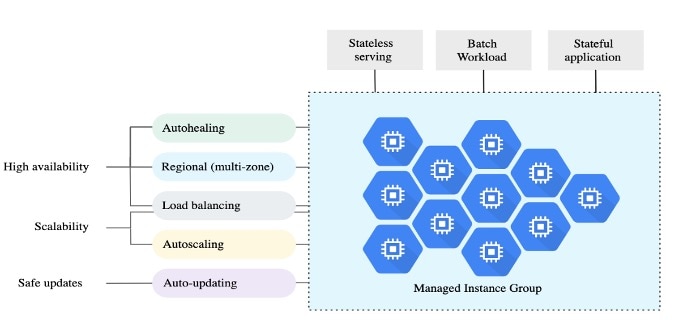

ASA 가상 구축 및 다중 가용성 영역 지원

-

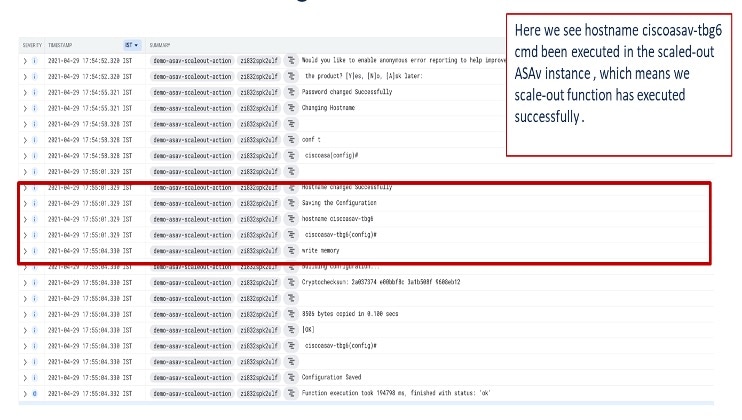

확장된 ASA 가상 인스턴스에 자동으로 적용되는 완전히 자동화된 컨피그레이션.

-

로드 밸런서 및 다중 가용성 영역 지원

-

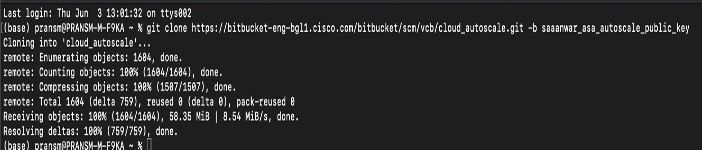

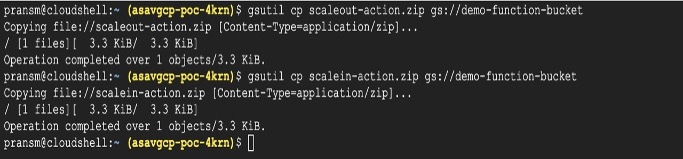

Cisco에서는 구축을 쉽게 수행할 수 있도록 Auto Scale for GCP 구축 패키지를 제공합니다.

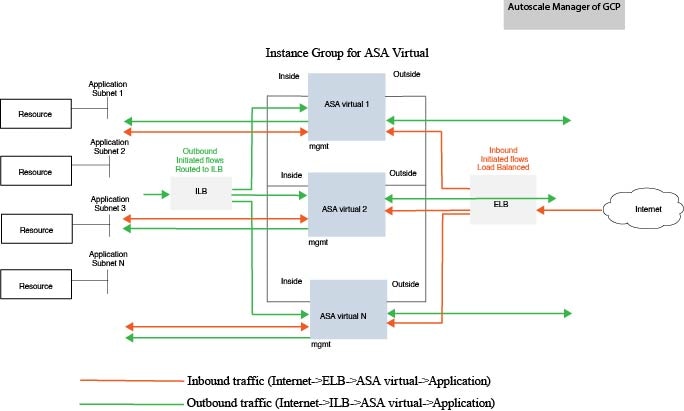

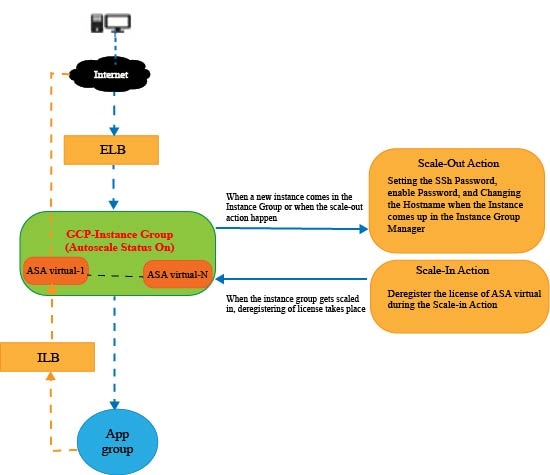

Auto Scale 사용 사례

ASA 가상 Auto Scale for GCP는 GCP Azure 내부 로드 밸런서(ILB)와 GCP 외부 로드 밸런서(ELB) 사이에 ASA 가상 인스턴스 그룹을 배치하는 자동화된 수평 확장 솔루션입니다.

-

인터넷에서 인스턴스 그룹의 ASA 가상 인스턴스로 트래픽을 분산합니다. 그러면 방화벽이 애플리케이션에 트래픽을 전달합니다.

-

ILB는 애플리케이션의 아웃바운드 인터넷 트래픽을 인스턴스 그룹의 ASA 가상 인스턴스로 분산합니다. 그러면 방화벽이 트래픽을 인터넷으로 전달합니다.

-

네트워크 패킷은 단일 연결에서 내부 및 외부 로드 밸런서를 모두 통과하지 않습니다.

-

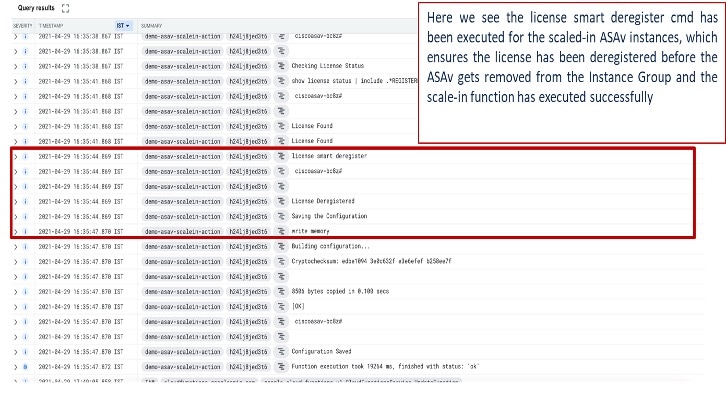

확장 집합의 ASA 가상 인스턴스 수는 로드 조건에 따라 자동으로 조정 및 구성됩니다.

범위

이 문서에서는 ASA 가상 Auto Scale for GCP 솔루션의 서버리스 구성 요소를 구축하는 자세한 절차를 설명합니다.

중요사항 |

|

피드백

피드백